Антифишинг это что такое

Антифишинг, как защита от фишинга, или что это такое в информационной безопасности

Что такое антифишинг

Так как в сфере информационной безопасности понятия фишинг и социальная инженерия трактуются по разному, давайте сразу утвердим термины и их определения, и будем отталкиваться от них в статье.

Социальная инженерия – (в информационной безопасности) обман человека с целью несанкционированного доступа к информации и инфраструктуре организации или частных лиц.

Для чего нужен и как работает антифишинг

Для того, чтобы защитить сотрудников организации (точнее саму организацию) от фишинга, необходимо, как было сказано ранее, использовать 2 аспекта. Разберем их чуть подробнее.

Организационные меры: сюда входят правила, регламенты, обучение и тренировки сотрудников. Сотрудник должен знать, как распознать фишинг, как на него реагировать (включая то, кому сообщать о нем при обнаружении).

Технические меры: антиспам системы, системы противодействия вторжениям, сетевые фильтры, симуляторы фишинга для проверки знаний сотрудников в реальных условиях и точечная настройка систем ИТ-инфраструктуры.

Каждая компания антифишинг меры и программное обеспечение выбирает под свои задачи и риски. Например, в вашей организации сетевым фильтром ограничено посещение сайтов, кроме официальных. Тогда и приоритет в обучении, и симулировании учебных кибератак на распознавании фишинговых ссылок не стоит. Лучше сначала сосредоточиться на, например, векторах с подбрасыванием usb-устройств.

Антифишинг это что такое

На сегодняшний день фишинг-атаки — самый популярный у киберпреступников способ кражи личной информации и финансовых средств. Фишинг-атаки —это самое настоящее преступление XXI века.

Сотрудники в компании сталкиваются с вирусными атаками и кибермошенничеством в сети и могут стать жертвами преступников. Это могут быть пришедшие на почтовый ящик письма от якобы сотрудников компании, от некоего турагентства о горячих путевках в Турцию, комментарий к посту в соцсетях, содержащий ссылку, переводящую на фишинговую страницу, скидки в магазинах в предпраздничные дни, реклама фишингового сайта в интернете, письмо в электронной почте о недоставленных сообщениях, телефонные звонки и SMS-сообщения. Что общего между всеми этими способами фишинговых кибератак? Их общая цель: обманным путем заполучить конфиденциальные данные сотрудников компаний: их учетные данные, документацию, отчеты, программное обеспечение компаний, базы данных, и использовать их в преступных целях, нанося этим финансовый и репутационный ущерб компании.

На сегодняшний день отмечается тенденция к значительному росту количества фишинговых атак именно на предприятия малого и среднего бизнеса. Почему под прицелом хакеров оказываются именно эти сегменты бизнеса? Малый и средний бизнес в данном отношении наименее защищены потому что, в большинстве своем, не применяют какие-либо превентивные меры для защиты своей организации от кибератак и для повышения уровня киберграмотности работников. Из-за этого количество успешных фишинговых атак на предприятия малого и среднего сегмента бизнеса увеличивается. Учитывая это, вполне закономерно, что малые предприятия испытывают максимальную тяжесть таких атак и особую опасность для них представляют атаки при помощи вирусов-шифровальщиков.

Все помнят вирус Petya 2017, при помощи которого злоумышленники атаковали предприятия во многих странах мира? Это вирус-шифровальщик — зловредная программа, которая при попадании на ПК пользователя или смартфон, шифрует важные файлы: документы, таблицы, изображения, видеофайлы, pdf документы. Главная проблема столкновения с такими вирусами состоит в невозможности расшифровать файлы самостоятельно, так как распространители вирусов-шифровальщиков используют сложные схемы шифрования и полностью удаляют исходные файлы, а за «восстановление» доступа к файлам требуют деньги. Очень часто вирус, попав на один ПК компании, поражает и другие через локальную сеть предприятия. Его можно «подхватить» очень просто. Чаще всего это происходит через почтовые вложения в письмах, замаскированных под знакомого пользователю адресата, письмо от банка и т.д. В письме содержится пугающая или способная заинтересовать информация, где содержится просьба оплатить счет или произвести бухгалтерскую сверку, перейти по ссылке или установить некоторое ПО. Заполучив таким путем доступ к информации предприятий малого и среднего бизнеса, мошенники могут использовать его, к примеру, чтобы проникнуть в сеть к крупным компаниям, котрагентами, которого является атакованное предприятие малого и среднего бизнеса.

В случае успешной кибератаки, наихудшее последствие для малого и среднего бизнеса: потеря данных, средств со счетов и репутации, что в подавляющем большинстве случаев приводит к закрытию компании. Поэтому предприятиям малого и среднего бизнеса следует серьезнее относиться к защите своей личной информации и не только знать врага в лицо, но и уметь правильно защищаться, дабы не попасться в его лапы.

В случае адресного фишинга злоумышленник сначала собирает информацию о цели и в зависимости от цели атаки это может быть: адрес электронной почты, имена коллег, знакомых, партнеров, увлечения, цели, покупки в интернет—магазинах и т.д. После этого, на основе полученных данных, мошенник готовит фишинговое письмо или поддельный сайт. В тексте составленного сообщения может создаваться ощущение срочности и убеждения, чтобы заставить жертву выполнить необходимые действия. Сотрудник компании через корпоративную почту открывает полученное фишинговое письмо.В письме он может прочитать рекламный текст или сообщение от службы поддержки, банка, составленный таким образом, чтобы сотрудник перешел на фейковый сайт, открыл вложение или сделал ещё что-то, что необходимо злоумышленнику. В тексте такого письма может предлагаться что угодно. Атака считается успешной, если жертва выполнила то, что требовалось в письме. Идя на поводу у мошенника, сотрудник может нанести ущерб компании. Это выражается в краже конфиденциальных данных компании: документы, данные учетных записей, базы данных, кража интеллектуальной собственности.

В случае клонового и мобильного фишинга подготовительный этап несколько отличается как от адресного фишинга, так и между этими двумя вариантами. Клоновый фишинг не имеет направленности на определенную жертву. Он направлен на широкую аудиторию пользователей. Суть состоит в том, что злоумышленники берут за основу реальное письмо известной компании, банка и т.д., заменяют в нем оригинальные ссылки на ложные, которые переводят на ложный сайт или содержат вредоносное ПО.

Мобильный фишинг, в свою очередь, может быть направлен как на широкую аудиторию, так и на определенного сотрудника компании. Вам когда-нибудь звонили с неизвестного номера, представляясь сотрудниками банка или госслужб, сообщая что у вас не погашен кредит или вы нарушили правила ПДД, но у вас нет машины и кредит вы не брали? Если такой случай был ―это попытка фишинговой атаки. SMS-фишинг —это злобный брат-близнец телефонного фишинга, который осуществляет те же действия, что и телефонный фишинг, но с помощью смс-сообщений, добавляя к ним вредоносные ссылки.

При использовании фарминга злоумышленники готовят поддельный сайт, неотличимый от оригинала, на который через редирект перенаправляют пользователя.

Если вы когда-то сталкивались с тем, что после авторизации в онлайн-банке вам приходило уведомление о том, что ваш счет скомпрометирован, а его состояние равнялось нулю, то вы стали жертвой фарминга.

Поэтому, чтобы избежать вышеописанных случаев, необходимо улучшить антифишинговую защиту компаний, повысив уровень знаний в сфере информационной безопасности сотрудников предприятий разных сегментов бизнеса.

Антифишинг — это программы защиты от фишинга.

Различают следующие виды антифишинга:

Защита от фишинга и вредоносных программ проверяет сайты, которые вы посещаете, помогает определить поддельный сайт или нет и наличие на нем вирусного ПО. Так же при загрузке какого-либо файла с поддельного сайта, браузер ее отменяет. После этого он спрашивает пользователя хочет ли он загрузить подозрительный файл.

Также перед установкой любой программы, если она издана неизвестным лицом или источником, операционная система спрашивает у пользователя хочет ли он установить данную программу. Чтобы исключить риск вышеописанных ситуаций сотрудников компании необходимо рассказывать основы антифишинга,обучая их на специализированных платформах.

В мире существует множество платформ для обучения сотрудников информационной безопасности. На них можно обучить кибербезопасности персонал компании. Это позволит минимизировать риск незаконной кражи конфиденциальной информации и финансовых средств, нарушения работы IT-инфраструктуры и минимизировать ущерб репутации компании.

Общие возможности платформ:

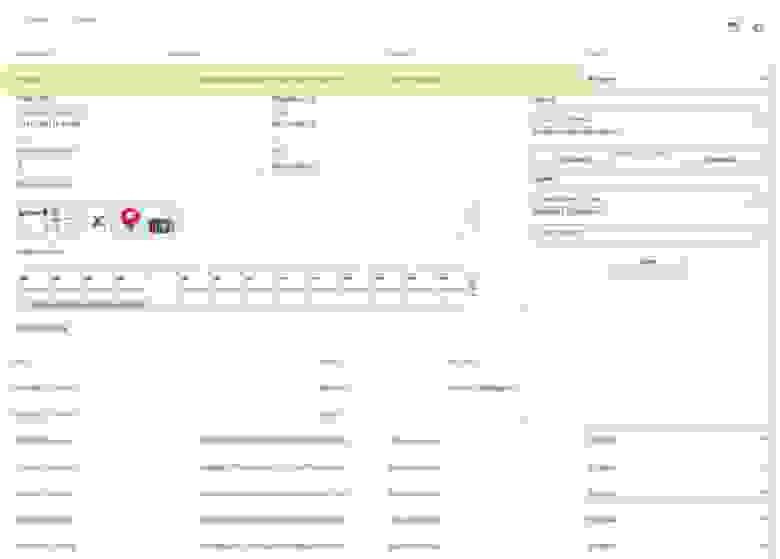

Необходимый элемент программы — отработка приобретенных навыков. Она проходит в «боевых условиях» — на рабочем месте в почтовой системе, установленной на предприятии. Для реализации данной системы обучения в рамках компании нужно предварительно подготовить инфраструктуру.

Далее необходимо настроить получение отчета о небезопасных действиях сотрудников. Суть состоит в том, чтобы отслеживать, какие пользователи открыли письмо и перешли по вредоносной ссылке, а какие открыли вложение. Важно отслеживать действия пользователей, которые необходимы мошенникам при отправке вредоносных вложений.

После реализации технической части, необходимо организовать правильное наполнение контентом шаблонов писем. Администраторы системы отслеживают примеры цифровых атак и моделируют тренировочные атаки в соответствии с реальными примерами. В данном случае, учебная среда будет приближена к реальности.

Подводя итоги, для каждой компании необходимо иметь свою антифишинговую систему и повышать киберграмотность своих сотрудников. Это позволит в будущем исключить потерю информации, финансовый и репутационный ущерб компаний.

Как защититься от фишинга: 10 советов

Иногда киберпреступники отправляются на рыбалку. Только их золотая рыбка — это ваши данные. Итак, что нужно сделать, чтобы защитить себя от фишинга?

Даже если слово «фишинг» ассоциируется у вас исключительно с рыбалкой, вы не так уж далеки от истины. Только в роли «рыбаков» в Интернете выступают мошенники, а в роли «рыбки» — чужие персональные данные, логины и пароли к финансовым аккаунтам добропорядочных пользователей и так далее.

От фишинга нет универсального лекарства, кроме бдительности на грани паранойи. Проблема в том, что эта зараза похожа на грипп — постоянно мутирует и меняет методы атаки. Мошенники, стоящие за фишинговыми операциями, могут запустить персональную кампанию, направленную, например, только на сотрудников определенной организации или лишь на кормящих матерей. Такой вредоносный маркетинг.

Способов попасться масса: подключиться к публичному Wi-Fi в кафе с авторизацией по учетной записи социальной сети, ввести свои данные на поддельном сайте, перейти по ссылке в очередном письме счастья на Новый год или черную пятницу… Всего не перечислишь.

В общем, заполучить эту проблему легко. А как себя защитить?

Почему фишинг получил такое распространение и как от него уберечься: http://t.co/sezy73TbSb

Фишинг хотят включить в УК РФ: http://t.co/PMirfBYTL3. Виновных можно будет сажать на срок до четырёх лет. pic.twitter.com/DFzs1ab2Ph

Деньги на ветер: почему ваш антифишинг не детектирует фишинговые сайты и как Data Science заставит его работать?

В последнее время фишинг является наиболее простым и популярным у киберпреступников способом кражи денег или информации. За примерами далеко ходить не нужно. В прошлом году ведущие российские предприятия столкнулись с беспрецедентной по масштабу атакой — злоумышленники массово регистрировали фейковые ресурсы, точные копии сайтов производителей удобрений и нефтехимии, чтобы заключать контракты от их имени. Средний ущерб от такой атаки — от 1,5 млн рублей, не говоря уже про репутационный ущерб, который понесли компании. В этой статье мы поговорим о том, как эффективно детектировать фишинговые сайты с помощью анализа ресурсов (изображений CSS, JS и т.д.), а не HTML, и как специалист по Data Science может решить эти задачи.

Павел Слипенчук, архитектор систем машинного обучения, Group-IB

Эпидемия фишинга

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, цель которого — обманным путем вынудить жертву предоставить мошеннику нужную ему конфиденциальную информацию. Чаще всего похищают пароли доступа к банковскому счету для дальнейшей кражи денег, аккаунты в социальных сетях (для вымогательства денег или рассылки спама от лица жертвы), подписывают на платные услуги, рассылки или заражают компьютер, делая его звеном в бот-сети.

По способам атак следует различать 2 вида фишинга, ориентированные на пользователей и компании:

Атаки на компании или банки устроены иначе. Их проводят технически более подкованные злоумышленники. Как правило, в качестве жертв выбирают крупные промышленные предприятия, онлайн-магазины, авиакомпании, а чаще всего банки. В большинстве случаев фишинг сводится к отправке письма с прикрепленным зараженным файлом. Чтобы подобная атака была успешной, в «штате» группировки необходимо иметь и специалистов по написанию вредоносного кода, и программистов для автоматизации своей деятельности, и людей, способных провести первичную разведку по жертве и найти у нее слабые места.

В России, по нашим оценкам, действует 15 преступных групп, занимающихся фишингом, направленным на финансовые учреждения. Суммы ущерба всегда небольшие (в десятки раз меньше, чем от банковских троянов), но количество жертв, которые они заманивают на свои сайты, ежедневно исчисляется тысячами. Около 10–15% посетителей финансовых фишинговых сайтов сами вводят свои данные.

При появлении фишинговой страницы счет идет на часы, а иногда даже на минуты, поскольку пользователи несут серьезный финансовый, а в случае компаний — еще и репутационный ущерб. Например, некоторые успешные фишинговые страницы были доступны менее суток, но смогли нанести ущерб на суммы от 1 000 000 рублей.

В этой статье мы подробно остановимся на первом типе фишинга: фишинговых сайтах. Ресурсы, «подозреваемые» в фишинге, можно легко детектировать с помощью различных технических средств: honeypots, краулеров и т.д., однако убедиться в том, что они действительно фишинговые, и определить атакуемый бренд проблематично. Разберем, как решить эту задачу.

Ловля фишей

Если бренд не следит за своей репутацией, он становится легкой мишенью. Необходимо перехватывать инициативу у преступников сразу после регистрации их фальшивых сайтов. На практике поиск фишинговой страницы делится на 4 этапа:

После этого уже можно предпринимать активные действия для блокировки фишинговой страницы. В частности:

Методы, основанные на анализе HTML

Классическим решением задач по проверке подозрительных адресов на фишинг и автоматическое определение пострадавшего бренда являются различные способы разбора HTML исходных страниц. Самое простое — это написание регулярных выражений. Забавно, но этот прием до сих пор работает. И поныне большинство начинающих фишеров просто копируют контент с сайта оригинала.

Также весьма эффективные системы для антифишинга могут разрабатывать исследователи phishing kits. Но и в данном случае нужно исследовать HTML-страницу. Кроме того, эти решения не универсальные — для их разработки необходима база самих «китов». Некоторые phishing kits могут быть неизвестны исследователю. И, разумеется, разбор каждого нового «кита» — это достаточно трудоемкий и дорогой процесс.

Все системы обнаружения фишинга, основанные на анализе HTML-страницы, перестают работать после обфускации HTML. Причем во многих случаях достаточно просто поменять каркас HTML-страницы.

По данным Group-IB, в настоящий момент таких фишинговых сайтов не более 10% от общего количества, однако пропуск даже одного может дорого обойтись жертве.

Таким образом, фишеру для обхода блокировки достаточно просто менять каркас HTML, реже — обфусцировать HTML-страницу (запутывая разметку и/или подгружая контент через JS).

Постановка задачи. Метод, основанный на ресурсах

Гораздо более эффективны и универсальны для обнаружения фишинговых страниц методы, основанные на анализе используемых ресурсов. Ресурс — это любой файл, подгружаемый при рендеринге web-страницы (все изображения, каскадные таблицы стилей (CSS), JS-файлы, шрифты и т.д.).

В этом случае можно построить двудольный граф, где одни вершины будут адресами, подозрительными на фишинг, а другие — ресурсами, связанными с ними.

Возникает задача кластеризации — найти совокупность таких ресурсов, которым принадлежат достаточно большое количество различных URL. Построив такой алгоритм, мы сможем разложить на кластеры любой двудольный граф.

Гипотеза заключается в том, что, основываясь на реальных данных, с достаточно большой долей вероятности можно сказать, что кластер содержит совокупность URL, которые принадлежат одному бренду и генерируются одним phishing kits. Тогда для проверки данной гипотезы каждый такой кластер можно отправить на ручную проверку в CERT (Центр реагирования на инциденты информационной безопасности). Аналитик в свою очередь проставлял бы статус кластеру: +1 («утвержденный») или –1 (отвергнутый»). Всем утвержденным кластерам аналитик также присваивал бы атакуемый бренд. На этом «ручная работа» заканчивается — остальной процесс автоматизирован. В среднем на одну утвержденную группу приходится 152 фишинговых адреса (данные на июнь 2018 г.), а иногда даже попадаются кластеры по 500–1000 адресов! Аналитик тратит около 1 минуты на утверждение или опровержение кластера.

Далее все отвергнутые кластеры удаляют из системы, а все их адреса и ресурсы через некоторое время вновь подают на вход алгоритма кластеризации. В итоге мы получаем новые кластеры. И опять отправляем их на проверку, и т.д.

Таким образом, для каждого вновь поступившего адреса система должна делать следующее:

Простой алгоритм кластеризации по ресурсам

Один из важнейших нюансов, который должен учитывать специалист Data Science в ИБ, — тот факт, что его противником является человек. По этой причине условия и данные для анализа очень быстро меняются! Решение, замечательно устраняющее проблему сейчас, через 2–3 месяца может перестать работать в принципе. Поэтому важно создавать либо универсальные (топорные) механизмы, если это возможно, либо максимально гибкие системы, которые можно быстро доработать. Специалист по Data Science в ИБ не сможет решить задачу раз и навсегда.

Стандартные методы кластеризации не работают из-за большого количества признаков. Каждый ресурс можно представить как булевый признак. Однако на практике мы получаем от 5000 адресов сайтов ежедневно, и каждый из них в среднем содержит 17,2 ресурса (данные на июнь 2018 г.). Проклятье размерности не позволяет даже загрузить данные в память, не то что построить какие-то алгоритмы кластеризации.

Другая идея — попытаться разбить на кластеры с помощью различных алгоритмов коллаборативной фильтрации. В данном случае нужно было создать еще один признак — принадлежность к тому или иному бренду. Задача будет сводиться к тому, что система должна спрогнозировать наличие или отсутствие этого признака для остальных URL. Метод дал положительные результаты, однако обладал двумя недостатками:

Мы начали искать решение этой задачи. И нашли очень простой и эффективный способ.

Для начала построим пары ресурсов по следующему алгоритму:

Можно получать множества ресурсов произвольной длины. Ограничим количество шагов до U. Тогда N1, N2… NU — это параметры системы.

Величины N1, N2… NU — параметры алгоритма, они задаются вручную. В общем случае мы имеем CL2 различных пар, где L — количество ресурсов, т.е. сложность для построения пар будет O(L2). Затем из каждой пары создается четверка. И в теории мы, возможно, получим O(L4). Однако на практике таких пар значительно меньше, и при большом количестве адресов эмпирически была получена зависимость O(L2log L). При этом последующие шаги (превращения двоек в четверки, четверок в восьмерки и т.д.) пренебрежимо малы.

Следует заметить, что L — это количество некластеризированных URL. Все URL, которые уже можно отнести к какому-либо ранее утвержденному кластеру, не попадают в выборку для кластеризации.

На выходе можно создать множество кластеров, состоящих из максимально больших по размерам множеств ресурсов. Например, если существует (a1, a2, a3, a4, a5), удовлетворяющая границам Ni, следует убрать из множества кластеров (a1, a2, a3) и (a4, a5).

Затем каждый полученный кластер отправляется на ручную проверку, где аналитик CERT присваивает ему статус: +1 («утвержден») или –1 («отвергнут»), а также указывает, какими являются URL, попадающие в кластер, — фишинговыми или легитимными сайтами.

При добавлении нового ресурса количество URL может уменьшиться, остаться тем же, но никогда не увеличиться. Поэтому для любых ресурсов a1… aN справедливо отношение:

#(a1) ≥ #(a1, a2) ≥ #(a1, a2, a3) ≥ … ≥ #(a1, a2, …, aN).

Следовательно, разумно задавать параметры:

На выходе мы выдаем всевозможные группы для проверки. На рис. 1 в самом начале статьи приведены реальные кластеры, для которых все ресурсы — изображения.

Использование алгоритма на практике

Заметим, что теперь полностью отпадает необходимость исследовать phishing kits! Система автоматически кластеризует и найдет нужную фишинговую страницу.

Ежедневно система получает от 5000 фишинговых страниц и конструирует всего от 3 до 25 новых кластеров в сутки. Для каждого кластера выгружается список ресурсов, создается множество скринов. Данный кластер отправляется аналитику CERT на подтверждение или опровержение.

При запуске точность алгоритма была невысокой — всего 5%. Однако уже через 3 месяца система держала точность от 50 до 85%. В действительности точность не имеет значения! Главное, чтобы аналитики успевали просмотреть кластеры. Поэтому, если система, например, генерирует около 10 000 кластеров в сутки и у вас только один аналитик, придется менять параметры системы. Если не более 200 в сутки, это задача, посильная для одного человека. Как показывает практика, на визуальный анализ в среднем требуется около 1 минуты.

Полнота системы — около 82%. Оставшиеся 18% — это либо уникальные случаи фишинга (поэтому их нельзя сгруппировать), либо фишинг, у которого малое количество ресурсов (не по чему группировать), либо фишинговые страницы, которые вышли за границы параметров N1, N2… NU.

Важный момент: как часто запускать новую кластеризацию на свежих, непроставленных URL? Мы делаем это каждые 15 минут. При этом в зависимости от количества данных само время кластеризации занимает 10–15 минут. Это значит, что после появления фишингового URL есть лаг во времени в 30 минут.

Ниже приведены 2 скриншота из GUI-системы: сигнатуры для обнаружения фишинга соцсети «ВКонтакте» и «Bank Of America».

Когда алгоритм не работает

Как уже было сказано выше, алгоритм не работает в принципе, если не достигаются границы, заданные параметрами N1, N2, N3… NU, или если количество ресурсов слишком мало, чтобы образовать необходимый кластер.

Фишер может обойти алгоритм, создавая для каждого фишингового сайта уникальные ресурсы. Например, в каждом изображении можно поменять один пиксель, а для подгружаемых JS- и CSS-библиотек использовать обфускацию. В данном случае необходимо разработать алгоритм сравнимого хеша (перцептивного хеша) для каждого типа подгружаемых документов. Однако данные вопросы выходят за рамки этой статьи.

Соединяем все вместе

Соединяем наш модуль с классическими HTML-регулярками, данными, полученными от Threat Intelligence (система киберразведки), и получаем полноту в 99,4%. Разумеется, это полнота на данных, которые уже предварительно классифицированы Threat Intelligence как подозрительные на фишинг.

Какова полнота на всех возможных данных, не знает никто, так как охватить весь Даркнет невозможно в принципе, однако, согласно отчетам Gartner, IDC и Forrester, по своим возможностям Group-IB входит в число ведущих международных поставщиков Threat Intelligence-решений.

А что делать с непроклассифицированными фишинговыми страницами? В день их получается примерно 25–50. Их вполне можно проверить ручным способом. В целом в любой достаточно сложной для Data Sciense задаче в сфере ИБ всегда есть ручной труд, а любые утверждения о 100-процентной автоматизации — это маркетинговый вымысел. Задача специалиста Data Sciense уменьшить ручной труд на 2–3 порядка, сделав работу аналитика максимально эффективной.