Аппаратный идентификатор что это

Аппаратный идентификатор что это

Что такое HID?

Hardware ID (HID) — это идентификатор вашего компьютера, который формируется на основании данных об оборудовании. Он состоит из 5 блоков букв диапазона A-F и цифр 0-9.

В комплекс этих данных входят материнская плата, оперативная память, процессор, жесткие диски и др.

Для каждого компьютера формируется уникальный идентификатор. Не исключены редкие совпадения, но это сотые доли процента в общей массе компьютеров.

Как получить идентификатор HID?

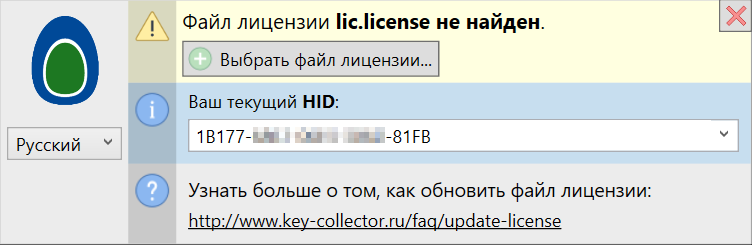

Запустите программу Key Collector без файла лицензии (скачать Key Collector по ссылке: install.exe). Использовать для этого какие-либо сторонние программы не требуется.

Для запуска программы могут потребоваться дополнительные компоненты. Подробнее о системных требованиях. Пошаговое руководство по установке.

Текущий HID отобразится на стартовом окне. Скопируйте его в буфер обмена.

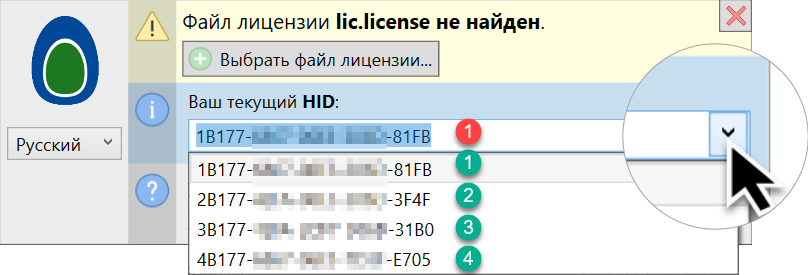

Key Collector выдает 4 варианта идентификатора HID: первый является основным, остальные — резервные.

В заявке на покупку мы рекомендуем указывать именно первый (основной), однако указание любого из трех других не будет являться ошибкой.

В редких случаях после заполнения заявки на приобретение программы или смену лицензии техническая поддержка может запросить у вас дополнительный идентификатор. В этом случае по запросу потребуется прислать один из резервных HID (не только первый HID в списке, но и другой, например, второй).

При каких условиях HID может изменяться?

В случае изменения конфигурации ПК и невозможности запустить программу вам требуется выполнить бесплатную замену лицензионного файла.

После замены лицензии вы получите новый актуальный файл лицензии lic.license, который необходимо поместить в папку с программой (по умолчанию программа устанавливается в папку «C:/Program Files/Key Collector 4»).

Информируем работающих на виртуальных машинах или VPS/VDS пользователей о том, что изменение HID может быть вызвано обновлением виртуальной машины или драйверов.

Как узнать HWID компьютера

При работе с различными программами и сервисами последние могут затребовать от пользователя ввода кода параметра под названием «HWID». Где искать указанный параметр пользователь не знает, а сайты в Рунете часто идентифицируют данный параметр как MAC-адрес сетевой карты пользовательского ПК. Давайте разберём, что это такое, и как определить HWID вашего компьютера.

Что такое HWID?

Прежде всего давайте разберёмся, что такое «HWID». Данный термин является акронимом от «Hardware Identification» — аппаратная идентификация, и обычно имеет три основных значения:

После того, как мы выяснили что значит данный термин, разберёмся теперь, как определить HWID компьютера.

Как узнать HWID компьютера

Учитывая вышеотмеченные трактовки, узнать HWID ПК можно следующим образом:

Код активации Виндовс

Обычно данный код недоступен для обычного пользователя, а инструментарий для его просмотра и разбора компания Майкрософт не предоставляет. В некоторых продвинутых ПК от «Compaq» данный код можно встретить в БИОСе машины, но таковые компьютеры в пределах Ex-USSR распространены мало.

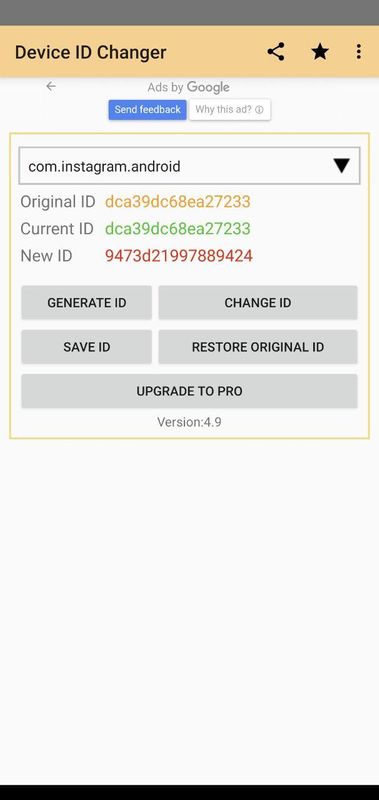

В других же случаях можно воспользоваться различными хакерскими утилитами (уровня «HWID Changer»), позволяющими просматривать и изменить код идентификации вашего PC.

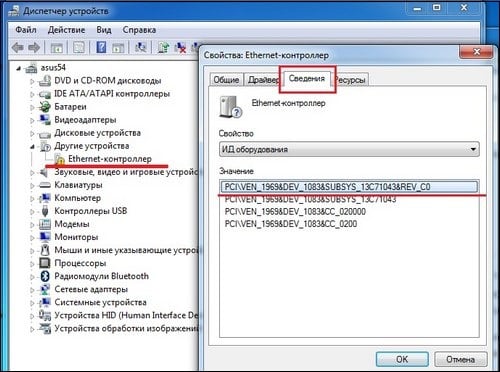

Код идентификации компонента

MAC-адрес сетевой карты

Узнать HWID PC в этом случае можно двумя стандартными способами:

и жмём ввод. В выведенном списке параметров в разделе «адаптер Ethernet» найдите строку «физический адрес». Указанные здесь значения и будут МАC-адресом вашей сетевой карты.

Заключение

Как видим, данный термин имеет несколько распространённых интерпретаций, основной из которых является код ПК при первой установке ОС Виндовс. В зависимости от конкретной интерпретации используйте соответствующий способ, позволяющий выявить HWID вашего ПК.

Как правильно идентифицировать Android-устройства

Всем привет! Если вам нужно создать уникальный и стабильный идентификатор Android-устройства для использования внутри приложения, то вы наверняка заметили тот хаос, который присутствует в документации и в ответах на stackoverflow. Давайте рассмотрим, как решить эту задачу в 2020 году. О том, где взять идентификатор, стойкий к переустановкам вашего приложения, и какие могут быть сложности в будущем — в этом кратком обзоре. Поехали!

Зачем нужна идентификация

В последнее время обсуждения конфиденциальности пользовательских данных стремительно набирают популярность. Возможно, это спровоцировано ростом выручки рекламных гигантов. Возможно, под этими обсуждениями скрывается обеспокоенность монополиями, которые идентифицируют пользователей и их устройства. Так, Apple, борясь со слежкой и ограничивая всем разработчикам использование IDFA, в то же самое время нисколько не ограничивает его себе. Что можно сказать точно: процесс идентификации пользователя приложения для разработчиков усложнился.

В задачах, опирающихся на идентификацию, встречаются: аналитика возвратов, персонализация контента и рекламы, предотвращение мошенничества.

Среди последних можно выделить несколько актуальных проблем:

Общие аккаунты в сервисах с платной подпиской или уникальным платным контентом. Только представьте сколько теряют сервисы вроде Netflix или Coursera от того, что пользователи заводят один аккаунт на нескольких человек.

Обе проблемы ведут либо к потере выручки, либо к репутационным потерям. Надежность их решения напрямую зависит от надежности идентификации устройств.

Основные способы идентификации

Использование аппаратных идентификаторов

Устаревший и нежизнеспособный в настоящее время способ. Google хорошо поработала над тем, чтобы закрыть доступ к ним, поскольку они не меняются даже после сброса к заводским настройкам. Среди таких идентификаторов:

В настоящее время они недоступны без явного запроса разрешений. Более того, если приложению нужно ими пользоваться, оно может не попасть в Play Market. Оно должно основным функционалом опираться на эти разрешения, иначе будут трудности с прохождением ревью. Поэтому сейчас эта опция доступна приложениям для работы со звонками или голосовым ассистентам.

Такие идентификаторы не меняются после сброса к заводским настройкам, и здесь кроется неочевидный недостаток: люди могут продавать свои устройства, и в таком случае идентификатор будет указывать на другого человека.

Генерация UUID с первым запуском

Данный способ схож с использованием cookie: создаем файл со сгенерированной строкой, сохраняем его в песочнице нашего приложения (например с помощью SharedPreferences), и используем как идентификатор. Недостаток тот же, что и у cookie — вся песочница удаляется вместе с приложением. Еще она может быть очищена пользователем явно из настроек.

При наличии у приложения разрешений к хранилищу вне песочницы можно сохранить идентификатор где-то на устройстве и постараться поискать его после переустановки. Будет ли в тот момент нужное разрешение у приложения — неизвестно. Этот идентификатор можно использовать как идентификатор установки приложения (app instance ID).

Использование идентификаторов, предоставляемых системой

В документации для разработчиков представлен идентификатор ANDROID_ID. Он уникален для каждой комбинации устройства, пользователя, и ключа, которым подписано приложение. До Android 8.0 идентификатор был общим для всех приложений, после — уникален только в рамках ключа подписи. Этот вариант в целом годится для идентификации пользователей в своих приложениях (которые подписаны вашим сертификатом).

Существует и менее известный способ получить идентификатор общий для всех приложений, независимо от сертификата подписи. При первичной настройке устройства (или после сброса к заводским) сервисы Google генерируют идентификатор. Вы не найдете о нем никакой информации в документации, но тем не менее можете попробовать код ниже, он будет работать (по состоянию на конец 2020 года).

Добавляем строчку в файл манифеста нужного модуля:

И вот так достаем идентификатор:

В коде происходит следующее: мы делаем запрос к данным из определенного ContentProvider-a, что поставляется с сервисами Google. Вполне возможно, что Google закроет к нему доступ простым обновлением сервисов. И это даже не обновление самой операционки, а пакета внутри нее, т.е. доступ закроется с обычным обновлением приложений из Play Market.

Но это не самое плохое. Самый большой недостаток в том, что такие фреймворки, как Xposed, позволяют с помощью расширений в пару кликов подменить как ANDROID_ID, так и GSF_ID. Подменить локально сохраненный идентификатор из предыдущего способа сложнее, поскольку это предполагает как минимум базовое изучение работы приложения.

Создание цифрового отпечатка (fingerprint) устройства

Идея device-fingerprinting не новая, и активно используется в вебе. У самой популярной библиотеки для создания отпечатка — FingerprintJS — 13 тысяч звезд на GitHub. Она позволяет идентифицировать пользователя без использования cookie.

Рассмотрим идею на примере (цифры взяты приблизительные для иллюстрации).

Возьмем ежедневную аудиторию какого-нибудь Android-приложения. Допустим она составляет 4 миллиона. Сколько среди них устройств марки Samsung? Гораздо меньше, примерно 600 тысяч. А сколько среди устройств Samsung таких, что находятся под управлением Android 9? Уже около 150 тысяч. Выделим среди последних такие, что используют сканер отпечатков пальцев? Это множество устройств еще меньше, ведь у многих планшетов нет сканера отпечатков пальцев, а современные модели опираются на распознавание лица. Получим 25000 устройств. Добавляя больше условий и получая больше информации, можно добиться множеств малых размеров. В идеальном случае — с единственным элементом внутри, что и позволит идентифицировать пользователя. Чем больше пользователей можно различить, тем выше энтропия этой информации.

Среди основных источников информации в Android, доступных без пользовательских разрешений, можно выделить аппаратное обеспечение, прошивку, некоторые настройки устройства, установленные приложения и другие.

Обычно всю добытую информацию хешируют, получая цифровой отпечаток. Его и можно использовать в качестве идентификатора.

Из достоинств метода — его независимость от приложения (в отличие от ANDROID_ID), поскольку при одинаковых показаниях с источников отпечатки будут одинаковыми. Отсюда же вытекает первый недостаток — разные устройства с некоторой вероятностью могут иметь одинаковый отпечаток.

Еще одна особенность отпечатка — не все источники информации стабильны. Например, установленные приложения дадут много энтропии. Возьмите устройство друга, и проверьте, одинаков ли у вас набор приложений. Скорее всего — нет, к тому же приложения могут устанавливаться и удаляться почти каждый день.

Таким образом, метод будет работать при правильном соотношении стабильности и уникальности источников энтропии.

Какой метод выбрать

Итак, мы рассмотрели доступные способы идентификации. Какой же выбрать? Как и в большинстве инженерных задач, единственного правильного решения не существует. Все зависит от ваших требований к идентификатору и от требований к безопасности приложения.

Разумный вариант — использовать сторонние решения с открытыми исходниками. В этом случае за изменениями в политике конфиденциальности будет следить сообщество, вовремя поставляя нужные изменения. За столько лет существования проблемы до сих пор нет популярной библиотеки для ее решения, как это есть для веба. Но среди того, что можно найти на android-arsenal, можно выделить две, обе с открытым исходным кодом.

Android-device-identification — библиотека для получения идентификатора. Судя по коду класса, ответственного за идентификацию, используются аппаратные идентификаторы, ANDROID_ID, и цифровой отпечаток полей из класса Build. Увы, проект уже 2 года как не поддерживается, и в настоящий момент скорее неактуален. Но, возможно, у него еще будет развитие.

Fingerprint-android — совсем новая библиотека. Предоставляет 2 метода: getDeviceId и getFingerprint. Первый опирается на GSF_ID и ANDROID_ID, а второй отдает отпечаток, основанный на информации с аппаратного обеспечения, прошивки и некоторых стабильных настроек устройства. Какая точность у метода getFingerprint — пока неясно. Несмотря на это библиотека начинает набирать популярность. Она проста в интеграции, написана на Kotlin, и не несет за собой никаких зависимостей.

В случае, когда импортирование сторонних зависимостей нежелательно, подойдет вариант с использованием ANDROID_ID и GSF_ID. Но стоит следить за изменениями в обновлениях Android, чтобы быть готовым к моменту, когда доступ к ним будет ограничен.

Если у вас есть вопросы или дополнения — делитесь ими в комментариях. А на этом все, спасибо за внимание!

Разделы сайта

Защита компьютеров: электронные системы идентификации и аутентификации

На мировом рынке информационной безопасности стабильное положение сохраняют средства AAA, или 3А (authentication, authorization, administration — аутентификация, авторизация, администрирование), предназначенные для обеспечения защиты от несанкционированного доступа (НСД) к информационным ресурсам. Эта тенденция находит отражение в аналитических обзорах и прогнозах ведущих консалтинговых компаний. Так, например, согласно данным Infonetics Research (www.infonetics.com), сектор средств 3A к 2005 г. достигнет уровня 9,5 млрд. долл., что будет составлять 67% от всего рынка информационной безопасности.

Важное место в области 3А занимают аппаратно-программные системы идентификации и аутентификации (СИА), или устройства ввода идентификационных признаков (термин соответствует ГОСТ Р 51241-98), предназначенные для обеспечения защиты от НСД к компьютерам. При использовании СИА доступ пользователя к компьютеру осуществляется только после успешного выполнения процедуры идентификации и аутентификации. Идентификация заключается в распознавании пользователя по присущему или присвоенному ему идентификационному признаку. Проверка принадлежности пользователю предъявленного им идентификационного признака осуществляется в процессе аутентификации.

В состав СИА входят аппаратные идентификаторы, устройства ввода-вывода (считыватели, контактные устройства, адаптеры, разъемы системной платы и др.) и соответствующее ПО. Идентификаторы предназначены для хранения уникальных идентификационных признаков. Кроме этого они могут хранить и обрабатывать конфиденциальные данные. Устройства ввода-вывода и ПО осуществляют обмен данными между идентификатором и защищаемым компьютером.

В нашем обзоре «Аппаратно-программные средства контроля доступа» (см. PC Week/RE, № 9/2003, с. 25) проводилась классификация СИА, рассматривались принципы их функционирования и рассказывалось об изделиях ведущих компаний-разработчиков.

В настоящей статье основное внимание уделяется классу электронных СИА. Этот выбор основывается на том факте, что сегодня на российском рынке компьютерной безопасности данные системы обладают наибольшей привлекательностью в силу их высокой эффективности и приемлемой цены.

Классификация электронных систем идентификации и аутентификации

В электронных СИА идентификационные признаки представляются в виде цифрового кода, хранящегося в памяти идентификатора. По способу обмена данными между идентификатором и устройством ввода-вывода электронные СИА подразделяются (см. рис. 1) на контактные и бесконтактные. Контактное считывание подразумевает непосредственное соприкосновение идентификатора с устройством ввода-вывода. Бесконтактный (дистанционный) способ обмена не требует четкого позиционирования идентификатора и устройства ввода-вывода. Чтение или запись данных происходит при поднесении идентификатора на определенное расстояние к устройству ввода-вывода.

Рисунок 1 — Классификация электронных СИА

Рисунок 2 — Идентификаторы

В табл. 1 перечислены ведущие мировые поставщики электронных СИА. Безусловно, этот список далеко не полон.

Таблица 1 — Ведущие компании — разработчики электронных СИА

СИА на базе смарт-карт и радиочастотных идентификаторов можно отнести по времени их создания к старшему, iButton — к среднему, а USB-ключей — к младшему поколению.

Первый шаг в создании карт-идентификаторов был сделан в Германии в 1968 г., когда Юргену Деслофу и Гельмуту Гротруппу удалось поместить интегральную схему в кусочек пластика. В 1974 г. француз Ролан Морено запатентовал идею интеграции микросхемы в пластиковую карту. Но только в конце 80-х годов достижения в области микроэлектроники сделали возможным воплощение этой идеи в жизнь.

История развития СИА на базе изделий iButton (www.ibutton. com), началась в 1991 г. с создания корпорацией Dallas Semiconductor первых идентификаторов Touch Memory (таково их начальное название). В настоящее время Dallas Semiconductor представляет собой дочернее предприятие компании Maxim Integrated Products (www. maxim-ic.com). Результатом их совместной деятельности является выпуск более 20 моделей идентификаторов iButton. Для защиты компьютеров от НСД в основном используются идентификаторы DS 1963S, DS 1991, DS 1992L — DS 1996L, которые различаются внутренней структурой, функциональными возможностями и ценой.

Системы идентификации и аутентификации на базе USB-ключей появились в конце 90-х годов. Являясь преемником смарт-карт-технологий и технологий электронных ключей, используемых для защиты программного обеспечения, USB-ключи довольно быстро завоевали популярность. Согласно отчету IDC (Identity Management in a Virtual World, C. J. Kolodgy, июнь 2003), в 2004 г. по сравнению с 2003-м ожидается увеличение продаж USB-токенов на 161%.

В России помимо продукции зарубежных фирм широко представлены отечественные изделия. Наши разработчики традиционно сильны в области радиочастотной идентификации. Лидирующие позиции в создании RFID-систем на российском рынке компьютерной безопасности занимают ОАО «Ангстрем» (www.angstrem.com) и компания Parsec (www.parsec-tm.com).

В 1998 г. объединенными усилиями предприятий «Ангстрем», «Программные системы и технологии» и НТЦ «Атлас»(www.stcnet.com) при непосредственном участии ФАПСИ была выпущена первая российская интеллектуальная карта РИК, в которой был реализован отечественный криптографический алгоритм в соответствии с ГОСТ 28147-89. Эта микропроцессорная карточка разработана с соблюдением международных стандартов ISO 7816 и совместима с рекомендациями EMV.

Стремление реализовать на аппаратном уровне в USB-ключах алгоритм ГОСТ 28147-89 привело к появлению на российском рынке изделий ruToken (www.rutoken.com) и eToken RIC (www.aladdin. ru ). Система идентификации и аутентификации на базе ruToken является совместной разработкой компаний «Актив» и АНКАД (www.ancud.ru), а СИА на базе eToken RIC — компании Aladdin Software Security R.D.

Сегодня имеется довольно много предложений по защите компьютеров от НСД с помощью электронных СИА. Остается только правильно выбрать.

Ключевые параметры систем идентификации и аутентификации

Рисунок 3 — Факторы, влияющие на выбор СИА

Этот перечень не является исчерпывающим. Но, на наш взгляд, анализа предложенных характеристик достаточно для того, чтобы сделать выбор в пользу той или иной СИА.

С точки зрения стоимости на российском рынке наиболее предпочтительны СИА на базе USB-ключей и iButton, в составе которых отсутствуют дорогостоящие считыватели.

Ориентировочные цены СИА приведены в табл. 2 и зависят от типа изделий, размера покупаемой партии, фирмы-продавца и других факторов. Но даже и эти величины позволяют провести сравнительный анализ стоимости аппаратных компонентов СИА.

Таблица 2 — Ориентировочные цены СИА

Контактные идентификаторы подразделяются на идентификаторы iButton, смарт-карты и USB-ключи.

Идентификатор iButton представляет собой встроенную в герметичный стальной корпус микросхему (чип), питание которой обеспечивает миниатюрная литиевая батарейка. Основу чипа (рис. 4) составляют мультиплексор и память. Помимо этого некоторые типы идентификаторов содержат дополнительные компоненты. Так, например, в идентификаторе DS1963S имеется микроконтроллер, предназначенный для вычисления в соответствии со стандартом SHA-1 160-разрядного кода аутентификации сообщений и генерации ключей доступа для страниц памяти, а в корпус идентификатора DS1994L встроены часы реального времени.

Рис. 4. Структура iButton

В табл. 3 представлены основные характеристики памяти идентификаторов iButton, используемых для защиты компьютеров от НСД.

Таблица 3 — Идентификаторы iButton

В ROM хранится 64-разрядный код, состоящий из 48-разрядного уникального серийного номера (идентификационного признака), восьмиразрядного кода типа идентификатора и восьмиразрядной контрольной суммы. Память NV RAM может быть использована для хранения как общедоступной, так и конфиденциальной информации (криптографических ключей, паролей доступа и других данных). Память SM является буферной и выполняет функции блокнотной памяти.

Контактные смарт-карты принято делить на процессорные карты и карты с памятью. Обычно они выпускаются в виде пластиковых карточек.

На рынке безопасности сначала появились карты с открытой памятью, затем — с защищенной и наконец — процессорные смарт-карты. Физический, электрический, механический и программный интерфейсы смарт-карт определяются базовым стандартом ISO 7816 (части 1-10).

Основу внутренней структуры современной процессорной смарт-карты составляет чип, в состав которого входят процессор (или несколько процессоров), оперативная память RAM, постоянная память ROM и энергонезависимая программируемая постоянная память PROM (рис. 5).

Рисунок 5 — Структура контактной процессорной смарт-карты

Оперативная память используется для временного хранения данных, например результатов вычислений, произведенных процессором. Емкость памяти составляет несколько килобайт.

В постоянной памяти ROM (обычно масочная) хранятся команды, исполняемые процессором, и другие неизменяемые данные. Информация в ROM записывается в процессе производства карты. Емкость памяти может составлять десятки килобайт.

Память PROM в смарт-картах используется двух типов: однократно программируемая EPROM и более распространенная многократно программируемая EEPROM. В ней хранятся пользовательские данные, которые могут считываться, записываться и модифицироваться, и конфиденциальные данные (например, криптографические ключи), недоступные для прикладных программ. Емкость памяти составляет десятки и сотни килобайт.

Центральный процессор смарт-карты (обычно это RISC-процессор) обеспечивает реализацию разнообразных процедур обработки данных, контроль доступа к памяти и управление ходом выполнения вычислительного процесса.

USB-ключи предназначаются для работы с USB-портом компьютера. Конструктивно они изготавливаются в виде брелоков, к которым вполне можно прикрепить связку ключей. Брелоки выпускаются в цветных корпусах и имеют световые индикаторы работы. Каждый идентификатор имеет прошиваемый при изготовлении уникальный 32/64-разрядный серийный номер.

Бесконтактные идентификаторы разделяются на идентификаторы Proximity (от англ. proximity — близость, соседство) и смарт-карты. Конструктивно они изготавливаются в виде пластиковых карточек, брелоков, жетонов, дисков, меток и т. п. Основными компонентами идентификаторов являются чип и антенна. Каждый идентификатор имеет уникальный 32/64-разрядный серийный номер. В табл. 4 представлены основные характеристики бесконтактных идентификаторов.

Таблица 4 — Бесконтактные идентификаторы

Идентификаторы Proximity функционируют на частоте 125 кГц. В состав чипа входит микросхема памяти (или микросхема с «жесткой» логикой) со вспомогательными блоками: модулем программирования, модулятором, блоком управления и другими модулями. Емкость памяти составляет от 8 до 256 байт. В Proximity в основном используется однократно программируемая EPROM, но встречается и перезаписываемая EEPROM. В памяти содержатся уникальный номер идентификатора, код устройства и служебная информация (биты четности, биты начала и конца передачи кода и т. д.).

Обычно идентификаторы Proximity являются пассивными и не содержат химического источника питания — литиевой батареи. В этом случае питание микросхемы происходит посредством электромагнитного поля, излучаемого считывателем. Чтение данных осуществляется считывателем со скоростью 4 кбит/с на расстоянии до 1 м.

Системы идентификации и аутентификации на базе Proximity криптографически не защищены (за исключением заказных систем).

Бесконтактные смарт-карты функционируют на частоте 13,56 МГц и разделяются на два класса, которые базируются на международных стандартах ISO/IEC 14443 и ISO/IEC 15693.

Стандарт ISO/IEC 14443 разрабатывался с 1994-го по 2001 гг. Он включает в себя версии А и В, различающиеся способами модуляции передаваемого радиосигнала, и поддерживает обмен (чтение/запись) данными со скоростью 106 кбит/с (возможно увеличение до 212, 424 и 848 кбит/с), дистанция чтения — до 10 см.

Для реализации функций шифрования и аутентификации в идентификаторах стандарта ISO/IEC 14443 могут применяться чипы трех видов: микросхема с «жесткой» логикой MIFARE, процессор, криптографический процессор. Технология MIFARE является разработкой компании Philips Electronics и представляет собой расширение ISO/IEC 14443 (версия А).

Стандарт ISO/IEC 15693 разработан с целью увеличения дистанции применения бесконтактного идентификатора до 1 м. На этом расстоянии обмен данными происходит со скоростью 26,6 кбит/с.

Выбор СИА может зависеть от структуры и состава устройства ввода-вывода, обеспечивающего обмен данными между идентификатором и защищаемым компьютером.

Наиболее просто обмен данными осуществляется в СИА на базе USB-ключей. В этих системах аппаратное устройство ввода-вывода отсутствует: идентификатор подсоединяется к USB-порту рабочей станции, портативного компьютера, клавиатуры или монитора напрямую либо с помощью кабеля-удлинителя.

В СИА на базе iButton обмен информацией с компьютером идет в соответствии с протоколом однопроводного интерфейса 1-Wire через последовательный, параллельный и USB-порты, а также дополнительную плату расширения. Данные записываются в идентификатор и считываются из него путем прикосновения корпуса iButton к контактному устройству, встроенному в адаптер соответствующего порта, либо к контактному устройству с удлинительным кабелем, присоединенным к адаптеру. Гарантированное количество контактов iButton составляет несколько миллионов соединений.

Интерфейс 1-Wire обеспечивает обмен данными в полудуплексном режиме со скоростями 16 и 142 кбит/с (вариант ускоренного обмена). Взаимодействие устройств по однопроводному интерфейсу организовано по принципу «ведущий-ведомый». При этом контактное устройство всегда ведущее, а один или несколько идентификаторов iButton — ведомые.

В состав СИА на базе смарт-карт (контактных и бесконтактных) и RFID-идентификаторов входят дорогостоящие считывающие устройства (считыватели, ридеры), которые подключаются к параллельному, последовательному, USB-портам, дополнительной плате расширения компьютера, к PC Card портативного компьютера. По отношению к корпусу компьютера считыватели могут быть внешними и внутренними. Питаются считыватели от различных источников — блока питания компьютера, внешнего источника питания или стандартных батареек.

При обсуждении надежности СИА обычно рассматривают самое важное и в то же время самое слабое звено системы — идентификатор. В свою очередь, надежность идентификаторов связывают со степенью их защищенности от механических воздействий, влияния температуры, внешних электромагнитных полей, агрессивных сред, пыли, влаги, а также от атак, направленных на вскрытие чипов, хранящих секретные данные.

К недостаткам СИА на базе iButton следует отнести отсутствие встроенных в идентификаторы криптографических средств, реализующих шифрование данных при их хранении и передаче в компьютер. Поэтому iButton обычно используется совместно с другими системами, на которые возлагаются функции шифрования.

Конечно, по степени механической надежности радиочастотные идентификаторы, смарт-карты и USB-ключи уступают iButton. Пластику соревноваться со сталью трудно. Выход из строя карты вследствие механических повреждений является не таким уж редким событием. Проводившиеся в ходе реализации французского проекта GIE Carte Bancaire десятилетние исследования над 22 миллионами карт показали, что вероятность их отказа по ряду причин (куда также входят механические повреждения) составляет 0,022.

«Узким» местом USB-ключей является и ресурс их USB-разъемов. Разработчики данных идентификаторов даже включают этот показатель в технические спецификации изделий. Например, для идентификаторов семейства eToken (www. ealaddin.com) гарантированное число подключений составляет не менее 5000 раз.

Достоинство радиочастотных идентификаторов, смарт-карт и USB-ключей состоит в том, что в их состав входят защищенная энергонезависимая память и криптографический процессор, позволяющие повысить уровень защиты устройств. Однако и атакующая сторона не дремлет, придумывая разнообразные способы вскрытия секретной информации.

Опубликовано множество работ, в которых описываются разнообразные атаки на чипы идентификаторов. Эти исследования носят как теоретический, так и практический характер. К теоретическим методам вскрытия относят, в частности, атаки Bellcore, дифференциальный анализ искажений DFA (Differential Fault Analysis) и питания DPA (Differential Power Analysis). К практическим методам можно отнести глитчинг (glitching) и физические атаки, направленные на распаковку чипа и извлечение необходимой информации.

Разработчики криптографических процессоров стремятся по мере возможности адекватно реагировать на атаки с помощью разнообразных механизмов внешней и внутренней защиты. К механизмам внешней защиты относят установку датчиков (емкостный либо оптический сенсор), покрытие чипа металлическим слоем, специальными клеями и т. д., к внутренним — шифрование шины, случайное тактирование, проведение повторных вычислений, генерирование шума.

Интеграция с электронными замками и системами защиты информации

Важным критерием выбора СИА является ее применение в других средствах 3А — электронных замках (см. PC Week/ RE, № 9/2003, с. 25) и системах защиты от НСД к информационным ресурсам компьютера. На российском рынке компьютерной безопасности присутствуют следующие сертифицированные изделия, использующие электронные СИА:

В табл. 5 представлены сведения о внедрении электронных СИА разного типа в вышеуказанные изделия.

Таблица 5 — Интеграция СИА с ЭЗ и СЗИ

Из таблицы видно, что наибольшей популярностью у разработчиков пользуется СИА на базе iButton.

Защита компьютеров от НСД со стороны злоумышленников является составной частью комплексного подхода к организации корпоративной информационной безопасности. В России имеется немало предложений в этой области, среди которых важное место занимают рассмотренные в статье электронные системы идентификации и аутентификации. Решение о необходимости и выборе той или иной системы (на базе iButton, смарт-карт, радиочастотных идентификаторов или USB-ключей) остается за руководителем компании. Автор надеется, что в этом вопросе данная публикация окажет посильную помощь.