Как захватить хендшейк на windows

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Захват рукопожатий в Windows

Если кратко осветить ситуацию, то решений для перевода Wi-Fi карт под Windows в режим монитора нет. Т.е. есть один платный продукт — но его пускай рекламируют сами авторы.

Понятно, что далеко не все комфортно себя чувствуют в Linux, поэтому я в качестве «промежуточного» варианта предлагается следующий алгоритм. Кстати, этот же алгоритм является ходовым, рабочим и на форуме Aircrack-ng.

Итак, в Windows не работает большинство программ, предназначенные для пентестинга Wi-Fi сетей, а вы не хотите ставить Linux в качестве своей операционной системы, также не хотите устанавливать её в качестве второй системы. Что делать?

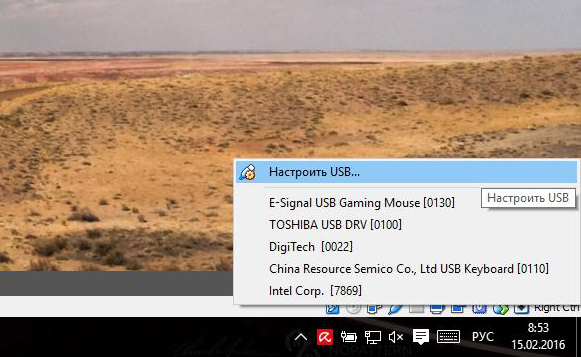

Можно установить Linux в виртуальный компьютер (VirtualBox). Как известно, виртуальные компьютеры не могут напрямую работать с железом. За исключением USB устройств. Т.е. суть в том, что вы находитесь в привычном вам Windows, где чувствуете себя уверенно и спокойно, включаете виртуальный компьютер с Linux и передаёте управление своей USB Wi-Fi картой этому компьютеру:

Теперь виртуальная машина способна перехватывать рукопожатия, осуществлять атаки деаутентификации, подбирать WPS пины, осуществлять все остальные атаки, которые описаны на этом сайте.

Возможно, это не совсем то решение, которое вы искали, но другого нет.

Примечание: Далеко не каждая USB Wi-Fi карта способна переходить в режим монитора. Поэтому рекомендуется выбрать Wi-Fi приёмник из статьи «Лучшая Wi-Fi карта для Kali Linux и BlackArch».

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом рукопожатий (handshake) с использованием графического процессора в Windows

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее. Причём разница не в процентах. Скорость перебора, в зависимости от конфигурации компьютера, может возрастать на один или два порядка (в десятки и в сотни раз быстрее).

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

Как правило, в Windows уже установлен драйвер для видеокарты.

Распакуйте архив. Это портативная программа, другой установки она не требует.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

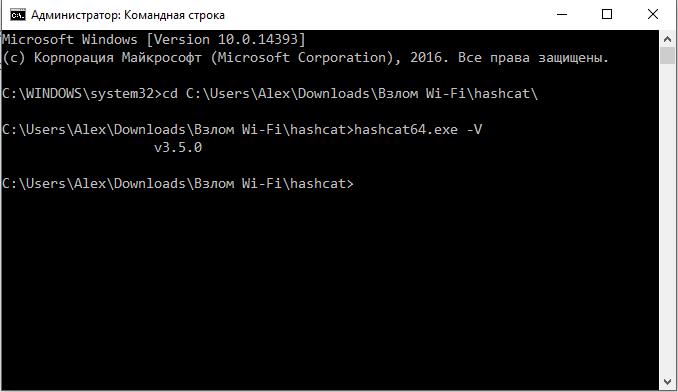

Либо в открывшемся окне командой строки перейдите в требуемую папку:

И в ней запустите требуемый файл:

Подготовка рукопожатий для Hashcat в Windows

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

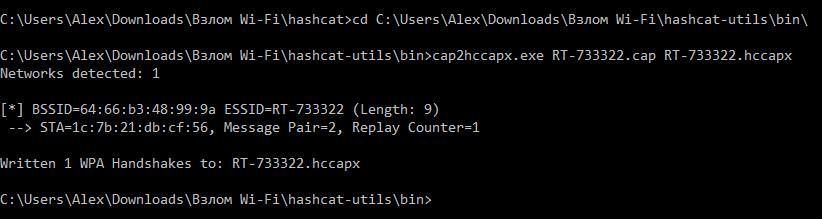

Открываем командную строку и переходим в каталог этой программы:

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

Отлично, у меня всё получилось:

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

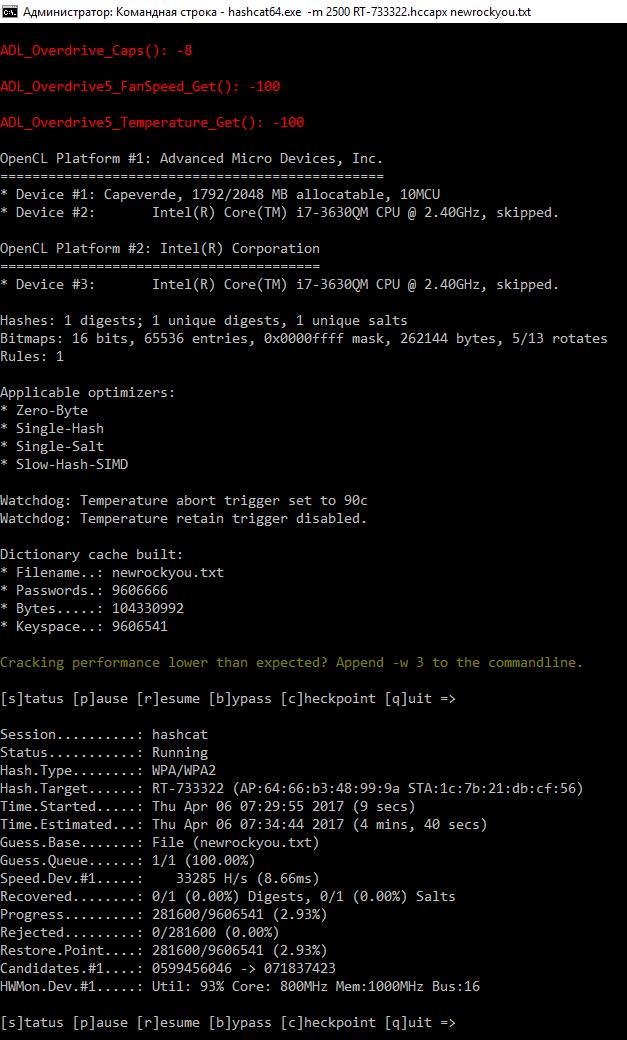

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

Можно запускать перебор.

Атака по словарю на рукопожатие

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Атака брутфорсом на рукопожатие

В маске могут использоваться следующие символы.

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

Маска длиной воесемь символов, в которой встречаются только цифры и маленькие буквы:

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

Подробную справку по другим опциями и режимам программы Hashcat вы найдёте здесь.

На протяжении всего времени работы программы перед нами будет строка запроса:

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

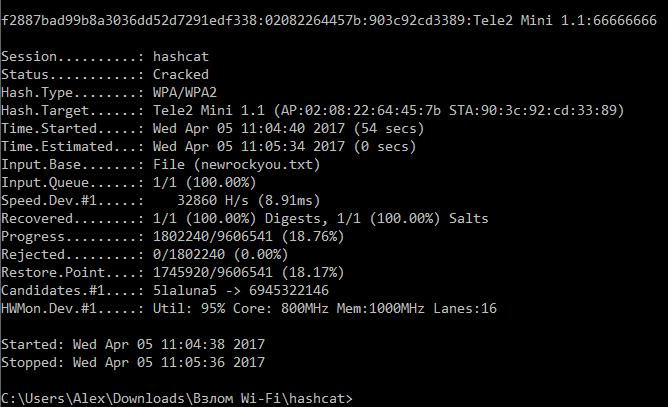

Пример удачного взлома:

найденным паролем от Wi-Fi является 66666666.

говорит о том, что восстановлен один пароль.

Перехват данных сети wifi или захват HANDSHAKE(хендшейк)

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

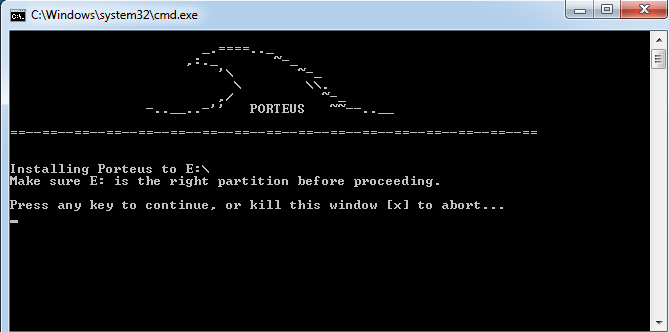

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

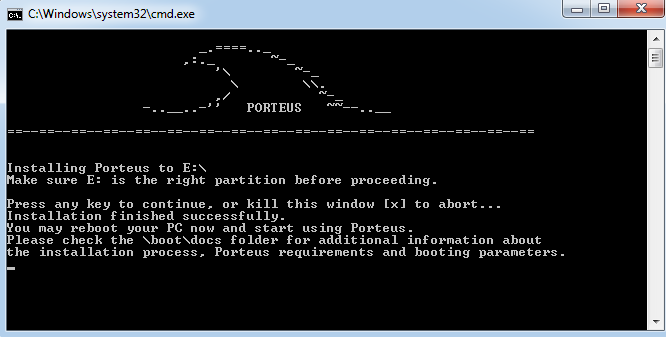

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт « Отключить клиента » и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1

В этой статье речь пойдет о том, как взломать Wi-Fi сеть с шифрованием WPA/WPA2 путем перехвата handshake. Но для начала теория.

Теория WPA/WPA2

WPA (или как иногда называют WPA v1) обычно использует алгоритм шифрования TKIP. TKIP был разработан для повышение шифрования WEP, не требующий изменения железа для работы. WPA2 в обязательном порядке использует алгоритм шифрования AES-CCMP, который более мощный и надежный по сравнению с TKIP.

WPA и WPA2 позволяют использовать либо EAS-bases аутентификацию (RADIUS Server “Enterprise”) или Pre-Shared Key (PSK) “Personal”-based аутентификацию.

Шифрования WPA/WPA2 PSK уязвимы к атакам по словарю. Для осуществления этой атаки, необходимо получить 4-way WPA handshake между wifi-клиентом и точкой доступа (АР), а также словарь содержащий парольную фразу.

WPA/WPA2 PSK работает следующим образом: он вытекает из ключа предварительной сессии, которая называется Pairwise Transient Key (PTK). PTK, в свою очередь использует Pre-Shared Key и пять других параметров — SSID, Authenticator Nounce (ANounce), Supplicant Nounce (SNounce), Authenticator MAC-address (MAC-адрес точки доступа) и Suppliant MAC-address (МАС-адрес wifi-клиента). Этот ключ в дальнейшем использует шифрование между точкой доступа (АР) и wifi-клиентом.

Злоумышленник, который в этот момент времени прослушивает эфир, может перехватить все пять параметров (см. предыдущий параграф). Единственной вещью, которой не владеет злодей это – Pre-Shared key. Давайте выясним, как создается Pre-Shared key.

Pre-Shared key получается/создается благодаря использованию парольной фразы WPA-PSK, которую отправляет пользователь, вместе с SSID. Комбинация этих двух параметров пересылается через Password Based Key Derivation Function (PBKDF2), которая выводит 256-bit’овый общий ключ.

В обычной/типичной WPA/WPA2 PSK атаке по словарю, злоумышленник будет использовать словарь с программой/инструментом. Программа будет выводить 256-bit’овый Pre-Shared Key для каждой парольной фразы и будет использовать ее с другими параметрами, которые были описаны в создании PTK. PTK будет использоваться для проверки Message Integrity Check (MIC) в одном из пакетов handshake. Если они совпадут, то парольная фраза в словаре будет верной, в противном случае наоборот (неверной). Именно так работает WPA/WPA2 PSK.

Практика

Важно: Не забываем о том, что нужно выбрать правильный wifi-клиент! Для этого внимательно смотрим питыподдерживаемых чипсетов. В качестве клиента я использую ALFA AWUS036H.

После того как куплено/выбрано “правильное” железо, приступаем к его настройке. Для начала выполним команду airmon-ng, чтобы узнать какие интерфейсы имеются в системе:

У меня ALFA определяется, как интерфейс wlan2. Переводим wifi-клиента в режим монитора:

Создался виртуальный интерфейс mon0, с ним мы и будем работать.

Теперь сканируем эфир с помощью airodump-ng:

Так как мы все “хорошие”, будем тестировать все на наших АР. В моем случае это TestWireless. Переключаемся на нее:

Видим, что к АР подключен клиент. Это то, что нам нужно, потому знаем – перехват handshake возможен тогда и только тогда, когда к АР подключен клиент.

Теперь оставляем окно терминала где работает airodump-ng открытым. Открываем новое окно, в котором пишем:

Когда команда выполнилась, переходим в первое окно терминала (airodump-ng). Красным выделен перехваченныйhandshake. У вас должно быть тоже самое.

Все, теперь можно работать с aircrack-ng.

Для того, чтобы расшифровать handshake нам нужен будет словарь. Помним о том, что если пароля в словаре не будет, то и расшифровать не получится. Очень часто “домашние” пользователи ставят численные пароли. Так что начинайте с них.

Итак, словарь создали или скачали. Теперь приступаем к расшифровке. Но сначала еще раз проверим, перехватили ли мы handshake. Для этого вводим след. команду:

Все ОК. Теперь приступаем к расшифровке. Выполним команду, ниже:

Захват рукопожатия в Windows.

Достоевский Ф.М.

Подскажите программу для Винды для захвата хэндшейка.

Возможно, кому-то известны другие способы аудита вай-фай из под Винды.

Буду рад подсказкам ))

n01n02h

Достоевский Ф.М.

Скачал, запустил ))

Эта программа предназначена для подбора пароля по словарю, если уже имеется захват рукопожатия.

Но мне нужно чем-то его захватить.

Нужно получить файл *.pcap

n01n02h

Достоевский Ф.М.

n01n02h

Достоевский Ф.М.

Не хочу в сервис консультаций.

Хочу, что-б разжевали пошагово.

n01n02h

Достоевский Ф.М.

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

n01n02h

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

Достоевский Ф.М.

ТОлько первая ревизия этого адаптера пригодна для вардрайвинга.

Меня больше интересовал ответ на другой вопрос.

Достоевский Ф.М.

Покупки на алиэкспресс очень продолжительны по времени.

Я заказал товар и жду.

Обратите внимание: меня интересует захват хэндшейка в Windows, а не Linux.

У меня имеется доступ только к чужому и древнему ноуту под управлением винды ))