Preshared key что это

Настройка безопасности Wi-Fi маршрутизаторов и точек доступа

Сегодня у многих есть дома Wi-Fi маршрутизатор. Ведь по безпроводке куда проще подключить к интернету и ноутбук, и планшет, и смартфон, коих развелось в каждой семье больше чем людей. И он (маршрутизатор) по сути — врата в информационную вселенную. Читай входная дверь. И от этой двери зависит зайдет ли к вам незваный гость без вашего разрешения. Поэтому очень важно уделить внимание правильной настройке роутера, чтобы ваша беспроводная сеть не была уязвимой.

Думаю не нужно напоминать, что скрытие SSID точки доступа не защищает Вас. Ограничение доступа по MAC адресу не эффективно. Поэтому только современные методы шифрования и сложный пароль.

Зачем шифровать? Кому я нужен? Мне нечего скрывать

Не так страшно если украдут пин-код с кредитной карты и снимут с нее все деньги. Тем более, если кто-то будет сидеть за ваш счет в интернете, зная Wi-Fi пароль. И не так страшно если опубликуют ваши фото с корпоративных вечеринок где вы в неприглядном виде. Куда обидней когда злоумышленники проникнут в ваш компьютер и удалят фотографии как Вы забирали сына из роддома, как он сделал первые шаги и пошел в первый класс. Про бэкапы отдельная тема, их конечно нужно делать… Но репутацию со временем можно восстановить, деньги заработать, а вот дорогие для вас фотографии уже нет. Думаю у каждого есть то, что он не хочет потерять.

Ваш роутер является пограничным устройством между личным и публичным, поэтому настройте его защиту по полной. Тем более это не так сложно.

Технологии и алгоритмы шифрования

Чем отличаются WPA(WPA2) и WPA-PSK(WPA2-PSK)

Стандартом WPA предусмотрен Расширяемый протокол аутентификации (EAP) как основа для механизма аутентификации пользователей. Непременным условием аутентификации является предъявление пользователем свидетельства (иначе называют мандатом), подтверждающего его право на доступ в сеть. Для этого права пользователь проходит проверку по специальной базе зарегистрированных пользователей. Без аутентификации работа в сети для пользователя будет запрещена. База зарегистрированных пользователей и система проверки в больших сетях как правило расположены на специальном сервере (чаще всего RADIUS).

Упрощённый режим Pre-Shared Key (WPA-PSK, WPA2-PSK) позволяет использовать один пароль, который хранится непосредственно в маршрутизаторе. С одной стороны все упрощается, нет необходимости создавать и сопровождать базу пользователей, с другой стороны все заходят под одним паролем.

В домашних условиях целесообразней использовать WPA2-PSK, то есть упрощенный режим стандарта WPA. Безопасность Wi-Fi от такого упрощения не страдает.

Пароль доступа Wi-Fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п.

Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

… в СССР на железнодорожных вокзалах получили широкое распространение автоматические камеры хранения. В качестве кодовой комбинации замка использовались одна буква и три цифры. Однако мало кто знает, что первая версия ячеек камеры хранения использовала в качестве кодовой комбинации 4 цифры. Казалось бы какая разница? Ведь количество кодовых комбинаций одинаково — 10000 (десять тысяч). Но как показала практика (особенно Московского Уголовного Розыска), когда человеку предлагалось в качестве пароля к ячейке камеры хранения использовать комбинацию из 4-х цифр, то очень много людей использовало свой год рождения (чтобы не забыть). Чем небезуспешно пользовались злоумышленники. Ведь первые две цифры в дате рождения абсолютного большинства населения страны были известны — 19. Осталось на глазок определить примерный возраст сдающего багаж, а любой из нас это может сделать с точностью +/- 3 года, и в остатке мы получаем (точнее злоумышленники) менее 10 комбинаций для подбора кода доступа к ячейке автоматической камеры хранения…

Самый популярный пароль

Человеческая лень и безответственность берут свое. Вот список самых популярных паролей:

Правила безопасности при составлении пароля

У Wi-Fi пароля есть один огромный плюс. Его не надо запоминать. Его можно написать на бумажке и приклеить на дно маршрутизатора.

Гостевая зона Wi-Fi

Если ваш роутер позволяет организовать гостевую зону. То обязательно сделайте это. Естественно защитив ее WPA2 и надежным паролем. И теперь, когда к вам домой придут друзья и попросятся в интернет, вам не придется сообщать им основной пароль. Более того гостевая зона в маршрутизаторах изолирована от основной сети. И любые проблемы с девайсами ваших гостей не повлияют на вашу домашнюю сеть.

🔐 4 способа генерации сильного предварительного общего ключа (PSK) на Linux

Pre-Shared Key (PSK) или также называемый общим секретом – это строка символов, которая используется в качестве ключа аутентификации в криптографических процессах.

PSK передается перед использованием и удерживается обеими сторонами для аутентификации друг друга, обычно до применения других методов аутентификации, таких как имена пользователей и пароли.

Они спользуется в различных типах VPN, в беспроводных сетях с типом шифрования, известным как WPA-PSK (предварительный общий ключ защищенного доступа Wi-Fi) и WPA2-PSK, а также в EAP ( Расширенный протокол аутентификации (Pre-Shared Key) и во многих других механизмах аутентификации.

В этой статье мы покажем вам различные способы создания сильного предварительного общего ключа в дистрибутивах Linux.

1. Используя команду OpenSSL

OpenSSL – это широко известный и широко используемый инструмент командной строки, используемый для вызова различных криптографических функций библиотеки OpenSSL из оболочки.

Чтобы сгенерировать сильный PSK, используйте его подкоманду rand, которая генерирует псевдослучайные байты и фильтрует ее по кодировкам base64, как показано далее:

2. Использование команды GPG

GPG – это инструмент командной строки для предоставления услуг цифрового шифрования и подписи с использованием стандарта OpenPGP.

Вы можете использовать опцию –gen-random, чтобы сгенерировать сильный PSK и отфильтровать его по кодировке base64, как показано в примере.

В следующих командах 1 или 2 – уровень качества, а 10, 20, 40 и 70 – количество символов.

3. Использование генераторов псевдослучайных чисел

Вы также можете использовать любой из генераторов псевдослучайных чисел Linux, например /dev/random или /dev/urandom.

4. Использование команд date и sha245sum

Команды date и sha256sum можно объединить, чтобы создать сильный PSK следующим образом.

Настройка предшарного ключа для использования с подключением протокола тоннелей уровня 2 в Windows Server 2003

В этой статье обсуждается настройка предшарного ключа для использования с протоколом тоннелей 2-го уровня (L2TP).

Применяется к: Windows Server 2003

Исходный номер КБ: 324258

Сводка

Чтобы использовать L2TP в Microsoft Windows Server 2003, необходимо иметь инфраструктуру общедоступных ключей (PKI) для выдачи сертификатов компьютера на сервер виртуальной частной сети (VPN) и для клиентов, чтобы можно было Exchange проверки подлинности ключа Интернета (IKE).

С Windows Server 2003 можно использовать предшарный ключ для проверки подлинности IKE. Эта функция полезна в средах, где в настоящее время нет PKI, или в ситуациях, когда серверы Windows Server 2003 L2TP делают подключения к сторонним VPN-серверам, которые поддерживают только использование предустанавливаемого ключа.

Корпорация Майкрософт не поощряет использование предшарных ключей, так как это менее безопасный метод проверки подлинности, чем сертификаты. Предшарные ключи не предназначены для замены использования сертификатов; Вместо этого предшарные клавиши являются еще одним методом тестирования и внутренних операций. Корпорация Майкрософт настоятельно рекомендует использовать сертификаты с помощью L2TP по возможности.

В следующих разделах описывается настройка предустанавливаемых ключей как на клиенте L2TP, так и на сервере. Если для клиентского и VPN-сервера используется операционная система Windows Server 2003, выполните инструкции в обоих разделах, чтобы L2TP, использующий предшарный ключ, работал. Если вы используете vpn-клиент Windows Server 2003 и сторонний VPN-сервер, необходимо следовать шагам в разделе Настройка предшарного ключа в клиентской части VPN этой статьи, и необходимо настроить предустанавливаемые ключи на сторонном устройстве.

Настройка предшарного ключа на VPN-клиенте

На Панели управления дважды щелкните Сетевые подключения.

В разделе Виртуальная частная сеть щелкните правой кнопкой мыши подключение, для которого необходимо использовать предшарный ключ, а затем нажмите свойства.

Щелкните вкладку Безопасность.

Щелкните IPSec Параметры.

IPSec Параметры может быть затеняться, если на вкладке Networking тип VPN установлен в VPN PPTP. Предварительно настроенный ключ можно настроить только в том случае, если этот параметр установлен для VPN или автоматического VPN L2TP IPSec.

Щелкните, чтобы выбрать ключ Use preshared для проверки подлинности.

В поле Ключ введите предварительное ключевое значение. Это значение должно соответствовать предварительно заранее заданной ключевой значению, которое вступило на сервере на основе VPN.

Строим сеть своими руками, часть третья: настройка WEP/WPA шифрования в одноранговой беспроводной сети

В предыдущей статье шифрованию в беспроводных сетях было посвящено всего несколько слов — было обещано осветить этот вопрос в отдельной статье. Сегодня мы выполняем свое обязательство 🙂

Для начала — немного теории.

Шифрованию данных в беспроводных сетях уделяется так много внимания из-за самого характера подобных сетей. Данные передаются беспроводным способом, используя радиоволны, причем в общем случае используются всенаправленные антенны. Таким образом, данные слышат все — не только тот, кому они предназначены, но и сосед, живущий за стенкой или «интересующийся», остановившийся с ноутбуком под окном. Конечно, расстояния, на которых работают беспроводные сети (без усилителей или направленных антенн), невелики — около 100 метров в идеальных условиях. Стены, деревья и другие препятствия сильно гасят сигнал, но это все равно не решает проблему.

Изначально для защиты использовался лишь SSID (имя сети). Но, вообще говоря, именно защитой такой способ можно называть с большой натяжкой — SSID передается в открытом виде и никто не мешает злоумышленнику его подслушать, а потом подставить в своих настройках нужный. Не говоря о том, что (это касается точек доступа) может быть включен широковещательный режим для SSID, т.е. он будет принудительно рассылаться в эфир для всех слушающих.

Поэтому возникла потребность именно в шифровании данных. Первым таким стандартом стал WEP — Wired Equivalent Privacy. Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе). А сам ключ представляет собой набор ASCII-символов длиной 5 (для 40-битного) или 13 (для 104-битного ключа) символов. Набор этих символов переводится в последовательность шестнадцатеричных цифр, которые и являются ключом. Драйвера многих производителей позволяют вводить вместо набора ASCII-символов напрямую шестнадцатеричные значения (той же длины). Обращаю внимание, что алгоритмы перевода из ASCII-последовательности символов в шестнадцатеричные значения ключа могут различаться у разных производителей. Поэтому, если в сети используется разнородное беспроводное оборудование и никак не удается настройка WEP шифрования с использованием ключа-ASCII-фразы, — попробуйте ввести вместо нее ключ в шестнадцатеричном представлении.

А как же заявления производителей о поддержке 64 и 128-битного шифрования, спросите вы? Все правильно, тут свою роль играет маркетинг — 64 больше 40, а 128 — 104. Реально шифрование данных происходит с использованием ключа длиной 40 или 104. Но кроме ASCII-фразы (статической составляющей ключа) есть еще такое понятие, как Initialization Vector — IV — вектор инициализации. Он служит для рандомизации оставшейся части ключа. Вектор выбирается случайным образом и динамически меняется во время работы. В принципе, это разумное решение, так как позволяет ввести случайную составляющую в ключ. Длина вектора равна 24 битам, поэтому общая длина ключа в результате получается равной 64 (40+24) или 128 (104+24) бит.

Все бы хорошо, но используемый алгоритм шифрования (RC4) в настоящее время не является особенно стойким — при большом желании, за относительно небольшое время можно подобрать ключ перебором. Но все же главная уязвимость WEP связана как раз с вектором инициализации. Длина IV составляет всего 24 бита. Это дает нам примерно 16 миллионов комбинаций — 16 миллионов различных векторов. Хотя цифра «16 миллионов» звучит довольно внушительно, но в мире все относительно. В реальной работе все возможные варианты ключей будут использованы за промежуток от десяти минут до нескольких часов (для 40-битного ключа). После этого вектора начнут повторяться. Злоумышленнику стоит лишь набрать достаточное количество пакетов, просто прослушав трафик беспроводной сети, и найти эти повторы. После этого подбор статической составляющей ключа (ASCII-фразы) не занимает много времени.

Но это еще не все. Существуют так называемые «нестойкие» вектора инициализации. Использование подобных векторов в ключе дает возможность злоумышленнику практически сразу приступить к подбору статической части ключа, а не ждать несколько часов, пассивно накапливая трафик сети. Многие производители встраивают в софт (или аппаратную часть беспроводных устройств) проверку на подобные вектора, и, если подобные попадаются, они молча отбрасываются, т.е. не участвуют в процессе шифрования. К сожалению, далеко не все устройства обладают подобной функцией.

В настоящее время некоторые производители беспроводного оборудования предлагают «расширенные варианты» алгоритма WEP — в них используются ключи длиной более 128 (точнее 104) бит. Но в этих алгоритмах увеличивается лишь статическая составляющая ключа. Длина инициализационного вектора остается той же самой, со всеми вытекающими отсюда последствиями (другими словами, мы лишь увеличиваем время на подбор статического ключа). Само собой разумеется, что алгоритмы WEP с увеличенной длиной ключа у разных производителей могут быть не совместимы.

Протокол 802.1x обеспечивает аутентификацию удаленных клиентов и выдачу им временных ключей для шифрования данных. Ключи (в зашифрованном виде) высылаются клиенту на незначительный промежуток времени, после которого генерируется и высылается новый ключ. Алгоритм шифрования не изменился — тот же RC4, но частая ротация ключей очень сильно затрудняет вероятность взлома. Поддержка этого протокола есть только в операционных системах (от Microsoft) Windows XP. Его большой минус (для конечного пользователя) в том, что протокол требует наличие RADIUS-сервера, которого в домашней сети, скорее всего, не будет.

Устройства, поддерживающие стандарт 802.11g, поддерживают улучшенный алгоритм шифрования WPA — Wi-Fi Protected Access. По большому счету это временный стандарт, призванный заполнить нишу безопасности до прихода протокола IEEE 802.11i (так называемого WPA2). WPA включает в себя 802.1X, EAP, TKIP и MIC.

Большое число достоинств протокола TKIP не покрывает его основной недостаток— используемый для шифрования алгоритм RC4. Хотя на данный момент случаев взлома WPA на основе TKIP зарегистрировано не было, но кто знает, что преподнесет нам будущее? Поэтому сейчас все популярнее становится использование стандарта AES (Advanced Encryption Standard), который приходит на замену TKIP. К слову, в будущем стандарте WPA2 есть обязательное требование к использованию AES для шифрования.

Какие выводы можно сделать?

Переходим к непосредственной настройке шифрования на устройствах. Я использую те же беспроводные адаптеры, что и в предыдущей статье:

Cardbus адаптер Asus WL-100g установлен на ноутбуке. Интерфейс управления картой — утилита от ASUS (ASUS WLAN Control Center).

Внешний адаптер с USB-интерфейсом ASUS WL-140. Управление адаптером — через встроенный в Windows XP интерфейс (Zero Wireless Configuration). Эта карта стандарта 802.11b, поэтому поддержки WPA не имеет.

Плата с PCI интерфейсом Asus WL-130g. Интерфейс управления в реализации от Ralink (производитель чипсета данной PCI карты).

ASUS WLAN Control Center — ASUS WL-100g

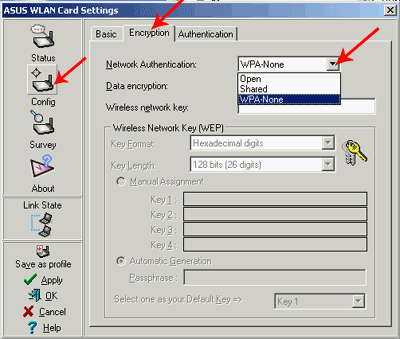

Начнем с настройки шифрования в интерфейсе управления ASUS WLAN Control Center. Все настройки сосредоточены в разделе Encryption. Сначала выберем тип аутентификации (Network Authentication), нам доступны три типа: Open System, Shared Key и WPA.

Типы Open System/Shared Key (Открытая система/Общий ключ) являются подмножествами алгоритма аутентификации, встроенного в WEP. Режим Open System является небезопасным, и его категорически не рекомендуется включать при возможности активации Shared Key. Это связано с тем, что в режиме Open System для входа в беспроводную сеть (ассоциации с другой станцией или точкой доступа) достаточно знать лишь SSID сети, а в режиме Shared Key — нужно еще установить общий для всей сети WEP-ключ шифрования.

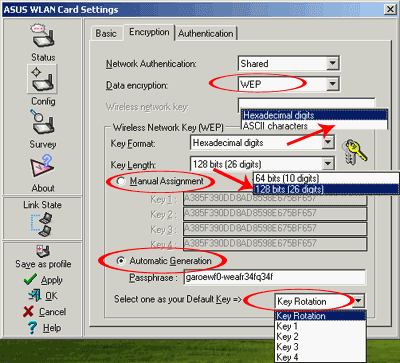

Далее выбираем шифрование (Encryption) — WEP, размер ключа — 128 бит (64-битный ключ лучше не использовать вовсе). Выбираем формат ключа, HEX (ввод ключа в шестнадцатеричном виде) или генерация ключа из ASCII последовательности (не забываем, что алгоритмы генерации могут различаться у производителей). Так же учитываем, что WEP-ключ (или ключи) должны быть одинаковы на всех устройствах в одной сети. Всего можно ввести до четырех ключей. Последним пунктом выбираем, какой из ключей будет использоваться (Default Key). В данном случае есть еще один способ — запустить использовать все четыре ключа последовательно, что повышает безопасность. (совместимость только у устройств одного и того же производителя).

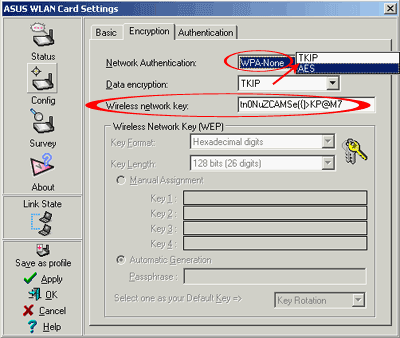

При поддержке на всех устройствах (обычно это 802.11g устройства) настоятельно рекомендуется использовать этот режим, вместо устаревшего и уязвимого WEP.

В качестве алгоритмов шифрования можно выбрать TKIP или AES. Последний реализован не на всех беспроводных клиентах, но если он поддерживается всеми станциями, то лучше остановиться именно на нем. Wireless Network Key — это тот самый общий Pre Shared Key. Желательно сделать его длиннее и не использовать слово из словаря или набор слов. В идеале это должна быть какая-нибудь абракадабра.

После нажатия на кнопку Apply (или Ok), заданные настройки будут применены к беспроводной карте. На этом процедуру настройки шифрования на ней можно считать законченной.

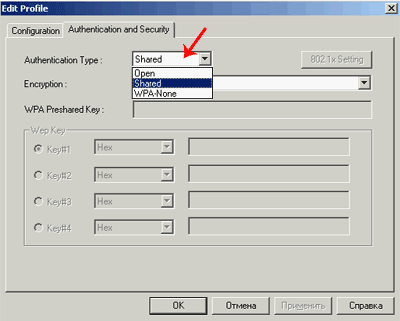

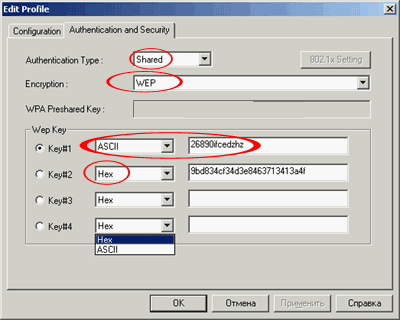

Интерфейс управления в реализации от Ralink — Asus WL-130g

Настройка не очень отличается от уже рассмотренного интерфейса от ASUS WLAN CC. В окне открывшегося интерфейса идем на закладку Profile, выбираем нужный профиль и жмем Edit.

Настройка шифрования осуществляется в закладке Authentication and Security. В случае активации WEP шифрования, выбираем Shared в Authentication type (т.е. общий ключ).

Выбираем тип шифрования — WEP и вводим до четырех ASCII или шестнадцатеричных ключей. Длину ключа в интерфейсе задать нельзя, сразу используется 128-битный ключ.

Если в Authentication type выбрать WPA-None, то мы активируем WPA-шифрование с общим ключом. Выбираем тип шифрования (Encryption) TKIP или AES и вводим общий ключ (WPA Pre-Shared Key).

На этом и заканчивается настройка шифрования в данном интерфейсе. Для сохранения настроек в профиле достаточно нажать кнопку Ok.

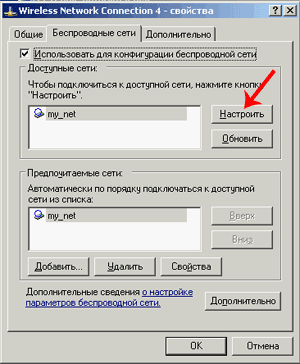

Zero Wireless Configuration (встроенный в Windows интерфейс) — ASUS WL-140

ASUS WL-140 является картой стандарта 802.11b, поэтому поддерживает только WEP шифрование.

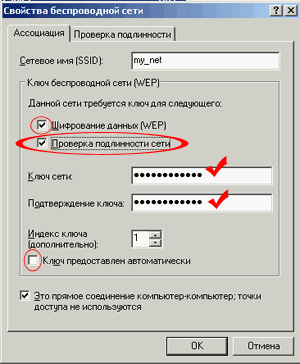

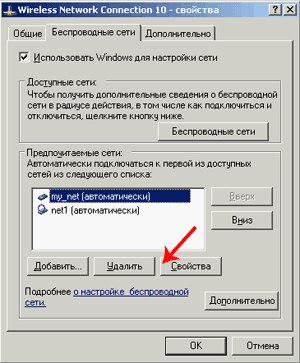

В настройках беспроводного адаптера переходим на закладку Беспроводные сети. Далее выбираем нашу беспроводную сеть и жмем кнопку Настроить.

В появившемся окне активируем Шифрование данных. Также активируем Проверку подлинности сети, отключение этого пункта приведет к включению аутентификации типа «Open System», т.е. любой клиент сможет подключиться к сети, зная ее SSID.

Вводим ключ сети (и повторно его же в следующем поле). Проверяем его индекс (порядковый номер), обычно он равен единице (т.е. первый ключ). Номер ключа должен быть одинаков на всех устройствах.

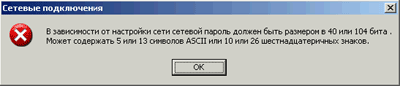

Ключ (сетевой пароль), как нам подсказывает операционная система, должен содержать 5 или 13 символов или быть полностью введен в шестнадцатеричном виде. Еще раз обращаю внимание, что алгоритм перевода ключа из символьного вида в шестнадцатеричной может отличаться у Microsoft и производителей собственных интерфейсов к управлению беспроводными адаптерами, поэтому надежнее будет ввести ключ в шестнадцатеричном виде (т.е. цифрами от 0 до 9 и буквами от A до F).

В интерфейсе есть еще флаг, отвечающий за Автоматическое предоставление ключа, но я точно не знаю, где это будет работать. В разделе помощи сказано, что ключ может быть зашит в беспроводной адаптер производителем оного. В общем, лучше не активировать эту функцию.

На этом настройку шифрования для 802.11b адаптера можно считать законченной.

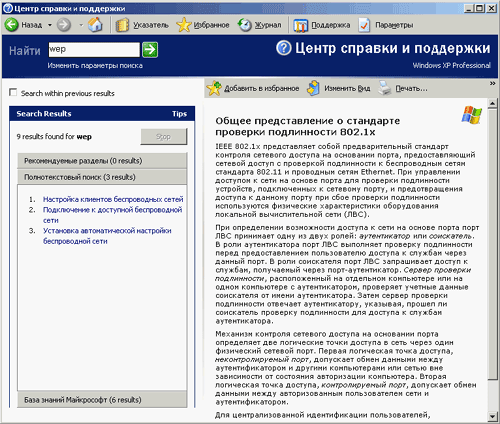

Кстати, о встроенной в ОС помощи. Большинство из сказанного здесь и даже более того можно найти в Центре справки и поддержки, которая обладает хорошей системой помощи, достаточно лишь ввести ключевые слова и нажать на зеленую стрелку поиска.

Рассмотрев настройку шифрования на примере 802.11b адаптера ASUS WL-140, мы не коснулись настройки WPA в Windows, так как карта не поддерживает этот режим. Рассмотрим этот аспект на примере другого адаптера — ASUS WL-100g. Возможность настройки WPA в Windows XP появляется с установкой Service Pack версии 2 (или же соответствующими обновлениями, лежащими на сайте Microsoft).

Service Pack 2 сильно расширяет функции и удобство настроек беспроводной сети. Хотя основные элементы меню не изменились, но к ним добавились новые.

Настройка шифрования производится стандартным образом: сначала выбираем значок беспроводного адаптера, далее жмем кнопку Свойства.

Переходим на закладку Беспроводные сети и выбираем, какую сеть будем настраивать (обычно она одна). Жмем Свойства.

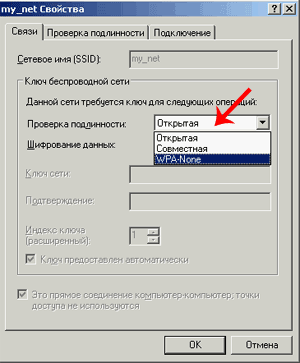

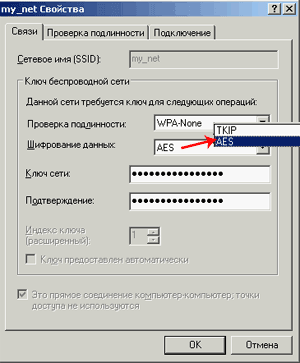

В появившемся окне выбираем WPA-None, т.е. WPA с заранее заданными ключами (если выбрать Совместимая, то мы включим режим настройки WEP шифрования, который уже был описан выше).

Выбираем AES или TKIP (если все устройства в сети поддерживают AES, то лучше выбрать его) и вводим два раза (второй в поле подтверждения) WPA-ключ. Желательно какой-нибудь длинный и трудноподбираемый.

После нажатия на Ok настройку WPA шифрования также можно считать законченной.

В заключении пару слов о появившемся с Service Pack 2 мастере настройки беспроводной сети.

В свойствах сетевого адаптера выбираем кнопку Беспроводные сети.

В появившемся окне — жмем на Установить беспроводную сеть.

Тут нам рассказывают, куда мы попали. Жмем Далее.

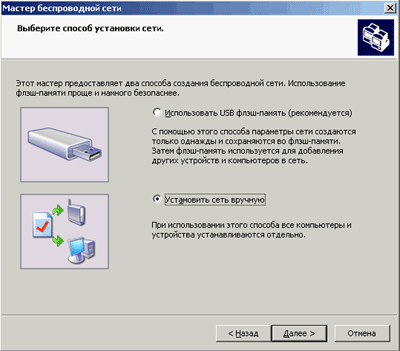

Выбираем Установить беспроводную сеть. (Если выбрать Добавить, то можно создать профили для других компьютеров в той же беспроводной сети).

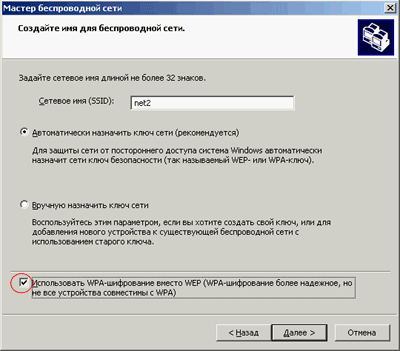

В появившемся окне устанавливаем SSID сети, активируем, если возможно, WPA шифрование и выбираем способ ввода ключа. Генерацию можно предоставить операционной системе или ввести ключи вручную. Если выбрано первое, то далее выскочит окошко с предложением ввести нужный ключ (или ключи).

Если выбран режим сохранения на Flash, то в следующем окне предложат вставить Flash-носитель и выбрать его в меню.

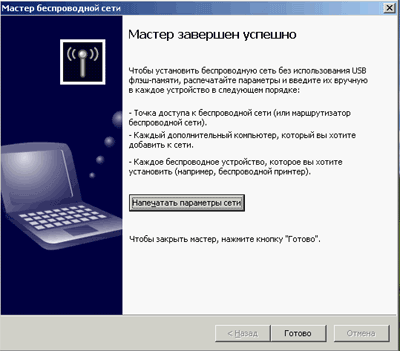

Если было выбрано ручное сохранение параметров, то после нажатия кнопки Напечатать…

… будет выведен текстовый файл с параметрами настроенной сети. Обращаю внимание, что генерируется случайный и длинные (т.е. хороший) ключи, но в качестве алгоритма шифрования используется TKIP. Алгоритм AES можно позже включить вручную в настройках, как было описано выше.

Итого

Мы закончили настройку шифрования на всех адаптерах беспроводной сети. Теперь можно проверить видят ли компьютеры друг друга. Как это сделать, рассказывалось во второй части цикла «сети своими руками» (действуем аналогично способу, когда шифрование в сети не было включено).

Следующая статья цикла будет посвящена настройкам беспроводной сети с использованием точек доступа, а так же вывод этой сети в Интернет через MS Windows, установленной на одной из машин сети.