Program mediaget 134 что это

Program mediaget 134 что это

Официальное разъяснение ситуации с занесением торрент-клиента MediaGet в базы Dr.Web

10 февраля 2012 года

Компания «Доктор Веб» разъясняет ситуацию с включением торрент-клиента MediaGet в список потенциально опасных приложений, которое произошло в сентябре 2011 года. На данный момент антивирусные продукты Dr.Web блокируют посещение сайта разработчиков программы и ряда других ресурсов, размещающих ссылки на ее скачивание, — все они добавлены в базы Dr.Web с резолюцией «Нерекомендуемый сайт».

После тщательного анализа схемы распространения торрент-клиента MediaGet специалисты компании «Доктор Веб» приняли решение занести его в базы Dr.Web под именем Program.MediaGet. Очевидно, что метод, используемый для повышения числа установок программы на пользовательских компьютерах, является недобросовестным.

Для распространения программы ее разработчиками была создана так называемая «партнерская программа», в рамках которой всем желающим предлагалось за определенное вознаграждение принять участие в «популяризации» торрент-клиента. Отметим, что несколько дней назад страница с описанием программы была оперативно удалена владельцами сайта MediaGet, однако сохранилась в кэше поисковой системы Google.

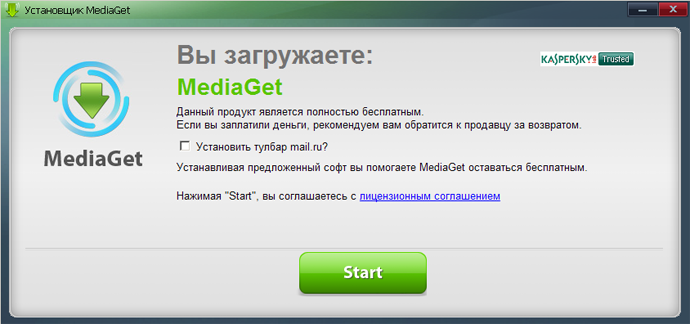

Подобные ссылки, соответственно, размещаются на страницах с описаниями фильмов и крепятся к кнопкам с текстом «Скачать бесплатно с помощью MediaGet» (текст может варьироваться от ресурса к ресурсу). При нажатии на кнопку на компьютер пользователя загружается установочный файл торрент-клиента, при этом имя файла полностью совпадает с названием фильма. По этой причине пользователь с большой долей вероятности запустит данный файл, в результате чего произойдет установка торрент-клиента. В процессе инсталляции пользователю предлагается дополнительно установить тулбар одного популярного интернет-портала: тут важно подчеркнуть, что тулбар устанавливается даже в том случае, когда пользователь отказался от него.

После автоматического запуска программа осуществляет поиск файла для скачивания, однако совершенно не факт, что данный фильм есть в раздаче — в этом случае поиск не приводит к каким-либо результатам, и пользователь не получает того, что искал. При этом цель распространителей MediaGet достигнута: торрент-клиент уже установлен на его компьютере.

Срыв масштабной хакерской атаки на пользователей Windows в России: часть 2

Совсем недавно мы предотвратили массовую атаку с применением трояна Dofoil, целью которой была установка вредоносного ПО для майнинга криптовалют на сотни тысяч компьютеров. С помощью поведенческого мониторинга, моделей машинного обучения и многоуровневой системы защиты антивирусная программа Windows Defender смогла эффективно выявить и заблокировать атаку в течение несколько миллисекунд.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Сразу после обнаружения атаки мы смогли определить, откуда именно совершается огромное количество попыток установить вредоносное ПО. Как правило, троян Dofoil (также известный как Smoke Loader) распространяется самыми разными способами, включая спам-сообщения и наборы эксплойтов. Для атаки, которая началась 6 марта, использовалась другая схема: большинство вредоносных файлов создавалось процессом mediaget.exe.

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

Временная шкала осуществленной атаки

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

Заражение обновления программы MediaGet

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Зараженный файл update.exe

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

Рис. 4. Данные сертификата зараженного файла update.exe

Update.exe подписан сторонним разработчиком ПО, не связанным с MediaGet (вполне вероятно, что эта компания является жертвой злоумышленников). Исполняемый файл содержит код, подписанный другим сертификатом, задача которого — просто передать такое же требование о подтверждении подписи, как и в исходном файле mediaget.exe. Код обновления выполняет проверку данных сертификата, подтверждая, что он является действительным и подписан надлежащим образом. Если сертификат подписан, он проверяет, совпадает ли значение хэша со значением, полученным от хэш-сервера в инфраструктуре mediaget.com. На следующей иллюстрации показан фрагмент кода, который выполняет проверку действительных подписей для файла update.exe.

Рис. 5. Код обновления mediaget.exe

Зараженный трояном файл mediaget.exe

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

Вредоносная программа выбирает один из четырех серверов C&C. Программа использует протокол HTTP для обмена данными управления и контроля.

Рис. 9. Подключение к серверу C&C

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Защита от вирусных атак в режиме реального времени

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Торрент-клиент MediaGet

Здравствуйте! Наша компания разрабытывает бесплатный торрент-клиент MediaGet.

К сожалению ваш антивирус детектирует нашу программу как вредоносный либо нежелательный файл. http://online1.drweb.com/cache/?i=6fda80ff0497a3a0bdc82497275edb0e

Мы не распространяем вирусы и не занимаемся их разработкой. Просим уточнить причины детекта, чтобы исправить это недоразумение и ваши клиенты смогли пользоваться нашим продуктом.

Windows 7 x64 with Dr.Web Security Space 10

Добрый день! Общение с саппортом ограничивается стандартными отписками. Да, партнерская программа была, достаточно давно и была использована в качестве эксперимента по популяризации нашего торрент клиента, она оказалась несостоятельной и была закрыта. Вопрос в удалении наших файлов с компьютера. Огромное количество пользователей теряет возможность пользоваться нашим клиентом после установки вашего антивируса. Ваша программа Dr.Web CureIt достаточно распространена среди пользователей рунета и доставляет нашим пользователем немалые хлопоты. Конкретно в этой программе пользователи вводятся в заблуждение о степени опасности файла. Им настойчиво предлагается удалить ключевые файлы Mediaget, не уточняя вирус это или потенциально опасное ПО, из-за чего программа не запускается.

Почему вы удаляете наши файлы, если в них нет ничего опасного для пользователя? Ваша отписка по поводу схемы распространения не состоятельна, вы можете предупреждать, но не удалять.

Если вы получили большое количество сообщений в ваш саппорт, это должно было прояснить ситуацию с обманом пользователей, о котором вы говорите. Обманутые пользователи не будут сами писать в ваш саппорт. Не так ли?

не уточняя вирус это или потенциально опасное ПО, из-за чего программа не запускается.

Сиюминутное Ригпа бессущностно и ясно.

не уточняя вирус это или потенциально опасное ПО, из-за чего программа не запускается.

Почему не уточняя? Ваша программа у нас таки идет как потенциально опасная, а не троянская.

. Если вы получили большое количество сообщений в ваш саппорт, это должно было прояснить ситуацию с обманом пользователей, о котором вы говорите. Обманутые пользователи не будут сами писать в ваш саппорт. Не так ли?. (Жирным и подчеркиванием выделено мной)

Да, партнерская программа была, достаточно давно и была использована в качестве эксперимента по популяризации нашего торрент клиента, она оказалась несостоятельной и была закрыта.

MediaGet написал: Не совсем понял о чем речь.

Сиюминутное Ригпа бессущностно и ясно.

Это как? За пользователей пишете Вы?

Tool или Program это отдельная категория и к ней применимы отдельные действия. Польхзователь может игнорировать потенциально опасные программы.

А как Вы прокомментируете это:

>В вашем саппорте множество запросов на false positive,

Да откуда вы можете знать?

Разве что сами ихи пишете.

Ох и стремные вы товарисчи.

Этот баг был допущен в одной сборке. Сразу же исправлен.

Tool или Program это отдельная категория и к ней применимы отдельные действия. Польхзователь может игнорировать потенциально опасные программы.

Пользователь может, но ему никак не раскрывается информация о детекте. Он просто видит зараженный файл, и, доверяя вам, удаляет его.

настойчиво предлагается удалить ключевые файлы Mediaget, не уточняя вирус это или потенциально опасное ПО,

Этот баг был допущен в одной сборке. Сразу же исправлен.

Ага, лепили спутники втихую полгода, потом как им доктор сказал, так сразу «исправили багу».

Им сказали что исправить они и пропали, а тут вдруг всплыли ))). Не надо «это» смотреть еще раз, помоему «насмотрелись». Программ и все довольны :-).

Анализ торрент-клиента MediaGet на принадлежность к классу потенциально нежелательных программ

Компания Media Get LLC обратилась к информационно-аналитическому центру в области информационной безопасности Anti-Malware.ru для проведения экспертизы торрент-клиента MediaGet и схемы его распространения на предмет её потенциальной опасности для пользователей сети Интернет.

Введение

MediaGet является бесплатным программным продуктом (торрент-клиентом), предназначенным для скачивания контента из пиринговых сетей. Официальный сайт программы: http://mediaget.com/

Ознакомиться с историей появления и развития компании MediaGet не представляется возможным – на официальном сайте по этому поводу нет никаких сведений.

В начале этого года компания «Доктор Веб» проведя анализ торрент-клиента MediaGet и его схемы распространения, расценила его как потенциально опасную. Естественно, после этого последовало добавление детектирования MediaGet в антивирусные базы Dr.Web как потенциально опасной программы (вердикт Program.MediaGet). Как было изложено в пресс-релиза компании «Доктор Веб», сделано это было на основании следующих факторов:

С текстом пресс-релиза компании «Доктор Веб» относительно MediaGet можно ознакомиться по данной ссылке: http://news.drweb.com/show/?i=2205&lng=ru&c=5.

Цель исследования

Специалистами информационно-аналитического центра Anti-Malware.ru было проведено исследование текущего состояния программного продукта MediaGet и партнёрской программы компании Media Get LLC с целью выяснения, является ли MediaGet потенциально опасной программой.

Методология

Исследованию была подвергнута актуальная на момент обращения на Anti-Malware.ru (7 марта 2012) версия MediaGet 2.01.1472.

В ходе исследования были рассмотрены:

Анализу были подвергнуты:

Анализ MediaGet

Была проанализирована схема распространения торрент-клиента MediaGet компанией MediaGet LLC и торрент-порталом RuTor.org, ибо именно на основании претензий к схеме распространения программа MediaGet была занесена производителями антивирусных решений в класс потенциально опасной программы с блокировкой сайта разработчиков.

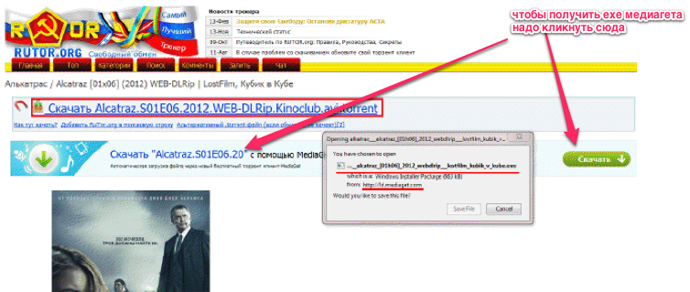

На сайте RuTor.org ссылка на скачивание любого торрент-файла на момент подготовки статьи сопровождалась рекламным блоком MediaGet. При щелчке на кнопке «Скачать ХХХ с помощью MediaGet» происходит скачивание исполняемого файла MediaGet. При этом если кликнуть на ссылку чуть выше «Скачать ХХХ.torrent», то произойдет скачивание обычного торрент-файла.

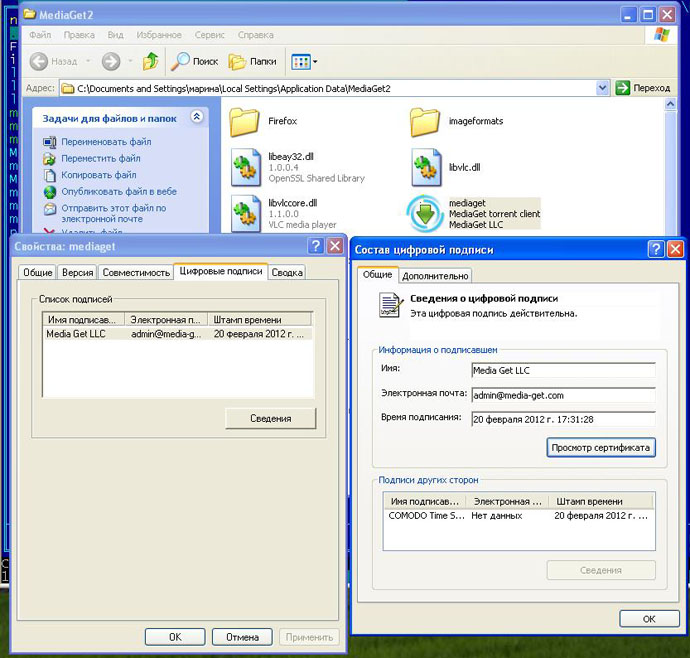

При этом необходимо отметить, что MD5-хеш скачиваемого файла каждый раз разный. Более того, исполняемый файл установочного модуля не подписан цифровой подписью, хотя отдельные файлы самого MediaGet с официального сайта имеют цифровую подпись «Media Get LLC» от COMODO.

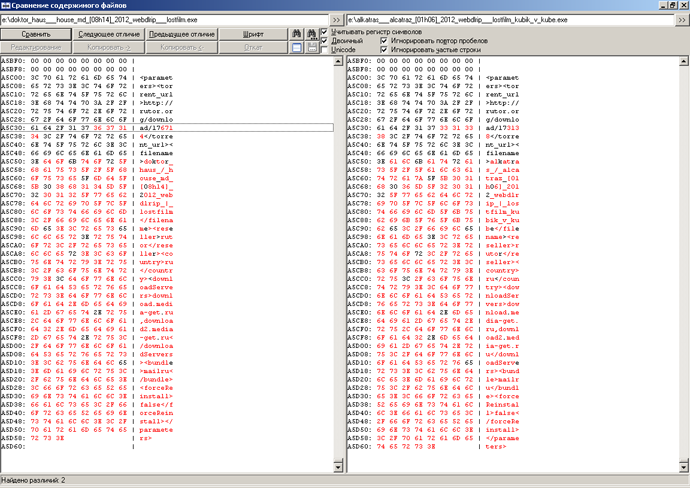

Побайтовое сравнение показывает, что различие между установочными файлами затрагивают не исполняемую часть, а манифест. Однако, без цифровой подписи с разными контрольными суммами для файлов, категория Trusted будет недоступной. Для того, чтобы продукт попал в категорию Trusted необходимо, чтобы исполнимый файл был подписан действительной цифровой подписью, а все дополнительные динамические данные нужно дописывать в конец файла, чтобы не разрушить криптоконтейнер.

Рисунок 2. Побайтовое сравнение двух установочных файлов MediaGet

Результаты проверки скачанных установочных файлов MediaGet:

Рисунок 3. Цифровая подпись от COMODO программных модулей MediaGet

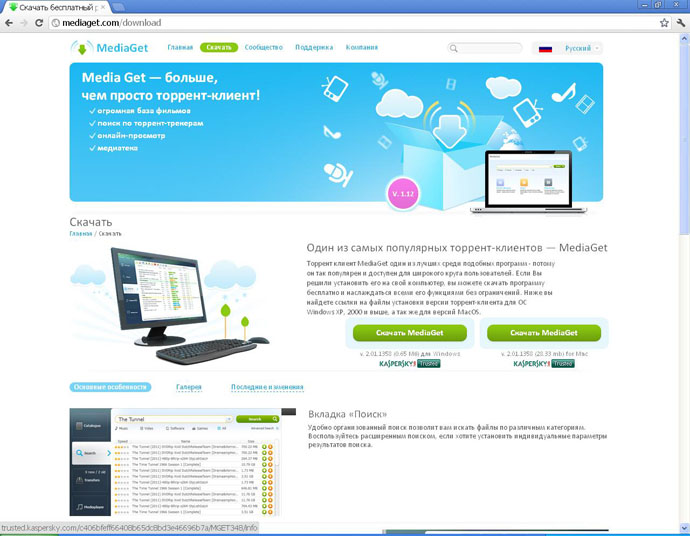

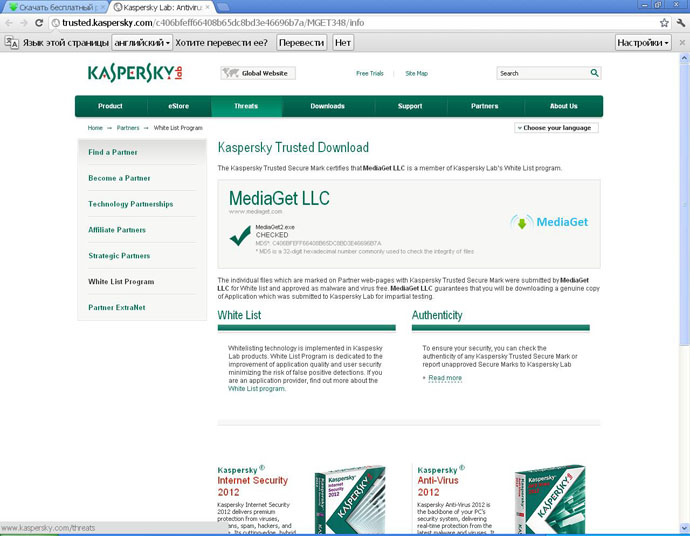

На сайте mediaget.com имеется значок «Kaspersky trusted», щелчок на который приводит к запросу белого списка с ресурсов «Лаборатории Касперского» по одной, статичной MD5 хеш-сумме.

Рисунок 4. Кнопка Kaspersky trusted на страничке загрузки программы MediaGet

Рисунок 5. Данные о статусе файла с заданной, статичной хеш-суммой из публичной базы компании «Лаборатория Касперского», получаемый при нажатии на кнопку «Kaspersky trusted»

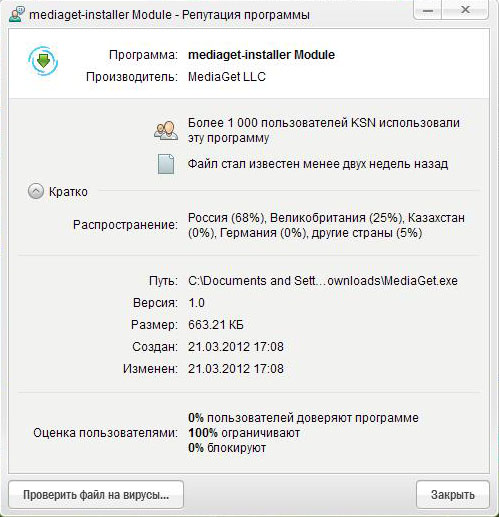

Однако, закачанный с mediaget.com исполняемый модуль имеет при этом совсем иную MD5 хеш-сумму. По данным облачного сервиса Kaspersky Security Network, установочный файл не является «Доверенным», но не является и «Недоверенным». Отсутствие новых дистрибутивов MediaGet в списке Trusted сервиса Kaspersky Network Security обусловлено отсутствием действительной цифровой подписи.

По комментариям разработчика в сеть постоянно выкладываются новые версии MediaGet, в то время как проверка «Лаборатории Касперского» занимает определенное время. Таким образом, значок «Kaspersky trusted» всегда указывает на чистоту уже устаревшей версии.

Рисунок 6. Репутация установочного файла MediaGet по базе Kaspersky Security Network (KSN)

Установка MediaGet

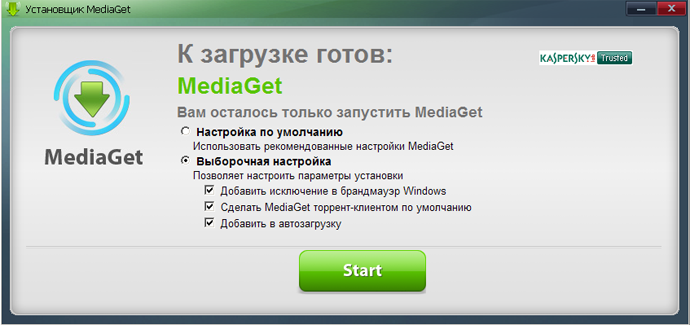

При установке торрент-клиента MediaGet происходит следующее:

Рисунок 7. Предложение об ознакомлении с лицензионным соглашением MediaGet

Рисунок 8. Установка торрент-клиента MediaGet основным торрент-клиентом по умолчанию

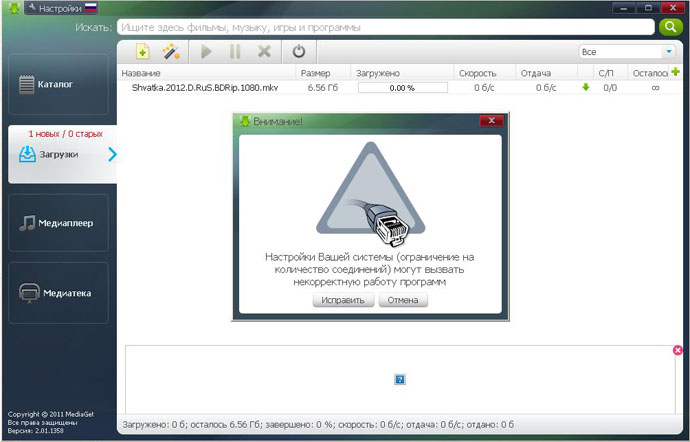

Также, в процессе установки инсталлятор MediaGet запускает сторонний патч для анализа файла tcpip.sys и, если он не модифицирован и версия Windows старше 6.1 (Windows 7), программа при старте выводит предупреждение о необходимости скачать тот же самый патч, но уже самостоятельно и запустить его для увеличения количества одновременных соединений.

Патч представляет собой не что иное, как программу Half-open limit fix, предназначенную для изменения максимального количества одновременных полуоткрытых исходящих TCP соединений (half-open connections или connection attempts) в системном файле tcpip.sys.

Впервые данное ограничение было введено компанией Microsoft в SP2 для Windows XP и присутствует в последующих версиях Windows. Это было сделано в попытке замедлить распространение вирусов с зараженного компьютера, а также ограничить возможности участия компьютера в DoS-атаках (от англ. Denial of Service, отказ в обслуживании).

Ограничение заключается в том, что компьютеру не разрешается иметь более 10 одновременных полуоткрытых исходящих соединений. При достижении предела новые попытки подключений ставятся в очередь. Подробное описание патча можно найти здесь.

Рисунок 10. Начало закачки файла по протоколу BitTorrent, всплывающее окно-предупреждение об ограничении на количество соединений

Перечисленные действия следует трактовать как спорные с точки зрения распространения программного обеспечения. Однако сам производитель считает такую модель распространения вполне оправданной, так как основная цель в данном случае – это скачивать торрент-файлы в один клик. После запуска установщика MediaGet, скачанного из раздачи, сразу начинается закачка нужного торрента. Чтобы неопытный пользователь не путал какой ехе-файл к какой раздаче относится, имя установщика скачанного из раздачи носит такое же имя, как и сам торрент-файл.

Работа MediaGet

При установке MediaGet были выявлены обращения к файлам настроек браузеров (operaprefs.ini, prefs.js), хотя для прямого исполнения означенного в MediaGet функционала это не является необходимым.

В ходе дальнейшего исследования было выяснено, что MediaGet получает стартовую страницу браузера, установленного в системе по умолчанию, а затем анализирует их на соответствие следующим строкам:

Сама стартовая страница браузера не меняется.

Сразу после установки MediaGet добавляет сведения о тех данных, которые пользователь хотел скачать, в свой внутренний список торрентов и производит скачивание.

В случае отказа от предложения скачать патч выводится снова при каждом последующем запуске клиента MediaGet.

Важно отметить, что поведения, свойственного опасному (вредоносному) программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов, атак на целостность данных либо системы в целом, не обнаружено.

Таким образом, торрент-клиент MediaGet нельзя считать вредоносной программой, как не соответствующую перечисленным выше критериям.

Деинсталляция MediaGet

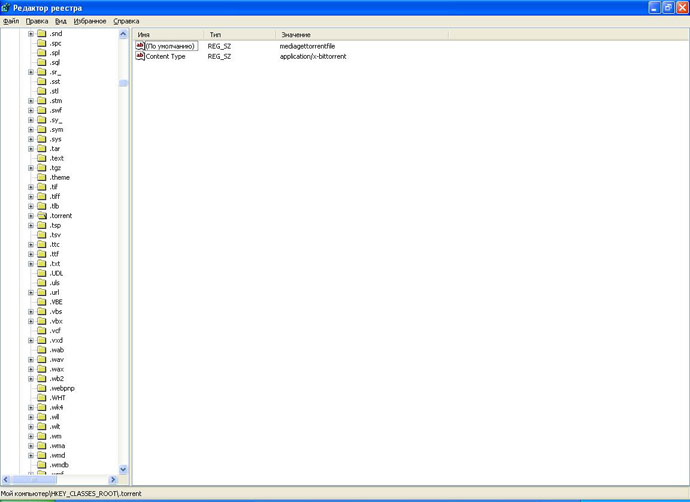

При деинсталляции MediaGet возвращает старые ассоциации с торрент-клиентом, однако, оставляет на жёстком диске (%Local AppData%\MediaGet2) и в реестре (например, в HKEY_CLASSES_ROOT\mediagettorrentfile) часть тех данных, которые сама туда прописала.

Выводы

На основании проведённого исследования и полученных результатов можно сделать вывод, что торрент-клиент MediaGet нельзя считать вредоносной программой. Однако, по ряду подозрительных признаков, ее поведение может трактоваться некоторыми антивирусными производителями как потенциально нежелательное.

Подозрительные признаки MediaGet по состоянию на момент обращения к Anti-Malware.ru (апрель 2012 года):

В целом программа MediaGet производит все заявленные в своём функционале действия. Ошибка установки, при которой переключение чекбокса при отказе от установки тулбара Mail.ru ни на что не влияло, в исследованных нами версиях не обнаружена.

Поведение, свойственное опасному (вредоносному) для пользователей программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов либо атак на целостность данных, либо системы в целом, не обнаружено.

Примечание: По состоянию на момент публикации данного материала исправление недочётов, указанных производителем как устранённых, подтверждается. При этом дополнительный функционал, добавленный производителем MediaGet в новые версии, начиная с апреля 2012 года, в данном документе не рассматривался, анализу не подвергался, и информационно-аналитический портал Anti-Malware не несёт ответственности за возможные риски, связанные с ним.