Psh ack wireshark что это

Клиент TCP начинает трехэтапное квитирование, отправляя сегмент с установленным контрольным флагом SYN (Синхронизировать Номер Последовательности), указывая первоначальное значение в поле номера последовательности в заголовке. Это первоначальное значение номера последовательности, известное как Начальный Номер Последовательности (ISN), выбирается случайным образом и используется, чтобы начать отслеживание потока данных от клиента на сервер для этой сессии. ISN в заголовке каждого сегмента увеличивается на единицу для каждого байта данных, отправленных от клиента серверу, пока продолжается обмен данными.

Из рисунка видно, как вывод анализатора протоколов показывает флаг управления SYN и относительный номер последовательности.

Контрольный Флаг SYN установлен, и относительный номер последовательности равен 0. Хотя анализатор протоколов на графике указывает относительные значения для номеров последовательности и подтверждения, истинные значения является двоичными 32-битными числами. Мы можем определить фактические номера, отправляемые в заголовках сегментов, исследуя область «Packet Bytes» (Байты Пакета). Здесь можно видеть четыре байта, представленные в шестнадцатеричной форме.

TCP сервер должен подтвердить получение сегмента SYN от клиента, чтобы установить сеанс от клиента к серверу. Чтобы это сделать, сервер отсылает сегмент назад к клиенту с установленным флагом ACK, указывающим, что поле номера подтверждения задействовано. С этим флагом, установленным в сегменте, клиент распознает это как подтверждение, что сервер получил SYN от TCP клиента.

Как видно из рисунка, вывод анализатора протоколов показывает, что контрольные флаги ACK и SYN установлены, а также показаны относительные номера последовательности и подтверждения.

Наконец, TCP клиент отвечает сегментом, содержащим ACK, что является реакцией на TCP SYN, отправленный сервером. В этом сегменте нет никакой пользовательской информации. Значение в поле номера подтверждения содержит значение на единицу больше, чем начальный номер последовательности, полученный с сервера. Как только оба сеанса устанавливаются между клиентом и сервером, все дополнительные сегменты, которыми обмениваются в этой сессии, будут иметь установленный флаг ACK.

Как видно из рисунка, вывод анализатора протоколов показывает установленный контрольный флаг ACK и относительные номера последовательности и подтверждения.

Усилить безопасность сети можно следующими способами:

Эта безопасность может быть реализована для всех сеансов TCP или только для выбранных сессий.

Протокол TCP: что нужно знать специалисту по анализу сетевого трафика!

По нашему опыту, когда дело доходит до низкоуровневого анализа TCP девять из десяти ИТ специалистов в компаниях среднего и крупного бизнеса чувствуют себя неуверенно. Не могут точно сказать, что такое ретрансмиссии, размер окна и т.д. Большинство материалов в интернете по этой теме больше походят на научные работы. В этой статье мы попытаемся донести с практической точки зрения, что же полезного прячет в себе протокол TCP для того, кто занимается анализом сетевого трафика.

В каких случаях нам нужен анализ TCP пакетов?

Как показывает практика, современные системы анализа сетевого трафика имеют большую базу протоколов и готовых шаблонов для программного обеспечения. Это позволяет без труда разбивать транзакции на логические части. К сожалению, далеко не для всех задач бизнеса удаётся найти готовые продукты и в каждой компании обязательно найдётся парочка «самописных» или кастомизированных приложений. Как же анализировать трафик от таких приложений?

База анализатора трафика не имеет информации, в каком бите содержится код реквеста, какой код соответствует респонсу и т.д. В таких ситуациях приходится прибегать к самым азам сетевой науки – TCP анализу. Давайте рассмотрим, что прячет внутри себя этот протокол.

По своей сути TCP является протоколом транспортного уровня. Он позволяет осуществить соединение одного сокета (IP-адрес + порт) хоста источника с сокетом хоста назначения. Заголовок IP будет содержать информацию, связанную с IP-адресами, а заголовок TCP — информацию о порте.

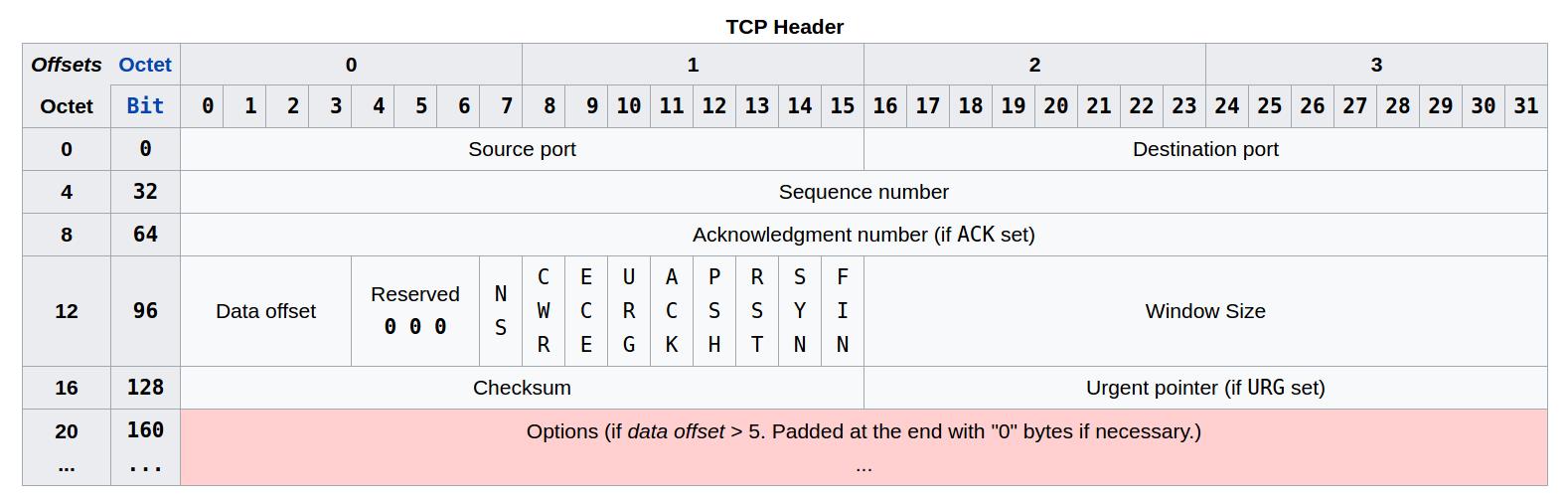

Заголовок TCP

Заголовки TCP перемещаются по сети для установления, поддержки и завершения TCP-соединений, а также передачи данных.

Рисунок 1. Заголовок TCP

В заголовке TCP содержаться следующие поля:

Механизм передачи сообщений TCP

Перед тем, как данные могут быть переданы между двумя узлами, в TCP, в отличие от UDP, предусмотрена стадия установки соединения. Также, после того, как все данные были переданы, наступает стадия завершения соединения. Таким образом, осуществление каждого TCP-соединения можно условно разделить на три фазы:

Установка соединения осуществляется с помощью, так называемого трехстороннего рукопожатия TCP. Инициатором соединения может выступать любая сторона. Однако чтобы упростить рассмотрения данного вопроса в рамках данной статьи, мы рассмотрим пример, когда клиент инициализирует соединение с сервером.

Рисунок 2. Трехстороннее рукопожатие TCP

(Пакет №1). Клиент отправляет пакет с установленным флагом SYN и случайным числом («R1»), включенным в поле порядкового номера (sequence number).

(Пакет №2). При получении пакета №1 сервер в ответ отправляет пакет с установленным флагом SYN, а также с установленным флагом ACK. Поле порядкового номера будет содержать новое случайное число («R2»), а поле номера подтверждения будет содержать значение порядкового номера клиента, увеличенного на единицу (то есть «R1 + 1»). Таким образом, он будет соответствовать следующему порядковому номеру, который сервер ожидает получить от клиента.

(Пакет №3). В ответ на пакет SYN от сервера (пакет №2) клиент отправляет пакет с установленным флагом ACK и полем номера подтверждения с числом «R2 + 1». По аналогии, это число будет соответствовать следующему порядковому номеру, который клиент ожидает получить от сервера.

После инициализации соединения полезная нагрузка будет перемещаться в обоих направлениях TCP-соединения. Все пакеты в обязательном порядке будут содержать установленный флаг ACK. Другие флаги, такие как, например, PSH или URG, могут быть, а могут и не быть установленными.

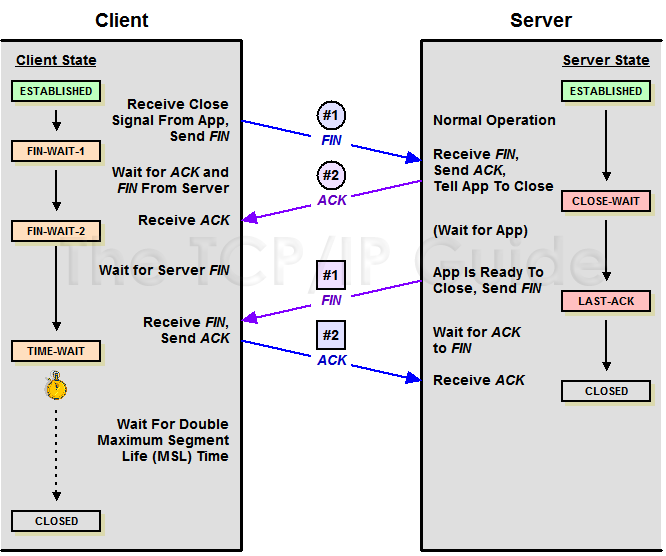

При нормальном завершении TCP-соединения в большинстве случаев инициализируется процедура, называемая двухсторонним рукопожатием, в ходе которой каждая сторона закрывает свой конец виртуального канала и освобождает все задействованные ресурсы. Обычно эта фаза начинается с того, что один из задействованных процессов приложения сигнализирует своему уровню TCP, что сеанс связи больше не нужен. Со стороны этого устройства отправляется сообщение с установленным флагом FIN (отметим, что этот пакет не обязательно должен быть пустым, он также может содержать полезную нагрузку), чтобы сообщить другому устройству о своем желании завершить открытое соединение. Затем получение этого сообщения подтверждается (сообщение от отвечающего устройства с установленным флагом ACK, говорящем о получении сообщения FIN). Когда отвечающее устройство готово, оно также отправляет сообщение с установленным флагом FIN, и, после получения в ответ подтверждающего получение сообщения с установленным флагом ACK или ожидания определенного периода времени, предусмотренного для получения ACK, сеанс полностью закрывается. Состояния, через которые проходят два соединенных устройства во время обычного завершения соединения, отличаются, потому что устройство, инициирующее завершение сеанса, ведет себя несколько иначе, чем устройство, которое получает запрос на завершение. В частности, TCP на устройстве, получающем начальный запрос на завершение, должен сразу информировать об этом процесс своего приложения и дождаться от него сигнала о том, что приложение готово к этой процедуре. Инициирующему устройству не нужно это делать, поскольку именно приложение и выступило инициатором. Более подробно завершении TCP-соединения смотрите здесь (http://www.tcpipguide.com/free/t_TCPConnectionTermination-2.htm).

Рисунок 3. Завершение TCP-соединения

На уровне TCP нет сообщений типа «keep-alive», и поэтому, даже если сеанс соединения в какой-то момент времени становится неактивным, он все равно будет продолжаться до тех пор, пока не будет отправлен следующий пакет.

Когда мы отправляем HTTP-запрос по сети, нам сразу нужно создать TCP-соединение. Однако в HTTP 1.0 возможность повторного использования соединения по умолчанию закрыта (если заголовок «keep-alive = close» дополнительно не включен в заголовок HTTP), то есть TCP-соединение автоматически закрывается после получения запроса и отправки ответа. Так как процесс создания TCP-соединения относительно затратный (он требует дополнительных затрат процессорных ресурсов и памяти, а также увеличивает сетевой обмен между сервером и клиентом, что особенно становится актуальным при создании защищенных соединений), то все это увеличивает количество лагов и повышает вероятность перегрузки сети. Поэтому для HTTP 1.1 было решено оставлять TCP-соединение открытым до тех пор, пока одна из сторон не решит прекратить его.

С другой стороны, если соединения не будут закрываться после того, как клиенты получат все необходимые им данные, задействованные ресурсы сервера для поддержания этих соединений не будут доступны другим клиентам. Поэтому HTTP-серверы, чтобы обеспечить больший контроль над потоком данных, используют временные интервалы (таймауты) для поддержки функциональности «keep-alive» для неактивных соединений (длящихся по умолчанию, в зависимости от архитектуры и конфигурации сервера, не более нескольких десятков секунд, а то и просто нескольких секунд), а также максимальное число отправляемых запросов «keep-alive», прежде чем сеанс без активного соединения будет остановлен. Более подробно о функциональности «keep-alive» вы можете узнать здесь (https://blog.stackpath.com/glossary/keep-alive/).

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

[PSH,ACK] wireshark capture

I am capturing a https traffic from a PC to the web application and I am seeing an ACK follow by a PSH,ACK from the source to destination and vice versa:

What does it mean? Thanks

asked 15 Apr ’13, 09:04

character9

16 ● 10 ● 10 ● 12

accept rate: 0%

ACK means that the machine sending the packet with ACK is acknowledging data that it had received from the other machine. In TCP, once the connection is established, all packets sent by either side will contain an ACK, even if it’s just re-acknowledging data that it’s already acknowledged.

PSH is an indication by the sender that, if the receiving machine’s TCP implementation has not yet provided the data it’s received to the code that’s reading the data (program, or library used by a program), it should do so at that point. To quote RFC 793, the official specification for TCP:

The data that flows on a connection may be thought of as a stream of octets. The sending user indicates in each SEND call whether the data in that call (and any preceeding calls) should be immediately pushed through to the receiving user by the setting of the PUSH flag.

A sending TCP is allowed to collect data from the sending user and to send that data in segments at its own convenience, until the push function is signaled, then it must send all unsent data. When a receiving TCP sees the PUSH flag, it must not wait for more data from the sending TCP before passing the data to the receiving process.

There is no necessary relationship between push functions and segment boundaries. The data in any particular segment may be the result of a single SEND call, in whole or part, or of multiple SEND calls.

The purpose of push function and the PUSH flag is to push data through from the sending user to the receiving user. It does not provide a record service.

There is a coupling between the push function and the use of buffers of data that cross the TCP/user interface. Each time a PUSH flag is associated with data placed into the receiving user’s buffer, the buffer is returned to the user for processing even if the buffer is not filled. If data arrives that fills the user’s buffer before a PUSH is seen, the data is passed to the user in buffer size units.

There is no special significance to PSH and ACK both being set in the conversation; PSH being set has some significance, and, once the connection is established, ACK being set has very little significance.

RST, by itself, means that the sender of the RST believes an error occurred and that the connection should be «reset». It should be sent if, for example, a packet arrives on a connection that is «apparently not intended for the current connection», to quote RFC 793. So if the connection was closed, but a packet arrives for it anyway, that should provoke an RST.

answered 15 Apr ’13, 15:05

Guy Harris ♦♦

17.4k ● 3 ● 35 ● 196

accept rate: 19%

Русские Блоги

Руководство для начинающих по захвату пакетов Wirehark

1. Загрузка и установка программного обеспечения Wireshark, а также знакомство с основным интерфейсом Wireshark.

2. Пример простого захвата пакетов WireShark. Узнайте, как захватывать пакеты и как просто просматривать и анализировать содержимое пакетов данных с помощью этого примера.

3. Использование фильтра Wireshark. С помощью фильтра вы можете отфильтровать контент, который хотите проанализировать. Включая фильтрацию по протоколу, фильтрацию по портам и именам хостов, а также фильтрацию содержимого пакетов.

Установка программного обеспечения Wireshark

Путь загрузки программного обеспечения:официальный сайт wirehark. Выберите загрузку в соответствии с версией системы.После завершения загрузки следуйте инструкциям программного обеспечения для установки Далее.

Если вы используете систему Win10, после завершения установки выберите захват пакета, но не отображать сетевую карту, и загрузите установочный пакет совместимости с win10pcap. Путь загрузки:установочный пакет совместимости с win10pcap

Wireshark начинает захватывать пример пакета

Сначала представьте пример использования инструмента wirehark для захвата операции команды ping, чтобы читатели могли сначала начать работу и испытать конкретный процесс захвата пакетов.

1. Откройте wirehark 2.6.5, основной интерфейс выглядит следующим образом:

3. После запуска WireShark находится в состоянии захвата пакетов.

4. Выполните операции, требующие перехвата пакетов, например ping www.baidu.com.

5. После завершения операции будут захвачены соответствующие пакеты данных. Чтобы другие бесполезные пакеты данных не влияли на анализ, вы можете отфильтровать список пакетов данных, задав условия фильтрации на панели фильтров.Результаты будут следующими. Примечание. Ip.addr == 119.75.217.26 и icmp означают отображение только пакетов данных с протоколом ICPM и IP-адресом исходного или целевого хоста 119.75.217.26.

5. Wireshark завершил захват пакетов, все очень просто. Подробные сведения об условиях фильтрации wirehark и о том, как просматривать пакеты данных, будут представлены позже.

Интерфейс захвата пакетов Wireshakr

WireShark в основном разделен на эти интерфейсы

2. Панель списка пакетов (список пакетов данных), отображает захваченные пакеты данных, каждый пакет данных содержит номер, метку времени, адрес источника, адрес назначения, протокол, длину и информацию о пакете. Пакеты данных разных протоколов отображаются разным цветом.

(1) Кадр: Обзор кадра данных физического уровня.

(2) Ethernet II: информация заголовка кадра Ethernet на канальном уровне.

(3) Интернет-протокол версии 4: информация заголовка IP-пакета Интернет-уровня.

(4) Протокол управления передачей: информация заголовка сегмента данных уровня передачи T, здесь TCP.

(5) Протокол передачи гипертекста: информация прикладного уровня, вот протокол HTTP.

Конкретное содержимое TCP-пакета

На рисунке ниже вы можете увидеть каждое поле TCP-пакета, захваченного Wireshark.

4. Панель Dissector (область байтов пакета данных).

Настройки фильтра Wireshark

Когда новички используют WireShark, они получают большой список избыточных пакетов данных, поэтому трудно найти часть захваченных пакетов данных. Инструмент wirehar поставляется с двумя типами фильтров.Обучение использованию этих двух фильтров поможет нам быстро найти нужную информацию в большом количестве данных.

(1) Фильтр захвата пакетов

как пользоваться? Перед захватом пакета данных его можно настроить следующим образом.

ip host 60.207.246.216 и icmp означают, что будут захвачены только ICMP-пакеты с IP-адресом хоста 60.207.246.216. Результаты приведены ниже:

(2) Фильтр отображения

Фильтр отображения используется для фильтрации пакетов данных путем установки условий фильтрации после захвата пакетов данных. Обычно условия относительно широкие при захвате пакетов данных.Когда содержимое захваченных пакетов данных велико, фильтр отображения используется для установки проблем условий для облегчения анализа. В том же сценарии, описанном выше, все пакеты данных захватываются непосредственно через сетевую карту без установки правил захвата во время захвата, как показано ниже.

Список пакетов, полученных выполнением Ping www.huawei.com, заключается в следующем

Соблюдайте список пакетов данных, описанных выше, содержат большое количество недопустимых данных. На данный момент вы можете извлечь информацию анализа, установив состояние фильтра отображения. Ip.addr == 211.162.2.183 и ICMP. И отфильтрованы.

Вышеуказанное введение основного использования фильтра захвата и фильтра дисплея.Когда сеть не сложна или в случае трафика, использование фильтра отображения может использоваться для выполнения нашего использования.Грамматика между ними и их различиями описана ниже.

Правила экспрессии фильтра Wireshark

1, синтаксис фильтра захвата и экземпляр

(1) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле фильтра захвата.

TCP, только список протоколов TCP

Http, только список пакетов протокола HTTP

ICMP, только список пакетов протокола ICMP

src host 192.168.1.104

dst host 192.168.1.104

(3) фильтрация порта

(4) логический оператор && с, || или! не

SRC Host 192.168.1.104 && DST Port 80 захватывает адрес хоста 192.168.1.80, пакет порта назначения 80

Host 192.168.1.104 || Host 192.168.1.102 Разрежьте хост 192.168.1.104 или 192.168.1.102 Пакет

! Трансляция не захватывает пакет данных вещания

2, синтаксис фильтра отображения и экземпляр

(1) Сравнить оператор

Оператор сравнения == равный! = Не равна,> больше, чем = больше или равно,

(2) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле «Фильтр». Примечание. Название протокола требует прописных букв.

TCP, только список протоколов TCP

Http, только список пакетов протокола HTTP

ICMP, только список пакетов протокола ICMP

IP.SRC == 192.168.1.104 Адрес дисплея источника 192.168.1.104 Список пакетов

IP.DST == 192.168.1.104, отображается список пакетов данных с 192.168.1.104

IP.Addr == 192.168.1.104 IP-адрес источника дисплея или целевой IP-адрес представляет собой список 192.168.1.104

(4) фильтрация порта

Tcp.port == 80, список пакетов данных, которые отображают исходный хост или порт назначения, составляет 80.

TCP.SRCPORT == 80, только порт хоста источника протокола TCP составляет 80 пакетов.

TCP.DSTPort == 80, только список пакетов данных протокола TCP отображается 80.

(5) Фильтрация режима HTTP

Http.request.method == «Get», отображается только метод Get HTTP.

(6) Логический оператор и / или / не

Используйте и / или при фильтрации нескольких условий. Такие как Получает экспрессию пакета ICMP 192.168.1.104 ip.addr == 192.168.1.104 and icmp

(7) Фильтр в соответствии с содержимым пакета. Предположим, я хочу отфильтровать содержимое в слое IMCP, вы можете щелкнуть поток кода в интерфейсе выбора, чтобы выбрать данные ниже. следующее

Щелкните правой кнопкой мыши в следующий раз, когда появится следующий интерфейс

После выбора выберите, отобразите его в фильтре следующим образом

Задняя условное выражение должно быть заполнено. Я хочу отфильтровать поток данных, содержащий «ABCD» в пакете данных.Ключевые слова, содержащие содержащиеся, продолжаются от контента.

Видя это, в основном понимают первоначальное понимание проездка.

Vireshark Captain Analysis TCP три рукопожатия

(1) TCP трехкратный процесс установления рукопожатия TCP

Шаг1: Клиент отправляет SYN = 1, пакет данных логотипа ACK = 0 дает сервер, запрос подключен, который является впервые;

Step2: Сервер принимает запрос и позволяет подключить, он отправит SYN = 1, пакет данных FLAG ACK = 1 отправляется отправителю, сообщает, что может сообщить об этом, и позволить клиенту отправить пакет подтверждения, Это второе рукопожатие;

STEP3: Сервер отправляет SYN = 0, а пакет данных ACK = 1 дает клиенту, сообщив ему, что соединение было подтверждено, это третье рукопожатие. Соединение TCP установлено, исходящая связь.

(2) Захват Wireshark Получите доступ к указанному пакету данных сервера

Шаг 1: Запустите захват Wireshark, откройте браузер для ввода www.huawei.com.

Шаг2: Получите IP, используя Ping www.huawei.com.

Шаг3: Введите условия фильтра Получите список пакета данных для анализа IP.Addr == 211.162.2.183

Вы можете увидеть три пакета из трех рукопожатий на рисунке. Четвертый пакет является http, что означает, что HTTP действительно подключен к TCP.

Первый пакет данных рукопожатия

Клиент отправляет TCP, бит флаги SYN, серийный номер 0, и соединение устанавливается от имени клиента. Как показано ниже.

Ключевыми свойствами пакета следующие:

SYN: знак, указывающий, что запрос установлен

SEQ = 0: исходное значение соединения установления равно 0, а относительное серийный номер пакета начинается от 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 0: Исходное создание значения соединения равно 0, получило количество пакетов, указывающих на то, что данные в настоящее время не получаются.

Вторичный пакет данных рукопожатия

Сервер отправляет обратно пакет подтверждения, флаг син, ACK. Установите номер подтверждения (номер подтверждения) к I S N PLUS 1. То есть 0 + 1 = 1, как показано ниже

Ключевыми свойствами пакета следующие:

[SYN + ACK]: подписать бит, согласитесь установить соединение и отправить SYN + ACK

SEQ = 0: начальное значение установления равно 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 1: Указывает, что текущий конец успешно получен биты данных, хотя клиент не отправляет какие-либо допустимые данные, номер подтверждения добавляется 1, потому что флаг SYN или FIN включен. (Не влияйте на количество действительных данных, потому что пакет, содержащий флаг SYN или FIN, не несет действительные данные)

Третий раз пожимающий руки

Клиент повторной отправки пакета подтверждения (ACK) BIN-флагов есть 0, флаг ACK 1. и отправить сервер на поле серийного номера +1, поместите его в поле определения на другой стороне. И напишите ISN в Сегмент данных +1, как показано ниже:

Ключевыми свойствами пакета следующие:

ACK: Знак, указывающий, что запись была получена

SEQ = 1: указывает, что 1 данные были отправлены

ACK = 1: указывает на то, что текущий конец успешно получен биты данных, хотя сервер не отправляет какие-либо действительные данные, добавляется номер подтверждения 1, поскольку флаг SYN или FIN (и не влияет на количество действительных данных, Поскольку пакет, содержащий флаг SYN или FIN, не несет действительные данные).

Таким образом, TCP прошла три рукопожатия и установила соединение. Начать взаимодействие данных

Некоторые из пакетов данных для процесса взаимодействия данных описаны:

Ключевой атрибут Описание пакетов

ACK: 1: Описание Теперь получил 1 байтовые данные

Seq: 1

ACK: 951: Описание Теперь сервер получает 951 байтов данных

В слое TCP есть поле флагов, это поле имеет следующую идентичность: SYN, FIN, ACK, PSH, RST, URG. следующее