Ptp bridge cpe mikrotik что это

Что такое WISP AP, CAP, CPE, HomeAP на MikroTik?

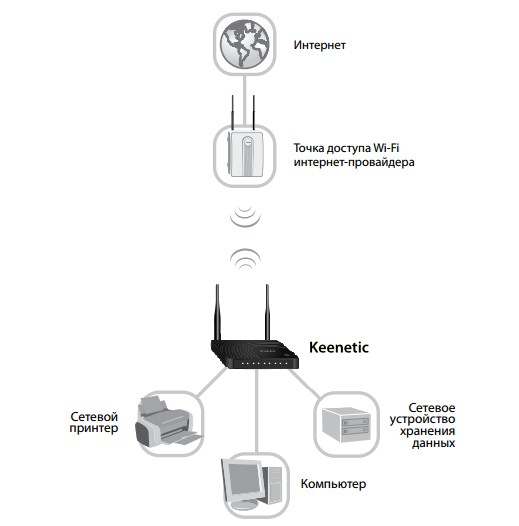

Для начала давайте разберёмся, что же такое режим WISP? Это определённый мод маршрутизатора, при котором он может принимать интернет сигнал и подключаться к сети провайдера путём радиоволн по стандартам Wi-Fi. Если раскрыть аббревиатуру, то она звучит так – «Wireless Internet Service Provider», что дословно можно перевести как «беспроводной интернет сервис провайдера».

Данная технология достаточно редкая, но появилась давно. Давайте покажу на примере. У провайдера есть большая антенна с мощным передатчиком на несколько квадратных километров. Клиент настраивает роутер и подключается к беспроводной сети. То есть в данном случае роутер принимает сигнал не через WAN порт по проводу, а именно путём Wi-Fi сигнала.

Далее при подключении он принимает сигнал и распределяет на все сегменты сети: на компьютеры, ноутбуки телефону и т.д. Интернет раздаётся как по проводам, так и по WiFi. Теперь перед настройкой роутера, именно в этом режиме сразу – скажу, что проблемой является в разных названиях модов. Компании, которые выпускают эти аппараты, по разному называют этот «мод» из-за чего клиент может запутаться. Также не все роутеры имеют данный режим и поддерживают его, поэтому перед покупкой обязательно убедитесь, что он сможет работать как повторитель WISP.

MikroTik

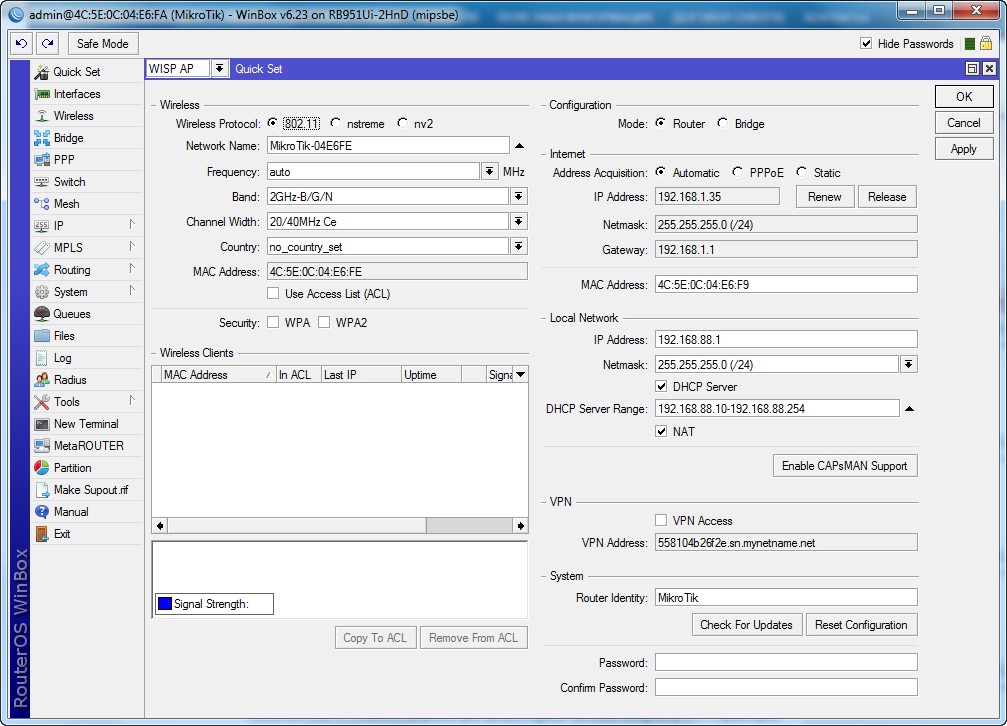

WISP AP на роутере MikroTik – что это такое? У «Микротик» данный «мод» обозначает немного другое значение. Раз вы задаетесь таким вопросом, то скорее вы уже приступили к настройке этого чудного аппарата через «Quick Set». Эта функция позволяет быстро настроит роутер без муторных, педантичных конфигураций. Можно сказать некий «Быстрый старт».

В верхней части можно выбрать несколько вариантов:

Для настройки заполняем конфигурацию в левом блоке «Wireless» для настройки беспроводного мода. Вписываем имя сети и пароль от неё. Чтобы появилась строка ввода пароля укажите типа шифрования как WPA2 и WPA. Тут ничего сложного нет все как на других роутерах.

Справа идут настройки IP, маски и DNS адресов. По идее эти настройки роутер должен получать от провайдера. Тогда просто ставим режим «Automatic». Если у вас статический IP с маской, то ставим «Static» и вписываем данные с листа. В разделе «Local Network» идёт настройка «айпи» адреса шлюза или нашего Микротика и диапазон локальных адресов.

WISP на других маршрутизаторах

«AP client router» на ASUS

На аппаратах Асус к сожалению название не адаптивно и не понятно. Может быть это связано с переводом. Но на русской версии мод называется «Беспроводной сетевой адаптер». Для настройки вы можете использовать «Быструю настройку» – просто нажмите на волшебную палочку в левом углу окна. Или нажмите на «Режим работы» в самой верхней части на главной странице.

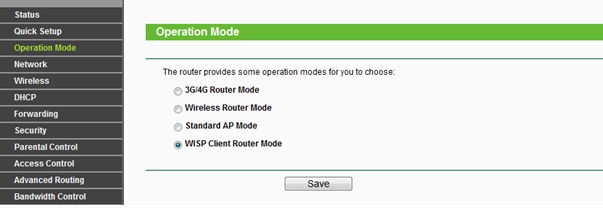

TP-Link

На TP-Link можно включить двумя способами. Заходим в «Operation Mode» или по-русски – «Рабочий режим». Далее выбираем наш мод. После этого переходим в «Сеть» – «WAN» и ставим динамический IP.

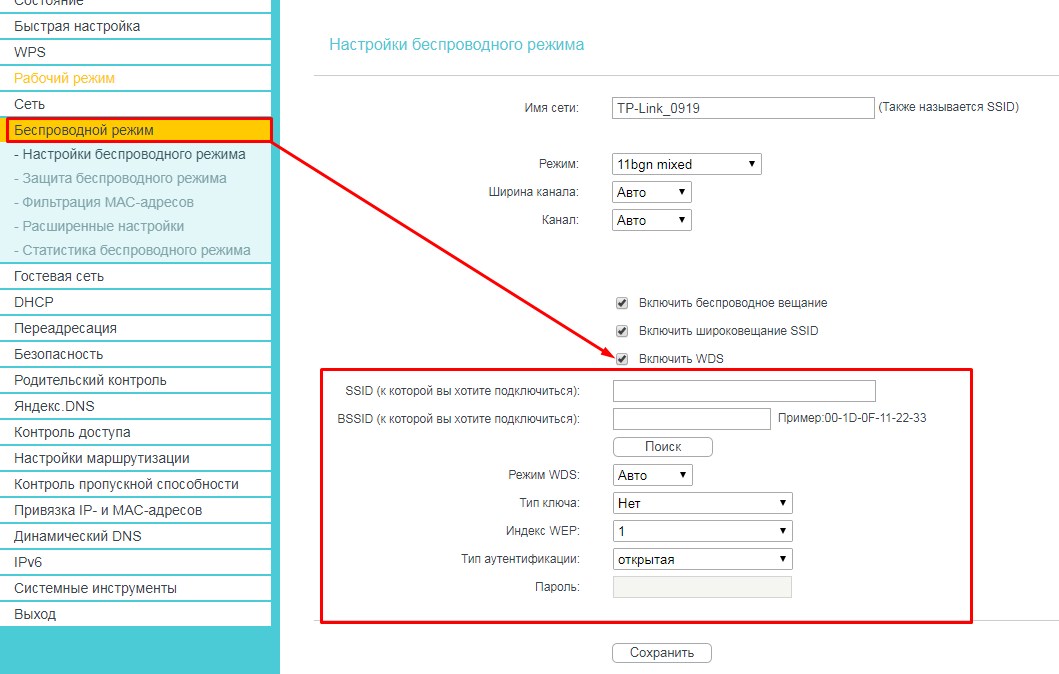

Второй способ – заходим в «Беспроводной режим». Теперь нажимаем «Включить WDS». Далее все просто, нужно просто подключиться к беспроводной сети провайдера. Для этого впишите данные вай-фай.

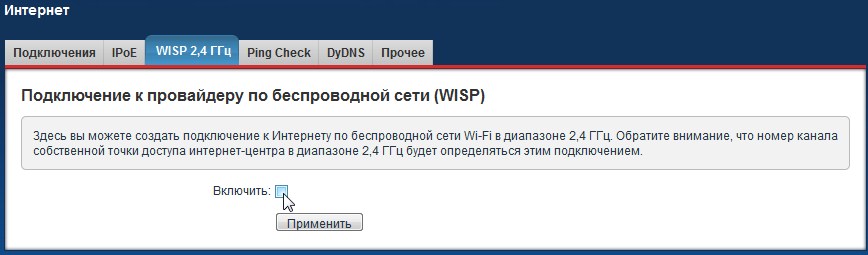

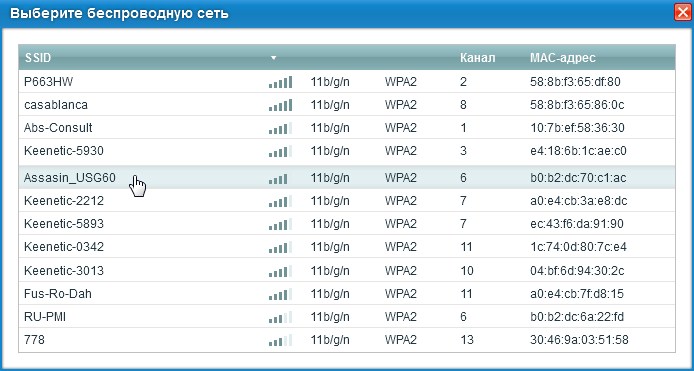

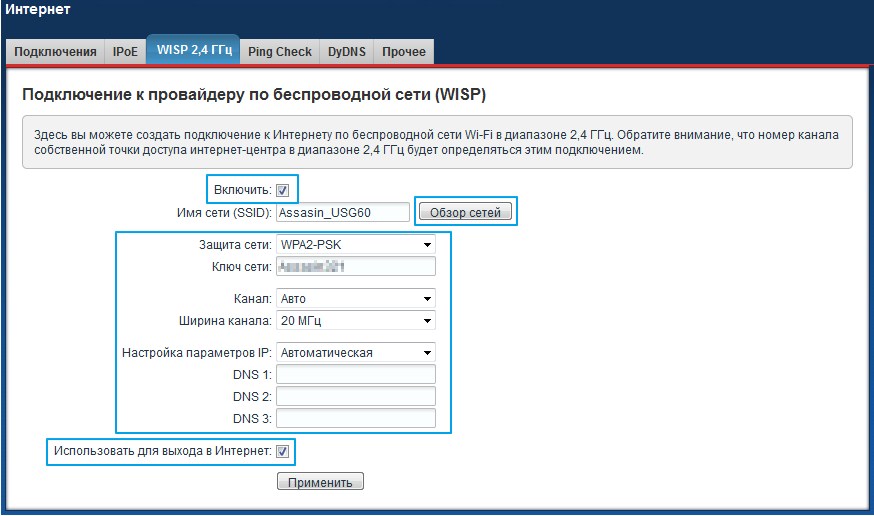

Zyxel Keenetic

Инструкции по настройке MikroTik

Quick Set настройка MikroTik, быстрая настройка

Инструкция по настройке MikroTik через Quick Set. Описание режимов Home AP, Wisp AP, CAP, CPE.

Quick Set – это простая страница мастера настройки, которая подготавливает роутер(маршрутизатор) MikroTik или точку доступа WiFi за несколько кликов. Это первый экран, который видит пользователь, открывая IP-адрес по умолчанию 192.168.88.1 в веб-браузере.

Quick Set доступен для всех устройств, у которых есть заводская конфигурация по умолчанию. Устройства, для которых нет конфигурации, необходимо настраивать вручную. Самый популярный и рекомендуемый режим – Home AP (или Home AP dual, в зависимости от устройства). Этот режим быстрой настройки обеспечивает простейшую терминологию и наиболее общие параметры для домашнего пользователя.

Режимы быстрой настройки Quick Set

В зависимости от модели роутера(маршрутизатора), коммутатора(свитча) или точки доступа WiFi выпадающий список режимов в меню Quick Set может иметь разные состав:

Быстрая настройка MikroTik Home AP

Режим Quick Set Home AP является самый распространённым режимом мастера настройки MikroTik. Именно Home AP произведёт конфигурирование устройства в качестве роутера(маршрутизатора). Первый порт роутера MikroTik будет принимать подключение от интернет провайдера, остальные порты будет являться LAN, а WiFi модуль обеспечит доступ к локальной сети и интернета для беспроводных устройств.

MikroTik: настройка беспроводного моста точка-точка (PtP) и точка-многоточка (PtMP)

Главная страница » Оборудование » Маршрутизаторы » MikroTik » MikroTik: настройка беспроводного моста точка-точка (PtP) и точка-многоточка (PtMP)

Преамбула

В результате падения дерева была оборвана линия связи между заводскими цехами. В результате аварии без связи остался один цех (интернет, IP-телефония) и пропал доступ к нескольким камерам видеонаблюдения.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В качестве временного решения был поднят радиомост из того что было под рукой (TP-Link). Одновременно были заказаны микротики.

И вот они пришли, приступаем к настройке.

Настройка

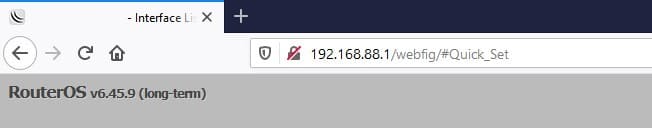

Подопытные: MikroTik SXT SA5 ac (RBSXTG-5HPacD-SA), актуальная версия RouterOS на момент написания статьи 6.45.9 (long-term).

В первую очередь обновляем версию RouterOS до актуальной и сбрасываем все настройки. Как это делать описывать не буду, если кто не знает можете прочитать в одной и моих предыдущих записей.

Так же не буду описывать как сменить пароль администратора и тому подобные базовые вещи, приступим сразу к настройке радиомоста и начнём с точки, которая будет выполнять функции базовой станции (BS).

Все настройки рекомендую производить в своём кабинете и на место уже устанавливать полностью настроенными.

Настройка базовой станции

Изначально Wireless Protocol я настраиваю как nv2 nstreme 802.11, затем после установки на месте я на базовой станции переключаюсь между nv2 и 802.11 и смотрю какой из них лучше себя ведёт в плане скорости и устойчивости. Если 802.11 показывает себя быстрее, то оставляю его и наблюдаю в течении некоторого времени на предмет срабатывания DFS (Dynamic Frequency Selection). Если в логах появляется запись вроде такой

то переключаю BS на nv2 и забываю об этой проблеме.

Ещё один момент на который стоит обратить внимание. При работе по протоколу nv2, Security Profiles не используется. На вкладке с настройкой NV2 устанавливается свой PSK.

Antenna Gain берём из документации на устройство на сайте MikroTik. Вообще данный параметр указывает на сколько нужно понизить выдаваемую мощность передатчика, которая компенсируется коэффициентом усиления антенны что бы не нарушать законодательство страны.

Band, Channel Width и Frequency выбираем по радиообстановке на месте.

Mode для базовой станции устанавливаем ap bridge.

Настройка клиентской точки

Настройка клиентской точки по сути ничем не отличается от настройки базовой станции кроме двух пунктов.

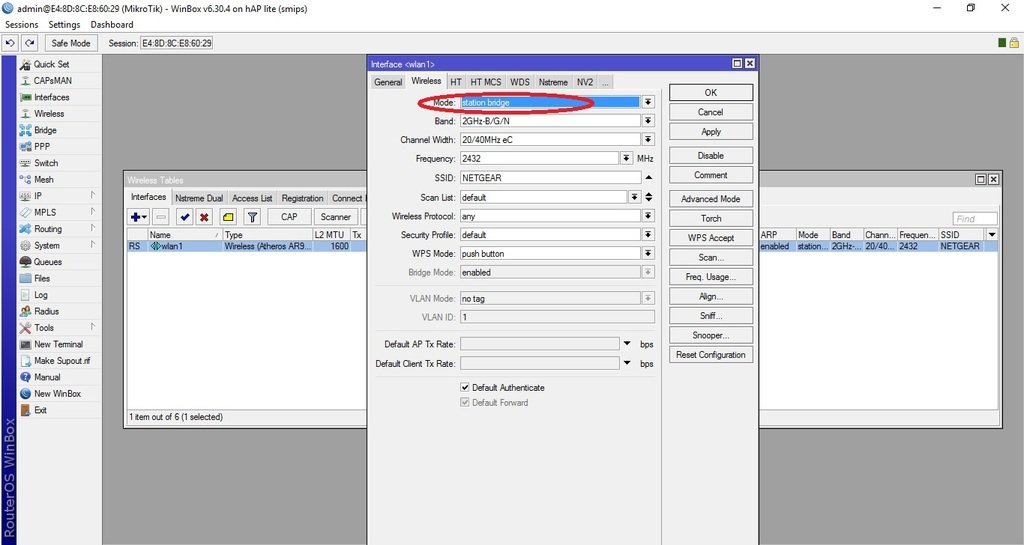

В настройках wlan1 Mode выбираем station bridge и Adaptive Noise Immunity выбираем client mode.

Отличия точка-точка (P2P) и точка-многоточка (P2MP)

С точки зрения настроек отличие только одно – на базовой станции Mode устанавливается или bridge или ap bridge.

В первом случае работаем точка-точка, во втором точка-многоточка.

Так же если на точке выполняющей роль базовой станции установлена лицензия level 3, то работа в режиме ap bridge невозможна. Ну или работать будет по принципу кто первый сел, тот и съел )) Хотя последнее не проверял, у меня нет точек с такой лицензией.

Выбор устройства для беспроводного моста

Собственно то, с чего следовало начать данную статью ))

Есть официальные рекомендации от MikroTik по выбору устройств в зависимости от расстояния и режима работы, остаётся только привести их здесь и следовать рекомендациям ))

Установка на месте

В моём конкретном случае антенны никак не юстировал, устанавливал на “глазок”. Небольшое расстояние плюс секторная антенна на 90 градусов позволяли это сделать. А вообще есть встроенная утилита для настройки направления антенны. Для её использования на базовой станции устанавливается Mode alignment only и на клиентской станции запускается утилита Align из меню настроек wlan.

Так как сам ею не пользовался, а переписывать чужое не в моих правилах, то и описание пока опущу. Как только воспользуюсь так сразу восполню данный пробел.

А пока просто приведу скриншот вкладки статус подключения.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Mikrotik RoS, полезные мелочи

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть.

За совет благодарим achekalin

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

За совет опять благодарим achekalin

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть особенность: глубина вложенности. Невозможно вложить вложенный список во вложенный список. Если вы так сделаете (фича такая) вам не сообщат о проблеме, просто такой список работать по факту не будет.

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

Режим «точка доступа клиент» (CPE)

Продолжаю цикл публикаций из серии FAQ. Чуть раньше я рассмотрел два варианта работы Микротика как «точка доступа» (AP, access point). Логично продолжить и написать про режим Acess Point Client, этот режим еще иногда называют CPE (ведомый), более правильно называть этот режим WISP client. Иными словами, это тот режим, когда порт WAN — порт WiFi, то есть мы подключаемся к провайдеры по WiFi. Дома такой режим тоже может быть: вы хотите организовать мост по WiFi от основного роутера до удаленного потребителя. Помните, что большинство готовых моделей Микротика имеет один радиомодуль, а значит, что они могут только принять канал WiFi, а отдать его могут только по проводу. Однако, если есть необходимость WiFi в обе стороны, то можно собрать роутер самому из запчастей, предлагаемых Микротиком. Но если вам это нужно, и вы до этого доросли, то данный фак вы вряд ли читаете.

Итак, задача: получить интернет по WiFi от Маршрутизатора1 (и это необязательно Микротик) на Микротик2 и отдать его (интернет) потребителям. При этом, клиенты Микротика2 будут подключены к нему по проводу, а IP должны получить от DHCP сервера Маршрутизатора1.

Дальше я предполагаю, что конфиг Микротика полностью очищен.

1. Настраиваем мост WiFi.

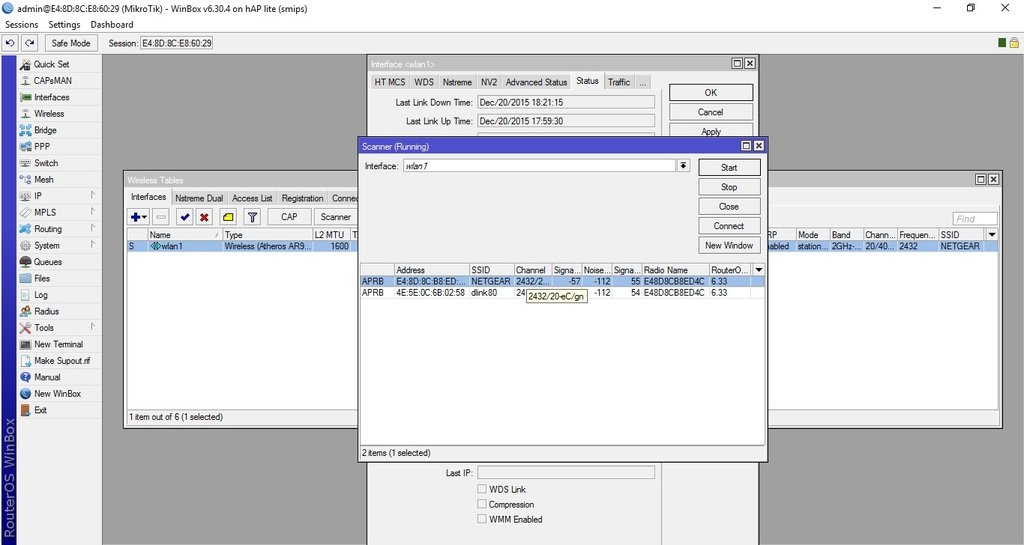

Включаем интерфейс WiFi (я надеюсь вы помните, что после очистки конфига на Микротике интерфейс wlan1 по-умолчанию отключен).

Как только в списке появится сет, к которой нужно подключится, выделите ее и нажмите кнопку Connect.

Окно поиска сетей закроется, а все необходимые параметры в основную настройку WiFi будут занесены автоматически.

Обратите внимание на параметр Mode, он обязательно должен быть station bridge.

Нажимаем кнопку ОК.

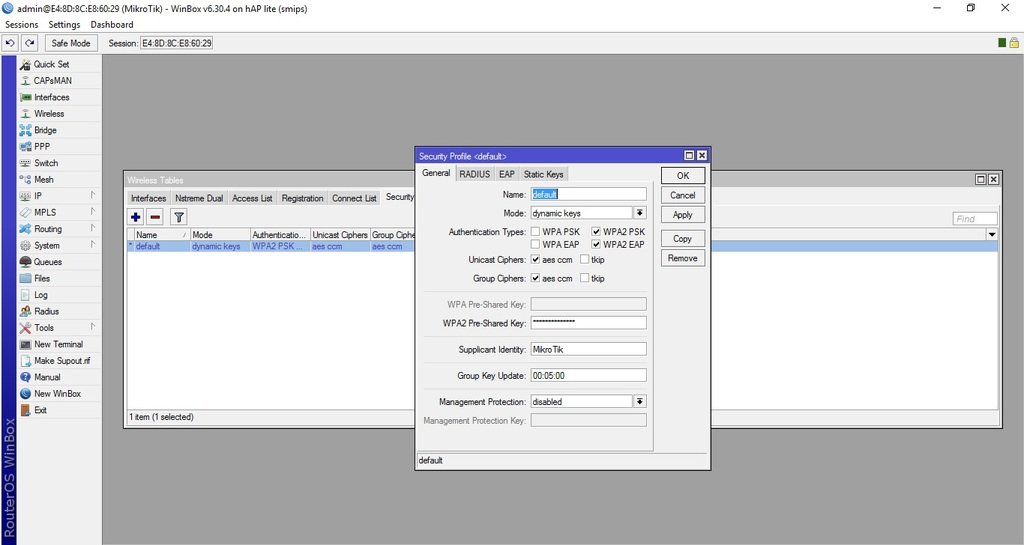

Переходим на вкладку Security Profiles, дважды щелкаете строку default и заполняете параметры безопасности сети, к которой вы подключаетесь.

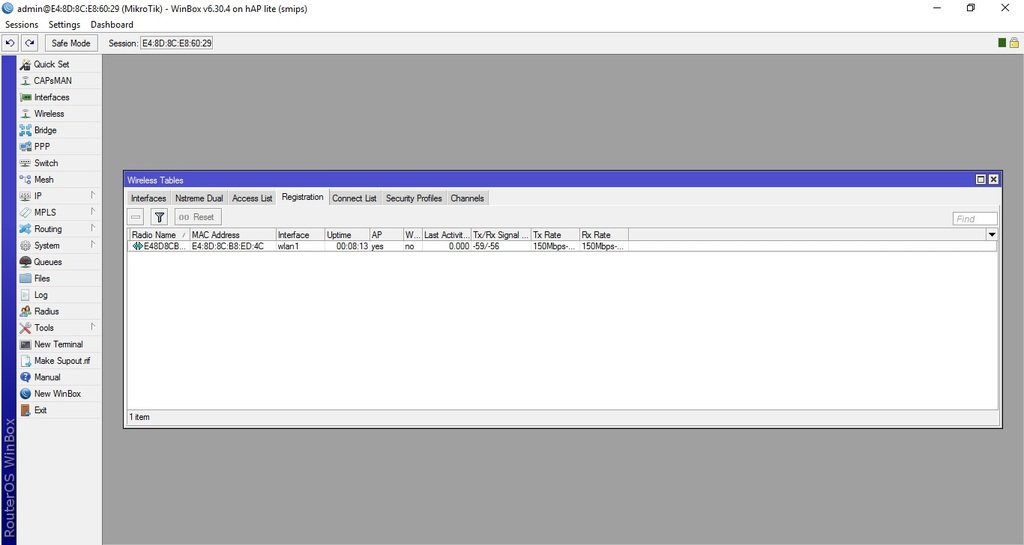

Перейдите на вкладку Registration и убедитесь, что Микротик2 успешно подключился к Маршрутизатору1.

2. IP адрес Микротика2.

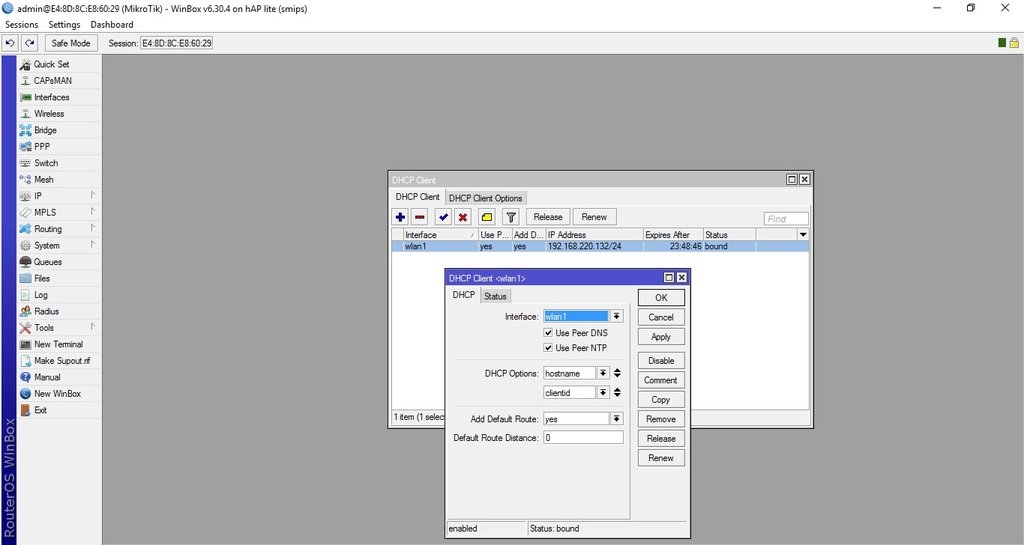

Для удобства эксплуатации Микротка2 назначим ему IP адрес. Это можно сделать вручную, но я настрою DHCP client, так интереснее.

Особое внимание уделите параметру Interface, там должен быть интерфейс wlan1. Как только вы нажмете ОК или Apply, интерфейс должен получить IP адрес от Маршрутизатора1 и вы это видите на рисунке в неактивном окне.

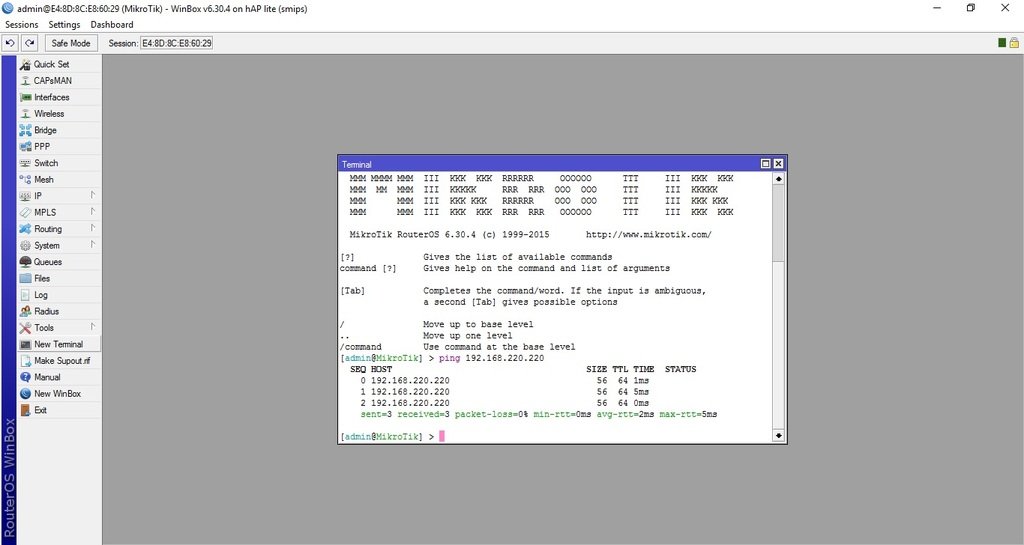

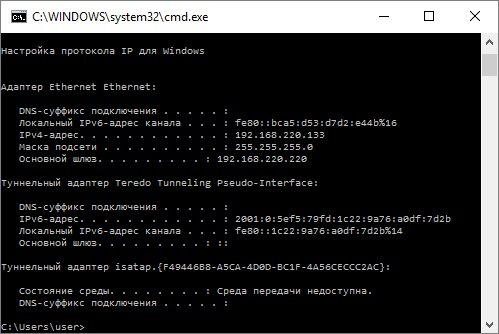

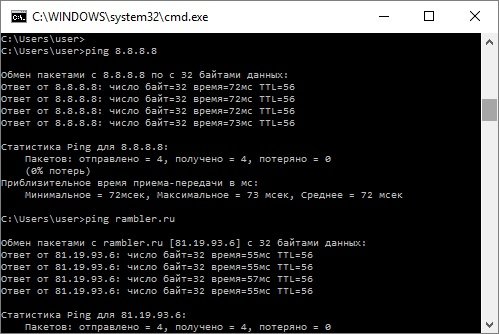

После этого Микротик2 будет доступен в сети. Проверим командой ping доступность Маршрутизатора1, понятно, что он доступен, иначе как бы Микротик2 получил IP адрес, но сделаем это, для собственного удовлетворения.

Пусть вас не смущает адрес 192.168.220.220, пример я делаю на реально действующем оборудовании.

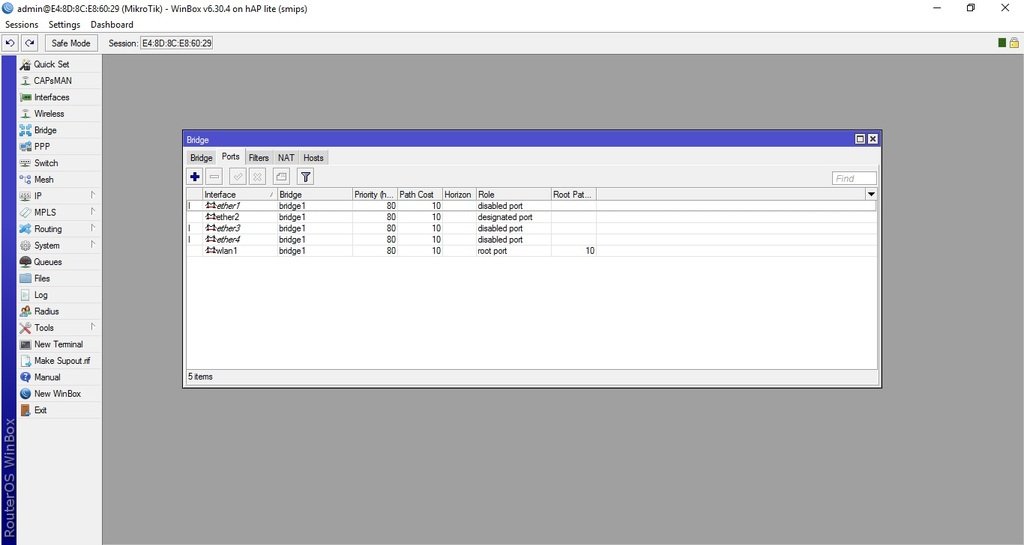

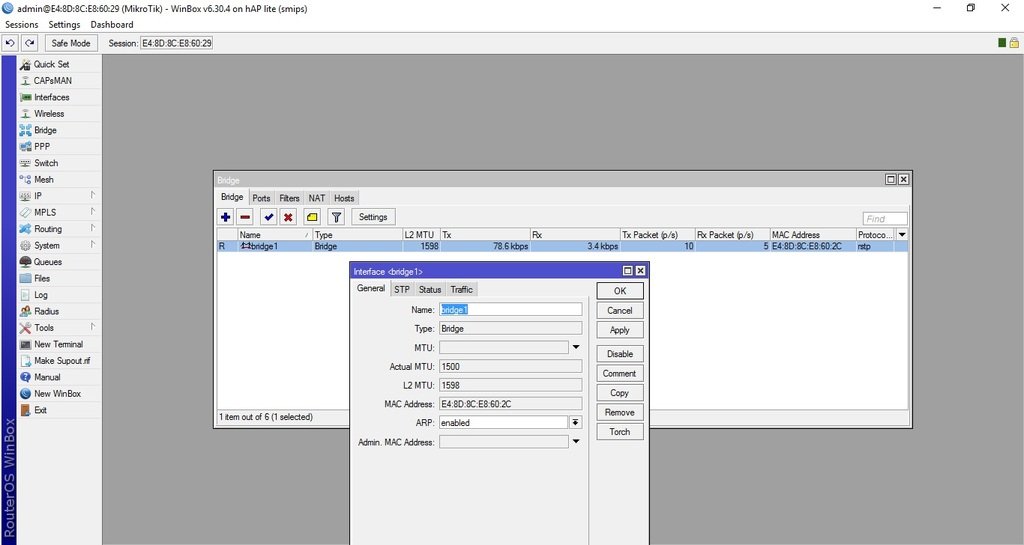

Объединяем все интерфейсы в бридж.

4. Клиенты, подключенные по проводу к Микротику2 начали получать IP адреса от Маршрутизатора1.

И на клиентах появился интернет

5. Возможен и более сложный вариант.

Он описан выше в режиме «точка доступа». На Микротике2 может быть свой DHCP сервер и клиенты по проводу получают от него IP адреса из другой сети, отличной от сети Маршрутизатора1. Ну дальше NAT и все многочисленные возможности ROS.