Rainbow technologies ikey virtual reader 1 что это

Rainbow technologies ikey virtual reader 1 что это

При увеличении данного количества некоторые смарт-карты или токены могут стать недоступными для использования, до тех пор, пока количество считывателей не будет уменьшено до допустимого.

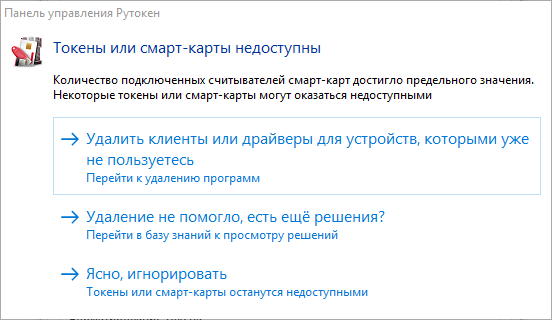

Если общее количество подключенных устройств чтения смарт-карт (не только Рутокен), включая и виртуальные считыватели, даже если к ним не подключены физические смарт-карты, достигает 10 или более, при запуске «Панели управления Рутокен» возникает сообщение, предупреждающее о достижении максимального значения:

Устройства в данном разделе могут быть как реальными (смарт-карты и токены, подключенные в текущий момент к компьютеру), так и виртуальными (создаются при установке драйверов).

Для того чтобы решить проблему с превышением устройств чтения смарт-карт, необходимо определить: токены и смарт-карты каких производителей и моделей имеются у вас в наличии.

После чего можно будет определить какие устройства можно удалить из «Диспетчера устройств» для уменьшения общего количества устройств чтения смарт-карт.

Определить модель имеющегося Рутокена можно воспользовавшись этой инструкцией.

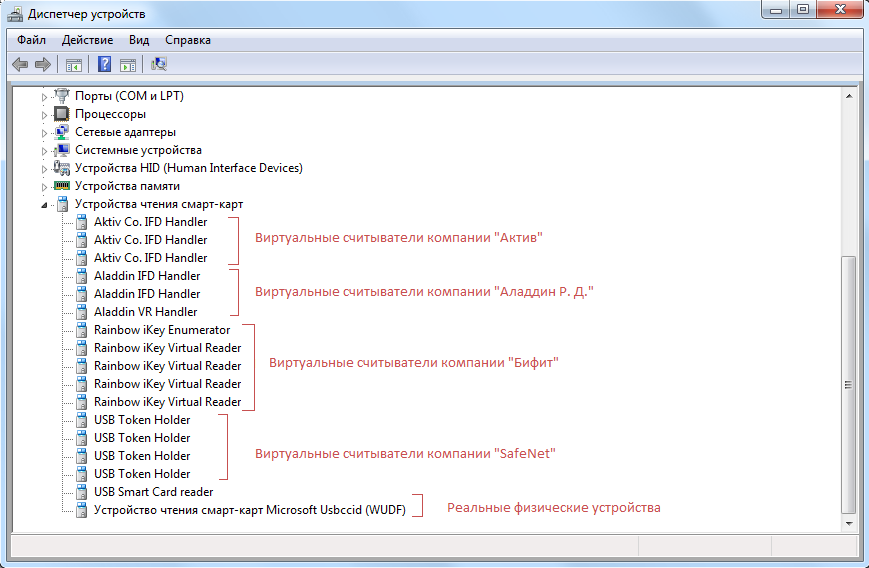

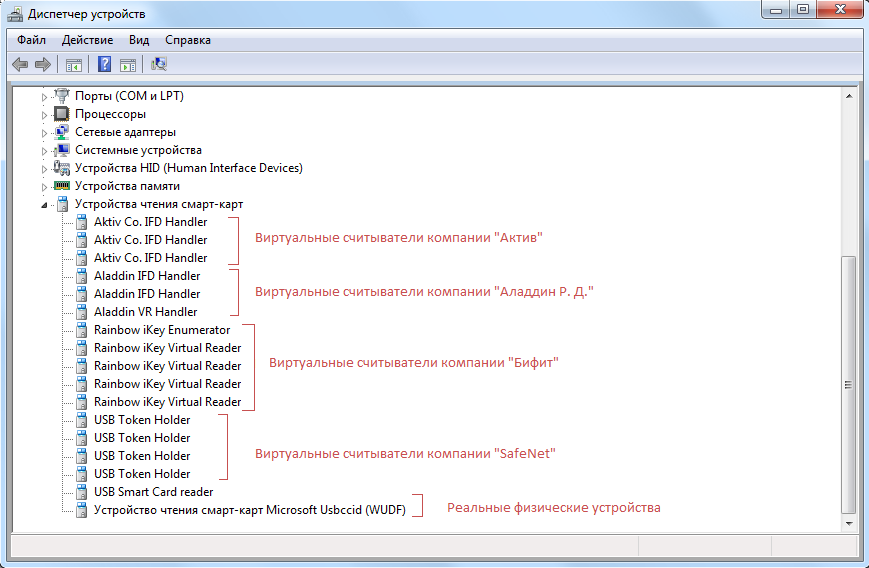

Классификация устройств чтения смарт-карт, которые могут быть в «Диспетчере устройств»:

Для работоспособности данного ключа количество устройств Aktiv Co. IFD Handler в «Диспетчере устройств» должно быть равно количеству ключевых идентификаторов Рутокен S, которые необходимо одновременно подключить к компьютеру (не более 5).

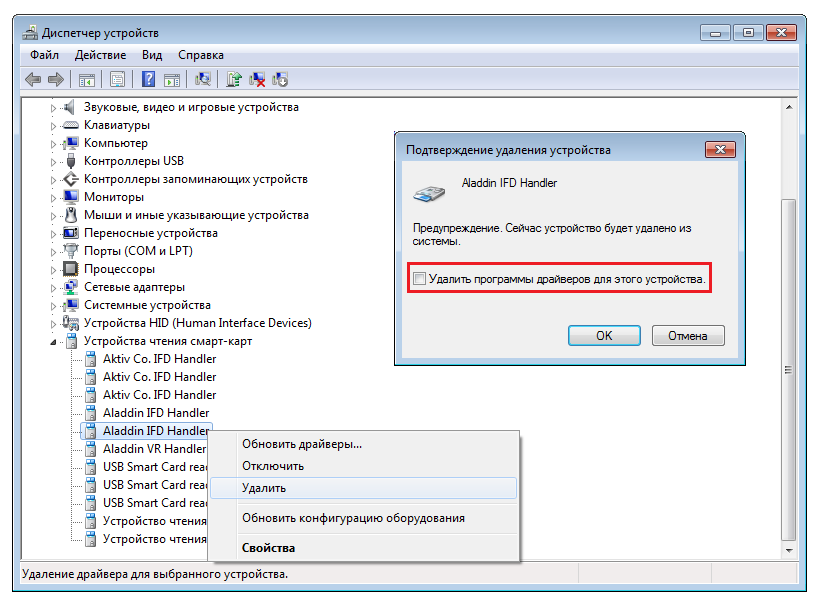

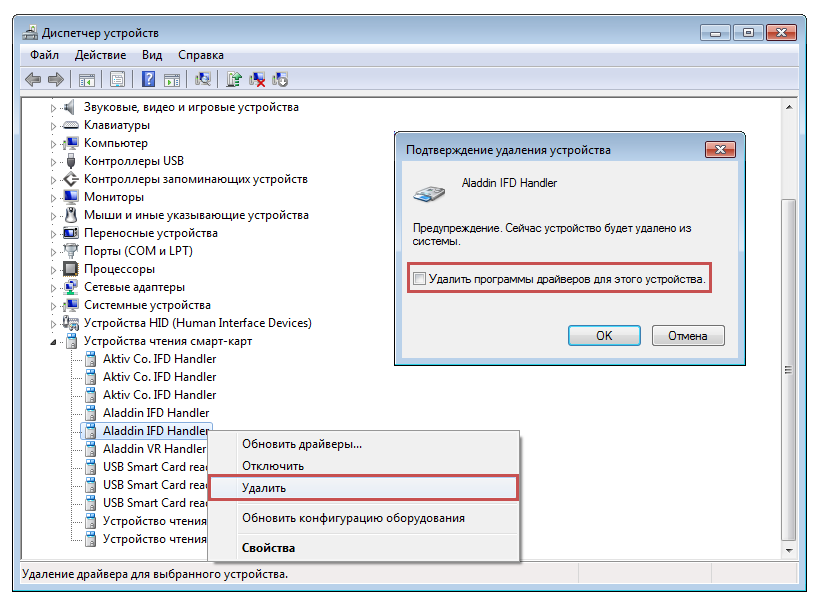

Виртуальные считыватели, созданные при установке драйверов сторонних производителей, можно удалить вручную из «Диспетчера устройств» или удалив само ПО, если использование данных токенов или смарт-карт больше не планируется.

Rainbow technologies ikey virtual reader 1 что это

Возможно, эта информация будет интересна

При увеличении этого количества некоторые смарт-карты или токены могут стать недоступными для использования, до тех пор, пока количество считывателей не будет уменьшено до допустимого.

Если общее количество подключенных устройств для чтения смарт-карт (не только Рутокен), включая виртуальные считыватели, даже если к ним не подключены физические смарт-карты, достигает 10 или более, п ри запуске Панели управления Рутокен отображается сообщение: «Количество подключенных считывателей смарт-карт достигло предельного значения. Некоторые токены или смарт-карты могут оказаться недоступными».

Проверить текущее количество устройств в системе можно в Диспетчере устройств, в разделе Устройства чтения смарт-карт.

Устройства в данном разделе могут быть как реальными (смарт-карты и токены, подключенные в текущий момент к компьютеру), так и виртуальными (созданные при установке драйверов).

Для того чтобы решить проблему с превышением количества устройств чтения смарт-карт, необходимо определить: токены и смарт-карты каких производителей и моделей имеются у вас в наличии.

После чего можно будет определить какие устройства можно удалить из «Диспетчера устройств» для уменьшения общего количества устройств чтения смарт-карт.

Определить модель имеющегося Рутокена можно воспользовавшись этой инструкцией.

Классификация устройств чтения смарт-карт, которые могут отображаться в Диспетчере устройств:

Для работоспособности данного ключа количество устройств Aktiv Co. IFD Handler в Диспетчере устройств должно быть равно количеству ключевых идентификаторов Рутокен S, которые необходимо одновременно подключить к компьютеру (не более 5).

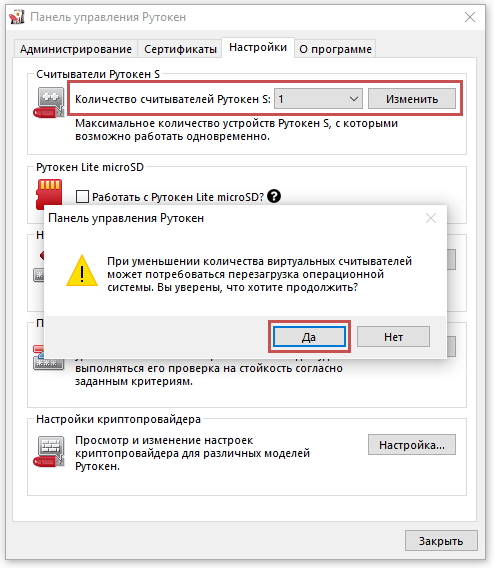

Уменьшить количество Aktiv Co. IFD Handler можно через Панель управления Рутокен, на вкладке Настройки:

*может потребоваться перезагрузка компьютера

Виртуальные считыватели, созданные при установке драйверов сторонних производителей, можно удалить вручную в Диспетчере устройств или удалив само ПО, если использование данных токенов или смарт-карт больше не планируется.

Rainbow technologies ikey virtual reader 1 что это

При увеличении этого количества некоторые смарт-карты или токены могут стать недоступными для использования, до тех пор, пока количество считывателей не будет уменьшено до допустимого.

Если общее количество подключенных устройств для чтения смарт-карт (не только Рутокен), включая виртуальные считыватели, даже если к ним не подключены физические смарт-карты, достигает 10 или более, п ри запуске Панели управления Рутокен отображается сообщение: «Количество подключенных считывателей смарт-карт достигло предельного значения. Некоторые токены или смарт-карты могут оказаться недоступными».

Проверить текущее количество устройств в системе можно в Диспетчере устройств, в разделе Устройства чтения смарт-карт.

Устройства в данном разделе могут быть как реальными (смарт-карты и токены, подключенные в текущий момент к компьютеру), так и виртуальными (созданные при установке драйверов).

Для того чтобы решить проблему с превышением количества устройств чтения смарт-карт, необходимо определить: токены и смарт-карты каких производителей и моделей имеются у вас в наличии.

После чего можно будет определить какие устройства можно удалить из «Диспетчера устройств» для уменьшения общего количества устройств чтения смарт-карт.

Определить модель имеющегося Рутокена можно воспользовавшись этой инструкцией.

Классификация устройств чтения смарт-карт, которые могут отображаться в Диспетчере устройств:

Для работоспособности данного ключа количество устройств Aktiv Co. IFD Handler в Диспетчере устройств должно быть равно количеству ключевых идентификаторов Рутокен S, которые необходимо одновременно подключить к компьютеру (не более 5).

Уменьшить количество Aktiv Co. IFD Handler можно через Панель управления Рутокен, на вкладке Настройки:

*может потребоваться перезагрузка компьютера

Виртуальные считыватели, созданные при установке драйверов сторонних производителей, можно удалить вручную в Диспетчере устройств или удалив само ПО, если использование данных токенов или смарт-карт больше не планируется.

USB-токен iKey, от Rainbow Technologies будет поддерживать программный комплекс «Мастера паролей»

С настоящего момента USB-токен iKey, от Rainbow Technologies будет поддерживать программный комплекс «Мастера паролей», разработанный компанией Рускард. Первоначально для надежного хранения пароля пользователя и его автоматического ввода в приложения среды Windows использовалась смарт-карта I2C 16Кбит. Теперь пользователю предлагается на выбор как смарт-карта, так и USB-идентификатор, не требующий дорогостоящего считывателя и более надежный при ежедневном использовании. Разработчикам удалось совместить в одном решении преимущества, присущие каждому из продуктов в отдельности.

Компания Rainbow Technologies является ведущим поставщиком решений в области безопасности для Internet и eCommerce. Rainbow применяет свою базовую технологию к широкому спектру Internet-приложений: от защиты программного обеспечения до ускорения защищенных коммуникаций в eCommerce и виртуальных частных сетях.

Компания РУСКАРД была создана в 2000 году. Основной профиль компании – разработка, внедрение и сопровождение систем информационной безопасности. Ведущий продукт предприятия – комплекс “Мастер Паролей”. Продукт был официально выведен на рынок в августе 2001 года.

Комплекс “Мастер Паролей” сертифицирован Гостехкомиссией при Президенте РФ. Может использоваться как самостоятельное изделие или в составе системы защиты от несанкционированного доступа (НСД) автоматизированных систем для обработки конфиденциальной информации.

Релиз опубликован: 2003-02-18

Rainbow technologies ikey virtual reader 1 что это

Технологии Rainbow Technologies

|

Содержание:

Компания Rainbow Technologies является поставщиком комплексных решений в области информационной безопасности на российском рынке и рынке СНГ. Спектр деятельности компании включает в себя:

В предлагаемых решениях компания Rainbow Technologies опирается на продукцию и опыт мировых лидеров в области информационной безопасности, таких как Rainbow Technologies, WatchGuard Technologies, Computer Associates, TrendMicro.

|

Программно-аппаратный комплекс WatchGuard FireBox System

Краеугольным камнем системы информационной безопасности является межсетевой экран. Rainbow Technologies предлагает программно-аппаратный комплекс WatchGuard FireBox — интегрированный комплекс защиты периметра корпоративной сети произвольного масштаба, сертифицированный Гостехкомиссией при Президенте РФ по третьему классу по защите от несанкционированного доступа и имеющий международный сертификат ICSQ Labs.

WatchGuard FireBox — это высокоэффективный фильтр, поддерживающий как пакетную фильтрацию, так и контекстный анализ на уровне фильтров — посредников приложений. Комплекс оснащен системой автоматического блокирования нападающих хостов на срок от одной минуты до месяца, системой защиты от сканирования, блокирования манипуляций с IP-пакетом, а также обнаружения атак типа ip-spoofing.

WatchGuard FireBox обеспечивает высокий уровень устойчивости, благодаря единому центру управления по зашифрованному каналу. Инсталляция и дальнейшая настройка межсетевого экрана выполняются при помощи интуитивно понятной системы мастеров и графических утилит со встроенной системой защиты от ошибок. Среднее время настройки комплекса не превышает 15 мин.

Стандартно в поставку межсетевого экрана входят средства построения виртуальных частных сетей. Для организации VPN между локальными сетями используется стандарт IPSec с поддержкой протоколов обмена ключевой информацией PKI и IKE и алгоритма шифрования DES-CBC и 3DES-CBC с длиной ключа от 40 до 168 бит. Второй поддерживаемый стандарт — разработанный производителем WatchGuard VPN с поддержкой алгоритма шифрования RC-4 с длиной ключа от 40 до 128 бит.

WatchGuard FireBox System имеет систему мониторинга и предупреждения о нападении в режиме реального времени. Встроенные средства мониторинга позволяют отображать как технические параметры межсетевого экрана (загрузка портов, процессора, объем трафика и т. п.), так и логические (количество, направление и прочие данные об установленных через межсетевой экран соединениях). Система предупреждения о нападении способна оповещать администратора о попытках нарушения установленной политики безопасности при помощи e-mail, пейджера или любого другого SMS-совместимого устройства.

WatchGuard FireBox System позволяет представлять графические отчеты по заранее заданным шаблонам без привлечения других обработчиков log-файла. Также предусмотрена возможность экспорта данных в текстовый файл или файл формата WebTrends.

Фирменная технология WatchGuard LiveSecure позволяет администратору в режиме реального времени получать обновления программного обеспечения межсетевого экрана, рекомендации по настройке для противодействия новым видам атак, обучающие статьи, предупреждения о новых вирусах. Данная информация готовится альянсом LiveSecure, в который входят ведущие мировые компании в области защиты информации — RSA, ISS, Webtrends, TrendMicro и др.

Rainbow Technologies предлагает следующие модельные ряды межсетевых экранов:

Продуктовая линейка WatchGuard FireBox III, включающая в себя пять моделей межсетевых экранов, позволяет обеспечить защиту периметра среднескоростных корпоративных сетей любых размеров. В качестве операционной системы используется версия ОС Linux, специально адаптированная под функции межсетевого экрана. В архитектуре брандмауэра используется Flash-диск с двойным резервированием, что полностью исключает вероятность сбоя по причине отказа жесткого диска (HDD), характерного для программных межсетевых экранов. Три сетевых интерфейса позволят Вам организовать как защищенный сегмент сети, так и демилитаризованную зону (DMZ) для размещения публичных серверов предприятия, таких как WEB, e-mail, FTP и пр.

Таблица 1. Сравнительная таблица технических характеристик межсетевых экранов WatchGuard FireBox III

| FireBox 4500 | FireBox 2500 | FireBox 1000 | FireBox 700 | FireBox 500 | |

| Пакетная фильтрация (Mбит/с) | 200 | 200 | 200 | 150 | 75 |

| HTTP Proxy (Мбит/с) | 60 | 52 | 43 | 43 | 15 |

| Шифрование VPN 3DES (Мбит/с) | 100 | 75 | 60 | 5 | — |

| Количество VPN-туннелей | 3000 | 2000 | 1300 | 150 | — |

| Количество пользователей (рекомендованное) | 5000 | 5000 | 1000 | 250 | 250 |

| Объем защищаемой сети | Неограниченно | Неограниченно | Неограниченно | Неограниченно | Неограниченно |

| Центральный процессор | AMD K6-3E+ 500MHz | AMD K6-3E+ 500MHz | AMD K6-2E 300MHz | AMD K6-2E 233MHz | AMD K6-2E 233MHz |

| Оперативная память | 256 MB, 8 MB Flash Disk | 256 MB, 8 MB Flash Disk | 64 MB, 8 MB Flash Disk | 64 MB, 8 MB Flash Disk | 64 MB, 8 MB Flash Disk |

| Интерфейсы | 3 RJ-45 10/100TX EthernetDB-9 Serial PortPCI слот расширения | 3 RJ-45 10/100TX EthernetDB-9 Serial PortPCI слот расширения | 3 RJ-45 10/100TX EthernetDB-9 Serial PortPCI слот расширения | 3 RJ-45 10/100TX EthernetDB-9 Serial Port | 3 RJ-45 10/100TX EthernetDB-9 Serial Port |

| Электрическая мощность | 100-240 VAC, 50/60 HZ | 100-240 VAC, 50/60 HZ | 100-240 VAC, 50/60 HZ | 100-240 VAC, 50/60 HZ | 100-240 VAC, 50/60 HZ |

| Габариты | 39,3 см x 7,3 см x 26,6 см | 39,3 см x 7,3 см x 26,6 см | 39,3 см x 7,3 см x 26,6 см | 39,3 см x 7,3 см x 26,6 см | 39,3 см x 7,3 см x 26,6 см |

| Вес | 3,6 кг | 3,6 кг | 3,6 кг | 3,6 кг | 3,6 кг |

Для защиты небольших сетей (10-50 рабочих станций) Rainbow Technologies предлагает межсетевые экраны WatchGuard FireBox SOHO.

| LiveSecurity Service: | 90 дней (входит в стоимость) |

| Операционная система: | VxWorks |

| ЦП: | Toshiba TMRP3907 |

| Память: | 4MB SDRAM 1MB Flash Memory |

| Габариты: | 6.5″ W X 1.0″ H X 6.1″ D, 300 гр. |

| Программные платформы: | Платформонезависим |

| Совм. с модемами: | Кабельные, DSL, ISDN модемы или роутеры |

| WAN: | 1 RJ45 10BaseT |

| LAN: | 4 RJ45 10BaseT |

| WAN-LAN производительность: | 9 Mbps |

| Поддерживаемые сервисы: | Все статические TCP/IP сервисы, DHCP, PPPoE, ICQ, Real ® Audio/Video, NetMeeting, Intel ® Video Phone, and SOCKS5 ® |

Для провайдеров телекоммуникационных услуг и организации защиты центров обработки данных предназначена линейка межсетевых экранов WatchGuard FireBox ® Vclass.

Основные отличительные способности межсетевых экранов FireBox Vclass:

Использование специализированного ASIC процессора:

Межсетевые экраны WatchGuard FireBox ® Vclass позволяют:

| FireBox V200 | FireBox V100 | FireBox V80 | FireBox V60 | FireBox V60L | FireBox V10 | |

| Пропускная способность (Mбит/с) | 2000 | 600 | 200 | 200 | 100 | 75 |

| Шифрование VPN 3DES (Мбит/с) | 1100 | 300 | 200 | 200 | 100 | 20 |

| Количество VPN-туннелей | 40000 | 20000 | 800 | 400 | 50 | 10 |

| Объем защищаемой сети | Неогр. | Неогр. | Неогр. | Неогр. | Неогр. | Неогр. |

| Количесство специализиро-ванных процессоров | 2 ASIC процессора | 2 ASIC процессора | 1 ASIC процессор | 1 ASIC процессор | 1 ASIC процессор | 1 ASIC процессор |

| Объем ОЗУ | 256MБайт | 256MБайт | 256MБайт | 64MБайт | 64MБайт | 32MБайт |

| Поддерживае-мые алгоритмы кодирования информации | DES и 3DES | DES и 3DES | DES и 3DES | DES и 3DES | DES и 3DES | DES и 3DES |

| Сетевые интерфейсы | 2 1000BaseSX Fiber Gigabit Ethernet2 выделенных порта для построения кластера | 2 1000BaseSX Fiber Gigabit Ethernet2 выделенных порта для построения кластера | 4 RJ-45 10/100 Fast Ethernet2 выделенных порта для построения кластера | 4 RJ-45 10/100 Fast Ethernet2 выделенных порта для построения кластера | 4 RJ-45 10/100 Fast Ethernet2 выделенных порта для построения кластера | 2 RJ-45 10/100 Fast Ethernet |

| Пареметры электропитания | 105-240 Вольт, 50/60 Гц | 105-240 Вольт, 50/60 Гц | 105-240 Вольт, 50/60 Гц | 105-240 Вольт, 50/60 Гц | 105-240 Вольт, 50/60 Гц | 105-240 Вольт, 50/60 Гц |

| Размеры | 17.25″ x 1.73″ x 13.125″ | 17.25″ x 1.73″ x 13.125″ | 17.25″ x 1.73″ x 13.125″ | 17.25″ x 1.73″ x 13.125″ | 17.25″ x 1.73″ x 13.125″ | 8.25″ x 1.75″ x 8.00″ |

| Вес | 4.5 кг | 4.5 кг | 4 кг | 4 кг | 4 кг | 0.75 кг |

|

WatchGuard Server Lock

WatchGuard ServerLock предназначен для защиты операционных систем и других ресурсов публичных серверов или серверов электронной коммерции от внешних или внутренних атак, таких как: изменение скриптов, модификации web-страниц (дефейсинг), перенаправления запросов с сайта пользователя на сайт конкурентов и множества других а также ошибок обслуживающего персонала.

Концепция работы весьма проста. Несмотря на то, что администрирование публичных серверов занимает немного времени, функции и, соответственно, привилегии и полномочия администратора системы включены постоянно. Это делает любую систему уязвимой для действий злоумышленника, которому тем или иным способом стали доступны привилегии администратора.

WatchGuard ServerLock решает эту проблему, просто отключая привилегии администратора, кроме тех моментов, когда действительно происходит администрирование системы. Для получения своих прав администратор должен пройти специализированную процедуру аутентификации, которую обеспечивает WatchGuard ServerLock на уровне ядра операционной системы.

ServerLock функционирует в двух режимах работы. «Operational Mode» — это режим стандартного функционирования сервера, когда не допускается никаких изменений в операционной системе, web-страницах, скриптах, статических файлах и библиотеках. Второй режим — «Administrative Mode» используется, только когда администратору необходимо произвести изменения в операционной системе, обновить содержимое web-страниц, модифицировать скрипты или другую корпоративную информацию.

ServerLock может быть установлен как на единичные серверы, так и в комбинации с ServerLock Manager и использоваться для управления множеством серверов через Internet.

В отличие от существующих «безопасных» операционных систем или комплексных систем обеспечения безопасности, ServerLock не предъявляет никаких специфических требований к знаниям администратора или специальной подготовки. Просто установите ServerLock на защищаемый сервер, пройдя несколько простых шагов под управлением «мастера инсталляции», и все системные файлы окажутся автоматически защищенными. Дальше администратору останется только указать, какие еще файлы нуждаются в защите.

Персональные USB-идентификаторы iKey Rainbow Technologies

Для компаний, желающих обеспечить надежную аутентификацию корпоративных пользователей, Rainbow Technologies предлагает iKey — линейку интеллектуальных USB-идентификаторов. Это решение для двухфакторной аутентификации на следующей основе: что-то, что Вы имеете (iKey), и что-то, что Вы знаете (PIN). Продуктовый ряд iKey представлен на рынке двумя моделями: iKey 10**, разработанный для работы в среде системы безопасности Windows 2000 и Windows XP, и iKey 20**, предназначенный для работы в PKI-окружении.

Большой объем памяти (8Кбайт для iKey 1000/2000 и 32 Кбайт для iKey 1032/2032) и специально разработанные интерфейсы прикладного программирования позволяют разделять файловую систему электронного ключа сразу между несколькими приложениями и службами. Пользователю следует запомнить лишь относительно короткий персональный идентификационный номер PIN, удостоверяющий пользователя как владельца всех паролей, хранящихся в памяти iKey.

Если iKey был украден или утерян и произошло определенное число неудачных попыток подбора PIN-кода, микропроцессор iKey блокирует идентификатор до вмешательства администратора безопасности.

В настоящий момент интеллектуальные USB-ключи iKey полностью интегрированы в Windows 2000 Server, следовательно, Вы имеете более надежную и эффективную по цене альтернативу традиционным устройствам аутентификации.

iKey интегрируется как с Windows 2000 PKI (службы сертификатов), так и со службами Windows Smart Card Logon, делая доступной двухфакторную аутентификацию для следующих сервисов и приложений Windows 2000:

Особый интерес вызывает последняя серия iKey — iKey 20**. Этот идентификатор содержит в себе микрочип смарт-карты Datakey Model 330, который ответственен за формирование всех криптографических функций ключа. Данный чип содержит 8-ми разрядный микроконтроллер, математический сопроцессор криптографических функций с открытым ключом, аппаратный ускоритель симметричного шифрования по алгоритму Triple DES, постоянную память для поддержания идентификатора, АЗУ для поддержки регистров ввода/вывода и перепрограммируемую память.

iKey 20** изначально разрабатывался для использования в средах PKI, где безопасное хранение личного (закрытого) ключа и безопасность при операциях с ним являются критичными. iKey 20** поддерживает приложения масштаба предприятия, приложения класса «бизнес для бизнеса» и «бизнес для потребителя».

Семейство продуктов iKey2000/2032 поддерживает следующие стандартные интерфейсы:

|

Аппаратный SSL-акселератор CryptoSwift производства Rainbow Technologies позволяет совершать от 50 до 1600 транзакций в секунду и при этом не влияет на производительность серверов и других сетевых устройств. Продуктовая линейка CryptoSwift предназначена для аппаратного ускорения криптографических операций с открытым ключом в наиболее распространенных протоколах обмена, таких как SSL/TSL, S/MIME, IKE/IPSec и прочих. Устройство масштабируемо, то есть установка двух плат CryptoSwift позволяет проводить транзакции в два раза быстрее и т. д. В итоге CryptoSwift позволяет сократить временя отклика сервера на запросы при безопасных соединений, а также разгрузить web-сервер и прочие сетевые устройства для проведения других, более специфических задач, особенно при пиковых нагрузках. Время установления устройства колеблется от нескольких минут до нескольких часов.

NetSwift является конечным решением для электронной (eCommerce) и мобильной (mCommerce) коммерции, и сочетает в себе аппаратное ускорение как протокола WTLS для WAP-шлюзов, так и SSL/TLS для Web-серверов. Это «plug-and-play» устройство, которое размещается между брандмауэром и парком web-серверов. Оно устанавливается в стандартную 19-дюймовую стойку и настраивается в считанные минуты.

Решение NetSwift iGate обеспечивает строгую двухфакторную аутентификацию пользователя на основе USB-ключей iKey. Гибкие настройки контроля доступа позволяют дополнить эту схему аутентификации традиционной парольной схемой. Это может помочь в тех случаях, когда пользователь утерял свой персональный идентификатор или же ему требуется временный одноразовый вход на защищенный ресурс. Доступ к ресурсам может осуществляться как отдельным пользователям, так и их группам. Инструментарий управления доступом, Access Control Manager (ACM), позволяет импорт существующих пользователей и групп из доменов Windows или добавлять новых пользователей вручную.

Устройство поддерживает три сетевых конфигурации: in-line, IP mode и one-arm, а также несколько доменов и серверных SSL-сертификатов.

|

Sentinel SuperPro представляет собой программно-аппаратную систему защиты одно- и многопользовательских версий программного обеспечения от неавторизованного использования.

Sentinel SuperPro содержит в себе программируемый аппаратный ключ, позволяющий кодировать данные и защищать от нелегального распространения и использования до 28-ми приложений одновременно.

Sentinel SuperPro дает возможность ослаблять или полностью снимать демонстрационные ограничения, преобразуя тем самым программу к ее полнофункциональной версии. Он обеспечивает доступ конечного пользователя к дополнительным модулям программного приложения без поставки нового аппаратного ключа и без дополнительного визита разработчика к клиенту.

Для дистрибьютора Sentinel SuperPro 6.3 программирует специальный ключ для контроля количества проданных версий.

Система Sentinel SuperPro включает в себя:

Каждый ключ имеет 64 ячейки памяти, 56 из которых доступны для перепрограммирования. Эти 56 ячеек могут использоваться схемой защиты для размещения в них алгоритмов, данных и счетчиков с целью обеспечения как статических, так и динамически меняющихся откликов на запросы из приложения. Каждый ключ содержит внутреннюю логику, трансформирующую посылаемые приложением данные на основе дескрипторов алгоритма, которые задает разработчик.

Sentinel SuperPro API — интерфейс прикладного программирования (API), представляющий собой набор функций, предназначенных для коммуникаций между приложением, системным драйвером Sentinel, сервером безопасности и аппаратным ключом. Если вы выбрали интегрированный метод защиты, Вы внедряете вызовы к процедурам API прямо в исходные тексты приложения для коммуникаций с ключом.

Sentinel SuperPro Toolkit (SSP Toolkit) — это Windows-приложение, совмещающее в себе все функции, необходимые для разработки и управления проектами защиты, программирования ключей и поставки готового приложения в одном, несложном в установке пакете.

Когда вы создадите проект защиты и запрограммируете прототип продуктового ключа с использованием SSP Toolkit, последний выдаст Вам детальный план внедрения защиты в виде псевдокода, который можно, видоизменяя и подстраивая, вставлять в исходные тексты приложения.

После изменения исходных текстов и/или оборачиванием готового исполняемого модуля в защитную оболочку, Вы будете готовы использовать SSP Toolkit для программирования аппаратных ключей в соответствии с разработанным проектом защиты.

Сервер безопасности Sentinel SuperPro необходим для многопользовательской работы. Он устанавливается на компьютере, где будет находиться аппаратный ключ. Сервер администрирует лицензии пользователей и ведает безопасностью. Он выступает как промежуточное звено между приложением и драйвером ключа, пересылая ключу запросы от приложения, а приложению — отклики ключа.

Утилита мониторинга Sentinel SuperPro является визуальным Windows-приложением, разработанным для наблюдений за работой защищенного приложения в сети. Monitoring Tool отображает информацию обо всех серверах Sentinel SuperPro, ключах и лицензиях во время эксплуатации приложения. Утилита также предоставляет статистику по использованию приложения, например число занятых в настоящий момент лицензий, пиковое число лицензий, запрошенных с момента пуска сервера, лицензионный лимит каждого ключа. Как и сервер, эта утилита должна поставляться вместе с Вашим приложением заказчику.

Системные требования для использования Sentinel SuperPro