Ras dial in interface что это

VPN Server средствами Windows и раздача интернета на VPN

Раздача интернета из 2й сетевой карты, с сохранённой конфигурацией VPN

Доброго времени суток форумчане. Кто может подсказать,как раздать инет по 2й сетевой карте,либо.

Раздача интернета С Ноутбука на Компьютер при включенном VPN

Имею в распоряжение Ноутбук ос windows 10,Компьютер ос windows 10,Телефон os андроид,Программа для.

Организация своего VPN-канала при предоставлении интернета через VPN Beeline

Постараюсь быть краток и лаконичен! Для проведения работ на серверах организации-заказчика был.

Настройка VPN без интернета по VPN

(Не знаю какой раздел выбрать, как мне кажется это самый близкий) в общем имеется Windows server.

Добавлено через 7 часов 22 минуты

Решение нашлось само собой, просто в ВПН сервере нужно попасть в тот-же диапазон IP что и на роутере

Пример: Диапазон роутера 192.168.0.100-192.168.0.199, в этом случае диапазон доступных IP на ВПН сервере дожен быть в этих рамках например 192.168.0.150-192.168.0.155, рекомендую ставить на ВПН сервере диапазон IP в самые крайние значения что бы они не пересекались с уже имеющимися клиентами на ротере. В идеале на роутере всем клиентам присвоить статичный IP по MAC-адерсу.

Надеюсь кому-то пригодится данная статья, немного позже возможно выложу подробную инструкцию по настройке.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

VPN Server Windows XP

Всем доброго дня. создал тут я на днях впн соеденение в виндовс хр (прием входящих подключений).

VPN и Windows Server 2012

Хочу настроить простой VPN на Windows Server 2012 standart черeз pptp. Direct Access мне не нужен.

VPN на Windows Server 2008 R2

Всем Привет! Есть сервер на Windows Server 2008R2, на нем интернет посредством NAT, как подключить.

VPN на Windows Server 2008 R2

Всем Привет! Есть сервер на Windows Server 2008R2, на нем интернет посредством NAT, как подключить.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

RAS (Remote Access Server)

RAS (англ. Remote Access Server — Сервер удалённого доступа) — сервер, предназначенный для обработки пользователей, которые не находятся в локальной сети, но нуждаются в удаленном доступе к нему. Сервер удаленного доступа позволяет пользователям получать доступ к файлам и службам печати в локальной сети из удаленного места. Например, пользователь, который получает доступ из дома с использованием аналогового модема или ISDN-соединения, подаёт запрос серверу удаленного доступа. Как только пользователь будет аутентифицирован, он может получить доступ к общим дискам и принтерам, как если бы он физически подключался к локальной сети офиса. [Источник 1]

Архитектура

Соединения устанавливаются клиентами удаленного доступа, которые вызывают интерфейс программирования RAS, который, в свою очередь, использует TAPI (Telephony Application Programming Interface) для передачи информации о подключении к коммутируемому оборудованию. После того, как физическое соединение выполнено, TAPI больше не используется, а дополнительные компоненты удаленного доступа согласовывают соединение с протоколами связи, аутентификации и управления сетью путем прямой связи с NDISWAN. NDISWAN — это промежуточный драйвер NDIS, поставляемый в системе, который обеспечивает такие функции, как сжатие данных, шифрование, шлейф и простое кадрирование PPP, которое используется драйверами мини-порта WAN.

Архитектура сервера удаленного доступа состоит из следующих элементов, как показано на изображении:

Ras dial in interface что это

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

у меня не получается с помощью netsh достучаться до dual-in интерфейса

Подскажите, возможно ли конфигурировать dual-in интерфейс, появляющийся при создании нового входящего соединения.

Напрмер как поставить для этого интерфейса статический адрес.

Предполагаю,что я неправильно указываю имя интерфейса, которое я взял с ipconfig

netsh interface ipv4>set address PPP RAS (Dial In) Interface static 172.17.255.234 255.255.0.0 0.0.0.0

Синтаксическая ошибка в имени файла, имени папки или метке тома.

Ответы

с диапазоном выдаваемых адресов всё ясно, только вот на тачке, на которой разворачивается «Новое Входящее

— собственному интерфейсу для входящих подключений всегда присваивается первый адрес из назначенного вручную диапазона.

Неужели это не то, что интересует? 🙂

Шлюз RAS-сервера

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Шлюз RAS — это программный маршрутизатор и шлюз, которые можно использовать в режиме одного клиента или в режиме клиента.

Режим одного клиента позволяет организациям любого размера развертывать Шлюз в качестве внешней сети или с выходом в Интернет (VPN) и сервером DirectAccess. В режиме одного клиента можно развернуть шлюз RAS на физическом сервере или на виртуальной машине, на которой выполняется Windows Server 2016.

Многоклиентский режим позволяет поставщикам облачных служб (CSP) и предприятиям использовать шлюз RAS для обеспечения маршрутизации трафика центра обработки данных и облака между виртуальными и физическими сетями, включая Интернет. Для многоклиентского режима рекомендуется развертывать Шлюз RAS на виртуальных машинах, на которых выполняется Windows Server 2016.

Шлюз RAS поддерживает IPv4 и IPv6, включая пересылку IPv4 и IPv6. При настройке шлюза RAS с преобразованием сетевых адресов (NAT) поддерживается только NAT44.

Кто будет заинтересовать шлюз RAS?

Если вы являетесь системным администратором, архитектором сети или другим ИТ-специалистом, шлюз RAS может быть неинтересен в одном или нескольких следующих случаях.

Вы проектируете или поддерживаете ИТ-инфраструктуру для организации, которая использует или планирует использовать технологию Hyper-V для развертывания виртуальных машин в виртуальных сетях.

Вы проектируете или поддерживаете ИТ-инфраструктуру для организации, которая развертывает или планирует развертывание облачных технологий.

Вы хотите обеспечить полнофункциональные сетевые подключения между физическими и виртуальными сетями.

Вы хотите предоставить клиентам организации доступ к своим виртуальным сетям через Интернет.

Вы хотите предоставить сотрудникам Организации удаленный доступ к сети Организации.

Вы хотите подключить офисы в различных физических расположениях через Интернет.

В этой статье, предназначенной для ИТ-специалистов, содержатся общие сведения о шлюзе RAS, включая режимы и функции развертывания шлюза удаленного доступа.

Этот раздел состоит из следующих подразделов.

Режимы развертывания шлюза RAS

Шлюз RAS включает следующие режимы развертывания:

Режим одного клиента

Для большинства организаций использование шлюза RAS в режиме одного клиента является типичной конфигурацией. В режиме одного клиента можно развернуть шлюз RAS как пограничной VPN-сервер, сервер DirectAccess или оба одновременно. В этой конфигурации шлюз RAS предоставляет удаленным сотрудникам возможность подключения к сети с помощью VPN или подключений DirectAccess. Кроме того, режим одного клиента позволяет подключать офисы в различных физических расположениях через Интернет.

Многоклиентский режим

если ваша организация является CSP или Enterprise с несколькими клиентами, можно развернуть шлюз RAS в многоклиентский режим, чтобы обеспечить маршрутизацию сетевого трафика в виртуальные и физические сети и из них.

Мультитенантность — это способность облачной инфраструктуры поддерживать рабочие нагрузки виртуальных машин нескольких клиентов, но изолировать их друг от друга, в то время как все рабочие нагрузки работают в одной и той же инфраструктуре. Несколько рабочих нагрузок отдельного клиента могут быть связаны взаимоподключением и управляться удаленно, оставаясь отделенными от рабочих нагрузок других клиентов и не позволяя другим клиентам управлять ими.

Например, предприятие может иметь много различных виртуальных подсетей, каждая из которых предназначена для обслуживания конкретного отдела, например отдела исследований и разработки или бухгалтерского отдела. В другом примере поставщик облачных служб имеет много тенантов с изолированными виртуальными подсетями, которые существуют в одном физическом центре обработки данных. В обоих случаях шлюз RAS может направлять трафик в каждый клиент и из него, сохраняя спроектированную изоляцию каждого клиента. Эта возможность обеспечивает поддержку клиентов шлюза RAS.

виртуальные сети создаются с помощью виртуализации сети Hyper-V, которая является технологией, представленной в Windows Server 2012, и повышена в Windows Server 2016. Шлюз RAS интегрируется с виртуализацией сети Hyper-V и может эффективно маршрутизировать сетевой трафик в тех случаях, когда существует множество различных клиентов, или клиентов, имеющих изолированные виртуальные сети в одном центре обработки данных.

Виртуализация сети Hyper-V предоставляет возможность развертывания сети виртуальной машины, которая не зависит от базовой физической сети. В сетях виртуальных машин, состоящих из одной или нескольких виртуальных подсетей, точное физическое расположение IP-подсети отделяется от топологии виртуальной сети. В результате вы можете легко перенести локальные подсети в облако, сохранив существующие IP-адреса и топологию в облаке. Эта возможность сохранения инфраструктуры позволяет существующим службам продолжать работать, не имея информации о физическом расположении подсети. Таким образом, виртуализация сети Hyper-V позволяет создать цельное гибридное облако.

Виртуализация сети Hyper-V — это технология наложения сети, использующая сетевое инкапсуляцию сетевой виртуализации (NVGRE), которая позволяет клиентам использовать свое адресное пространство и обеспечивает лучшую масштабируемость, чем возможно, с помощью виртуальных ЛС для изоляции клиентов.

в Windows Server 2016 шлюз RAS направляет сетевой трафик между физической сетью и сетевыми ресурсами виртуальной машины независимо от расположения ресурсов. Шлюз RAS можно использовать для маршрутизации сетевого трафика между физическими и виртуальными сетями в одном физическом расположении или во многих разных физических расположениях.

Например, если у вас есть физическая сеть и виртуальная сеть в одном физическом расположении, можно развернуть компьютер с Hyper-V, настроенный с виртуальной машиной шлюза RAS, в качестве шлюза перенаправления и направить трафик между виртуальными и физическими сетями.

В другом примере, если ваши виртуальные сети существуют в облаке, CSP может развернуть шлюз RAS, чтобы можно было создать подключение типа «сеть — сеть» виртуальной частной сети (VPN) между VPN-сервером и шлюзом RAS CSP. После установки этой ссылки вы можете подключаться к виртуальным ресурсам в облаке через VPN-подключение.

Кластеризация шлюза RAS для обеспечения высокой доступности

Шлюз RAS развернут на выделенном компьютере с Hyper-V и настроен с одной виртуальной машиной. Затем виртуальная машина настраивается в качестве шлюза RAS.

Для обеспечения высокой доступности сетевых ресурсов можно развернуть шлюз RAS с отработкой отказа с помощью двух физических серверов узлов под управлением Hyper-V, каждый из которых также работает под управлением виртуальной машины, настроенной в качестве шлюза. Затем виртуальные машины шлюза необходимо настроить как кластеры, чтобы обеспечить отказоустойчивость и защиту от отказов сети и сбоев оборудования.

например, если ваша организация является Enterprise с развертыванием частного облака, вам может потребоваться только две виртуальные машины шлюза RAS, каждая из которых установлена на другом компьютере с Hyper-V. В этом сценарии виртуальные машины шлюза RAS добавляются в кластер для обеспечения высокой доступности.

В другом примере, если ваша организация является поставщиком облачных служб (CSP) с 200 клиентами в вашем центре обработки данных, можно использовать восемь виртуальных машин шлюза RAS с каждой парой кластеризованных виртуальных машин шлюза RAS, предоставляющих клиентам службы маршрутизации для 50. В этом сценарии два компьютера с Hyper-V имеют четыре виртуальные машины, настроенные как шлюзы RAS. Затем вы настроите четыре кластера виртуальных машин шлюза RAS, каждый из которых содержит одну виртуальную машину с каждого компьютера с Hyper-V.

при развертывании шлюза RAS серверы узлов под управлением Hyper-V и виртуальные машины, настроенные как шлюзы, должны работать Windows Server 2012 R2 или Windows Server 2016.

Возможности шлюза RAS

Шлюз RAS включает следующие возможности.

VPN типа «сеть — сеть». Эта функция шлюза RAS позволяет подключать две сети в различных физических расположениях через Интернет с помощью VPN-подключения типа «сеть — сеть». Если у вас есть главный офис и несколько филиалов, можно развернуть пограничным шлюз RAS в каждом расположении и создать подключения типа «сеть — сеть», чтобы обеспечить поток сетевого трафика между расположениями. Для CSP, которые размещают множество клиентов в своем центре обработки данных, шлюз RAS предоставляет многоклиентское решение шлюза, которое позволяет клиентам получать доступ к ресурсам и управлять ими через VPN-подключения типа «сеть — сеть» с удаленных сайтов, что позволяет передавать сетевой трафик между виртуальными ресурсами в центре обработки данных и их физической сетью.

VPN-подключение типа «точка — сеть«. Эта функция шлюза RAS позволяет сотрудникам Организации или администраторам подключаться к сети организации из удаленных расположений. Для развертывания одного клиента шлюза RAS удаленные сотрудники могут подключаться к сети Организации с помощью VPN-подключения. Это подключение позволяет использовать внутренние сетевые ресурсы, такие как веб-сайты интрасети и файловые серверы. Для многоклиентские развертывания администраторы сети клиента могут использовать VPN-подключения типа «точка — сеть» для доступа к ресурсам виртуальной сети в центре обработки данных CSP.

Динамическая маршрутизация с помощью протокол BGP (BGP). Протокол BGP снижает потребность в ручной настройке маршрутов в маршрутизаторах, так как является протоколом динамической маршрутизации и автоматически определяет маршруты между сайтами, связанными с помощью межсайтовых подключений VPN. Если в Организации есть несколько сайтов, подключенных с помощью маршрутизаторов с поддержкой BGP, таких как шлюз RAS, BGP разрешает маршрутизаторам автоматически рассчитывать и использовать действительные маршруты друг к другу в случае сбоя или нарушения работы сети. Дополнительные сведения см. в документе RFC 4271.

Преобразование сетевых адресов (NAT). Преобразование сетевых адресов (NAT) позволяет совместно использовать подключение к общедоступному Интернету через единый интерфейс с одним общедоступным IP-адресом. Компьютеры в частной сети используют частные, не поддерживающие маршрутизацию адреса. NAT сопоставляет частные адреса с общедоступным адресом. Эта функция шлюза RAS позволяет сотрудникам Организации с одними развертываниями клиентов получать доступ к Интернет ресурсам из шлюза. Для CSP эта функция позволяет приложениям, работающим на виртуальных машинах клиента, получать доступ к Интернету. Например, виртуальная машина клиента, настроенная в качестве веб-сервера, может связываться с внешними финансовыми ресурсами для обработки транзакций кредитных карт.

Сценарии развертывания шлюза RAS

Ниже приведены рекомендуемые сценарии развертывания для шлюза RAS.

Enterprise ребро — развертывание одного клиента. при развертывании одного клиента Enterprise можно подключить один физический к нескольким другим физическим расположениям через интернет с помощью функции VPN типа «сеть — сеть», а протокол BGP (BGP) позволяет использовать динамическую маршрутизацию. Вы также можете предоставить удаленным сотрудникам доступ к сети Организации с помощью VPN-подключений типа «точка — сеть» и подключений DirectAccess. (Подключения DirectAccess всегда включены, а также предоставляют преимущество, позволяющее легко управлять компьютерами, подключенными с помощью DirectAccess, так как они подключены при каждом подключении к Интернету.) можно также настроить один клиент Enterprise шлюзы RAS с помощью NAT, чтобы компьютеры в интрасети могли легко обмениваться данными с интернетом.

Поставщик облачных служб ребро — развертывание с несколькими клиентами. многоклиентское развертывание шлюза RAS для csp позволяет предлагать клиентам все функции, доступные при развертывании Enterprise пограничных клиентов. VPN-подключения типа «сеть — сеть» между виртуальными сетями клиента в центре обработки данных и сетевыми расположениями клиентов в Интернете означают, что клиенты быстро обращаются к своим облачным ресурсам в любое время. VPN-доступ типа «точка — сеть» для клиентов означает, что администраторы клиента всегда могут подключаться к своим виртуальным сетям в центре обработки данных для управления ресурсами. BGP обеспечивает динамическую маршрутизацию и поддерживает подключение клиентов к их ресурсам даже при возникновении проблем с сетью в Интернете или в других местах. И NAT позволяет виртуальным машинам клиента подключаться к ресурсам в Интернете, например ресурсам для обработки кредитных карт.

Средства управления шлюзами RAS

Ниже перечислены средства управления для шлюза RAS.

в Windows Server 2016 для развертывания маршрутизатора шлюза RAS необходимо использовать команды Windows PowerShell. дополнительные сведения см. в разделе командлеты удаленного доступа для Windows Server 2016 и Windows 10.

в System Center 2012 R2 диспетчер виртуальных машин (VMM) шлюз RAS называется Windows шлюза сервера. В программном интерфейсе VMM доступен ограниченный набор параметров конфигурации протокол BGP (BGP), включая локальный IP-адрес BGP и номера автономных систем (ASN), список одноранговых IP-адресов BGPи значения ASN. Тем не менее вы можете использовать команды удаленного доступа Windows PowerShell для BGP, чтобы настроить все остальные функции шлюза Windows Server. дополнительные сведения см. в разделе диспетчер виртуальных машин (VMM) и командлеты удаленного доступа для Windows Server 2016 и Windows 10.

Данная служба установленная в Windows Server 2003, позволяющая решать следующие задачи:

Служба RRAS обладает богатым набором функций и возможностей. Здесь же мы рассмотрим только базовые функции и возможности данной службы.

Службы удаленного доступа, реализованные различными производителями, используют два основных коммуникационных протокола, которые работают на канальном уровне. Эти следующие протоколы:

auto;text-indent:-18.0pt;mso-list:l1 level2 lfo2″> o системы семейства Windows поддерживают данный протокол только на клиентской части. SLIP

позволяет работать только с сетевым стеком TCP/IP, и требует написания

специальных сценариев для подключения клиента к серверу. На базе этого

протокола нельзя построить VPN соединения.

Установка и первоначальная настройка службы RRAS

Служба « Маршрутизации и Удаленного Доступа» RRAS устанавливается при установке системы, но по умолчанию она отключена. Ее необходимо включить и настроить.

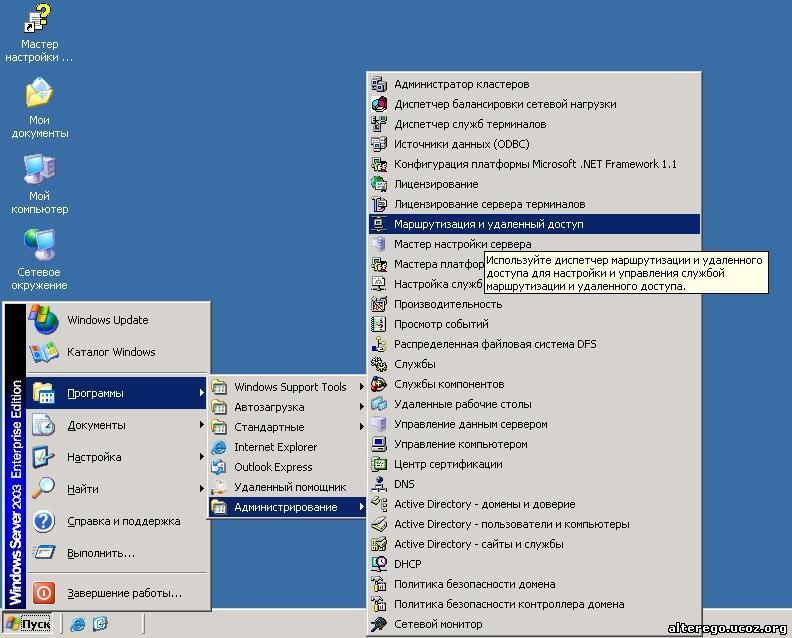

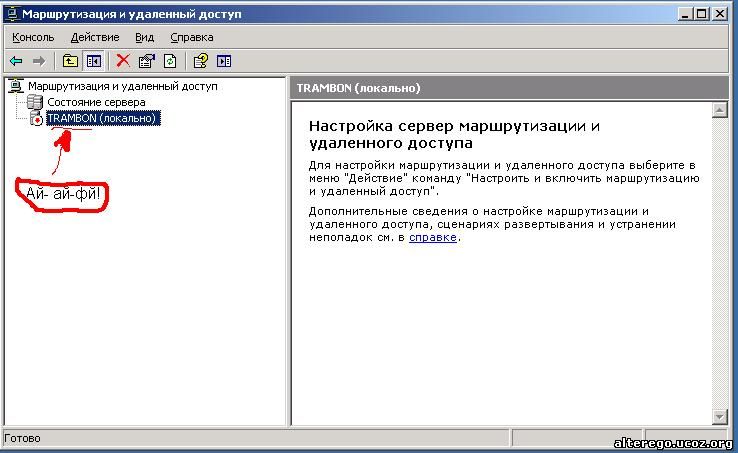

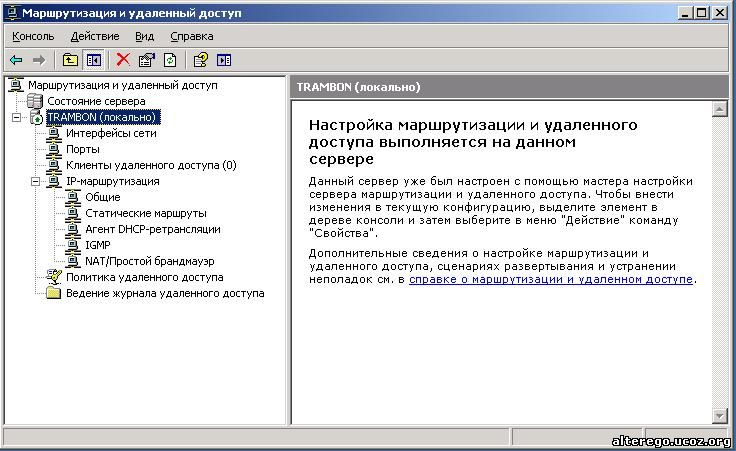

Для этого нажмем кнопку «Пуск», выберем «Все программы» — «Администрирование» — «Маршрутизация и удаленный доступ». Смотрите рисунок 1.

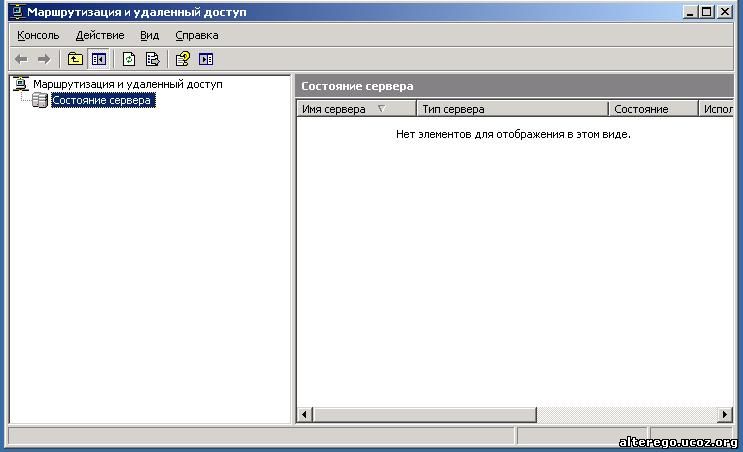

Далее откроется консоль управления службы «Маршрутизации и удаленного доступа». Рисунок 2.

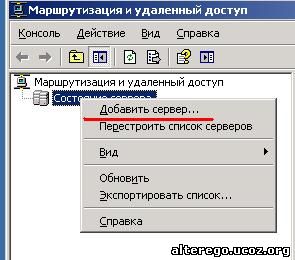

Как мы видим из консоли служба не запущена. Запускаем ее так. Щелкаем правой кнопкой мыши на «состояние сервера» и в открывшимся окне выбираем опцию «Добавить сервер». Рисунок 3.

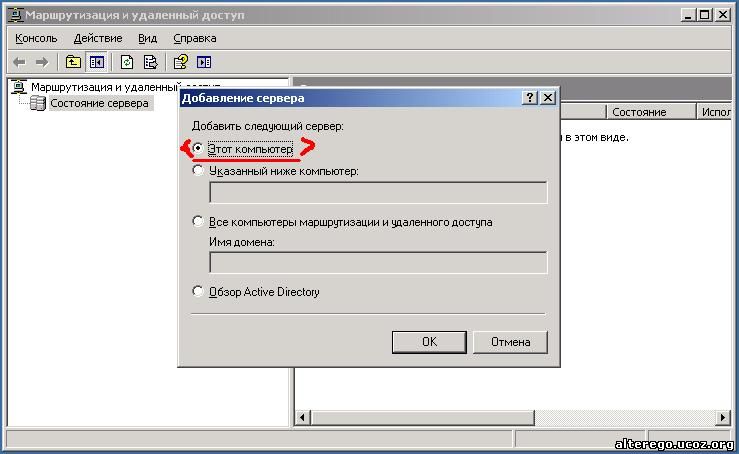

После выбора этого пункта из меню, у нас откроется следующие окно. Рисунок 4.

Выбираем опцию «этот компьютер» так как пока мы собираемся запустить RASS на данном устройстве. Там есть и другие опции но пока мы их оставим в покое, и нажимаем ОК.

Следующее окно должно быть как на рисунке 5, за исключением имени сервера. У меня сервер назван «TRAMBON» и написан с ошибкой, надо писать «TROMBON» но эта ошибка в данном случае моему серверу абсолютно «индиферентно», а у вас при настройке будет имя вашего сервера. Рисунок 5.

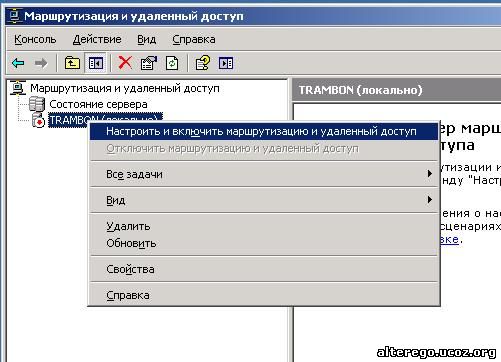

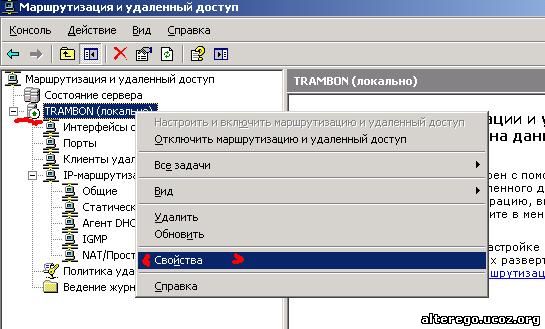

Как мы видим из открывшегося окна(рис. 5), состояние нашего сервера отмечена красным а это говорит что служба RRAS не»включена». Можно прямо в этом окне прочитать что делать дальше, да и справку не мешало бы прочитать, но мы пойдем дальше и щелкая правой клавишей по нашему не активному серверу. Откроется окно как на рисунке 6.

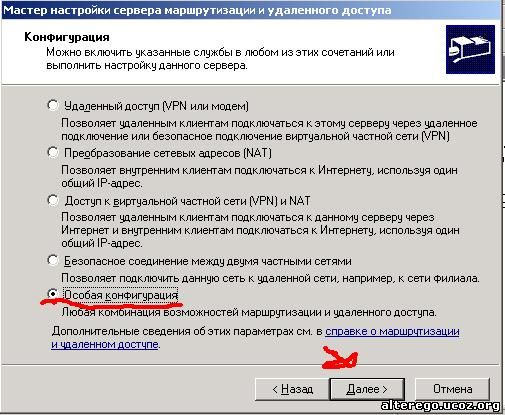

Выбираем в данном меню «Настроит и включить маршрутизацию и удаленный доступ». Запустится «Мастер установки сервера маршрутизации и удаленного доступа». Нажимаем «далее» и у нас откроется такое окно. Рисунок 7.

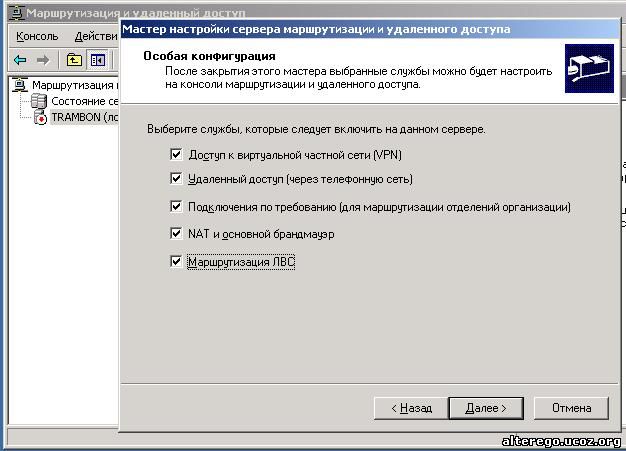

И тут мы проявим неслыханную жадность, отметим все опции и нажмем далее.

В итоге мы получим следующую картину как на рисунке 9.

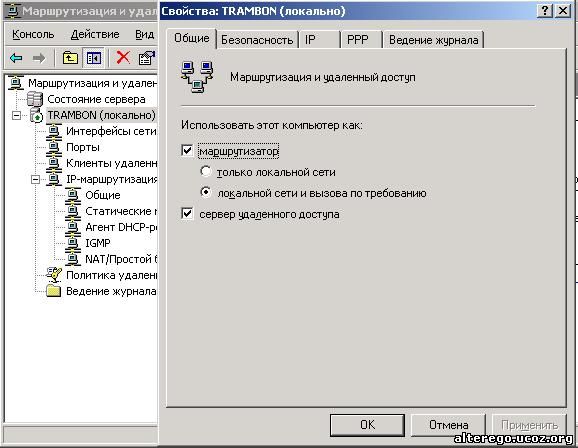

Теперь давайте настроим сервер. Щелкнем правой клавишей по нашему серверу и в открывшемся меню выберем «свойства». Рисунок 10.

Откроется окно на рисунке 11. И перейдем на вкладку «Общие«

Здесь мы можем изменить работу службы а именно:

-только для локальной сети

-или «локальной сети и вызова по требованию».

Комбинация и «маршрутизатор» с некоторой опцией и «сервер удаленного доступа», как на рисунке 11.

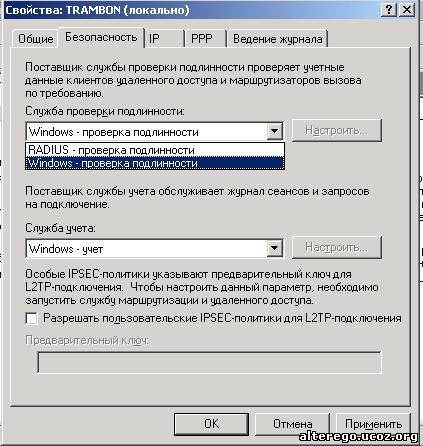

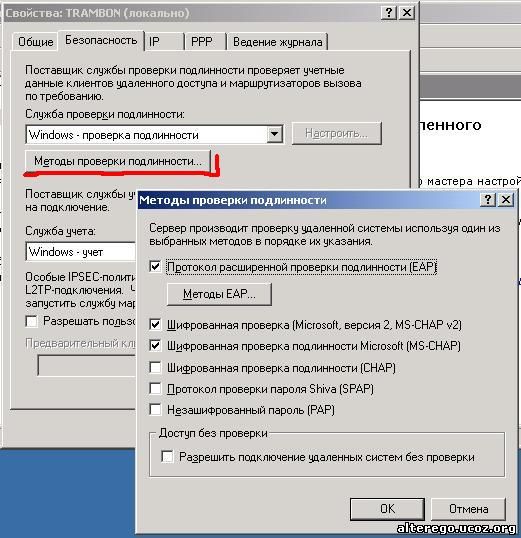

На вкладке «Безопасность» настраивается проверка подлинности (аутентификации) пользователей. Рисунок 12.

Как видим из рисунка 12 в поле «служба проверки пользователей» мы можем выбрать или непосредственно «Windows-проверка», и этим мы возлагаем проверку пользователей на сам сервер. Или если в нашей сети есть сервер «RADIUS» тогда мы можем передать ему эту почетную обязанность. Служба учета ведет журнал сеансов и запросов на подключение и так же как и в случае описанном выше может делаться средствами Windows сервера или Radius сервера.

Если мы нажмем на кнопку «Методы проверки подлинности» (рисунок 13), то увидим методы проверки подлинности (аутентификации) сервера. Методы предоставлены в порядке уменьшения защищенности.

Клиенты удаленного доступа, при подключении к серверу удаленного доступа всегда начинают использовать самый защищенный метод аутентификации. Если на сервере не установлен запрашиваемый протокол аутентификации, клиент перейдет на менее защищенный протокол. И так до тех пор, пока не будет подобран протокол, поддерживаемый обеими сторонами.

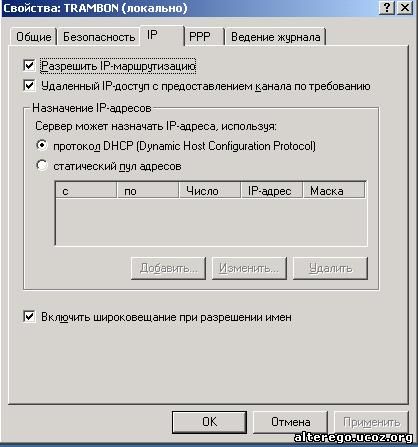

Перейдем на вкладку «IP» рисунок 14.

На закладке «IP» мы можем настроить разрешение на маршрутизации IP-пакетов между компьютером клиента и корпоративной сетью (по умолчанию). Так же здесь мы можем задать способ формирования пула IP-адресов, выдаваемых RRAS-сервером, подключаемым к нему клиентам.

При статистическом способе задания адресов удаленным клиентам мы сами определяем IP – адреса и их количество.

Так же здесь мы можем разрешить широковещание для удаленных клиентов при разрешении имен.

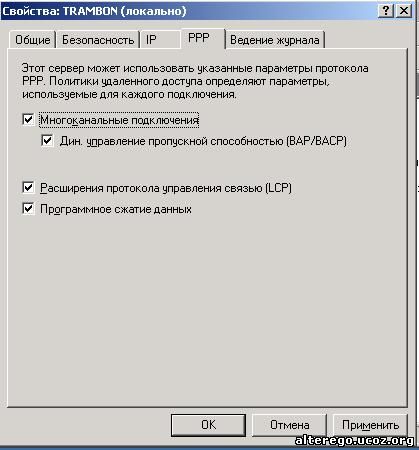

Закладка «PPP», рисунок 15.

На этой вкладке мы можем разрешить или запретить использование многоканальных подключений этого протокола (multilink PPP). Протокол PPP позволяет использовать несколько каналов коммутации, например, несколько коммутируемых телефонных линий и, соответственно, одновременное использование нескольких модемов на серверной и на клиентской стороне, как одно подключение с соответствующим увеличением пропускной способности и назначением по одному IP-адресу на стороне клиента и сервера. При этом возможно использование динамического управления пропускной способностью. Это делается с помощью протоколов BAP/BACP, (Bandwidth Allocation Protocol/ Bandwidth Allocation Control Protocol), которые позволяют при увеличении трафика включать дополнительные телефонные линии из имеющегося пула телефонных линий, а при уменьшении трафика — отключать телефонные линии. Протокол LPC управляет связью.

Следующая и последняя вкладка «Ведение журнала», позволяет нам вести журнал событий и ошибок связанных с сеансами работы удаленных пользователей.

Поговорим о протоколе «RADIUS» (Remote Authentication Dial-in User Service).

Примечание 1: данная служба не устанавливается по умолчании.

Примечание 2: Под аутентификацией надо понимать вопрос сервера или какой-то сетевой службы – кто такой? На что мы отвечаем логином и паролем. Авторизация это проверка наших прав туда, куда мы получили доступ после аутентификации.

Служба RADIUS работает по следующему сценарию:

Рассмотрим интерфейсы консоли » Маршрутизация и удаленный доступ «

Раздел » Интерфейсы сети «

В данном разделе перечисляются все сетевые интерфейсы, установленные на сервере (сетевые адаптеры, модемы). Интерфейс » Внутренний » — это интерфейс, к которому подключаются все клиенты удаленного доступа, независимо от типа подключения (по коммутируемым телефонным линиям, через виртуальную частную сеть и т.д.).

Раздел » Клиенты удаленного доступа » консоли » Маршрутизация и удаленный доступ «

В этом разделе производится мониторинг в реальном времени клиентов, подключившихся к серверу удаленного доступа.

Раздел » Порты » консоли

В данном разделе «Порты» приводится перечень всех доступных точкек подключения к службе удаленного доступа:

Раздел » IP-маршрутизация » консоли » Маршрутизация и удаленный доступ «

В этом разделе добавляются, и настраиваются статические маршруты и необходимые динамические протоколы маршрутизации:

Настройка прав пользователей для подключения к RRAS

При отсутствии сервера RADIUS разрешения на подключение пользователя к серверам удаленного доступа определяются комбинацией «Свойств пользователя» и «Политик удаленного доступа», настраиваемых индивидуально для каждого сервера удаленного доступа.

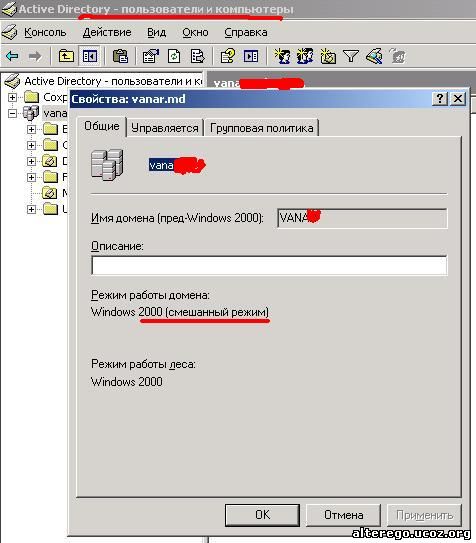

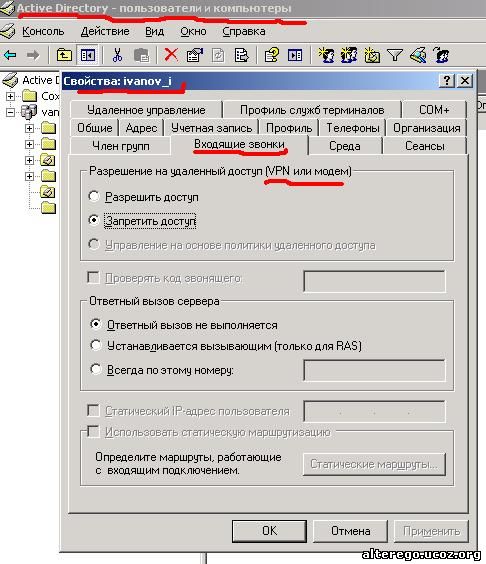

Если домен Active Directory работает в смешанном режиме (рисунок 16), то разрешения на удаленный доступ определяются только в Свойствах пользователя на закладке «Входящие звонки» (Dial-In).

При этом есть только два варианта — разрешить или запретить (рисунок 17), по умолчанию для каждого нового пользователя задается запрещающее правило. Кроме разрешения/запрета можно также настроить Обратный вызов сервера (Call-back). Здесь имеются три варианта:

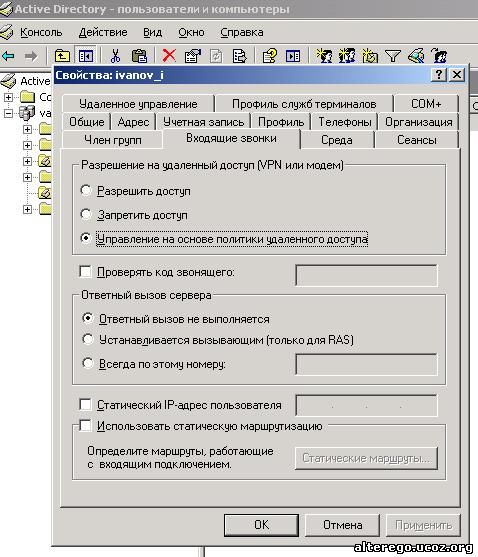

Если домен работает в основном режиме Windows 2000 или Windows 2003, то можно либо в явном виде разрешать или запрещать доступ к серверам удаленного доступа, причем ко всем сразу, либо настраивать разрешения через Политики удаленного доступа (о Политиках будет рассказано ниже), смотрите рисунок 18.

Примечание: явное разрешения или явный запрет имеют более высокий приоритет, чем Политики удаленного доступа.

В основном режиме в Свойствах пользователя становятся доступны дополнительные параметры:

Применение «Политики удаленного доступа».

Когда домен работает в основном режиме (Windows 2000/2003) разрешениями на подключения к службе удаленного доступа можно задавать с помощью политик удаленного доступа. Политики удаленного доступа применяются к учетной записи пользователя при его попытке подключиться к службе удаленного доступа только в том случае, если в Свойствах этой учетной записи явно указано «Управление на основе политики удаленного доступа». Если данная опция не отмечена, а выбраны другие, то политики не проверяются.

Каждая политика состоит из трех частей: