Rdp guard для чего

Защищаем RDP Windows Server без VPN

Часто у наших клиентов (обычно это небольшие организации без собственной IT службы) возникает необходимость предоставить доступ к своему серверу терминалов (о настройке и обеспечении отказоустойчивости будет отдельная статья) через глобальную сеть Интернет. Мы конечно же советуем так не делать, а использовать для подключения VPN (рекомендуем любимый нами SoftEther VPN Server), но если уж клиент настаивает, то стараемся максимально его обезопасить. И вот как раз про средства, которыми мы этого достигаем и пойдет речь в этой статье.

Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

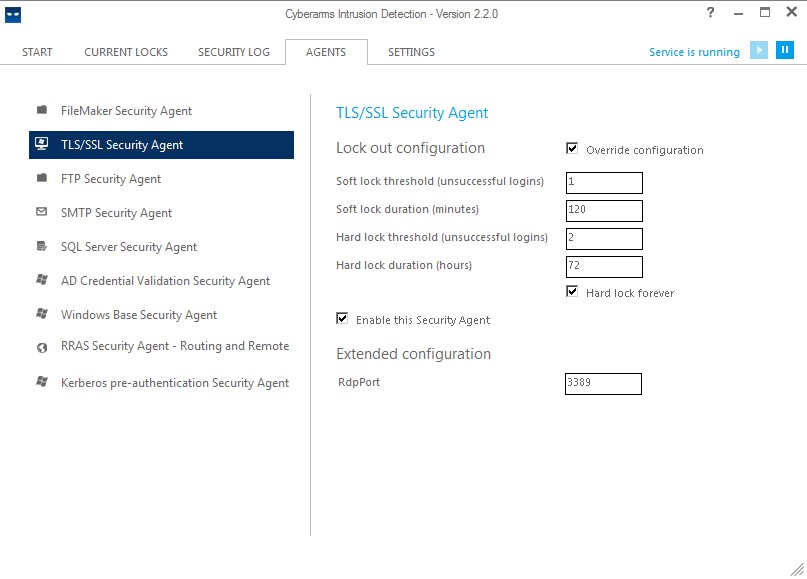

Enable «TLS/SSL Security Agent»

это инструмент для мультифакторной аутентификации от Duo Security (Cisco), коммерческий многофункциональный продукт, который безупречно работает и позволяет использовать смартфоны, токены и коды для 2FA.

Настраивается ПО немного сложнее предыдущей программы, но благодаря хорошей документации от разработчика довольно таки быстро.

Зарегистрируйте себе административный аккаунт, для доступа к панели управления (Личный кабинет). Рекомендуем сразу добавить еще одного администратора, потому как восстановить доступ с помощью разработчика довольно таки проблематично, а прецеденты с неожиданной утратой смартфона администратора возникают часто.

Войдите в панель администратора Duo и перейдите в Приложения (Applications).

Нажмите «Защитить приложение» и найдите в списке приложений запись для Microsoft RDP. Щелкните Защитить в крайнем правом углу, чтобы настроить приложение и получить ключ интеграции, секретный ключ и имя хоста API. Эта информация понадобится вам для завершения настройки (в процессе установки Duo Authentication for Windows Logon).

Мы рекомендуем установить политики по умолчанию для новых пользователей приложения Microsoft RDP значение «Запрет доступа«, поскольку ни один незарегистрированный в Duo пользователь не должен успешно проходить авторизацию. Но для этого вам будет необходимо добавить всех пользователей в Duo через панель управления вручную или, что намного удобнее, через импорт из Active Directory (об этом расскажем позже) и выслать им ссылку для активации приложения Duo Security, предварительно установленному на их смартфонах.

4. Загрузите и установите пакет установщика Duo Authentication for Windows Logon. Во время установки введите данные, полученные на предыдущем шаге.

Если вы хотите включить автономный доступ с помощью Duo MFA, вы можете сделать это сейчас в разделе «Настройки автономного доступа» на странице приложения Duo или вернуться в панель администратора позже, чтобы настроить автономный доступ после первой проверки успешного входа в систему с помощью двух-факторной аутентификации.

не лишним будет напоминание о безопасном хранении всех ключей:

Treat your secret key like a password

The security of your Duo application is tied to the security of your secret key (skey). Secure it as you would any sensitive credential. Don’t share it with unauthorized individuals or email it to anyone under any circumstances!

Теперь при подключении и успешной авторизации (по логину и паролю) пользователю будет отправлено Push уведомление на смартфон с активированным приложением Duo Mobile:

Если на смартфоне нет доступа в Интернет (и соответственно Push приходить не будут), то можно подтвердить авторизацию сгенерированным кодом (Passcode ) из приложения:

RDP Brute-Force Protection Configuration

RdpGuard detects and blocks dictionary-based brute-force attacks against RDP Server. It works with all RDP Security layers: RDP Security Layer, Negotiate, SSL (TLS)

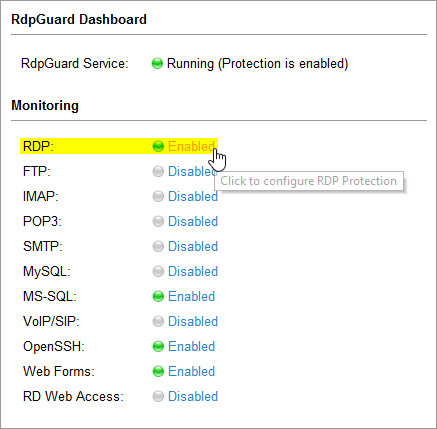

1. Start RdpGuard Dashboard and click on the link next to RDP

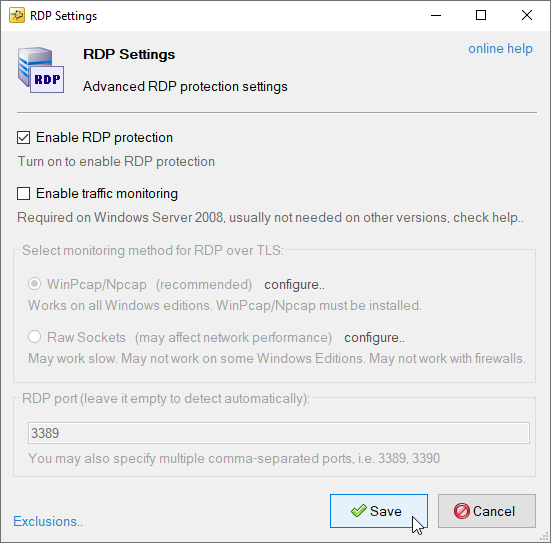

RDP Settings dialog will open:

2. Select traffic monitoring method:

As you probably know, Windows 2008 (and 2008 R2) do not write attacker’s IP address to Security event log when RDP connections is made via TLS/SSL.

To work-around this issue, RdpGuard uses alternate, traffic-based approaches to detect incoming RDP connections when TLS or Negotiate security layer is selected for RDP encryption.

These approaches are:

Monitoring via Raw Sockets

This monitoring method works on Windows Server 2008 R2 only if there are no 3-rd party firewalls or anti-viruses installed. It works out of the box and doesn’t require any additional software.

Addresses to monitor

When Monitoring via Raw Sockets is enabled, RdpGuard listens on RDP port for an each IP address associated with the machine. This may affect server performance if there are high number of IP addresses associated with the machine.

In order to avoid performance decrease, you may consider limiting the number of IP addresses available for RDP connection:

When you done with the firewall configuration, you may update addresses to monitor in RdpGuard.

Monitoring via WinPcap

This monitoring method works on all Windows Server 2008 editions but requires additional software installation. You need to download and install WinPcap.

3. Specify one or multiple RDP ports to monitor (you may skip this step if you are using RDP on a single port)

4. Click Save to save changes and restart RdpGuard service.

Защищаем удаленный сервер на Windows как можем

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

За тобой как за огненной стеной

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

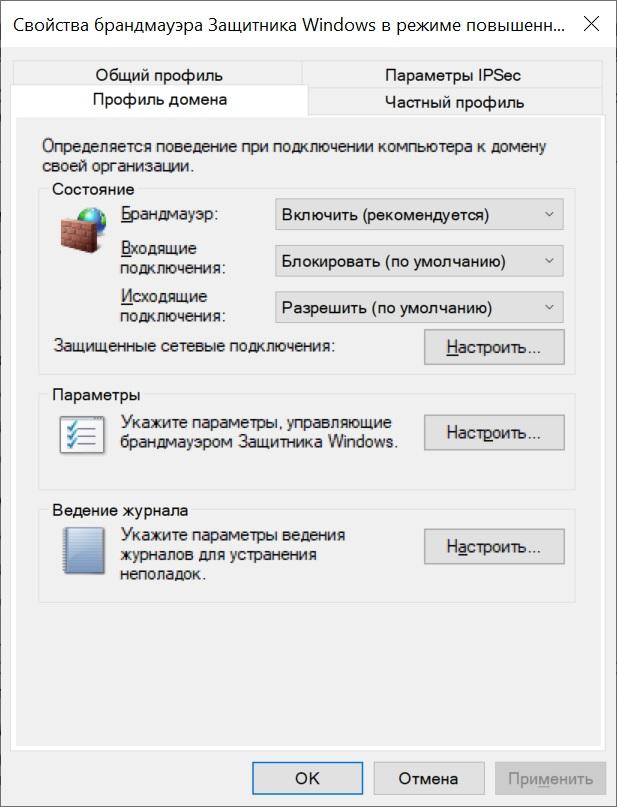

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Защита внутренняя: остановить и не пущать

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

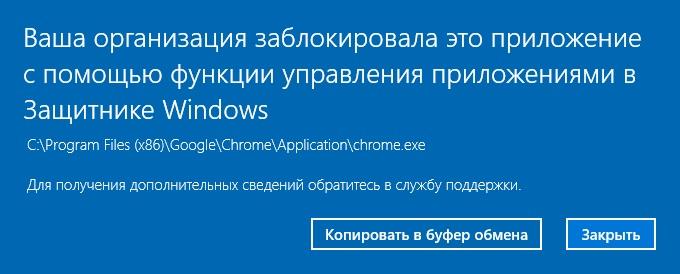

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

А потом подключаться к серверу командой:

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

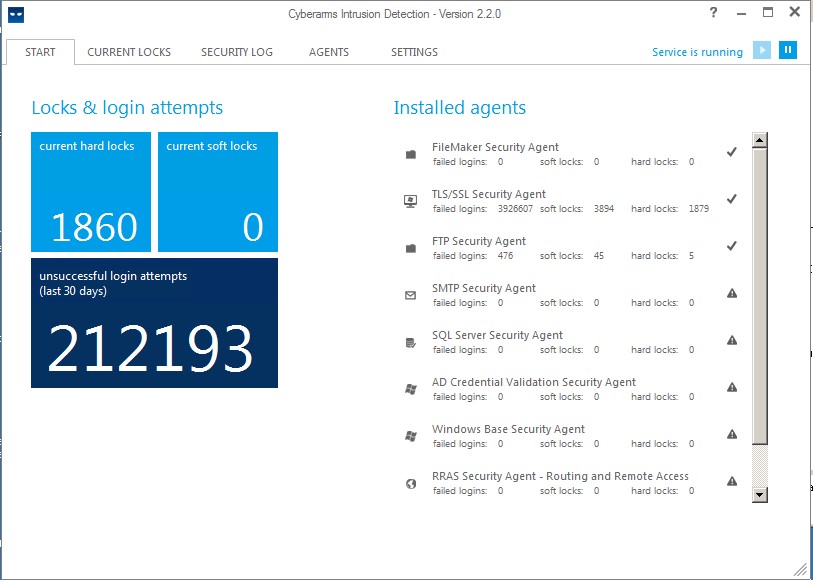

Борьба с перебором/брутом паролей по RDP (Cyberarms Intrusion Detection)

Программное обеспечение Cyberarms предназначено для обнаружения и защиты от вторжений (IDDS), блокирует атаки методом перебора на серверах Windows (оф. сайт. cyberarms.net)

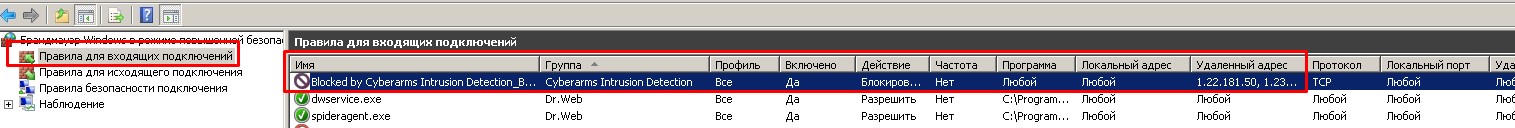

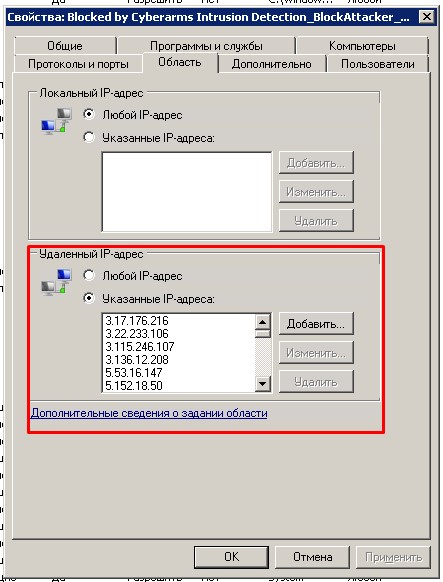

Блокировка происходит через созданное правило в брэндамауре (поэтому он должен быть включен и работать на сервере), куда записываются IP-адреса, с которых происходит перебор:

Cyberarms позволяет настроить и наблюдать за следующими службами:

Благодаря системе подключаемых модулей программный продукт очень легко расширить в соответствии с вашими потребностями.

Программа бесплатная, можно скачать с офф сайта.

Специальные предложения

для макось/линукс синтаксис другой но суть таже.

В итоге все порты закрыты и вы не тратите мощьности процессора на то чтоб проверять пароли, определять что это брутфорс, хранение оргомных списков забаненых ip, фаервол по этим спискам когда проверяет пакеты тоже нормально так ресурсы использует.

Исправно работает на Windows Server 2012 R2.

Для того, чтобы попасть в список блокировки достаточно один раз завершить авторизацию

ошибкой. Если хотите добавлять после нескольких неудачных попыток, придется дописать подсчет нужного числа ошибок самостоятельно (или погуглить, есть готовое).

Обновление 10.09.20 10:57

См. также

Разрешение экрана удаленного рабочего стола на windows server при подключении по протоколу RDP

Способ управления разрешением экрана удаленного рабочего стола.

29.08.2020 27284 Alex10166 13

Организация удаленного доступа пользователей к серверу организации используя pfSense

В статье по шагам опишу установку и настройку pfSense на арендованную виртуальную машину, организации OpenVPN для пользователей и подключению к серверу.

Remote Credential Guard защищает учетные данные удаленного рабочего стола в Windows 10

Удаленная проверка учетных данных в Windows 10

Эта функция предназначена для устранения угроз, прежде чем она перерастет в серьезную ситуацию. Он помогает защитить ваши учетные данные через подключение к удаленному рабочему столу, перенаправляя запросы Kerberos обратно на устройство, которое запрашивает подключение. Он также предоставляет возможности единой регистрации для сеансов удаленного рабочего стола.

В случае какого-либо несчастья, когда целевое устройство скомпрометировано, учетные данные пользователя не раскрываются, поскольку как целевые, так и производные учетные данные никогда не отправляются на целевое устройство.

Способ работы Remote Credential Guard очень похож на защиту, предлагаемую Credential Guard на локальном компьютере, за исключением того, что Credential Guard также защищает сохраненные учетные данные домена через диспетчер учетных данных.

Человек может использовать Remote Credential Guard следующими способами:

Требования к аппаратному и программному обеспечению

Чтобы обеспечить бесперебойную работу Remote Credential Guard, убедитесь, что выполнены следующие требования клиента и сервера Remote Desktop.

Включить удаленную проверку учетных данных через реестр

Чтобы включить Remote Credential Guard на целевом устройстве, откройте редактор реестра и перейдите к следующему ключу:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ LSA

Закройте редактор реестра.

Вы можете включить Remote Credential Guard, выполнив следующую команду с повышенным уровнем CMD:

Включите Remote Credential Guard с помощью групповой политики

Можно использовать Remote Credential Guard на клиентском устройстве, установив групповую политику или используя параметр с подключением к удаленному рабочему столу.

В консоли управления групповой политикой выберите Конфигурация компьютера> Административные шаблоны> Система> Делегирование полномочий .

Теперь в поле Использовать следующий ограниченный режим выберите Требуется удаленная защита учетных данных. Другой параметр Режим ограниченного администрирования также присутствует. Его значение в том, что, когда Remote Credential Guard не может быть использован, он будет использовать режим Restricted Admin.

В любом случае, ни Remote Credential Guard, ни режим Restricted Admin не будут отправлять учетные данные в виде открытого текста на сервер удаленного рабочего стола.

Нажмите кнопку ОК и выйдите из консоли управления групповой политикой.

Используйте Remote Credential Guard с параметром для подключения к удаленному рабочему столу

Если вы не используете групповую политику в своей организации, вы можете добавить параметр remoteGuard при запуске подключения к удаленному рабочему столу, чтобы включить Remote Credential Guard для этого подключения.

Что нужно учитывать при использовании Remote Credential Guard

Вы можете прочитать больше об этом в Technet.