Read team что это

Pentest или Red Team? Пираты против ниндзя

Пираты

Ниндзя

Всё сводится к тому, что полезнее в той или иной ситуации. Если вы ищете клад на затерянном острове и рискуете нарваться на Флот Её Величества, ниндзя вам вероятно не понадобятся. Если же вы готовите покушение, то пираты — не те, на кого можно положиться.

Та же история с пентестом и редтимингом. Оба подхода имеют как сильные, так и слабые стороны, что делает один из них более предпочительным в зависимости от условий. Для получения максимальной отдачи нужно определить цели, а затем решить, что лучше им соответствует.

Penetration Testing

Пентест обычно путают с другими методами оценки безопасности: поиск уязвимостей и редтиминг. Но хотя у этих подходов есть общие компоненты, они всё же отличаются и должны использоваться в разных контекстах.

По сути, настоящий пентест заключается в выявлении максимального числа уязвимостей и ошибок конфигурации за отведённое время, а также в их эксплуатации для определения уровня риска. Это не обязательно должно включать поиск зеродеев, чаще всего — это поиск известных незакрытых уязвимостей. Как и в случае с поиском уязвимостей пентест предназначен для выявления уязвимостей и проверки на ошибки первого рода (ложнопозитивные срабатывания).

Однако при проведении пентеста проверяющий идёт дальше, пытаясь осуществить эксплуатацию уязвимости. Это может быть проделано множеством способов, и когда уязвимость проэксплуатирована, хороший пентестер не останавливается. Он продолжает искать и эксплуатировать другие уязвиости, объединяя атаки, чтобы достичь цели. Все организации ставят эти цели по-разному, но обычно они включают доступ к персональным данным, медицинской информации и коммерческой тайне. Иногда это требует доступа на уровне администратора домена, но зачастую можно обойтись и без этого, либо даже доступа такого уровня бывает недостаточно.

Кому нужен пентест? Некоторые госорганы требуют его, но организации, которые уже проводят регулярные внутренние проверки, тренинги и мониторинг безопасности, обычно готовы к такому испытанию.

Red Team Assessment

Редтиминг во многом похож на пентест, но более направлен. Цель красной команды не в поиске максимального числа уязвимостей. Цель — проверить возможности организации по выявлению и предотвращению вторжения. Нападающие получают доступ к чувствительной информации любым доступным способом, стараясь остаться незамеченными. Они эмулируют направленные атаки злоумышленника, похожие на APT. Кроме того, редтиминг, как правило, более длителен, чем пентест. Пентест обычно занимает 1-2 недели, в то время как редтиминг может продолжаться 3-4 недели и дольше, задействуя несколько человек.

В ходе редтиминга не производится поиск кучи уязвимостей, а лишь тех, что нужны для достижения цели. Цели обычна те же, что и при пентесте. В ходе редтиминга используются такие методы, как социальная инженерия (физическая и электронная), атаки на беспроводные сети, внешние активы и т.д. Такое тестирование — не для всех, а лишь для организаций со зрелым уровнем информационной безопасности. Такие организации обычно уже прошли пентесты, запатчили большинство уязвимостей и уже имеют опыт успешного противодействия тестам на проникновения.

Редтиминг может проходить следующим образом:

Член красной команды под видом почтальона проникает в здание. Попав внутрь, он подключает устройство к внутренней сети организации для удалённого доступа. Устройство устанавливает сетевой туннель, используя один из разрешённых портов: 80, 443 или 53 (HTTP, HTTPS или DNS), обеспечивая C2-канал для красной команды. Другой участник команды, используя этот канал, начинает продвижение по сетевой инфраструктуре, используя, например, незащищённые принтеры или другие устройства, которые помогут скрыть точку проникновения в сеть. Таким образом красная команда исследует внутреннюю сеть, пока не достигнет поставленной цели, стремясь остаться ниже радаров.

Это лишь один из множества методов, которыми может воспользоваться красная команда, но он является неплохим примером некоторых тестов, которые мы проводили.

Cybersecurity Red Team Versus Blue Team — Main Differences Explained

When discussing cybersecurity, the terms “Red team” and “Blue team” are often mentioned. Long associated with the military, these terms are used to describe teams that use their skills to imitate the attack techniques that “enemies” might use, and other teams that use their skills to defend. In cybersecurity, there isn’t much difference.

WIth new regulations, including the enforcement of GDPR and their threats of financial penalties, organizations are rushing to empower their security infrastructures as they face the high risk of data breaches.

We talked about white hats and their role in cybersecurity, and today we’ll talk about Red team vs. Blue team, their importance, and why every company should utilize the abilities of these highly skilled professionals.

What is a “Red team”?

Red teams are focused on penetration testing of different systems and their levels of security programs. They are there to detect, prevent and eliminate vulnerabilities.

A red team imitates real-world attacks that can hit a company or an organization, and they perform all the necessary steps that attackers would use. By assuming the role of an attacker, they show organizations what could be backdoors or exploitable vulnerabilities that pose a threat to their cybersecurity.

A common practice is to hire someone outside the organization for red teaming — someone equipped with the knowledge to exploit security vulnerabilities, but unaware of the defenses built into the organization’s infrastructure.

The techniques a red team uses vary from standard phishing attempts aimed at employees and social engineering to impersonating employees with the goal of obtaining admin access. To be truly effective, red teams need to know all the tactics, techniques and procedures an attacker would use.

Red teams offer critical benefits, including a better understanding of possible data exploitation and the prevention of future breaches. By simulating cyber attacks and network security threats, companies make sure their security is up to par with the proper defenses in place.

What is a “Blue team”?

A blue team is similar to a red team in that it also assesses network security and identifies any possible vulnerabilities.

But what makes a blue team different is that once a red team imitates an attacker and attacks with characteristic tactics and techniques, a blue team is there to find ways to defend, change and re-group defense mechanisms to make incident response much stronger.

Like a red team, a blue team needs to be aware of the same malicious tactics, techniques and procedures in order to build response strategies around them. And blue team activity isn’t exclusive to attacks. They’re continuously involved to strengthen the entire digital security infrastructure, using software like an IDS (intrusion detection system) that provides them with an ongoing analysis of unusual and suspicious activity.

Some of the steps a blue team incorporates are:

Do I need a red or blue team for my company?

We ran a poll on Twitter asking our followers which one they thought was more important, the Red team or the Blue team, and which one companies needed more. The answers rolled up quickly. At the start people were indecisive, and despite its being a tight race, we eventually saw the red team take the win.

What do you think is more important in #infosec? Which one do companies need more?

It’s understandable why people would choose the Red team, with statistics based on who are our followers are and the nature of their careers. There is always a lighthearted “animosity” between red and blue teams, so asking different groups of people would probably give us different answers. One thing we’re glad about — nobody was on to our little trick!

The truth is, there is no red team without the blue team, or vice versa.

It was not in our intention to trick anyone, but it was a trick question! The real answer to the question is: Both.

Follow us on Twitter to receive updates!

The red team uses its tactics of attack and offense to test the blue team’s expectations and preparation of defense. Sometimes, the red team may find holes that the blue team has completely overlooked, and it’s the responsibility of the red team to show how those things can be improved. It’s vital for the red and blue teams to work together against cyber criminals, so cyber security can be improved.

There is no “red team is better than blue,” no benefit to picking sides or investing in only one. The important thing is remembering that the goal of both sides is to prevent cyber crimes.

One idea born out of trying to reconcile red and blue teams is the creation of purple teams. Purple teaming is a concept that does not truly describe the existence of a brand new team, it’s rather a combination of both the red team and blue team. It engages both teams to work together.

Companies need the mutual cooperation of both teams to provide a complete audit from both sides, with logs on every test they have performed and records of the relevant specifics. The red team delivers information on operations that they have performed while “attacking,” and the blue team delivers documentation on the actions they took to fill the gaps and address the vulnerabilities and issues they have found.

Both the red team and the blue team are essential. Without their constant security audits, implementation of penetration testing and development of security infrastructure, companies and organizations wouldn’t be aware of their own security. Well, they wouldn’t be aware before some data breach happens and it becomes painfully clear that their security measures weren’t enough.

Top 5 red team and blue team skills

The characteristics of red teams and blue teams are as different as the techniques they use. This will provide you more insight into the purpose and roles these two teams play. You’ll also better understand if your own skills fit into these cybersecurity job descriptions, helping you choose the right road.

Red team skills and tools

Get into the mind of an attacker and be as creative as they can be.

1. Think outside the box

The main characteristic of a red team is thinking outside the box; constantly finding new tools and techniques to better protect company security. Being a red team bears a level of rebellion as it is a taboo—you’re going against rules and legality while following white hat techniques and showing people the flaws in their systems have. These aren’t things everyone likes.

2. Deep knowledge of systems

Having deep knowledge of computer systems, protocols and libraries and known methodologies will give you a clearer road to success.

It’s crucial for a red team to possess an understanding of all systems and follow trends in technology. Having knowledge of servers and databases will allow you more options in finding ways to discover their vulnerabilities.

3. Software development

The benefits of knowing how to develop your own tools are substantial. Writing software comes with a lot of practise and continuous learning, so the skill set obtained with it will help any red team perform the best offense tactics possible.

4. Penetration testing

Penetration testing is the simulation of an attack on computer and network systems that helps assess security. It identifies vulnerabilities and any potential threats to provide a full risk assessment. Penetration testing is an essential part of red teams and is part of their “standard” procedures. It’s also used regularly by white hats; in fact, a red team adopts many tools that ethical hackers use.

5. Social engineering

While performing security audits of any organization, the manipulation of people into performing actions that may lead to the exposure of sensitive data is important, since human error is one of the most frequent reasons for data breaches and leaks.

Red teams must continuously think outside the box and discover new tools and techniques to keep up with attackers. There are many tools that red teams utilize during their operations, such as those used for reconnaissance, privilege escalation, lateral movement, exfiltration and so on. We have a collection of over 20 red team and phishing tools for you to explore, but let’s look at the 5 most commonly used red team tools:

Blue team skills and tools

You’ll have to cover backdoors and vulnerabilities most people don’t even know about.

1. Organized and detail-oriented

Someone who plays more ‘by the book’ and with tried and trusted methods is more fitting as a blue team member. An extraordinarily detail-oriented mindset is needed to prevent leaving gaps in a company’s security infrastructure.

2. Cybersecurity analysis and threat profile

When assessing the security of a company or an organization, you will need to create a risk or threat profile. A good threat profile contains all data that can include potential threat attackers and real-life threat scenarios, thorough preparation for any future attacks by working on fronts that may be weak. Make use of OSINT and all publicly available data, and check out OSINT tools that can help you gather data about your target.

3. Hardening techniques

To be truly prepared for any attack or breach, technical hardening techniques of all systems need to occur, reducing the attack surface hackers may exploit. Absolutely necessary is hardening of the DNS, as it is one of the most overlooked in hardening policies. You can follow our tips to prevent DNS attacks to reduce the attack surface even more.

4. Knowledge of detection systems

Be familiar with software applications that allow tracking of the network for any unusual and possibly malicious activity. Following all network traffic, packet filtering, existing firewalls and such will provide a better grip on all activity in the company’s systems.

5. SIEM

SIEM, or Security Information and Event Management, is a software that offers real-time analysis of security events. It collects data from external sources with its ability to perform analysis of data based on a specific criteria.

Just like red teams, blue teams use a wide array of tools such as honeypots, sandboxes, endpoint detection and response (EDR), threat detection, and SIEM, to name a few. We also have a blue team tools collection that is well worth bookmarking, but for now let’s look at the 5 most popular:

Conclusion

You would think that when it comes to a red team or a blue team that you’d favor one over the other, but the truth is a complete and effective security infrastructure prepared for any cyber attack is possible only with the two teams working together.

The entire cybersecurity industry needs to know more about engaging both teams to work together and learn from each other. Some might call it the purple team, but whatever you call it, the unity of the red and blue teams is the only road to true and thorough cybersecurity.

SecurityTrails offers SurfaceBrowser for all intelligence data valuable for any red, blue or purple team. Gather all available data about your target, create threat profiles and benefit from a deeper understanding of the cyber security health of an organization. Get in touch and schedule a demo, or sign up for your API today and let our algorithms do the work for you!

Sara believes the human element is often at the core of all cybersecurity issues. It’s this perspective that brings a refreshing voice to the SecurityTrails team. Her ability to bridge cognitive/social motivators and how they impact the cybersecurity industry is always enlightening.

Get the best cybersec research, news, tools,

and interviews with industry leaders

An Ode to White Hats: What Is Ethical Hacking?

This post is a thoughtful ode to white hats, the ethical hackers, the modern heroes who work hard to keep everyone safe and protected against cyber criminals.

Hacker vs Cracker: Main Differences Explained

Learn the differences between hacker vs cracker, their skills, ways of approaching a security issue, and everything related to white hat vs black hat cybersecurity experts.

The Purple Team: What It Is and How Your Organization Can Benefit from Having One

Let’s learn about the concept of purple teams: what they are, what benefits they bring to your organization’s security infrastructure and some best practices.

RED TEAM: Имитация кибератак этичных хакеров

Проверка не только технических средств защиты, но и подготовленности вашего подразделения по противодействию вторжениям.

Мы предлагаем:

Почему мы:

Эксперты по Red Team

Музалевский Фёдор Александрович

Ведущий эксперт компьютерно-технического направления

Опыт: Экспертная работа с 2010 года. Педагогический стаж с 2012 года. Кандидат физико-математических наук. Доцент кафедры ВМ и ИТ ФГБОУ ВО «ВГУИТ»

Задать вопрос эксперту: Музалевский Фёдор Александрович Задать вопрос эксперту Все эксперты

Кунавин Валерий Евгеньевич

Консультант по информационной безопасности

Опыт: Профессиональный опыт в сфере информационных технологий и информационной безопасности с 2020 года

Задать вопрос эксперту: Кунавин Валерий Евгеньевич Задать вопрос эксперту Все эксперты

Что такое Red Team?

Немного погрузимся в данную атмосферу. Допустим в вашей организации создана некая система безопасности, оборонительная инфраструктура — стена, за которой следит так называемый Blue-Team, представленный в лице отдела информационной безопасности, его сотрудников, программного и аппаратного обеспечения. Структура, стоящая на защите информации вашей организации.

Мы построили структуру информационной безопасности, потратили кучу денег, наняли специалистов чтобы те следили за действием каждого сотрудника, неужели она не может нас защитить от всего? Как нам теперь убедиться в том, что наша структура готова и может достойно противостоять действиям злоумышленников?

Именно здесь вступают в игру Red-Team. Действия команды предназначены для эмуляции подготовленного злоумышленника, чтобы поставить под угрозу организацию с хорошо спроектированным стеком безопасности, достигнув целей в течение 1–3 месяцев и более (в зависимости от области применения).

Проверка Red-Team – это моделирование действий злоумышленников по атаке на защиту организации. Это своего рода учения на полигоне между двумя группами условных противников (red-team vs blue-team).

Red Team (Ред тим) – команда состоящая из высококвалифицированных специалистов, специализирующихся в определенных областях (разработка вредоносного кода, социальная инженерия, сетевые технологии и т.д.). Основная задача команды – проверка информационной безопасности, а точнее её компрометации (дискредитации). Компрометация – не очень приятный термин (кто же захочет по собственному желанию, чтобы скомпрометировали безопасность его организации).

Хорошо, когда компрометация происходит в рамках оценки редтиминга. В этом случае ваша организация получает необходимую информацию из сопроводительного отчета в формате поддержки наших экспертов по безопасности, чтобы исправить недостатки, обучить персонал и предоставить информацию, которая может вам понадобиться для обеспечения информационной безопасности (обезопасить от реальных угроз и последствий).

В значительной степени оценка Red Team сосредоточена на конкретной цели — подражании реальному субъекту угрозы, используя скрытность, подрывая установленные защитные средства контроля и выявляя пробелы в защитной стратегии организации.

Во время взаимодействия, Red Team больше фокусируется на конечных пользователях и использует различные способы получения минимальных и повышенных привилегий, необходимых для достижения своих целей.

В соответствии с Постановлением Правительства РФ от 3 февраля 2012 г. N 79 «О лицензировании деятельности по технической защите конфиденциальной информации» любое тестирование на проникновение, в том числе и командой RED TEAM, является лицензируемым видом деятельности и проводить данные работы имеют право только организации имеющие лицензию ФСТЭК на ТЗКИ.

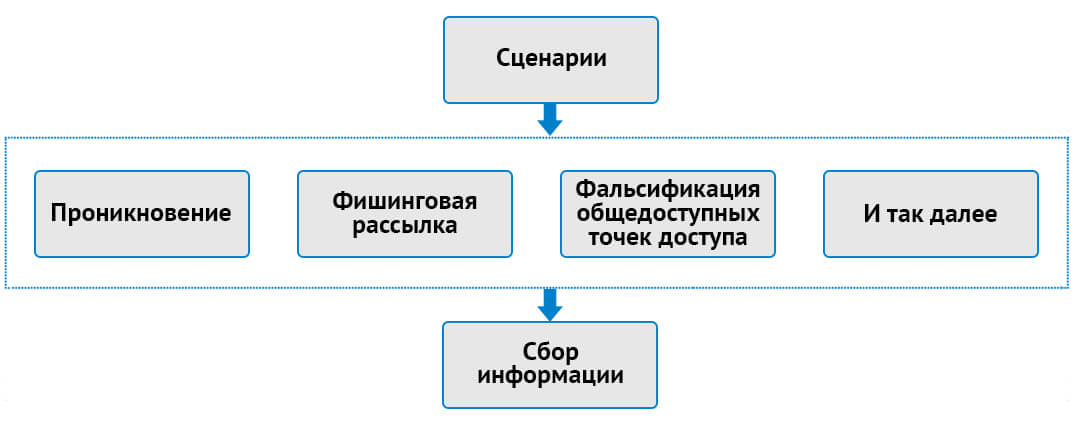

Сценарии работы

Этапы проведения оценки

Этап сбора информации

Оценка Red Team начинается:

Red Team стараются глубже понять инфраструктуру, объекты и сотрудников. Это также позволяет использовать такие средства, как создание ориентированных на пользователя вредоносных файлов, подготовка доступа к СКУД (например, создание клонов RFID), настройка аппаратных троянов, применение камуфлирующей атрибутики для проникновения и получения физического доступа к объектам.

Типичная информация, собранная на этом этапе, включает в себя:

Этап получения доступа

На этапе получения доступа, Red-Team использует уязвимости, выявленные в процессе сбора информации. Данный этап может включать в себя использование социальной инженерии (фишинговая рассылка писем, сбор информации) против сотрудников или обход физической защиты (клонирование носителей RFID — СКУД), использование уязвимостей программного обеспечения, выявленных в ходе сканирования (пентест), чтобы обойти защитные механизмы организации.

Например, участник Red-Team может знать, что на сервере работает Microsoft Windows Server 2016 R2 (серверная операционная система) и что по-прежнему используются политики домена по умолчанию. Microsoft поставляет свое программное обеспечение с настройками по умолчанию, предоставляя сетевым администраторам возможность обновлять политики. Если настройки все еще установлены в состояние по умолчанию, злоумышленник может воспользоваться смягченными мерами безопасности.

То есть, Red Team не только проводит полный аудит сетевой инфраструктуры, но и специализируется на вскрытии СКУД, получении доступа к камерам наблюдения и так далее.

Для реализации Red teaming часто вовлекают больше людей, ресурсов и времени, чтобы глубоко понять реальный уровень риска и уязвимости в отношении технологий, персонала и физических ресурсов организации.

Этап эксплуатации

С помощью взломанных серверов, установки вредоносных файлов или с использованием оттисков физических ключей, Red-Team стремится получить управление и контроль. Как только удаленный доступ к эксплуатируемым системам становится стабильным и надежным, начинается этап для реальных действий по достижению цели, таких как изменение критически важных данных, информации или физических активов.

Заключительный этап

Документация и отчетность — это считается последней фазой проверки Red-Team и в основном состоит из создания окончательного, документированного отчета, содержащего:

В конце взаимодействия, Red-Team сообщает Blue-Team признаки компрометации, которые были обнаружены во время реализации проекта. Затем эти данные можно сравнить с другими данными, собранными в ходе проекта и включенными в отчет. Для получения максимального эффекта от проекта, Red-Team тесно сотрудничает с Blue-team, объединяя тактику, методы и процедуры, как лучше выявлять и реагировать на такие наступательные методы в будущих инцидентах.

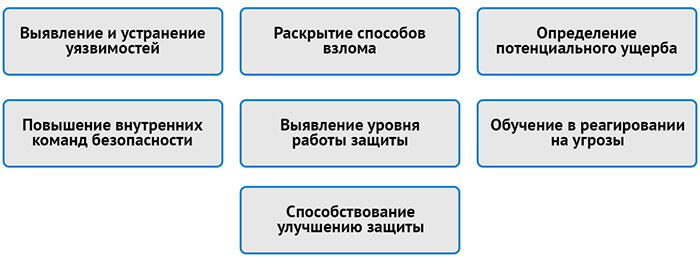

Результаты проведения редтиминга

Хорошо, мы заинтересованы в проведении проверки Red Team, но что мы узнаем и получим в итоге?

Наша собственная оценка Red-Team — это комплексное моделирование атак, проводимое высококвалифицированными экспертами по безопасности для:

Red-Team будет полезен для любой организации, желающей проверить свою устойчивость к киберугрозам и обладающих важными активами бизнеса, которые они хотят защитить.

Почему RTM Group?

Заказать работы по RED TEAM

Для уточнения стоимости и сроков звоните или пишите нам: