Rras что это такое

Общие сведения о RRAS

В названии службы маршрутизации и удаленного доступа (RRAS) представлены имена двух основных сетевых служб, предоставляемых ею.

Маршрутизация

Вариант программной маршрутизации, например служба RRAS в ОС Windows, может быть идеальным решением для небольших сегментированных сетей с относительно низкой интенсивностью трафика между подсетями. В корпоративных сетях с большим числом сегментов и высокими требованиями к производительности могут использоваться различные аппаратные маршрутизаторы для выполнения разных ролей.

Удаленный доступ

Настройка службы RRAS в качестве сервера удаленного доступа позволяет обеспечить подключение удаленных или мобильных сотрудников к сетям организации. Удаленные пользователи могут работать так, как если бы их компьютеры были напрямую подключены к сети.

Все службы, обычно доступные напрямую подключенному к сети пользователю (включая совместное использование файлов и принтеров, веб-сервер и службу сообщений), предоставляются через подключение удаленного доступа. Например, на сервере RRAS клиенты с помощью проводника могут подключать диски и подключаться к принтерам. Поскольку удаленный доступ полностью поддерживает буквы дисков и имена в формате универсального соглашения об именах (UNC), для работы большинства коммерческих и индивидуально разработанных программ дополнительные изменения не потребуются.

Сервер RRAS обеспечивает два различных типа подключений удаленного доступа.

Служба RRAS (Routing and Remote Access Service)

RRAS ( Routing and Remote Access Service – Служба маршрутизации и дистанционного доступа) традиционно является интересной и, вместе с тем, сложной технологией для многих администраторов. RRAS позволяет удаленным клиентам проходить физические границы вашего сетевого окружения, чтобы подсоединяться к вашей сети и использовать ее ресурсы. Она также позволяет подсоединяться к сетевым ресурсам, таким образом, чтобы пользователи получали доступ к ресурсам сетей, которые недоступны иным способом.

Изменения в RRAS для Windows Server 2003

Версия RRAS для Windows Server 2003 немного отличается от версии для Windows 2000, и большинство отличий касаются интерфейса, а не функций. Для администраторов, работавших с Windows NT, новая версия RRAS дает больше возможностей и упрощает управление.

Основные функциональные изменения в версии RRAS для Windows Server 2003 относятся к поддержке протоколов.

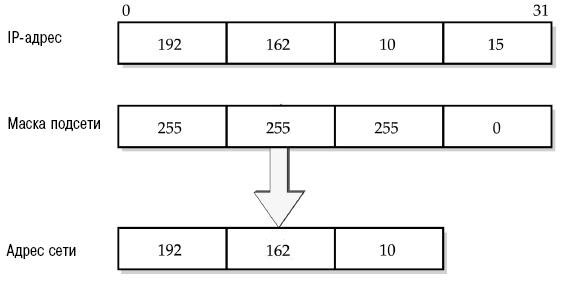

Обзор IP/маршрутизации

Сетевая среда часто бывает сегментирована по различным причинам, включая следующие факторы.

Маршрутизацию иногда путают с использованием мостов. Эти две технологии, по сути, выполняют одну и ту же задачу, передавая информацию в интерсети от источника к месту назначения, но для этого используются совершенно разные механизмы. Маршрутизация происходит на сетевом уровне ( Network Layer ), в то время как мосты используются на канальном уровне ( Data Link Layer ) в сетевой модели OSI. Работа различных уровней модели OSI определяет способ обработки и передачи информации от источника к месту назначения.

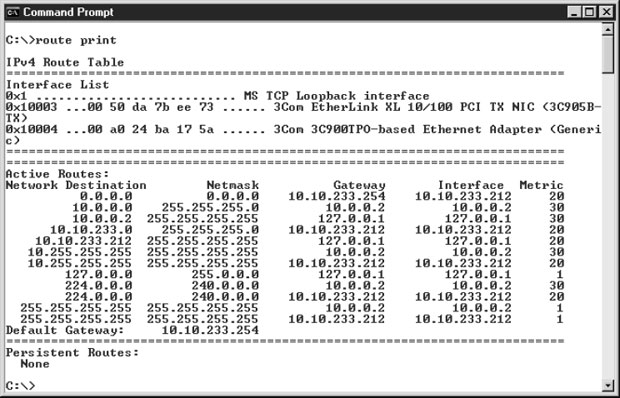

Маршрутизаторы могут также использовать сообщения об изменениях маршрутной информации для взаимодействия с другими маршрутизаторами, чтобы определять оптимальные маршруты для информации, передаваемой из одной сети в другую. Использование сообщений об изменениях маршрутной информации позволяет маршрутизаторам сравнивать и обновлять свои таблицы маршрутизации, вводя в них информацию о маршрутах в другие сети.

Алгоритмы маршрутизации

Маршрутизаторы, а также компьютеры Windows 2000, сконфигурированные как маршрутизаторы, обычно используют алгоритмы статической или динамической маршрутизации, но поддерживается также маршрутизация с коммутируемым соединением по требованию (demand-dial routing). Все эти алгоритмы маршрутизации в основном отвечают одной цели, хотя они имеют различные механизмы передачи информации от источника к месту назначения.

Статическая маршрутизация

Статическая маршрутизация задает единственный путь, который должен использоваться для передачи информации между двумя точками. Администратор должен задавать и конфигурировать статические маршруты в таблицах маршрутизации, и они не изменяются, пока это не сделает администратор. Сетевые среды со статической маршрутизацией организуются достаточно просто и особенно подходят для небольших окружений, где возможны лишь небольшие изменения в топологии маршрутизации.

Основным недостатком сетевых сред со статической маршрутизацией является то, что они не адаптируются к изменению состояния сети. Например, в случае отключения маршрутизатора или канала статический маршрут не позволяет перенаправлять пакеты на другие маршрутизаторы, чтобы передать их нужным получателям. Кроме того, при добавлении или удалении какой-либо сети в вашем окружении администратор должен задавать возможные сценарии маршрутизации и конфигурировать их соответствующим образом. Поэтому сетевые среды со статической маршрутизацией (в особенности те, что подвержены частым изменениям) не подходят для более крупных сетей. Достаточно оценить расходы на администрирование, чтобы понять, что статическая маршрутизация подходит только для небольших сетевых окружений.

В качестве эмпирического правила используйте статические маршруты только при следующих условиях.

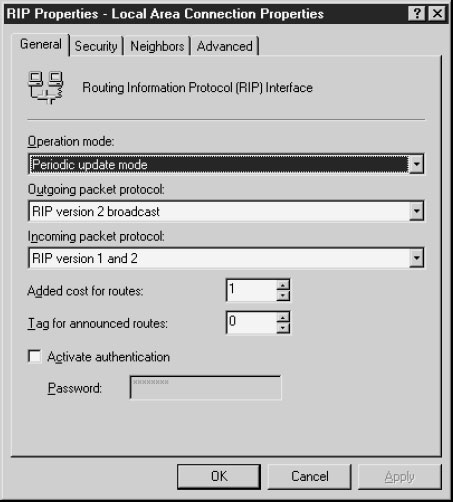

Авто-статическая маршрутизация. Маршрутизаторы Windows Server 2003, которые используют статические маршруты, могут иметь собственные таблицы маршрутизации, обновляемые вручную или автоматически. Автоматические обновляемые статические маршруты называют авто-статической маршрутизацией. Соответствующие обновления можно конфигурировать с помощью интерфейса RRAS, см. рис. 4.4, или с помощью утилиты NETSH. Это позволяет вам обновлять информацию маршрутизаторов Windows Server 2003 только в определенные периоды времени, что дает экономию затрат на соединения и/или использование меньшей доли пропускной способности каналов.

Когда вы указываете, что нужно обновить статические маршруты, маршрутизатор отправляет запрос через активное соединение, чтобы обновить все маршрутизаторы данного соединения. Получивший запрос маршрутизатор удаляет все существующие авто-статические маршруты и затем вводит новые записи авто-статической маршрутизации в виде статических (постоянных) маршрутов.

Примечание. Авто-статические обновления поддерживаются только в тех случаях, когда вы используете протокол RIP для IP.

Динамическая маршрутизация

Как можно понять из этого названия, алгоритмы динамической маршрутизации адаптируются к изменениям сетевой среды без ручного вмешательства. Вносимые изменения почти мгновенно отражаются в информации маршрутизатора. Ниже приводится список условий, при которых выгодно использовать динамическую маршрутизацию.

Алгоритмы динамической маршрутизации могут адаптироваться в реальном масштабе времени к изменению состояний путем взаимодействия с другими маршрутизаторами. Когда маршрутизатор получает уведомление, что в сети произошло какое-либо изменение, он перерассчитывает маршруты и уведомляет другие маршрутизаторы. Это позволяет всем маршрутизаторам интерсети получать информацию о топологии всей сети даже в те моменты, когда она изменяется. В настоящее время большинство маршрутизаторов используют алгоритмы динамической маршрутизации и хорошо адаптируются к сети любого размера.

Маршрутизация с коммутируемым соединением по требованию (demand/dial routing)

Большинство протоколов маршрутизации (RIP, OSPF и т.д.), которые используют для взаимодействия с другими маршрутизаторами, периодически отправляют маршрутную информацию, чтобы адаптироваться к динамическим изменениям состояния сети. Это требуется для того, чтобы информация передавалась по маршрутам с наименьшей «стоимостью». Однако существуют ситуации, когда периодические обновления маршрутизаторов весьма нежелательны. Например, каждая активизация канала может требовать дополнительной оплаты.

Во избежание таких ситуаций вы можете использовать маршрутизацию с коммутируемым соединением по требованию. При такой маршрутизации активизация канала происходит только при необходимости передачи информации другой стороне соединения, что дает экономию затрат на соединения. Для поддержки обновлений маршрутизаторов используется статическая или авто-статическая маршрутизация.

Протоколы маршрутизации

Протоколы маршрутизации являются протоколами особого типа в том смысле, что они следят за топологией всей сети в маршрутизируемой сетевой среде. Они динамически поддерживают информацию о других маршрутизаторах в данной сети и используют эту информацию, чтобы определить наилучший маршрут для передаваемых данных.

Протоколы маршрутизации используют алгоритмы, которые влияют на маршрутизатор, а также на маршрутизацию информации из одной сети в следующую сеть. Каждый протокол маршрутизации имеет характеристики, которые отличают его от других протоколов маршрутизации, но все они должны обеспечивать такие качества, как простота, оптимальность, стабильность и гибкость.

Маршрутизируемые протоколы и протоколы маршрутизации

Вы, вероятно, встречались с терминами «маршрутизируемые протоколы» и «протоколы маршрутизации». Например, вам, видимо, известно, что TCP/IP, IPX/SPX и аналогичные протоколы являются маршрутизируемыми протоколами. Но когда вы слышите о протоколах маршрутизации, то, вероятно, задаетесь вопросом, как отличаются эти два типа протоколов и как они используются. Довольно часто эти термины используют эквивалентным образом, но между ними имеется существенное отличие.

На самом деле протоколы маршрутизации маршрутизируют маршрутизируемые протоколы, такие как TCP/IP, IPX/SPX, AppleTalk и т.д. Они являются необходимым звеном для передачи информации из одной сети в другую. В настоящее время используются многие протоколы маршрутизации, включая, в частности, следующий список.

RIP – это протокол дистанционно-векторной маршрутизации, который относительно прост для использования и конфигурирования. Протоколы дистанционно-векторной маршрутизации отправляют обновления информации маршрутизаторов только соседним маршрутизаторам. Протокол RIP широко распространен в компьютерной отрасли и используется в сетях TCP/IP почти двадцать лет. RIP описывается в нескольких документах RFC, которые приводятся в таблице 4.1.

Как видно из таблицы 4.1, имеются две версии RIP. Для обновления информации маршрутизаторов в версии 1 используются широковещательные (broadcast) сообщения, а версии 2 – групповые (multicast) сообщения. RIP динамически поддерживает маршрутную информацию путем отправки сообщений с обновлением маршрутной информации другим маршрутизаторам с помощью RIP в интерсети каждые 30 секунд.

| RFC | Описание |

|---|---|

| 1058 | Routing Information Protocol (RIP). |

| 1721 | RIP version 2 protocol analysis (Анализ протокола RIP версии 2). |

| 1722 | RIP version 2 protocol applicability statement (Применимость RIP версии 2). |

| 1723 | RIP version 2 carrying additional information (Перенос дополнительной информации с помощью RIP версии 2). |

В дополнение к сообщениям обновления информации маршрутизаторов RIP поддерживает несколько других механизмов, повышающих надежность и поддерживающих таблицы маршрутизации на уровне текущих изменений, включая следующее.

Несмотря на эти возможности RIP все же имеет свои ограничения. Он может создавать сложности в сетях крупных предприятий, поскольку его сообщения с обновлениями маршрутной информации «съедают» значительную долю пропускной способности сети. Кроме того, информация считается немаршрутизируемой после 15 сегментов, что может вызывать проблемы в таких сетях.

Протокол маршрутизации OSPF был разработан группой IETF (Internet Engineering Task Force) специально для таких сред TCP/IP, как интернет. Это эффективный, но довольно сложный протокол маршрутизации, поддерживающий как состояния связи, так и таблицы маршрутизации. Как протокол маршрутизации каналов, OSPF сохраняет информацию, получаемую от всех остальных маршрутизаторов в интерсети, и использует эту информацию для расчета кратчайшего пути до каждого маршрутизатора. Это отличается от протоколов дистанционно-векторной маршрутизации (см. выше), которые отправляют сообщения с информацией обновления маршрутизаторов только соседним маршрутизаторам.

OSPF был разработан с целью выхода за ограничения других протоколов маршрутизации, таких как RIP. Он поддерживает масштабирование без существенного увеличения объема служебной информации. В результате он отвечает требованиям к большим интерсетям предприятий. Протокол маршрутизации OSPF описан в документах RFC 1247 (для OSPF) и 2328 (для OSPF версии 2).

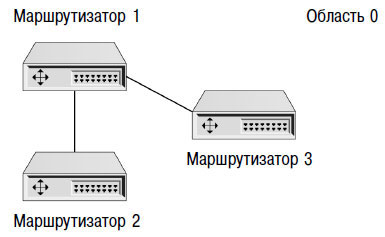

Иерархия OSPF. Еще одним отличием протокола OSPF является то, что он может действовать иерархически, как это показано на следующем рисунке. Каждый маршрутизатор OSPF отправляет и получает маршрутную информацию от всех остальных маршрутизаторов в автономной системе (AS), где имеется набор маршрутизаторов (сетей), которые применяют общую стратегию маршрутизации. Каждая AS может быть разбита на меньшие группы, которые называются областями и являются, по сути, непрерывными сетями в соответствии с их сетевыми интерфейсами. Некоторые маршрутизаторы могут иметь несколько интерфейсов, и такие маршрутизаторы могут быть связаны более чем с одной областью. Эти маршрутизаторы соответственно называются маршрутизаторами границ областей (ABR), и они занимаются передачей маршрутной информации из одной области в другую, что позволяет снизить трафик маршрутизации в автономной области (AS).

Для AS, содержащей несколько областей, требуется магистраль для структурной и управляющей поддержки. Эта магистраль соединяет маршрутизаторы границ областей ( ABR ) и любые сети, которые не полностью содержатся в любой конкретной области. На рисунке 4.5 показана AS, содержащая две области и магистраль. Эта магистраль находится в области 0.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

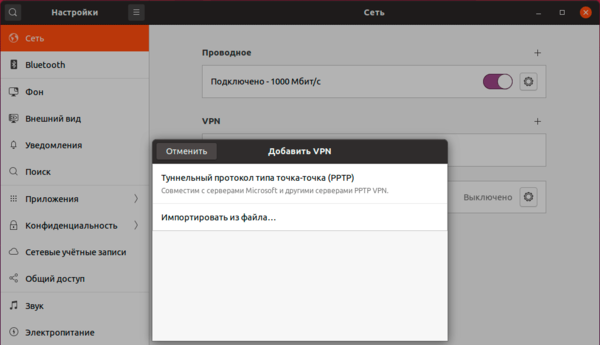

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

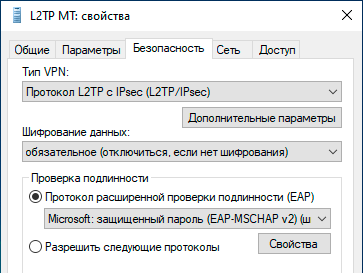

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

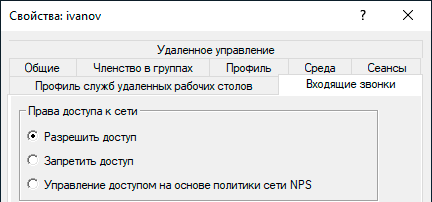

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

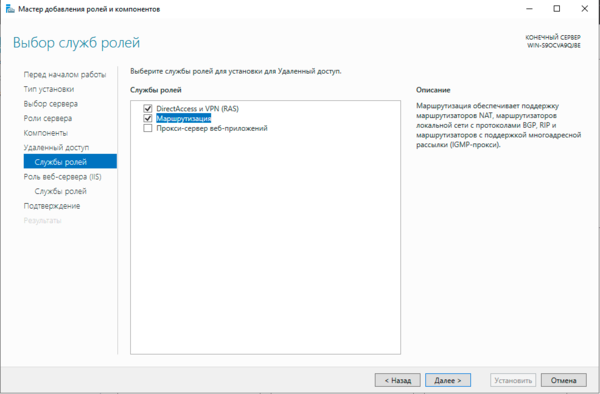

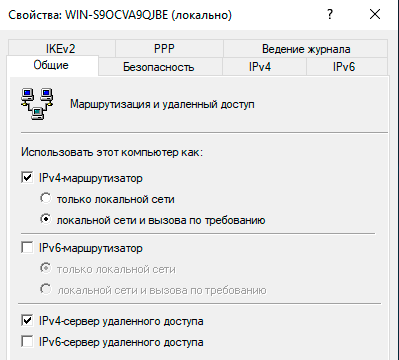

Установка и настройка службы маршрутизации и удаленного доступа

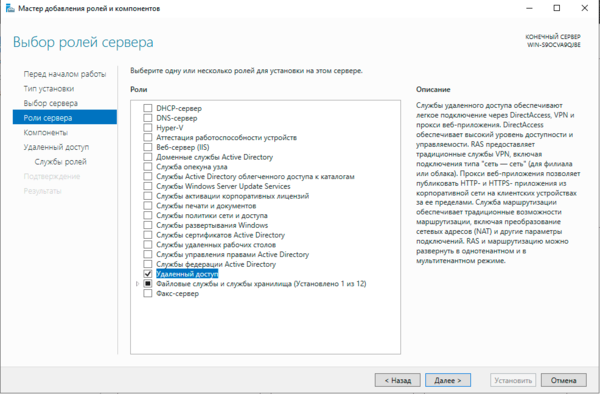

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

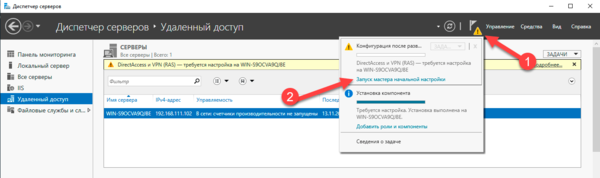

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

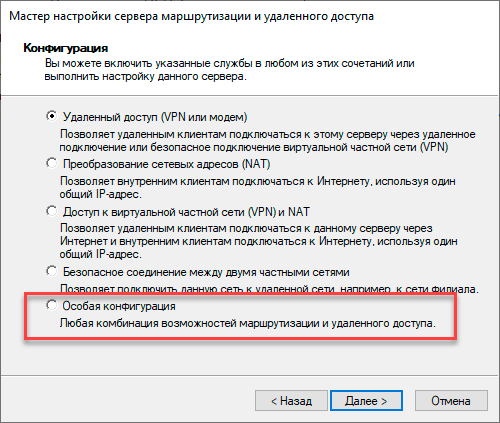

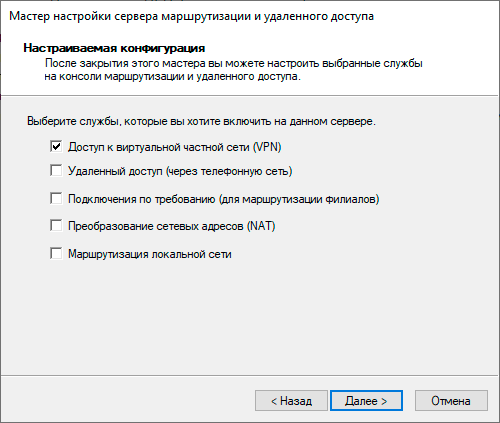

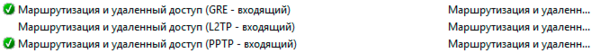

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

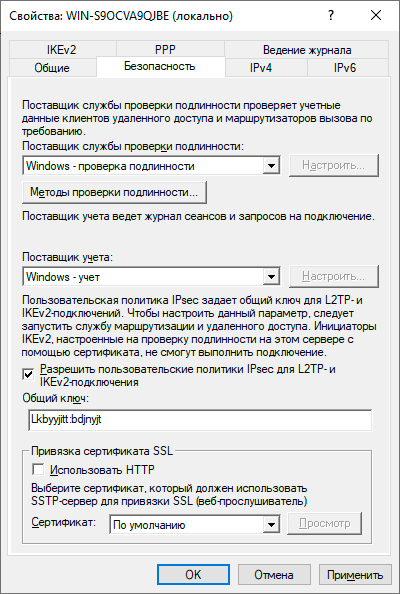

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

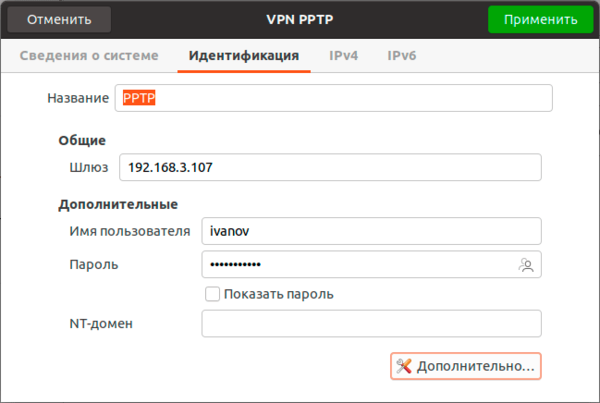

Настройка VPN-подключения в Windows

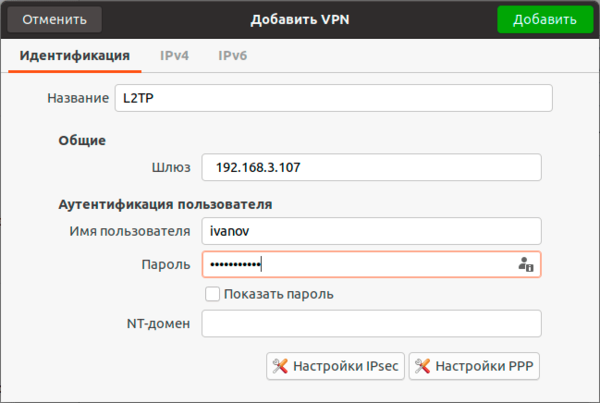

Настройка VPN-подключения в Linux

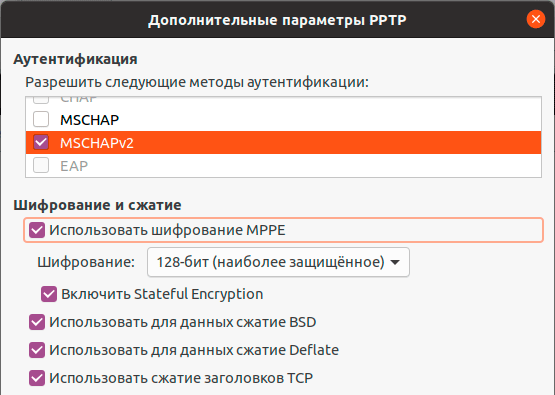

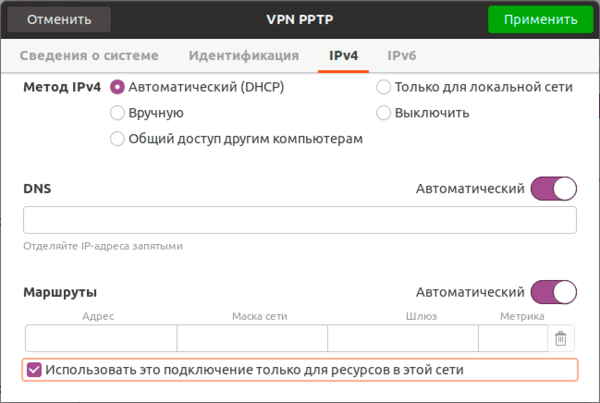

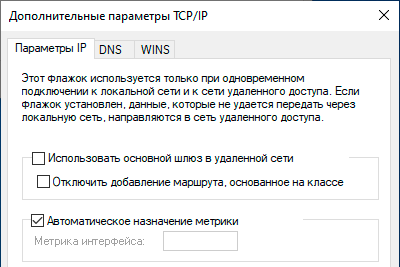

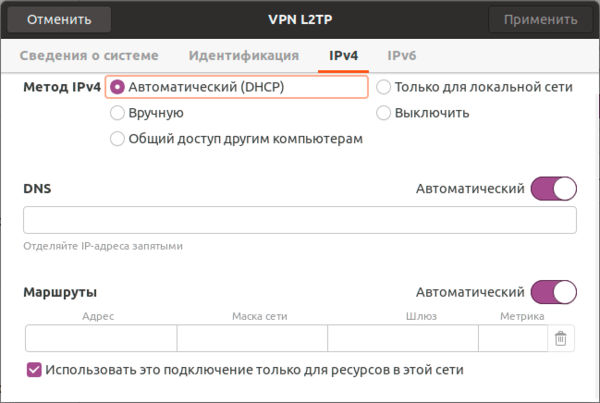

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

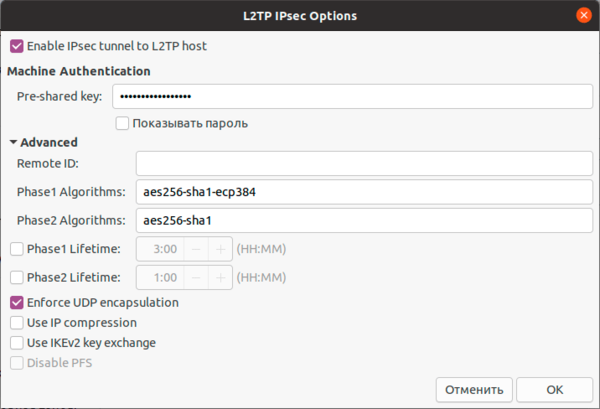

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP