Safenet ikey 1000 что это

Rainbow iKey 1000, 10xx

Персональные идентификаторы iKey являются недорогими токенами, которые могут использоваться на любой рабочей станции, имеющей универсальную последовательную шину (USB). Они обеспечивают надежность, простоту и безопасность в той же степени, что и смарткарты, но без сложностей и затрат, связанных с использованием считывателя.

iKey — это небольшие и легкие устройства, которые можно носить с собой на брелке для ключей или в записной книжке. Как и интеллектуальные карточки, iKey находят применение в тысячах приложений, многие из которых прежде защищали с помощью паролей. iKey имеют встроенную память для хранения персональной информации и удостоверений личности, а также независимый процессор для аутентификации и защиты данных при работе в сети. Идентификаторы могут быть использованы для контроля доступа к сетевым службам, а также во всех случаях, где сегодня используются пароли, cookie-файлы, цифровые сертификаты или смарткарточки.

Токен iKey 1000 является интегральной схемой, на которой размещаются процессор, энергонезависимая память с произвольным доступом (RAM), а также USB-интерфейс.

Память может программироваться на заводе-изготовителе и включать данные, необходимые для работы приложения пользователя. iKey 1000 и его программное обеспечение предлагают средства для аутентификации пользователя, но также могут использоваться в качестве портативного запоминающего устройства для сохранения данных из приложений. Модуль iKey работает с большим числом различных программ.

Двухфакторная аутентификация

С нарастающим прогрессом развития Интернет возрастает спрос на двухфакторную пользовательскую аутентификацию веб-клиентов. Создание iKey стало ответом на эту общественную потребность. Их программная поддержка состоит из элементов управления ActiveX и Java-апплетов, которые могут быть встроены в браузеры всех ведущих производителей.

Основные характеристики

Комплект разработчика

Полный комплект разработчика iKey 1000 содержит:

Намерены ли вы заниматься разработкой PKI-приложений, используя стандартные библиотеки PKCS #11 и MS CAPI, или работать над собственными специфическими приложениями, используя интерфейс прикладных программ iKey — комплект разработчика iKey 1000 содержит все необходимые для этой работы библиотеки и инструменты.

Программный интерфейс

Функции, экспортируемые API-библиотекой iKey 1000, представляют собой базовые операции, которые поддерживаются аппаратным жетоном и включают:

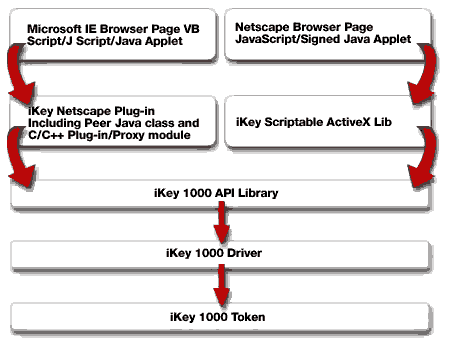

Следующая блок-схема показывает границы функционирования модуля iKey 1000:

Когда вы планируете разработку прикладных программ, следует иметь в виду, что с одним и тем же iKey могут работать сразу несколько приложений, поскольку файловая система iKey допускает такое разделение, и различные прикладные программы независимо сохраняют в памяти iKey свои собственные структуры данных.

Приложения iKey

Система безопасности Windows

Электронные идентификаторы iKey раскрывают удобство встроенной безопасности в Windows и повышают уровень защищенности без дополнительных затрат на приобретение и установку программного обеспечения. Аутентификация пользователей выполняется на базе хранимых в iKey личных цифровых сертификатов, которые генерируются и действуют в пределах корпоративной сети.

CheckPoint VPN

Решение iKey VPN для Check Point — это альтернативный, более безопасный метод аутентификации пользователя для использования вместе с виртуальной частной сетью, построенной на основе межсетевого экрана Check Point FireWall-1 и клиента VPN-1 SecuRemote (или VPN-1 SecureClient).

iKey обеспечивает дополнительный уровень безопасности благодаря необходимости предъявления физического токена и ввода персонального идентификационного номера (PIN) пользователя для его аутентификации на брандмауэре и в виртуальной частной сети (VPN).

Как только вы установили и настроили брандмауэр FireWall-1 и сервер VPN-1 SecuRemote в вашей сети, вы готовы к внедрению iKey VPN на рабочих станциях.

Каждый пользователь станет обладателем токена iKey, в которые ваш системный администратор занесет данные об имени (User ID) и пароле пользователя. Эти же персональные данные заносятся и в БД сервера SecuRemote (или каталог LDAP) вашего предприятия.

Но, вместо того, чтобы вводить имя и пароль, для аутентификации в виртуальной частной сети вашей организации пользователю необходимо будет присоединить токен к USB-порту своей рабочей станции и ввести PIN. Использование физического носителя ключевой информации повышает общий уровень безопасности всего процесса аутентификации — без предъявления аппаратного токена злоумышленник, даже если ему стали известны имя и пароль легального пользователя, не может быть аутентифицирован и, таким образом, не будет допущен в вашу VPN.

Ritlabs SecureBat!

Клиент электронной почты SecureBat!, который предоставляет пользователю средства широко известной в России почтовой программы The Bat! плюс защищенную аутентификацию на серверах POP3/SMTP посредством аппаратных персональных идентификаторов iKey. SecureBat! дает возможность осуществлять прозрачное кодирование «на лету» базы сообщений, адресной книги и конфигурационных файлов.

Потенциальная область применения SecureBat! весьма широка: от крупных корпораций до небольших офисов, от переносных компьютеров до домашних рабочих станций, где роль администратора безопасности выполняет сам пользователь. SecureBat! — первый в своем роде продукт, совмещающий аппаратную аутентификацию на почтовых серверах, кодирование хранимой информации прямо в ходе работы, а также защиту отправляемых почтовых сообщений с использованием технологий OpenPGP или S/MIME.

Основные особенности и преимущества:

Небольшая справка по механизму аутентификации CRAM-MD5. Он предотвращает посылку пароля по сети в открытом виде. Таким образом исключается возможность его перехвата и неавторизованного использования. расшифровывается как механизм аутентификации типа «запрос-отклик» (Challenge-Response Authentication Mechanism).

Если пользователь SecureBat! воспользуется опцией «Хранить пароль в iKey», он тем самым активизирует аппаратную реализацию метода CRAM-HMAC (см. RFC-2095), предоставляемую персональным аппаратным идентификатором iKey. Если выбрана данная опция, пароль никогда не может быть получен в явном виде на клиентской стороне. Будучи однажды сохраненным в памяти iKey, он используется только процессором самого iKey для вычисления дайджеста и никогда не попадает в память компьютера, где работает почтовый клиент, или на его жесткий диск. Таким образом, никакое постороннее программное обеспечение типа клавиатурных шпионов, троянских коней и прочих «утилит удаленного администрирования» не сможет перехватить пароль или достать его из iKey.

Администратор почтового сервера может выдать пользователю идентификатор iKey, уже содержащий пароль. Так пользователь может даже сам не знать своего пароля и, тем не менее, пользоваться почтой. Поскольку iKey — это реальный физический объект, воспроизвести который возможно лишь при наличии соответствующего производственного оборудования, можно сказать, что только владелец идентификатора, знающий к тому же свой персональный идентификационный номер владельца (PIN), сумеет получить доступ к функциям отправки и получения почты.

Все почтовые серверы, поддерживающие механизм аутентификации MD5-CRAM-HMAC автоматически поддерживают и аппаратную аутентификацию с помощью iKey. Например:

StrongDisk

StrongDisk Server кодирует информацию и записывает ее в обыкновенный файл. Этот файл (он называется файлом-образом диска) может располагаться в любых каталогах на любых логических дисках, доступных Windows. Драйвер, который входит в состав StrongDisk Server, позволяет работать с файлом-образом, как с отдельным защищенным логическим диском. На сервере конфиденциальная информация хранится централизованно на таких защищенных дисках. Для предоставления пользователям доступа к данным, хранимым на защищенных дисках, следует использовать стандартные средства Windows (Sharing). При этом никто не может получить доступ к конфиденциальной информации, пока на сервере не подключен соответствующий защищенный диск. Для его подключения необходимо вставить электронный ключ и ввести пароль (можно, конечно, использовать только ключ или только пароль, но это менее надежно). После того как на сервере подключается защищенный диск, общие сетевые ресурсы на этом диске становятся доступными тем пользователям, которых администратор наделил соответствующими правами.

StrongDisk Pro — специальная версия для персонального использования. По сравнению с серверной версией она имеет ряд ограничений, касающихся, в первую очередь, отсутствия сетевого режима работы. Ограничения не касаются числа, объема защищаемых томов, а также стойкости защиты.

SentinelCM

Обеспечивает защиту серверов в Интернет и локальной сети от несанкционированного доступа.

SentinelCM позволит уверенно продавать программы и информацию в Internet, гарантируя доставку оплаченных приложений только зарегистрированным пользователям. Администраторам корпоративных сетей он дает возможность надежно распознавать удаленных пользователей и безопасно взаимодействовать с ними.

Rainbow iKey 1000, 10xx Вы можете обсудить на форуме.

Safenet ikey 1000 что это

Электронные ключи для аутентификации

iKey рекомендуется использовать для решения следующих задач:

iKey поддерживается множеством программных продуктов партнёров компании Rainbow.

iKey поддерживают наиболее распространенные операционные системы MS Windows, Linux, Mac.

iKey работают в составе программного обеспечения Axis Single Sign-On и SafeNet Card Managment System.

Модельный ряд iKey представлен:

Применение iKey повышает уровень защищенности информации на компьютере без дополнительных затрат на приобретение и установку специального программного обеспечения.

Комплект iKey включает аппаратные электронные ключи, выполненные в двух форм-факторах (USB-ключ и смарт-карта), набор драйверов и прикладных программ для обеспечения доступа к защищаемым объектам.

Описание iKey 1000.

Особенности работы электронного ключа:

Описание iKey 1032

Особенности работы электронного ключа:

Описание iKey 2032

Особенности работы электронного ключа:

Описание iKey 3000

Использование iKey обеспечивает контроль доступа к:

Области применения iKey:

Поддержка PKI-решений

Инфраструктура Открытых Ключей является основой построения систем аутентификации пользователей при решении задач контроля доступа разной сложности.

Сертификат пользователя с его открытым ключом может использовать каждый человек или компьютер для проверки цифровой подписи этого пользователя или для кодирования сообщения, предназначенного для этого пользователя.

Закрытый и открытый ключ составляют пару ключей, математически согласованную таким образом, что сообщение, закодированное с помощью одного ключа, может быть раскодировано только с помощью другого ключа из пары.

Доверительной стороной, подтверждающей подлинность цифрового сертификата, может выступать как третья организация (например, Verisign, Thawte и т. п.), так и сервер сертификатов, расположенный во внутренней корпоративной сети организации (например, Windows 2000 Certificate Services или NetWare NDS). CA несет ответственность за выдачу цифрового сертификата пользователю и последующие подтверждения его физической идентичности перед любым другим представителем сообщества. CA также обязан предоставлять сведения о состоянии сертификата пользователя (действующий, временно заблокированный или отозванный) любой запросившей стороне. Резюме: центр сертификации обеспечивает централизованное создание, развертывание и выдачу цифровых идентификаторов, их отзыв и регенерацию в случае необходимости.

Однако, во многих ранних PKI-системах наиболее уязвимый к компрометации закрытый ключ производился и сохранялся на рабочих станциях. Такая ситуация для многих организаций является неоправданным риском, связанным с кражей или потерей информации с рабочей станции.

Ответом на это слабое звено стало создание и использование смарт-карт и аппаратных персональных идентификаторов iKey, имеющих микропроцессор и защищенную память. iKey позволяют производить и обеспечивать безопасное хранение закрытых ключей. iKey также умеют производить все криптографические операции с закрытым ключом непосредственно внутри себя. Для доступа к функциям смарт-карты или персонального идентификатора пользователь должен предоставить свой персональный идентификационный номер (PIN), что предотвращает нелегальное использование закрытого ключа, хранящегося в украденных или утерянных смарт-карте или USB-ключе.

Уверенность в том, что подпись каждого конкретного сотрудника может быть создана только смарт-картой/USB-ключом, принадлежащих этому сотруднику основывается на том, что никто, кроме этого сотрудника ни при каких обстоятельствах не может получить доступ к его закрытому ключу. Архитектура iKey разрабатывалась с учётом того, чтобы закрытые ключи были недоступны и с учётом того, что для создания цифровой подписи необходимо физическое владение персональным идентификатором iKey.

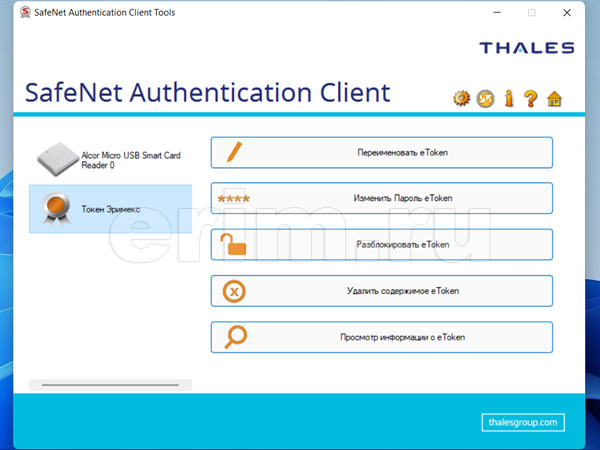

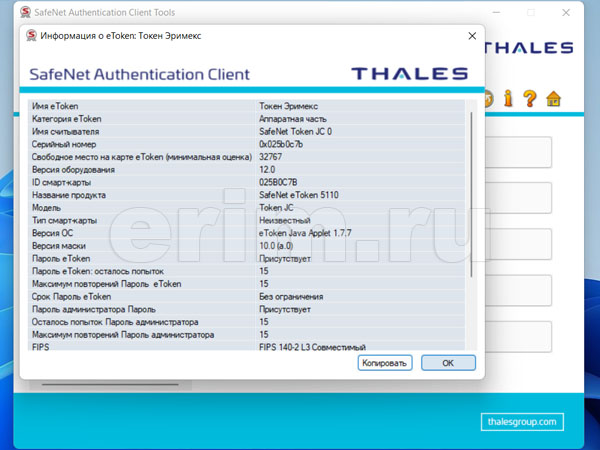

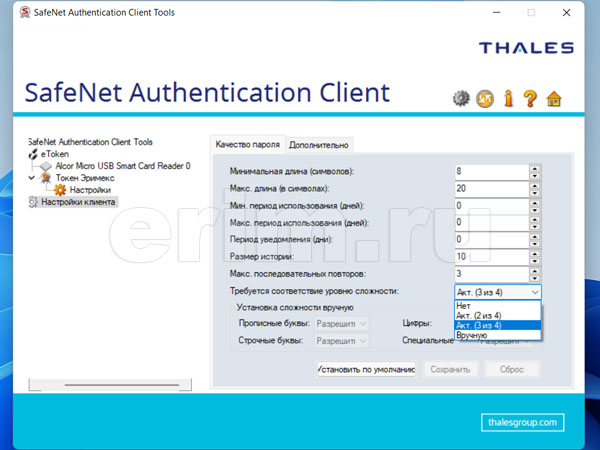

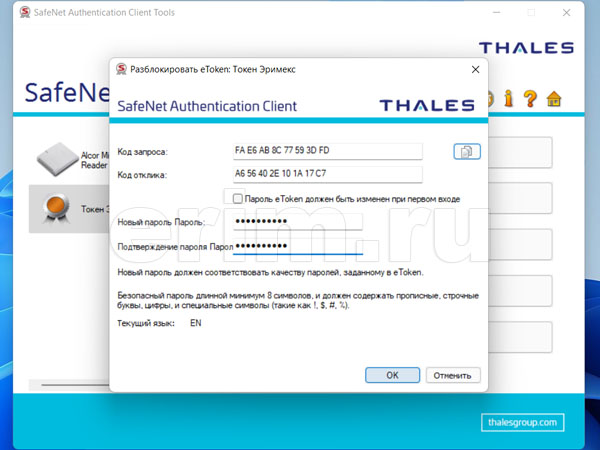

Пакет драйверов и дополнительных утилит SafeNet Authentication Client (SAC) предназначен для обеспечения работы USB-ключей eToken и смарт-карт данного семейства, токенов линейки iKey, а также смарт-карт и токенов Gemalto на персональных компьютерах и ноутбуках, рабочих станциях и серверах корпоративной сети, работающих под управлением операционных систем, которые поддерживаются пакетом SAC.

Отличительной особенностью данного набора является поддержка свежих операционных систем линейки Microsoft Windows 10 и Microsoft Windows Server 2016.

SafeNet Authentication Client объединил в себе возможности комплектов драйверов и служебных утилит предыдущих поколений, а именно eToken PKI Client и SafeNet Borderless Security (BSec), благодаря чему пользователи, развёрнутых на eToken, iKey, Gemalto инфраструктур, могут и далее применять имеющиеся у них устройства аутентификации (токены и карты).

Обзор интерфейса SafeNet Authentication Client

Утилиты, входящие в состав SafeNet Authentication Client, позволяют пользователям eToken, iKey и Gemalto, а также администраторам ИТ-отделов, отвечающим за работу смарт-карт и токенов в компании, выполнять различные операции по их обслуживанию

Применение SafeNet Authentication Client обеспечивает внедрение и облегчает обслуживание USB-ключей и смарт-карт eToken, Gemalto, токенов iKey, работающих в составе различных средств защиты информации, аутентификации пользователей.

Ключи от царства

Для повышения уровня безопасности при доступе к информационным ресурсам придумано множество механизмов реализации стойких паролей, алгоритмов и протоколов аутентификации. В частности, достаточно эффективны решения, реализованные с помощью аппаратных средств.

Информация — едва ли не самая большая ценность для бизнеса. Несанкционированный доступ к ней ставит под угрозу коммерческую тайну, базы данных клиентов и поставщиков, финансовую документацию. Нередко атака на информационные ресурсы имеет своей целью парализовать бизнес конкурента, вывести из строя внутреннюю систему и интерактивные сервисы.

Архитектура системы защиты обычно разрабатывается на основе управления рисками (Risk Management), т. е. ориентирована на достижение баланса между ценностью информации и стоимостью ее защиты. Весь замысел внедрения такой системы состоит в осознанном уменьшении вероятности и суммы потенциального ущерба. Защищать информацию, которая ничего не стоит, — не имеет смысла.

Абсолютной защиты не существует, к тому же из-за изменения угроз внедрить систему безопасности раз и навсегда не удастся. Как считает Брюс Шнайер, эксперт в области защиты информации, совершенная защита невозможна даже теоретически, построение любых препятствий лишь затруднит злоумышленнику выполнение намеченной задачи, осуществление которой — вопрос времени. Поэтому вся тактика должна быть направлена на то, чтобы это время выиграть.

СКАЖИ ПАРОЛЬ

Одним из первых барьеров на пути злоумышленников оказывается механизм аутентификации — предъявление информационной системе доказательства (отличительной характеристики), что пользователь именно тот, за кого себя выдает. У всех систем аутентификации отличительная характеристика однозначно связывается с идентифицируемой персоной. Способы аутентификации охватывают широкий диапазон методов и технологий, в основе которых чаще всего лежит доступ к ресурсам по паролю.

Пароль — самый простой, недорогой и распространенный способ аутентификации, реализованный практически во всех системах. Однако с ним нередко связано множество осложнений: пароль трудно запомнить, он бывает неустойчив ко взлому, а, кроме того, пользователю приходится помнить множество паролей для доступа к различным информационным ресурсам — операционным системам, бизнес-приложениям, банковскому счету и т. д.

Каждый из паролей может состоять не только из цифр, но и букв, специальных знаков, а также символов верхнего и нижнего регистра. Чему же удивляться, когда владельцы набора замысловатых символьных цепочек в лучшем случае стараются пользоваться одним паролем на все случаи жизни, а в худшем — вообще выписывают их на листке бумаги, который крепят к монитору или хранят под ковриком для мыши?

Для повышения уровня безопасности при доступе к информационным ресурсам придумано множество механизмов использования стойких паролей, алгоритмов и протоколов аутентификации. В частности, достаточно эффективны решения, реализованные с помощью аппаратных средств. Все чаще аутентификация является одной из функций инфраструктуры с открытыми ключами (Public Key Infrastructure, PKI), поэтому в данной статье аппаратные средства защиты будут рассматриваться, в том числе и в контексте PKI.

ЭТО НАШ С ТОБОЙ СЕКРЕТ

В криптографии различают симметричные и асимметричные алгоритмы шифрования. В первом случае для кодирования и обратного преобразования используется один и тот же параметр, а во втором — генерируется пара ключей посредством независимых, но математически связанных алгоритмов: если шифрование выполнялось при помощи общего (открытого) ключа, то для декодирования необходим личный (закрытый) ключ, и наоборот.

В инфраструктуре PKI личный ключ сохраняется в строгой секретности, а общий предоставляется определенному кругу лиц. Система асимметричных ключей была разработана в расчете на достаточно типичную ситуацию, когда отправитель А и получатель В не имеют возможности обменяться симметричными ключами из-за риска перехвата информации. После создания пары ключей их владелец A может отослать лицу B общий ключ, после чего получатель B шифрует данные (в том числе это может быть и его секретный ключ) и безопасно переправляет тому же A — только он и сможет расшифровать это послание. Так была решена проблема обмена ключами шифрования по открытым системам коммуникации.

При таком обмене, даже если сообщение перехватит посторонний, он не сможет прочесть его, воспользовавшись общим ключом. Если A хочет убедиться, что сообщение пришло от В, то В шифрует послание с помощью своего личного ключа и предоставляет получателю общий ключ для его прочтения. В силу доступности общего ключа возникает лишь одна проблема — подтверждение личности владельца общего ключа. Для этой цели служат сертификаты.

Цифровой сертификат предоставляет уполномоченная организация — удостоверяющий центр (УЦ), техническую основу которого составляет центр сертификации (Certificate Authority, CA). При простой архитектуре PKI, например в рамках одной компании, функции УЦ по выдаче сертификатов исполняет офицер безопасности или наделенный особыми правами системный администратор. В более сложной структуре в качестве УЦ может выступать крупное предприятие, в том числе государственное, либо независимый отраслевой консорциум, действующий как доверительный агент. Программные и аппаратно-программные решения для организации центра сертификации предлагают многие компании, среди наиболее известных — российские «Крипто-Про», «Инфотекс», зарубежные разработчики Entrust, Microsoft, RSA Security.

Генерация цифровых сертификатов регламентируется стандартом X.509. Созданные на основе этого стандарта цифровые сертификаты содержат серийный номер, дату окончания срока действия сертификата, имя его держателя, открытый ключ и другую вспомогательную информацию. PKI также предусматривает специальные механизмы, гарантирующие, что цифровые сертификаты не подделаны и не украдены. Один из них — электронная цифровая подпись. (Более подробную информацию о компонентах PKI можно найти в статье Энри Конри-Мюррея «Основные компоненты инфраструктуры с открытыми ключами» в январском номере «Журнала сетевых решений/LAN» за 2002 г.)

В нашей стране процесс создания удостоверяющих центров постепенно набирает силу. Несколько государственных центров, использующих электронную цифровую подпись (ЭЦП), еще только организуется, другие находятся в стадии пилотной эксплуатации или уже полноценно функционируют. Помимо них имеется ряд корпоративных удостоверяющих центров, некоторые из них обслуживают участников систем электронной торговли. В коммерческом секторе наблюдается тенденция создания ассоциаций с целью объединения необходимых им удостоверяющих центров под эгидой одного межкорпоративного мостового УЦ.

КАРТОН, ПЛАСТИК И БРЕЛКИ

Наиболее надежными средствами хранения ключей зарекомендовали себя аппаратные устройства. Производители предлагают множество решений. Наибольшее распространение получили смарт-карты и USB-ключи, или токены, — физические контейнеры паролей, применение которых обеспечивает многофакторную, и тем самым очень надежную, защиту. Для входа в систему необходимо стать обладателем уникального физического объекта или его точной копии, поскольку в некоторых случаях сам пользователь может создать дубликат информации о ключах на другом физическом носителе.

Реализуемая токеном и классической смарт-картой двухфакторной защиты, обеспечивается тем, что для ее преодоления не только необходимо знать нечто, известное пользователю (пароль или PIN-код), но и иметь нечто, чем он же владеет (собственно USB-брелок, пластиковая карта и проч.). Впервые двухфакторные устройства появились в виде магнитных банковских карточек с PIN-кодом. При трехсторонней защите возможен дополнительно еще один уровень контроля — того, что присуще самому пользователю, его уникальные физические особенности: отпечатки пальцев, голос, рисунок радужной оболочки глаз, форма кисти и т. д.

USB-ключ (токен) представляет собой устройство с интерфейсом USB, содержащее микропроцессор и энергонезависимую память EEPROM. Аутентификация пользователя производится с помощью записанных в память токена пароля, либо, в случае PKI, — личного ключа и подтверждающего его личность сертификата, частью которого является общий ключ, либо иных идентификационных данных. Вместо запоминания множества паролей доступа достаточно иметь USB-брелок и помнить PIN-код (эти функции реализуют системы однократной аутентификации и авторизации (Single Sign-On, SSO), более детально о них будет рассказано ниже). В отличие от пароля запоминать PIN-код гораздо проще, при этом число попыток ввода ограничено, чем затрудняется возможность подбора. Считывание информации с устройства ничего не дает, поскольку она зашифрована, а соответствующий уникальный ключ хранится в микропроцессоре, взлом которого потребует немалых средств и времени, не адекватных ценности добываемой информации.

Смарт-карта представляет собой кусок пластика, куда «вживляется» чип — микропроцессор, реализующий основной функционал системы аутентификации. По своим функциям токен и смарт-карта практически не отличаются. В защищенной памяти последней тоже хранится идентифицирующая информация, а в случае использования смарт-карты в PKI — сертификаты с соответствующими парами ключей, используемыми для подписи и шифрования. Белая пластиковая поверхность карты может служить для визуальной идентификации — размещения дополнительной информации о пользователе, как на корпоративным бейдже. Иногда на нее наносят магнитную полосу в целях реализации дополнительных функций — доступа к банковскому счету или физического доступа в помещение.

Желательно, чтобы при выполнении криптографических операций секретный ключ шифрования не покидал токена или карты, поэтому в большинстве современных устройств так или иначе реализовано выполнение криптографических преобразований «на борту».

Когда сертификат и закрытый ключ находятся на физическом носителе, факт пропажи обнаружить гораздо проще, и хранящиеся на нем данные сразу же могут быть аннулированы сотрудником, отвечающим за безопасность (в его функции входит циклическая смена паролей и сертификатов), в результате для нового «владельца» токена или смарт-карты этот предмет превращается в обычный брелок. Между тем при взломе (краже) пароля пользователь может не догадываться об этом долгое время. Наиболее перспективные сферы применения смарт-карт и USB-ключей — ЭЦП и шифрование почты, хранение различных паролей для множества приложений, защищенный документооборот на основе ЭЦП, VPN или доступа к Web. Одно из возможных приложений — организация конфиденциальной печати.

В защищенной памяти смарт-карты могут быть записаны биометрические шаблоны. Для аутентификации по биометрическим признакам производители (Rainbow, RSA Security и ряд других) предлагают гибридные решения — специализированные устройства считывания смарт-карт, совмещенные со сканером отпечатков пальцев. Как правило, пользователь может сохранить шаблоны нескольких отпечатков, поэтому даже в случае изменения кожного рисунка (при порезе) идентификация состоится. Существенный недостаток этого варианта — высокая стоимость защиты одного рабочего места. Наиболее целесообразное применение таких систем — доступ к критичным ресурсам в сочетании с иными факторами.

Пример еще одного гибридного решения — клавиатура, совмещенная со считывателем для смарт-карт. Такой продукт — ASEDrive IIIe Keyboard (KB) — недавно представила компания Aladdin Software Security, являющаяся также официальным дистрибьютором японской Athena Smartcard Solutions. Модификацию ASEDrive IIIe KB с портом СOM (RS-232) рекомендуется использовать, когда нет возможности подключения к разъему USB (устройство не оснащено портом USB, имеются ограничения политики безопасности в организациях и т. п.).

|

| Рисунок 1. |

В последнее время все большее распространение (пока в основном за рубежом) получают вычислители пароля. Примером могут служить карточки IdentityGuard, выпускаемые Entrust, — на российском рынке их предлагает дистрибьютор данного производителя компания Rainbow (см. Рисунок 1). IdentityGuard — картонный прямоугольник с серийным номером размером со смарт-карту или кредитную карточку, на который нанесена цифровая таблица. В нем нет ни чипа смарт-карты, ни микроконтроллера UB- токена, и тем не менее это двухфакторное устройство аутентификации. Соответствующее ПО состоит из двух частей: серверной (она загружается на сервер и контролирует весь процесс) и клиентской (обрабатывает запрос со стороны клиента и передает его на серверную часть). Пользователю необходимо заполнить на экране компьютера три поля (например, E-6, E-3, G-2), введя в них значения, указанные на пересечении указанных столбцов и строк таблицы (столбцы помечены буквами, а строки — цифрами). Отчасти это напоминает систему ввода одноразовых паролей, о которой будет сказано ниже. Основное преимущество такой карточки — низкая стоимость (около 20 центов). В отличие от токена или смарт-карты IdentityGuard требует более внимательного обращения с ней — с оставленной на столе без присмотра карточки несложно снять копию.

РЫНОК ПРЕДЛАГАЕТ

На российском рынке аппаратные средства аутентификации продают компании «Актив», Aladdin Security Solutions, Rainbow Technologies, RSA Security, активно сотрудничающие с российскими криптопровайдерами АНКАД, «Сигнал-Ком», «Крипто-Про». «Актив» поставляет на российский рынок комплекс электронных идентификаторов ruToken (см. Рисунок 1). Aladdin Security Solutions выпускает USB-ключи и смарт-карты eToken (см. Рисунок 2), а также разнообразные программные средства управления аутентификацией. Rainbow, эксклюзивный дистрибьютор в России компаний SafeNet и Entrust, помимо USB-ключей iKey и смарт-карт предлагает полный спектр решений для развертывания инфраструктуры PKI и ее защиты с помощью аппаратных средств. В рамках партнерского соглашения с RSA Security компания «Демос» поставляет помимо прочего аппаратные средства генерации одноразовых паролей: смарт-карты и USB-аутентификаторы RSA SecurID, а также разнообразные средства построения инфраструктуры PKI.

|

| Рисунок 2. |

Для USB-ключей часто используется общее название «токен», однако идеология и реализация этих устройств у различных производителей принципиально отличаются. Так, при создании ruToken перед разработчиками компании «Актив» была поставлена цель создать недорогие устройства для российского рынка, где были бы реализованы отечественные алгоритмы шифрования ГОСТ. Учитывая, что каждая страна пытается сохранить свои секреты, а импорт криптографических средств в Россию чрезвычайно затруднен, такая целевая направленность является несомненным преимуществом данных продуктов. К тому же, благодаря поддержке алгоритмов, отвечающих требованиям ГОСТ, «Актив» имеет возможность выйти на рынки, не доступные для западных поставщиков.

Что касается концептуальных отличий, то вычисления могут производиться как на самом устройстве, так и компьютере, к которому оно подключается. Первую группу составляют USB-аутентификаторы, функции которых ограничиваются хранением информации о ключах — эти устройства используются в качестве защищенного хранилища паролей. К ней может быть отнесена вся линейка ruToken и Aladdin eToken R2. Большая часть вычислений (алгоритм шифрования, алгоритм цифровой электронной подписи и алгоритм хэширования) выполняются в памяти компьютера, а не на борту самого устройства. Стандартный USB-ключ iKey1000 от Rainbow Technologies выполняет роль защищенного хранилища паролей. Он поставляется со специальной утилитой, с помощью которой его можно отформатировать для применения в инфраструктуре PKI. В этой модели аппаратно реализованы алгоритмы хэширования MD5 и SHA1 и программно — все остальные.

Вторая группа USB-ключей характеризуется тем, что криптографические вычисления выполняются на самом устройстве и личный ключ никогда его не покидает. Таков, например, Aladdin eToken PRO с архитектурой смарт-карты и все его модификации. eToken PRO поставляется в двух форм-факторах: в виде смарт-карты, для подключения которого к компьютеру требуется PC/SC-совместимое устройство для чтения, и собственно USB-ключ, совмещающий в себе функции устройства чтения смарт-карты. Внутри помещается кусочек пластика, по форме напоминающий SIM-карту мобильного телефона, чип которого реализует функции смарт-карты. В стандартной модификации eToken PRO аппаратно реализованы алгоритмы DES, 3DES, RSA/1024. Обновленная модель eToken PRO 64К имеет увеличенный объем памяти и аппаратно реализованный алгоритм RSA/2048. Сертифицированная Гостехкомиссией при Президенте РФ версия eToken PRO может использоваться при проектировании автоматизированных систем до класса защищенности 1Г включительно. eToken NG-OTP представляет собой аналог eToken PRO со встроенным генератором одноразовых паролей (OTP). Устройство обеспечивает работу с одноразовыми паролями на основе информации, хранящейся на микросхеме смарт-карты. Компонентом архитектуры eToken OTP является сервер аутентификации RADIUS, для получения информации о пользователе он задействует инфраструктуру Active Directory. Все USB-ключи eToken выполнены в виде брелока со световой индикацией режима работы.

Rainbow Technologies предлагает три линейки ключей: iKey1000, iKey2000, iKey3000. Ключ iKey1000 имеет емкость памяти 8 Кбайт, iKey1032 и iKey 2032 — 32 Кбайт (последний сертифицирован ФСТЭК до 4-го класса защищенности, что позволяет использовать его не только как аутентификатор, но и как средство разграничения доступа). ОС для iKey 3000 соответствует требованиям европейского стандарта защиты, ОС для 2032 была создана с учетом норм американского стандарта защиты FIPS. Функционал этих моделей несколько различается, хотя и не принципиально. iKey 2000 и iKey 3000 поддерживают и интегрируются со всеми основными прикладными системами, где применяется технология PKI: Microsoft Internet Explorer и Outlook, продуктам Netscape, Entrust, Baltimore, Xcert, Verisign, CyberTrust, Check Point, Aventail, CyberPASS и многими другими.

В моделях iKey2000 и iKey3000 алгоритмы шифрования реализованы аппаратно. Надо отметить, что определенная часть специалистов относится с недоверием к программной реализации алгоритма шифрования. Между тем, как утверждают в Rainbow, существует множество надежных способов «зашумления» связи между драйвером и портом USB, а сам PIN-код можно передать в зашифрованном виде.

Все производители предлагают модификацию своих продуктов с радиочастотной меткой RFID. Смысл этого решения заключается в интеграции системы аутентификации в комплексную систему безопасности предприятия, в состав которой входит и система контроля доступа в помещение. Другими словами, весьма логично объединить в одном устройстве ключ от двери и идентификатор от сети. При этом метку RFID можно установить не только на входе, но и на выходе, чтобы, уходя, сотрудник не оставил незаблокированной свою систему. (Первоначально метки RFID были придуманы для маркировки овец. Каждому животному в ухо вставляется серьга с радиочастотной меткой, по возвращении с пастбища стадо проходит через ворота с соответствующим детектором. Такая процедура позволяет автоматизировать подсчет животных.)

В ruToken RF используется радиочастотная метка наиболее распространенного типа (см. Рисунок 3), это делает его пригодным для уже имеющихся систем контроля и управления доступом (СКУД). Около 90% СКУД, установленных в офисах российских компаний, совместимы со стандартом EM-Marine, который и был взят за основу в ruToken RF. Другие производители отдают предпочтение менее распространенным радиочастотным меткам, что ограничивает их применение или предполагает более существенную реконструкцию СКУД.

Несомненно, огромное удобство представляет наличие единого ключа для решения множества различных задач — будь то вход в компьютер или в сеть, проход в помещения или защита канала, шифрование информации, ЭЦП, безопасный доступ к защищенным разделам сайтов Web, дисковым ресурсам, банковскому счету.

ПАРОЛЬ НА ЧАС

Если для компании Aladdin USB-ключ с генерацией одноразовых паролей eToken NG-OTP является дополнительным вариантом использования токенов, то RSA Security — поставщик именно таких решений (технология One Time Password). По способу применения аутентификатор с генерацией одноразового пароля несколько напоминает IdentityGuard — с тем лишь отличием, что сам ключ не надо менять так же часто, как карточку, но для его работы требуются батарейки и жидкокристаллический экран. Модельный ряд аутентификаторов производства RSA Security включает RSA SecurID SID600, RSA SecurID SID700 (см. Рисунок 3), а также смарт-карты RSA SecurID 5100 и RSA SecurID 5200. Аутентификатор RSA SecurID 6100 — полноценный аналог смарт-карты, выполненный в виде токена. В отличие от смарт-карты, для работы с ним не требуется считыватель — достаточно установить нужный драйвер. Следует заметить, что наряду с аппаратными аутентификаторами RSA SecurID компания предлагает и программные.

|

| Рисунок 3. В ruToken RF применяется радиочастотная метка наиболее распространенного типа, что позволяет использовать его в уже имеющихся системах контроля и управления доступом (СКУД). |

Идея одноразового пароля заключается в том, что токен-код рассчитывается при помощи генератора псевдослучайных чисел, поэтому предсказать следующее значение по текущему невозможно. Такой пароль нельзя ввести дважды, и даже если его подглядели из-за плеча — в следующий раз войти в систему с этим паролем не удастся. При первоначальном подключении пользователь вводит имя, PIN-код и цифры с экрана токена. Эти шесть цифр меняются раз в минуту. Вертикальный столбец в левой части жидкокристаллического экрана показывает, сколько времени осталось до генерации очередного пароля.

Процедура аутентификации происходит следующим образом. При попытке зайти на защищенный ресурс запрос перехватывается установленным на нем агентом. Пользователю предлагается ввести свой идентификатор (UID, login). В качестве пароля вводится комбинация из PIN-кода и числа, которое в данный момент отображается в окне токена. Эти данные отсылаются агентом на сервер аутентификации RSA ACE/Server и там проверяются. Генерация токен-кода производится на основании текущего времени (таймер встроен в брелок или карту) и стартового вектора генерации (seed), который был записан в брелок на стадии его производства. PIN-коды зарегистрированных пользователей, а также векторы генерации хранятся в базе RSA ACE/Server. Таким образом, зная исходный вектор и текущее значение времени, cервер может восстановить значение токен-кода и, соответственно, пароля. Результаты проверки отсылаются агенту, после чего он принимает решение о допуске.

Если время на токене и RSA ACE/Server стало отличаться столь сильно, что в результате генерации токен-кода получаются разные значения, то сервер начинает процедуру синхронизации: в случае несоответствия полученного от пользователя пароля значению, рассчитанному сервером, он попытается найти совпадение с паролем, вычисленным в пределах некоторого временного «окна». Другими словами, сервер попытается «подогнать» свое время к времени пользовательского токена. Размер «окна» устанавливается администратором сервера, а кроме того, зависит от типа токена. После процедуры «подгона» времени сервер может отослать сообщение с просьбой ввести следующий токен-код или сообщение с указанием на ошибку (в зависимости от настроек). Если время на токене пользователя находится в пределах временного «окна», то сервер записывает отклонение для данного пользователя и при последующих процедурах аутентификации учитывает его. Обмен данными между ACE/Server и агентом происходит по специальному протоколу, применение которого обеспечивает защиту и гарантирует целостность передаваемых данных. Одна карточка или токен может содержать до пяти векторов генерации одноразовых паролей.

Работа с таким устройством удобна тем, что не нужен физический контакт токена с компьютером или любым другим устройством, на котором проводится аутентификация. Если пользователь находится в Internet-кафе, то для совершения банковской операции и подключения к банковскому ресурсу нет ничего лучше — пароль действует только в рамках одного сеанса. Утерянный USB-ключ всегда можно заблокировать. В USB-аутентификаторах RSA SecurID все вычисления производятся на самих устройствах. Оптимальное применение — удаленный доступ к сервисам приложений, VPN, порталу Web и/или Extranet.

УПРАВЛЕНИЕ ПАРОЛЯМИ

Выполняя функции хранителей ключей, токены и смарт-карты сами по себе не имеют практической ценности. Все они работают в программном окружении, обеспечивающем аутентификацию при запуске компьютера и при входе в сеть. Так, поставляемое бесплатно с токеном iKey программное обеспечение позволяет в среде Microsoft Windows с помощью встроенных средств генерации цифровых сертификатов поместить один из них на токен и затем воспользоваться им.

Весьма простой продукт, который бесплатно поставляется вместе со смарт-картой или USB-токеном NetSafe, — клиентское ПО Autentification Solution. Централизованная система управления SafeNet Axis состоит из серверной и клиентской части, поддерживая как PKI, так и аутентификацию вне PKI, например защищенный доступ при входе в сеть или доступ к определенным областям дисковой подсистемы. Кроме того, функционал SafeNet Axis включает SSO — аутентификацию для доступа к каждому приложению, которое работает на определенном компьютере. Подобные решения избавляют пользователя от необходимости введения паролей в приложения — за него это делает система. Пользователь вводит только один пароль для смарт-карты или PIN-код для токена (либо шесть цифр при работе с аппаратными средствами, оснащенными функцией генерации одноразовых паролей), а остальные пароли для приложений система подставит сама и даже нажмет кнопку OK. Глобальная система управления (в том числе удаленного, через Internet) SafeNet Card Management System рассчитана на крупных корпоративных заказчиков, начиная с 500 пользователей. Она обеспечивает централизованное управление всем жизненным циклом токенов и смарт-карт.

Функции однократной аутентификации и авторизации Single Sign-On реализует также система SafeNet Axi, система Aladdin eToken Simple Sign-On, система однократной аутентификации с помощью смарт-карт RSA SecurID Passage, система безопасного доступа к корпоративным информационным ресурсам RSA Sign-On Manager 4.1.

Aladdin Token Management System система управления токенами в масштабах всего предприятия. С ее помощью осуществляется полномасштабное управление всеми устройствами eToken — их ввод в эксплуатацию, отзыв, смена PIN-кодов в режиме самообслуживания, резервное копирование персональных данных пользователей и их восстановление в случае потери или повреждения USB-ключей, смарт-карт, идентификационных бейджей. В основу открытой архитектуры TSM положены настраиваемые коннекторы, им обеспечивается поддержка большого числа приложений безопасности, в том числе отвечающих за вход в сеть, подключение к VPN, доступ к сайтам Web, аутентификацию с использованием OTР, защиту электронной почты, шифрование данных и т. д. Все эти приложения TSM объединяет на единой автоматизированной платформе.

|

| Рисунок 4. Ключи с генерацией одноразовых паролей RSA SecurID SID 700 и SID 800. |

eToken Simple Sign-On (SSO) компании Aladdin среди прочих функций обеспечивает централизованное управление аутентификаторами в масштабах всего предприятия, она полностью совместима с системой управления жизненным циклом токенов Token Management System (TMS). Для безопасного хранения персональных данных, используемых при доступе в Web, специалисты Aladdin разработали систему eToken WSO. C ее помощью все пароли и другие параметры всех учетных записей на сайтах Web можно безопасно сохранять в памяти eToken. Для доступа на защищенный сайт Web достаточно подключить токен к компьютеру и ввести PIN-код.

Одна из важных сфер применения USB-ключей и смарт-карт — шифрование данных на диске. Такие решения разрабатывают, в частности, российские компании SecurIT, «Физтехсофт» и все та же Aladdin. Aladdin Secret Disk NG позволяет создавать на компьютере скрытые защищенные ресурсы — секретные диски (в том числе и съемные), предназначенные для безопасного хранения персональной информации. Доступ к данным получит только их владелец и авторизованные им доверенные лица, имеющие электронный ключ eToken и знающие его PIN-код. Для других пользователей этот ресурс является невидимым и недоступным. Таким образом, защищенная информация не может быть просмотрена и скопирована другими лицами или использована посторонними при ремонте, краже компьютера или утере съемного зашифрованного диска, например флэш-памяти USB или компакт-диска.

USB-ключи и смарт-карты находят широкое применение при аутентификации на тонком клиенте и при работе с установленными на нем приложениями. Производители этих средств тестируют свои продукты на совместимость с Citrix MetaFrame XP Presentation Server или Microsoft Terminal Services.

ФАКТОР ДОВЕРИЯ

Фундаментом системы доверия к инфраструктуре с открытыми ключами является центр сертификации. Личным ключом центра подписывается каждый созданный сертификат, а все сертификаты пользователей генерируются на основе одного корневого сертификата с идентификационными данными самого центра. Получив доступ к цифровому сертификату пользователя, злоумышленник может скомпрометировать его персональные данные и все, что он делает. Компрометация же корневого сертификата удостоверяющего центра разрушает доверие не только к центру, но и ко всем пользователям, которые находятся в сфере его ответственности.

|

| Рисунок 5. Устройство HSM Luna SA позволяет разграничить доступ нескольких администраторов, выполняющих различные функции и, соответственно, нуждающихся в доступе к различным ресурсам. |

Для безопасного хранения корневого сертификата удостоверяющего центра Rainbow Technologies предлагает семейство решений под названием Luna — Hardware Security Module (HSM). Устройство Luna Pin Entry Device устанавливается в сервер в виде платы PCI. Другой вариант системы позволяет делать резервную копию корневого сертификата. Сетевое решение Luna SA (см. Рисунок 5) рассчитано на крупных заказчиков, владеющих собственными центрами сертификации. Помимо хранения корневого сертификата с его помощью можно разграничить доступ к различным ресурсам для нескольких администраторов. При необходимости может быть создано до 20 разделов, функционирующих как 20 независимых HSM. В отличие от установки HSM на отдельный сервер, устройство различает, с какого сервера пришел запрос и к какому разделу следует предоставить доступ — в зависимости от конфигурации серверы могут хранить свои корневые сертификаты в разных разделах либо только в одном. Таким образом, Rainbow подготовила полное решение для развертывания PKI и хранения цифровых сертификатов как с серверной, так и с клиентской стороны.

Компания «Демос» поставляет на российский рынок аппаратный модуль безопасности Hardware Security Module (HSM) производства nCipher. Он предназначен для безопасного хранения криптографического материала и выполнения крипографических операций, выпускается в виде внутренней платы и как отдельное сетевое устройство высотой 1U или 2U. В числе прочих функций имеется система предотвращения несанкционированного вскрытия и кражи. В случае попытки проникновения внутрь или сильной тряски хранящаяся в нем информация гарантированно уничтожается. Взаимодействие с компьютерами может осуществляться через интерфейс PCI (исполнение в виде карты для компьютера, например nCipher nForce) или по сети (nCipher netHSM).

Для осуществления операций с ключами, хранящимися в HSM, можно реализовать схему доступа M of N: чтобы выполнить какую-то операцию с криптографическим материалом, защищенным набором из N смарт-карт, необходимо предъявить минимум M карт. Например, свои смарт-карты должны вставить в устройство три администратора из пяти.

В ЗАКЛЮЧЕНИЕ

Любая сеть настолько уязвима, насколько уязвимо ее самое слабое звено. Если у руководителя компании на рабочем столе установлен биометрический считыватель смарт-карт, а компьютер на складе даже не защищен паролем, то и вся корпоративная сеть оказывается открыта для проникновения.

Другое важное обстоятельство касается адекватности системы защиты существующей угрозе: чем более привлекательным для потенциального взломщика является объект, тем более совершенной должна быть его охрана. Правда, при разработке системы защиты необходимо соблюдать баланс между высотой баррикады и функциональностью, чтобы ничто не мешало выполнению непосредственных функций приложения.

Как считает Брюс Шнайер, от посягательств среднего пользователя спасет любая система защиты, от квалифицированного взломщика — никакая. Современному киберпреступнику по плечу практически любая задача, при решении которой он обладает массой преимуществ по сравнению с классическими грабителями. Ему не надо присутствовать на объекте, чтобы осуществить намеченный план, — современный «медвежатник» комфортно работает дома, имеет массу времени и располагает разнообразными средствами для анализа и нейтрализации практически любого механизма защиты. Выход один: создать такую систему обороны, чтобы сладить с ней могли немногие, и им это было бы экономически невыгодно.

В любом бизнесе главная задача — получение прибыли, и защита информации ради самого процесса защиты никого не интересует. Это всего лишь инструмент, позволяющий заработать немалые деньги или снизить риски и возможные потери при относительно небольших дополнительных затратах.

Наталья Жилкина — научный редактор «Журнала сетевых решений/LAN». C ней можно связаться по адресу: nzil@lanmag.ru.

Поделитесь материалом с коллегами и друзьями