Spoofer что это такое

Что такое спуфинг и как предотвратить спуфинг-атаку

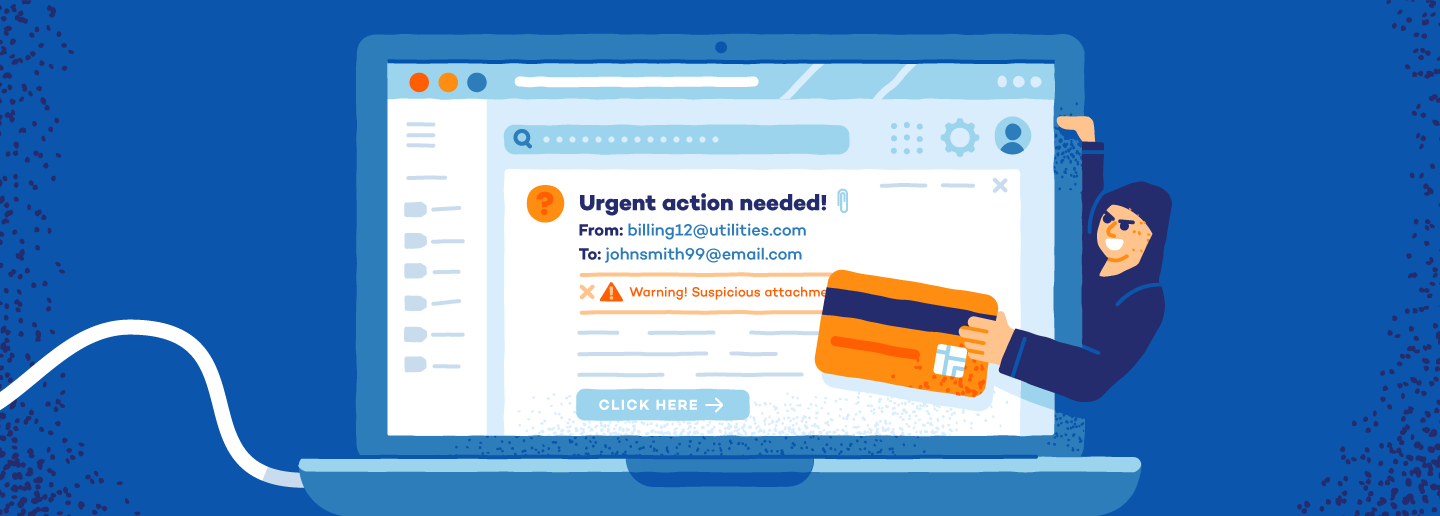

Как правило, основная цель спуфинга – получить доступ к личной информации, украсть деньги, обойти контроль доступа к сети или распространить вредоносное ПО через ссылки на зараженные веб-страницы или зараженные файлы, вложенные в электронное письмо / сообщение. При любой форме общения в Интернете мошенники будут пытаться использовать спуфинг, чтобы попытаться украсть вашу онлайн-личность и ИТ-активы.

Предлагаем вам подробнее узнать о том, как происходит спуфинг, какие существуют типы спуфинг-атак, как определить спуфинг, и как его предотвратить.

Как происходит спуфинг

Термин «spoof» (спуф) в английском языке существует уже более века и относится к любой форме обмана. Однако сегодня он в основном используется в тех случаях, когда речь идет о кибер-преступности. Каждый раз, когда мошенник маскирует себя под другого человека (организацию, сайт, отправитель и пр.), то такой случай – это спуфинг.

Спуфинг может применяться к различным коммуникационным каналам и задействовать различные уровни технических ноу-хау. Чтобы спуфинг-атака была успешной, она должна включать в себя определенный уровень социальной инженерии. Это означает, что методы, которые используют мошенники, способны эффективно обмануть своих жертв и заставить их предоставить свою личную информацию. Мошенники используют методы социальной инженерии, чтобы играть на уязвимых человеческих качествах, таких как жадность, страх и наивность.

Типы спуфинг-атак

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

Идентификатор вызывающего абонента (Caller ID) позволяет получателю телефонного звонка определить личность того, кто звонит. Такой вид спуфинга происходит в тех случаях, когда мошенник использует ложную информацию для изменения идентификатора вызывающего абонента (т.е. мошенник звонит якобы с другого телефона – например, телефон вашего друга). Поскольку спуфинг с подменой идентификатора вызывающего абонента делает невозможной блокировку номера, многие телефонные мошенники используют такой вид спуфинга, чтобы скрыть свой реальный номер телефона, с которого осуществляется данный звонок, чтобы в конечном итоге скрыть свою личность. Иногда мошенники используют ваш код города, чтобы создать впечатление, что звонок местный.

Большинство спуфинг-атак с подменой идентификатора вызывающего абонента происходит с помощью VoIP (Voice over Internet Protocol), который позволяет мошенникам создавать номер телефона и имя идентификатора вызывающего абонента по своему выбору. Как только получатель звонка ответит на звонок, мошенник попытается убедить его предоставить ему требуемую важную информацию.

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой сайта – это тип спуфинг-атаки, в рамках которой мошенник пытается создать опасный (вредоносный) сайт похожим на надежный безопасный сайт (например, известного банка), используя его шрифты, цвета и логотипы. Такой спуфинг проводится путем репликации оригинального надежного сайта с целью привлечения пользователей на специально созданный поддельный фишинговый или вредоносный сайт. Такие «скопированные» сайты, как правило, имеют примерно такой же адрес сайта, как и исходный оригинальный сайт, а потому, на первый взгляд, кажутся обычным пользователям реальными (оригинальными) сайтами. Однако такие «скопированные» сайты обычно создаются для незаконного получения личной информации посетителя сайта.

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Также в качестве адресов электронной почты отправителей могут подставляться те адреса, которые очень похожи на адреса известных вам отправителей (незаметная разница в букве/цифре), либо мошенник может маскировать поле «От» (“From”) с адресом отправителя и в точности указывать тот адрес электронной почты, которому вы можете доверять.

Спуфинг с подменой IP-адреса (IP Spoofing)

Когда мошенник стремится скрыть реальное местоположение в Интернете того места, откуда запрашиваются или куда отправляются данные пользователя/жертвы, то обычно используется спуфинг с подменой IP-адреса. Цель IP-спуфинга состоит в том, чтобы заставить компьютер жертвы думать, что информация, отправляемая мошенником пользователю, исходит из надежного источника, что позволяет вредоносному контенту доходить до пользователя.

Спуфинг с подменой DNS-сервера (DNS Server Spoofing)

Спуфинг с подменой Domain Name System (DNS), также известный как «отравление кэша», используется для перенаправления трафика пользователя на поддельные IP-адреса. Такой метод позволяет перенаправлять пользователей на вредоносные сайты. В рамках такой атаки мошенник меняет IP-адреса DNS-серверов, указанных на компьютере жертвы, на поддельные IP-адреса, который мошенник хочет использовать для обмана жертвы.

ARP-спуфинг (ARP Spoofing)

ARP-спуфинг (Address Resolution Protocol) часто используется для изменения или кражи данных, а также для взлома компьютера жертвы внутри его сессии (подключения). Для этого злоумышленник свяжет себя с IP-адресом жертвы, чтобы иметь возможность получить доступ к тем данным, которые изначально предназначались для владельца этого IP-адреса (т.е. жертвы).

SMS-спуфинг (Text Message Spoofing)

GPS-спуфинг (GPS Spoofing)

Атака типа GPS-спуфинг происходит для «обмана» GPS-приемника, когда передаются поддельные сигналы, которые напоминают настоящие. Другими словами, мошенник притворяется, что находится в одном месте, а на самом деле находится в другом. Мошенники могут использовать такой прием, чтобы, например, взломать GPS в автомобиле и отправить вас по ложному адресу или даже вмешаться в GPS-сигналы кораблей, самолетов и т.д. Любое мобильное приложение, которое полагается на данные о местоположении смартфона, может стать мишенью для такого типа атаки.

Атака посредника или «человека посередине» (Man-in-the-middle Attack, MitM)

Атаки типа Man-in-the-middle (MitM) происходят в тех случаях, когда мошенник взламывает Wi-Fi сеть или создает дублирующую поддельную Wi-Fi сеть в том же месте для перехвата веб-трафика между двумя сторонами подключения (отправитель и получатель трафика). С помощью такой атаки мошенники могут перенаправлять к себе используемую жертвой конфиденциальную информацию, такую как логины, пароли или номера банковских карт.

Спуфинг с подменой расширений файлов (Extension Spoofing)

Чтобы замаскировать вредоносные программы, мошенники часто используют спуфинг с подменой расширений. Например, они могут переименовать файл в «filename.txt.exe», спрятав вредоносную программу внутри расширения. Таким образом, файл, который кажется текстовым документом, на самом деле при его открытии запускает вредоносную программу.

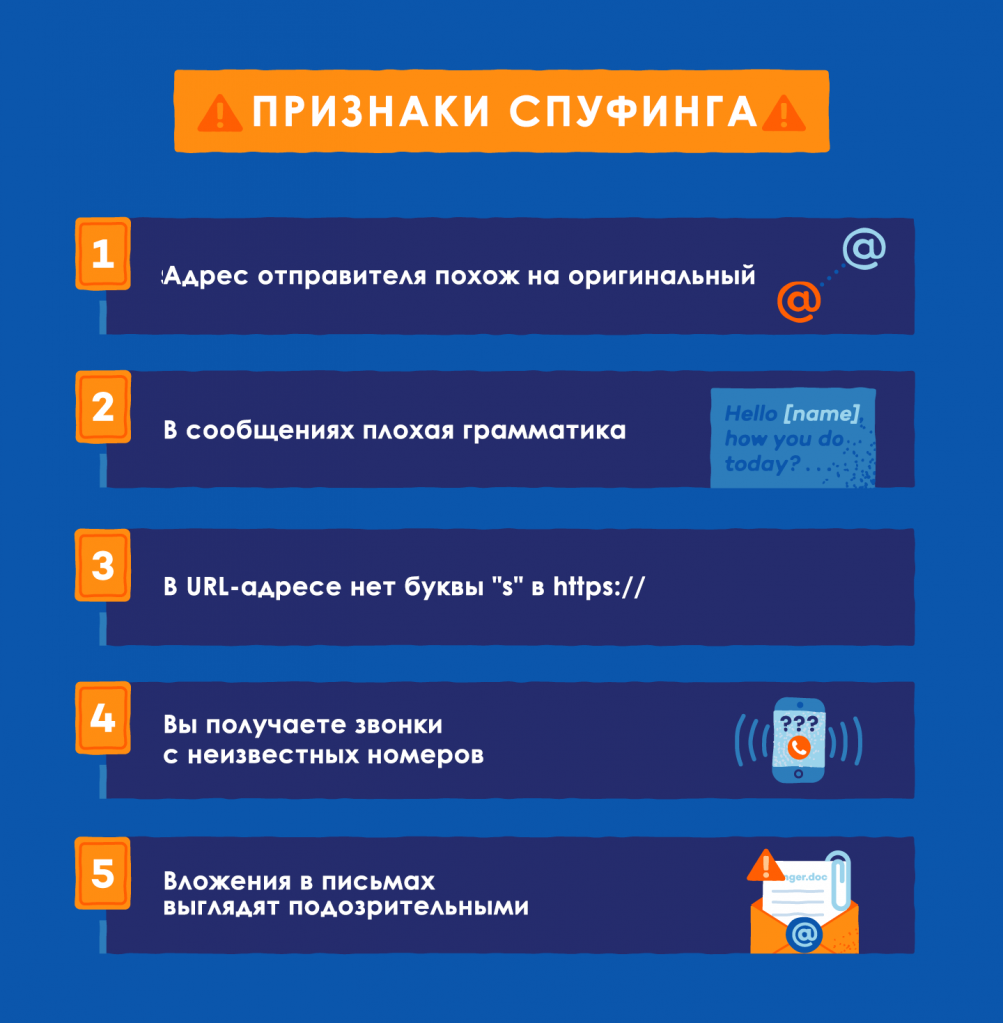

Как узнать, не применяют ли к вам методы спуфинга

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

Как защититься от спуфинг-атак

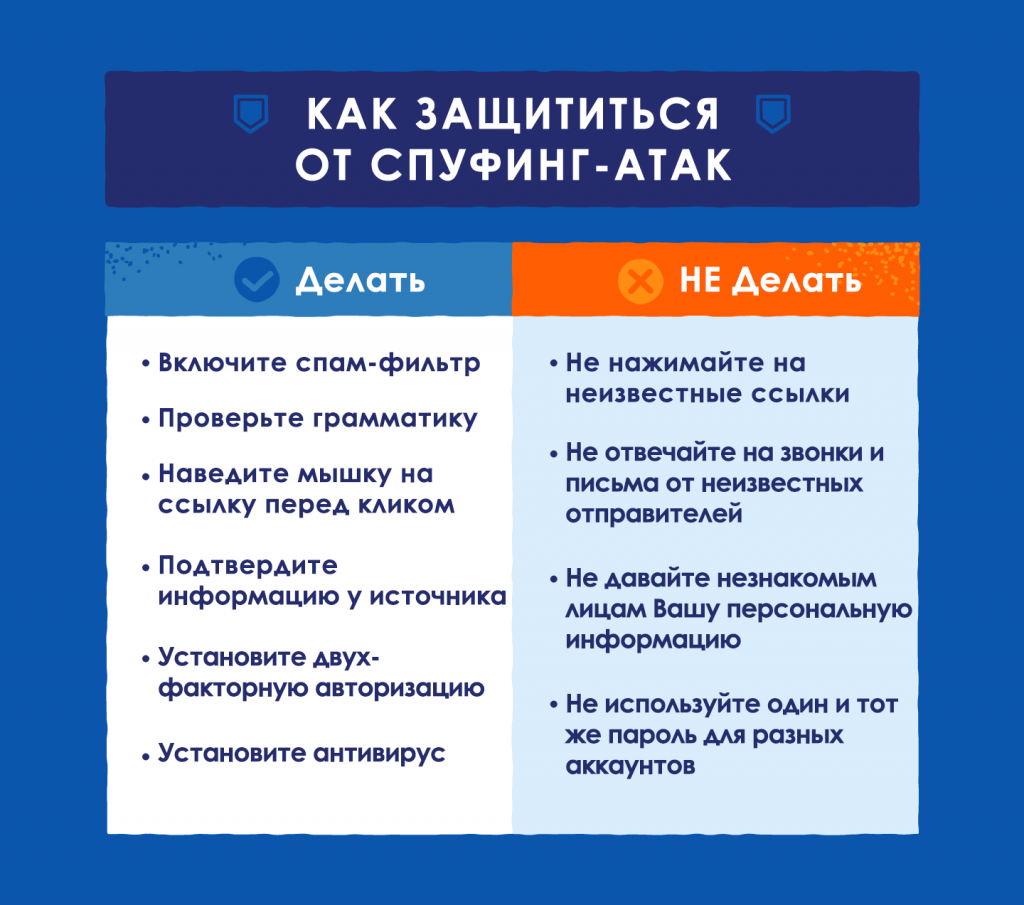

Существует ряд рекомендаций, которым вам следует придерживаться, чтобы защитить себя от спуфинг-атак. Оставайтесь на шаг впереди мошенников с нашими полезными советами, что следует делать, а что делать не следует:

Следует делать

НЕ следует делать

Если вы считаете, что вас обманули, вы можете подать жалобу в центр защиты прав потребителей. Вы также можете обратиться в местное отделение полиции, если потеряли деньги из-за обмана. Также советуем вам использовать антивирусное программное обеспечение, чтобы обезопасить свою цифровую жизнь и защитить себя от обмана и спуфинга.

GPS: глушилки, спуфинг и уязвимости

Династия GPS-спуферов за работой

Я писал, как угоняли дронов, «взламывая» их GPS, и наткнулся на замечательного персонажа — Тодда Хампфриса — который не только воспроизвел «угон беспилотника», но и побудил студентов «угнать» яхту.

GPS Spoofing

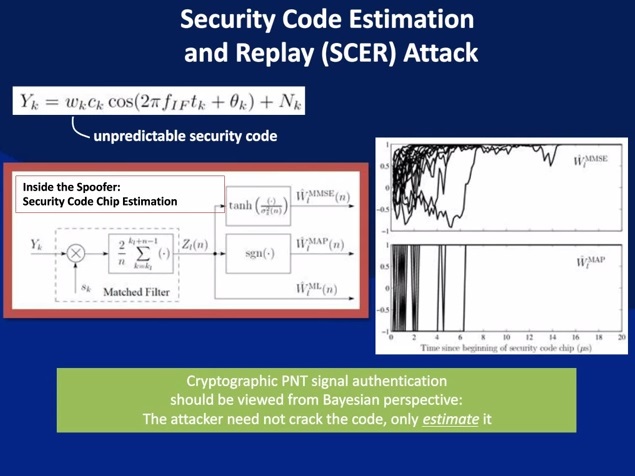

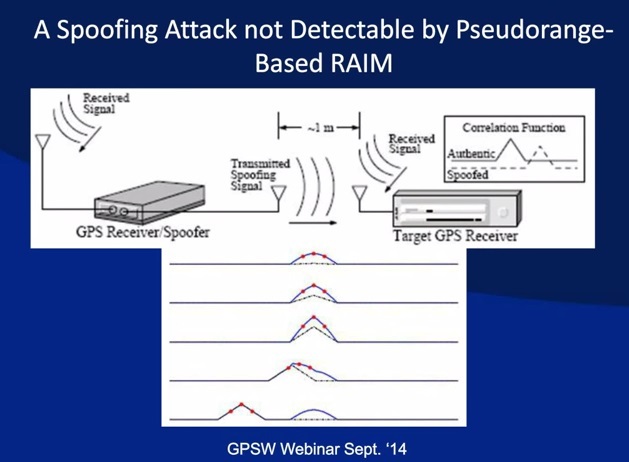

Spoofing атака на GPS — атака, которая пытается обмануть GPS-приемник, широковещательно передавая немного более мощный сигнал, чем полученный от спутников GPS, такой, чтобы быть похожим на ряд нормальных сигналов GPS. Эти имитировавшие сигналы, изменены таким способом, чтобы заставить получателя неверно определять свое местоположение, считая его таким, какое отправит атакующий. Поскольку системы GPS работают измеряя время, которое требуется для сигнала, чтобы дойти от спутника до получателя, успешный спуфинг требует, чтобы атакующий точно знал, где его цель — так, чтобы имитирующий сигнал мог быть структурирован с надлежащими задержками сигнала.

Атака спуфинга GPS начинается, широковещательно передавая немного более мощный сигнал, который указывает корректную позицию, и затем медленно отклоняется далеко к позиции, заданной атакующим, потому что перемещение слишком быстро повлечет за собой потерю сигнальной блокировки, и в этой точке spoofer станет работать только как передатчик помех. Одна из версий захвата американского беспилотника Lockheed RQ 170 в северо-восточном Иране в декабре 2011, это результат такой атаки.

Spoofing GPS был предсказан и обсужден в сообществе GPS ранее, но никакой известный пример такой вредоносной атаки спуфинга ещё не был подтвержден.

Под катом несколько полезных видео со сценариями атак на GPS, анализ криптографических решений, используемых в навигации, обнаружители глушилок, спуферов, ну и обзор нескольких портативных GPS-глушилок, которые я поразбирал в Хакспейсе.

Выступление на TED главного GPS-угонщика, короля спуфинга.

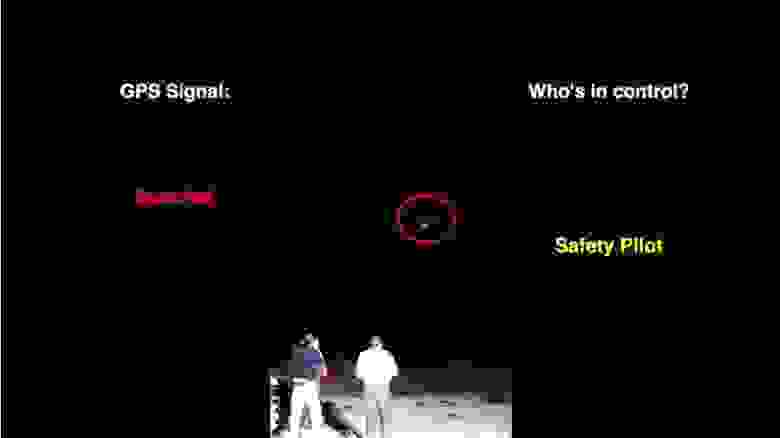

Кто управляет дроном: вы или хакер?

Студенты охотятся не на бабушек-процентщиц а на многомиллионные яхты

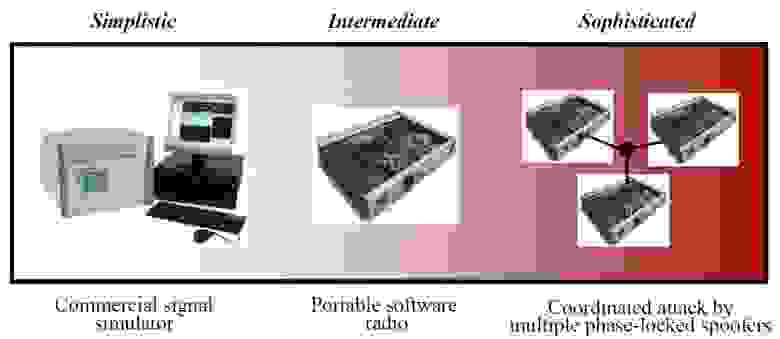

Основным компонентом спуфера стал имитатор GPS-сигналов. Эти устройства выпускаются серийно и предназначаются для тестирования навигационных систем. В большинстве стран они продаются свободно и стоят от тысячи долларов.

Сам по себе такой имитатор GPS сигналов — маломощный и действует в радиусе десятка метров. Поэтому вторым компонентом спуфера стали усилители, повышающие мощность ложного сигнала GPS в десятки раз.

Во время эксперимента всё оборудование атакующей стороны находилось на борту яхты, совершавшей плавание в Средиземном море у берегов Италии. Образно говоря, она была погружена в облако ложных сигналов GPS, мощность которых была больше настоящих.

На первом этапе Тодд запустил процесс дублирования настоящих сигналов со спутников, добиваясь их полного соответствия по учитываемым характеристикам. Добившись слияния обоих сигналов, он немного повысил мощность тех, которые отправляет спуфер. Навигационная система стала считать их основными и отфильтровывала настоящие данные со спутников как помехи. Получив контроль, Тодд стал постепенно искажать вычисляемые сведения о местоположении, уводя яхту севернее заданного курса.

Капитан яхты убедился в действенности методики, когда отклонение превысило три градуса. После чего Тодд сыграл завершающий аккорд. Изменив данные для определения высоты над уровнем моря, руководитель группы смог заставить навигационный компьютер яхты «считать», что судно находится под водой.

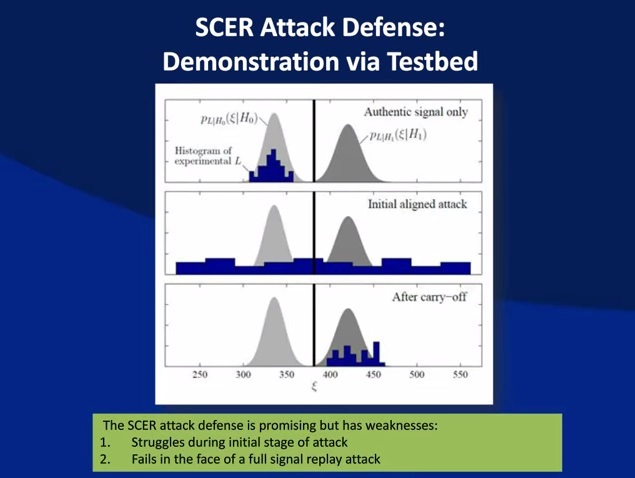

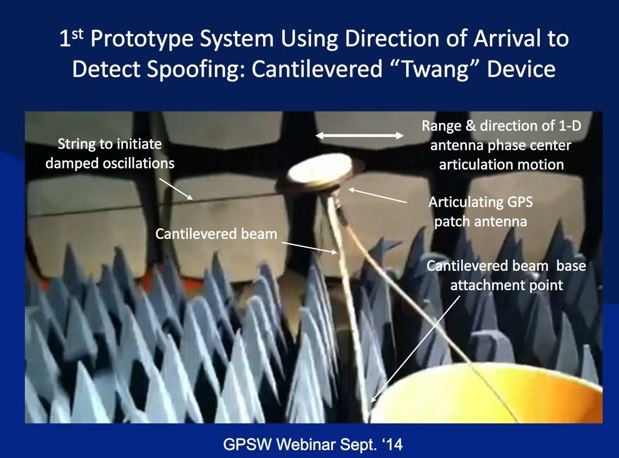

Бывший наставник Тодда, профессор Корнеллского университета Марк Псиаки (Mark Psiaki), предложил схему защиты от GPS-спуфинга. Сейчас вместе с аспирантами он уже реализовал описанную идею. Его группа создала модифицированный GPS-приёмник с антенной, меняющей своё положение с определённой частотой. Поскольку спутники находятся на значительном удалении друг от друга, а ложные сигналы приходят из одного близкого места, фаза несущего колебания в для такого приёмника будет меняться по-разному, что и позволит распознать обман.

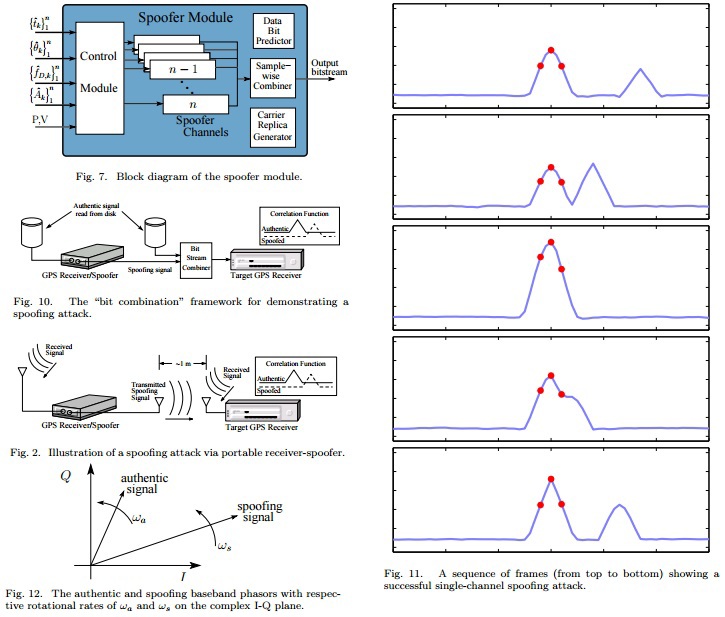

Assessing the Spoofing Threat: Development of a Portable GPS Civilian Spoofer

В этой же публикации автор предлагает 2 варианта защиты от спуфинга: Data Bit Latency Defense и Vestigial Signal Defense

Еще полезные видео

Тодд Хампфри разработал бюджетный вариант комбинированного с видеокамерой GPS сантиметровой точности

Самое свеженькое видео июня 2015 года, где Тодд рассуждает о будущем GPS (есть кадры из его лаборатории)

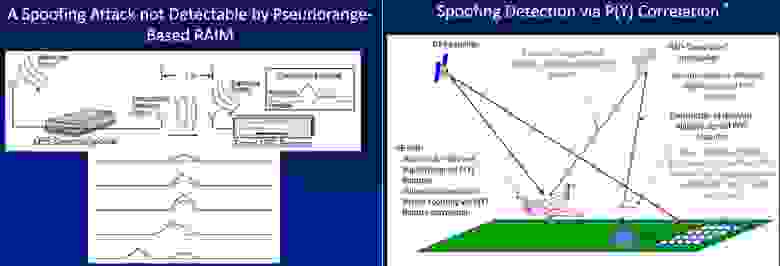

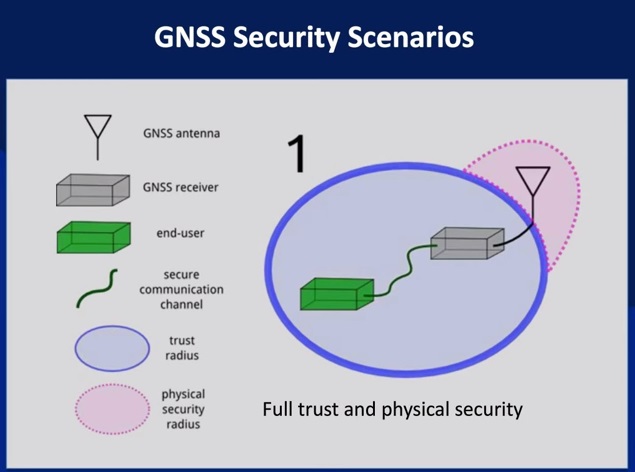

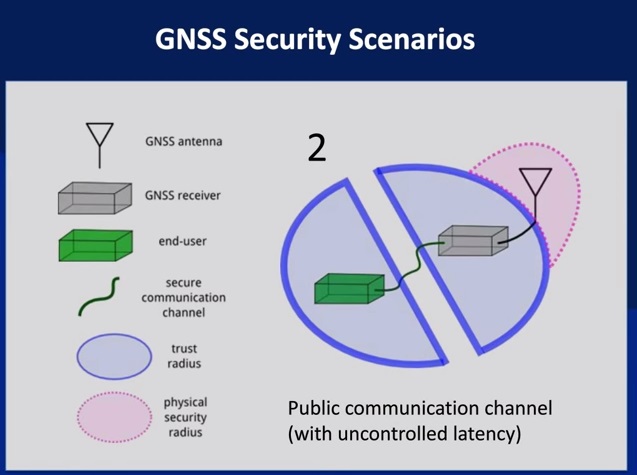

Spoofing, Detection, and Navigation Vulnerability (18 сентября, 2014)

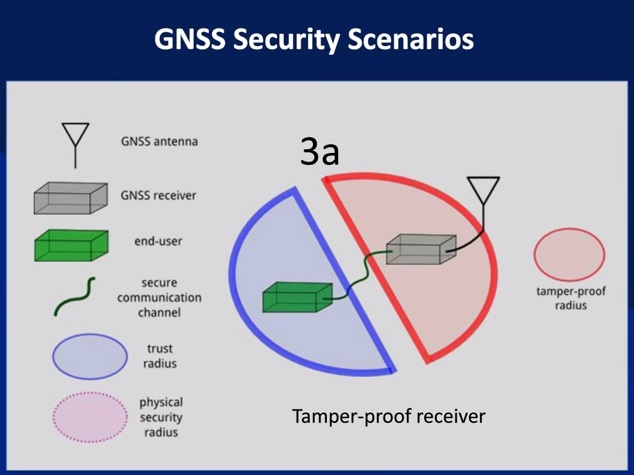

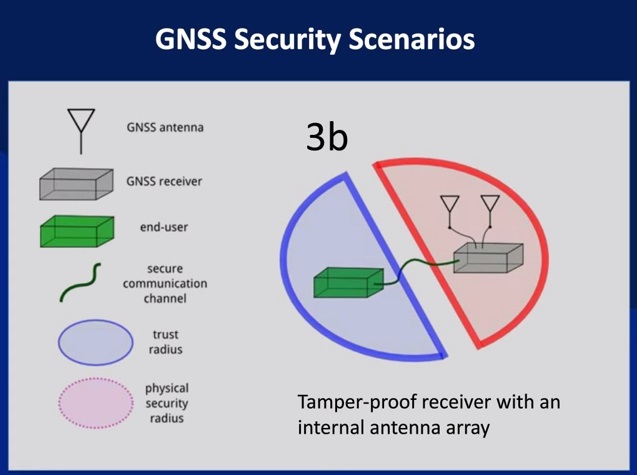

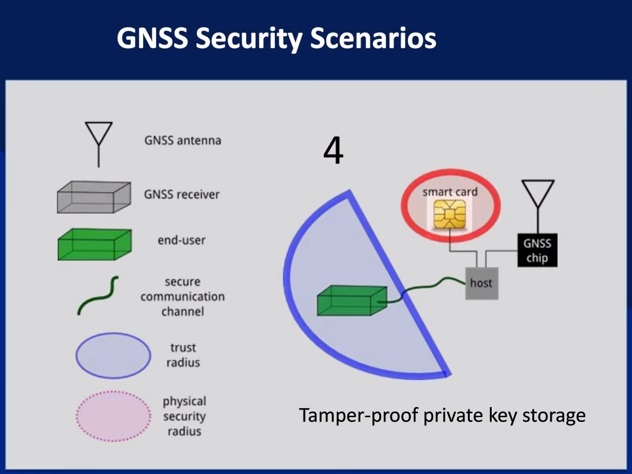

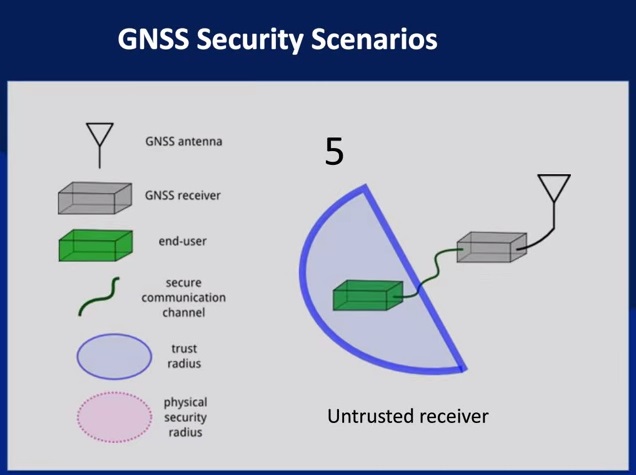

В этой передаче Тодд рассматривает несколько сценариев безопасности GNSS

Структура рынка безопасности GNSS

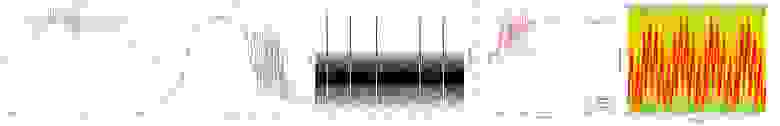

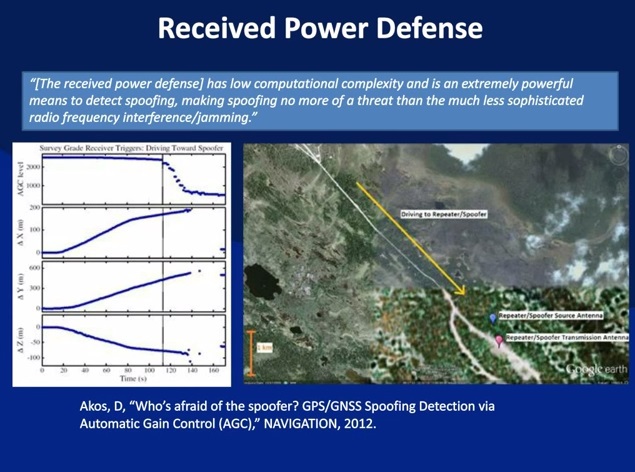

Who’s Afraid of the Spoofer? GPS/GNSS Spoofing Detection via Automatic Gain Control (AGC)

Security For and From GPS

Detect and Locate GPS Jamming: Provide Actionable Intelligence

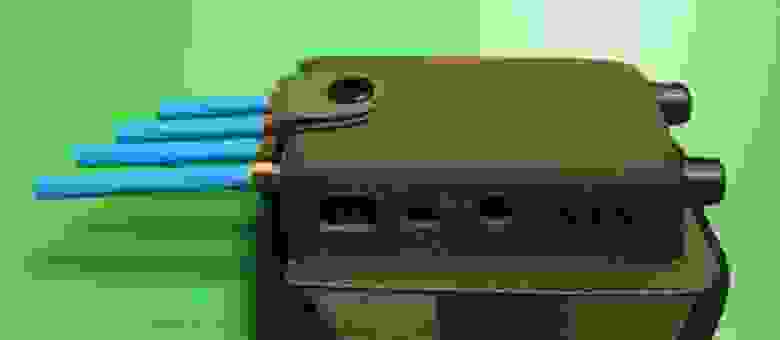

Портативные GPS-глушилки

Увы, настоящий трекер/маячок я не успел найти, поэтому тестил на смартфоне. Каждый из этих приборов «валил» спутники на расстоянии более 15 метров в помещении.

GP50

Общая выходная мощность: 70 мВатт

Цена: 2600 руб

G600 и G600с

Возможно заряжать от прикуривателя

G600 глушит L1:1500-1600 МГц

G600с глушит L1:1560-1580 МГц и L2: 1217-1273 МГц

Общая выходная мощность: 150 мВатт

Работает от аккумулятора: 120 минут (G600) и 60 минут(G600с),

Радиус: 2-15 метров

Цена: 3900 руб (G600) и 4200 руб (G600с)

Black wolf gt-12g

Глушит все известные частоты спутникового слежения.

Этот блокиратор спутниковой связи может одновременно глушить спутниковый сигнал в пяти различных диапазонах GPS/ГЛОНАСС:

L1 – несущий сигнал, L2 – вспомогательный диапазон, L3 – военный диапазон, L4 – диапазон для изучения ионосферы, L5 – новый вспомогательный диапазон.

L1:1500-1615 МГц

L2/L3: 1200-1230 МГц

L4: 1250-1280 МГц

L5: 1170-1180 МГц

Радиус блокирования сигнала: 5-15 метров

Общая выходная мощность: 2 Ватт

Время работы от аккумулятора: 90 минут

Цена: 10400 руб.

Специально для хакеров-страйкбольщиков есть удобное «полевое» крепление

Статьи на Хабре про безопасность GPS

По оценке журнала GPS World, сейчас в мире находится в использовании более миллиарда приёмников GPS, и более 90% из них используются только для получения сигналов точного времени.

Интересно, что энтузиасты уже создали работающие образцы нового поколения таких устройств, способных не просто глушить, но искажать сигналы GPS. Мошенники могут использовать это с целью осуществления неких крупных афёр (например, все заявки на фондовой бирже маркируются сигналами точного времени, так что саботаж в сети конкурента позволит манипулировать котировками акций).

d В 2012 году Верховный суд США признал неконституционным использование следящих GPS-устройств без судебного ордера и постановил прекратить такую практику. Поскольку решение суда вступило в силу немедленно, Федеральное бюро расследований было вынуждено в тот же день отключить приём сигнала от около 3000 активных GPS-жучков.

Устройство GPS-жучка

Не знаю как в России, но в США граждане периодически находят под днищем автомобиля следящие GPS-устройства, установленные спецслужбами. В прошлый раз, когда о таком стало известно прессе, студент арабского происхождения по неопытности отнёс устройство «производителю», не успев его хорошенько исследовать. Аналогичный прибор на своём автомобиле несколько лет назад нашла активистка за права животных Кэти Томас. Она отказалась вернуть его ФБР, а сейчас осмелилась отдать девайс на изучение.

Если атакующий хочет получить большое количество данных о передвижении различных объектов, то ему нужно скомпрометировать один из публичных серверов для мониторинга. Как показывает практика, это совсем не сложно, ведь большинство этих веб-сервисов содержат вполне тривиальные уязвимости из списка OWASP TOP 10

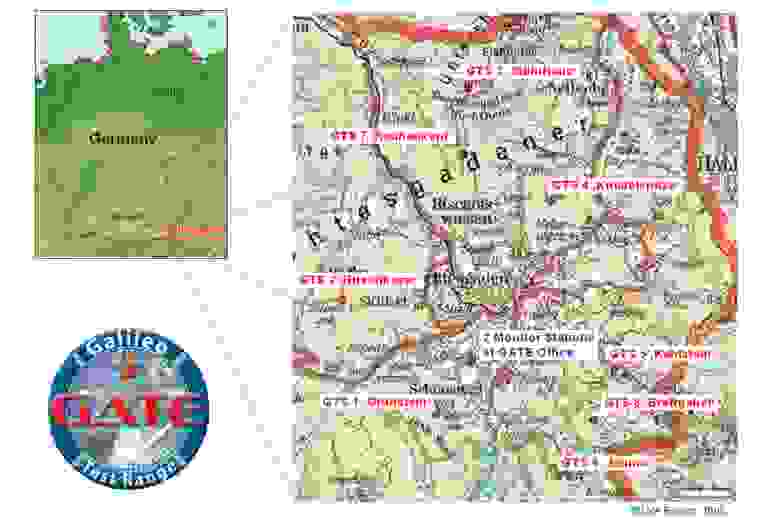

Тесты помех в лаборатории GATE

Немцы заморочились и масштабно подошли к проблеме GPS-глушилок.

В результате использования автомобильных подавителей происходит полное разрушение GNSS-сигналов не только в том автомобиле, где он находится, но и в близко расположенных. Это создает реальную угрозу будущему интеллектуальных транспортных систем.

На рисунке показана тестовая лаборатория, где видны передатчики, мониторинговые станции и центральный пункт GATE. Тестирование помех GNSS-подавителей проводилось в зоне, близкой к этому центральному пункту.

Для противостояния такой угрозе Университет Федеральных Вооруженных Сил, расположенный в Мюнхене, Германия, приобрел несколько автомобильных подавителей для проведения лабораторных анализов и тестов в лаборатории GATE (Galileo Test Range), в которой симулируются реальные условия. Измерения проводились с помощью экспериментального программного приемника, разработанного в Институте Космических Технологий и Приложений. Приемник позволяет вести запись отсчетов промежуточных частот и анализировать влияние помех на приемник.

Цель исследования — понять как работает глушилка, чтобы разработать контрмеры. Они накопали кучу данных и сделали серьезную аналитику.

Анализ показал, что дальность действия подавителя очень сильно зависит от архитектуры приемника. При каждом сценарии подавители оказывали сильное воздействие. Необходимо принимать меры против использования автомобильных подавителей. Для обвинений в использовании подавителей необходимо размещать детекторы. Эта мера также позволит подсчитать количество используемых подавителей. Деградация GNSS-позиционирования представляет собой угрозу использованию интеллектуальных транспортных систем, предназначенных для повышения безопасности вождения. Поэтому, предотвращение и смягчение эффекта помех должно стать объектом исследований для разработчиков систем автомобильной связи. С помехами в GNSS-системах необходимо бороться точно так же, как и с прочими опасностями на дорогах.

Analysis, Detection and Mitigation of InCar GNSS Jammer in interference in intelligent transport systems (PDF)

Car Jammers: Interference Analysis (перевод на русский).

Так что, если вам нужно угнать автомобиль или предотвратить использование GPS на управляемой ракете, избавиться от геометок на фотографиях, то GPS глушилки — самое то.

Новое в блогах

Состоит в сообществах

Приложения пользователя

Пошли всех от чужого имени.

Немного устаревшее, но актуально до сих пор. Учимся или как?

На этот раз стырено у Хакер.ру.

Обзор тулз для спуфинга под Вынь

Перец, тебе не приходило в голову расковырять пакет данных, напихать туда побольше мусора и бросить его в комп? Не из злого умысла, а так, ради эксперимента. Если приходило, то сейчас ты узнаешь многое о ковырялках и кидалках этих самых пакетов.

Прежде чем препарировать пакеты, давай выясним, зачем нам это нужно.

ЧТО ТАКОЕ СПУФЕР?

Например, отличие спуфера от обычного мылера в том, что он может сам перебрать файл со списком паролей. Или разослать тонны письмишек по разным адресам. К ним же можно отнести остальные брут-форсеры, например, ломалки ftp-аккаунтов. Но это не интересные спуферы, поскольку они только упрощают жизнь, но не позволяют делать что-то нестандартное.

ЧЕМ НИЖЕ, ТЕМ ИНТЕРЕСНЕЕ

Спуферы, скажем так, низкого уровня немного интересней. Это проги, которые позволяют послать любой TCP или UDP пакет. На первом месте стоит любимый telnet. Пользуя его на 80-м порту, можно узнать, какой стоит сервак у твоего «товарисча». Пользуя на 21-м порту, можно выяснить версию и производителя ftp-сервера. Вообще, это крайне полезная утилита. При желании и сноровке можно послать пакет buffer-overflow с шеллом. Но это равносильно написанию асм-кода в far’е, то есть теоретически возможно, но практически никто не пробовал.

Спуферы пакетного уровня дают возможность посылать вообще все, что тебе угодно. То есть ты можешь послать пакет с битой контрольной суммой. С неверным исходящим IP-адресом. С левым исходящим портом (даже нулевым). Можно вообще натворить очень много. Именно этот вид спуферов, как правило, рассматривается как «спуферы». На принципе ложного посыла исходящего IP, то есть как бы подмене твоего адреса, основана атака, называемая smurf.

В таких прогах обычно можно посылать пакеты, формируя их на Ethernet уровне. То есть можно послать абсолютно правильный пакет, но с другой сетевой карточки, которой и в природе может не существовать.

ПРИКЛАДУХА

Прежде всего хочется вспомнить IcnewQ. В ней под spoof понималась рассылка сообщений от другого UIN-а. Само по себе безобидное занятие, но только не для древней 98-ой аси. Достаточно было послать сообщения от примерно пятидесяти человек, для того чтобы запарить перца и добиться от него удаления сообщений без предварительного просмотра. После чего послать ему сообщение от его же UIN-а. Это называлось хана тете асе. После удаления самого себя перец улетал из аськиной сети, иногда просто до перезагрузки, иногда до переустановки аси. Для аси есть еще один высокоуровневый флудер, который зовется ICQRevenge. С него можно заслать пачку писем, которые светятся в асе такими маленькими беленькими конвертиками. Шутка по сути тоже безобидная. Но если перец ушел спать и отрубил асю, можно было заслать даже на медленном модеме эдак тысяч десять письмишек. После его выхода в он-лайн наступал жуткий ступор, с визгом аси и концом Интернета. Это не pop3, а следовательно, зайти на сервак и просто грохнуть все сообщения не выйдет. Нужно было долго и нудно принимать их, при этом выслушивая ненавистные к тому времени звуки. Есть еще пачка мыл-бомберов и брут-форсеров, но это уже не так интересно.

ДРУГИЕ ТУЛЗЫ

Низкоуровневый спуфер, как ты уже прочитал, это в первую очередь Telnet. В первую, потому как доступен практически везде и не требует много ресурсов. Есть еще такая хорошая прога X-Spider, в которой есть и TCP, и UDP коннектор. То есть ты можешь послать из этой проги лажовые данные по обоим основным протоколам. TCP коннектор ничем особым от телнета не отличается. Единственная разница: он отсылает данные по нажатию на пимпочку, а телнет шлет их во время набора. Но если есть возможность качать, то для этих целей лучше использовать netcat, портированный с линукса. В нем есть возможность и посылать, и принимать данные на любом порту. Это такая универсальная слушалка-посылалка. Как правило, именно ее применяют при buffer overflow, если ломают W32-тачку.

К этому же бравому семейству можно отнести прогу hangupping. Сия прога отлично работает против модемщиков: она отсылает пинг с данными «+++ATH0», на что второй комп пытается послать ответ с теми же данными. И если у него модем не ZyXEL и он не поменял код управляющего символа на что-нибудь отличное от «+», он банально падает. То есть его модем, перехватив «+++», считает, что это к нему обращаются и, получив команду «ATH0», кладет трубочку.

Очень хорошо работает против многих внутренних модемов. Соответственно не работает в локалке.

ПАКЕТЫ, ПАКЕТИКИ!

И, наконец, самое вкусное. Для W2K моими пеленгаторами толком ничего безглючно работающего не найдено. Есть проги, которые умеют слать ARP-пакеты, есть проги, которые пытаются слать Ethernet пакеты, но на практике вылетает только 1 из 5 посылок. Зато под 98-ми и четвертой NT все работает. Первый в списке победителей, как ни странно, сниффер. Звать его NetXray. В нем есть функция посылки пакета. При этом можно собрать пакет руками и посмотреть, что получится. Можно собрать на каркасе, то есть контрольную сумму за тебя просчитает прога. Можно даже вообще не собирать, а просто выловить пакеты из сети и перепослать их. Кстати, последняя вещь очень пригодится для облома качающих. То есть можно перепосылать пакеты из ftp-сессии, что достаточно часто приводит к краху ftp-клиента.

При посылке пакета вручную можно замутить множественную дефрагментацию. То есть послать пакет на открытие сессии. Пообещать прислать 60 кило инфы. Послать несколько пакетов, примерно на 55 кило, указав в каждом флаг дефрагментации, то есть что это еще не вся инфа. После чего открыть вторую сессию и повторить. Это приведет к тому, что на тачке будет забиваться память по 55 кило за раз. Освободить она ее не может, потому как ждет окончания. Конечно, сессии отвалятся по тайм-ауту, поэтому данный способ отлично работает в локалке и практически не причиняет вреда на модемном соединении. При такой атаке можно даже не заморачиваться на TCP пакетах, все это отлично работает и на ICMP уровне.

Используя возможность отсылать пакеты с ложным исходящим IP-шником, можно сделать мини-smurf. Основная сила этого вида атаки в количестве «размноженных» пакетов. Есть такая хорошая вещь, как broadcast-адрес. Это последний адрес в подсети. То есть если сеть с адресом 1.2.3.0 и маской 255.255.255.0, то бродкастовый IP будет 1.2.3.255. Его получат все машины, и при нормальных условиях они должны будут на него ответить. Допустим, что в сети реально существует 50 компов. Тогда, послав всего один пакет, мы получим в ответ 50 пакетов. А если подменить исходящий IP, то получим не мы, а тот перец, который сидит на этом IP. Если у тебя уже есть на примете такая сетка, то запуская Х-рей на прослушку исходящего трафика и яростно пингуй эту сетку. После этого тебе надо отобрать 1-2 наиболее понравившихся пакета и исправить в них исходящий IP-адрес. Все, smurf своими руками готов!

ВСЕ РУЧКАМИ

Для старого доброго 98-го и модемного соединения есть еще прога Exploit Generator.

Она позволяет слать пакеты прямиком через RAS, то есть эмулируя практически всю систему формирования пакетов. В нем есть очень навороченный спуфер и достаточно продвинутый бомбер стандартными Land и smurf пакетами. Тут можно формировать абсолютно любой пакет IP-уровня. Автоматом просчитывается только Ethernet протокол. Можешь слать с нулевого порта, можешь посылать от левого IP-шника. Можно даже побаловаться с установкой флагов RST, FIN, SYN и т.д. Незаменимая вещь для syn-flood! Позволяет отослать запросов на тысячи соединений за считанные секунды. Многие параметры умеет брать на лету. То есть можешь скопировать из аси IP собеседника, а вот вставка его в качестве цели и нажатие кнопочки kill уже произойдет автоматом. Правда, может возникнуть маленькое недоразумение, если ты просто любишь смотреть IP в аське. Только посмотрел, а его уже и нет :).

ЗЫ: можно поворчать по доброму? Статью спёрла без проверки на собственном опыте и редакции. Как чужую одежду одела. Запущу свою красаву, хоть irus или другие. и тогда покажу в работе.