Src address mikrotik что это

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Проброс портов и Hairpin NAT в роутерах Mikrotik

Проброс портов

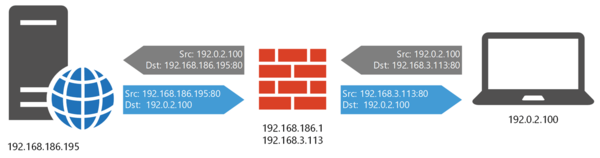

Давайте рассмотрим небольшую схему, которая поможет понять принцип действия проброса портов.

Маршрутизатор, получив такой пакет выполняет замену адреса назначения с собственного, на адрес веб-сервера, также, при необходимости, он может изменить и порт назначения. После чего пакет отправляется в локальную сеть и достигает веб-сервера. Данные о преобразовании заносятся в специальную таблицу трансляции NAT.

Нужно ли менять адрес отправителя? Нет, если маршрутизатор выступает основным шлюзом сети, а в подавляющем большинстве случаев это так. Веб-север обработает запрос, а так как он ничего не знает о сети получателя, то обратный пакет будет направлен шлюзу по умолчанию, т.е. назад нашему маршрутизатору.

Маршрутизатор на основании данных таблицы трансляции выполнит обратное преобразование, заменив на этот раз адрес источника с внутреннего адреса веб-сервера, на свой внешний адрес и отправит пакет запросившему его узлу.

Мы не даром заостряем на этом особое внимание, так как непонимание процесса прохождения пакета по цепочкам сетевого фильтра способно привести к значительным затруднениям, когда вроде-бы все правила составлены верно, но ничего не работает.

Так для пакета от клиента к веб-серверу и обратно порядок прохождения цепочек будет следующим:

Обратите внимание, что пакет не попадает в цепочки INPUT и OUTPUT, которые используются для собственных пакетов маршрутизатора.

Либо выполните в терминале:

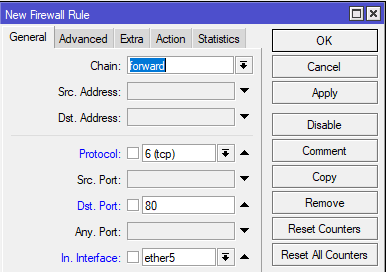

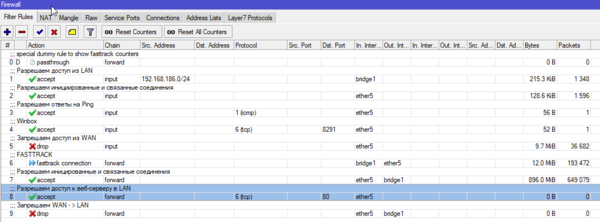

Но это еще не все, после PREROUTING пакет попадет в цепочку FORWARD, в которой, если вы настраивали роутер по нашей инструкции, запрещены любые внешние пакеты, кроме инициированных из локальной сети соединений.

Из терминала это можно сделать командами:

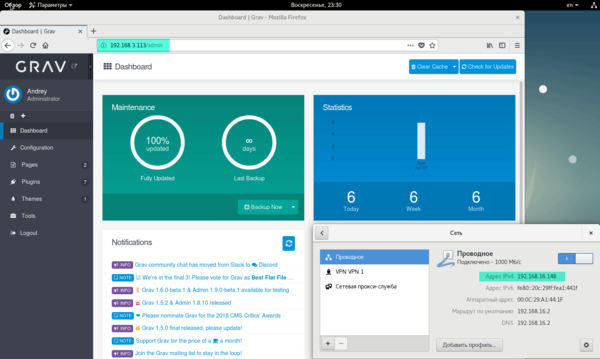

Осталось только проверить работу наших правил, попробуем получить доступ к веб-серверу со внешнего узла:

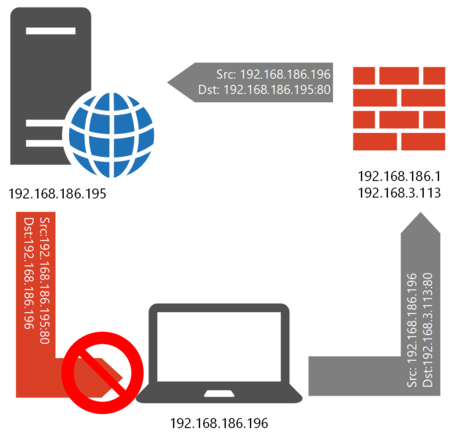

Hairpin NAT

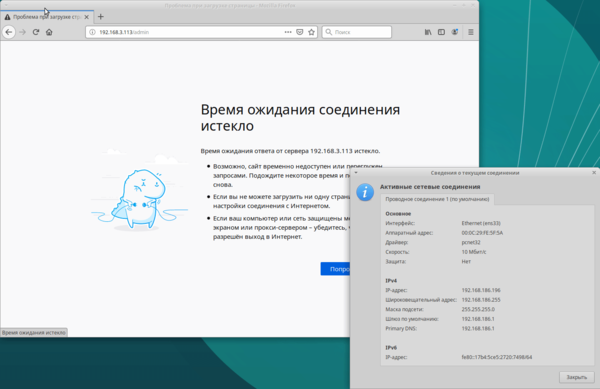

Первая ее часть нам уже знакома, узел отправляет запрос на внешний адрес маршрутизатора, он заменяет адрес назначения адресом внутреннего сервера и отправляет пакет к нему, адрес отправителя остается неизменным. А вот дальше начинается самое интересное, веб-сервер видит, что отправитель находится в ним в одной сети и отправляет ответ ему напрямую. Но отправитель направлял запрос на внешний адрес сервера и ждет ответа именно от него, поэтому ответный пакет, отправителем которого указан внутренний адрес веб-сервера будет отброшен и связь установить не удастся.

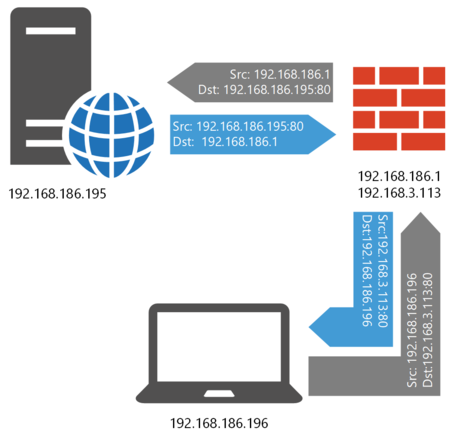

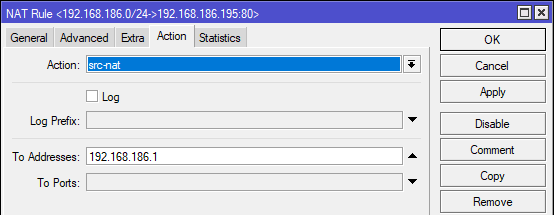

Что же делать? Очевидно, что нужно каким-то образом заставить веб-сервер отвечать не напрямую клиенту, а пересылать пакет обратно маршрутизатору. Здесь нам на помощь придет действие src-nat (SNAT), которое позволяет изменить адрес отправителя, находящееся в цепочке POSTROUTING. В терминах Mikrotik данная настройка носит наименование Hairpin NAT.

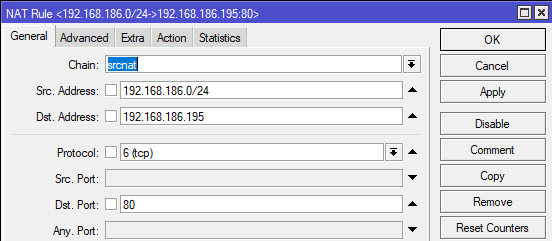

Чтобы понять, как это работает мы подготовили следующую схему:

Теперь наш маршрутизатор не только изменяет адрес назначения, но и адрес источника, указывая в его качестве собственный внутренний IP. Обработав такой пакет веб-сервер отправит его обратно к маршрутизатору, который выполнит обратные преобразования (согласно таблице трансляции) и оправит его получателю. А так как отвечать будет именно тот узел, к которому был отправлен запрос, то в данном случае все будет работать.

Обратите внимание, что в качестве адреса и порта назначения мы указываем внутренние адрес и порт, так как пакет уже прошел цепочку PREROUTING, где данные получателя были изменены. К сожалению, не все это понимают, во многих инструкциях в сети в данном правиле фигурирует внешний адрес, стоит ли говорить, что такое правило работать не будет.

В нашем случае все адреса статические, поэтому использование src-nat здесь будет более уместно.

Правило создано, проверим его работу:

Подводя итог, можем сказать, что в пробросе портов нет ничего сложного, но только в том случае, если вы представляете в каком порядке и как обрабатываются пакеты, в противном случае даже такая элементарная задача способна превратиться в длительные мучения на ровном месте. Поэтому мы надеемся, что данный материал пригодится вам не только в практическом плане, но и позволит повысить собственный уровень знаний.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Проброс портов на маршрутизаторе Микротик, проброс диапазона портов.

Для чего это нужно?

По умолчанию устройства, работающие за НАТом не доступны из интернета. Проброс портов на маршрутизаторах, нужен для того, что бы получить доступ к ресурсам локальной сети из интернета, например, получить доступ к

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

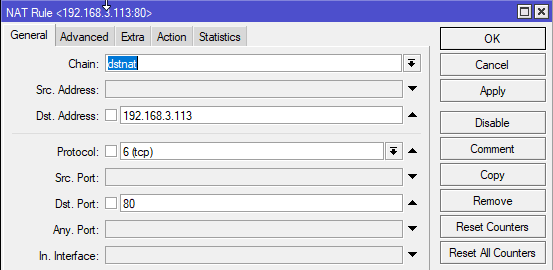

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

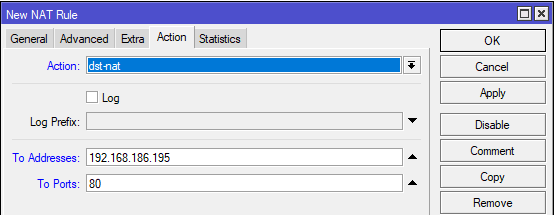

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

Проброс всех портов и всех протоколов на локальный ip

Иногда нужно пробросить все порты и все протоколы на локальный ip, в этом случае нужно использовать netmap. По-простому, netmap это маршрутизация сеть в сеть. Работает так же как DMZ на домашних роутерах типа dlink или tplink.

Для настройки также заходим в NAT, Нажимаем добавить правило и заполняем поля как показано на рисунке

Выбираем только канал dstnat, после чего переходим на вкладку Action

Здесь Action ставим netmap и указываем адрес назначения

Все. Теперь все запросы на внешний ip будут перенаправляться на указанный локальный ip.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Src address mikrotik что это

Существует два типа NAT:

Источник NAT или srcnat. Этот тип NAT выполняется на пакетах, которые исходят из натированной сети. Маршрутизатор NAT заменяет частный исходный адрес IP-пакета новым публичным IP-адресом По мере прохождения через маршрутизатор. Обратная операция применяется к ответным пакетам, перемещающимся в другом направлении.

Пункт назначения NAT или dstnat. Этот тип NAT выполняется для пакетов, предназначенных для натированной сети. Он чаще всего используется для того, чтобы сделать хосты в частной сети доступными из интернета. Маршрутизатор NAT, выполняющий dstnat, заменяет IP-адрес назначения IP-пакета, когда он проходит через маршрутизатор к частной сети.

Хосты за маршрутизатором с поддержкой NAT не имеют истинного сквозного подключения. Поэтому некоторые интернет-протоколы могут не работать в сценариях с NAT. Службы, требующие инициализации TCP-соединения из-за пределов частной сети или протоколов без состояния, таких как UDP, могут работать неправильно. Кроме того, некоторые протоколы изначально несовместимы с NAT, ярким примером является протокол AH из пакета IPsec.

Для преодоления этих ограничений RouterOS включает в себя ряд так называемых помощников NAT, которые позволяют выполнять обход NAT для различных протоколов.

masquerade

Каждый раз, когда интерфейс отключается и/или его IP-адрес изменяется, маршрутизатор очищает все маскированные записи отслеживания соединений, которые отправляют пакет из этого интерфейса, таким образом улучшая время восстановления системы после изменения публичного ip-адреса.

К сожалению, это может привести к некоторым проблемам, когда action=masquerade используется в установках с нестабильными соединениями/ссылками, которые маршрутизируются по другому каналу, когда первичный не работает. В таком сценарии могут произойти следующие вещи:

Вы можете обойти это, создав маршрут blackhole в качестве альтернативы маршруту, который может исчезнуть при отключении).

Когда action=srcnat он используется вместо этого, записи отслеживания соединений остаются, и соединения могут просто возобновиться.

Свойства используемые при создании NAT правил:

(строка; по умолчанию: )

(none-dynamic | none-static / time;

по умолчанию: none-dynamic)

(integer-целое число; по умолчанию: )

(целое число, netmaks;

(Целое число 0..4294967295;

(ftp | h323 / irc | pptp / quake3 / sip | tftp; по умолчанию: )

(Диапазон IP / netmask / IP;

dst-address | dst-port | src-address [/time];

(целое число [- integer]: 0..65535;

(да / нет; по умолчанию: )

(auth | from-client / http / local-dst | to-client;

(вход | выход, ipsec / нет;

Например, если маршрутизатор получает инкапсулированный Ipsec пакет GRE, то правило ipsec-policy=in, ipsec будет соответствовать пакету GRE, но правило ipsec-policy=in, none будет соответствовать пакету ESP.

none / record-route / router-alert |

timestamp; по умолчанию: )

(строка; по умолчанию: )

(целое число [- integer]: 0..65535;

(целое число [- integer]: 0..65535;

(имя или идентификатор протокола;

(строка; по умолчанию: )

(Ip / Netmaks, диапазон Ip;

Соответствует типу адреса источника:

(целое число [- integer]: 0..65535;

(MAC-адрес; по умолчанию: )

(целое число [- integer]: 0..65535;

(время-время, СБ / пт / чт |

СР | Вт | Пн / Вс; по умолчанию: )

(целое число [- integer]: 0..65535;

Mikrotik- Типичные Проблемы И Их Решения

Mikrotik- Быстрый Старт

Сюда вошли наиболее типичные проблемы микротик и их решения.

Теперь они собраны в одном месте, а не разбросаны по крупицам по все му интернету.

6.1. Как ходит трафик в Микротик?

Это нужно знать наизусть. Иначе можно многое напутать.

Представьте комп с двумя сетевыми картами. Будем называть его ШЛЮЗ.

В одну карту входит интернет. Со второй выходит к свичу.

А к свичу подключены другие компы.

За этими компами люди в интернете лазяют.

Это левая диаграмма. Как раз наш случай с Микротик.

А если на самом шлюзе запускаются браузер, почта и пр.

То это уже Входящий и Исходящий трафик для шлюза. Не транзитный. INPUT и OUTPUT.

Это левая и правая диаграмма, только без центрального блока FORWARD.

В Микротике правая практически никогда не задействована.

Так что про INPUT-OUTPUT забудьте.

Только для блокировки входящих пакетов.

«И на кой черт мне это нужно?» Спросите Вы.

Там есть 3 вкладки Filter, NAT и Mangle.

В NAT есть только цепочки DstNat и SrcNat.

Предположим клиент вашей сети имеет адрес локальный 192.168.0.2

Когда клиент запрашивает веб-страницу, к нему сыплятся пакеты.

Но не на его адрес, а на адрес Микротика. Потому как адрес 192.168.0.2 локальный, и само собой напрямую на этот адрес прийти ничего не может.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Происходит подмена (из таблицы NAT) для входящих пакетов внешнего IP на локальный.

или DstNat (это для тех, кто пытается достучаться до локальных IP-адресов из интернета)

3. Теперь срабатывают правила в цепочках Mangle Forward и Filter Forward.

Тут уже можно фильтровать клиентов вашей сети.

4.Далее снова срабатывает NAT.

Здесь создаются записи в таблице NAT для исходящих пакетов. Т.е. срабатывает SRC-NAT.

По этим записям будет происходить обратная замена IP, когда придут ответные пакеты.

И для исходящих пакетов происходит подмена локального IP 192.168.0.2 на IP Микротика 80.80.80.1.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Далее все это направляется в шейпер. Queue Tree и Simple Queue.

6.2. Firewall Filter — блокируем и разрешаем.

Здесь создаются блокирующие и разрешающие правила.

Порядок записей имеет значение.

Проверка правил происходит сверху вниз.

Если пакет соответствует правилу, то дальнейшая проверка не происходит, если конечно не стоит галка PassTrugh

Блокируется или входящие пакеты или исходящие.

Важно!

1. Никогда не пытайтесь одним правилом блокировать входящие и исходящие пакеты одновременно.

А лучше блокировать только исходящие пакеты еще на взлете. Входящих пакетов само собой уже не будет.

Да и Роутер разгрузится от лишнего входящего траффика.

Важно! Src.Address и Dst.Address в правилах меняются местами. В зависимости от направления движения пакета.

3. В правилах всегда указывайте Out. Interface или In. Interface.

То же самое (п. 1 и 2) касается и Mangle.

Домашние роутеры Mikrotik:

5x1000xEthernet, 5x100xEthernet, SFP port, 600 Мгц CPU, RAM 64MB

6.3. NAT. Проброс портов.

/ip firewall nat add action=dst-nat chain=dstnat disabled=no dst-port=10010 protocol=tcp to-addresses=192.168.88.10 to-ports=80

В данном случае на компе с адресом 192.168.88.10 запущен веб сервер.

А если с другого компа в интернете набрать в браузере 80.80.80.1:10010

то Вы попадете на свой сайт, который на ходится на компе 192.168.88.10.

6.4. Маркировщик Mangle. Следим и помечаем трафик.

Подчиняется тем же правилам, что описаны в разделе 6.2. FireWall Filter.

Но Мангле ничего не запрещает и не разрешает. Он просто помечает трафик.

Соединения, пакеты, маршруты и пр.

Умеет также добалять в AddressList, Менять TTL пакетов, приоритет, порядок цепочек и пр. пр.

Это для дальнейшей обработки в файрволле или шейпере.

6.5. Address List. Для чего он?

Это в основном для того, чтоб не указывать кучу однотипных правил для разных IP, а кинуть эти IP в один Address List.

И затем создать только одно правило на этот Address List.

Чрезвычайно удобная штука!

6.6. Нарезаем скорость. Simple Queues.

Важно! Проверка правил шейпера происходит сверху вниз.

Если какое-то правило шейпа сработало, то дальнейшая проверка уже не производится!

Добавляем IP или список IP, для которых в сумме можно выставить максимальну скорость Max Limit.

Отдельно входящую и исходящую скорость.

Также можно включить дополнительные колонки, которые показывают входящую и исходящую скорости (Total Tx Bytes, Total Rx Bytes).

(Правой кнопкой мыши по окну Queue. Затем Showcolumns и крутим ниже. )

А также потребленный входящий и исходящий трафик. (Rx Avg. Rate и Tx Avg. Rate )

Начиная с момента последней перезагрузки роутера.

Можно скорости писать в виде 500K, 2M, а также можно указать скорости Burst Limit (с Burst TreshHold, Burst Time)

Это взрывная кратковременная скорость.

Очень эффективно при низкоскоростных тарифах и если Вас качальщики задрали.

Веб сайты открываются тогда моментом на Burst скорости, а закачки идут на обычной скорости.

Если у Вас Dual Access, то можно для каждого клиента создать еще одну дополнительную запись с высокой скоростью на локальные ресурсы.

Эту запись нужно поставить выше основной записи клиента.

Если Вы скорость на локальные ресурсы не хотите подрезать вообще, то

и поместить ее на самый верх.

Важно! Очень советую в самый конец добавлять правило END.

На этом правиле будет учитываться, подрезаться или блокироваться весь неучтенный трафик.

Ну например Вы по невнимательности забыли кого-то добавить в шейпер.

И человек получит всю доступную скорость без любых огранечиний! Тем самым может положить канал!

Правило END для учета и подрезки неучтенного траффика:

add interface=all max-limit=100k/100k name=END target-addresses=192.168.0.0/16

Домашние wi-fi роутеры Mikrotik:

2.4Ггц, 1000mW, 5x100xEthernet, USB port, 600 Мгц CPU, 128MB RAM

2.4Ггц, 1000mW, 5x1000xEthernet, USB port, 600 Мгц CPU, RAM 128MB

6.7. Нарезаем скорость. Tree Queues.

По функциональности он гораздо продвинутее. Этот шейпер срабатывает раньше Simple Queue.

Эффективен особенно при методе PCQ.

И большом количестве клиентов 100 и более.

В нем входящая и исходящая скорости нарезаются отдельными правилами.

Он работает только в связке с Мангле.

Это тарифные планы.

2. Далее в IP-Firewall-Mangle маркируем Connection-ы.

Эти два правила будут будут нарезать трафик всем клиентам.

Достаточно адрес IP клиента добавить в нужный Adrress List.

Все остальное аналогично.

А как же смотреть, кто сколько скачал и на какой скорости и кто качает?

Эти записи ставим ниже записей mark-connection и mark-packet.

6.8. Включаем Графики.

Графики траффика доступны для всех интерфейсов, и Simple Queue. А также доступны графики загрузки процессора, памяти, флеш-памяти. За сутки, за неделю, за месяц, за год.

Просто добавьте нужные позиции.

Посмотреть графики можно на Веб-странице Микротика.

При перезагрузке графики сохраняются.

При перепрошивке графики обнуляются.

6.9. IPTV настройка.

Скачиваем версию пакетов под ваш Микротик

Важно! Версия пакета должна совпадать с версией вашей Router OS!

Распаковываем. Перетаскиваем multicast. npk на WinBox.

Далее идем в System-Packages. Там должен быть multicast пакет.

6.10. Резервирование 2 и более каналов.

По умолчанию пакеты идут через WAN1.

/ip route

add check-gateway=arp dst-address=0.0.0.0/0 gateway=80.80.80.1 routing-mark=r1 distance=1

add check-gateway=arp dst-address=0.0.0.0/0 gateway=90.90.90.1 routing-mark=r2 distance=2

6.11. Балансировка 2+ каналов.

Балансировка через маршруты. Соединения вперемешку будут идти через WAN1 или WAN2

Метод хорошо работает при каналах приблизительно равных по скорости.

Разница по скорости каналов не должна отличаться более чем в 2 раза.

/ip firewall mangle

add act=mark-connection ch=prerouting connection-state=new new-connection-mark=c1 nth=2,1 passthrough=yes

add act=mark-connection ch=prerouting connection-state=new new-connection-mark=c2 nth=2,2 passthrough=yes

add act=mark-routing ch=prerouting connection-mark=c1 new-routing-mark=r1 passthrough=yes

add act=mark-routing ch=prerouting connection-mark=c2 new-routing-mark=r2 passthrough=yes

/ip route

add check-gateway=arp dst-address=0.0.0.0/0 gateway=80.80.80.1 routing-mark=r1 scope=255

add check-gateway=arp dst-address=0.0.0.0/0 gateway=90.90.90.1 routing-mark=r2 scope=255

Можно добавить еще маршрут без маркировки на всякий пожарный:

add disabled=no dst-address=0.0.0.0/0 gateway=80.80.80.1 scope=255

Важно! При каналах сильно отличающихся по скорости он мало эффективен.

В таком случае советую использовать резервирование каналов по п. 6.10.

Слабый канал погоды все-равно не сделает. А скоростному мешать будет.

Балансировка через скрипты.

6.12. Запрет определенных сайтов по имени.

Открываем New Terminal. И вставляем наше правило. Не забудьте поднять его наверх.

Можете также вручную кнопкой [+] создать это правило.

/ip firewall filter add act=drop chain=forward cont=»Host: mikrotik.org» prot=tcp src-address=192.168.0.2 in-int=LAN1

Все. сайт mikrotik.org больше не откроется.

Тем самым Вы блокируете только исходящие запросы еще на взлете.

Роутеру уже на нужно фильтровать входящие пакеты от этого сайта,

потому как Входящих пакетов само собой дальше уже не будет.

А исходящий трафик обычно в 10-20 раз меньше входящего.

Да и фильтруются только исходящие TCP запросы.

Кроме того не будут блокироваться сайты, содержащие строчку Host: mikrotik.org

и будут проходить get-запросы содержащие строчку mikrotik.org.

Что есть очень хорошо.

Если нужно блокировать доступ к сайту для всех компов, убираем эту строчку src-address.

6.13. Определяем у кого стоят роутеры по TTL.

Все IP адреса, которы сидят за роутерами, попадут в Address-List Router

/ip fi ma

add ac=add-src-to-address-list ch=prerouting in-i=LAN1 ttl=equal:63 address-list=Router

add ac=add-src-to-address-list ch=prerouting in-i=LAN1 ttl=equal:127 address-list=Router

И наоборот, можно спрятать вашу сеть от фильтра TTL провайдера.

/ip firewall mangle add action=change-ttl chain=prerouting new-ttl=increment:1 passthrough=yes

Это правило поднимите на самый верх.

6.14.Блокируем порты спамеров.

1. Блокируем порты спамеров и зараженных троянами-вирусами компов.

/ ip firewall filter

add chain=forward prot=tcp dst-port=25 src-address-list=spammer act=drop

2. Добавляем в address-list=spammer наших спамеров на 30 дней :

/ ip firewall filter

add chain=forward prot=tcp dst-port=25 connection-limit=30,32 limit=50,5 src-address-list=!spammer action=add-src-to-address-list address-list=spammer address-list-timeout=30d

Вы ж не хотите, что б Ваш провайдер Вам позакрывал порты? Или хотите?

6.15. Настройка Static DNS.

Static DNS

нужен чтобы к любому компу в сети обращаться не по IP адресу, а по придуманному имени. Что очень удобно.

Таперь на наш роутер можно заходить по myrouter.net

6.16.Кешируем с помощью Web-Proxy.

Кеширование используется для:

1. Ускорения интернет. Особенно Эффективно при медленном интернете.

Часто запрашиваемые файлы хранятся на флеш-памяти или винте.

2. Для экономии траффика. Хорошо при платном траффике.

Весь трафик проходит через прокси микротика.

На прокси ставиться порт 8080.

И затем включается прозрачный прокси.

6.17. Редирект на страницу-напоминалку.

К примеру у Вас есть комп в сети 192.168.0.10.

Там находится Веб-сервер и страница-напоминалка-пополнялка-личный кабинет.

Она доступна по адресу 192.168.0.10

2. /ip firewall nat

add act=dst-nat ch=dstnat dst-port=80 in-int=LAN1 protocol=tcp src-address-list=!ALLOW to-addr= 192.168.0.10 to-ports=80

Это правило кинуть выше правила srcnat!

Все. редирект работает.

Эти правила кинуть вниз.

Это для полной блокировки любой активности (а не только ВЕБ-серфиннг) юзеров, которые не в ALLOW.

Один клик и готово.

А в 404.php сделать include вашей страницы напоминалки.

Или просто скопировать ее содержимое.

Вот так все просто.

6.18. Шейпим торренты.

Торренты задрали? Тогда Вам сюда. Б локировка torrent на mikrotik.

Данный метод режет все торренты. И шифрованные в том числе. И он нересурсоемкий для Микротика.

Хотя его можно еще ускорить. Знаю как. Но не скажу

Маркируем входящие торрент-пакеты по размерам, портам и протоколам:

/ip firewall mangle

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent p2p=all-p2p passthrough=no

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=576

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1240

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1330

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1400

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1460

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=398

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=748

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1430

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1448

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1466

В Simple Queue можно каждому указать скорость на торрент в отдельности.

Т.е. для каждого IP создать дополнительную запись.

Эта запись должна быть выше основной записи IP клиента.

Или уже решайте на свое усмотрение, что с этими маркированными пакетами делать.

Учитывайте, что сюда также могут иногда попасть пакеты из онлайн игр.

Других более эффективных методов маркировки торрентов нету.

По крайней мере я не знаю таких.

Категории

Производители

Новости

Советы

Копирование любой информации с сайта без размещения активной обратной ссылки запрещено.