Ssl vpn что это

Виды VPN-соединений (PPTP, L2TP, IPSec, SSL)

Что такое Виртуальная частная сеть (VPN)?

Раньше для осуществления безопасной передачи данных возникала необходимость в выделенной линии, связывающей два пункта. Расходы на организацию таких линий довольно велики.

Виртуальная частная сеть дает пользователям безопасный способ доступа к ресурсам корпоративной сети через Интернет или другие общественные или частные сети без необходимости выделения линии.

Безопасная частная виртуальная сеть представляет собой совокупность технологий/служб туннелирования, аутентификации, управления доступом и контроля, используемых для защиты данных и передачи трафика через Интернет.

Существует много причин для использования виртуальных частных сетей. Наиболее типичны следующие из них:

Безопасность (защита данных).

С помощью аутентификации получатель сообщения, являющийся пользователем виртуальной частной сети, может отслеживать источник полученных пакетов и обеспечить целостность данных.

С средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Стоимость (снижение количества линий доступа и уменьшение расходов на междугороднюю телефонную связь).

Организация виртуальной частной сети позволяет компании передавать данные через линии доступа к Интернету, таким образом уменьшая необходимость в некоторых из существующих линий.

При организации виртуальной частной сети снижаются расходы на междугороднюю телефонную связь, поскольку пользователь обычно получает услуги от местного Интернет-провайдера, а не совершает междугородний звонок для установления прямой связи с компанией.

Известно, что сети, использующие протокол IP, имеют «слабое место», обусловленное самой структурой протокола IP. Разработчики IP не намеревались обеспечивать каких-либо функций безопасности на уровне IP, а гибкость IP позволяет хитроумно использовать особенности данного протокола в целях преодоления контроля за трафиком, управления доступом и других мер безопасности. Поэтому данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

При туннелировании для передачи по сети протокольных пакетов сети одного типа они вставляются или инкапсулируются в протокольные пакеты другой сети. Это обеспечивает безопасность при передаче данных.

Протоколы для построения VPN-туннеля:

PPTP обеспечивает безопасную передачу данных от удаленного клиента к отдельному серверу предприятия путем создания в сети TCP/IP частной виртуальной сети. PPTP может также использоваться для организации туннеля между двумя локальными сетями. PPTP работает, устанавливая обычную PPP-сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation (GRE). Второе соединение на TCP порту 1723 используется для инициации и управления GRE-соединением. Для защиты данных PPTP-трафика может быть использован протокол MPPE. Для аутентификация клиентов могут использоваться различные механизмы, наиболее безопасные из них — MSCHAPv2 и EAP-TLS.

Для обеспечения работы клиента по протоколу PPTP, необходимо установить IP-соединение с туннельным сервером PPTP. Все передаваемые по этому соединению данные могут быть защищены и сжаты. По туннелю PPTP могут передаваться данные различных протоколоыв сетевого уровня (TCP/IP, NetBEUI и IPX).

Преимущества протокола PPTP:

Протокол L2TP использует сообщения двух типов: управляющие и информационные сообщения. Управляющие сообщения используются для установления, поддержания и ликвидации туннелей и вызовов. Для обеспечения доставки ими используется надежный управляющий канал протокола L2TP. Информационные сообщения используются для инкапсулирования кадров PPP, передаваемых по туннелю. При потере пакета он не передается повторно.

Все управляющие сообщения должны содержать порядковые номера, используемые для обеспечения надежной доставки по управляющему каналу. Информационные сообщения могут использовать порядковые номера для упорядочивания пакетов и выявления утерянных пакетов.

Преимущества протокола L2TP:

IPSec

Internet-протокол (IP) не имеет средств защиты передаваемых данных. Он даже не может гарантировать, что отправитель является именно тем, за кого он себя выдает. IPSec представляет собой попытку исправить ситуацию. При использовании IPSec весь передаваемый трафик может быть защищен перед передачей по сети. При использовании IPSec получатель сообщения может отслеживать источник полученных пакетов и удостовериться в целостности данных. Необходимо быть уверенным в том, что транзакция может осуществляться только один раз (за исключением случая, когда пользователь уполномочен повторять ее). Это означает, что не должно существовать возможности записи транзакции и последующего ее повторения в записи с целью создания у пользователя впечатления об осуществлении нескольких транзакций. Представьте себе, что мошенник получил информацию о трафике и знает, что передача такого трафика может дать ему какие-то преимущества (например, в результате на его счет будут переведены деньги). Необходимо обеспечить невозможность повторной передачи такого трафика.

С помощью виртуальной частной сети (VPN) можно решать следующие прикладные задачи:

IPSec VPN оптимален для объединения сетей разных офисов через Интернет.

Можно устанавливать VPN-соединение с использованием протокола IPSec.

Для пользователей SMB/SOHO (Малый бизнес/Малый офис/Домашний офис):

Для дистанционных пользователей:

Для коллективных пользователей:

В пакетах ESP и AH между заголовком IP (IP header) и данными протокола верхнего уровня вставляется заголовок ESP/AH (ESP/AH header).

ESP может обеспечивать как защиту данных, так и аутентификацию, а также возможен вариант протокола ESP без использования защиты данных или без аутентификации. Однако, невозможно использовать протокол ESP одновременно без защиты данных и без аутентификации, поскольку в данном случае безопасность не обеспечивается. При осуществлении защиты передаваемых данных заголовок ESP не защищен, но защищены данные протокола верхнего уровня и часть трейлера ESP.

А в случае аутентификации производится аутентификация заголовка ESP, данных протокола верхнего уровня и части трейлера ESP.

Хотя протокол AH может обеспечивать только аутентификацию, она выполняется не только для заголовка AH и данных протокола верхнего уровня, но также и для заголовка IP.

Протоколы семейства IPSec могут использоваться для защиты либо всех полезных данных IP-пакета, либо данных протоколов верхнего уровня в поле полезных данных IP-пакета. Это различие определяется выбором двух различных режимов протокола IPSec: транспортного режима или туннельного режима.

Транспортный режим в основном используется хостом IP для защиты генерируемых им самим данных, а туннельный режим используется шлюзом безопасности для предоставления услуги IPSec другим машинам, не имеющим функций IPSec. Однако функции хоста IPSec и шлюза безопасности могут выполняться одной и той же машиной. Оба протокола IPSec, AH и ESP, могут выполняться в транспортном или туннельном режиме.

SSL VPN

SSL (Secure Socket Layer) протокол защищенных сокетов, обеспечивающий безопасную передачу данных по сети Интернет. При его использовании создается защищенное соединение между клиентом и сервером.

SSL использует защиту данных с открытым ключом для подтверждения подлинности передатчика и получателя. Поддерживает надёжность передачи данных за счёт использования корректирующих кодов и безопасных хэш-функций.

SSL состоит из двух уровней. На нижних уровнях (уровни 4-5) многоуровневого транспортного протокола (например, TCP) он является протоколом записи и используется для инкапсуляции (то есть формирования пакета) различных протоколов. Для каждого инкапсулированного протокола он обеспечивает условия, при которых сервер и клиент могут подтверждать друг другу свою подлинность, выполнять защиту передаваемых данных и производить обмен ключами, прежде чем протокол прикладной программы начнет передавать и получать данные.

Преимущества протокола SSL:

SSL VPN оптимален для подключения удаленных пользователей к ресурсам локальной сети офиса через Интернет.

Безопасность. Начало 08. SSL VPN

В настоящее время существует два типа пользовательских VPN:

SSL VPN и IPSec VPN и каждая из них имеет свои преимущества и недостатки.

Основное преимущество SSL VPN есть простота его внедрения: все браузеры поддерживают SSL, все провайдеры пропускают и не ограничивают SSL.

Некоторые виды доступа через SSL VPN можно осуществить буквально любым браузером и на любой платформе.

IPSec VPN считается более безопасным протоколом.

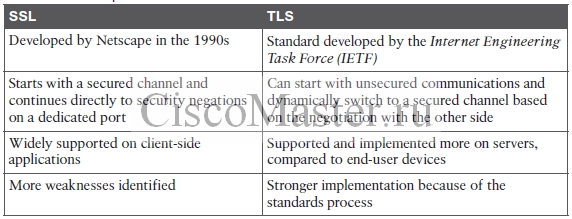

SSL и TLS

Очень часто в технической литературе можно встретить понятия SSL и TLS.

Оба протокола являются cryptographic protocols, обеспечивающие безопасную передачу данных поверх интернет(e-mail, web browsing, instant messaging).

Протоколы обеспечивают confidentiality, integrity, authentication services.

SSL и TLS работают на уровне Session Layer модели OSI или выше.

Протоколы могут использовать public key infrastructure (PKI) а также сертификаты для аутентификации и передачи друг другу симметричных ключей.

Также как и IPSec для шифрования данных они используют симметричные ключи.

Большинство безопасных передач на браузере производятся через SSL или TLS.

Изначально появился SSL, его разработала компания Netscape.

TLS является дальнейшим развитием SSL, а также стандартом, разработанным Internet Engineering Task Force (IETF).

Например TLS 1.0 основан на SSL3.0.

Что конкретно использовать SSL или TLS решают сами браузеры: предпочтителен TLS но возможно переключение и на SSL.

Таким образом, важно понимать, что используя термин SSL мы подразумеваем SSL или TLS.

К примеру Cisco SSL VPN реально использует TLS.

Операции SSL

Итак, SSL используется в большинстве онлайновых сервисах, требующих безопасности.

Давайте рассмотрим пошагово, что происходит когда клиент подключается к банковскому серверу, использующему SSL:

Типы SSL VPN

SSL VPN можно разделить на два вида:

Настройка SSL VPN

Данная настройка будет заворачивать в туннель только трафик в сети той же RFC1918.

Последняя команда позволяет пользователям выбирать для себя tunnel-group.

Для пользователей данная группа будет выглядеть с именем «vpn_users-alias»

Cisco Security Management Suite представляет собой более надежное обнаружение угроз, удобный интерфейс и расширенные функции управления

ПРЕИМУЩЕСТВА ТЕХНОЛОГИИ SSL VPN

Виртуальные частные сети (VPN,- Virtual Private Network) на основе протокола SSL (Secure Sockets Layer) предназначены для безопасного предоставления корпоративных сетевых услуг любому авторизованному пользователю, который получает возможность удаленного доступа к корпоративным ресурсам из любой точки мира, где имеется Интернет и стандартный веб-браузер. Использование веб-браузера и встроенных систем шифрования SSL обеспечивает доступ к корпоративной сети с любых удаленных устройств, например, через домашние ПК, интернет-киоски или беспроводные устройства Wi-Fi, то есть из любой точки, включая и те, где установка клиентского программного обеспечения VPN и создание соединений VPN с протоколом IPSec сопряжены с большими трудностями. Если требования заказчика к доступу не являются жесткими, то предварительная установка VPN-клиента не требуется. Администраторы могут настраивать параметры доступа к веб-сайтам и корпоративным приложениям индивидуально для каждого пользователя. Кроме того, поскольку корпоративные межсетевые экраны, как правило, поддерживают соединения по протоколу SSL, дополнительная настройка сети не требуется. В результате технология SSL VPN позволяет легко обходить межсетевой экран и обеспечивать доступ из любой точки.

РИСКИ, СВЯЗАННЫЕ С ПРИМЕНЕНИЕМ ТЕХНОЛОГИИ SSL VPN

Тем не менее, применение технологии SSL VPN для поддержки удаленного доступа с любого конечного устройства имеет не только преимущества, но и недостатки, связанные с вопросами безопасности. Расширение сети до точек удаленного доступа, не контролируемых вашей компанией, создает дополнительные угрозы безопасности для корпоративных ресурсов. Помимо проблем аутентификации удаленных пользователей необходимо определить, насколько опасна сама среда удаленного доступа. Например, при получении удаленного доступа к сети через интернет-киоск в аэропорту или через домашний компьютер, подверженный неизвестным угрозам (например, программам-шпионам, регистрирующим все нажатия клавиш на клавиатуре), шифруется сама транзакция. Однако по завершении сеанса удаленного доступа на компьютере остается некоторая информация, которая в определенных условиях позволяет постороннему человеку получить доступ к закрытой информации о компании или даже к самой корпоративной сети. После завершения сеансов SSL VPN на компьютере остаются файлы cookies, журнал просмотренных страниц, временные файлы, сохраненные пароли, а также вложения электронной почты, сохраненные на рабочем столе или в кэш-памяти браузера. Предоставление удаленного доступа к корпоративным ресурсам делает систему уязвимой для внешних угроз. В конечной системе могут быть запущены вирусы, черви или вредоносные программы (malware = malicious software), занимающиеся сбором конфиденциальной информации.

Рисунок 1. Проблемы безопасности в архитектуре SSL VPN (нажмите на рисунок, чтобы открыть в полном размере)

ПОИСК ЗОЛОТОЙ СЕРЕДИНЫ

В основе любого решения SSL VPN должна лежать надежная защита конечной системы, включающая удаление по завершении сеанса журнальных файлов, временных файлов, очистку кэш-памяти, удаление файлов cookies, вложений электронной почты, сохраненных паролей и других загруженных данных. Задача заключается в том, чтобы поддержать гибкость, присущую технологии SSL VPN, не раскрывая при этом конфиденциальных корпоративных ресурсов (Рисунок 1).

РЕШЕНИЕ

Решение Cisco® WebVPN предлагает простой и изящный способ создания на любом удаленном компьютере полностью защищенного, гибкого сеанса SSL VPN, который не оставляет никаких следов по его (сеанса) завершении. Основным компонентом архитектуры Cisco WebVPN является защищенный рабочий стол (Cisco Secure Desktop). Он обеспечивает возможность надежного удаления всех следов ценной информации благодаря использованию единого защищенного места хранения сеансовых данных. Этот компонент гарантирует, что файлы cookies, журнал просмотренных веб-страниц, временные файлы, сохраненные пароли и загруженные файлы будут удалены с компьютера после выхода удаленного пользователя из системы или тайм-аута сеанса SSL VPN. Шифрование всех данных и файлов, с которыми работал пользователь на протяжении сеанса SSL VPN, повышает уровень защиты данных от хищения и воздействия вредоносных программ, запущенных в клиентской системе.

БЕЗОПАСНОЕ УДАЛЕНИЕ ДАННЫХ

Для надежного удаления всех следов ценной сеансовой информации в клиентской системе создается зашифрованный раздел жесткого диска, который используется для создания виртуального рабочего стола, не связанного с обычным рабочим столом. Все операции в пределах одного сеанса выполняются в защищенной среде виртуального рабочего стола. При этом данные записываются в зашифрованный раздел жесткого диска. В результате создается единое защищенное место или хранилище для сеансовых данных и обеспечивается их удаление из клиентской системы. Кроме того, устраняются проблемы, связанные с разными полномочиями конечных пользователей и настройками браузера. По окончании сеанса SSL VPN журнальные файлы, временные файлы, кэши, файлы cookies, вложения электронной почты и другие загруженные данные полностью удаляются из защищенного хранилища, не оставляя после себя никаких следов (Рисунок 2).

Рисунок 2. Зашифрованное «хранилище» данных защищенного рабочего стола. (нажмите на рисунок, чтобы открыть в полном размере)

МАКСИМАЛЬНЫЙ УРОВЕНЬ БЕЗОПАСНОСТИ

Система Cisco Secure Desktop на порядок превосходит другие аналогичные решения, основанные на технологии SSL VPN. Шифрование информации происходит с момента установления сеанса, а не после его завершения. Это имеет большое значение в случае внезапного прерывания сеанса или наступления тайм-аута в результате бездействия. Кроме того, в данной архитектуре вся сеансовая информация хранится в защищенном разделе, а по завершении сеанса удаляется с помощью специального алгоритма, разработанного Министерством обороны США. Это обеспечивает максимальный уровень безопасности конечной системы.

Конкурирующие программы очистки кэш-памяти не могут служить полноценным решением и не могут обеспечить требуемый уровень безопасности. Эти программы предназначены для очистки кэша временных файлов Интернета после завершения сеанса. Несмотря на очевидную пользу этих программ, значительная часть информации по-прежнему остается в системе и создает угрозу для безопасности. Программы данного класса не удаляют файлы, напрямую сохраненные пользователем, исключают из процедур удаления журнальные файлы, подключаемые модули Internet Explorer, управляющие элементы Active X, а также записи в файле index.dat (скрытая таблица URL-адресов, создаваемая браузером Internet Explorer). Автоматически сохраняемые пароли также не удаляются, а многие приложения, например, iNotes, сохраняют просмотренные файлы в уникальной папке, которая остается на жестком диске после очистки кэш-памяти браузера. Информацию, удаленную при помощи этих программ, как правило, можно легко восстановить, используя соответствующие программные средства.

ШИРОВАЯ ПОДДЕРЖКА ПРАВИЛ ДОСТУПА (ПОЛИТИК)

В архитектуре Cisco Secure Desktop предусмотрена возможность определения различных правил доступа (политик) и пользовательских профилей в зависимости от местоположения пользователя и типа используемого устройства (домашний компьютер, интернет-киоск или корпоративный ноутбук), что позволяет гарантировать защищенность всех конфиденциальных данных без ущерба для производительности труда. Эти функции могут активироваться по результатам проверки целостности хоста, которая включает проверку установленного в конечной системе антивирусного программного обеспечения, персонального межсетевого экрана, а также операционной системы Windows с пакетами исправлений. Например, в политике компании может быть предусмотрено обязательное использование всеми сотрудниками персонального межсетевого экрана для доступа к корпоративной сети. Если межсетевой экран не установлен или не работает, пользователю будет отказано в доступе либо он будет перенаправлен на отдельную веб-страницу с дополнительными инструкциями, например, по загрузке персонального межсетевого экрана. Кроме того, можно определить правила, касающиеся загрузки компонента Cisco Secure Desktop в зависимости от типа конечного устройства. Во время работы на корпоративных ноутбуках удаленные сотрудники нуждаются в менее высоком уровне защиты, чем в случае их обращения к корпоративной сети через интернет-киоск. Cisco Secure Desktop позволяет легко настроить эти правила.

ЗАКЛЮЧЕНИЕ

Cisco Secure Desktop обеспечивает безопасность удаленного доступа к корпоративной сети с любого компьютера и гарантирует, что после завершения сеанса удаленной работы на компьютере не останется никаких лишних данных конфиденциального характера. В результате повышается общий уровень производительности и безопасности системы.

Защищенный доступ по технологии SSL VPN без установки специального клиентского ПО может быть предоставлен к корпоративным файлам, веб-страницам, а также к приложениям клиент/сервер. Используя виртуальные частные сети (VPN), организации могут предоставлять защищенный доступ к любым сетевым ресурсами с любой удаленной точки доступа. Управление удаленным доступом на основе технологи SSL VPN позволяет контролировать пользователей, удаленные конечные устройства и используемую среду доступа.

Cisco Secure Desktop поддерживают следующие платформы, работающие с архитектурой Cisco WebVPN:

SSL VPN – шаг вперед в технологии VPN сетей

VPN сети вошли в нашу жизнь очень серьезно, и я думаю, надолго. Данная технология используется как в организациях для объединения офисов в единую подсеть или для обеспечения доступа к внутренней информации мобильных пользователей, так и дома при выходе в интернет через провайдера. Можно с уверенностью сказать, что каждый из администраторов обязательно занимался настройкой VPN, как и каждый пользователь компьютера с выходом в интернет использовал данную технологию.

Фактически, в настоящий момент, очень сильно распространена технология IPSec VPN. Про нее написано много различных статей как технических, так и обзорно-аналитических. Но сравнительно недавно появилась технология SSL VPN, которая сейчас очень популярна в западных компаниях, но в России на нее пока не обратили пристального внимания. В этой статье я постараюсь описать, чем отличается IPSec VPN от SSL VPN и какие преимущества дает применение SSL VPN в рамках организации.

И действительно, в случае доверенных узлов применение IPsec VPN – это наиболее экономичный путь. Например, для соединения сетей удаленных офисов в единую корпоративную сеть не требуется прокладка или аренда выделенных линий, а используется сеть Интернет. В результате построения защищенных туннелей между доверяемыми сетями образуется единое IP-пространство.

А вот при организации удаленного доступа сотрудников IPsec-решения используются для ограниченного количества только доверенных устройств, например для ноутбуков корпоративных пользователей. Для применения IPsec VPN ИТ-служба должна установить и настроить на каждое доверенное устройство (с которого требуется обеспечить удаленный доступ) VPN-клиент, и поддерживать работу этого приложения. При инсталляции IPsec-решений необходимо учитывать их «скрытую» стоимость, связанную с поддержкой и сопровождением, так как для каждого типа мобильного клиента (ноутбук, PDA и др.) и каждого типа сетевого окружения (доступ через интернет-провайдера, доступ из сети компании-клиента, доступ с использованием адресной трансляции) требуется оригинальная конфигурация IPsec-клиента.

Помимо поддержки есть несколько очень важных проблем:

Таких проблем не возникает при использовании SSL VPN.

SSL VPN – алгоритм работы пользователя

Чтобы нете хническому специалисту было интересно читать дальше, опишу процесс использования SSL VPN обычным пользователем.

Предположим, вы находитесь в командировке, в вашей компании вам не смогли предоставить на время командировки ноутбук. Но вам необходимо:

У вас под рукой в лучшем случае компьютер в сети организации, куда вы приехали в командировку, с доступом в Интернет только по протоколу http/https, в худшем случае – обычное Интернет-кафе в вашей гостинице.

SSL VPN успешно решает все эти задачи, причем уровень обеспечения безопасности будет достаточным, для работы с критичной информацией из Интернет кафе…

Фактически вы выполняете следующие действия:

Таким образом, применение SSL VPN решает несколько задач:

SSL VPN – производители и возможности

На рынке SSL VPN доминируют аппаратные решения. Среди поставщиков решений SSL VPN – все известные производители активного сетевого оборудования:

Среди программных реализаций специалисты компании «Алатус» выделяют решение на базе SSL Explorer компании 3SP Ltd, которое наиболее точно соответствует требованиям заказчиков.

Так же хотелось бы привести таблицу сравнения возможностей IPSec VPN и SSL VPN: