Syn наводнение что это определение

Отказ в обслуживании

Название этих атак хорошо отражает их суть, поскольку результатом данных атак является недоступность того или иного сервиса (определенного приложения) или целевой машины. Мы рассмотрим два типа отказа в обслуживании: один, основанный на ошибке в приложении, и другой, основанный на плохой реализации или уязвимости протокола.

Отказ в обслуживании приложения

Если уязвимости приложения ведут к возможности получения контроля над машиной (например, с помощью переполнения буфера), они также могут вести к отказу в обслуживании. Приложение станет недоступным либо из-за нехватки ресурсов, либо из-за аварийного завершения.

Сетевой отказ в обслуживании

Существует несколько типов атак «отказ в обслуживании», основывающихся на особенностях стека протоколов TCP/IP.

SYN-наводнение

Мы уже рассматривали механизм установления TCP-соединения (механизм тройного квитирования). SYN-наводнение использует этот механизм. Как вы помните, есть три состояния: посылка SYN-пакета, получение пакета SYN-ACK и посылка ACK-пакета. Идея атаки состоит в создании большого количества не до конца установленных TCP-соединений. Для реализации этого, злоумышленник посылает множество запросов на установление соединения (пакеты, с выставленным флагом SYN), целевая машина отвечает пакетами SYN-ACK. Злоумышленник же не завершает процесс установки соединения, а оставляет их в полу-открытом состоянии. Следовательно, для каждого полученного SYN-пакета сервер выделяет ресурсы и вскоре они исчерпываются. В результате, новые соединения не могут быть открыты. Этот тип отказа в обслуживании направлен только на целевую машину.

Для реализации атаки SYN-наводнения злоумышленник может использовать программу synk4, передавая ей в качестве параметра целевой хост, порт и случайный адрес источника. Последнее затрудняет определение машины злоумышленника.

UDP-наводнение

Этот тип атаки «отказ в обслуживании» использует бессеансовый режим протокола UDP. Злоумышленник генерирует большое количество UDP-пакетов («шторм UDP-пакетов») направленных на одну или две машины. В результате происходит перегрузка сети и целевых машин. Эффективность данной атаки особенно высокая, поскольку UDP-трафик приоритетнее TCP-трафика. В протоколе TCP есть механизмы предотвращения перегрузок, если подтверждения приема пакетов приходят с значительной задержкой, передающая сторона замедляет скорость передачи TCP-пакетов. В протоколе UDP такой механизм отсутствует, и после начала атаки, UDP-трафик быстро захватит всю доступную полосу пропускания, и TCP-трафику останется лишь малая ее часть.

Пакетная фрагментация

Отказ в обслуживании, достигаемый с помощью пакетной фрагментации использует уязвимости некоторых стеков TCP/IP, связанных с дефрагментацией пакетов (сборкой IP-фрагментов).

Smurfing

Данная атака использует ICMP-протокол. При посылке ping-пакета (сообщение ICMP ECHO) по широковещательному адресу (например, 10.255.255.255), он доставляется каждой машине в этой сети. Принцип атаки заключается в посылке пакета ICMP ECHO REQUEST с адресом-источником машины-жертвы. Злоумышленник шлет постоянный поток ping-пакетов по сетевому широковещательному адресу. Все машины, получив запрос, отвечают источнику пакетом ICMP ECHO REPLY. Соответственно, размер ответного потока пакетов возрастает в пропорциональное количеству хостов число раз. В результате, вся сеть подвергается отказу в обслуживании из-за перегрузки.

Распределенная атака типа «отказ в обслуживании»

Pиc.13: Распределенная атака «отказ в обслуживании»

Злоумышленник использует «хозяинов» (masters) для управления источниками. Очевидно, что ему необходимо подключится (TCP) к «хозяинам» для того, чтобы их настроить и приготовить атаку. «Хозяева» лишь пересылают команды источникам по протоколу UDP. Без «хозяев», злоумышленнику пришлось бы устанавливать соединение с каждым из источников. Таким образом, происхождение атаки можно было бы легко обнаружить, а реализация ее занимала бы больше времени.

Каждый источник обменивается с «хозяином» специфическими сообщениями. В зависимости от используемых утилит, общение может быть с использованием механизма авторизации и/или шифрования. Для установки источников и «хозяев», злоумышленник использует известные уязвимости (переполнение буфера таких сервисов, как RPC, FTP, и т.п.). Сама же атака являет собой либо SYN-наводнение, либо Smurf и приводит к отказу в обслуживании целевой сети или системы.

Если Вы не нашли что искали, то рекомендую воспользоваться поиском по сайту:

Syn наводнение что это определение

Итак, лучшая защита против многих dDoS-атак состоит в применении патчей в быстрой, но методичной манере. Это особенно верно для dDoS-атак «битыми» пакетами, которые опираются на неряшливо написанные стек TCP/IP и сервисы. Производители часто выпускают патчи к стекам TCP/IP для исправления недочетов.

Кроме того, некоторые из этих атак, такие как Land, полагаются на спуфинг IP-адреса. «Противообманные» фильтры быстро и легко остановят подобные нападения.

Популярнейший прием во всех известных на сегодня dDoS-атаках состоит в дистанционном связывании всех ресурсов мишени, в частности пропускной способности коммуникационных линий. При этом типе атаки хакер старается поглотить всю имеющуюся пропускную способность сети, используя пакетное наводнение. Мы исследуем несколько наиболее популярных приемов проведения пакетного наводнения, включая SYN-наводнения, атаки посредством Smurf и распределенные dDoS-атаки.

Все соединения TCP начинаются с трехэтапного квитирования, когда пакет с набором битов SYN-кода отправляется от клиента в открытый порт сервера. Когда машина адресата получает SYN-пакет, она запоминает начальный порядковый номер источника и генерирует SYN-ACK-ответ.

Для хранения начального порядкового номера источника стек TCP/IP на машине адресата выделит немного памяти в своей очереди соединений для отслеживания состояния нового полуоткрытого соединения. Очередь соединений представляет собой структуру данных, предназначенную для запоминания соединений в течение трехэтапного квитирования TCP. Атака SYN-наводнением пытается подорвать этот механизм посредством передачи огромного числа SYN-пакетов системе-мишени.

При наводнении цель атакующего состоит в том, чтобы ошеломить машину адресата. Если жертва получит пакетов больше, чем способна обработать, то остальной законный трафик не сможет ее достичь.

Имеются два метода, которыми наводнение истощает коммуникационный ресурс компьютера. Один метод срабатывает, заполняя очередь соединений системы-мишени с полуоткрытыми соединениями. Как только такая система получит пакет и пошлет свой ответ, она станет терпеливо ждать третью часть трехэтапного квитирования, используя значение тайм-аута, которое часто превышает одну минуту.

Машина выделяет некоторые ресурсы в своей очереди соединений, чтобы запоминать все приходящие пакеты. Атакующий в состоянии заполнить очередь соединений в то время, пока жертва терпеливо ждет завершения трехэтапного квитирования для всех просроченных полуоткрытых соединений. Переданные пакеты занимают все слоты, выделенные в очереди соединений, и пользователи не смогут создать новые соединения.

Чтобы заполнить очередь соединений, многие инструментальные средства SYN-наводнения посылают SYN-пакеты, которые применяют обманные исходные адреса, безразличные в Internet. Атакующий выберет некоторый набор ІР-адресов, помеченный как XI, Х2 и ХЗ и не используемый в настоящее время ни одной машиной из связанных непосредственно с Internet.

Такие адреса играют роль обманного источника, потому что SYN-ACK-отклики мишени останутся без ответа. Если инструмент SYN-наводнения обманывает при помощи активного адреса источника, присвоенного в Internet реальной машине, то каждый SYN, посланный атакующим, вызовет отклик SYN- АСК, отправленный машине, чей исходный адрес был подменен. Эта машина получит SYN-ACK-пакет от адресата и пошлет RESET, потому что никакого соединения не открывалось. Пакет RESET сорвет соединение на компьютере-мишени, освобождая ресурсы очереди соединений, которые атакующий пытается израсходовать.

Другой метод, которым наводнения могут истощить ресурсы компьютера, выходит за пределы очереди соединений. Если очередь огромна и может обработать очень большое количество (сотни тысяч или миллионы) просроченных 8ТХ-пакетов, 8ТХ-наводнение просто переполнит линию связи, вытесняя весь законный трафик. Чтобы добиться такой ситуации, у атакующего должна быть большая полная пропускная способность, чем у машина жертвы, и возможность генерировать пакеты для заполнения этой пропускной способности.

Первая защитная мера против SYN-наводнений состоит в обеспечении адекватной пропускной способности и избыточных линий для всех особо важных систем. Вы ведь не хотите, чтобы хакер без труда исчерпал всю вашу пропускную способность простым SYN-наводнением?

Различные поставщики операционных систем предлагают множество методов обработки SYN-наводнений. Некоторые увеличивают размер очереди соединений, в то время как другие сокращают время ожидания системы при полуоткрытом соединении. Список различных способов и исправлений, обеспечивающих эти методы защиты, можно найти на сайте Nationwide точка net.

Прием защиты от SYN-наводнений, реализованный в Linux, состоит в использовании SYN-cookie, которые сосредоточиваются на устранении очереди соединений как узкого места при наводнении SYN-пакетами. SYN-cookie изменяют поведение стека TCP/IP, чтобы устранить потребность в очереди соединений для запоминания всех полуоткрытых соединений. Хотя они изменяют метод, посредством которого машина присваивает порядковые номера, однако не нарушают стандартов TCP/IP, требуя лишь модификации стека TCP/IP адресата. SYN-cookie тщательно выстраивают порядковые номера, включенные в SYN-ACK-naкет, который пришел от машины-цели.

Вычисленная SYN-cookie грузится в начальный порядковый номер (18МВ) отклика и передается через сеть. Машина не запоминает начальный порядковый номер системы-источника или даже имеющегося значения SYN-cookie. Место в очереди соединений данной машины не выделяется. В сущности, компьютер адресата сохраняет представление соединения в поле порядкового номера ответа, посланного источнику, зная, что эта информация будет возвращена в последующем пакете, если соединение законное. Машина адресата использует свой ответный пакет, посланный машине-источнику, чтобы запомнить информацию, связанную с указанным порядковым номером. Если пакет был частью наводнения, то никакого ответа не будет, но это хорошо: система не связана какой-либо структурой, запомнившей поддельное соединение.

Кроме SYN-cookie для особо важных Internet-систем могут понадобиться активные инструменты формирования трафика. Эти инструментальные средства, которые доступны в виде пакетов добавочных функций (за дополнительную цену) для некоторых брандмауэров и балансировщиков нагрузки, устанавливаются на пути, соединяющем чувствительный главный компьютер и Internet, например перед вашей DMZ.

В дополнение к непосредственной поддержке огромных очередей соединений, формирователи трафика могут уменьшать количество входящих пакетов, направляемых на защищаемую машину, ограничивая их таким уровнем трафика, который данный компьютер может обработать. Замедляя скорость открытия соединений, инструментальные средства формирования трафика помогают избежать ущерба от наводнений.

Что такое половодье, паводок, наводнение

Что такое паводок и половодье?

Опасное гидрологическое явление – событие гидрологического происхождения или результат гидрологических процессов, возникающих под действием различных природных или гидродинамических факторов или их сочетаний, оказывающих поражающее воздействие на людей, сельскохозяйственных животных и растения, объекты экономики и окружающую природную среду.

К опасным (стихийным) гидрологическим явлениям относятся явления (при половодьях, паводках, заторах, зажорах, нагонах и т.д.), сопровождающиеся высоким уровнем воды в водоемах (озерах, водохранилищах, прудах) и водотоках (реках, каналах, ручьях), превышающим величины особо опасных (критических) уровней воды для конкретных населенных пунктов и хозяйственных объектов.

Зажор – скопления шуги с включением мелкобитого льда в русле реки, вызывающее стеснение водного сечения и связанный с этим подъем уровня воды.

Затопление – покрытие территории водой в период половодья или паводков.

Зона затопления – территория, покрываемая водой в результате превышения притока воды по сравнению с пропускной способностью русла.

Зона вероятного затопления – территория, в пределах которой возможно или прогнозируется образование зоны затопления.

Зона катастрофического затопления – зона затопления, на которой произошла гибель людей, сельскохозяйственных животных и растений, повреждены или уничтожены здания, сооружения и другие материальные ценности, а также нанесен ущерб окружающей природной среде.

Подтопление – повышение уровня грунтовых вод, нарушающее нормальное использование территории, строительство и эксплуатацию расположенных на ней объектов.

Подтопление территории – комплексный процесс, проявляющийся под действием техногенных и, частично, естественных факторов, при котором в результате нарушения водного режима и баланса территории за расчетный период времени происходит повышение уровня подземных вод, достигающее критических значений, требующих применения защитных мероприятий.

Критический уровень воды – уровень воды в створе ближайшего гидрологического поста, с превышением которого начинается затопление данного населенного пункта или хозяйственного объекта. Особо опасные уровни воды устанавливаются Управлением гидрометеослужбы.

Мониторинг гидрологических явлений – постоянное наблюдение за состоянием водных объектов (морей, рек, водоемов), осуществляемое визуально и посредством измерения необходимых параметров (уровней и расхода воды, толщины льда и величины снежного покрова, количества осадков, температуры воздуха и т.д.).

Прогнозирование чрезвычайных ситуаций, вызванных наводнениями (затоплениями) – заблаговременное предсказание сроков начала наводнения (затопления), его масштабов и последствий.

Предупреждение чрезвычайных ситуаций, вызванных наводнениями (затоплениями) – комплекс мероприятий, проводимых заблаговременно и направленных на уменьшение риска возникновения чрезвычайной ситуации, а также на сохранение здоровья людей, снижение размеров ущерба окружающей природной среде и материальных потерь.

Превентивные противопаводковые мероприятия – мероприятия, осуществляемые заблаговременно и направленные на предотвращение или уменьшение негативных последствий наводнений (затоплений).

Ледоход – движение льдин и ледяных полей на реках и водохранилищах под влиянием течений.

Шуга – всплывший на поверхность или занесенный вглубь потока внутриводный лед в виде комьев, ковров, венков и подледных скоплений

Кромка льда – граница ледяного покрова и открытой водной поверхности.

Что такое наводнение

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Природные катаклизмы – нередкое явление. Периодически на жителей Земли обрушиваются сильнейшие снегопады и ливни, пылают леса и степи, выходят из берегов реки.

И это не полный перечень сюрпризов от матушки-природы. Она как будто испытывает людей на прочность, показывает, кто на самом деле хозяин на планете.

Поговорим сегодня об одном из грозных природных явлений – о наводнениях. Проанализируем, что представляет собой наводнение, каковы причины их возникновения, и как нужно вести себя людям, попавшим в зону подтопления.

Наводнение – это …

Наводнение – это затопление значительных земельных территорий в результате резкого подъема уровня воды в реках, водохранилищах, озерах, морях. Иногда подтопление может произойти в результате сильной приливной волны или же цунами.

С экономической точки зрения наводнением принято считать только то подтопление земель, в результате которого был причинен материальный ущерб.

Например, если разлилась речка где-то на диких лугах, затопила территорию на десятки километров вокруг, но при этом материального урона не нанесено (даже в виде упущенной выгоды), то этот разлив наводнением не называют.

Причины наводнений

Причинами подтопления земельных территорий могут стать множество факторов природного и технического характера:

Классификация (виды)

В зависимости от причин, наводнения классифицируются следующим образом:

Наводнения также классифицируются по причиненному ими ущербу:

Прогнозирование и предупреждение наводнений

Самый надежный способ избежать катастрофических последствий после наводнения – своевременно узнать о нем и принять необходимые меры.

Во всех странах есть специальные службы, которые занимаются прогнозированием наводнений. Для этого сотрудники данных ведомств выполняют целый ряд мероприятий:

На основании сделанных выводов формируется прогноз относительно потенциальной угрозы наводнения.

При наличии таковой, информация доводится до сведения компетентных органов, которые принимают меры для предотвращения наводнений (при возможности) или минимизации их возможных последствий. При необходимости эвакуируют население.

В РФ создано специальное ведомство – РСЧС (единая государственная система предупреждения и ликвидации чрезвычайных ситуаций (ЧС)) с постоянно действующей структурой МЧС. Наводнения и их последствия относятся к ЧС, поэтому подразделения РСЧС, в том числе, занимается и этой проблемой.

Очевидно, что природные катаклизмы человеку остановить пока не по силам. Но можно предотвратить, хотя бы частично, их разрушительные последствия. Что для этого предпринимают уполномоченные структуры:

Данные мероприятия наравне с прогнозированием возможности наводнения проводятся в режиме повседневной деятельности, т.е. в отсутствии ЧС.

При наступлении чрезвычайной ситуации начинают действовать спасательные подразделения. Большое значение придается и оповещению населения о возможной угрозе наводнения и, при необходимости – эвакуации людей и материальных ценностей в безопасное место.

Правила поведения при наводнении

При получении прогноза о возможности наводнения местные власти совместно с МЧС оповещают об этом население через громкоговорители, телевидение, радио, рассылку СМС.

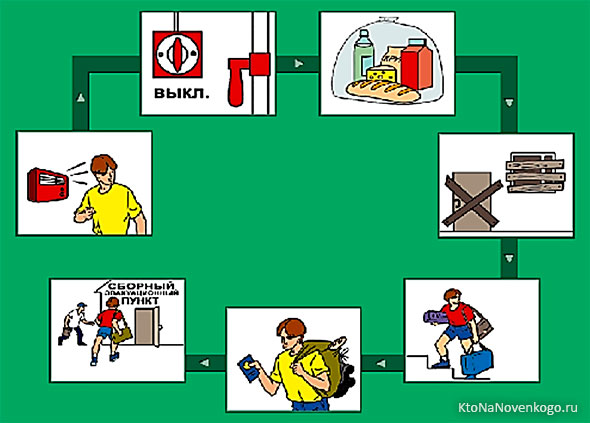

При заблаговременном оповещении о наводнении гражданам необходимо:

Что делать при внезапном наводнении до прибытия помощи

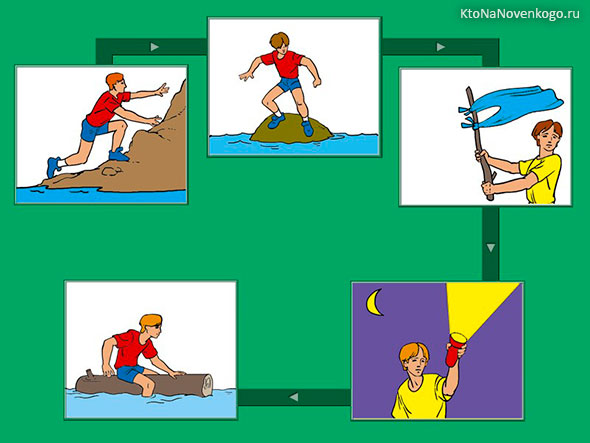

Часто случается, что беда приходит неожиданно. При внезапном наводнении до прибытия помощи следует:

Рекомендации при возвращении в свое жилье после ухода воды:

Надеюсь, что прочитав эту статью, вы будете знать, что делать в случае наводнения.

Автор статьи: Елена Копейкина

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Эта статья относится к рубрикам:

Комментарии и отзывы (3)

Наводнение не так страшно, как пожар, но все равно нужно быть подготовленным. А основная причина наводнений в России — не природные явления, а засоренные канализации и воде просто в городах некуда стекать, все же мусор между сливными решетками на улицах выкидывают, а толком никто этот мусор не убирает, вот города и «плывут» каждый год по всей стране

Актуально, если живете около большого источника воды. Сам наблюдал только небольшой выход воды из речки, а вот настоящее наводнение — это страшно.

Мне кажется, что самое важное — это уметь плавать. Вы удивитесь, но есть статистика спасателей, которая говорит, что половина взрослых, плавать не умеет, а это сразу же шансы на спасение понижает в случае чего.

А так реально, надо выключить все электроприборы, взять документы и забраться повыше и обязательно взять то, что будет держать вас на воде, хотя бы простую доску.

Вы прям слова с языка сняли у одного моего знакомого либерала, который во всем власти винит — мол «опять ливневки забиты». Но наводнения (в городах) чаще происходят не в России, а в Европе или других странах. На вопрос «там тоже ливневки забиты», он отвечает, что это совсем другое дело и там виновата стихия.

Вам самим не надоело это самобичевание? Хотя, я могу ошибаться и вы вовсе не из России, а из какой-то «цивилизованной» страны, где наводнения не являются следствием халатности чиновников, а стихийным бедствием.

Лучшая защита от SYN-атак

Наводнение SYN, возможно, наиболее эффективное пакетное нападение, пожирающее самое большое количество программных ресурсов при наименьших усилиях. Оно фальсифицирует TCP-подключения по вымышленным IP-адресам, на которые атакуемая машина не способна ответить.

Для того чтобы полностью изучить эффективность существующих методов борьбы с этой проблемой, эксперт компании TechMavens Росс Оливер провел эталонные тесты нескольких устройств, расположенных приблизительно в одинаковом ценовом диапазоне, используя самодельный комплект для моделирования SYN-атаки на них. Он сообщил о полученных результатах на симпозиуме защиты USENIX на прошлой неделе в Вашингтоне.

Для своих тестов он использовал распространенный сервер (Apache Red Hat 7.1), который при отсутствии защиты не мог обрабатывать новые подключения и «глухо зависал» при интенсивности атаки всего 100 SYN/sec.

Самые плохие показатели оказались у межсетевой защиты Cisco PIX и Checkpoint’s Firewall-1, оборудованных модулем SYNDefender. Комплект Cisco вообще не показал никакого преимущества своего использования и выходил из строя при тех же 100 SYN/sec. Защита Firewall-1 показала лишь незначительно лучшие результаты, ломаясь (то есть, отказываясь от новых подключений) при каких-то 500 SYN/sec, которые легко могут быть получены при использовании двух или трех слабых источников SYN-атак.

Справедливо обратить внимание на то, что пользователи ожидают от межсетевой защиты хоть какой-то пользы, в этом случае непонятно, почему комплект Cisco выставлен на продажу для защиты от наводнений SYN, поскольку бесполезность этого комплекта после тестов становится очевидной.

Защита Netscreen-100 компании Netscreen справлялась лучше, разрушаясь только после 14,000 SYN/sec, что приблизительно соответствует атаке 28 мощных источников, при этом цена такой защиты соответствует двум предыдущим описанным моделям.

Только Top Layer AppSafe показала наилучшие результаты, не показывая никаких признаков сбоя даже при максимальной интенсивности атаки 22,000 SYN/sec, которой Оливер смог достичь на своих испытаниях. Цена такой защиты оказалась приблизительно один доллар на SYN во время максимально серьезной атаки, что кажется для нас довольно экономичным решением.

Журналисты поинтересовались у представителей Top Layer, какое, по их данным, максимальное значение интенсивности SYN-атаки, способно выдержать AppSafe. Деннис Англин, руководитель отдела маркетинга, объяснил, что в зависимости от настроек оборудования, цифры очень варьируются, и в настоящее время компания проводит эталонное тестирование для получения зафиксированного максимального значения. Фильтр способен отличить «нормальный», «подозрительный» и «вредный» трафик согласно настройкам, определяемым самим пользователем, и может быть сконфигурирован для блокирования вредных IP, время же повторного вызова можно конфигурировать от 15 секунд до нескольких недель.