Tkip шифрование что это

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

TKIP (Temporal Key Integrity Protocol)

| General | |

|---|---|

| Designers | Wi-Fi Alliance |

| First published | 31 October 2002 года ; 19 years ago ( 2002-10-31 ) |

| Derived from | Wired Equivalent Privacy |

| Cipher detail | |

| Key sizes | 128 bits |

| Best public cryptanalysis | |

| Устарел | |

Содержание

История создания

31 октября 2002 года Альянс Wi-Fi одобрил TKIP под названием WPA. IEEE одобрила окончательную версию TKIP наряду с более надежными решениями, такими как 802.1X и AES на основе CCMP, когда они опубликовали IEEE 802.11 I-2004 23 июля 2004 года. Альянс Wi-Fi вскоре принял полную спецификацию под торговым названием WPA2. [Источник 1]

TKIP был признан устаревшим в январе 2009 года.

Технические особенности

TKIP и соответствующий стандарт WPA реализуют три новые функции безопасности для решения проблем безопасности, встречающихся в защищенных сетях WEP. Во-первых, TKIP реализует функцию микширования клавиш, которая объединяет секретный корневой ключ с вектором инициализации, прежде чем передавать его в инициализацию RC4. WEP, напротив, просто конкатенировал вектор инициализации корневому ключу и передал это значение в процедуру RC4.

Чтобы иметь возможность запускать на устаревшем оборудовании WEP с незначительными обновлениями, TKIP использует RC4 в качестве своего шифра. TKIP также предоставляет механизм rekeying. TKIP гарантирует, что все данные отправляются с уникальным ключ шифрования.

Смешение клавиш увеличивает сложность декодирования ключей, предоставляя злоумышленнику существенно меньше данных, которые были зашифрованы с использованием любого одного ключа. WPA2 также реализует новый код целостности сообщения, MIC. Проверка целостности сообщения предотвращает прием поддельных пакетов. В WEP можно было изменить пакет, содержимое которого было известно, даже если оно не было расшифровано.

TKIP ключ

A TKIP key can be one of the following: Pairwise key Этот ключ используется для всех пакетов, отправленных станцией 802.11, включая одноадресные, многоадресные и широковещательные пакеты. Парольная клавиша также используется для всех одноадресных пакетов, принимаемых станцией. Станция 802.11 должна поддерживать хотя бы один парный ключ. Для парного ключа станция должна использовать либо ключ в индексе 0 в таблице ключей по умолчанию, либо ключ сопоставления клавиш, проиндексированный адресом управления доступом к среде (MAC) точки доступа (AP). Group key Этот ключ используется для всех многоадресных и широковещательных пакетов, принятых станцией 802.11. Если AP объявляет пакетный набор шифров «Use Group», станция 802.11 будет использовать групповой ключ для отправки и приема одноадресных и широковещательных или многоадресных пакетов, если это связано с AP. Дополнительные сведения о шифровом наборе «Use Group» см. В разделе 7.3.2.25 стандарта IEEE 802.11i-2004. Из-за поворота ключа группы станция 802.11 должна поддерживать не менее двух групповых клавиш. Для групповых клавиш станция должна использовать ключи в индексах с 1 по 3 в таблице ключей по умолчанию. Клавиши TKIP выводятся через взаимный парный мастер-ключ (PMK), который может быть статически определен (предварительно согласован) на станции 802.11 или динамически определен через алгоритм аутентификации на основе порта, такой как IEEE 802.1X. PMK проверяется между станцией 802.11 и точкой доступа (AP) во время операции объединения.

Безопасность

TKIP использует тот же базовый механизм, что и WEP, и, следовательно, уязвим для ряда подобных атак. Проверка целостности сообщения, хеширование ключа для каждого пакета, ротация широковещательного ключа и счетчик последовательности препятствуют многим атакам. Функция микширования клавиш также устраняет атаки восстановления ключа WEP.

Несмотря на эти изменения, слабость некоторых из этих дополнений позволила использовать новые, хотя и более узкие, атаки.

Спуффинг пакетов

TKIP уязвим для атаки MIC key, который, если он был успешно выполнен, позволяет злоумышленнику передавать и дешифровать произвольные пакеты в атакуемой сети. Текущие общедоступные атаки, специфичные для TKIP Не раскрывают Pairwise Master Key или Pairwise Temporal Keys. 8 ноября 2008 года Мартин Бек и Эрик Тийс выпустили документ, в котором подробно описывается, как восстановить ключ MIC и передать несколько пакетов. Мартин Бек и Эрик Тиус «Практические атаки против WEP и WPA». Эта атака была улучшена Мати Ванхоф и Фрэнком Пьенсеном в 2013 году, где они увеличивают количество пакетов, которые может передать злоумышленник, и показывают, как злоумышленник может также дешифровать произвольные пакеты.

Основой атаки является расширение атаки WEP chop-chop. Поскольку WEP использует криптографически небезопасный механизм контрольной суммы (CRC32, злоумышленник может угадать отдельные байты пакета, а точка беспроводного доступа будет подтверждать или отрицать правильность угадывания. Если догадка верна, злоумышленник сможет определить правильность предположения и продолжить угадывать другие байты пакета. Однако, в отличие от атаки Chop-chop против сети WEP, злоумышленник должен дождаться не менее 60 секунд после неправильной догадки (успешного обхода механизма CRC32), прежде чем продолжить атаку. Это связано с тем, что, хотя TKIP продолжает использовать механизм контрольной суммы CRC32, он реализует дополнительный код MIC под названием Michael. Если в течение 60 секунд будут получены два неправильных кода MIC MIC, точка доступа будет выполнять контрмеры, то есть он будет повторно активировать ключ сеанса TKIP, тем самым изменив будущие ключевые потоки. Соответственно, атаки на TKIP будут ждать достаточное количество времени, чтобы избежать этих контрмер. Поскольку пакеты [[протокол разрешения адресов] ARP] легко идентифицируются по их размеру, и подавляющее большинство содержимого этого пакета будет известно злоумышленнику, количество байтов, которое злоумышленник должен угадать с использованием вышеуказанного метода, является довольно небольшим (Приблизительно 14 байтов). Оценка Beck и Tews позволяет восстановить 12 байт за 12 минут в обычной сети, что позволит злоумышленнику передавать 3-7 пакетов не более 28 байт. Атаки Vanhoef-Piessens также могут использоваться для дешифрования произвольных пакетов по выбору атаки.

Злоумышленник уже имеет доступ ко всему пакету шифрованного текста. Получив весь открытый текст того же пакета, злоумышленник имеет доступ к ключевому потоку пакета, а также коду MIC для сеанса. Используя эту информацию, злоумышленник может построить новый пакет и передать его в сети. Чтобы обойти защищенную защиту WPA, атаки используют каналы QoS для передачи этих вновь созданных пакетов. Злоумышленник, способный передавать эти пакеты, может реализовать любое количество атак, включая атаки ARP poisoning, отказ в обслуживании и другие подобные атаки, без необходимости связывания с сетью.

Атака Holloway

Группа исследователей безопасности в Группе информационной безопасности Королевского университета Холлоуэй из Лондона сообщила о теоретической атаке на TKIP, которая использует основанный на RC4 механизм шифрования. TKIP использует аналогичную ключевую структуру для WEP с низким 16-битным значением счетчика последовательности (используется для предотвращения повторных атак), который расширяется в 24-битный «IV», и этот счетчик последовательностей всегда увеличивается на каждый новый пакет. Злоумышленник может использовать эту ключевую структуру для улучшения существующих атак на RC4. В частности, если одни и те же данные зашифровываются несколько раз, злоумышленник может изучить эту информацию только из 2 24 [Источник 2] соединений. Хотя они утверждают, что эта атака находится на грани практичности, были выполнены только симуляции, и атака не была продемонстрирована на практике.

Устаревание

ZDNet сообщила 18 июня 2010 года, что WEP и TKIP скоро будут запрещены Wi-Fi-устройствами альянсом Wi-Fi. Однако опрос в 2013 году показал, что он все еще широко используется. [Источник 3]

Защита информации в сетях Wi-Fi: что использовать – WPA2-AES, WPA2-TKIP или и то и другое?

↑ следующая новость | предыдущая новость ↓

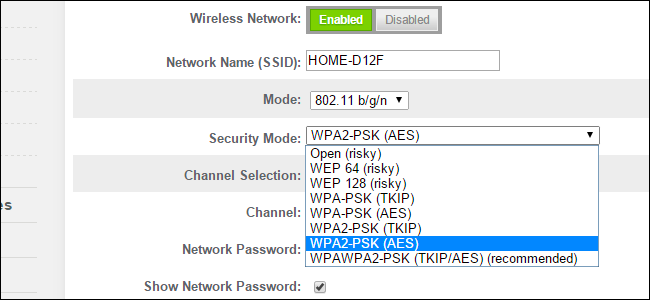

Стандарты WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) и WPA2 (Wi-Fi Protected Access II), которые будут вам предложены на выбор при настройке параметров безопасности беспроводной сети, представляют собой основные алгоритмы защиты информации. WEP является старейшим из них и наиболее уязвимым, так как за время его использования в нем было обнаружено множество слабых мест. WPA дает более совершенную защиту, но по имеющимся данным он также подвержен взлому. WPA2 – в настоящее время развивающийся стандарт – на текущий момент является самым распространенным вариантом защиты. TKIP (Temporal Key Integrity Protocol) и AES (Advanced Encryption Standard) представляют собой два различных типа шифрования, которые могут применяться в стандарте WPA2. Давайте посмотрим, чем они отличаются и какой из них в наибольшей степени подходит вам.

AES vs. TKIP

TKIP и AES представляют собой два различных стандарта шифрования, которые могут использоваться в сетях Wi-Fi. TKIP – более старый протокол шифрования, введенный в свое время стандартом WPA взамен крайне ненадежного алгоритма WEP. На самом деле TKIP во многом подобен алгоритму шифрования WEP. TKIP уже не считается надежным методом защиты и в настоящее время не рекомендуется. Другими словами, вам не следует его использовать.

AES – более надежный протокол шифрования, введенный стандартом WPA2. AES – это не какой-нибудь унылый, тот или другой стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, взятый на вооружение даже правительством США. Например, когда вы зашифровываете жесткий диск с помощью программы TrueCrypt, она может использовать для этого алгоритм шифрования AES. AES является общепризнанным стандартом, обеспечивающим практически полную безопасность, а его возможные слабые места – потенциальная восприимчивость к атакам методом «грубой силы» (для противодействия которым применяются достаточно сложные кодовые фразы) и недостатки защиты, связанные с другими аспектами WPA2.

Усеченный вариант защиты – TKIP, более старый протокол шифрования, используемый стандартом WPA. AES для Wi-Fi – более новое решение в части шифрования, применяемое в новом и безопасном стандарте WPA2. В теории на этом можно было бы закончить. Но на практике, в зависимости от вашего роутера, простого выбора WPA2 может оказаться недостаточно.

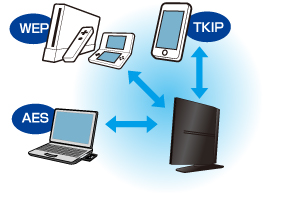

Хотя стандарт WPA2 для оптимальной защиты предполагает использование AES, он может использовать и TKIP – там, где требуется обратная совместимость с устройствами предыдущих поколений. При таком раскладе устройства, поддерживающие WPA2, будут подключаться в соответствии с WPA2, а устройства, поддерживающие WPA, будут подключаться в соответствии с WPA. То есть «WPA2» не всегда означает WPA2-AES. Тем не менее, на устройствах без явного указания опций «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

Аббревиатура «PSK» в полном наименовании этих опций расшифровывается как «pre-shared key» – ваша кодовая фраза (ключ шифра). Это отличает персональные стандарты от WPA-Enterprise, в котором используется RADIUS-сервер для выдачи уникальных ключей в больших корпоративных или правительственных сетях Wi-Fi.

Опции безопасности для сети Wi-Fi

Поскольку ваше устройство с возможностью подключения к сети Wi-Fi скорее всего моложе 11 лет, вы можете чувствовать себя спокойно, просто выбирая опцию WPA2-PSK (AES). Установив эту опцию, вы также сможете проверить работоспособность вашего устройства. Если устройство перестает работать, вы всегда сможете вернуть или обменять его. Хотя, если безопасность имеет для вас большое значение, вы можете просто купить новое устройство, произведенное не ранее 2006 г.

WPA и TKIP замедляют сеть Wi-Fi

Выбираемые в целях совместимости опции WPA и TKIP могут еще и замедлить работу сети Wi-Fi. Многие современные роутеры Wi-Fi, поддерживающие 802.11n или более новые и быстрые стандарты, будут снижать скорость до 54 Мбит/с, если вы установите на них опцию WPA или TKIP, – для обеспечения гарантированной совместимости с гипотетическими старыми устройствами.

Шифрование AES или TKIP

AES иTKIP — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2 в сетях Wi-Fi.

Advanced Encryption Standard (AES), также известный как Rijndael— симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. Этот алгоритм хорошо проанализирован и сейчас широко используется. Национальный институт стандартов и технологий США (англ. National Institute of Standards and Technology, NIST) опубликовал спецификацию AES 26 ноября 2001 года после пятилетнего периода, в ходе которого были созданы и оценены 15 кандидатур.

26 мая 2002 года AES был объявлен стандартом шифрования.

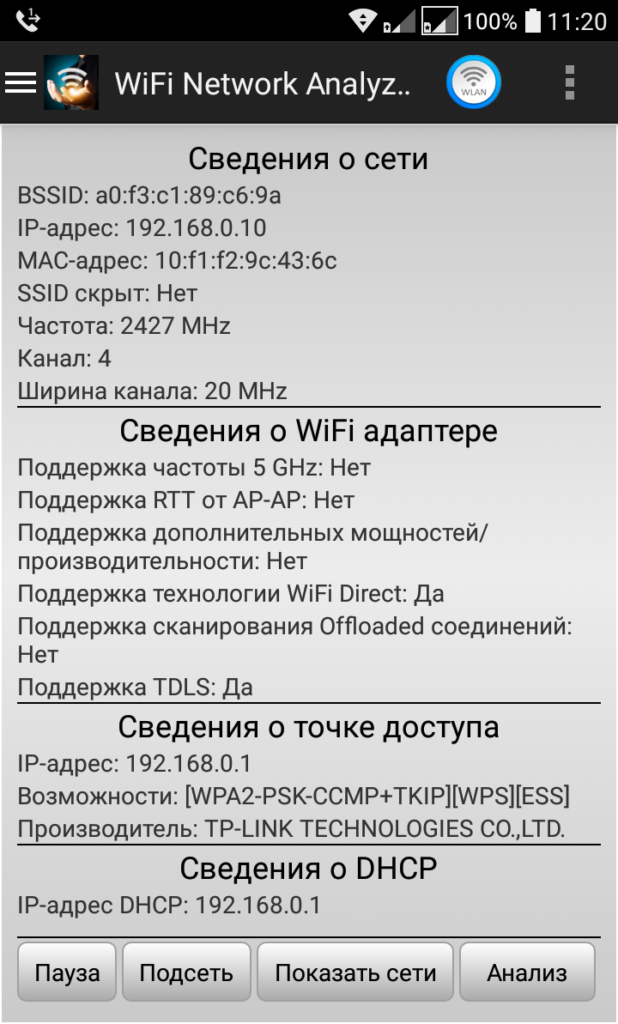

В свойствах WiFi соединения можно увидеть такую интересную картину — есть про TKIP и нет про AES.

На самом деле вот это — CCMP.

CCMP ( Counter Mode with Cipher Block Chaining Message Authentication Code Protocol — протокол блочного шифрования). CCMP, являясь частью стандарта 802.11i, использует алгоритм Advanced Encryption Standard (AES).

Temporal Key Integrity Protocol (TKIP) — протокол целостности временного ключа в протоколе защищённого беспроводного доступа Wi-Fi Protected Access.

Был предложен Wi-Fi Alliance как временная мера для замены уязвимого протокола WEP в существующем беспроводном оборудовании путём обновления программного обеспечения. Хотя для шифрования используется тот же самый алгоритм RC4, что и в WEP, разрядность вектора инициализации увеличена вдвое (до 48 бит), а также реализованы правила изменения последовательности битов вектора инициализации.

На настоящий момент протокол TKIP устарел, поддерживаемая максимальная скорость передачи данных не более 54 Мбит/с. Т.е. даже при использовании режимов 802.11n / 802.11ac — скорость будет на уровне 802.11g при выборе TKIP.

Если это Ваш домашний роутер и у Вас есть только современные устройства — устанавливайте AES. Если роутер публичный (например, в кафе) и там могут быть посетители с самыми разными устройствами — устанавливайте связку AES /TKIP, это позволит:

Отдельно протокол шифрования TKIP не нужен, помним про максимальную скорость не более 54 Мбит/с.

Если в роутере не предусмотрена связка AES /TKIP — то, наверное, разработчики что-то не додумали и это не очень хороший роутер.

Вы можете сохранить ссылку на эту страницу себе на компьютер в виде htm файла

Вы будете видеть наш сайт у себя в ленте

Нажмите «Нравится» или напишите сообщение

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Здравствуйте дорогие читатели. Слабая система защиты маршрутизатора подвергает вашу сеть опасности. Все мы знаем, насколько важна безопасность маршрутизатора, но большинство людей не осознают, что некоторые настройки безопасности могут замедлить работы всей сети.

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES и WPA2-TKIP. Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES.

Знакомимся с WPA

WPA или защищённый доступ к Wi-Fi стал ответом Wi-Fi Альянса на уязвимости безопасности, которыми изобиловал протокол WEP. Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Хотя WPA и превосходил WEP, он тоже имел собственные проблемы с безопасностью. Несмотря на то, что атаки обычно не были способны пробиться через сам алгоритм TKIP (протокол целостности временного ключа), обладающий 256-битным шифрованием, они могли обойти дополнительную систему, встроенную в данный протокол и называющуюся WPS или Защищённая Установка Wi-Fi.

Защищённая Установка Wi-Fi была разработана для облегчения подключения устройств друг к другу. Однако из-за многочисленных брешей безопасности, с которыми она была выпущена, WPS начала исчезать в небытие, унося с собой WPA.

На данный момент как WPA, так и WEP уже не используются, поэтому мы станем вдаваться в подробности и, вместо этого, рассмотрим новую версию протокола — WPA2.

Почему WPA2 лучше

В 2006 году WPA стал устаревшим протоколом и на смену ему пришёл WPA2.

Замена шифрования TKIP на новый и безопасный алгоритм AES (стандарт продвинутого шифрования) привела к появлению более быстрых и защищённых Wi-Fi сетей. Причина в том, что TKIP был не полноценным алгоритмом, а скорее временной альтернативой. Проще говоря, протокол WPA-TKIP являлся промежуточным выбором, обеспечившим работоспособность сетей в течение трёх лет, прошедших между появлением WPA-TKIP и выпуском WPA2-AES.

Дело в том, что AES — реальный алгоритм шифрования, использующийся не только для защиты Wi-Fi сетей. Это серьёзный мировой стандарт, применявшийся правительством, когда-то популярной программой TrueCrypt и многими другими для защиты данных от любопытных глаз. Тот факт, что этот стандарт защищает вашу домашнюю сеть — приятный бонус, но для этого требуется приобрести новый маршрутизатор.

AES против TKIP в плане безопасности

TKIP — это, по сути, патч для WEP, решающий проблему из-за которой атакующий мог получить ваш ключ после исследования относительно небольшого объёма трафика, прошедшего через маршрутизатор. TKIP исправил эту уязвимость путём выпуска нового ключа каждые несколько минут, что в теории не позволило бы хакеру собрать достаточно данных для расшифровки ключа или потокового шифра RC4, на который полагается алгоритм.

Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров. К примеру, его крупнейшая, но не единственная уязвимость, известная как chop-chop атака стала достоянием общественности ещё до появления самого метода шифрования.

Chop-chop атака позволяет хакерам, знающим как перехватывать и анализировать потоковые данные, генерируемые сетью, использовать их для расшифровки ключа и отображения информации в виде обычного, а не закодированного текста.

AES — совершенно другой алгоритм шифрования, намного превосходящий возможности TKIP. Этот алгоритм представляет собой 128, 192 или 256-битный блоковый шифр, не страдающий уязвимостями, которые имел TKIP.

Если объяснять алгоритм простым языком, он берёт открытый текст и преобразует его в зашифрованный текст. Для стороннего наблюдателя, не имеющего ключа, такой текст выглядит как строка случайных символов. Устройство или человек на другой стороне передачи имеет ключ, который разблокирует или расшифровывает данные. В этом случае, маршрутизатор имеет первый ключ и шифрует данные до передачи, а у компьютера есть второй ключ, который расшифровывает информацию, позволяя вывести её на ваш экран.

Уровень шифрования (128, 192 или 256-бит) определяет количество перестановок применяемых к данным, а значит и потенциальное число возможных комбинаций, если вы заходите его взломать.

Даже самый слабый уровень AES шифрования (128-бит) теоретически невозможно взломать, поскольку компьютеру текущий вычислительной мощности потребовалось бы 100 миллиардов лет на поиск верного решения для данного алгоритма.

AES против TKIP в плане скорости

TKIP — устаревший метод шифрования и, кроме проблем с безопасностью, он также замедляет системы, которые до сих пор с ним работают.

Большинство новых маршрутизаторов (всё стандарта 802.11n или старше) по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости.

Любой маршрутизатор, поддерживающий стандарт 802.11n (хотя вам всё же стоит приобрести маршрутизатор AC), замедляется до 54 Мбит при включении WPA или TKIP в настройках безопасности. Это делается для того, чтобы протоколы безопасности корректно работали со старыми устройствами.

Стандарт 802.11ac с шифрованием WPA2-AES теоретически предлагает максимальную скорость 3,46 Гбит в оптимальных (читай: невозможных) условиях. Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Итоги

AES и TKIP вообще нельзя сравнивать между собой. AES — более продвинутая технология, во всех смыслах этого слова. Высокая скорость работы маршрутизаторов, безопасный браузинг и алгоритм, на который полагаются даже правительства крупнейших стран делают её единственно верным выбором для всех новых и уже существующих Wi-Fi сетей.

Учитывая всё, что предлагает AES, есть ли достойная причина отказаться от использования этого алгоритма в домашней сети? А почему вы применяете (или не применяете) его?

TKIP или AES

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

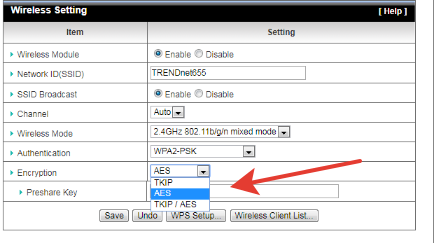

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

Нажмите Save Settings.

На примере TP-Link

Откройте раздел Wireless.

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Нажмите кнопку Save:

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново. При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK: