Tmg client что это

Для системного администратора

—>

Notice: Undefined variable: t in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Notice: Undefined variable: r in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Рекомендую: Фриланс-биржа | Кэшбэк-сервис | Интернет-бухгалтерия

Microsoft Forefront TMG – установка и настройка Forefront TMG клиента

Введение

Одной из функций Forefront TMG является поддержка нескольких клиентов, которые используются для подключения к Forefront TMG Firewall. Одним из типов клиентов является Microsoft Forefront TMG клиент, также известный под названием Winsock клиент для ОС Windows. Использование TMG клиента предоставляет несколько усовершенствований по сравнению с другими клиентами (Web proxy и Secure NAT). Forefront TMG клиент может быть установлен на несколько клиентских и серверных ОС Windows (что я не рекомендую делать за исключением серверов терминалов (Terminal Servers)), которые защищены с помощью Forefront TMG 2010. Forefront TMG клиент предоставляет уведомления HTTPS проверки (используемой в TMG 2010), автоматическое обнаружение, улучшенную безопасность, поддержку приложений и управление доступом для клиентских компьютеров. Когда клиентский компьютер с работающим на нем клиентом Forefront TMG делает Firewall запрос, этот запрос направляется на Forefront TMG 2010 компьютер для дальнейшей обработки. Никакой специальной инфраструктуры маршрутизации не требуется из-за наличия процесса Winsock. Клиент Forefront TMG прозрачно направляет информацию пользователя с каждым запросом, позволяя вам создавать политику брандмауэра на компьютере Forefront TMG 2010 с правилами, которые используют учетные данные, пересылаемые клиентом, но только по TCP и UDP трафику. Для всех остальных протоколов вы должны использовать Secure NAT клиентское соединение.

Помимо стандартных функций предыдущих версий клиентов Firewall, TMG клиент поддерживает:

Стандартные функции TMG клиента

Системные требования

TMG клиент имеет некоторые системные требования:

Поддерживаемые версии ISA Server и Forefront TMG

Настройки TMG клиента на TMG сервере

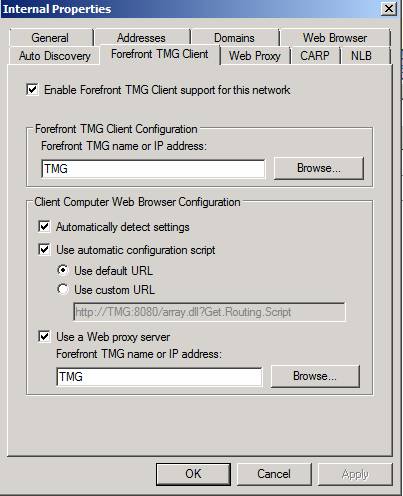

Есть лишь несколько параметров на сервере Forefront TMG, которые отвечают за настройку поведения Forefront TMG клиента. Прежде всего, можно включить поддержку TMG клиента для дефиниции внутренней сети на сервере TMG, как показано на рисунке ниже.

Рисунок 1: Параметры TMG клиента на TMG

После того, как поддержка TMG клиента включена (это умолчание при обычной установке TMG), можно также автоматизировать конфигурацию веб браузера на клиентских компьютерах. Во время нормальных интервалов обновления TMG клиента или во время запуска служб, браузер получает параметры, настроенные в консоли управления TMG.

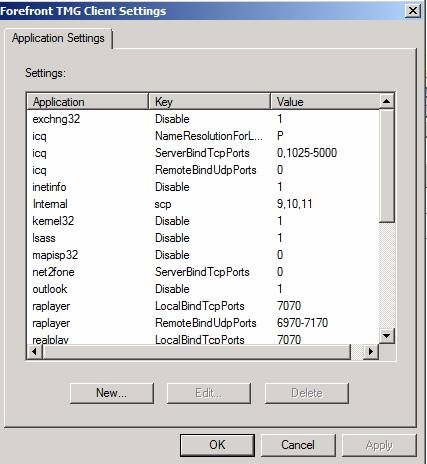

В параметрах «Приложения» на TMG клиенте в консоли TMG можно включить или отключить некоторые настройки зависимости приложений.

Рисунок 2: Настройки TMG клиента

AD Marker

Microsoft Forefront TMG предоставляет новую функцию автоматического определения TMG сервера для TMG клиента. В отличие от предыдущих версий Firewall клиентов, Forefront TMG клиент теперь может использовать маркер в Active Directory для поиска соответствующего TMG сервера. TMG клиент использует LDAP для поиска требуемой информации в Active Directory.

Примечание: если TMG клиент не нашел AD маркер, он не перейдет на классическую схему автоматического обнаружения через DHCP и DNS по соображениям безопасности. Это сделано для снижения риска возникновения ситуации, в которой взломщик пытается заставить клиента использовать менее безопасный способ. Если подключение к Active Directory удалось создать, но невозможно найти AD Marker, клиенты TMG переходят к DHCP и DNS.

Инструмент TMGADConfig

Для создания конфигурации маркера AD Marker в Active Directory вы можете загрузить TMG AD Config инструмент из центра загрузки Microsoft Download Center (вам нужно найти AdConfigPack.EXE). После загрузки и установки инструмента на TMG вам нужно выполнить следующую команду в интерпретаторе, чтобы внести ключ маркера AD в раздел реестра:

Tmgadconfig add ‘default ‘type winsock ‘url http://nameoftmgserver.domain.tld:8080/wspad.dat

Можно также удалить AD маркер с помощью инструмента tmgadconfig, если вы решите не использовать поддержку AD Marker.

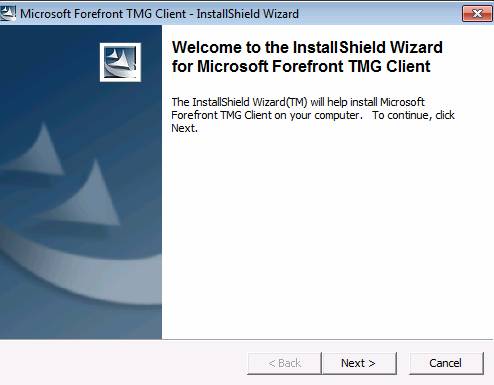

Установка TMG клиента

Самую последнюю версию TMG клиента можно загрузить с веб-сайта компании Microsoft.

Начните процесс установки и следуйте указаниям мастера.

Рисунок 3: Установка TMG клиента

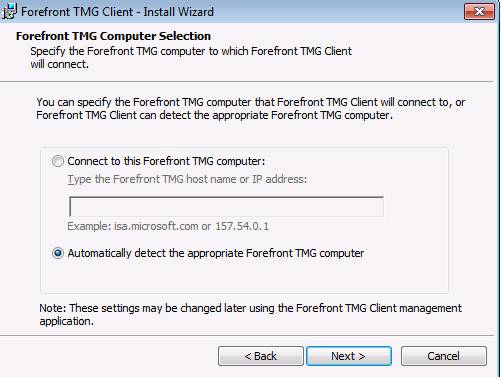

Можно указать месторасположение TMG сервера вручную, или автоматически во время процесса установки TMG клиента. После установки можно перенастроить параметры механизма определения в TMG клиенте с помощью инструмента настройки TMG клиента, который расположен в панели задач вашего клиента.

Рисунок 4: Выбор компьютера для установки TMG клиента

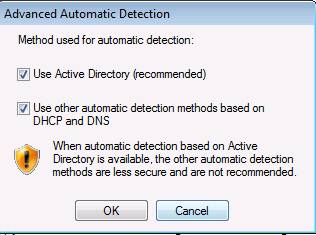

Расширенное автоматическое определение

Если вы хотите изменить поведение процесса автоматического определения, в клиенте TMG теперь есть новая опция для настройки метода автоматического определения.

Рисунок 5: Расширенное автоматическое определение

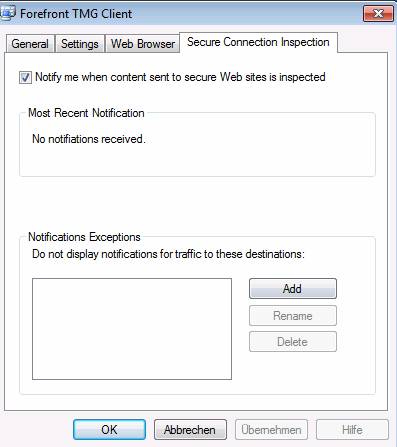

Уведомления HTTPS осмотра

Microsoft Forefront TMG обладает новой функцией осмотра HTTPS трафика для исходящих клиентских соединений. Для информирования пользователей об этом процессе новый TMG клиент может использоваться, чтобы информировать пользователей о том, что исходящие HTTPS подключения подвергаются проверке, если вам это нужно. У администраторов TMG также есть возможность отключения процесса уведомления централизованно с сервера TMG, или вручную на каждом Forefront TMG клиенте.

Рисунок 6: Осмотр защищенных подключений

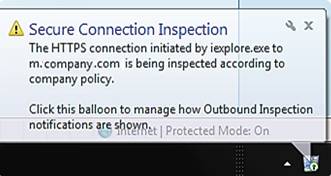

Если осмотр исходящих HTTPS подключений включен и параметр уведомления пользователей об этом процессе также включен, пользователи, на компьютерах которых установлен Forefront TMG клиент, будут получать сообщение подобное тому, что показано на рисунке ниже.

Рисунок 7: Сообщение об использовании осмотра защищенных подключений

Заключение

В этой статье я предоставил вам обзор процесса установки и настройки нового Microsoft Forefront TMG клиента. Я также показал вам некоторые новые функции этого Forefront TMG клиента. На мой взгляд, вам следует использовать TMG клиента в любой возможной среде, поскольку он предоставляет вам дополнительные функции безопасности.

Автор: МMark Grote – www.isaserver.org

Полезные ссылки:

Я планирую создание нового сайта и на этот раз собираюсь использовать Drupal. Ибо WordPress показал себя не очень хорошо на возросших нагрузках. На Drupal создание сайтов так же просто и надежно, а маштабируемость и надежность решения намного выше.

Очень хороший сайт с достойным ассортиментом детских игр:обучающие игры для ребенка, развивающие игры и многое другое.

Этот пост January 6, 2010 at 12:48 am опубликовал molse в категории Microsoft ISA, TMG. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Microsoft Forefront TMG: плюсы и минусы?

Тут на работе спустили сверху настойчивое предложение избавиться от текущего файрвола (cisco + linux, iptables, squid) на красивое в кавычках решение на базе Forefront TMG (линуксы при этом выпиливаются, а циски работают как роутеры). Вопрос к знатокам, какие у него преимущества (помимо очевидной плотной интеграции с Windows-сетью) и недостатки?

Сеть большая: 2000 пользователей. Два интернет провайдера. 6 независимых сетей со своим зоопарком. Сети гетерогенные: есть обширные AD-леса (да, их не одна штука), есть линуксовые сервера, есть отдельный MacOS домен живущий своей жизнью. Множество VLANов по подразделениям, файловые шары как для интранета, так и доступные извне, VPNы, почта, интранет-порталы и прочие радости крупной компании.

— возможность удобного управление всем этим зоопарком из консоли TMG

— ведение учета трафика, шейпинг и квотирование по пользователям

— аудит используемых правил с целью дропать то, что реально не используется

— динамические правила на основе сетевой активности (аля fail2ban)

— есть ли возможность выборочного логгирования — по примерам я так понял, что TMG пишет логи на все подряд. с нашим траффиком это терабайты в день одних только логов.

— и какая производительность всего этого дела в сравнении с линукс-решениями

Все это сейчас прекрасно управляется цисками, линуксами и башевскими/перловыми скриптами, но для руководства это не «ынтерпрайзненько». Буду благодарен как за личный опыт, так и просто за ссылки, желательно не на маркетинговые success-story, а на суровую правду жизни. Спасибо.

Да, к сожалению TMG приказал долго жить, делать новую установку не имеет смысла.

Но справедливости ради, из того что вы хотите:

1. Не поддерживается учет трафика (что-то нагородить можно через систему отчетов, но настоящим учетом трафика не назовешь), шейпинг и квотирование. Но: есть недорогие продукты третьих фирм, которые все необходимое поддерживают.

2. Есть готовые «динамические правила», в основном для защиты от флуда. Но там где нет готовых создать свои проблематично.

Остальное есть, включая выборочное логгирование, и реализовано удобно.

Сравнивать с линукс-решениями тяжеловато, т.к. готового решения для Linux такого уровня не наблюдается, то что можно нагородить из iptables и squid будет обладать очень примерно похожим функционалом при очень кудрявой конфигурации и сильно от нее зависеть. Производительность TMG так же сильно зависит от используемых правил, использования VPNов и шифрования. Если, например, совершенно не интересует обработка контента и можно отключить веб-фильтры, то на стомегабитном внешнем потоке загрузка процессора не высока. С веб-фильтрами и антивирусной проверкой можно упереться в потолок на 40-50 мегабитах внешнего трафика на сервер.

По моему опыту у TMG есть одно единственное преимущество — это возможность разделять доступ в Интернет по пользователям и по приложениям без привязки к IP. Т.е. ТМГ полезна, когда надо иметь возможность учитывать и ограничивать доступ в Интернет (по протоколам) для пользователей, работающих на сервере терминалов или же блокировать выход в интернет с определенного типа приложений.

На этом преимущества продукта заканчиваются. Из ваших требований вот это ТМГ не умеет:

— шейпинг и квотирование трафика по пользователям, да и базовая отчетность у нее мягко говоря так себе,

— динамические правила на основе сетевой активности (аля fail2ban)

— логирует только все подряд (и это беда, когда у тебя канал больше 10 Мбит/с)

Дальше из реальных нареканий к ТМГ исходя из моего опыта работы с ним:

1) Там где PPTP работал стабильно на простом RRAS, после установки TMG PPTP может просто не работать после загрузки сервера — требуется дополнительно перезапустить службу ТМГ (перезапуск RRAS не помогает).

2) Для IPSEC нет никаких средств контроля его работы/загрузки, не говоря уже хоть о каких-то минимальных средствах диагностики. Т.е. ты банально не можешь даже посмотреть, какой аптайм у твоего туннеля. С некоторыми аппаратными роутерами IPSEC с TMG просто не устанавливается.

3) Да, изменения конфигурации зачастую применяются «на лету», без прерывания текущих сеансов, но если сервер нагружен, то применения правила могут происходить несколько минут, совершенно не понимания когда же они реально применятся, — за это время уже появляется желание все еще раз «исправить».

4) Обилие всяких фильтров, надстроек и т.д, включенных по умолчанию, взрывают мозг при решение очередной простой сетевой проблемы. Их отключение зачастую приводит к совершенно неожиданным результатам. Непрозрачность функционирования в целом этого механизма в казалось бы достаточно простых задачах порождают кучу домыслов, заставляющих всерьез сомневаться в своих познаниях в сетевых технологиях.

«логирует только все подряд» — это не так, в свойствах любого правила можно отключить логгирование.

C RRAS — да, свистопляски, но обычно только поначалу

IPSec, насколько я понимаю, замечательно отслеживается через стандартный системный IPSec Monitor в Windows, можно включить отладку, при этом логается все достаточно подробно — хватает, чтобы посмотреть что происходит с роутерами.

С изменениями конфигурации все достаточно просто, если понять, какие изменения затрагивают прокси, а какие только проходящий трафик. На соединение которое уже установлено через фильтр новые правила которые применяются через фильтр (по протоколам и контенту) распространяться не будут, пока соединение не будет переустановлено. При этом в HTTP через одно соединение может идти много запросов, жить оно может достаточно долго. Можно вылечить перезапуском службы, если необходимо.

Неочевидных особенностей конфигурации действительно ужасно много, но, к счастью, все документированы + достаточно неплохие средства самодиагностики, т.е. о многих вещах TMG честно ругается.

Про логи и IPsec монитор действительно забыл. Но в целом ТМГ это такой продукт, в котором для того, чтобы поднять упавший PPTP туннель, ты лезешь в RRAS. При этом RRAS находится под управлением TMG, но некоторые параметры ты все-равно можешь настроить только в RRAS. Ipsec настраивается в TMG, а мониторить его — в отдельную оснастку. Логи ведутся, но их обрабатывать — отдельное стороннее ПО. И т.д.

По поводу изменений конфигурации — спасибо, это действительно многое объясняет.

В целом мы для себя решили в свое время, что TMG — хороший продукт (по заложенному функционалу) для ограничения доступа в Интернет пользователей, но для организации связи сайт-ту-сайт надо использовать аппаратный фаервол, особенно если через этот VPN ходит голос.

Microsoft Forefront TMG и UAG: что выбрать?

Совсем недавно вопрос выбора между решениями Forefront TMG и Forefront UAG стоял в полный рост. Сегодня не менее остро стоит другой вопрос: есть ли необходимость и существует ли возможность перехода с устаревшего решения Forefront TMG на продолжающую развиваться платформу Forefront UAG? Для ответа на этот вопрос необходимо в первую очередь перечислить возможности, предоставляемые обоими решениями, и рассмотреть типичные сценарии использования каждого продукта.

Миграция с Forefront TMG на Forefront UAG: самое время?

Главной и очевидной причиной, по которой компании начинают процесс миграции с платформы TMG, является прекращение развития данной платформы, анонсирование компанией Microsoft в декабре 2012 года. Компания объявила о снятии продукта с производства, что означает прекращение выхода новых версий TMG и, в частности, отсутствие поддержки новых версий продуктов – к примеру, Exchange Server 2013. И если в случае с Exchange Server 2013 возможность публикации всё-таки существует, пользователям других пакетов может не повезти, и очередное обновление способно нарушить работу системы.

У Forefront TMG десятки тысяч пользователей, в основном – корпоративных. Принять решение о переходе на альтернативную платформу для компаний непросто. В данной статье мы попытаемся дать ответ на вопрос, имеет ли смысл миграция в сторону Forefront UAG. Будут рассмотрены поддерживаемые и не поддерживаемые сценарии, совместимость с последними версиями популярных продуктов и требования к платформе, на которой может быть запущена вся система.

Итак, давайте внимательно посмотрим, что из себя представляют Forefront TMG и Forefront UAG.

Forefront TMG

Forefront TMG – краткое обозначение продукта, полное название которого – Microsoft Forefront Threat Management Gateway 2010. Forefront TMG пришёл на смену популярному брандмауэру ISA Server 2006. Forefront TMG предоставляет возможности сетевой маршрутизации и кэширования данных, обеспечивая безопасное соединение локальной сети с Интернетом. В продукте задействованы такие меры безопасности, как контентный анализ и фильтрация трафика, анализ пакетов данных и многоуровневая защита.

Функции маршрутизации и удалённого доступа

Forefront TMG способен выполнять следующие функции:

Службы безопасности

В продукте доступны следующие функции, обеспечивающие сетевую безопасность:

· Защита от вирусов и вредоносного ПО

Оптимизация производительности сети

Еще одна роль, с которой хорошо справляется Forefront TMG – это оптимизация производительности локальной сети, позволяющая ускорить выполнение многих операций и сэкономить внешний трафик.

Forefront TMG доступен в стандартной версии (Standard) и версии для предприятий (Enterprise).

Forefront UAG

Исторически, Forefront Unified Access Gateway 2010 (UAG) пришёл на смену интернет-шлюзу Microsoft IAG (Intelligent Application Gateway), выпущенному тремя годами ранее в 2007. Forefront UAG выполняет роль безопасного шлюза, обеспечивая возможность безопасного удалённого доступа к внутренним ресурсам компании извне – например, из сети Интернет. В продукте доступно множество технологий удалённого доступа, включая обратный прокси-сервер, VPN, сервисы DirectAccess и службу удалённого доступа Remote Desktop Services.

Служба маршрутизации и удаленного доступа

В состав Forefront UAG включены службы безопасной сети VPN (через протокол SSL), брандмауэр для веб-приложений, а также управление безопасностью конечных точек с обеспечением аутентификации, авторизации и проверки содержимого для широкого диапазона приложений.

Forefront UAG способен выполнять следующие функции:

Службы безопасности

Пакет предоставляет следующие возможности:

Важным различием между Forefront UAG и Forefront TMG является то, что UAG устанавливается в качестве шлюза, в то время как Forefront TMG устанавливается поверх UAG в качестве брандмауэра, после чего настраивается для обеспечения безопасности сервера UAG.

С другой стороны, Forefront UAG расширяет возможности Forefront TMG в области интеллектуальной веб-публикации. В отличие от TMG, Forefront UAG распознаёт опубликованные приложения, и способен осуществлять контроль за состоянием используемого оборудования. Кроме того, UAG и способен распознавать авторизованных пользователей.

Интересным инструментом является возможность настройки политики доступа к конечной точке. Данная политика позволяет сетевым администраторам определять правила, согласно которым клиент может получить доступ к внутренним сетевым ресурсам. Благодаря использованию политики доступа, клиент получит доступ к ресурсу в том и только в том случае, если выполняются все определённые политикой условия.

Требования к аппаратному обеспечению

Требования Forefront UAG к аппаратной части отличаются от запросов Forefront TMG тем, что для работы UAG необходимо наличие как минимум двух сетевых адаптеров. Два сетевых адаптера требуются для обеспечения связи между локальной и внешней сетями (например, внутренней сетью организации и интернет). Соответственно, Forefront UAG не будет работать на рабочих станциях с одним сетевым адаптером.

В то же время, Forefront TMG запустится только будучи установленным на 64-разрядной версии Windows (UAG может работать как на 32-разрядных, так и на 64-битных ОС). Таким образом, для обеспечения совместной работы Forefront TMG и UAG требуется сервер под управлением Windows 2003/2008 Server x64, оборудованный двумя сетевыми адаптерами.

Сравнение возможностей Forefront TMG и Forefront UAG

На первый взгляд разница между Forefront TMG и Forefront UAG невелика. Оба продукта могут использоваться в одних и тех же сценариях, выполняя одни и те же задачи. На самом же деле, между двумя продуктами существует принципиальная разница, определяющая выбор того или иного решения в каждом конкретном сценарии.

Что интересно, существует достаточно большое количество сценариев, задачи которых могут быть выполнены как Forefront TMG, так и Forefront UAG. В то же время взвешенный подход к выбору платформы позволяет избежать многочисленных коллизий и осложнений.

В этом разделе мы рассмотрим поддерживаемые и не поддерживаемые сценарии, обсудим разницу между ними, и рассмотрим, в каких именно ситуациях следует использовать тот или иной продукт.

Начнём с Forefront TMG.

Forefront TMG – это безопасный брандмауэр, обрабатывающий входящие и исходящие запросы. Forefront TMG обеспечивает как безопасность внутренних ресурсов сети от внешней угрозы, так и обеспечивающий безопасный доступ к защищаемым ресурсам из внешних сетей. В состав продукта входят гибкие правила публикации, позволяющие настроить доступ к корпоративным ресурсам (Outlook Web Access, Exchange Active Sync и так далее) для удалённых пользователей. Однако попытки использовать Forefront TMG в качестве интеллектуального решения дистанционного доступа быстро упираются в ограничения продукта.

Forefront UAG работает как интеллектуальный шлюз уровня приложений. UAG обрабатывает только входящие запросы, обеспечивая удобный и безопасный удалённый доступ к внутренним ресурсам компании. С помощью Forefront UAG можно существенно расширить возможности правил публикации, встроенных в пакет TMG. Интеллектуальные правила публикации Forefront UAG позволяют создавать безопасные порталы и сети VPN. С помощью политик DirectAccess Endpoint Access возможен контроль за удалёнными клиентами.

Forefront TMG может быть установлен в качестве интегральной части пакета Forefront UAG. В этом случае TMG используется как брандмауэр, обеспечивающий безопасность работы сервера UAG.

Сценарии использования Forefront TMG и Forefront UAG

Итак, мы выяснили, что Forefront UAG обрабатывает входящие запросы и обеспечивает интеллектуальное шлюзование на уровне приложений, а Forefront TMG обрабатывает как входящий, так и исходящий трафик, устанавливается как брандмауэр и обеспечивает функции безопасности.

Исходя из перечисленного, можно составить таблицу поддерживаемых и не поддерживаемых сценариев для каждого из двух продуктов.

| TMG | UAG |

|---|---|

| Интеллектуальная публикация приложений | |

| Безопасность точки доступа | |

| SSL-туннелированные | |

| Защита от информационных утечек | |

| Поддержка стойких систем аутентификации (KCD, ADFS, OTP) | |

| Сертификаты продуктов (Common Criteria) | |

| Интеграция с NAP | |

| Интеграция с Terminal Services | |

| Управление массивами | |

| Расширенное управление и мониторинг (MOM Pack) | |

| Мобильные решения | |

| Настраиваемый пользовательский портал | |

| Конфигурирование с помощью мастеров настройки | |

| Поддержка множества языков RTL |

Граничные условия использования Forefront TMG

Итак, у каждого из двух продуктов есть свои поддерживаемые и не поддерживаемые конфигурации. Forefront TMG НЕ ПОДДЕРЖИВАЕТ работу в следующих конфигурациях:

Граничные условия использования Forefront UAG

У Forefront UAG также есть свои поддерживаемые и не поддерживаемые сценарии.

Forefront UAG: функционал DirectAccess

Подобно Forefront TMG, с помощью Forefront UAG можно опубликовать веб-сервер, расположенный на компьютере из локальной сети. Это можно сделать как напрямую, так и через веб-портал.

Кроме того, Forefront UAG расширяет функционал DirectAccess, доступный в Windows Server 2008 R2, выступая в роли сервера DirectAccess. При этом необходимо иметь в виду следующее:

Поддержка IPv6 в Forefront UAG ограничена. Продукт поддерживает только тот функционал IPv6, который необходим для поддержки DirectAccess, базирующегося на этом протоколе. Соответственно, Forefront UAG поддерживает следующие типы трафика IPv6:

Остальные типы трафика IPv6 не поддерживаются.

Совместная работа Forefront UAG и Forefront TMG

Итак, мы рассмотрели работу двух продуктов по отдельности. Настало время изучить режим, в котором оба продукта работают параллельно. В то же время попробуем ответить на вопрос: можно ли заменить устаревший и снятый с производства Forefront TMG более новым продуктом Forefront UAG?

Forefront UAG обладает множеством продвинутых возможностей публикации, что само по себе представляет интерес для пользователей TMG. Тем не менее, прежде чем принять решение о переходе с одного продукта на другой, необходимо иметь в виду следующее:

Что не поддерживает Forefront TMG

While some configuration changes can be done to Forefront TMG via the TMG Management console (MMC), the following configurations are explicitly not supported:

Что поддерживает Forefront TMG

Некоторые настройки могут быть выполнены с использованием Forefront TMG Management Console (MMC).

Forefront TMG снят с производства. Используем Forefront UAG без TMG

Развитие Forefront TMG было прекращено в декабре 2012 года. Соответственно, выход очередного пакета обновлений для публикуемого сервера (например, новой версии Exchange Server) способен заблокировать работу уже настроенной и отлаженной системы. Обычно такие проблемы решаются выпуском соответствующего пакета обновлений или сервис-пака. Но в связи со снятием продукта с производства таких обновлений не предвидится. Соответственно, многие пользователи будут вынуждены мигрировать на Forefront UAG, оказываясь без брандмауэрной защиты и полагаясь исключительно на встроенные в UAG средства безопасности. with no added protection available from the currently discontinued Forefront TMG. Для защиты сети без Forefront TMG можно использовать следующие конфигурации:

Вопрос выбора конкретного брандмауэра лежит за рамками данной статьи. На рынке доступна масса наименований. Кроме того, для обеспечения корректной работы сервера UAG потребуется выставить корректные настройки портов.