Tnega msr что это

Опции темы

Здравствуйте, иногда вижу вот такие сообщения:

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) ifranci, спасибо за обращение на наш форум!

Информация

Если вы хотите получить персональную гарантированную помощь в приоритетном режиме, то воспользуйтесь платным сервисом Помогите+.

Самого интересного и нет: в каких файлах находит троян?

Скачайте, распакуйте и запустите утилиту ClearLNK. Скопируйте текст ниже в окно утилиты и нажмите «Лечить«.

Отчёт о работе прикрепите.

Скачайте Farbar Recovery Scan Tool или с зеркала и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Да для соглашения с предупреждением.

Trojan:Win32/Tnega!ml Детект почти каждый день (заявка № 226826)

Опции темы

Trojan:Win32/Tnega!ml Детект почти каждый день

Trojan:Win32/Tnega!ml Безопасность Windows находит почти каждый день

Проблема началась после переноса системы на новое железо, и установки некоторого доп. софта

Так же детектился Trojan:Win32/Wacatac.B!ml

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) AntonTar, спасибо за обращение на наш форум!

Помощь при заражении компьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитой Autologger, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если вы хотите получить персональную гарантированную помощь в приоритетном режиме, то воспользуйтесь платным сервисом Помогите+.

Скачайте, распакуйте и запустите утилиту ClearLNK. Скопируйте текст ниже в окно утилиты и нажмите «Лечить«.

Отчёт о работе ClearLNK прикрепите.

Запустите HijackThis, расположенный в папке Autologger и пофиксите только эти строки:

Скачайте Farbar Recovery Scan Tool или с зеркала и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Да для соглашения с предупреждением.

Recently I had a Windows 10 (64 bit) PC where Windows Defender would report that if found and (apparently) removed a «threat» it calls Win32/Tnega!MSR. Unfortunately, the removal was unsuccessful, and after restarting the machine, the same message would pop up again. I then built a «Windows PE» USB stick with various antiviruses (provided by c’t), booted from that and performed a complete scan with «ESET Online Scanner». It found 13 threats and removed 12, but none of them were identified as «Tnega!MSR» or any variation thereof. However after restarting, the Windows Defender message wasn’t shown anymore, so it looks like ESET managed to remove the threat after all. Googling «Tnega!MSR» wasn’t really helpful, it only returned the Microsoft page above, a forum thread which dealt with removing the threat, but didn’t contain any additional information, and the usual deluge of keyword-stuffed fake pages. Does anyone here know the alias used for «Tnega!MSR» by other antiviruses, or can point me to a resource so I can find it out myself?

3 Answers 3

Does anyone here know the alias used for «Tnega!MSR» by other antiviruses, or can point me to a resource so I can find it out myself?

Use the VirusTotal website.

They have a lot of information on all the various names for this malware here

For example, Defender calls it «Trojan:Win32/Tnega!MSR», ESET calls it «Win32/RA-based.NJV», et cetera.

I don’t have the rep to place a comment on hft’s answer, but Process Explorer (from Sysinternals, owned by Microsoft) can connect to VirusTotal to check if any running processes are malicious. To my knowledge it can be used to check any process which Process Explorer sees. HowToGeek has a relatively modern overview of it as well here

Short answer: «Tnega!MSR» probably has sense only for people that are actually coding the AV, some of them try to put the name of the malware in the detection, but when a file doesn’t match any known malware patterns then it might be detected as malware by other heuristical internal engines of the AV and the detection can be some sort of id of what the engine found.

Longer answer: it’s not that easy to determine the exact name of the malware by just looking at the file (reasons range from code sharing between the malware authors to the reuse of the same crypter) so, AVs use heuristical methods that could range from «i have seen this x bytes before in another malware sample» to things like «this file seems to have long sequences with high entropy». Some might share these heuristical methods, thus sharing the detection, others might not, other times you might see a file detected as two different malware families by two different AVs, other times you might see the same file with different detections by different versions of the same AV, long story short, detection names aren’t always accurate and you shouldn’t always rely on them, better keep track of the number of files detected and their location.

Удаление Win32-Tenga: Удалите Win32-Tenga Навсегда

Описание угрозы

Имя исполняемого файла:

Win32-Tenga

Worm

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Метод заражения Win32-Tenga

Win32-Tenga копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (*.*). Потом он создаёт ключ автозагрузки в реестре с именем Win32-Tenga и значением (*.*). Вы также можете найти его в списке процессов с именем (*.*) или Win32-Tenga.

Если у вас есть дополнительные вопросы касательно Win32-Tenga, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32-Tenga and (*.*) (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32-Tenga в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Скачайте утилиту для удаления Win32-Tenga от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32-Tenga.. Утилита для удаления Win32-Tenga найдет и полностью удалит Win32-Tenga и все проблемы связанные с вирусом Win32-Tenga. Быстрая, легкая в использовании утилита для удаления Win32-Tenga защитит ваш компьютер от угрозы Win32-Tenga которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32-Tenga сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32-Tenga. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32-Tenga. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32-Tenga и (*.*) (закачка начнется автоматически):

Функции

Наша служба поддержки готова решить вашу проблему с Win32-Tenga и удалить Win32-Tenga прямо сейчас!

Оставьте подробное описание вашей проблемы с Win32-Tenga в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32-Tenga. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32-Tenga.

Как удалить Win32-Tenga вручную

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32-Tenga, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32-Tenga.

Чтобы избавиться от Win32-Tenga, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32-Tenga для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32-Tenga для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32-Tenga иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию «Сбросить настройки браузеров» в «Инструментах» в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32-Tenga. Для сброса настроек браузеров вручную используйте данную инструкцию:

Для Internet Explorer

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: «inetcpl.cpl».

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: «inetcpl.cpl».

Выберите вкладку Дополнительно

Под Сброс параметров браузера Internet Explorer, кликните Сброс. И нажмите Сброс ещё раз в открывшемся окне.

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

После того как Internet Explorer завершит сброс, кликните Закрыть в диалоговом окне.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Найдите папку установки Google Chrome по адресу: C:\Users\»имя пользователя»\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

«Невидимая» малварь не оставляет файлов, прячется в памяти и атакует крупные компании

Linux для хакера

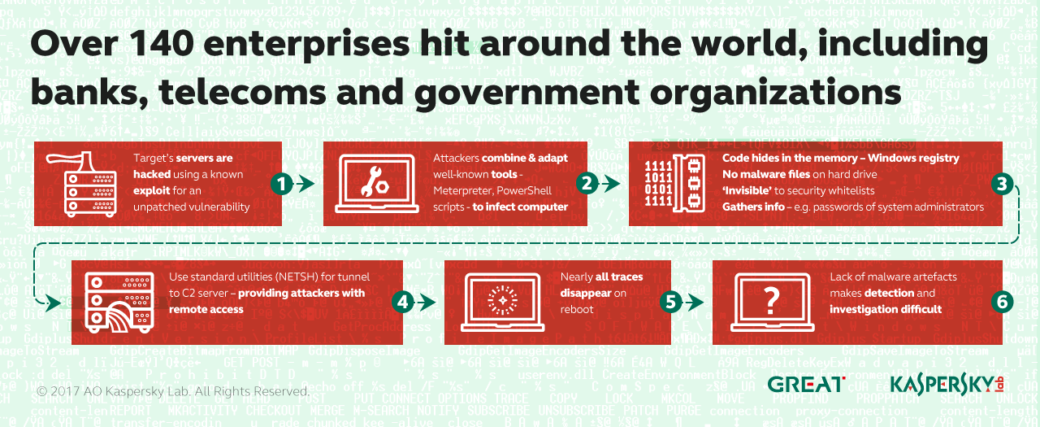

Исследователи «Лаборатории Касперского» представили отчет о новой, интересной вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Аналитики команды GReAT пишут, что первыми угрозу заметили специалисты банковской команды безопасности: тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

Такие атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Когда скрипт сгенерирован, атакующие используют Windows SC для установки вредоносного сервиса на целевой хост (в итоге будет выполнен вышеприведенный скрипт). Это можно провернуть, к примеру, при помощь такой команды:

Следующий шаг – настройка туннелирования, чтобы зараженная машина стала доступна удаленному хосту. Для этого злоумышленники прибегают к такой команде:

netsh interface portproxy add v4tov4 listenport=4444 connectaddress=10.10.1.12 connectport=8080 listenaddress=0.0.0.0

В результате весь сетевой трафик с 10.10.1.11:4444 будет перенаправлен на 10.10.1.12:8080. Данная техника позволяет установить прокси-тоннель, с помощью которого преступники смогут удаленно контролировать зараженный PowerShell хост.

Аналитики отмечают, что использование SC и NETSH требует привилегий администратора на локальном и удаленном хосте. Использование вредоносных PowerShell-скриптов тоже потребует эскалации привилегий и изменений в execution policy. Для этого злоумышленники прибегают к помощи дампера учетных данных Mimikatz, собирая пароли от аккаунтов на локальной машине и окружающих рабочих станциях.

Суммируя все перечисленное (использование Metasploit и стандартных утилит Windows, домены без WHOIS-информации), исследователи делают вывод, что почерк неизвестных злоумышленников очень похож на работу таких групп, как GCMAN и Carbanak. Никаких прямых улик, тем не менее, нет, так что связать эти тихие атаки с какой-либо конкретной группировкой не представляется возможным.

«Техники, подобные описанным в этом отчете, становятся все более распространенными, особенно [когда атаки осуществляются] против крупных целей в банковской индустрии. К сожалению, использование простых инструментов, в сочетании с различными уловками, делают обнаружение [таких атак] крайне сложным», — резюмируют эксперты GReAT.