Tpm gigabyte что это

Как настроить TPM 2.0 для установки Windows 11

Среди системных требований Windows 11 указан параметр TPM 2.0. Что это такое и как его активировать, чтобы установить новую операционную систему.

Гайды по Windows 11

Что такое TPM 2.0

Проще говоря, это выделенный модуль шифрования на материнской плате. Именно в нем, а не на жестком диске вашего компьютера, хранятся ключи шифрования, что гораздо безопаснее.

На большинстве систем такого модуля нет, но это не значит, что Windows 11 установить невозможно. На современных материнских платах под Intel и AMD реализован программный модуль TRP.

Как проверить компьютер на совместимость с Windows 11

Сначала нужно свериться с официальными системными требованиями:

Если ваше оборудование не соответствует им, то обновиться у вас не получится. Далее, нужно скачать программу PC Health Check для проверки совместимости.

Установите программу и запустите ее. На главном экране нажмите на большую синюю кнопку «Проверить сейчас». Если программа выдаст сообщение «Запуск Windows 11 на этом компьютере невозможен», скорее всего, ваш компьютер не соответствует системным требованиям. Со слабым железом сделать, к сожалению, ничего нельзя, только купить новый компьютер. А вот проблему с модулем TRP можно попробовать решить.

Хотя программа не указывает конкретную причину несовместимости, скорее всего, дело именно в модуле TRP. Чтобы узнать это наверняка, нажмите сочетание клавиш Win + R и выполните команду tpm.msc, которая откроет окно «Управление доверенным платформенным модулем на локальном компьютере». Если высветилось предупреждение «Не удается найти совместимый доверенный платформенный модуль», то причина в модуле TRP.

Как настроить программный модуль TPM 2.0

Чтобы включить программный модуль TPM, нужно зайти в BIOS. Сделать это можно, зажав определенную клавишу при включении компьютера. Обычно это Del, но может быть F2 или другая, в зависимости от производителя. Желательно перед этим установить свежую версию BIOS для вашего оборудования.

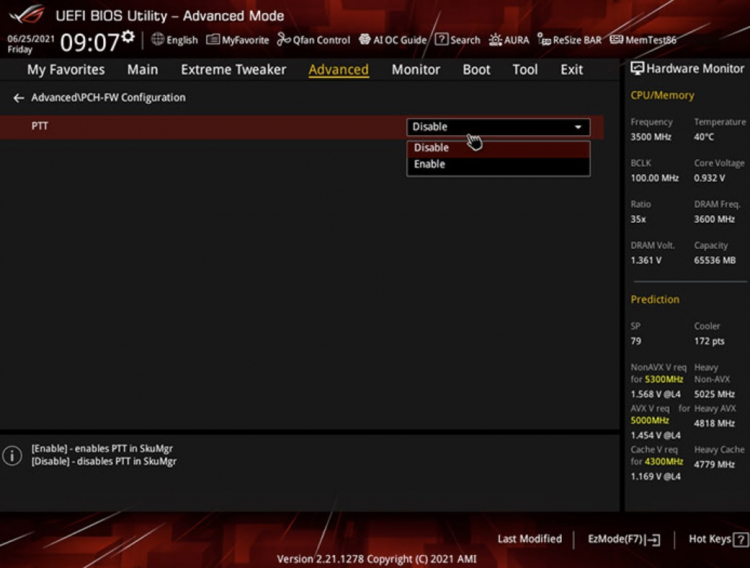

На материнских платах ASUS с логикой от AMD нужно сначала нажать клавишу F7, чтобы перейти к расширенным настройкам. Затем переключиться на вкладку Advanced и выбрать строку AMD fTPM configuration. Далее активируйте (enabled) строку AMD fTPM switch. На материнских платах под Intel путь немного отличается. На вкладке Advanced найдите строку PCH-FW Configuration, затем TPM Device Selection. Выставьте значение Enable Firmware TPM.

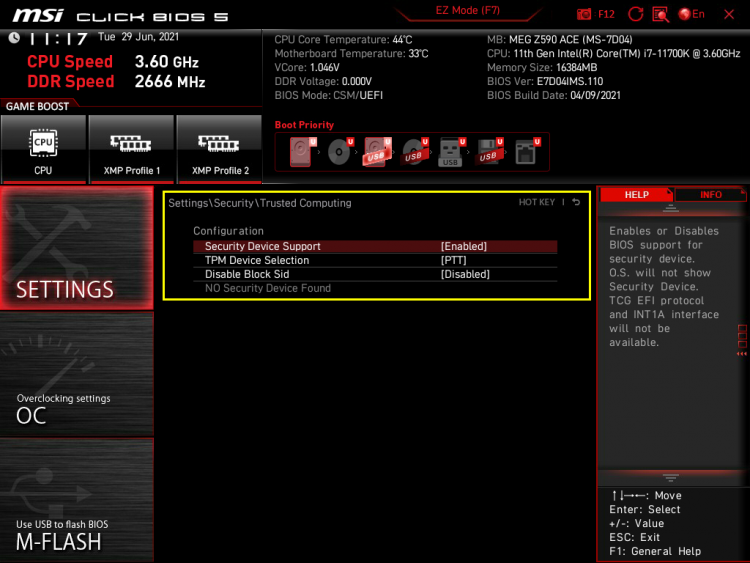

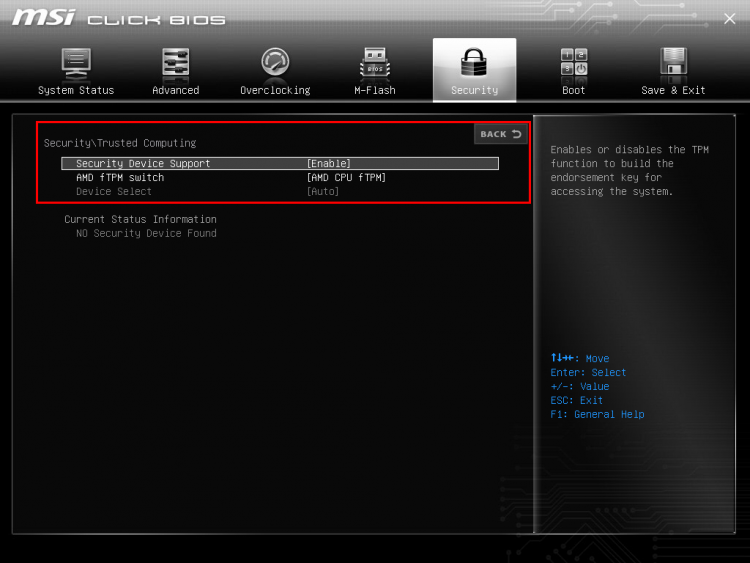

На материнских платах MSI с логикой от AMD нужно зайти в меню Security и далее Trusted Computing. В строке Security Device Support поставьте значение Enabled, в строке AMD fTPM switch выставьте AMD CPU fTPM. На Intel все почти так же: в строке Security Device Support поставьте значение Enabled, в строке TPM Device Selection нужно выбрать PTT.

На материнских платах ASRock с логикой от AMD зайдите в меню Advanced, далее пролистайте вниз и выберите строку AMD fTPM switch. Выставьте значение AMD CPU fTPM. На Intel все тоже очень просто: зайдите в Security и внизу экрана найдите строчку Intel Platform Trust Technology. Выберите параметр Enabled.

Как включить TPM 2.0 в BIOS на GIGABYTE и AORUS

После анонса Windows 11 многие пользователи начали интересоваться поддержкой TPM 2.0 в их материнских платах. В данной статье мы рассмотрим этот вопрос для плат от GIGABYTE и AORUS. Здесь вы узнаете, как включить TPM 2.0 в BIOS на GIGABYTE и AORUS и на каких платах это можно сделать.

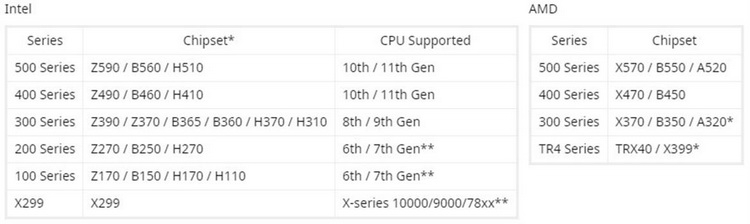

Согласно информации, опубликованной компанией GIGABYTE (ссылка), программная эмуляция модуля TPM 2.0 присутствует на материнских платах с чипсетами Intel® X299, C621, C232, C236, C246, 200, 300, 400, 500, а также на платах с чипсетами AMD TRX40, 300, 400, 500.

Поэтому, если у вас компьютер с одним из этих чипсетов, то вам не обязательно покупать дискретный TPM модуль. Можно просто активировать программную эмуляцию в настройках BIOS и обновляться до Windows 11. Данная опция называется «Intel Platform Trust Technology (PTT)» или «AMD CPU fTPM». Ниже мы рассмотрим несколько примеров включения TPM в BIOS на материнских платах GIGABYTE и AORUS.

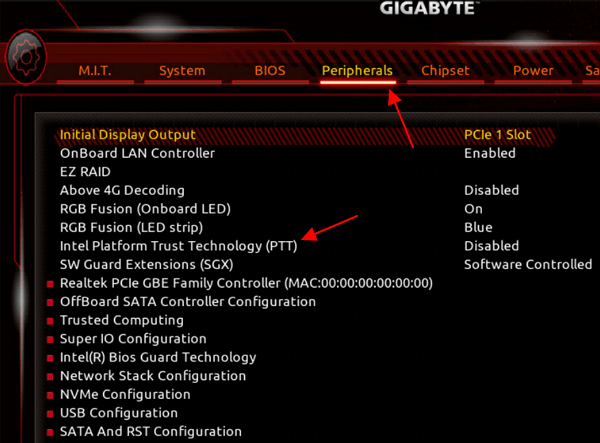

Для процессоров Intel

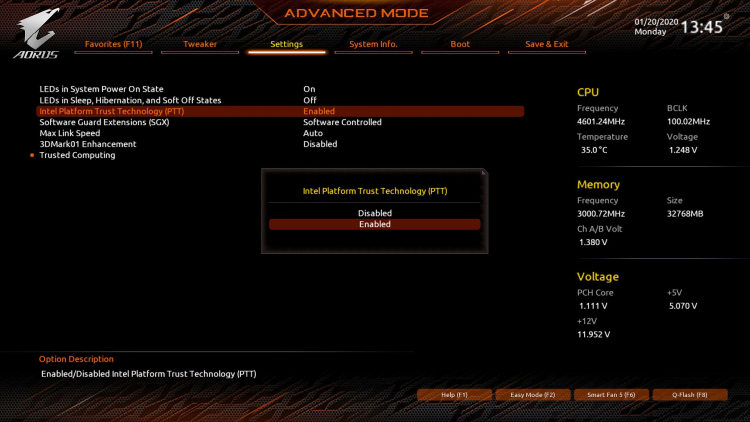

На материнских платах GIGABYTE или AORUS для процессоров Intel нужно зайти в BIOS, открыть раздел « Peripherals » (или « Settings ») и включить опцию « Intel Platform Trust Technology (PTT) »

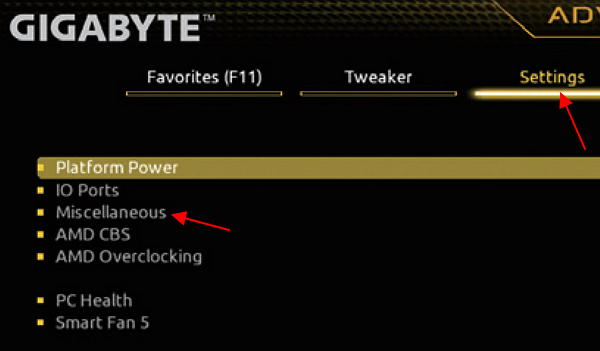

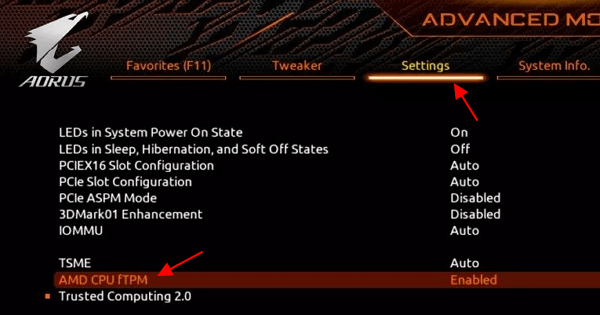

Для процессоров AMD

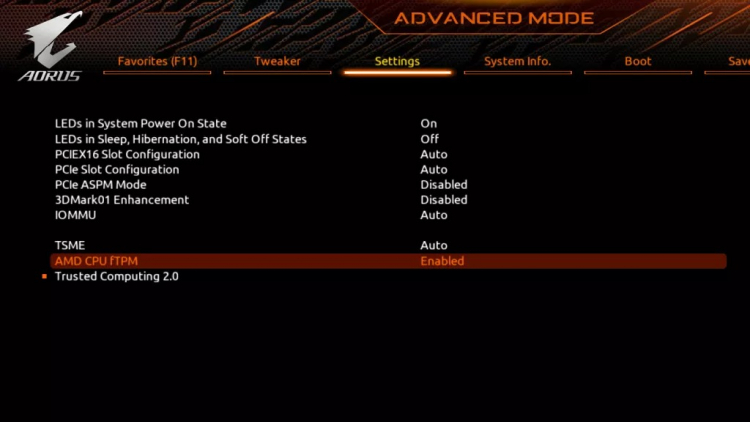

На платах для AMD нужно зайти в BIOS, открыть раздел « Miscellaneous » (или « Settings ») и включить опцию « AMD CPU fTPM ».

Дополнительно

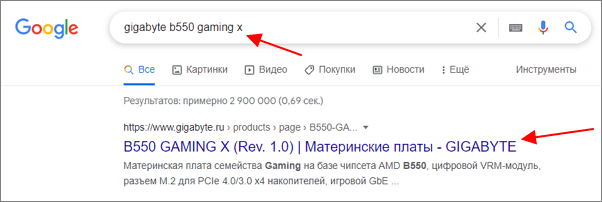

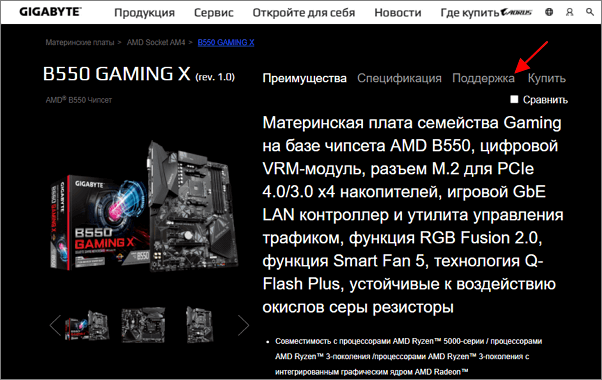

Точную информацию о включении TPM 2.0 в BIOS на GIGABYTE или AORUS нужно искать в инструкции к вашей материнской плате. Получить такую инструкцию можно на официальном сайте, в разделе « Поддержка ». Для этого нужно ввести в поиск Google название материнской платы и перейти на страницу этой платы на сайте GIGABYTE.

В результате откроется страница с информацией о данной плате. Здесь нужно перейти в раздел « Поддержка ».

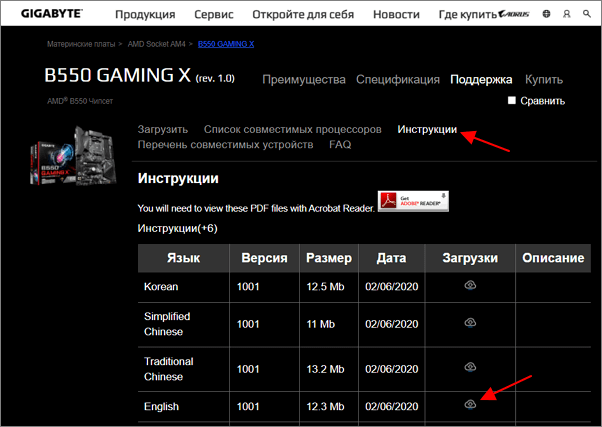

Дальше нужно перейти на вкладку « Инструкции » и открыть инструкцию для материнской платы. Обратите внимание, для получения информации о TPM вам нужно именно инструкция (User manual), а не руководство по установке (Installation Guide).

В инструкции для материнской платы нужно выполнить поиск по слову « PTT » (для плат на базе Intel) или « fTPM » (для плат на базе AMD).

Возможно вам будет интересно:

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Задайте вопрос в комментариях под статьей или на странице «Задать вопрос» и вы обязательно получите ответ.

ASUS, Biostar, Gigabyte и MSI объявили, что их платы к Windows 11 готовы, а TPM 2.0 включается в BIOS

Ведущие производители материнских плат выступили с заявлением, что их платы уже поддерживают работу функции криптографии TPM 2.0, которая требуется для установки Windows 11. Покупать отдельные криптографические модули нет необходимости. Работа функции реализуется через программную эмуляцию силами центральных процессоров.

Анонс операционной системы Windows 11 вызвал негодование у многих пользователей, которых возмутил тот факт, что их довольно современные ПК не поддерживают установку новой ОС. Отсутствие в системе криптографического модуля TPM 2.0 не позволило многим успешно пройти тест на совместимость с новой ОС, хотя проблема в большинстве случаев решается простым включением в настройках BIOS материнских плат эмуляции TPM. Поэтому теперь производители материнских плат поспешили успокоить покупателей и прояснили, что в их продуктах поддержка TPM 2.0 присутствует.

Trusted Module Platform или TPM представляет собой криптопроцессор, в котором генерируются и хранятся криптографические ключи для защиты информации. Эту надстройку системы безопасности Microsoft указывает в качестве одного из обязательных требований для работы Windows 11. TPM может быть реализован в виде отдельного модуля, который устанавливается на некоторые материнские платы, либо через программную эмуляцию, которая реализуется на центральных процессорах AMD и Intel. Процессоры поддерживают TPM на уровне программной эмуляции ещё с 2013 года. Однако большинство производителей материнских плат по умолчанию отключают функцию TPM в BIOS, именно поэтому многие современные платформы не смогли пройти проверку совместимости с новой ОС.

Ситуацией уже не преминули воспользоваться спекулянты, скупившие все аппаратные TMP-модули в магазинах и начавшие перепродавать их втридорога на различных цифровых площадках вторичной торговли. Возможно именно по этой причине Microsoft отозвала приложение PC Health Check для проверки совместимости ПК с Windows 11 до лучших времён.

Компании MSI, Gigabyte, Biostar и ASUS пояснили, что большинство их материнских плат изначально поддерживают TPM 2.0 на программном уровне. Функцию достаточно лишь включить в BIOS материнской платы, и производители указали, как это сделать.

Ниже представлен список чипсетов, платы компании MSI на которых позволяют включать TPM программно.

Включение TPM на платах MSI на чипсетах Intel

Включение TPM на платах MSI на чипсетах AMD

Следует учесть, что указанные компанией процессоры Intel Core 6-го, 7-го поколений, а также модели X-серии 9000-й, 78xx-й и AMD Ryzen 1000-серии не поддерживаются операционной системой Windows 11. Но Microsoft в настоящий момент рассматривает возможность этот факт изменить.

Компания Gigabyte тоже сообщила, что TPM 2.0 на программном уровне поддерживают материнские платы на базе чипсетов Intel X299, C621, C232, C236, C246, 200, 300, 400 и 500, а также на всех моделях с чипсетами AMD TRX40-й, 300-й, 400-й и 500-й серии.

Включение TPM на платах Gigabyte на чипсетах Intel

Включение TPM на платах Gigabyte на чипсетах AMD

Опять же, следует принять во внимание, что платформы могут быть несовместимы с Windows 11 по другим причинам. Например, системные требования определяют, что новая ОС работает только на процессорах Core не старее моделей 8-го поколения или Ryzen не старее 2000-й серии.

У Biostar в список материнских плат, в которых на программном уровне реализована поддержка TPM 2.0 входят все решения, основанные на относительно современных чипсетах AMD и Intel.

Компания также сообщила, что в будущем выпустит новые версии BIOS, в которых функция TPM будет включена по умолчанию, что позволит сразу обновиться до Windows 11. А у некоторых моделей плат Biostar функция уже активна по умолчанию.

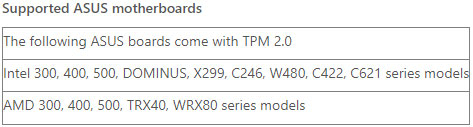

ASUS тоже опубликовала список поддерживаемых материнских плат. При этом она добавила, что компьютеры на её платах, работающие на Windows 10 и соответствующие минимальным аппаратным требованиям, смогут без проблем обновиться до Windows 11.

Компания рекомендует зайти в BIOS материнской платы и включить программную эмуляцию TPM, поскольку на большинстве плат она выключена по умолчанию. У моделей Intel функция называется PTT, а у моделей AMD — fTPM. В первом случае нужно выбрать «Enabled», во втором — «Firmware TPM»

Включение TPM на платах ASUS на чипсетах Intel

Включение TPM на платах ASUS на чипсетах AMD

Среди производителей пока не отметилась ASRock, но, скорее всего, производитель тоже вскоре выступит с аналогичным заявлением о поддержке программной эмуляции TPM на своих материнских платах.

Gigabyte анонсировала обновление BIOS, включающее поддержку TPM 2.0 на материнских платах AMD и Intel

Компания Gigabyte анонсировала запуск новой версии BIOS для материнских плат с чипсетами Intel и AMD. Обновление BIOS позволит включить функцию TPM 2.0, которая требуется для установки новейшей ОС Windows 11.

На текущий момент Gigabyte анонсировала обновление BIOS для плат серий Intel X299, C621, C232, C236, C246, а также плат с чипсетами 200-й, 300-й, 400-й и 500-й серий. В случае с AMD, обновление будет доступно на платах с чипсетами TRX40, а также 300-й, 400-й и 500-й серий. Иными словами, почти все современные платы Gigabyte будут поддерживать включение TPM 2.0 и, как следствие, возможность установки Windows 11.

Примечательно, что наличие модуля TPM 2.0 не обязательно для прохождения проверки на возможность установки Windows 11. Платы Gigabyte с обновлением BIOS смогут пройти верификацию Intel Platform Trust Technology даже без отдельного модуля TPM 2.0, т. е. программно. Таким образом, пользователи смогут установить Windows 11 на системах с материнскими платами Gigabyte при условии наличия поддерживаемого процессора.

Напомним, что Windows 11 появится позже в этом году. Предположительно, запуск ОС состоится в октябре. Gigabyte будет распространять свежую версию BIOS через официальный сайт. Следите за страницей поддержки вашей материнской платы, чтобы не пропустить релиз новой версии BIOS.

Модули TPM: что нужно знать эксперту-криминалисту

Исследование компьютера, системный накопитель которого зашифрован посредством BitLocker, может оказаться намного сложнее, если ключ шифрования основан не на установленном пользователем пароле, а на данных, которые защищены аппаратным модулем TPM. В этом исследовании рассказывается об особенностях защиты ключей в TPM и возможных способах обхода этой защиты.

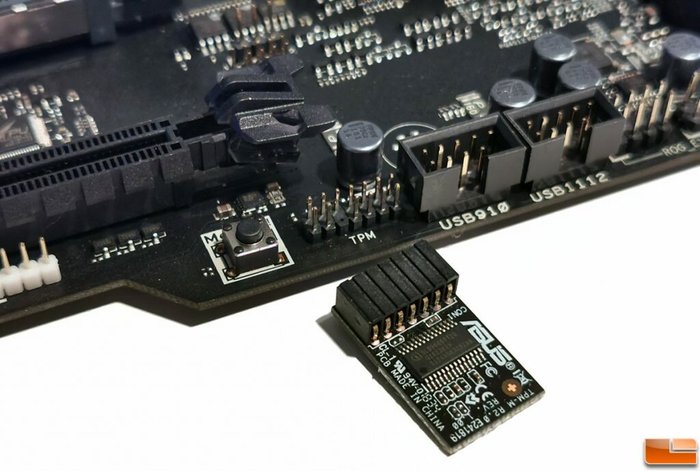

Что такое TPM и как он мешает исследовать компьютер

Trusted Platform Module (TPM) — система хранения криптографических ключей в персональных компьютерах. Она может быть реализована как в виде отдельного чипа, установленного на материнской плате компьютера, так и являться частью центрального процессора (технология Intel PTT). Отдельный чип TPM чаще всего распаян на материнской плате, но для некоторых плат поставляется отдельным модулем.

Чипы TPM Infineon Optiga:

Отдельный модуль TPM для материнских плат Asus:

Система состоит из криптографического процессора и встроенной памяти. Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования. Однако, наши российские коллеги регулярно сталкиваются с компьютерами, на которых этот чип присутствует. TPM обеспечивает генерацию, хранение и ограничение использования криптографических ключей. Операционные системы предоставляют разработчикам интерфейсы для работы с TPM, а также используют TPM для работы с ключами шифрования.

В этой статье я расскажу про Windows Bitlocker, который используется для шифрования дисков, и который может для этих целей использовать TPM модуль.

При проектировании системы шифрования дисков разработчики Windows использовали модель угроз, предотвращающую следующие события:

— Логин в операционную систему в обход пароля пользователя

— Перенос диска на другой компьютер и его анализ

— Изменение конфигурации компьютера с целью анализа диска

— Запуск на компьютере других операционных систем для доступа к диску

Но при этом для пользователя использование системы не представляет никаких неудобств, и в большинстве случаев ему достаточно просто включить компьютер и ввести свой пароль. Защиту можно усилить, установив на Bitlocker пин-код или сохранив секретный элемент на USB накопителе.

Как устроена защита

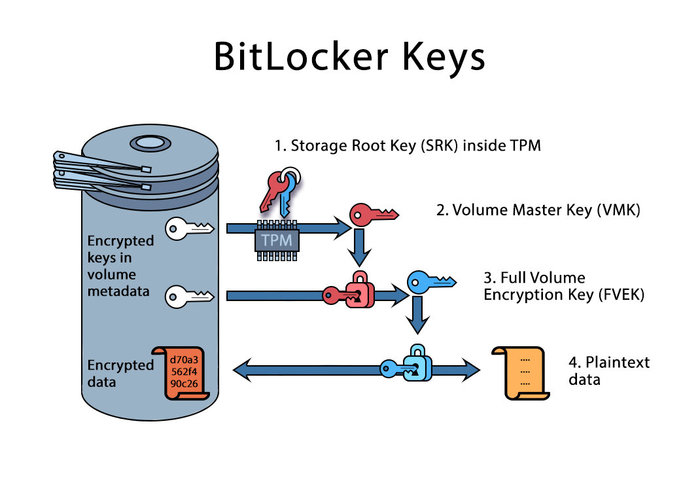

BitLocker использует симметричное шифрование диска, как и остальные подобные приложения. Шифрованием диска занимается центральный процессор. Основным секретным элементом является мастер-ключ, который может быть получен следующими способами:

1. Расшифрован паролем на диск, если используется такая защита.

2. Расшифрован ключом восстановления (Recovery Key). Ключ восстановления генерируется при создании любого контейнера или диска BitLocker и сохраняется пользователем либо в файл, либо в облако Microsoft. При некоторых условиях ключ сохраняется в облако Microsoft автоматически, без уведомления пользователя.

3. Извлечен из TPM модуля при соблюдении определенных условий.

Работа Bitlocker с системой TPM:

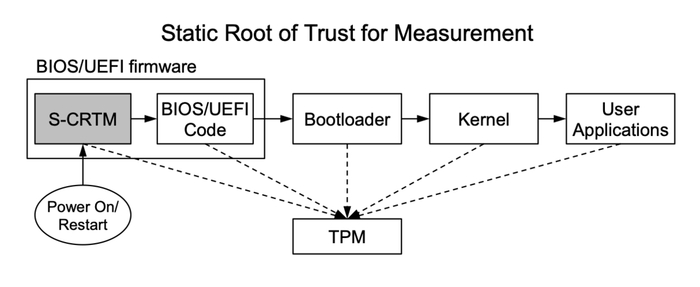

Работа TPM модуля очень напоминает блокчейн. Строится «цепочка доверия», которая сохраняется в регистрах PCR (Platform Configuration Register).

Рассмотрим работу TPM модуля по шагам:

1. Включаем компьютер. Управление передается первому «доверенному» модулю, который имеет название SRTM (Static root of trust for measures). Обычно этот модуль находится в ПЗУ материнской платы и не может быть изменен. Уязвимость в этом модуле может поставить под угрозу всю систему безопасности. Эффект подобной уязвимости можно наблюдать в эксплоите checkm8 для платформы Apple iOS. SRTM делает первую запись в цепочке: считает хеш от программного кода BIOS и записывает его в регистр PCR

2. Управление передается UEFI BIOS-у, который формирует дальнейшие компоненты цепочки. Анализируется конфигурация компьютера, разбивка жесткого диска, загрузчик (boot loader), загрузочные секторы диска (Master Boot Record) и множество других параметров. При этом в хешировании полученных данных участвует и предыдущий регистр PCR. Таким образом, все компоненты цепочки связаны между собой и любое нарушение приведет к изменению содержимого PCR регистров.

3. Заполнив несколько PCR регистров, BIOS передает управление загрузчику, который запускает код из MBR жесткого диска. Еще несколько записей в цепочке загрузки.

4. Наконец, запускается ядро операционной системы, которое тоже записывает в цепочку свои параметры.

Таким образом, при загруженной операционной системе мы получаем уникальный набор контрольных сумм, хранящихся в PCR регистрах модуля TPM. Модуль TPM не позволяет произвольным образом изменить содержимое PCR регистров; можно лишь добавить очередной компонент цепочки.

Загрузка компьютера с TPM модулем:

Итак, пользователь включил шифрование жесткого диска BitLocker. По случайному закону генерируется мастер-ключ, а также ключ восстановления. Мастер-ключ записывается в модуль TPM, а также шифруется при помощи ключа восстановления и в таком виде сохраняется в заголовке диска. При перезапуске компьютера происходит следующее:

1. Все PCR регистры обнуляются.

2. Происходит инициализация, запуск BIOS, bootloader, MBR, ядра операционной системы.

3. Операционная система пытается получить ключ шифрования диска из TPM. При запросе TPM чип анализирует содержимое цепочки, хранящейся в регистрах PCR. Если цепочка повреждена, ключ шифрования не выдается, при этом выдается сообщение о необходимости ввода ключа восстановления.

Таким образом, при выключенном компьютере мы можем получить ключ шифрования диска только в случае запуска оригинальной системы. Изменение любого компонента системы приведет к необходимости ввода Recovery ключа.

Как работать с защитой TPM

Чаще всего к нам в руки попадает выключенный компьютер, о конфигурации которого ничего неизвестно. Самый первый шаг, который необходимо сделать в этой ситуации – снять побайтовый образ диска. Это можно сделать, например, при помощи утилиты Elcomsoft System Recovery. Перед снятием образа мы увидим список разделов диска, а также способ их шифрования, если он присутствует. Если мы имеем дело с защитой диска при помощи TPM, программа сообщит, что диск зашифрован BitLocker-ом, но хеш пароля извлечь невозможно. Для расшифровки диска понадобится найти либо ключ восстановления, либо мастер-ключ, хранящийся в TPM модуле. В этой статье я не буду останавливаться подробно на механизмах получения ключа восстановления. Отмечу лишь, что он может быть сохранен пользователем в файл на другом диске, в Active Directory, а также в облако Microsoft. В следующих разделах мы рассмотрим различные способы получения мастер-ключа из модуля TPM.

Получение мастер-ключа из памяти компьютера

После снятия образа диска можно попробовать включить компьютер и загрузиться с основного диска, защищенного BitLocker-ом. Если пользователь не установил пароль на вход в операционную систему, либо этот пароль известен, диск расшифруется полученным из TPM ключом. Исключение составляет ситуация, когда доступ к модулю TPM защищен дополнительным PIN-кодом. При нескольких попытках неправильного ввода такого кода модуль TPM блокирует доступ к мастер-ключу и доступ к диску становится возможным только при вводе Recovery ключа. Если у нас получилось загрузить ОС и залогиниться, мастер-ключ BitLocker-а находится в памяти компьютера. Его можно найти, используя портативную версию Elcomsoft Forensic Disk Decryptor. Этой же программой можно подключить снятый образ диска для анализа.

Конечно же, в этом случае возможен и анализ загруженной системы с активной пользовательской сессией. Но получение мастер-ключа и работа с образом более надежна; помимо прочего, мы получаем абсолютно точный образ системы, которая была изъята, без изменений, произошедших при старте ОС. Наши иностранные коллеги называют такой подход “forensically sound”.

Атаки методами холодной загрузки и через порты FireWire/Thunderbolt

Если загрузка ОС произошла успешно, но невозможно войти в систему, так как неизвестен пароль пользователя, можно попробовать прочитать содержимое памяти компьютера. Существует два известных способа: прямой доступ к памяти через шину PCI и метод «холодной загрузки» (cold boot).

К сожалению, такой способ работает только для Windows 7 и 8. В более старших версиях Windows доступ DMA через Thunderbolt уже закрыт. Дамп памяти, сделанный в inception, можно загрузить в Elcomsoft Forensic Disk Decryptor и, как уже было описано выше, найти мастер-ключ, с помощью которого можно либо полностью расшифровать образ диска, либо подключить его к системе для анализа.

Еще один вид атаки основан на том, что содержимое оперативной памяти компьютера обнуляется не мгновенно, а лишь спустя несколько секунд после выключения питания. Многие модули памяти способны сохранять свое состояние в течение нескольких минут и иногда даже часов, если их охладить до отрицательной температуры. На этом их свойстве и основана атака методом «холодной загрузки» (cold boot). Для атаки нам потребуется любой баллончик с хладагентом, например, предназначенный для тестирования термонестабильных электронных компонентов.

Включаем исследуемый компьютер, замораживаем память при помощи баллончика, сразу отключаем питание (ни в коем случае нельзя делать штатный shutdown средствами операционной системы), перезагружаемся с USB накопителя с Linux, на котором установлено расширение ядра LiME.

Далее создаём дамп оперативной памяти. Признаюсь честно, в нашей лаборатории мы ни разу не делали этот тип атаки. Но некоторые наши партнеры рассказывали, что у них получалось воспроизвести такую атаку и получить дамп памяти. Если других способов не осталось, вполне можно попробовать!

Заморозка памяти ноутбука:

Атака на TPM модуль через Sleep Mode

В любых системах обеспечения безопасности встречаются уязвимости. Не избежали этой участи и модули TPM. В 2018 году корейские исследователи Seunghun Han, Wook Shin, Jun-Hyeok Park и HyoungChun Kim из National Security Research Institute представили на конференции Usenix научную работу под названием «Страшный сон».

Когда компьютер уходит в «спящий режим», TPM сохраняет свое состояние в NVRAM, а при выходе из этого режима восстанавливает его. И вот в этот момент некоторые модели модулей TPM позволяют подменить содержимое PCR регистров. Модуль TPM также ведет свой внутренний журнал, что позволяет узнать всю «цепочку доверия» в тот момент, когда в штатном режиме загружалась Windows, и модуль отдавал мастер-ключ шифрования диска. Исследователи тут же поставили в известность крупнейших производителей материнских плат: Intel, Lenovo, Gigabyte, Dell, hp. Уязвимость была закрыта в обновлениях BIOS. Однако очень немногие пользователи устанавливают обновления BIOS, так что в мире ещё много компьютеров, уязвимых к этой атаке.

Seunghun Han написал две утилиты:

Имеет смысл запустить сначала его; это утилита для проверки TPM модуля на предмет наличия уязвимости «страшных снов». На странице есть ссылка на скачивание образа Live CD; достаточно записать его на USB накопитель (я для этих целей обычно пользуюсь отличной отечественной программой Rufus) и загрузить с нее исследуемый компьютер. К сожалению, все компьютеры в нашей тестовой лаборатории оказались неуязвимыми к этой атаке.

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

Атака на TPM путем анализа сигналов

Модуль TPM «общается» с компьютером через шину данных LPC (Low Pin Count). Эта шина используется для передачи данных от «медленных» устройств, к примеру, последовательных портов COM, и имеет частоту всего 33 МГц. Передаваемые по шине данные никак не зашифрованы, поэтому у нас есть возможность перехватить передаваемый мастер-ключ путем анализа сигналов. Denis Andzakovic показывает нам, как у него это получилось для TPM версий 1.2 и 2.0.

Для версии 1.2 он использует логический анализатор DSLogic Plus (цена в России около 10 тыс рублей), имеющий интерфейс USB и позволяющий анализировать до 16 каналов одновременно. Впрочем, этот анализатор автор не советует использовать, так как пришлось решать проблемы с синхронизацией и даже патчить его прошивку. Но, тем не менее, результат получен и мастер-ключ успешно извлечен из модуля.

Для версии 2.0 использовалось еще более дешевое устройство — Lattice ICEStick. Это FPGA модуль с интерфейсом USB, в который можно залить прошивку, предназначенную специально для сниффинга TPM модулей.

Осталось лишь аккуратно припаять проводки к нужным ножкам TPM чипа (для материнских плат, в которых модуль TPM вставляется в специальный разъём, достаточно просто подключиться между разъёмом и модулем), включить сниффер и получить мастер-ключ.

Конечно же, если BitLocker защищен еще и пин-кодом, такой способ не сработает. Очевидно, что этот способ не работает и для Intel PTT, так как мы не имеем физического доступа к интерфейсу модуля.