Tpm minimum что это

Основы доверенного платформенного модуля

Область применения

В этой статье для ИТ-специалистов описаны компоненты модуля доверенных платформ (TPM 1.2 и TPM 2.0) и рассказывается, как они используются для смягчения атак словарей.

Модуль доверенных платформ (TPM) — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. TPM устанавливается на материнскую доску компьютера и взаимодействует с остальной частью системы с помощью аппаратного автобуса.

Компьютеры, которые включают TPM, могут создавать криптографические ключи и шифровать их, чтобы их можно было расшифровать только с помощью TPM. Этот процесс, часто называемый упаковкой или привязкой ключа, может помочь защитить ключ от раскрытия. Каждый TPM имеет главный ключ упаковки, называемый корневым ключом хранилища, который хранится в самом TPM. Частная часть корневого ключа хранилища или ключа подтверждения, созданного в TPM, никогда не подвергается воздействию любого другого компонента, программного обеспечения, процесса или пользователя.

Можно указать, можно ли перенести ключи шифрования, созданные TPM. Если указать, что они могут быть перенесены, общедоступные и частные части ключа могут быть подвержены другим компонентам, программному обеспечению, процессам или пользователям. Если указать, что ключи шифрования невозможно перенести, частная часть ключа никогда не будет выставлена за пределами TPM.

Компьютеры, которые включают TPM, также могут создавать ключ, который завернут и привязан к определенным измерениям платформы. Этот тип ключа можно разверять только тогда, когда эти измерения платформы имеют те же значения, что и при создания ключа. Этот процесс называется «запечатывая ключ к TPM». Расшифровка ключа называется unsealing. TPM также может запечатать и размыть данные, которые создаются за пределами TPM. С помощью этого закрытого ключа и программного обеспечения, например шифрования диска BitLocker, можно заблокировать данные до тех пор, пока не будут выполнены определенные условия оборудования или программного обеспечения.

С помощью TPM частные части ключевых пар хранятся отдельно от памяти, контролируемой операционной системой. Ключи могут быть запечатаны в TPM, а некоторые гарантии состояния системы (гарантии, определяя надежность системы) могут быть сделаны до того, как ключи будут отмыты и выпущены для использования. TPM использует собственные внутренние схемы прошивки и логики для обработки инструкций. Таким образом, она не зависит от операционной системы и не подвержена уязвимостям, которые могут существовать в операционной системе или программном обеспечении приложений.

Сведения о том, какие версии Windows поддерживают версии TPM, см. в обзоре технологии Trusted Platform Module. Функции, доступные в версиях, определяются в спецификациях группой надежных вычислений (TCG). Дополнительные сведения см. на странице Доверенный модуль платформы на веб-сайте Группы доверенных вычислений: Модуль доверенных платформ.

В следующих разделах представлен обзор технологий, поддерживаюных TPM:

В следующем разделе описаны службы TPM, которые можно управлять централизованно с помощью параметров групповой политики: TPM Group Policy Параметры.

Измеренная загрузка с поддержкой для проверки

Функция Measured Boot предоставляет программное обеспечение для антивирусных программ с доверенным журналом (устойчивым к подмене и фальсификации) всех компонентов загрузки. Программное обеспечение antimalware может использовать журнал, чтобы определить, являются ли компоненты, которые использовались до этого, надежными и зараженными вредоносными программами. Он также может отправлять журналы измеренной загрузки на удаленный сервер для оценки. Удаленный сервер может при необходимости начать действия по исправлению, взаимодействуя с программным обеспечением на клиенте или с помощью вне диапазона механизмов.

Виртуальная смарт-карта на основе TPM

Виртуальная смарт-карта эмулирует функциональность традиционных смарт-карт. Виртуальные смарт-карты используют чип TPM, доступный на компьютерах организации, а не отдельную физическую смарт-карту и читатель. Это значительно снижает затраты на управление и развертывание смарт-карт на предприятии. Для конечных пользователей виртуальная смарт-карта всегда доступна на компьютере. Если пользователю необходимо использовать несколько компьютеров, для каждого компьютера пользователю должна быть выдана виртуальная смарт-карта. Компьютер, который является общим для нескольких пользователей, может принимать несколько виртуальных смарт-карт, по одному для каждого пользователя.

Хранилище сертификатов на основе TPM

TPM защищает сертификаты и ключи RSA. Поставщик ключей TPM (KSP) обеспечивает простое и удобное использование TPM как способ жесткой защиты частных ключей. TPM KSP создает ключи при регистрации организации на сертификаты. KSP управляется шаблонами в пользовательском интерфейсе. TPM также защищает сертификаты, импортируемые из внешнего источника. Сертификаты на основе TPM являются стандартными сертификатами. Сертификат никогда не может оставить TPM, из которого создаются ключи. Теперь TPM можно использовать для крипто-операций с помощью API криптографии: Следующее поколение (CNG). Дополнительные сведения см. в API криптографии.

Комлеты TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

Интерфейс физического присутствия

Для TPM 1.2 спецификации TCG для TPMs требуют физического присутствия (обычно при нажатии клавиши) для включаемой TPM, ее отключения или очистки. Эти действия обычно не могут быть автоматизированы с помощью скриптов или других средств автоматизации, если только отдельный OEM не поставляет их.

Состояния tPM 1.2 и инициализация

TPM 1.2 имеет несколько возможных штатов. Windows автоматически инициализирует TPM, что приводит его в состояние включено, активировано и принадлежит.

Клавиши одобрения

Надежное приложение может использовать TPM только в том случае, если TPM содержит ключ подтверждения, который является ключевой парой RSA. Частная половина пары ключей находится внутри TPM и никогда не раскрывается и не доступна за пределами TPM.

Заверение ключа

Аттестация ключа TPM позволяет органу сертификации проверять, что частный ключ защищен TPM и что TPM является тем, который доверяет органу сертификации. Проверенные ключи подтверждения используются для привязки удостоверения пользователя к устройству. Сертификат пользователя с заверенным ключом TPM обеспечивает более высокую гарантию безопасности, которая обеспечивается неэкспортируемостью, антиударом и изолированностью ключей, предоставляемых TPM.

Anti-hammering

Когда TPM обрабатывает команду, она делает это в защищенной среде, например, выделенном микроконтроллере на дискретном чипе или в специальном аппаратном режиме на основном процессоре. TPM используется для создания криптографического ключа, который не раскрывается за пределами TPM. Он используется в TPM после получения правильного значения авторизации.

TPMs имеют защиту от молотка, которая предназначена для предотвращения атак грубой силы или более сложных атак словаря, которые пытаются определить значения авторизации для использования ключа. Основной подход заключается в том, чтобы TPM разрешала только ограниченное число сбоев авторизации, прежде чем она предотвратит дополнительные попытки использования ключей и замков. Предоставление подсчета отказов для отдельных ключей не является технически практическим, поэтому TPMs имеют глобальную блокировку, когда возникает слишком много сбоев авторизации.

Так как многие сущности могут использовать TPM, один успех авторизации не может сбросить защиту от молотка TPM. Это предотвращает создание злоумышленником ключа с известным значением авторизации, а затем его использование для сброса защиты TPM. TPMs предназначены для того, чтобы забыть о сбоях авторизации через некоторое время, чтобы TPM не вводит состояние блокировки без необходимости. Пароль владельца TPM можно использовать для сброса логики блокировки TPM.

TPM 2.0 для борьбы с молотком

TPM 2.0 имеет четко определенное поведение для борьбы с молотком. Это в отличие от TPM 1.2, для которого защита от молотка была реализована производителем, и логика сильно различалась по всей отрасли.

Для систем с TPM 2.0 TPM настраивается Windows для блокировки после 32 сбоев авторизации и для того, чтобы каждые два часа забыть об одном сбое авторизации. Это означает, что пользователь может быстро попытаться использовать ключ с неправильным значением авторизации 32 раза. Для каждой из 32 попыток TPM записи, если значение авторизации было правильным или нет. Это непреднамеренно вызывает ввод TPM заблокированного состояния после 32 неудачных попыток.

Попытки использовать ключ со значением авторизации в течение следующих двух часов не возвращают успеха или сбоя; вместо ответа указывается, что TPM заблокирован. После двух часов один сбой авторизации забыт, а число сбоев авторизации, запоминаемого TPM, снижается до 31, поэтому TPM покидает заблокированный режим и возвращается к нормальной работе. При правильном значении авторизации ключи можно использовать в обычном режиме, если в течение следующих двух часов не произойдет сбоев авторизации. Если в течение 64 часов не было сбоев авторизации, TPM не запоминает сбоев авторизации, и 32 неудачных попытки могут повториться.

Windows 8 сертификации не требуется, чтобы системы TPM 2.0 забывали о сбоях авторизации при полном отключении системы или при сбое работы системы. Windows требуется, чтобы сбои авторизации забывались, когда система работает нормально, в режиме сна или в состояниях с низкой мощностью, кроме отключения. Если система Windows TPM 2.0 заблокирована, TPM оставляет режим блокировки, если система остается на два часа.

Защита от молотка для TPM 2.0 может быть немедленно сброшена, отправив команду блокировки сброса в TPM и предоставив пароль владельца TPM. По умолчанию Windows автоматически содержит TPM 2.0 и сохраняет пароль владельца TPM для использования системным администратором.

В некоторых корпоративных ситуациях значение авторизации владельца TPM настраивается на централизованное хранение в Active Directory и не хранится в локальной системе. Администратор может запустить MMC TPM и сбросить время блокировки TPM. Если пароль владельца TPM хранится локально, он используется для сброса времени блокировки. Если пароль владельца TPM не доступен в локальной системе, администратор должен предоставить его. Если администратор пытается сбросить состояние блокировки TPM с неправильным паролем владельца TPM, TPM не разрешает еще одну попытку сбросить состояние блокировки в течение 24 часов.

TPM 2.0 позволяет создавать некоторые ключи без значения авторизации, связанного с ними. Эти ключи можно использовать при блокировке TPM. Например, BitLocker с конфигурацией только для TPM по умолчанию может использовать ключ в TPM для запуска Windows даже при блокировке TPM.

Обоснование по умолчанию

Изначально BitLocker разрешает пин-код от 4 до 20 символов. Windows Hello имеет собственный ПИН-код для logon, который может быть от 4 до 127 символов. И BitLocker, и Windows Hello используют TPM для предотвращения атак грубой силы ПИН-кода.

TPM можно настроить для использования параметров предотвращения атак Dictionary (пороговое значение блокировки и продолжительность блокировки) для управления количеством попыток неудачных авторизации до блокировки TPM и времени, необходимого для того, чтобы сделать еще одну попытку.

Параметры предотвращения атак Dictionary предоставляют способ сбалансировать потребности в безопасности с возможностью использования. Например, когда BitLocker используется с конфигурацией TPM + PIN, со временем количество пин-кодов ограничено. TPM 2.0 в этом примере можно настроить, чтобы разрешить сразу 32 пин-кода, а затем только одно предположение каждые два часа. Это максимум 4415 догадки в год. Если ПИН-код составляет 4 цифры, все возможные комбинации ПИН-кода 9999 можно будет использовать в течение чуть более двух лет.

Для увеличения длины ПИН-кода злоумышленнику требуется большее количество догадок. В этом случае продолжительность блокировки между каждой догадкой может быть сокращена, чтобы законные пользователи могли повторить неудачную попытку раньше, сохраняя при этом аналогичный уровень защиты.

Начиная с Windows 10 версии 1703 минимальная длина ПИН-кода BitLocker была увеличена до 6 символов, чтобы лучше увязываться с другими функциями Windows, которые используют TPM 2.0, включая Windows Hello. Чтобы помочь организациям с переходом в Windows 10 версии 1703 с установленным накопительным обновлением в октябре 2017 г., Windows 10 версии 1709 и выше, а также Windows 11, длина ПИН-кода BitLocker по умолчанию составляет 6 символов, но ее можно уменьшить до 4 символов. Если минимальная длина ПИН-кода будет уменьшена с шести символов по умолчанию, период блокировки TPM 2.0 будет продлен.

Смарт-карты на основе TPM

Интеллектуальная Windows на основе TPM, которая является виртуальной смарт-картой, может быть настроена, чтобы разрешить вход в систему. В отличие от физических смарт-карт, процесс регистрации использует ключ на основе TPM со значением авторизации. В следующем списке показаны преимущества виртуальных смарт-карт:

Физические смарт-карты могут применять блокировку только для пин-кода физической смарт-карты, и они могут сбросить блокировку после правильного пин-кода. С помощью виртуальной смарт-карты защита от молотка TPM не сбрасывается после успешной проверки подлинности. Допустимые количества сбоев авторизации перед блокировкой TPM включают в себя множество факторов.

Производители оборудования и разработчики программного обеспечения могут использовать функции безопасности TPM для удовлетворения их требований.

Целью выбора 32 сбоев в качестве порога блокировки является то, что пользователи редко блокирует TPM (даже при обучении вводить новые пароли или при частой блокировке и разблокировать компьютеры). Если пользователи заблокировать TPM, они должны подождать два часа или использовать другие учетные данные для входа, например имя пользователя и пароль.

Обзор технологии доверенного платформенного модуля

Применяется к

В этом разделе для ИТ-специалистов описывается доверенный платформенный модуль (TPM) и его использование операционной системой Windows для управления доступом и проверки подлинности.

Описание компонента

Технология доверенного платформенного модуля (TPM) предназначена для предоставления аппаратных функций, связанных с безопасностью. Микросхема TPM — это защищенный криптографический процессор, предназначенный для выполнения криптографических операций. Микросхема имеет несколько физических механизмов обеспечения безопасности, которые делают ее устойчивой к несанкционированному вмешательству, и вредоносное программное обеспечение не может взломать функции безопасности TPM. Некоторые из основных преимуществ использования технологии TPM:

создание, сохранение и ограничение использования криптографических ключей;

технологию TPM можно использовать для проверки подлинности устройства с помощью уникального RSA-ключа TPM, записанного в модуль;

обеспечение целостности платформы за счет хранения измерений безопасности.

Самые распространенные функции TPM используются для оценки целостности системы, а также для создания и применения ключей. Во время загрузки системы загружаемый загрузочный код (в том числе встроенное ПО и компоненты операционной системы) можно проверить и записать в модуль TPM. Оценку целостности можно использовать для проверки запуска системы и подтверждения того, что ключ на основе TPM использовался, только когда система была загружена с правильным программным обеспечением.

Ключи на основе TPM можно настраивать различными способами. Например, можно сделать ключ на основе TPM недоступным за пределами модуля. Это удобно для защиты от фишинга, так как в этом случае ключ не может быть скопирован и использован без TPM. Ключи на основе TPM также можно настроить для ввода значения авторизации. Если число неудачных попыток авторизации слишком велико, TPM активирует свою логику защиты от атак перебором по словарю и предотвращает дальнейшие попытки подбора.

Разные версии TPM определены в спецификации организации TCG. Дополнительные сведения см. на веб-сайте TCG.

Автоматическая инициализация TPM в Windows

Начиная с Windows 10 и Windows 11 операционная система автоматически инициализирует TPM и берет его под контроль. Это означает, что в большинстве случаев мы не рекомендуем настраивать TPM с помощью консоли управления TPM, TPM.msc. Существует несколько исключений, в основном связанных со сбросом или чистой установкой на компьютере. Дополнительные сведения см. в разделе Удаление всех ключей из TPM. Мы больше не разрабатываем активно консоль управления доверенного платформенного модуля, начиная с Windows Server 2019 и Windows 10 версии 1809.

В некоторых корпоративных сценариях в Windows 10 версии 1507 и 1511 можно использовать групповую политику для резервного копирования значения авторизации владельца TPM в Active Directory. Состояние TPM сохраняется для разных установок операционной системы, поэтому данные TPM хранятся в Active Directory отдельно от объектов-компьютеров.

Практическое применение

На компьютерах с TPM можно устанавливать и создавать сертификаты. После настройки компьютера закрытый ключ RSA для сертификата привязывается к TPM и не может быть экспортирован. TPM также можно использовать в качестве замены смарт-картам, что сокращает затраты, связанные с созданием и оплатой смарт-карт.

Автоматизированная подготовка в TPM снижает стоимость развертывания TPM на предприятии. Новые API для управления TPM могут определить, требуется ли для подготовки TPM физическое присутствие специалиста для подтверждения запросов на изменение состояния TPM во время загрузки.

Антивредоносное программное обеспечение может использовать измеренные показатели состояния запуска операционной системы для подтверждения целостности компьютера с Windows 10, Windows 11 или Windows Server 2016. При этом запускается Hyper-V, чтобы убедиться, что центры обработки данных, использующие виртуализацию, не запускают недоверенные низкоуровневые оболочки. Вместе с сетевой разблокировкой BitLocker ИТ-администраторы могут передавать обновление, при этом компьютер не будет ожидать ввода ПИН-кода.

В TPM есть ряд параметров групповой политики, которые могут быть полезны в некоторых корпоративных сценариях. Дополнительные сведения см. в разделе Параметры групповой политики TPM.

Новые и измененные функции

Дополнительные сведения о новых и измененных функциях доверенного платформенного модуля в Windows см. в разделе Что нового в доверенном платформенном модуле?

Аттестация работоспособности устройства

Аттестация работоспособности устройства позволяет предприятиям установить отношение доверия на основе аппаратных и программных компонентов управляемого устройства. С помощью аттестации работоспособности устройства можно настроить MDM-сервер для запроса службы подтверждения работоспособности, что позволит или запретит доступ к безопасному ресурсу со стороны управляемого устройства.

На устройстве можно проверить следующее.

Предотвращение выполнения данных поддерживается и включено?

Шифрование диска BitLocker поддерживается и включено?

Безопасная загрузка поддерживается и включена?

Windows 11, Windows 10, Windows Server 2016 и Windows Server 2019 поддерживают подтверждение работоспособности устройства с помощью доверенного платформенного модуля 2.0. Поддержка доверенного платформенного модуля 1.2 была добавлена, начиная с Windows версии 1607 (RS1). Доверенный платформенный модуль 2.0 требует встроенного ПО UEFI. Компьютер с устаревшими BIOS и доверенным платформенным модулем 2.0 будет работать не так, как ожидалось.

Что такое доверенный платформенный модуль (TPM)?

Доверенный платформенный модуль (TPM) используется для повышения безопасности компьютера. Он используется такими службами, как шифрование диска BitLocker, Windows Hello и другие, для безопасного создания и хранения криптографических ключей, а также для подтверждения того, что операционная система и встроенное ПО на вашем устройстве соответствуют указанным сведениям и не были изменены.

Как правило, это отдельная микросхема на системной плате, хотя стандарт TPM 2.0 позволяет изготовителям, например Intel или AMD, встраивать возможности доверенного платформенного модуля в набор микросхем.

Доверенный платформенный модуль используется уже более 20 лет и входит в состав компьютеров с 2005 г. В 2016 г. версия TPM 2.0 (текущая версия на момент написания этой статьи) стала стандартом для новых компьютеров.

Когда вы шифруете данные, чтобы защитить их от посторонних глаз, программа для шифрования берет фрагмент данных, который нужно зашифровать, и объединяет его с длинной случайной строкой символов, чтобы создать новый (зашифрованный) фрагмент данных. Длинная случайная строка символов, используемая программой для шифрования, является криптографическим ключом.

Примечание: Незашифрованные данные называются «открытым текстом». Зашифрованная версия этих данных называется «зашифрованным текстом».

Расшифровать такой текст и прочитать исходный фрагмент данных может только пользователь, у кого есть правильный криптографический ключ.

Имеется ли на моем компьютере доверенный платформенный модуль?

Существует высокая вероятность того, что на вашем компьютере уже есть доверенный платформенный модуль и, если ему менее 5 лет, это версия TPM 2.0.

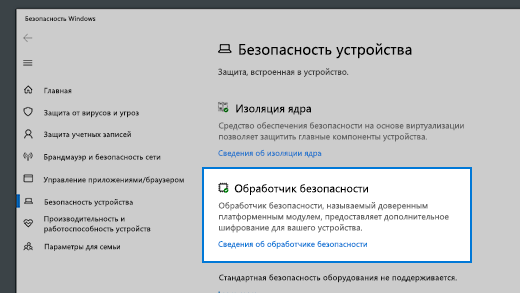

Чтобы узнать, есть ли доверенный платформенный модуль на вашем компьютере с Windows 10, выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows > Безопасность устройства. Если он у вас есть, на экране будет отрезок Процессор безопасности.

Совет: Если вы не видите раздел Процессор безопасности, возможно, на вашем устройстве есть TPM, но она отключена. Чтобы узнать, как включить его, см. статью Включение TPM 2.0 на компьютере.

Далее нужно узнать, какая версия доверенного платформенного модуля есть на вашем компьютере. Выберите Сведения об обработчике безопасности и на появившемся экране найдите версию спецификации. Должна быть указана версия 1.2 или 2.0.

Важно: Для Windows 11 требуется TPM 2.0. Дополнительные сведения см. в статье Требования к системе для Windows 11.

Хотите узнать больше о доверенном платформенном модуле? См. статью Обзор технологии доверенного платформенного модуля.

Для Windows 11 покупать TPM 2.0 не нужно — его можно легко эмулировать. Как это сделать

После того, как в сеть слили образ Windows 11, многие столкнулись с проблемой установки новой версии операционной системы Microsoft и впервые узнали о том, что такое Trusted Platform Module (TPM). Уже после официального анонса компания опубликовала системные требования Windows 11, и там действительно присутствовал некий модуль безопасности TPM версии 2.0. Буквально на следующий день владельцы ПК штурмовали магазины в поисках недостающего чипа, а предприимчивые продавцы резко взвинтили цены на них. Несмотря на это, практически все запасы внешних модулей TPM были распроданы. При том, что это очень нишевое устройство, которое выпускается специально под разъёмы каждого отдельного производителя материнских плат. Если вам не удалось заполучить аппаратный модуль TPM, переживать не стоит — вполне возможно, он вам не понадобится.

Содержание

Поддержка TPM может быть встроена прямо в процессор

Аппаратный чип TPM считается наиболее защищенной версией механизма безопасности. Он припаивается непосредственно к материнской плате (обычно встречается в платах для корпоративного использования) или подключается к ней отдельным модулем.

Как оказалось, поддержка TPM встроена прямо в современные процессоры Intel и AMD, и они отлично могут эмулировать работу этих чипов. Более того, для Windows 11 вообще нет никакой разницы, используется ли в системе аппаратный криптографический модуль или его функции реализованы в процессоре. В случае софтверного TPM код выполняется не во внешнем чипе, а в самом процессоре, поэтому его роль выполняет CPU.

Возникает вопрос: какие именно процессоры поддерживают эмуляцию TPM? Microsoft уже опубликовала полный список всех совместимых с Windows 11 процессоров (AMD, Intel и Qualcomm), и в нём каждый уже включает софтверную реализацию TPM. У AMD такая технология называется fTPM (Firmware Trusted Platform Module), она доступна, начиная с серии Ryzen 2500. Что касается Intel, то её технология носит название iPPT (Intel Platform Protection Technology) и присутствует в процессорах Core 4-го поколения и выше.

Как включить эмуляцию TPM в UEFI

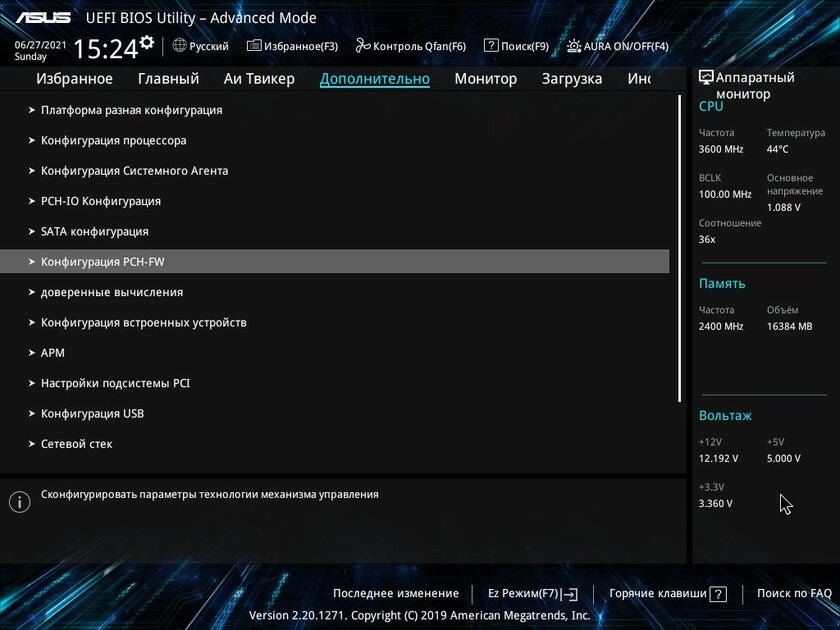

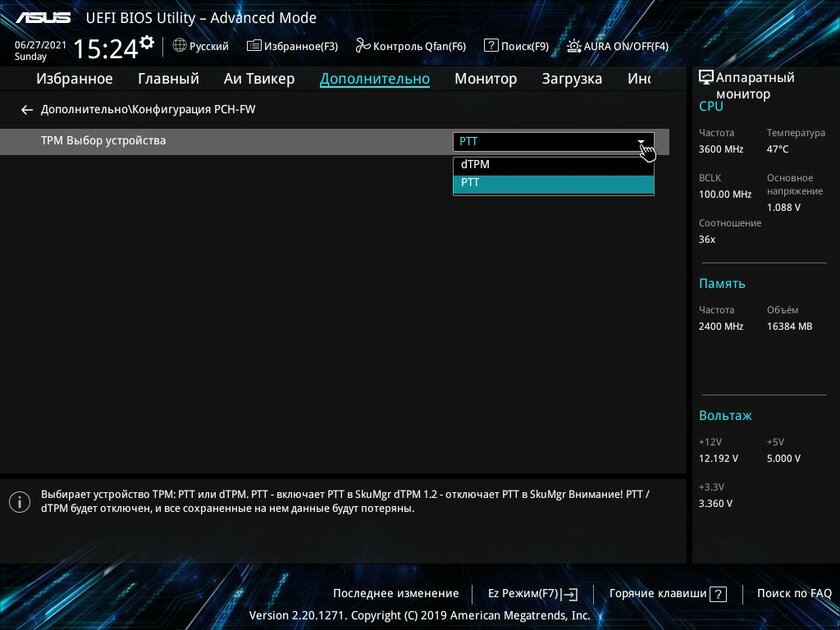

Практически все современные материнские платы на чипсетах Intel и AMD содержат функцию программного модуля TPM, но проблема в том, что по умолчанию эта функция всегда отключена. С такой же вероятностью будет отключена и аппаратная реализация чипа. Поэтому делаем следующее (на примере материнской платы ASUS):

На разных материнских платах настройки UEFI могут отличаться, но непринципиально, а сама опция может называться по-разному: TPM, TPM Device, Trusted Platform Module, Security Chip, fTPM и PTT. Если возникнут трудности, рекомендую воспользоваться поиском.