Trojan winlock 14244 что это

Trojan winlock 14244 что это

«Доктор Веб»: обзор вирусной активности в августе 2019 года

[% DEFAULT FILE_REVIEW = »; NAME_SOME_ARRAY_IN_MACROSNAME = [ < box =>«Главное» >, < box =>«Угроза месяца» >, < box =>«Статистика» >, < box =>«Шифровальщики» >, < box =>«Опасные сайты» >, < box =>«Для мобильных устройств» > ] FILE_REVIEW = ‘https://st.drweb.com/static/new-www/news/2019/DrWeb_review_august_2019.pdf’ %] [% BLOCK global.tpl_blueprint.content %]

9 сентября 2019 года

В августе статистика серверов Dr.Web зафиксировала снижение роста общего числа обнаруженных угроз на 21.28% по сравнению с июлем. При этом количество уникальных угроз уменьшилось незначительно – на 2.82%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также троянцы-загрузчики. Продолжает тенденцию прошлого месяца и статистика по вредоносному и нежелательному ПО: большинство обнаруженных угроз приходится на долю рекламных программ.

Главные тенденции августа

Угроза месяца

В августе специалисты вирусной лаборатории «Доктор Веб» обнаружили, что хакеры используют копии сайтов популярных сервисов для распространения опасного банковского троянца. Один из таких ресурсов копирует известный VPN-сервис, а другие замаскированы под сайты корпоративных офисных программ.

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

Adware.Softobase.15 Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера. Adware.Ubar.13 Торрент-клиент, устанавливающий нежелательное ПО на устройство. Trojan.Winlock.14244 Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца. Trojan.InstallCore.3553 Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

Статистика вредоносных программ в почтовом трафике

Exploit.Rtf.CVE2012-0158 Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода. W97M.DownLoader.2938 Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ. Exploit.ShellCode.69 Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882. Trojan.PWS.Stealer.19347 Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

Trojan/Winlock

Материал из WikiTorrents

Содержание

Предыстория

В последнее время значительно возросло число вредоносных программ-вымогателей, требующих отправить SMS-сообщения (Trojan.Winlock, Trojan-Ransom) для получения доступа к системе или к пользовательским документам. За 6 месяцев появилось около 50 разных модификаций этого вируса, и это еще не предел. Почти все из них успешно распознаются последними качественными антивирусными продуктами, но здесь мы рассмотрим ситуацию реального заражения ПК одной из модификаций этого вируса.

Среда обитания

Чаще всего вирус можно подцепить следующим способом:

Как с этим бороться, если система заражена

Вариант 1

Итак, ваш ПК все же заразился этим вирусом. Рассмотрим что можно сделать:

2. Скачиваем антивирусный сканнер и используем его для сканирования зараженного ПК в «Безопасном режиме». Для входа в «Безопасный режим» нужно во время загрузки ОС нажать клавишу F8.

3. Скачиваем LiveCD записываем на диск, загружаемся с него и проводим сканирование вашего зараженного ПК.

Вариант 2

Блокировка на стадии входа в систему (нет доступа к «Рабочему столу»):

1. Нажать комбинацию WIN-U на клавиатуре — появится окно активации специальных возможностей (в большинстве случаев, есть редкие модификации, которые блокируют эту возможность).

2. Запускаем из этого окна экранную лупу. Запустившись, она выводит свое окошко, в котором есть гиперссылка «Веб-узел Майкрософт». Если нажать её, то запускается IE (или другой браузер по умолчанию).

3. Получаем доступ в интернет с помощью вызванного IE (или другого браузера по умолчанию). Дальше можно действовать по схеме, указанной в Варианте 1.

Что делать после успешной зачистки от этого вируса?

Рекомендуется закачать портативный сканнер и\или качественный анти-троян и анти-шпион для сканирования системы перед установкой полноценного качественного антивируса. Более подробно о видах сканнеров и анти-троянов вы можете прочитать тут.

Как себя защитить от такого типа заражений

Это можно сделать следующим образом:

1) Всегда пользоваться КАЧЕСТВЕННЫМ антивирусом последней версии с актуальными антивирусными базами и максимальными параметрами защиты. 2) Использовать актуальную операционную систему Windows с последними обновлениями. 3) Отключать в системе автозапуск со сменных носителей. 4) Проверять регулярно свои сменные носители на наличие вирусов и ВСЕГДА проверять сменные носители своих знакомых\родственников, которые приносят свои флешки для вашего компьютера. 5) Не переходить по подозрительных ссылках, баннерах, информерах. 6) Держать при себе LiveCD с качественными антивирусами. Такой диск можно скачать в интернете или же сделать самому.

Trojan winlock 14244 что это

Trojan.Winlock (Винлокер) — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой, и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009—2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Первая программа-вымогатель появилась в декабре 1989 года. Пользователи получили по почте дискетки с программой, предоставляющей информацию о СПИДе. После установки система приводилась в неработоспособное состояние, и за её восстановление с пользователей требовали денег. Первый SMS-блокер был зарегистрирован 25 октября 2007 года. Вымогатель инсценировал сбой системы (синий экран смерти). Практически полностью блокировал управление системой.

Trojan.Winlock, имитирующий синий экран смерти

Trojan.Winlock, выдающий себя за онлайн-сканер Лаборатории Касперского

На данный период времени сотрудниками различных антивирусных компаний зафиксировано несколько тысяч различных видов винлокеров. Наиболее ранние типы требовали за разблокировку не более 10 рублей, а если пользователь оставлял включённым компьютер на некоторое время, то они самоуничтожались (к примеру, Trojan.Winlock 19 сам удалялся без следа через 2 часа.)[1] Однако позднее появились более опасные разновидности, которые не удалялись сами по себе и требовали за разблокировку уже от 300 до 1000 рублей. Для перевода денег обычно использовались короткие премиум-номера, в настоящее же время подобные программы могут требовать перечисления денег на электронные кошельки (например, «Яндекс.Деньги»), либо баланс мобильного номера.

Винлокеры ориентированы преимущественно на российских пользователей, хотя позже появились и зарубежные версии.[2] В них использованы методы социальной инженерии. Обычно необходимость выплаты денежной суммы объясняется использованием нелицензионного программного обеспечения или просмотром порнофильмов. Следует отметить, что в большинстве случаев заражение происходит именно с порносайтов. Достаточно часто причины необходимости отправки SMS или способы получения кода звучат абсурдно, например:

Нередки орфографические ошибки. Более того, практически на всех баннерах написано предупреждение, о том, что попытка обмануть «систему оплаты» приведёт к нарушению работы компьютера или уничтожению данных. В некоторые из них даже встроен таймер обратного отсчёта, по истечении времени которого вирус обещает уничтожить все данные пользователя. Чаще всего, это простая угроза, убеждающая пользователя отдать злоумышленнику деньги. Однако некоторые версии действительно снабжаются инструментами для уничтожения данных, но из-за низкого профессионализма авторов, особенностями установки или по другим причинам они чаще всего не срабатывают должным образом.

Пути распространения Trojan.Winlock и подобных вирусов разнообразны, в значительной части случаев инфицирование происходит через уязвимости браузеров при просмотре заражённых сайтов, либо при использовании мошенниками специальных «связок», позволяющих заражать только необходимые компьютеры также через браузер. Помимо этого заражение может произойти во время запуска программ, маскирующихся под инсталлятор какой-нибудь добросовестной программы или самораспаковывающиеся архивы. При этом в «лицензионном соглашении» (которое рядовой пользователь редко читает) оговаривается, что пользователь согласен установить на компьютер приложение «рекламного характера», которое он обязан просмотреть определённое количество раз, либо отказаться от просмотра, отправив SMS. Число требуемых просмотров обычно идёт на тысячи, поэтому пользователи предпочитают отправлять SMS злоумышленнику.

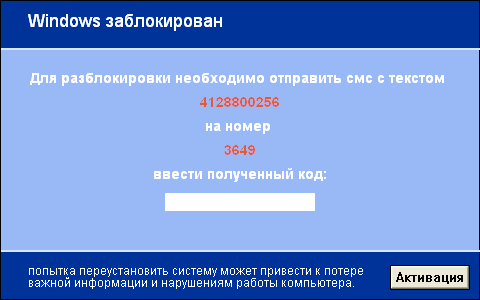

Вид «интерфейса» троянов очень красочен и разнообразен. Но в большинстве своём их объединяет либо схожесть со стандартными меню Windows, либо наличие порнографического материала (фото, гораздо реже анимации и видео, используя возможности Adobe Flash), а также окно для ввода кода разблокировки. Есть разновидности, очень похожие на синий экран смерти или стандартное окно приветствия Windows. Также нередки случаи, когда они маскируются под антивирусную программу (например, Антивирус Касперского).

Trojan.Winlock условно можно разделить на 3 типа, в зависимости от того, насколько они затрудняют работу для пользователя:[3]

1 тип — это баннеры или порноинформеры, появляющиеся только в окне браузера. Наиболее легко удаляемый тип. Обычно они выдают себя за дополнительные плагины или надстройки для браузера.

2 тип — это баннеры, которые остаются на рабочем столе после закрытия браузера и при этом закрывают большую его часть. Но у пользователей обычно остаётся возможность открывать другие программы, в том числе диспетчер задач и редактор реестра.

3 тип — это тип баннеров, который загружается после полной загрузки рабочего стола Windows. Они закрывают практически весь рабочий стол, блокируют запуск диспетчера задач, редактора реестра, а также загрузку в безопасном режиме. Некоторые разновидности полностью блокируют клавиатуру, предоставляя пользователю лишь цифровые клавиши из своего «интерфейса», и рабочую мышь для ввода кода.

Вирус Trojan WinLock (Уже в сети)

Общая информация

Примерно троянцы-вымогатели выглядят так:

Хотя написано может быть что угодно.

Что говорят антивирусы о Trojan WinLock

Большинство антивирусных систем убивают Trojan WinLock, по крайней мере могу точно положиться на Dr Web и Kaspersky. В мае 2009 года компания «Доктор Веб» выпустила несколько новых версий сканера Dr.Web с графическим интерфейсом для Windows. Это было сделано для оперативного противодействия таким вирусным угрозам, как новая модификация буткита BackDoor.Maosboot, Trojan WinLock, а также троянец Trojan.AuxSpy.

Как бороться с Trojan WinLock?

Trojan WinLock точно уничтожит антивирус Dr Web, можно использовать бесплатную утилиту Dr Web Cureit для борьбы с вирусом-вымогателем. Также отлично подойдет для этого Kaspersky Antivirus или Kaspersky Internet Security.Как предохраниться от вируса Trojan Winlock?По сути, защитить себя от вируса на 100% не возможно. Можно быть готовым гостеприимно его принять. Например держать на вооружении один из предложенных антивирусов, также было бы не плохо комбинировать антивирусы на случай чего.

Например: Установить себе KAV и держать в резерве утилиту DrWeb Cureit (конфликтовать между собой они не будут).

Как попадает в компьютер Trojan WinLock?

Trojan.Winlock

Итог заражения вирусом Trojan.Winlock — появление при загрузке Windows следующего сообщения:

Система не загружается ни в каком режиме, в том числе и безопасном, переключиться на диспетчер задач невозможно. Компьютер становится неработоспособен.

Диагноз.

Часть 1. Дня три назад мне пришло по «одноклассникам» письмо от моего доброго друга, со ссылкой — типа, глянь. Доверяя сайту и своему другу — я прошел по ссылке, которая, как выяснилось, была просто «разводиловом» на деньги. Судя по всему, вирус Trojan-Downloader.Win32.Small.jls я там и подхватил (сказался низкий уровень защиты Internet Explorer, выставленный мной для работоспособности Siebel CRM). Вот похожий опыт, по данным антивирусного форума. На мое удивленное письмо друг ответил, что это хакеры взломали его пароль на «одноклассниках» и шлют спам. Пока на том я и успокоился.

Часть 2. Загруженный, по-видимому, червь (не опознаваемый еще антивирусом) закачал Trojan.Winlock и запустил его. Все защиты одновременно сработали, но ничего полезного не сделали — комп завис, пришлось его перезапускать. После перезапуска — получил то самое окно, что изображено выше…

Выводы. Ситуация серьезная. Подхватить заразу можно, зайдя практически на любой сайт. Ни антивирус (Symantec Antivirus с сигнатурами от 10.04.2009), ни файрволл (Zone Alarm 5.5) помочь не смогли. Снять вирус без специальных ухищрений (описаны ниже) невозможно.

Удаление вируса.

Для того, чтобы что-то сделать, необходимо заранее «подстелить соломки». А именно — завести себе загрузочный CD, (Live CD) или второй загрузочный жесткий диск (как было в моем случае). Это позволит получить доступ к зараженному жесткому диску.

Далее — дело техники:

1. Из папки c:\documents and settings\all users\application data удалить файлы blocker.exe и blocker.bin — это вирус Trojan.Winlock

2. Из папки %win root%\system32 удалить файлы servises.exe и servises.dll — это вирус Trojan-Downloader. Внимание! Не удалите случайно очень важный и похожий по имени файл services.exe!

3. Удалить все содержимое папки c:\documents and settings\%user%\Local Settings\Temp — там вторая часть Trojan-Downloader

4. Можно перезапустить больной комп, он позволит войти

5. Запускаем программу Regedit, и удаляем остатки «праздника» из регистра:

5.1. В разделе HLKM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run удалить ключ запуска «servises.exe»

5.2. В разделе HLKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

найти ключ «C:\\WINDOWS\\system32\\userinit.exe,C:\\DOCUME

1\\blocker.exe» и убрать лишнее, то есть должно быть так: «C:\\WINDOWS\\system32\\userinit.exe»

Что можно и нужно делать.

1. Создать уже указанные средства альтернативной загрузки.

2. Как можно чаще делать системные бэкапы (очень рекомендую для этой цели продукты Acronis). Сделать для этой же цели специальный загрузочный CD.

3. Тщательно настраивать систему безопасности броузера. В частности данные вирусы, как предполагается, проникают через исполнение JavaScript. Хотя тут дело тонкое — его отключение приведет к некорректной работе ряда совершенно нормальных сайтов.

4. Как можно чаще обновлять вирусные базы. Хотя помогает, как видим, не всегда.

Чего ни в коем случае не нужно делать

1. Высылать СМС — то есть платить деньги злоумышленникам

2. Переходить по сомнительным ссылкам, даже полученным от друзей

3. Открывать непонятные файлы, даже полученные от друзей