Trust killer что это

Trust killer что это

Когда пользователи запускают приложения MetaMask или Trust Wallet в первый раз, приложение предлагает им создать новый кошелек. В рамках этого процесса приложение покажет фразу для восстановления, состоящую из 12 слов, и предложит пользователям сохранить их в безопасном месте. Приложения используют эту фразу восстановления для создания закрытых ключей, необходимых для доступа к вашему кошельку. Любой, у кого есть эта фраза для восстановления, может импортировать ваш кошелек и использовать хранящиеся в нем криптовалютные средства.

В течение последних двух недель в Twitter разворачивается фишинговая атака, нацеленная на пользователей Trust Wallet и MetaMask. Мошенники продвигая поддельные формы технической поддержки крадут криптовалюту с кошельков жертв.

Фишинговая атака начинается с того, что пользователи MetaMask или Trust Wallet пишут в Twitter о проблемах, с которыми они сталкиваются при работе с кошельками. Эти проблемы варьируются от кражи средств, проблем с доступом к их кошелькам или проблем с использованием приложений. Мошенники отвечают на эти твиты, выдавая себя за службу поддержки приложений, или за пользователей, которые говорят, что «Мгновенная поддержка» помогла им с такой же проблемой. Для оказания помощи, в этих твитах рекомендуется заполнить формы поддержки и указываются ссылки на docs.google.com или forms.app.

После того, как пользователь Trust Wallet или MetaMask отправит свою фразу восстановления, злоумышленники могут использовать ее для импорта кошелька жертвы на свои собственные устройства и кражи всех депонированных средств в криптовалюте. К сожалению, если злоумышленник крадет средства, пользователь практически ничего не может сделать, чтобы вернуть свои средства.

Trust killer что это

Данная статья является переводом соответствующей статьи Aditya Agrawal. Оригинал доступен по ссылке.

Недостаточная защита на транспортном уровне (небезопасная передача данных) занимает 3-е место в OWASP Mobile Top 10.

Почти все приложения Android передают данные между клиентом и сервером. Большинство приложений отдают предпочтение передаче данных через защищённый канал для предотвращения перехвата злоумышленником. В этом посте я попробую выделить некоторые проблемы, относящиеся к небезопасной передаче данных, способы эксплуатации этих проблем, а также пути их устранения.

Распространённые сценарии:

В этом случае источниками угроз являются:

Для демонстрации мы будем использовать приложение HerdFinancial из проекта OWASP GoatDroid.

Но, если попытаться запустить другие приложения типа Google Play Store или Facebook, то трафик увидеть не получится. Возможная причина этого в том, что Burp генерирует самоподписанные сертификаты для каждого хоста (например, google.com), и некоторые приложения не передают данные через канал, установленный с помощью этого сертификата. Как в примере выше, приложение Android передаёт данные через такой канал, что приводит к перехвату информации. Это самый худший сценарий, при котором приложение принимает любые сертификаты. Чтобы предотвратить подобное, в некоторых приложениях используют прикрепление сертификатов (certificate pinning).

Что такое прикрепление сертификатов?

По умолчанию, при установке соединения SSL клиент (приложение Android) проверяет, что сертификат сервера имеет проверяемую доверенную цепочку сертификатов до доверенного (корневого, root) сертификата и совпадает с запрашиваемым именем хоста. Это приводит к проблеме MITM-атаки (атаки типа «Человек посередине»).

При использовании прикрепления сертификатов приложение Android само содержит сертификат сервера и передаёт данные только тогда, когда предъявляется такой же сертификат.

Facebook и другие приложения, разработчики которых заботятся о безопасности, используют как прикрепление сертификатов, так и шфирование тела HTTP(s)-запроса.

Ниже мы попробуем разобраться, как на самом деле перехватить трафик, когда задействованы оба приведённых ограничения.

Первый сценарий

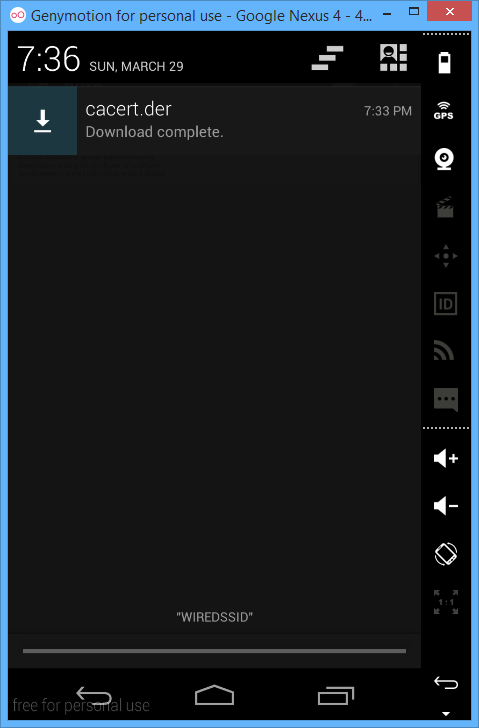

Чтобы обойти защиту по первому сценарию, при котором приложение доверяет сертификатам только из списка доверенных. Требуется добавить сертификат Burp в список доверенных.

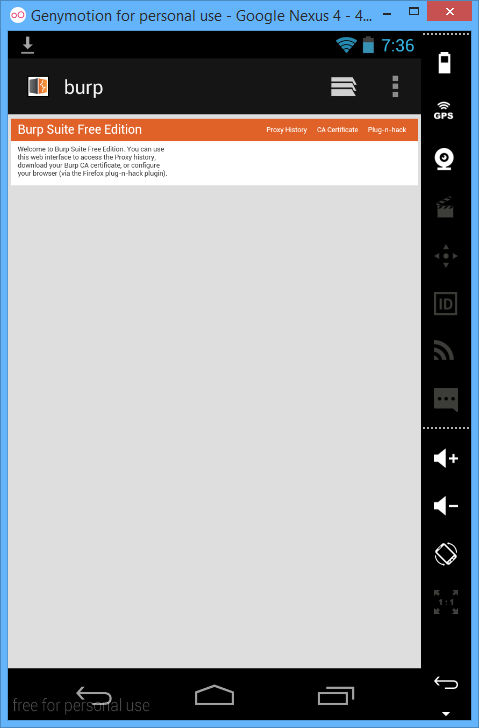

Для этого откройте браузер и наберите: «http://burp». На открытой странице перейдите по ссылке «CA Certificate» и загрузите сертификат.

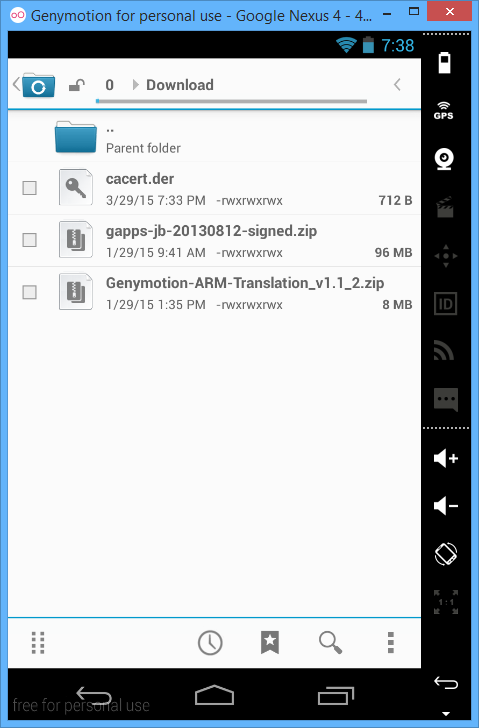

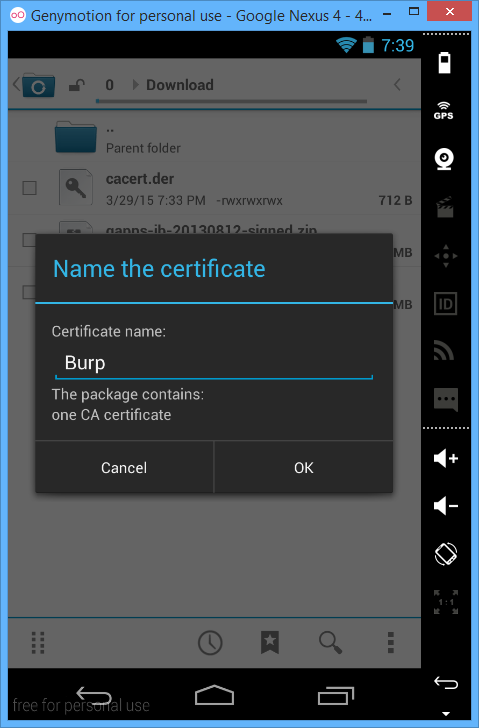

Затем откройте файловый менеджер и откройте папку, в которую был загружен сертификат. Выберите этот файл и введите «Burp» в поле для имени.

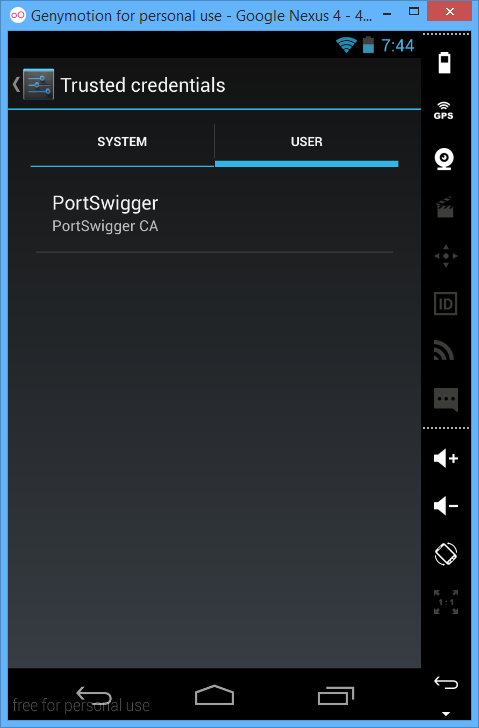

Теперь, открыв список доверенных сертификатов в настройках, можно найти установленный сертификат PortsWigger.

Таким образом, мы установили сертификат в список доверенных, что поможет нам перехватывать трафик большинства приложений.

Второй сценарий

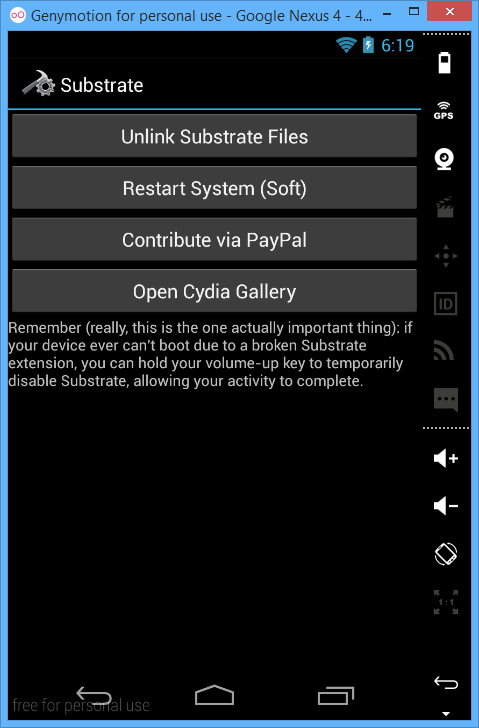

Существует два способа обойти защиту с использованием прикрепления сертификатов: изменив исходный код или с использованием приложения Android-SSL-Trust-Killer. Изменение исходого кода может быть достаточно утомительным, т.к. во многих приложениях Android шифрование реализовано по-своему.

Вместо этого мы пойдём по более простому пути, установив на устройство приложение Android-SSL-Trust-Killer, которое будет обходить прикрепление сертификатов практически для всех приложений.

Теперь с помощью Burp Suite можно перехватывать трафик большинства приложений.

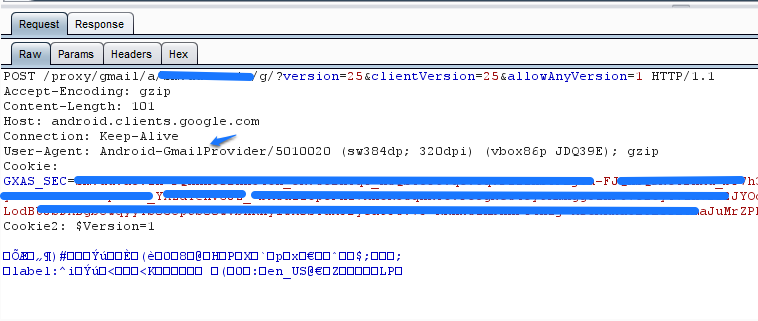

Однако, если просматривать в Burp Suite запросы/ответы, можно заметить, что часть трафика в теле запроса/ответа невозможно прочитать, например, запрос, приведённый ниже, относится к приложению Gmail для Android.

Это данные, которые были зашифрованы перед помещением в тело запроса. В этом случае получить доступ невозможно, т.к. этот слой защиты сложно обойти.

Как всё это исправить

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Expertasif / Android-SSL-TrustKiller Go PK Goto Github PK

Bypass SSL certificate pinning for most applications

Android-SSL-TrustKiller’s Introduction

Blackbox tool to bypass SSL certificate pinning for most applications running on a device.

This tool leverages Cydia Substrate to hook various methods in order to bypass certificate pinning by accepting any SSL certificate.

Ensure that Cydia Substrate has been deployed on your test device. The installer requires a rooted device and can be found on the Google Play store at https://play.google.com/store/apps/details?id=com.saurik.substrate&hl=en

Install the APK package on the device:

Add the CA certificate of your proxy tool to the device’s trust store.

Use only on a test devices as anyone on the same network can intercept traffic from a number of applications including Google apps. This extension will soon be integrated into Introspy-Android (https://github.com/iSECPartners/Introspy-Android) in order to allow you to proxy only selected applications.

Contributors

Watchers

Recommend Projects

A declarative, efficient, and flexible JavaScript library for building user interfaces.

Vue.js

🖖 Vue.js is a progressive, incrementally-adoptable JavaScript framework for building UI on the web.

TypeScript is a superset of JavaScript that compiles to clean JavaScript output.

TensorFlow

An Open Source Machine Learning Framework for Everyone

Django

The Web framework for perfectionists with deadlines.

A PHP framework for web artisans

Bring data to life with SVG, Canvas and HTML. 📊📈🎉

Recommend Topics

javascript

JavaScript (JS) is a lightweight interpreted programming language with first-class functions.

Some thing interesting about web. New door for the world.

server

A server is a program made to process requests and deliver data to clients.

Machine learning

Machine learning is a way of modeling and interpreting data that allows a piece of software to respond intelligently.

Visualization

Some thing interesting about visualization, use data art

Some thing interesting about game, make everyone happy.

Recently View Projects

Android-SSL-TrustKiller

bypass ssl certificate pinning for most applications.

school-web

device_xiaomi_toco-pe

pe 11 | device tree | toco | mi note 10 lite.

data-science-ipython-notebooks

continually updated data science python notebooks: deep learning (tensorflow, theano, caffe), scikit-learn, kaggle, big data (spark, hadoop mapreduce, hdfs), matplotlib, pandas, numpy, scipy, python e

mercure

The Mercure Component allows to easily push updates to web browsers and other HTTP clients using the Mercure protocol.

javamk

Kendime notlar. Android, Java ve Güvenlik.

SSL Trust Killer

Creation of the virtual environment

For this article we will be using Genymotion as the virtualization engine. We will create a virtual machine selecting an Android version later than Android Jelly Bean 4.2.2. For this specific example, we will be using API 23, as it requires a few extra steps to configure. You should use the API required by the application you are analyzing, as we saw in step one.

Gain root access

We will need a system with root access. Depending on the API and the emulator we are using, we may need to root the virtual machine manually. This is what we have to do with API 23 in Genymotion, as there is no default SuperUser implementation.

You could install any superuser application. In this case, we are using SuperSU. The executable file can be downloaded from various sources, one of which can be found here.

We then extract the components from the zipped file to any system location and we copy them to the VM and execute the following script:

adb push /x86/su.pie /system/bin/su

adb shell chmod 0755 /system/bin/su

adb push /x86/su.pie /system/xbin/su

adb shell setenforce 0

After opening the SuperSU application, you will be asked to update to the latest version available and then restart the VM. Do this.

After starting up the system, you should have root access.

Install Xposed

Xposed is a framework that enables us to install additional modules to modify the behavior of the operating system and of the applications installed on it.

To perform this process, we can use GenyFlash to alter (or, as we say in technical jargon, “flash”) the latest version of Xposed for API 23 and x86 architecture. We can then run the following script:

git clone https://github.com/rovo89/GenyFlash

adb push /xposed-v86-sdk23-x86.zip /sdcard/

adb shell flash-archive.sh /sdcard/xposed-v86-sdk23-x86.zip

We then need to download and execute the Xposed installer, which we can access from the Xposed directory in XDA-Developers. To install it, all we need to do is use the mouse to drag it onto the VM. The application will appear in the applications menu.

Install JustTrustMe

JustTrustMe is a module created to operate on Xposed enabling us to skip the certificate authentication process for traffic on SSL. You will need to download the latest release, which can be done from this link.

You will then have to install it on the VM, dragging the APK with your mouse and dropping it on the VM, or using the command line through the instruction adb install.

The application has no user interface. You will have to authorize it through Xposed, in the Modulessection, marking the corresponding checkbox. To make the activation effective, you will need to restart the system.

Все о процессах в android и работа с task killer

В продолжение публикаций об ускорении работы андроид и очистки оперативной памяти, сегодня хотим рассказать Вам о таких программах как task killer, как с их помощью, возможно, ускорить работу системы и стоит ли вообще этим заниматься.

В среде пользователей андроид бытует мнение, что чем больше оперативной памяти занято, тем медленнее будет работать вся система. Неплохо было бы поставить программу, которая будет просто глушить, либо убивать на корню не нужные нам процессы, нагружающие телефон или планшет. Но давайте не спешить с выводами, а более детально разберемся во всем этом. А начнем с принципа работы приложений и процессов.

Принцип работы приложений и процессов в андроид

Компания Google, а именно она является разработчиком Android, сделала многое, что бы использование системы было максимально комфортным. В основе она заложило ядро Linux’а. Так вот Linux’ воспринимает запуск приложения, как задействованный процесс и после закрытия приложения совсем не торопиться его завершить. Ведь обращение к нему, возможно, повториться снова. Я думою вы часто замечали, что, не успев закрыть приложение (например, VK) и опять нажав на него, оно всплывает мгновенно. Это случается только потому, что процесс ещё не остановлен и находится в памяти виртуальной машины (оперативной памяти).

Как же система решает, какие из них должны быть закрыты, а какие нет? Для этого существует встроенная утилита OOM Killer.

OOM Killer (out of memory killer — нехватка памяти или её недостаток) занимается тем, что освобождает оперативную память на вашем устройстве.

Но он не осуществляет этого сразу после того как вы закрыли приложение, он делает это при нехватке памяти на устройстве и отключает неиспользуемые процессы. Ведь если бы они вообще не завершались, телефон или планшет просто напросто повис бы либо перегрелся. Но этого не происходит, так как умный Linux’ — Android не даст этому случиться. Лозунг Linux’ был, что бы вся оперативная память, должна работать.

OOM Killer работает по специальному алгоритму, который отключает только те процессы, которые действительно не нужны вам, тем самым минимизировать сбои в работе устройства и ни в коем случае не навредить вам, а наоборот максимально увеличить удобство использования системы.

Приоритеты процессов в андроид

Каждый процесс определяется OOM Killer по нескольким категориям, то есть система понимает какой важнее и какой нужен для успешного выполнения работы. Каждому из них присваивается категория важности. Вот основные:

Если вы действительно захотели завершить работу с приложением, нажмите кнопку «Назад», а не «Домой». Тогда память вашего устройства значительно расширится. Эту ошибку делают 90% пользователей Android.

Таск киллеры как способ удаления процессов

Но и это система не идеальна. Существуют программы, которые сами по себе устанавливаются, осуществляют не нужную загрузку из сети и тому подобные действия, а соответственно хранятся в памяти. Вот с такими процессами надо бороться.

В этом могут помочь менеджеры процессов либо как их еще называют такс киллеры от английского Task killer. Task Killer и аналогичные утилиты позволяют пользователю завершать процессы тогда когда это ему надо. И действительно на старых моделях телефонов они показывали хороший эффект. Возрастала производительность и освобождалась память.

Но теперь, эти не желательные приложения, повторно загружают процессы в память. А соответственно их повторно надо удалять. Постоянное удаление, повторная загрузка, это лишняя нагрузка на процессор и повышенное потребление энергии.

Поэтому наибольший эффект в современных телефонах для очистки памяти и улучшения работы можно добиться с помощью программ чистильщиков. Они комплексно подходят к данной процедуре. А такс киллеры уже ушли на второй план.

Выводы. Современные телефоны не нуждаются в ручном управлении процессами оперативной памяти (task killer). Система андроид сама правильно ей распорядится. Наиболее эффективно очищать свой телефон от не нужных программ с помощью специализированных приложений чистильщиков.