Txei драйвер для чего

Технология TXT состоит из последовательно защищённых этапов обработки информации и основана на улучшенном модуле TPM (подробнее о нём модно прочесть в нашем обзоре ноутбука с использованием TPM). В основе системы лежит безопасное исполнение программного кода. Каждое приложение, работающее в защищённом режиме, имеет эксклюзивный доступ к ресурсам компьютера, и в его изолированную среду не сможет вмешаться никакое другое приложение. Ресурсы для работы в защищённом режиме физически выделяются процессором и набором системной логики. Безопасное хранение данных означает их шифрование при помощи всё того же TPM. Любые зашифрованные TPM данные могут быть извлечены с носителя только при помощи того же модуля, что осуществлял шифрование.

Intel также разработала систему безопасного ввода данных. У вредоносной программы не будет возможности отследить поток данных на входе компьютера, а кейлоггер получит только бессмысленный набор символов, поскольку все процедуры ввода (включая передачу данных по USB и даже мышиные клики) будут зашифрованы. Защищённый режим приложения позволяет передавать любые графические данные в кадровый буфер видеокарты только в зашифрованном виде, таким образом, вредоносный код не сможет сделать скриншот и послать его хакеру. Кроме того, зашифрована может быть лишь часть информации – например, какое-то определённое окно с сообщением, которое останется для всех других приложений просто невидимым. Защита предусмотрена и для ядра ОС, загружаемого в специальную изолированную область памяти.

Защита безопасности на аппаратном уровне – огромный шаг вперёд. Даже если вирусы не будут побеждены окончательно, конфиденциальность информации сохранять станет намного проще. TXT имеет встроенную систему самоконтроля, так называемую аттестацию, проходя которую компоненты TXT проверяются на целостность, а в случае провала одного из тестов компьютер просто не загрузится. Работа с памятью в TXT чем-то похожа на работу пользователя с разделами жёсткого диска: каждому приложению процессор во время запуска будет выделять свой изолированный раздел оперативной памяти. Возможны в системе и общие, незащищённые разделы памяти. Таким образом, TXT охватывает практически все подсистемы компьютера

* Выделение памяти;

* мониторинг системных событий;

* связь чипсета и памяти;

* подсистемы хранения данных;

* устройства ввода (клавиатура и мышь) ;

* вывод графической информации.

Разработка технологии TXT сейчас находится на финишной прямой. Впервые она будет применена на практике в 2007 году на компьютерах, поддерживающих платформу vPro. В потребительский сектор TXT попадёт только после того, как прочно обоснуется среди профессиональных систем.

технология защиты информации,

системный антивирус, можно так сказать;

расшифровывается так:

Trusted Execution Technology (TXT) технология доверенного выполнения, также ещё называется LaGrande

В неё входят:

Защищенное выполнение (Protected Execution): эта возможность разрешает приложениям выполняться в изолированных окружениях, чтобы оставаться максимально защищенными от другого программного обеспечения, работающего на этой же платформе. Ни одна другая программа не сможет следить за выполнением приложения или его данными. Кроме того, каждое приложение, которое выполняется в этом режиме, имеет свои собственные физически разделенные ресурсы.

Надежное хранение (Sealed Storage): новые чипы TPM могут хранить и шифровать все ключи на аппаратном уровне, причем, расшифровать их можно только на компьютере, в котором установлен конкретный чип TPM. Любые попытки скопировать данные извне приведут к получению зашифрованной информации.

Защищенный ввод (Protected Input): Интел разрабатывает механизм, который предотвратит неавторизованное наблюдение за устройствами ввода, например, отслеживание щелчков мыши и нажатий клавиш на клавиатуре. Шифроваться будет ввод не только от стандартных устройств ввода, но и данные, которые передаются по шине USB. Надеемся, это не отразится на производительности и скорости передачи данных.

Защита графики (Protected Graphics): приложения, которые выполняются в защищенной среде, получат возможность шифрования графического вывода. Данные, которые передаются видеокарте, будут шифроваться и тоже не смогут быть получены не авторизованным кодом. Например, может быть зашифрована информация, которая отображается простой программой-дневником, а все остальные окна будут оставаться незащищенными.

Защищенный запуск (Protected Launch): эта функция TXT будет контролировать и защищать критические части операционной системы и другие, связанные с системой компоненты от несанкционированного доступа во время запуска. Например, компоненты ядра системы защищаются во время и после запуска.

Trusted Execution Environment на примере Intel SGX. Основные принципы простыми словами. «Hello World!»

Данная статья направлена, прежде всего, на начинающего специалиста, который только

приступил к исследованию методов и способов обеспечения информационной безопасности исполняемого программного кода. С такой задачей рано или поздно сталкиваются все разработчики ПО и системные инженеры, что и произошло на одном из проектов компании Альтирикс системс, в рамках которого необходимо было реализовать защищенное исполнение программного кода в условно не защищенной среде. Для чего, помимо, уже известных и хорошо описанных методов и средств защиты информации, была выбрана, достаточно редко применяемая в российских проектах технология Trusted Execution Environment (TEE) или, говоря по-русски, технология доверенных сред исполнения. Конкретно в этой статье мы решили описать практический пример использования анклавов процессора Intel для доверенной среды исполнения кода (Intel Software Guard Extensions или SGX).

Доверенные среды исполнения поддерживаются далеко не только процессорами данного производителя. Также, TEE поддерживается рядом процессоров AMD (Secure Execution Environment, Secure Technology), процессорами с архитектурой ARM (TrustZone), процессорами с архитектурой RISC-V. Кроме того, TEE поддерживается современными мейнфреймами IBM Z. Мы же выбрали Intel SGX для своего примера поскольку считаем, что на момент написания статьи (лето 2020г.) процессоры Intel наиболее популярны и доступны для начинающих специалистов на постсоветском пространстве. С полным перечнем моделей процессоров Intel с поддержкой Intel SGX можно ознакомиться на сайте Intel в разделе Intel product specifications (ARK), выбрав для поиска соответствующую технологию. И да, возможно, воспользоваться эмуляциями Intel SGX для учебных или исследовательских целей. Работа с несколькими из таких эмуляций выявила ряд сложностей в их настройке. Также нужно понимать, что для реальных “боевых” проектов никакая эмуляция технологии основанной на аппаратом функционале, естественно, недопустима.

Любой ваш отзыв, особенно, с замечаниями и дополнениями от специалистов уже имеющих опыт применения TEE в своих проектах, или же с вопросами от тех, кто точно так же только начинает погружаться в эту технологию, поспособствуют более детальному раскрытию данной темы в следующих статьях. Заранее спасибо!

Введение

Основной вопрос, который мы задаем в начале пути изучения доверенных сред исполнения: можем ли мы доверять компонентам системы компьютера? А если можем, то каким? Разработчики, а в частности инженеры Intel, дают на этот вопрос однозначный ответ: никому, кроме самого Intel. Что под этим подразумевается? Предлагаю поподробнее в этом разобраться.

Кольца привилегий

В целях безопасности, компоненты системы любого компьютера разделены по уровням привилегий. Во всех современных системах, базирующихся на процессорах Intel и не только, реализована кольцевая система уровней привилегий. От внешнего к внутреннему идет расширение полномочий для кода, который обрабатывается в данный момент процессором.

Кольцо №3. На внешнем кольце располагаются все пользовательские приложения, которые мы используем на компьютере в повседневной жизни, они имеют низший уровень доступа.

Кольцо №2 и №1. На данных уровнях располагаются операционные системы и драйвера устройств.

Кольцо №0. Режим супервизора. Здесь расположено ядро операционной системы (управление периферий, распределение ресурсов между процессами), а также системные драйвера.

Кольцо №-1. Гипервизор. Отвечает за распределение ресурсов в случае, если на компьютере одновременно запущены несколько операционных систем, а также отвечает за их изоляцию.

Кольцо №-2. Режим системного управления (SMM – System Management Mode). Управляет энергообеспечением системы, управляет платами расширения.

Мы можем формировать всё новые и новые кольца для ограничения полномочий компонентов иерархии, создавая всё более сложную и нагруженную систему. Однако, таким образом работа для злоумышленника только облегчится: чем сложнее система, тем проще найти в ней уязвимость. Но каким же образом обеспечить дополнительный уровень безопасности там, где это требуется? Ответ состоит из одного слова.

Анклавы

Основной задачей злоумышленника является получение уровня привилегий, который обеспечил бы ему доступ к необходимым ресурсам системы. Если это секрет приложения-жертвы, то злонамеренному приложению необходим именно тот уровень доступа, который отвечает за хранение секретов в системе. Отсюда напрашивается вывод, что управление секретами приложений стоит доверить самому внутреннему кольцу, ведь доступ туда получить сложнее всего. Однако, данный подход был несколько переосмыслен. Теперь все секреты хранятся на одном уровне с пользовательскими приложениями, как и код, который этими секретами управляет за одним условием: никто, абсолютно никто, кроме процессора, не может получить туда доступ. Программа и данные как бы упакованы в хранилище, в данном случае это хранилище называется анклавом (Enclave – закрытый, запертый), ключ от которого есть только у процессора.

Приложения, работающие с доверенной средой

Доверенная часть представляет из себя набор функций и процедур, называемых ECALL (Enclave Call). Сигнатура таких функций должна быть прописана в специальном header-файле, а их реализация в файле с исходным кодом. В целом, подход схож с тем, что мы используем при обычном прописывании хедеров, однако, в данном контексте используется специальный C-подобный язык EDL (Enclave Definition Language). Также необходимо прописать прототипы тех функций, которые можно будет вызвать изнутри анклава, такие функции называются OCALL (Outside Call). Прототипы прописываются в том же хедере, где и ECALL-функции, а реализация, в отличие от ECALL, прописывается соответственно в недоверенной части приложения.

Доверенный и недоверенный код жестко связываются между собой сертификацией с использованием протокола Диффи-Хеллмана. За процедуру подписи отвечает процессор, где и хранится ключ обмена информации, обновляющийся каждый раз при перезагрузке системы. Содержимое анклавов хранится в общей памяти, используемой пользовательскими приложениями, однако хранение происходит в зашифрованном виде. Расшифровать содержимое может только процессор. В идеализированном мире, где код анклавов прописан без единого бага, а все железо работает точно так, как это задумал производитель и никак иначе, мы бы получили универсальную, полностью защищенную систему. Основным достоинством данной системы является исполнение секретной части на том же процессоре, где исполняются все остальные программы, в том числе и пользовательские.

Однако, в последние несколько лет перед широкой аудиторий предстало большое количество микроархитектурных уязвимостей современных процессоров, позволяющих получить доступ внутрь анклава: Foreshadow (уязвимость класса Spectre), SGAxe, Zombieload, CacheOut и многие другие. Нет никакой гарантии того, что это список не пополнится очередной серьезной аппаратной уязвимостью, программное исправление которой не иначе как программной «заплаткой» назвать будет нельзя. Возможно, мы доживем до того времени, когда миру будет представлена абсолютно новая архитектура процессоров, в которой будут исправлены все недостатки, а пока, стоит говорить о том, что у нас есть под рукой. А под рукой у нас есть универсальный, мощный инструмент, серьезно повышающий безопасность современных систем. Повышающий настолько, что он реализован в той или иной интерпретации в миллиардах устройств по всему миру: от умных часов, смартфонов до огромных вычислительных кластеров.

Hello world!

Перейдем от теории к практике. Напишем небольшую программу, которая реализует ставшую уже каноничной задачу: вывести строку «Hello world!». В данной интерпретации укажем ещё и место, откуда будет отправлено послание.

Для начала необходимо скачать и установить SDK для работы с SGX с официального сайта. Для скачивания необходимо пройти простую процедуру регистрации. На этапе установки будет предложено интегрировать пакет разработки в имеющуюся на компьютере версию VS, сделайте это. Всё готово для успешной реализации первого проекта с использованием SGX.

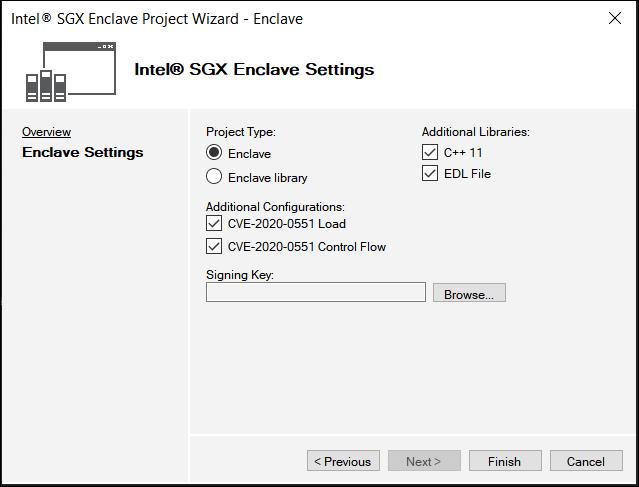

Запускаем VS и создаем проект Intel SGX.

Выбираем имя для проекта и для решения и ждем «далее».

Далее будет предложено выбрать конфигурацию проекта, ничего не меняйте, оставьте те значения, которые предложены изначально.

Затем добавьте к созданному решение ещё один проект: обычное консольное приложение C++.

В результате в диалоговом окне проектов должна получиться следующая картина:

Затем необходимо связать анклав с недоверенной частью. Жмем правой кнопкой на проект «Untrusted part».

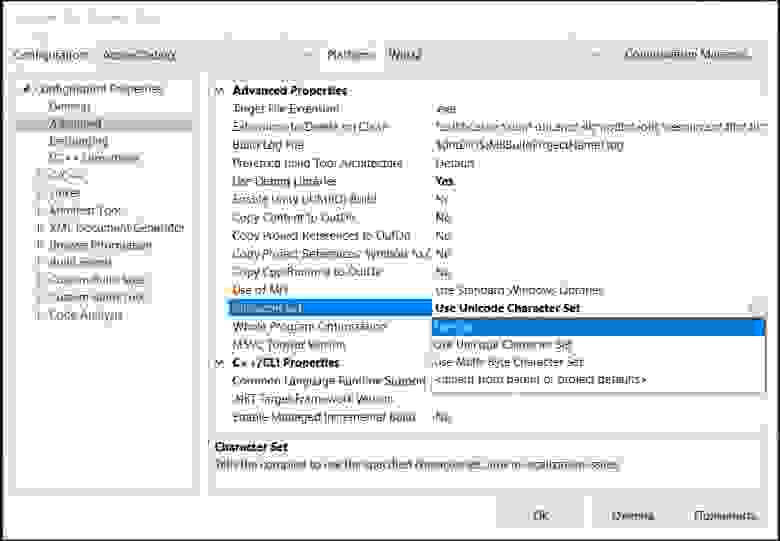

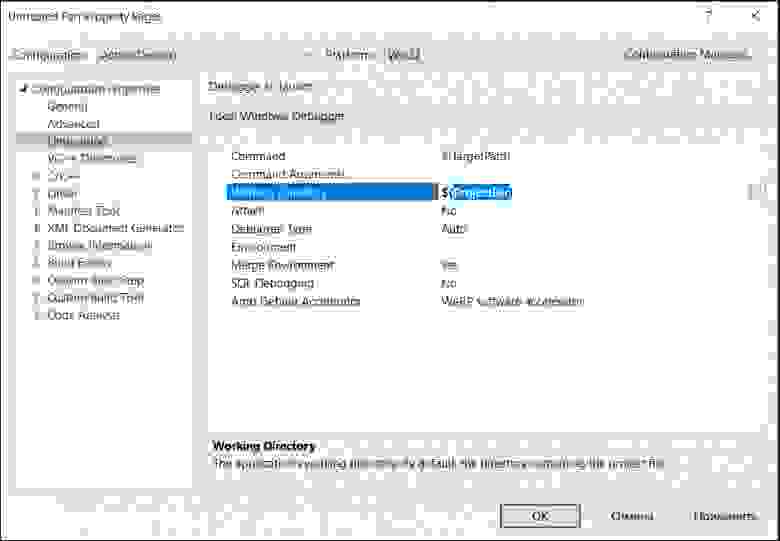

Далее необходимо изменить некоторые свойства проектов.

Это необходимо проделать для корректной работы программы. Повторяем действия для обоих проектов.

Также необходимо обозначить в свойствах решения главный проект.

Всё, наша программа готова к реализации.

В данной программе будет 3 файла, с которыми мы будем работать: Enclave.edl (тот самый хедер), Enclave.cpp (прописана реализация ECALL’ов), Untrusted Part.cpp (главный файл проекта – недоверенная часть).

Поместим в файлы следующий код:

Жмем f7 – собираем решение, а затем ctrl+f5 для запуска.

Если у вас выдало ошибку следующего содержания:

убедитесь, что в BIOS активирован Intel SGX: Bios: Security/IntelSGX/Enabled.

В случае, если никаких ошибок не последовало, а перед экраном на консоли вы увидели следующие строки:

СОДЕРЖАНИЕ

Подробности

Желаемой характеристикой алгоритма криптографического хеширования является то, что (для всех практических целей) результат хеширования (называемый хеш-дайджестом или хешем) любых двух модулей будет давать одно и то же значение хеш-функции только в том случае, если модули идентичны.

Измерения

Цепочка доверия

Измерения модулей кода ACM и BIOS расширены до PCR0, который, как говорят, содержит статический корень измерения доверия (CRTM), а также измерения доверенной вычислительной базы BIOS (TCB). BIOS измеряет дополнительные компоненты в PCR следующим образом:

Динамическая цепочка доверия начинается, когда операционная система вызывает специальную инструкцию безопасности, которая сбрасывает динамические PCR (PCR17–22) до значений по умолчанию и запускает измеряемый запуск. Первое динамическое измерение выполняется аппаратными средствами (то есть процессором) для измерения другого модуля с цифровой подписью (называемого SINIT ACM), который также предоставляется производителем набора микросхем и чья подпись и целостность проверяются процессором. Это называется динамическим корнем измерения доверия (DRTM).

Целостность LCP и ее списки заведомо исправных измерений защищены путем хранения хеш-измерения политики в TPM в защищенном энергонезависимом месте, которое может быть изменено только владельцем платформы.

Выполнить как надежная ОС

Как только LCP удовлетворяется, SINIT ACM позволяет MLE работать в качестве доверенной ОС, разрешая доступ к специальным регистрам безопасности и разрешая доступ TPM Locality 2 на уровне 2. Теперь MLE может выполнять дополнительные измерения динамических PCR. Динамические ПЦР содержат измерения:

Заявление

Значения ПЦР доступны как локально, так и удаленно. Кроме того, TPM имеет возможность поставить цифровую подпись для значений PCR (т. Е. Котировки PCR), чтобы любой объект мог проверить, что измерения исходят от TPM и защищены им, что позволяет удаленной аттестации обнаруживать фальсификацию, повреждение и т. Д. и вредоносное ПО. Кроме того, эти значения можно использовать для определения среды выполнения (конкретная версия BIOS, уровень ОС, конфигурация и т. Д.) И сравнения их с собственными списками заведомо исправных значений для дальнейшей категоризации платформы. Эта возможность оценивать и назначать уровни доверия платформам известна как Trusted Compute Pools.

Некоторые примеры использования доверенных вычислительных пулов:

Механизм доверенного исполнения Intel® (Intel® TXE) для NUC6CAY, NUC8CCH

Введение

При этом загрузке устанавливается Механизм доверенного исполнения Intel® и встроенное ПО.

Лицензия на использование программного обеспечения Intel

Файлы, доступные для скачивания

Подробное описание

Цель

Устанавливает драйвер Механизм доверенного исполнения Intel® (Intel® TXE) и встроенное ПО. Драйвер Intel TXE необходим для работы функций безопасной загрузки и безопасности платформы.

Не уверены, что это подходящий драйвер для вашего устройства Intel® NUC?

Запустите Приложение Intel® Driver & Support Assistant для автоматического обнаружения обновлений драйверов.

Этот скачиваемый файл подходит для нижеуказанных видов продукции.

Автоматическое обновление драйвера и программного обеспечения

Идентифицируйте свою продукцию и установите обновления драйверов Intel® и ПО для вашей ОС Windows*.

Содержание данной страницы представляет собой сочетание выполненного человеком и компьютерного перевода оригинального содержания на английском языке. Данная информация предоставляется для вашего удобства и в ознакомительных целях и не должна расцениваться как исключительная, либо безошибочная. При обнаружении каких-либо противоречий между версией данной страницы на английском языке и переводом, версия на английском языке будет иметь приоритет и контроль. Посмотреть английскую версию этой страницы.

Для работы технологий Intel может потребоваться специальное оборудование, ПО или активация услуг. // Ни один продукт или компонент не может обеспечить абсолютную защиту. // Ваши расходы и результаты могут отличаться. // Производительность зависит от вида использования, конфигурации и других факторов. // См. наши юридические уведомления и отказ от ответственности. // Корпорация Intel выступает за соблюдение прав человека и избегает причастности к их нарушению. См. Глобальные принципы защиты прав человека в корпорации Intel. Продукция и программное обеспечение Intel предназначены только для использования в приложениях, которые не приводят или не способствуют нарушению всемирно признанных прав человека.

Безопасность прошивок на примере подсистемы Intel Management Engine

В предыдущей статье был описан ход исследования безопасности прошивок промышленных коммутаторов. Мы показали, что обнаруженные архитектурные недостатки позволяют легко подделывать образы прошивок, обновлять ими свитчи и исполнять свой код на них (а в некоторых случаях — и на подключающихся к свитчам клиентах). В дополнение, мы описали возможности закрепления внедряемого кода на устройствах. Подчеркнули низкое качество кода прошивок и отсутствие механизмов защиты от эксплуатации бинарных уязвимостей.

Мы обещали привести реальный пример сильной модели безопасности прошивок, где модификация исполнимого кода является очень нетривиальной задачей для потенциального злоумышленника.

Встречайте – подсистема Intel Management Engine, самая загадочная составляющая архитектуры современных x86-платформ.

Введение

Для начала, основательно разберёмся в предметной области. Что это такое, откуда и зачем появилось?

В 2005 году компания Intel представила Active Management Technology (AMT) версии 1.0 — решение для удалённого администрирования (управление, инвентаризация, обновление, диагностика, устранение неполадок и т.д.) и защиты десткопных компьютерных систем, своего рода аналог технологии Intelligent Platform Management Interface (IPMI), использующейся в серверах.

[рисунок взят отсюда]

А ещё этот микроконтроллер начинает работать при подаче питания на материнскую плату компьютерной системы (т.е. при подключении компьютера к электрической сети, ещё до того, как пользователь нажмёт кнопку Power).

Итак, Management Engine всегда включён, но использование возможностей AMT требует активации (подразумевает задание пароля, сетевых параметров,… ) в BIOS setup, а точнее в MEBx setup:

[скриншот взят отсюда]

Похвально, что дефолтный пароль («admin») при первом входе обязательно требуется изменить на новый, удовлетворяющий определённым требованиям: минимум 8 символов, среди которых должны присутствовать хотя бы одна цифра, одна заглавная буква и один спец. символ.

AMT 1.0 была реализована на интегрированном в южный мост чипсета (Input/Output Controller Hub, ICH) сетевом модуле Intel 82573E series Gigabit Ethernet Controller.

Затем, в 2006 году, начиная с AMT версии 2.0, микроконтроллер перенесли в северный мост чипсета (Graphics and Memory Controller Hub, GMCH). Именно тогда подсистему наименовали в Intel Management Engine (ME) версии 2.0.

[рисунок взят отсюда]

Одновременно с этим появился бренд Intel vPro, который обозначал комплекс реализованных на основе Intel ME технологий: AMT, Trusted Execution Technology (TXT) и Virtualization Technology (VT). Позже в этот список вошли Identity Protection Technology (IPT) и Anti-Theft (AT).

Тогда же Intel ME наделили ещё большим количеством впечатляющих возможностей, среди которых — полный доступ ко всему содержимому оперативной памяти компьютера через внутренний DMA-контроллер, а в дальнейшем появилась возможность мониторинга видеопотока, выводящегося на монитор (правда, только в случае использования встроенного графического ядра).

AMT тоже не стояла на месте и активно развивалась: изменялся состав используемых протоколов (например, добавилась поддержка HTTPS через порт 16993), в версии 6.0 для удалённого администратора появилась фича Remote Desktop, она же KVM (Keyboard Video Mouse), и прочее.

Подробнее про развитие Intel AMT можно почитать здесь.

Тем не менее, из-за высокой стоимости реализации, эта подсистема присутствовала, за несколькими исключениями, только на материнских платах с чипсетами Intel линейки Q: