Use peer dns mikrotik что это

MikroTik основы настройки DNS

Если в магазине вас угораздило купить роутер MikroTik себе домой и вы не знаете зачем он вам, а отравление DNS кэша вашим провайдером не дает вам спать по ночам, то этот пост для вас.

Можно не мучаться и поставить DNS от Yandex, Google, Adquard и прочее, а можно пойти более сложным путем:

Открываем сайт https://root-servers.org и ищем свой город, смотрим какие там есть корневые сервера DNS

Если их несколько, выбираем какой больше нравится вам 🙂

Далее находим официальный сайт данной компании, в моем случае это https://www.verisign.com и на сайте ищем раздел с публичным DNS.

В данном случае нас перенаправляют на сайт https://www.publicdns.neustar, идем туда и копируем адреса в блокнот 🙂

Открываем WinBox или через http, кому как больше нравится.

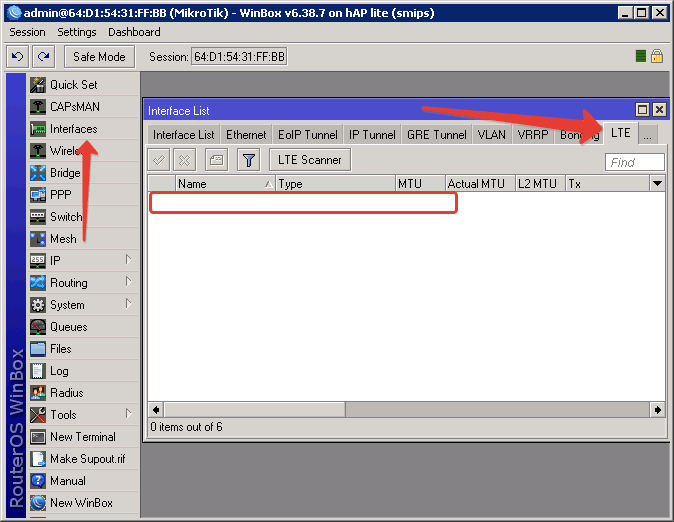

1. Первым делом удаляем автополучение DNS провайдера:

открываем настройки интерфейса и убираем галочку «use peer dns»

На этом можно было бы закончить, но мы пойдем далее.

Помимо белых официальных DNS резолверов есть еще и темная сторона альтернативные корневые серверы DNS, например, выберем OpenNIC (остальные добавляются подобным образом). Нас интересуют поддерживаемые домены https://www.opennic.org:

Далее открываем терминал и добавляем статические маршруты

/ip dns static add comment=»OpenNIC» forward-to=185.121.177.177,169.239.202.202,2a05:dfc7:5::53::1,2a05:dfc7:5::5353::1 regexp=».*(\\.bbs|\\.chan|\\.cyb|\\.dyn|\\.geek|\\.gopher|\\.indy|\\.libre|\\.neo|\\.null|\\.o)\$» type=FWD

/ip dns static add comment=»OpenNIC» forward-to=185.121.177.177,169.239.202.202,2a05:dfc7:5::53::1,2a05:dfc7:5::5353::1 regexp=».*(\\.oss|\\.oz|\\.parody|\\.pirate|\\.opennic.glue|\\.dns\\.opennic\\.glue)\$» type=FWD

В настройках DNS делаем очистку кэша.

Если пользуетесь Microsoft Edge, отключаем «улучшайзеры», в других браузерах аналогично.

Ребутим все что можно отребутить 🙂

Что мне это дало? Нормально заработали уведомления от mihome, перестали «тупить» китайские лампочки. Ну и немного ощущаешь себя кулхацкером чуть более независимым от своего провайдера.

upd: корневой сервер DNS (в городе) не является публичным резолвером и не отвечает на запросы, нужно вводить ip публичного резолвера данного корневого сервера DNS.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Расширенная настройка DNS и DHCP в роутерах Mikrotik

DNS (Domain Name System)

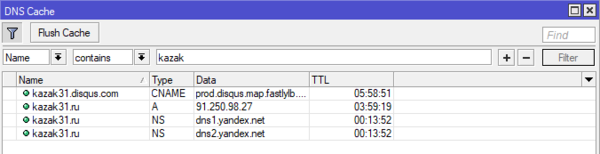

Это может быть полезным, если вы внесли какие-либо изменения во внешнюю зону и желаете быстрее обновить кеш. Как показывает практика, публичные сервера, такие как Google, OpenDNS или Яндекс тоже часто игнорируют TTL из SOA и обновляют свой кеш чаще.

Очистить кеш можно кнопкой Flush Cache в окне Cache или командой в терминале:

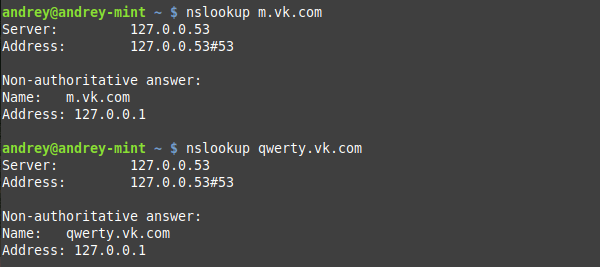

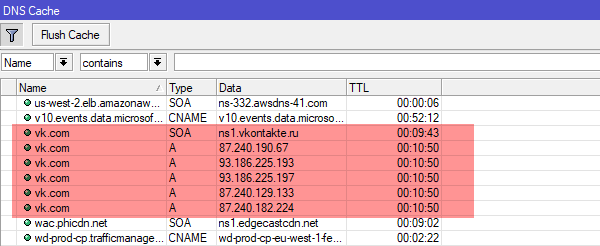

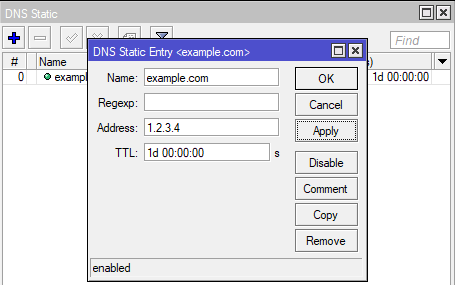

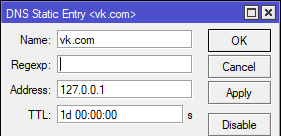

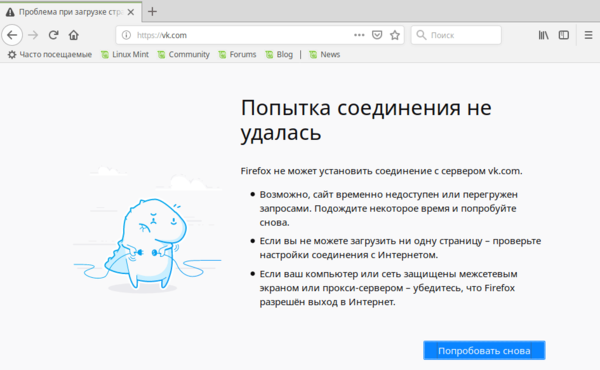

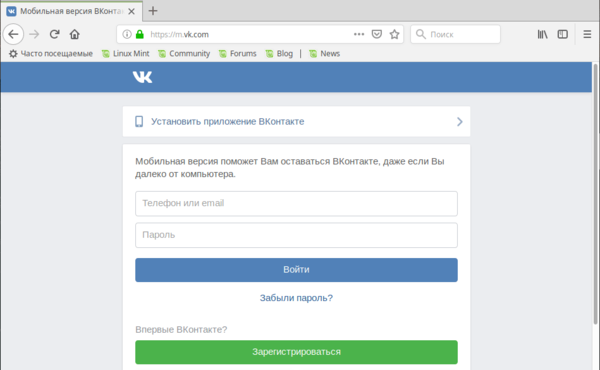

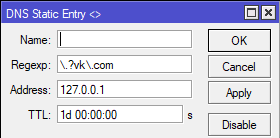

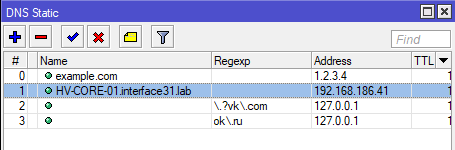

Так так, скажет внимательный читатель, это же можно использовать для блокировки нежелательных ресурсов и будет прав. Если мы не хотим, чтобы пользователи сидели в соцсетях, то добавим на сервер записи, который будут разрешать такие запросы в 127.0.0.1:

Скажем, чтобы заблокировать домен vk.com со всеми поддоменами нам потребуется выражение:

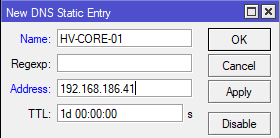

Внесем его в соответствующее поле Mikrotik:

Но это правило заблокирует также любые ресурсы, которые заканчиваются на vk.com, для того, чтобы этого избежать, нам потребуется более сложное выражение:

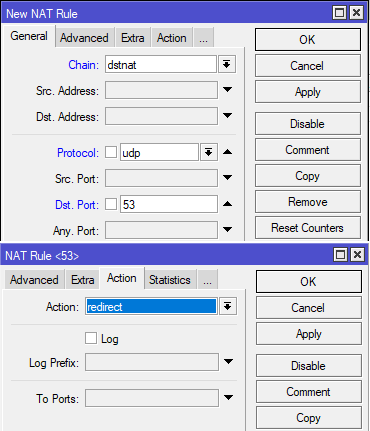

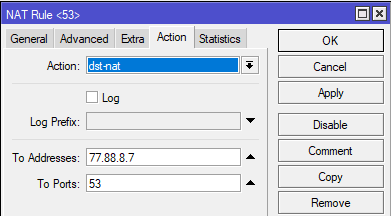

Теперь любые DNS-запросы от пользователей сети будут перенаправляться на наш DNS-сервер на роутере, что сделает любые попытки обойти локальный DNS бессмысленными.

Как видим, DNS-сервер роутера Mikrotik, несмотря на кажущуюся простоту, в общем не так уж и прост и дает в руки администратора достаточно широкие возможности.

DHCP (Dynamic Host Configuration Protocol)

Когда речь заходит о DHCP, то обычно имеют ввиду автоматическое присвоение сетевых параметров, таких как IP-адрес, маска, шлюз и DNS-сервера. Но на самом деле возможности протокола намного шире и позволяют настроить очень многие сетевые параметры. Все возможности протокола описаны в RFC 2132, но мы не будем забираться столь глубоко, а рассмотрим в качестве примера только несколько наиболее популярных опций.

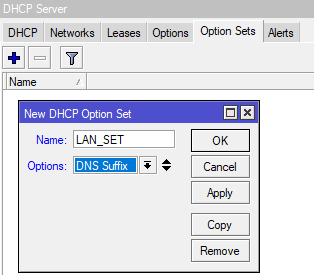

Обратите внимание, что значение value берется в кавычки два раза, в двойные и одинарные.

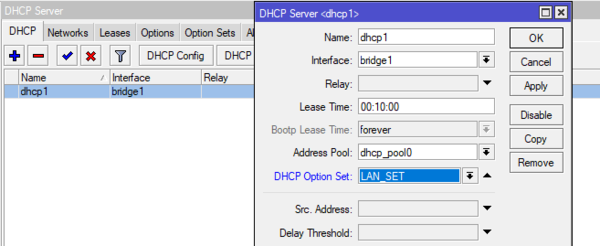

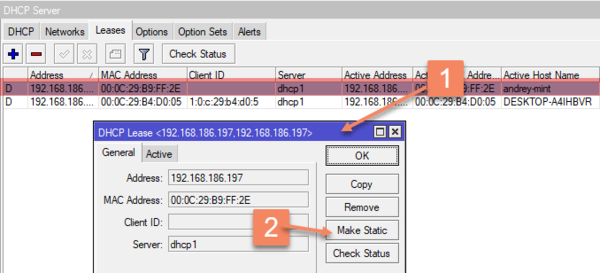

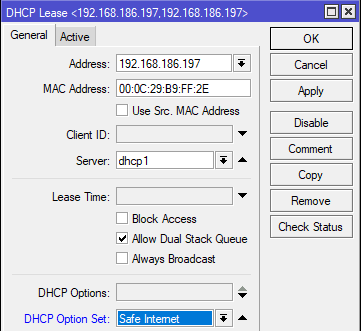

Наборам желательно давать осмысленные названия, чтобы впоследствии вы легко могли понять для чего он предназначен. Теперь назначим его для применения на всю область DHCP-сервера. Перейдем на закладку DHCP и откроем запись нашего сервера, в поле DHCP Option Set укажем имя созданного нами набора.

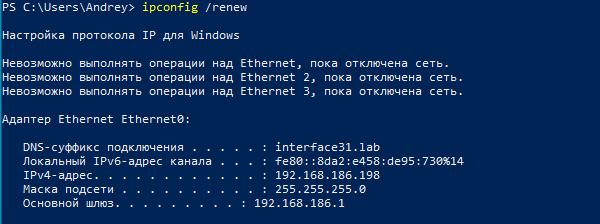

Теперь обновим параметры DHCP и сразу увидим полученный DNS-суффикс:

Также довольно часто используются опции: 42 (NTP Servers), 60, 66 (TFTP Server Name), 67 (Bootfile-Name). Имейте ввиду, что ОС Windows не запрашивает у DHCP-сервера опцию 42 и для нее установить таким образом сервер времени не удастся.

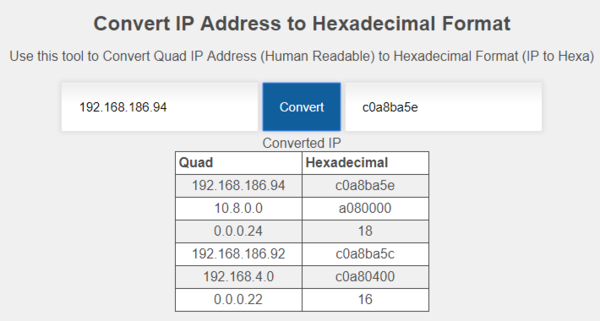

Отдельно коснемся того, как указывать IP-адреса. Протокол предусматривает передачу значений в шестнадцатеричном (Hex) формате, но RouterOS позволяет использовать и строковые значение, для этого значение Value должно содержать привычное написание адреса, взятое в одинарные кавычки:

или его шестнадцатеричное значение, которое должно начинаться с префикса 0х:

Если адресов несколько, то указываем каждый, взяв в одинарные кавычки, без пробелов между ними:

В шестнадцатеричном виде мы добавляем второе значение в конец строки, также без пробелов:

В терминале это будет выглядеть так:

Для перевода значений IP-адреса в шестнадцатеричное значение, можно использовать любой онлайн-калькулятор, мы при подготовке данного материала использовали этот.

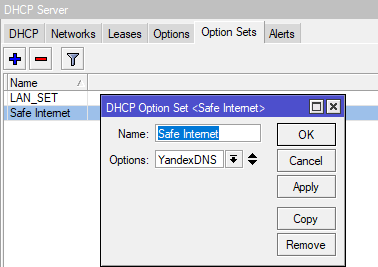

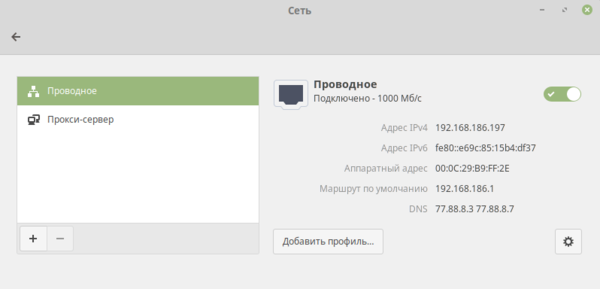

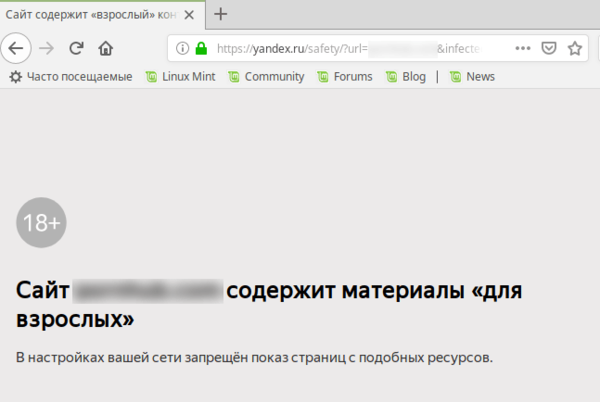

Еще одна интересная возможность открывается в выдаче отдельным узлам своего набора опций. Следующий сценарий подойдет домашним пользователям, как достаточно простой и эффективный способ обеспечить безопасность ребенка в интернет.

Суть ее состоит в следующем: мы выборочно изменяем DNS-сервера детских сетевых устройств на безопасные DNS, например, Яндекс Семейный, SkyDNS, AdGuard и т.д. Тем, кто захочет реализовать этот сценарий в сети предприятия следует иметь ввиду, что в этом случае таким клиентам будут недоступны возможности собственного DNS-сервера, т.е. все то, о чем мы говорили в первой части статьи.

Итак, сначала создадим новую DHCP опцию с кодом 6 и укажем в значении сервера Яндекс Семейного:

Теперь создадим новый набор опций и добавим туда опцию YandexDNS.

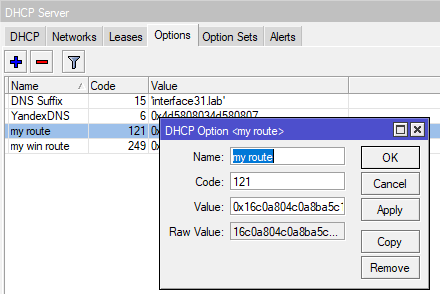

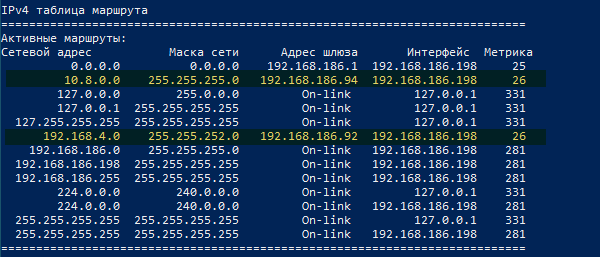

Напоследок рассмотрим опции 121 (Classless Static Routes) и 249 (MS Routes), которые предназначены для передачи статических маршрутов. Первая опция предусмотрена RFC 2132, вторая является «художественной самодеятельностью» Microsoft, поэтому следует указывать обе из них с одинаковым содержимым.

Во избежание ошибок мы советуем задавать маршруты в HEX-формате, синтаксис предусмотрен следующий:

Таким образом первый маршрут должен выглядеть так:

Итоговое значение будет (не забываем про 0x вначале):

Добавим опции командами:

или через графический интерфейс:

В заключение хочется добавить, что данная статья не должна рассматриваться вами как догма, все пункты которой требуется обязательно применить. Данный материал имеет цель показать те скрытые возможности привычных сервисов, которые обычно не затрагиваются в руководствах по базовой настройке. После чего уже сам администратор должен решать, что он будет применять в своей сети и зачем. К сожалению, объем статьи не позволяет нам охватить все возможности DHCP, что-то из них мы отразим в будущих статьях, а что-то вам придется изучать самостоятельно. Но надеемся, что данный материал окажется вам полезен и даст дополнительный стимул к изучению всех возможностей используемых протоколов.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Быстрая настройка Mikrotik с нуля для новичков, часть 1

Это простая инструкция по быстрой базовой настройке Mikrotik для установки его вместо любого домашнего роутера, наглядная и не требующая специальных знаний — смотрим на картинку ставим галочки так же у себя и в конце получаем работающий роутер, статья рассчитана на домашних пользователей с минимальными знаниями или админов которым нужно быстро получить рабочее решение без длительного изучения документации.

Для настройки была выбрана «домашняя» версия из серии hap-lite, но инструкция подойдет и к любой другой модели. Настраивать будем модель RouterBOARD 941-2nD, по цене она сравнима с бытовыми роутерами, а по возможностям значительно их превосходит, в том числе и по стабильности в работе, в основном Mikrotik делает устройства из серии «настроил и забыл» (иногда и у них бывают проколы, как правило это касается каких-то специфических и редко используемых возможностей и легко исправляется установкой другой версии прошивки или сменой настроек).

Для настройки Mikrotik можно использовать:

Так как мы сделаем полный сброс и доступ к устройству будет только по MAC, то для настройки нужно использовать Winbox.

Приступаем:

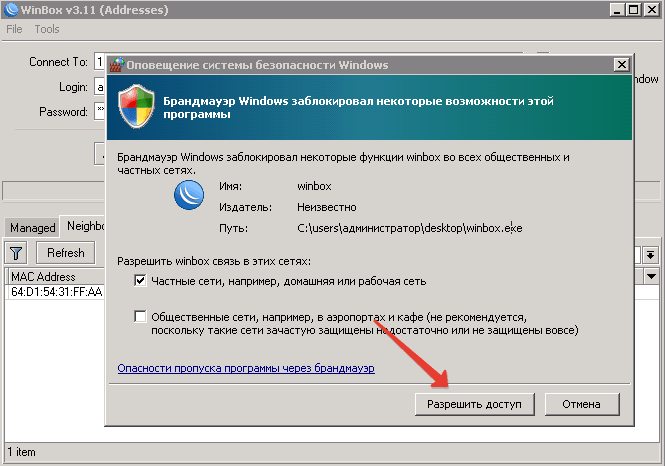

Скачиваем свежую версию Winbox (ссылка внизу страницы), и подключаем свой компьютер в любой порт Mikrotik. Удобно в первый порт подключать кабель от провайдера, во второй порт кабель второго провайдера и так далее, а оставшиеся свободными порты объединять в свитч/бридж и подключать в них локальные устройства. Запускаем Winbox, если нужно разрешаем доступ к сети:

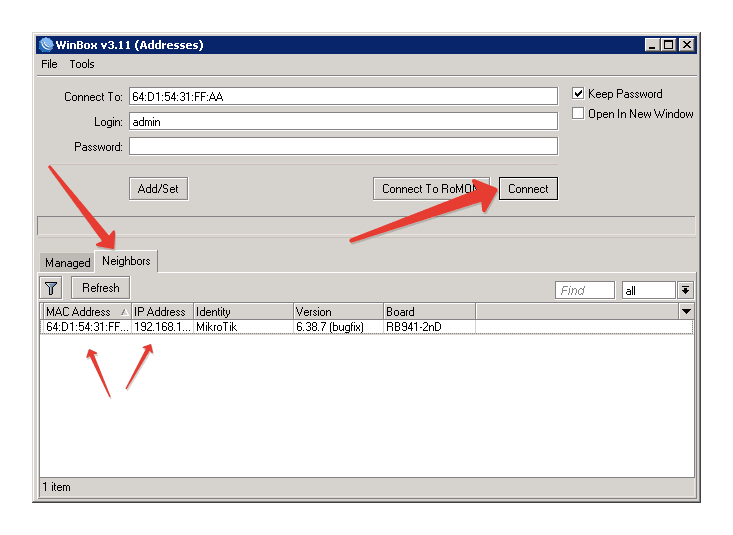

В Winbox после запуска, нужно вписать данные для подключения, по умолчанию логин — admin, пароль пустой, IP-адрес 192.168.88.1, но можно подключиться проще, в нижней части окна перейдите на вкладку Neighbors в списке отобразятся все найденные устройства (в нашем случае там будет только одна запись) при клике по MAC или IP найденного устройства адрес будет помещен в строку Connect To, вам останется только вписать логин и нажать на кнопку Connect:

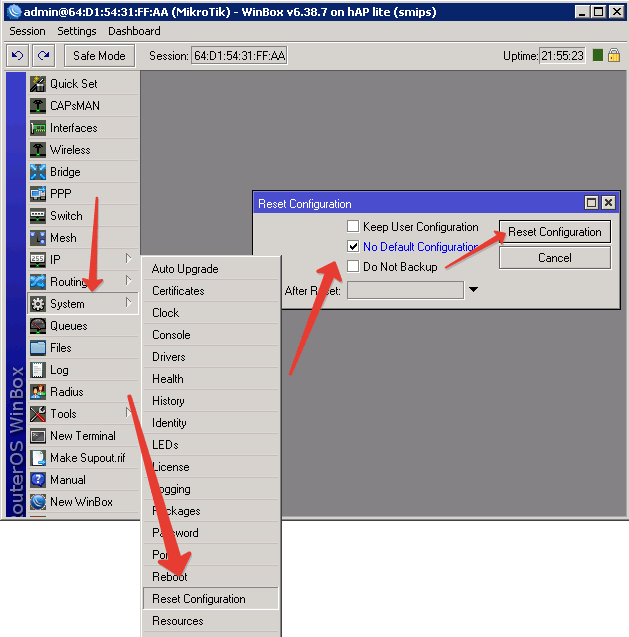

При первом заходе на устройство появится окно с предложение сохранить конфигурацию по умолчанию, либо удалить ее и настроить все самостоятельно. Если нажать ок, то далее настройка тривиальна и описана в этой статье я делал так много раз и проблем не было, но мы легких путей не ищем и настроим все самостоятельно, потому что я хоть и не сталкивался, но многие пишут что стандартная конфигурация не лишена недостатков и может глючить, поэтому жмем Remove Configuration и ждем пока Микротик перезагрузится:

Если вдруг это окошко при заходе не появилось, значит на Микротик уже кто-то логинился, в этом случае нужно зайти System > Reset Configuration поставить галку «No Default Configuration» и нажать Reset Configuration:

/user add name=Новый_логин group=full password=пароль

/user remove admin

Первая команда добавит нового пользователя с указанным вами логином и паролем, вторая удалит пользователя admin, затем переподключаемся к Mikrotik под новым пользователем и далее все настройки выполняем под ним.

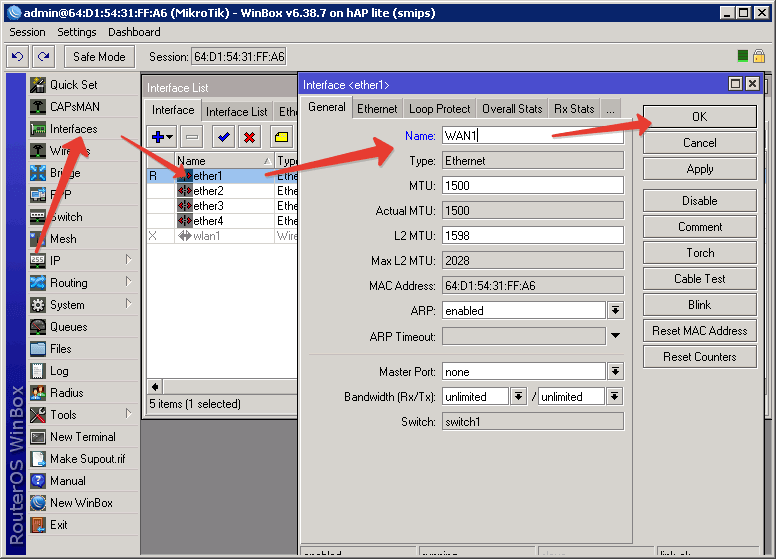

Переименование портов (не обязательно)

Переименовывать порты не обязательно, все будет работать и так, это делается исключительно для удобства настройки. Переименовываем первый порт, куда подключаем кабель от провайдера в WAN1 (если провайдеров несколько то WAN2 и так далее), остальным портам я оставляю старые имена, но их тоже можно переименовать в Lan1, Lan2 и т. д.

Или можно выполнить в консоли:

/interface ethernet set [find default-name=ether1] name=WAN1 — где ether1 — порт который нужно переименовать, а WAN1 — новое имя, так же переименовываем остальные порты если нужно.

Привязка MAC-адреса Mikrotik у провайдера

Если Вы меняете роутер на Микротик, то скорей всего знаете что у Вашего провайдера есть привязка по MAC-адресу, в этом случае нужно изменить MAC-адрес того порта Микротика куда подключается провайдера на MAC-адрес старого роутера, сделать это можно только из консоли, следующей командой:

/interface ethernet set WAN1 mac-address=00:00:00:00:00:00 — вместо нулей надо вписать MAC-адрес зарезервированный у провайдера, узнать его можно зайдя в веб-интерфейс старого роутера, в техподдержке своего провайдера или поискать наклейку на корпусе устройства.

Если, после выполнения команды MAC-адрес сменился на указанный Вами значит все ок:

Настройка подключения к провайдеру по DHCP

Всё больше провайдеров отдают настройки своим клиентам сразу по DHCP, это просто и удобно как для провайдера, так и для клиентов, минимум настройки со стороны клиента и возможность для провайдера выдавать не только IP адреса а и многие другие параметры. Заходим IP>DHCP Client > + Interface = WAN1, остальные настройки можно оставить стандартные. Use peer DNS — означает использование провайдерских DNS, NTP — синхронизация времени, Add Default Route — добавлять ли стандартный маршрут в таблицу маршрутизации и Default Route Distance — приоритет маршрута по сравнению с другими, если у Вас несколько провайдеров то изменяя приоритет можно управлять предпочитаемым маршрутом для трафика, 0 — самый высокий приоритет.

Или тоже самое в консоли:

/ip dhcp-client add interface=WAN1 disabled=no

Настройка подключения к провайдеру со статическим IP

В этом случае настройки из предыдущего пункта просто прописываются вручную. У некоторых провайдеров свой статический IP можно получить по DHCP — просто каждый раз, ваш роутер будет получать одни и те же настройки. При подключении со статическим IP нужно заранее узнать у провайдера свои настройки, IP, Маску сети, Gateway (шлюз), DNS.

Например провайдер выдал такие настройки:

IP адрес: 192.168.0.11;

Mask/маска сети: может быть в двух видах например 255.255.255.0 или /24 что одно и тоже, Микротик понимает оба вида, бытовые роутеры как правило только первый

Gateway/шлюз: 192.168.0.1;

DNS сервера: 192.168.0.33 и 192.168.0.34

Добавляем IP-адрес на порт WAN1: IP > Addresses > + >Address: 192.168.0.11/255.255.255.0 > Interface > WAN1

При «прямом» подключении к провайдеру с динамическим или статическим адресом, при добавлении маршрута нужно всегда указывать IP шлюза, в выпадающем списке там можно выбрать в качестве шлюза какой-либо интерфейс, работает это только с виртуальными интерфейсами PPPoE, PPTP, VPN и т. д.

Добавляем DNS: IP > DNS > Servers: 192.168.0.33; 192.168.0.34

Галку Allow Remote Requests можно поставить если Вы хотите чтоб микротик выступал в роли кеширующего DNS, но в этом случае необходимо запретить обработку запросов DNS поступающих на порты которые смотрят в сеть провайдера и разрешить обрабатывать запросы только из локальной сети. Серверов DNS можно вписать несколько, для добавления еще одной строчки надо жать маленькую кнопку «Вниз» около поля.

Все тоже самое из консоли:

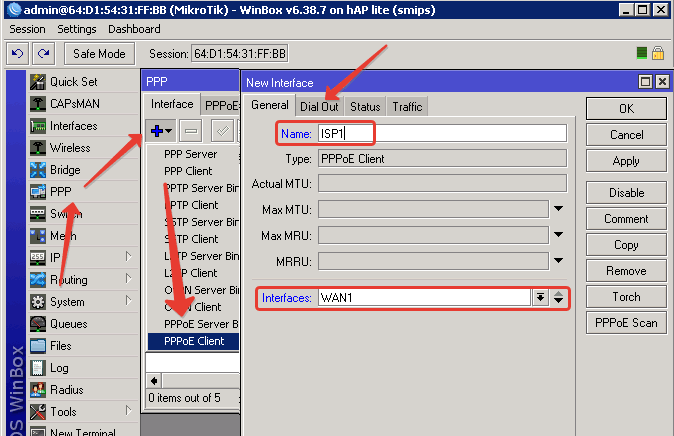

Подключение к провайдеру по PPPoE

Если у Вас подключение к провайдеру по PPPoE, то по идее можно пропустить два предыдущих пункта, но часто провайдеры предоставляют доступ к каким-то локальным ресурсам в своей сети, и если они вам нужны то сперва следует выполнить настройку подключения к провайдеру по DHCP и затем вернуться к этому пункту. В бытовых роутерах это зачастую называется DualAccess или Russian PPPoE, до версии прошивки 6.0 на Микротик настройка такого доступа требовала некоторых танцев, но теперь все работает из коробки, поэтому не будем останавливаться на этом моменте. Перед настройкой соединения PPPoE, Вы должны знать логин и пароль, которые у большинства провайдеров выдаются при подключении и часто написаны на специальном листке с настройками.

Добавляем интерфейс: PPP > + > PPPoE Client затем на вкладке General задаем желаемое имя интерфейса Name = ISP1 и выбираем порт куда подключен кабель от провайдера Interface = WAN1. На вкладке Dial Out укажите логин и пароль и проверьте что остальные галочки стоят как на скринах ниже:

Или команда для консоли:

/interface pppoe-client add interface=WAN1 name=ISP1 disabled=no user=Логин password=Пароль use-peer-dns=yes add-default-route=yes default-route-distance=0

Далее в качестве интерфейса смотрящего в интернет будет выступать ISP1 его и будем использовать в настройках.

Подключение к провайдеру по L2TP/PPTP

Честно говоря я не припоминаю чтоб хотя бы раз настраивал такое подключение, но в некоторых странах этот тип подключений по прежнему остается широко распространенным, поэтому рассмотрим и его. Оба типа подключения требуют предварительной настройки IP-адреса и возможно прописывания маршрутов, подробности обычно можно узнать на сайте провайдера или в его поддержке. Предполагается что с этим вы разобрались и настроили статический или динамический IP-адрес по инструкции выше, а так же узнали логин, пароль и адрес VPN сервера для подключения.

Настройка аналогична PPPoE:

Добавляем интерфейс PPTP/L2TP: PPP > + > PPTP Client или L2TP Client смотря что у Вас, на вкладке General укажите имя подключения (например ISP1), а на вкладке Dial out нужно указать адрес сервера, логин, пароль, в Profile выбрать Default, поставить галку Add default route и выставить Distance = 1

Изменять/заполнять нужно только выделенные поля

Команды для консоли:

Для pptp-client:

/interface pptp-client add name=ISP1 disabled=no connect-to=Адрес сервера user=Логин password=Пароль add-default-route=yes default-route-distance=1 profile=default

Для l2tp заменить pptp-client на :

/interface l2tp-client add name=ISP1 disabled=no connect-to=Адрес сервера user=Логин password=Пароль add-default-route=yes default-route-distance=1 profile=default

Подключение к интернет через 3G/4G модемы

В нашей модели USB-порта нет, если в Вашей есть то в общем случае модем нужно искать в разделе Interfaces > LTE:

И работать с ним как с обычным портом, получить настройки по DHCP, поднять соединение PPPoE и т. д. подводных камней там достаточно можно и их описание может потянуть еще на целую статью. Список поддерживаемых модемов есть тут.

Настройка локальной сети

Первый порт у нас подключен к провайдеру и в нашем случае остается еще 3 локальных порта плюс модуль WiFi (в других моделях локальных портов может быть больше, как и модулей WiFi), сейчас они все как бы висят в воздухе и никуда не подключены, никакой трафик никуда не ходит, а нам нужно чтоб ходил, для этого объединим локальные порты и создадим сетевой мост, который объединит локальные порты и WiFi. Все порты и модуль WiFi Вы можете переименовать как Вам удобно, я этого делать не буду. Объединять порты в Микротик можно двумя способами, аппаратным (но только те которые относятся к одному чипу) и программным можно объединить любые. Аппаратное объединение очевидно быстрее, им объединим локальные порты а затем создадим программный сетевой мост между ними и WiFi-интерфейсом. Один из локальных портов, удобнее всего последний выбираем главным (master), остальные подчиняем ему, делается это просто к примеру у нас последний 4-й порт, он будет главным, его настройки не меняются, заходим в третий и выбираем для него мастер-портом четвертый:

Повторяем операцию с оставшимися свободными портами и должно получиться вот так:

4-й порт мастер, хоть это нигде и не указано, 2-й и 3-й имеют пометку S — Slave, подчиненный в нашем случае.

Команды для консоли:

/interface ethernet set [find default-name=ether2] master-port=ether4

/interface ethernet set [find default-name=ether3] master-port=ether4

Для остальных портов команды аналогичные, нужно только сменить имена портов на свои. Теперь нужно добавить к нашей локальной сети WiFi интерфейс, для этого создадим Bridge (мост).

Сперва создадим сам мост, а затем добавим в него нужные порты:

Bridge > + > Name:bridge1

Bridge > Ports > + > Interface: ether4; Bridge: bridge1

Bridge > Ports > + > Interface: wlan1; Bridge: bridge1

/ interface bridge add name=bridge1

/ interface bridge port add interface =ether4 bridge=bridge1

/ interface bridge port add interface =wlan1 bridge=bridge1

Заметьте что в bridge1 мы добавляем только мастер-порт, теперь bridge1 это интерфейс который смотрит в локальную сеть, его и будем использовать в дальнейшем для настройки. Для того чтоб работала локальная сеть на bridge1 — нужно добавить IP-адрес, а чтоб IP-адреса раздавались автоматически нужно на нем же поднять DHCP-сервер.

Добавляем ip на bridge1: IP > Addresses > + > Address: 192.168.88.1/24; Interface: bridge1

Или в консоли:

/ ip address add address=192.168.88.1/24 interface =bridge1

Далее нужно настроить раздачу IP-адресов для всех устройств подключенных к нашей локальной сети, как проводом так и по WiFi, сделать это можно двумя способами, с помощью мастера и вручную. Ниже показаны оба варианта, первый с помощью мастера, заходим в меню IP > DHCP Server > DHCP Setup и далее заполняем нужные поля и жмем Next.

Настройка WiFi

Я много раз настраивал Wi-Fi на Mikrotik, настройки по умолчанию — работают всегда, поэтому рекомендую их не трогать, если только Вы не уверены в том что делаете. Но иногда их можно оптимизировать под конкретную ситуацию, можно увеличить радиус покрытия, стабильность связи и в целом по сравнению с любым бытовым роутером, Микротик дает гораздо больше возможностей по настройке, что в условиях зашумленного городского эфира значительно повышает шансы добиться стабильной работы. Если все нормально работает с настройками по умолчанию — рекомендую их не трогать.

Активируем беспроводной интерфейс и приступаем к его настройке:

Настроим профиль безопасности, имя любое, некоторые старые устройства не умеют работать с шифрованием AES для них возможно придется включить устаревший вариант TKIP, который не рекомендуется из-за слабой безопасности, в поля Pre-Shared Key вводим пароль на нашу точку:

Настраиваем сам беспроводной интерфейс:

Вкладка Wireless:

Mode: ap bridge;

Band: 2gHz-B/G/N, если в сети нет старых устройств рекомендую выбирать Only-N, медленно но стабильно Only-G или 2gHz-B/G, в общем если не работает как надо экспериментируйте;

Channel Width: 20 MHz, если эфир свободен и Ваши устройства поддерживают можно поставить 40, скорость увеличится;фи

Frequency: auto, это тоже самое что и каналы в бытовых роутерах, рекомендую поставить авто, конкретный канал ставьте если знаете что делаете;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: my_wifi, выбираем профиль созданный ранее;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no, позволяет скрывать Вашу точку из списка найденных устройств и в этом случае подключаться к ней придется вручную вводя имя, в общем жизнь эта настройка усложняет только владельцу, взломщики легко находят скрытые точки;

Далее вкладка Nstreme.

Отключаем все.

/interface wireless set wlan1 disabled=no ssid=Mikrotik mode=ap-bridge band=2ghz-b/g/n frequency=auto bridge-mode=enabled wireless-protocol=any security-profile=my_wifi default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Теперь у нас есть рабочее подключение к Интернет и настроенная локальная сеть c WiFi, осталось «соединить» их между собой с помощью правил пакетного фильтра.

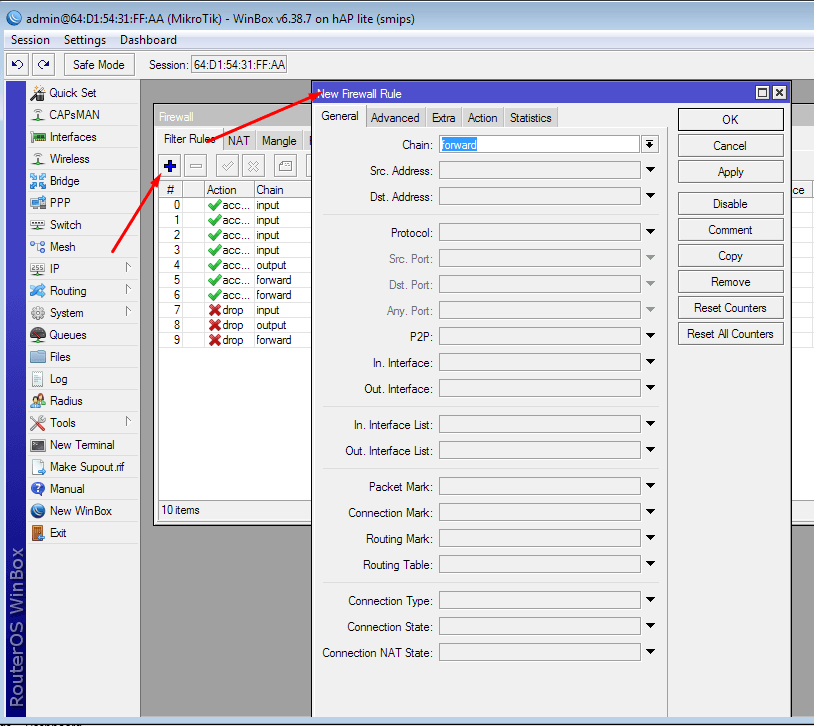

Настройка пакетного фильтра (файервол)

Для настройки пакетного фильтра который по синтаксису схож с iptables, можно использовать Winbox или консоль, так как правил может быть много я опишу общий принцип, а вы выберете то что вам удобнее. Для настройки надо зайти в IP->Firewall, нас будут интересовать первые три вкладки Filter Rules, NAT и Mangle, каждая вкладка содержит список правил которые обрабатываются сверху вниз, кнопками плюс/минус правила можно добавлять и удалять, так же правила можно включать и отключать кнопками галочка/крестик. При нажатии на плюс, откроется новое окно для добавления правила, на вкладках General, Advanced и Extra задаются условия, на вкладке Action — выбирается действие для пакетов попавших под выбранные Вами условия, в большинстве случаев достаточно условий с вкладки General:

Что делают правила из примера?

Доступ к Mikrotik будет полностью закрыт извне, но разрешен изнутри сети, на пинги Микротик будет отвечать и снаружи и изнутри, у пользователей внутри сети появится интернет. Это минимально необходимый набор правил. У вас должно получиться вот так:

Если будете добавлять правила через Winbox, жмете плюсик, и заполняете соответствующие поля значениями из скриншота выше, нужно добавить все 9 правил и именно в таком порядке. После переходите на вкладку NAT и по такому же принципу добавляете еще одно правило:

Но гораздо проще и быстрее отредактировать если нужно правила в текстовом редакторе и скопировать их в терминал, не забудьте нажать Enter, иначе последнее правило может не примениться:

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=bridge1 protocol=tcp src-address=192.168.88.0/24

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.88.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=bridge1 out-interface=WAN1 src-address=192.168.88.0/24

add chain=forward connection-state=established,related in-interface=WAN1 out-interface=bridge1

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=WAN1 src-address=192.168.88.0/24

Если все сделано верно — то на устройствах подключенных к Mikrotik по WiFi или локальной сети должен появиться интернет. Это первая часть статьи, в ней мы настроили Mikrotik под себя и получили функционал обычного бытового роутера, но плюс RouterOS в том что она позволяет делать гораздо больше чем любой бытовой роутер, в ближайшем времени планирую написать вторую часть с рассказом о дополнительных возможностях и примерами по их настройке. Статью и команды в ней я проверял, но все же где-то могли закрасться ошибки, если у Вас что-то не получается сразу же пишите в комментариях, я перепроверю и помогу.

Самоучитель по MikroTik – теория и практика в видеоформате.

По видеокурсу «Настройка оборудования MikroTik» вы научитесь настраивать маршрутизатор с нуля для целей небольшого офиса. В основе курса лежит официальная программа MikroTik Certified Network Associate, но она значительно расширена, особенно в части закрепления знаний на практике. В курс входит 162 видеоурока и 45 лабораторных работ, объединенных в техническое задание. Если что-то непонятно, то можно задавать вопросы автору курса. Первые 25 уроков можно посмотреть бесплатно, форма заказа есть на странице курса по MikroTik.