User center account что это

Управляемые учётные записи служб (Managed Service Accounts)

Есть способ, который позволяет узнать пароль администратора в случае, если какая-либо служба запускается от его имени.

Пароли учетных записей, от которых запускаются службы Windows, хранятся в зашифрованном виде в реестре (LSA Secrets) по пути:

Включение MSA в PowerShell

1) Выполнить командлет: Import-Module ActiveDirectory

2) Чтобы создать учётную запись MSA нужно выполнить командлет:

New-ADServiceAccount serviceaccount –RestrictToSingleComputer

где serviceaccount – имя учетной записи MSA

RestrictToSingleComputer – параметр означает, что MSA будет привязан только к одному серверу.

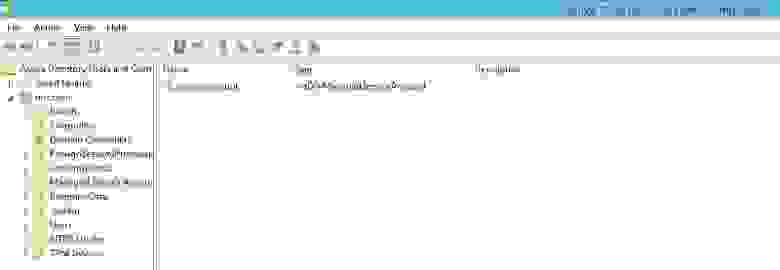

Можно зайти в Active Directory Users and Computers и убедиться, что MSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

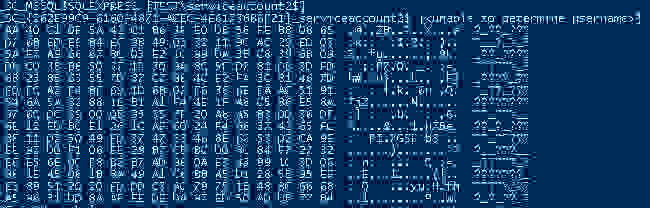

Проверим с помощью утилиты gsecdump пароль для учётной записи службы

В Windows Server 2012 появились Групповые управляемые учетные записи служб (Group Managed Service Accounts).

Они позволяют привязывать управляемую учетную запись не к одному серверу, а к нескольким.

Это может потребоваться, например, для использования в службе балансировки сетевой нагрузки.

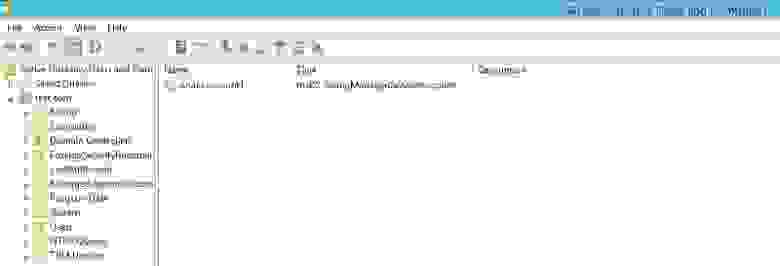

Можно зайти в Active Directory Users and Computers и убедиться, что gMSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

Проверим с помощью утилиты gsecdump пароль для учётной записи службы

Удалить MSA/gMSA можно с помощью командлета Uninstall-ADServiceAccount

Задание NetBIOS имени для сервиса (SAMAccountName)

Если не задано, используется идентификатор Name

Если задано, имя отображения в AD будет из Name, а идентификатор для логина из SAMAccountName

Set-ADServiceAccount serviceaccount –SamAccountName test

MSA – это ещё один способ, который позволяет повысить безопасность.

Центр учетных записей Facebook: что это такое и как работает

Что такое Facebook Account Center

Таким образом, из одного места вы можете управлять подключенным опытом и избегайте многократного ввода личных данных или перехода с одной платформы на другую для публикации одного и того же контента.

Да, параметры, которые частично уже доступны, но их настройки не синхронизируются. Так что для определенных действий вам придется изменить в каждом приложении индивидуально. Это может быть немного громоздко в зависимости от типа пользователя или профиля.

Элементы управления и настройки, доступные в Account Center

Если вы решили использовать Учетный центр, у вас будет доступ к различным параметрам, которые облегчат контроль подключенного опыта. Хотя верно и то, что в зависимости от страны, в которой вы находитесь, у вас могут быть или не быть включены определенные функции. Как, например, Facebook Pay, который пока будет только доступно для пользователей в США и позже, не в этом первом развертывании нового раздела.

Следовательно, оставив эту деталь Facebook Pay, которая будет полезна, если вы платите через сервис и не хотите снова и снова вводить данные карты, которые нужно настраивать в каждом приложении, это элементы управления, которые все пользователи сервисов Facebook и ваш новый центр учета.

Начнем с того, что в Центре учетных записей вы можете активировать или деактивировать любое взаимодействие между различными социальными сетями Facebook. Таким образом, имея возможность контролировать, где рассказы и публикации вы сделаете с платформы будет разделен. Например, опубликуйте историю в Instagram, чтобы ее также увидели в Facebook или наоборот.

Этот последний вариант очень интересен, потому что он по-прежнему предлагает возможность использования разных имен профилей, если вы хотите, но активация этой опции может сэкономить время, если вы находитесь в нескольких сетях. Идеальная функция для брендов, аккаунтов влиятельных лиц и т. Д. И если это случайно перестает быть интересным, вам просто нужно отключить автоматическую синхронизацию.

Центр учетных записей и конфиденциальность

Если вам интересно как Account Center влияет на конфиденциальность ваших данных ответ таков, что это ни на что не влияет. Или, скорее, не имеет значения, что вы синхронизируете свои учетные записи и настройки, автоматизируете публикацию контента и т. Д., Потому что Facebook будет продолжать собирать те же данные, что и сейчас, и вы можете проконсультироваться по его Веб-сайт конфиденциальности Faebook.

Таким образом, хорошее и плохое, что могут внести такие платформы, как Instagram, Facebook или Messenger, останутся прежними.

Управляемые учетные записи служб (MSA и gMSA) в Active Directory

Управляемые учетные записи (Managed Service Accounts – MSA) это специальный тип учетных записей Active Directory, которые можно использовать для безопасного запуска служб, приложений и заданий планировщика. Основная их идея в том, что паролем таких учетных записей полностью управляет Active Directory. Для них автоматически генерируется сложный пароль длиной 240 символов, который меняется автоматически (по умолчанию каждые 30 дней). Для аутентификации используется только Kerberos (нет проблем с безопасностью NTLM), интерактивный вход не возможен, пароль не известен никому и не хранится в локальной системе (нельзя извлечь пароль из системного процесса LSASS с помощью mimikatz или аналогичных утилит). Таким образом для запуска службы или автоматических заданий, вам не нужно создавать отдельных сервисных пользователей в AD и управлять их паролями.

Managed Service Accounts появились в Windows Server 2008 R2 (тип объекта msDS-ManagedServiceAccount). Основное их ограничение – такую учетную запись можно использовать только на одном сервере (т.е. их нельзя использовать с кластерными и NLB службами). Поэтому в Windows Server появились групповые учетные записи служб, gMSA — Group Managed Service Accounts (тип msDS-GroupManagedServiceAccount). gMSA аккаунты могут одновременно использоваться на нескольких серверах.

Рассмотрим особенности использования MSA и gMSA для запуска служб и заданий на серверах в Active Directory.

Требования для использования сервисных аккаунтов MSA/gMSA

| Managed Service Account | Group Managed Service Accoun |

| Уровень домена и леса AD | Не ниже Windows Server 2008 R2 |

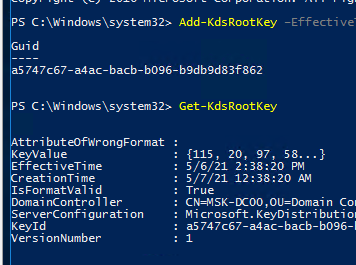

Создаем корневой ключа KDS службы распространения ключей

Прежде, чем приступить к созданию учетной записи MSA/gMSA, нужно выполнить разовую операцию по созданию корневого ключа KDS (KDS root key). Для этого на контроллере домена с правами администратора выполните команду (служба Microsoft Key Distribution Services должна быть установлена и включена):

В этом случае ключ будет создан и доступен для использования через 10 часов, после окончания репликации между контролерами домена.

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

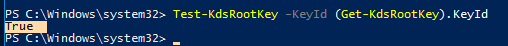

Для проверки ключа используется команда:

Создаем управляемую учётную запись MSA в Active Directory

Чтобы создать новую управляемую учетную запись MSA в AD воспользуйтесь командой:

По умолчанию MSA и gMSA создаются в корневом контейнере CN=Managed Service Accounts, но вы можете изменить OU с помощью параметра Path.

Привяжите сервисную учетную запись MSA к нужному компьютеру:

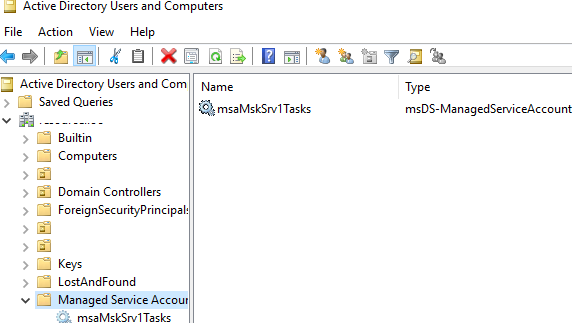

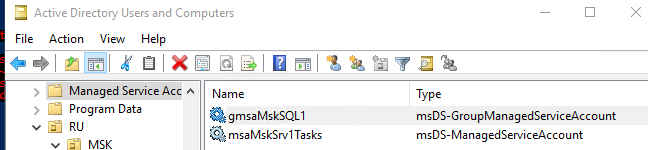

Откройте консоль dsa.msc (ADUC, Active Directory Users and Computers) и проверьте, что в контейнере (OU) Managed Service Accounts появилась новая учетная запись типа msDS-ManagedServiceAccount.

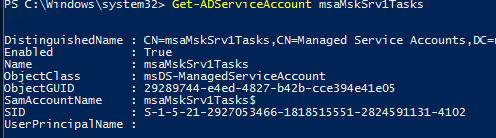

Информацию об MSA аккаунте можно получить с помощью команды:

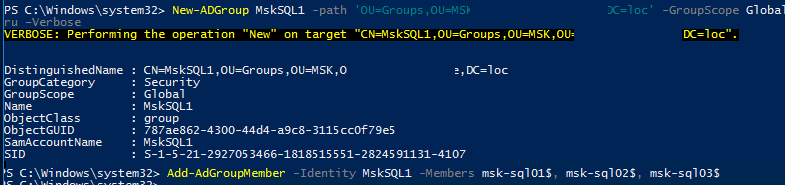

Создаем групповую учетную запись gMSA

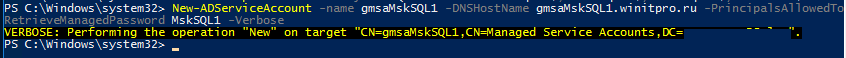

Чтобы создать групповую учетную запись Group Managed Service Account (gMSA), используйте команду:

Учётная запись gMSA также по умолчанию создается в OU Managed Service Accounts.

Настройка учетных записей MSA/gMSA на серверах

Для использования сервисных аккаунтов MSA/gMSA на целевых серверах или рабочих станциях сначала нужно установить модуль PowerShell для Active Directory:

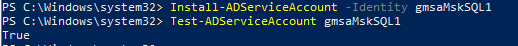

Установите учетную запись MSA/gMSA на сервере:

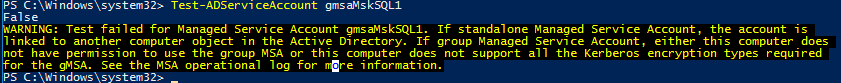

Проверьте, сервисная учетная запись установлена корректно:

Если команда вернет True – все настроено правильно.

Можно изменить периодичность смены пароля (по умолчанию 30 дней):

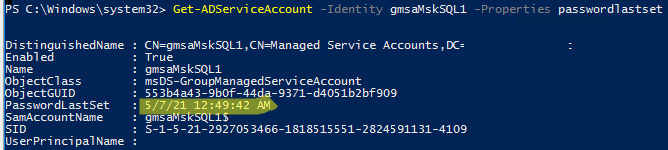

Получить время последней смены пароля можно так:

Для проверки работы служб и скриптов от имени сервисной учетной записи MAS не получится использовать стандартный RunAs. Вместо этого воспользуйтесь утилитой PsExec (ранее мы показывали, как использовать psexec для запуска командной строки от имени System).

, это значит что пароль нужно получить из AD.

Теперь осталось настроить запуск из-под MSA/gMSA нужных вам служб Windows, заданий Task Scheduler, пулов IIS и т.д.

Запуск служб Windows от имени Managed Service Account

Теперь можно настроить запуск нужной службы Windows из-под сервисной записи MSA/gMSA.

Запуск задания планировщика от имени сервисной учетной записи /gMSA

Вы можете настроить запуск заданий планировщика Windows Task Scheduler от имени сервисной учетной записи gMSA. Это удобно, так как пароли учетной записи gMSA не хранятся в скриптах в явном виде, вам не нужно их шифровать или защищать. При изменении пароля не нужно перенастраивать задание.

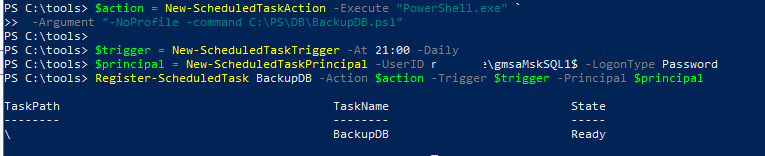

Настроить задание для запуска от имени MSA/gMSA можно только с помощью PowerShell. Например, следующий скрипт создаст новое задание планировщика, которое ежедневно в 21:00 запускает PowerShell скрипт для резервного копирования базы данных:

Также вы можете создать задание планировщика с нужными настройками из графической консоли. Затем с помощью утилиты schtasks.exe можно настроить, чтобы оно запускалось от имени Managed Service Account:

schtasks /Change /TN BackupDB /RU «winitpro\gmsaMskSQL1$» /RP «»

gmsa1Group – это обычная глобальная группа безопасности, в которую включены необходимые сервера, на которые потом будет проинсталирована gmsa1

В нашем примере связь идет через группу gmsa1Group. Т.е. эта группа в AD, в которую включены ПК которые нужно будет связать с групповой учеткой.

Все я разобрался после того как сервера будут добавлены в группу, которая в свою очередь будет «привязана» к gMSA, их необходимо перегрузить для того что бы отобразить их членство в группе.

Т.к. без этого происталировать gMSA на этом сервере не удастся из-за отказа в доступе.

Таким образом не нужно привязывать к gMSA необходимые сервера, а можно привязать группу из серверов, но с одним но:

2. Create and configure the gMSA

http://blogs.technet.com/b/askpfeplat/archive/2012/12/17/windows-server-2012-group-managed-service-accounts.aspx

У меня после запуска службы от имени MSA аккаунта, вкладка Log On (Вход в систему) стала не активной.

Как это можно исправить?

У меня было то же самое на Windows Server 2012 R2, на 2012 — вкладка остается активной. Видимо какая-то недокументированная фича/бага.

Чтобы переключить запуск сервиса на SYSTEM или другой аккаунт придется воспользоваться sc.exe

Подскажите как создать задание в планировщике заданий, на еженедельную перезагрузку ПК от имени MSA?

Я так понял это можно сделать только через PS?

Напрямую из планировщика задание, которо запускается от имени gMSA аккаунта создать нельзя. Но есть небольшой трюк — создаете и настраиваете новое задание через графический интерфейс Task Scheduler от имени просто пользователя, а потом меняете акканунт на gMSA командой

schtasks /change /TN \TaskName /RU DOMAIN\gMSA_account$ /RP

На запрос пароля отсавляете его пустым.

itpro! Пожалуйста добавьте в абзац ««Тонкая» настройка gMSA» мой PS-скрипт для удобного пересоздания текущих существующих задач в планировщике на учётную запись gMSA. Долго искал такой скрипт и не нашел вообще. Очень удобно использовать, т.к. не надо мучится с powershell, а работать через привычный GUI.

Write-host «Работа скрипта завершена успешно. Но, это не означает корректность работы самой задачи в части наличия прав на отработку полезной нагрузки»

Write-host

Write-host «Работа скрипта завершена успешно. Но, это не означает корректность работы самой задачи в части наличия прав на отработку полезной нагрузки»

Write-host

Спасибо за инфу, идея хорошая!

Обязательно попробую твой скрипт в деле и отпишусь о результатах.

Обновил статью, добавил упоминание про ваш скрипт. Действительно, удобно.

Спасибо!

Есть ли срок действия у корневого ключа KDS, и если да — то как его обновить без угрозы простоя сервисов?