Usergate domain authorization agent что это

Агент авторизации для Windows

Шаг 1. Разрешить сервис агент авторизации на необходимой зоне

В разделе Сеть—>Зоны разрешить сервис Агент авторизации для той зоны, со стороны которой находятся пользователи

Шаг 2. Задать пароль агентов терминального сервера

В консоли UserGate в разделе Пользователи и устройства—> Терминальные серверы нажать на кнопку Настройки и задать Пароль агентов терминального сервера.

Шаг 3 . Установить агент авторизации

Установить агент авторизации на все компьютеры, для которых необходимо идентифицировать пользователей.

Агент авторизации поставляется вместе с административным шаблоном для распространения через политики Active Directory. Используя этот шаблон, администратор может развернуть корректно настроенный агент на большое количество пользовательских компьютеров. С помощью административного шаблона администратор может задать IP-адрес и порт сервера UserGate, и заданный на предыдущем шаге пароль. Более подробно о развертывании ПО с использованием политик Active Directory вы можете прочитать в документации Microsoft.

Агент может быть установлен и без использования групповых политик. Для этого необходимо установить агент из инсталлятора и указать необходимые параметры для подключения к серверу UserGate в следующих ключах реестра:

[HKEY_CURRENT_USER\Software\Policies\Entensys\Auth Client]

«ServerIP»=»»

«ServerPort»=»1813»

«SharedKey»=»»

UserGate теперь будет получать информацию о пользователях. Если в системе настроен Active Directory коннектор, то в политиках безопасности можно использовать имена пользователей, как они указаны в Active Directory. Если списка пользователей в UserGate нет, то можно использовать пользователей Known и Unknown.

Обзор платформы UserGate

Мы продолжаем цикл статей, посвященных тематике комплексной ИТ- интеграции.

И сегодня мы хотим поговорить об одной из отечественных разработок, которую мы как интеграторы можем предложить нашим заказчикам для решения задачи обеспечения безопасности периметра сети. Особенно это актуально в условиях секционной политики и требований импортозамещения.

Итак, давайте поговорим о том, что же предлагает UserGate из функционала, и в каких сферах может быть применен.

Рисунок 1 – Функционал межсетевых экранов UserGate

Рисунок 2 – Сферы применения межсетевых экранов UserGate

Разработчики очень много времени внимания уделили созданию собственной платформы, которая не опирается на использование чужого исходного кода и сторонних модулей. UserGate работает на базе специально созданной и постоянно поддерживаемой и развивающейся операционной системы UG OS.

По сути, UserGate представляет собой универсальный интернет-шлюз класса Unified Threat Management (единая защита от угроз), объединяющий функционал межсетевого экрана, маршрутизатора, шлюзового антивируса, системы обнаружения и предотвращения вторжений (СОВ), VPN-сервера, системы контентной фильтрации, модуля мониторинга и статистики и многое другое. Продукт позволяет управлять сетью компании, оптимизировать используемый ею трафик и эффективно предотвращать интернет-угрозы.

Рассмотрим подробнее, что может предложить UserGate в плане функционала безопасности сети и защиты от сетевых угроз.

Межсетевое экранирование

Встроенный в UserGate межсетевой экран нового поколения (NGFW — Next Generation Firewall) фильтрует трафик, проходящий через определенные протоколы (например, TCP, UDP, IP), тем самым обеспечивая защиту сети от хакерских атак и разнообразных типов вторжений, основанных на использовании данных протоколов.

Обнаружение и предотвращение вторжений

Система обнаружения и предотвращения вторжений (СОВ) позволяет распознавать вредоносную активность внутри сети. Основной задачей системы является обнаружение, протоколирование и предотвращение угроз в режиме реального времени, а также предоставление отчетов. Администратор может создавать различные СОВ-профили (наборы сигнатур, релевантных для защиты определенных сервисов) и задавать правила СОВ, определяющие действия для выбранного типа трафика, который будет проверяться модулем СОВ в соответствии с назначенными профилями.

Антивирусная проверка трафика

Потоковый антивирус UserGate позволяет обеспечить антивирусную проверку трафика без ущерба для производительности и быстродействия сети. По заявлению вендора модуль использует обширную базу сигнатур, которая постоянно обновляется. В качестве дополнительной защиты можно подключить модуль эвристического анализа.

Проверка почтового трафика

UserGate способен обрабатывать транзитный почтовый трафик (SMTP(S), POP3(S)), анализируя его источник, а также содержание письма и вложений, что гарантирует надежную защиту от спама, вирусов, pharming- и phishing- атак. UserGate также предоставляет возможность гибкой настройки фильтрации почтового трафика по группам пользователей.

Работа с внешними системами безопасности

Имеется возможность передавать HTTP/HTTPS и почтовый трафик (SMTP, POP3) на внешние серверы ICAP, например, для антивирусной проверки или для анализа передаваемых пользователями данных DLP-системами. Администратор может указать, какой трафик требуется передавать на ICAP, а также настроить работу с фермами серверов.

Управление АСУ ТП

В новой версии платформы появилась возможность настройки автоматизированной системы управления технологическим производством (АСУ ТП) и управления ей. Администратор может контролировать трафик, настроив правила обнаружения, блокировки и журналирования событий. Это позволяет автоматизировать основные операции технологического процесса, сохраняя при этом возможность контроля и вмешательства человека при необходимости.

Настройка политик безопасности при помощи сценариев

UserGate позволяет существенно сократить время между обнаружением атаки и реакцией на нее благодаря автоматизации безопасности при помощи механизма сценариев (SOAR — Security Orchestration, Automation and Response). Эта концепция находится на пике популярности и позволяет администратору создавать сценарии (запускаемые по плану или при обнаружении атаки), где прописываются автоматические действия в ответ на те или иные события. Такой подход обеспечивает гибкую настройку политик безопасности, сокращает участие человека благодаря автоматизации повторяющихся задач, а также дает возможность приоритезировать сценарии для скорейшей реакции на критичные угрозы.

А теперь посмотрим, какие технологии предлагает UserGate для обеспечения решения задач отказоустойчивости и надёжности.

Поддержка кластеризации и отказоустойчивости

UserGate поддерживает 2 типа кластеров: кластер конфигурации, позволяющий задать единые настройки узлам в рамках кластера, и кластер отказоустойчивости, призванный обеспечить бесперебойную работу сети. Кластер отказоустойчивости может работать в двух режимах: Актив-Актив и Актив-Пассив. Оба поддерживают синхронизацию пользовательских сессий, что обеспечивает прозрачное для пользователей переключение трафика с одного узла на другие.

FTP поверх HTTP

Модуль FTP поверх HTTP позволяет обращаться к содержимому FTP-сервера из браузера пользователя.

Поддержка нескольких провайдеров

При подключении системы к нескольким провайдерам UserGate позволяет настроить для каждого из них свой шлюз для обеспечения доступа к интернету. Администратор также может скорректировать балансировку трафика между провайдерами, указав вес каждого шлюза, или указать один из шлюзов как основной с переключением на других провайдеров в случае недоступности основного шлюза.

Управление пропускной способностью

Правила управления пропускной способностью служат для ограничения канала для определенных пользователей, хостов, сервисов или приложений. Кроме всего прочего, в продуктах UserGate реализован довольно широкий функционал маршрутизации трафика и публикации локальных ресурсов.

UserGate позволяет использовать как статическую, так и динамическую маршрутизацию. Динамическая маршрутизация осуществляется по протоколам OSPF и BGP, что делает возможным применение UserGate в сложной маршрутизируемой сети предприятия. Администратор может создавать в системе правила NAT (для предоставления пользователям доступа в интернет), а также правила безопасной публикации внутренних ресурсов в интернет с использованием reverse-прокси для HTTP/HTTPS и DNAT для других протоколов.

В принципе, ничего инновационного, но для того, чтобы инженеры заказчика чувствовали себя относительно спокойно, этих технологий вполне достаточно.

Управление трафиком и контроль доступа в интернет

Если есть доступ в интернет, есть и задача контроля трафика. Еще не так давно большинство корпоративных клиентов было заинтересовано прежде всего в минимизации расходов на доступ в интернет (особенно это касалось небольших фирм) и безопасности (эту задачу давно с успехом решает всевозможное антивирусное ПО). Сегодня все больше внимания уделяется тому, как сотрудники используют Сеть и как сделать так, чтобы их действия не угрожали безопасности бизнес критичных сервисов.

Применение модуля интернет-фильтрации обеспечивает административный контроль за использованием интернета и блокировку посещения потенциально опасных ресурсов, а также, когда это необходимо, сайтов, не связанных с работой. Для анализа безопасности ресурсов, запрашиваемых пользователями, используются репутационные сервисы, MIME-типы контента (фото, видео, тексты и др.), специальные морфологические словари, предоставляемые UserGate, а также черные и белые списки URL. С помощью Useragent администратор может запретить или разрешить работу с определенным типом браузеров. UserGate предоставляет возможность создавать собственные черные и белые списки, словари, MIME-типы, морфологические словари и Useragent, применяя их к пользователям и группам пользователей. Даже безопасные сайты могут содержать нежелательные изображения на баннерах, содержимое которых не зависит от владельца ресурса. UserGate решает эту проблему, блокируя баннеры, защищая пользователей от негативного контента. У UserGate, есть, на наш, очень интересная функция инжектирования кода на web-страницы. Она позволяет вставить необходимый код во все web-страницы, которые просматривает пользователь. Далее администратор может получать различные метрики на каждый элемент страницы и при необходимости скрывать различные элементы от показа на web-страницах.

С помощью технологии MITM (Man In The Middle) есть возможность фильтровать не только обычный, но и зашифрованный трафик (протоколы HTTPS, SMTPS, POP3S), подписывая доверенным корневым сертификатом при шифровании после анализа. Система позволяет настроить выборочную проверку трафика, например, не расшифровывать ресурсы категории «Финансы».

UserGate помогает принудительно активировать функцию безопасного поиска для систем Google, Yandex, Yahoo, Bing, Rambler, Ask и портала YouTube. С помощью такой защиты возможно добиться высокой эффективности, например, при фильтрации откликов на запросы по графическому или видеоконтенту. Также можно заблокировать поисковые системы, в которых не реализована функция безопасного поиска. Кроме того, у администраторов есть инструментарий для блокировки игр и приложений в наиболее популярных социальных сетях, при том, что доступ к самим социальным сетям может быть разрешен.

Платформа поддерживает различные механизмы авторизации пользователей: Captive-портал, Kerberos, NTLM, при этом учетные записи могут поступать из различных источников — LDAP, Active directory, FreeIPA, TACACS+, Radius, SAML IDP. Авторизация SAML IDP, Kerberos или NTLM позволяет прозрачно (без запроса имени пользователя и его пароля) подключить пользователей домена Active Directory. Администратор может настроить правила безопасности, ширину канала, правила межсетевого экранирования, контентной фильтрации и контроля приложений для отдельных пользователей, групп пользователей, а также всех известных или неизвестных пользователей. Дополнительно к этому продукт поддерживает применение правил безопасности к пользователям терминальных служб с помощью специальных агентов (Terminal Services Agents), а также применение агента авторизации для Windows-платформ. Для обеспечения большей безопасности учетных записей существует возможность использовать мультифакторную аутентификацию с помощью токенов TOTP (Time-based One Time Password Algorithm), SMS или электронной почты. Функционал предоставление временного доступа у сети может пригодиться для гостевого WiFi с подтверждением через email или sms. При этом администраторы могут создавать отдельные настройки безопасности для каждого временного клиента.

Заключение

В этой статье мы постарались кратко рассказать о том функционале, который реализован на платформе межсетевых экранов UserGate. Пока за скобками остались и технологии организации виртуальных сетей для геораспределной сети, и безопасный доступ пользователей к ресурсам компании и т.д.

Все эти темы, вплоть до примеров конфигураций различных технологий, запланированы в следующих статьях, посвященных платформе UserGate.

Организация защищённого удалённого доступа сотрудников с помощью UserGate

Рассмотрим, как с помощью UserGate можно организовать защищённый удалённый доступ сотрудников к корпоративной сети, какие есть варианты подключения и что за возможности открываются при работе пользователей через SSL VPN с использованием многофакторной аутентификации с опубликованными на веб-портале UserGate приложениями.

Введение

В условиях пандемии заболевания, вызванного новым коронавирусом (COVID-19), многие компании рассматривают отправку работников на «удалёнку», а некоторые уже активно внедряют такой режим работы. Это заставляет компании решать целый спектр вопросов, связанных с информационной безопасностью, так как ожидается, что число утечек информации и случаев несанкционированного доступа к корпоративным ресурсам значительно увеличится. Какие же основные проблемы удалённой работы с точки зрения ИБ стоят перед компаниями?

Сценариев атак — масса. Главным источником рисков служит то, что в большинстве случаев в качестве рабочего места выступает домашний компьютер. Далеко не во всех компаниях используются корпоративные ноутбуки, которые с лёгкостью можно забрать домой и продолжать работать с тем же уровнем защиты, что и в пределах периметра организации. Зачастую на домашних компьютерах сотрудников установлены уязвимые программы, мессенджеры и прочее постороннее ПО, не настроены базовые механизмы защиты, отсутствует антивирус.

С целью минимизации рисков ИБ компаниям целесообразно реализовать терминальный или веб-доступ к корпоративным ресурсам (тогда домашний компьютер выступает как конечная станция), а для защиты трафика применять VPN.

Сегодня мы разберём практический сценарий того, как обеспечить с помощью межсетевого экрана UserGate защищённый удалённый доступ пользователей. Ранее мы публиковали «Обзор UserGate — межсетевого экрана следующего поколения», в котором рассказывали о его функциональных возможностях. Сегодня нас будут интересовать варианты удалённой работы пользователей с корпоративными ресурсами при помощи межсетевого экрана UserGate. В частности, сфокусируем внимание на возможностях доступа через SSL VPN с использованием многофакторной аутентификации (MFA-авторизация) к приложениям, опубликованным на веб-портале UserGate.

Варианты подключения удалённых пользователей в UserGate

UserGate обеспечивает безопасность корпоративной сети, блокируя возможность несанкционированного проникновения извне. Однако в определённых случаях важно обеспечить внешний доступ к рабочим ресурсам, а также к сервисам, запущенным на серверах внутри сети компании. Тогда продукт можно использовать для безопасной публикации корпоративного портала и других подобных систем, а также для обеспечения доступа к файлам, находящимся на внутренних серверах.

Возможны два варианта удалённого подключения к корпоративным ресурсам, указанные ниже.

1. Публикация ресурсов:

2. Удалённый доступ:

В нашем сегодняшнем кейсе используется сценарий удалённого доступа к веб-порталу с применением многофакторной аутентификации.

Удалённый доступ к веб-порталу UserGate с MFA-авторизацией

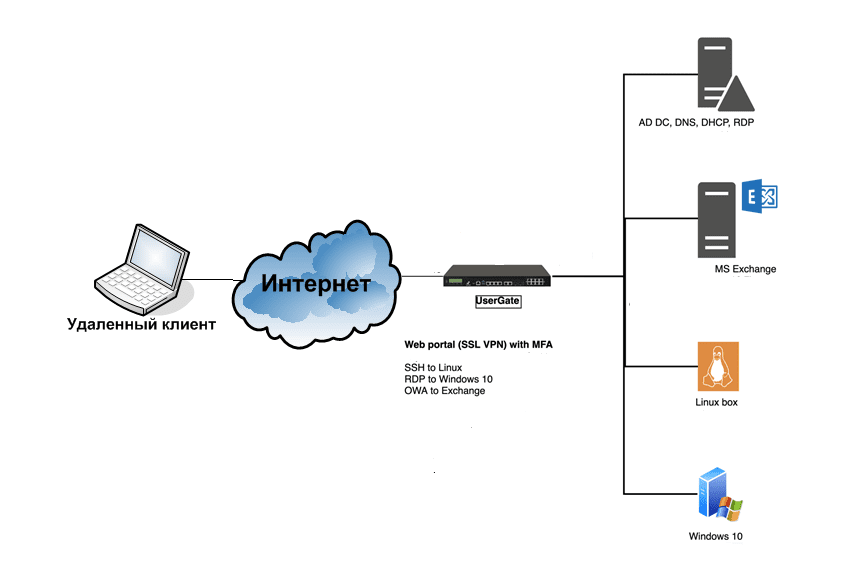

Для демонстрации мы использовали стенд, имевший следующий состав:

Рисунок 1. Структура стенда для демонстрации удалённого доступа к веб-порталу UserGate с MFA-авторизацией

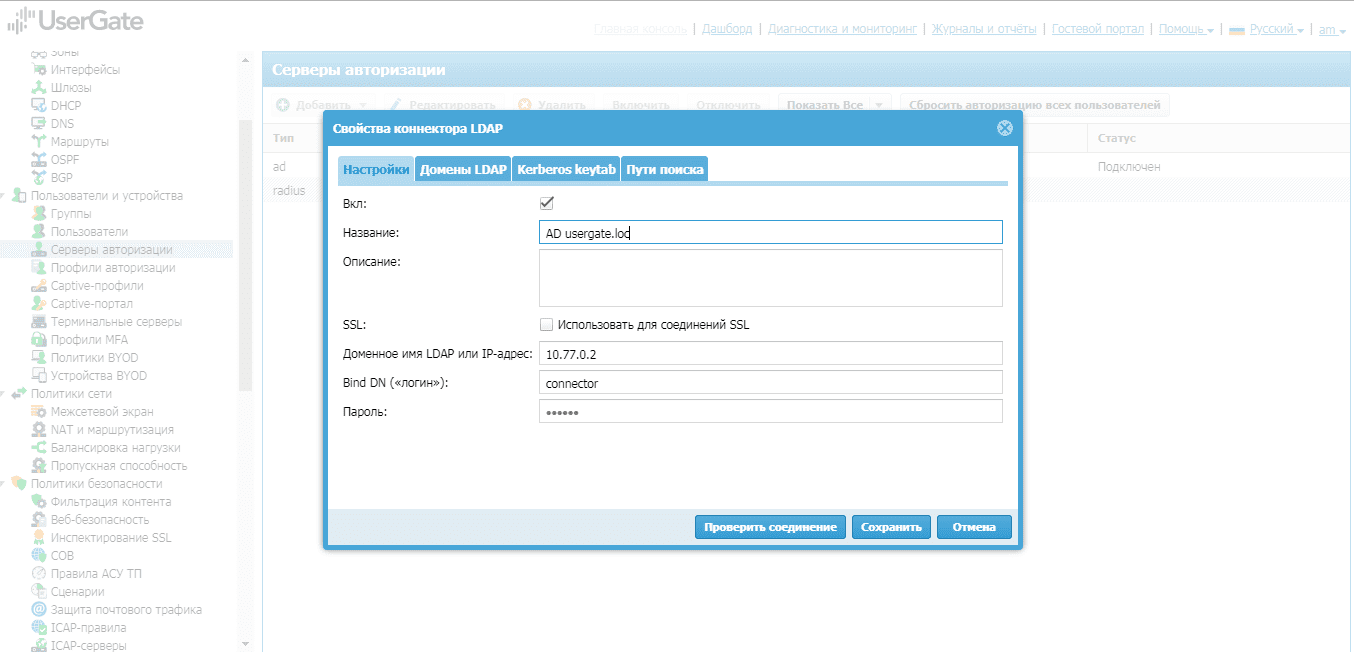

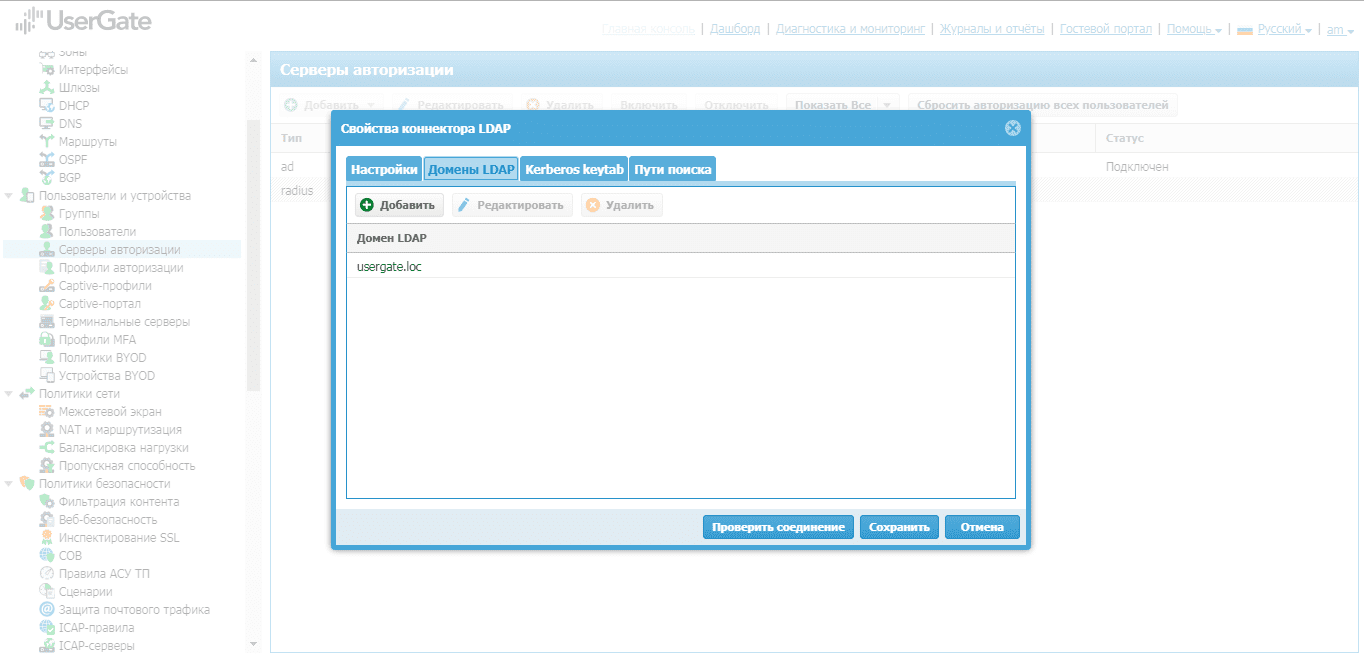

Начнём с того, что в UserGate необходимо настроить сервер авторизации. Он понадобится для последующего формирования соответствующих профилей.

Рисунок 2. Настройка сервера авторизации в UserGate

Серверы авторизации — это внешние источники учётных записей пользователей для UserGate UTM. Система поддерживает такие типы серверов, как Active Directory, Radius, Kerberos; мы будем использовать сервер авторизации Active Directory.

Рисунок 3. Настройка сервера авторизации в UserGate

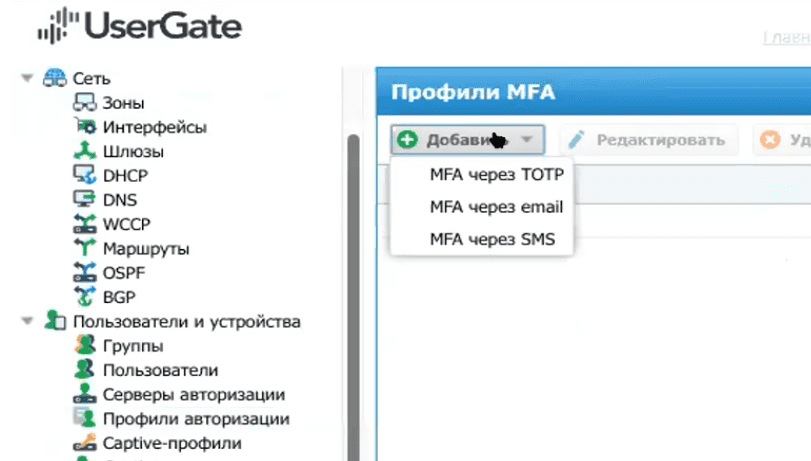

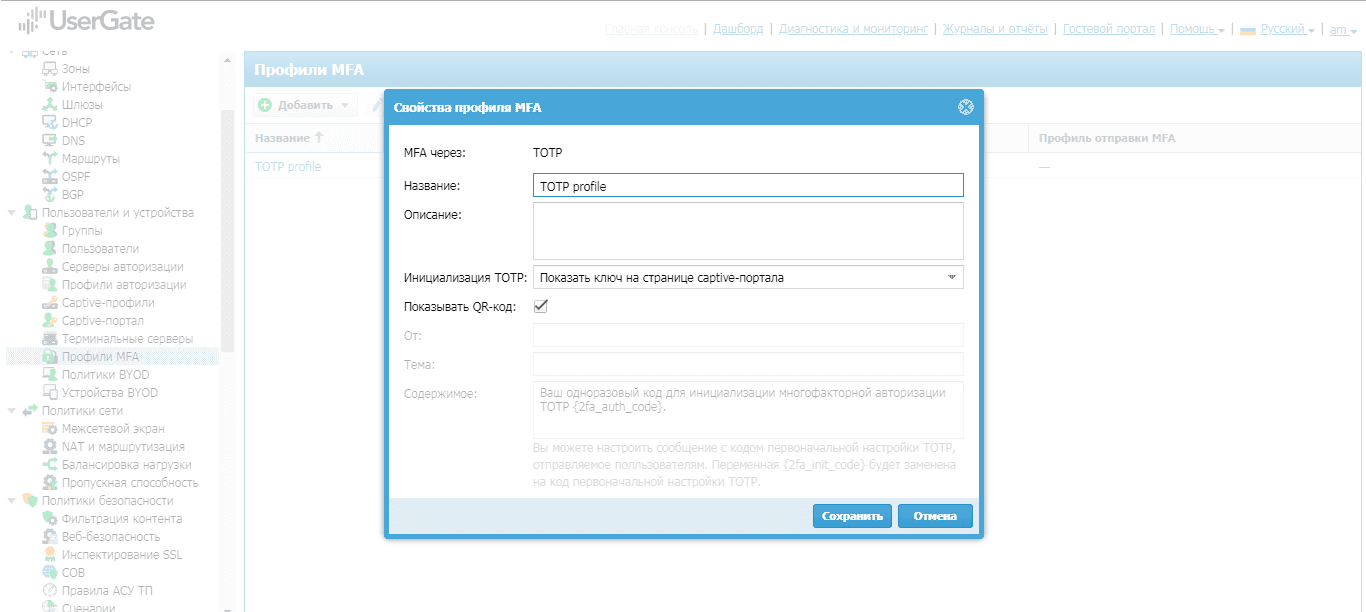

После настройки сервера авторизации необходимо создать профиль MFA (мультифакторной аутентификации). Он нам в дальнейшем понадобится на этапе создания профиля.

UserGate поддерживает мультифакторную аутентификацию с использованием имени пользователя и пароля в качестве первого фактора и следующих вариантов в качестве второго:

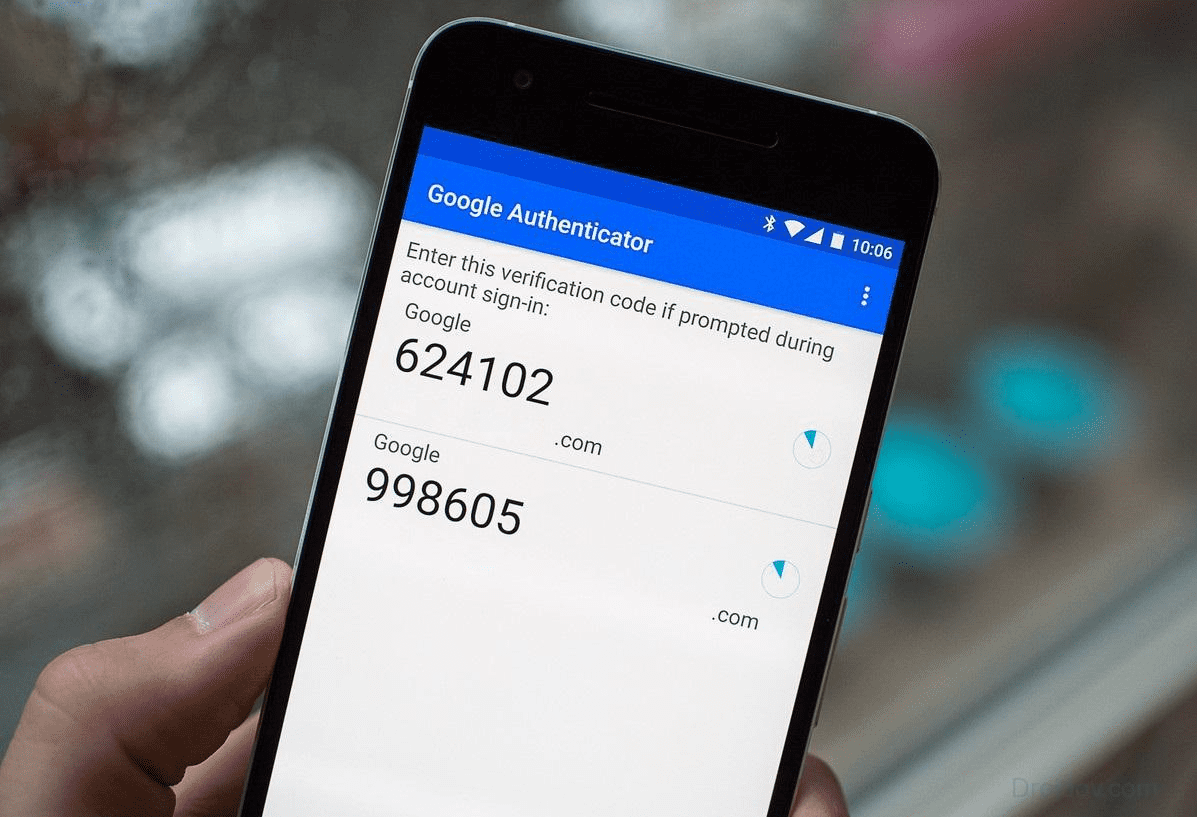

В нашем кейсе мы будем использовать TOTP-токен и приложение Google Authenticator, установленное на смартфон. Также можно использовать аналогичное по функциональности приложение «Яндекс.Ключ».

Рисунок 4. Добавление профиля MFA в UserGate

Передать первоначальный код для инициализации TOTP можно следующими средствами:

Мы зададим вариант «Показать ключ на странице Captive-портала». Также отметим опцию «Показывать QR-код» для облегчения настройки устройства или программного обеспечения клиента.

Рисунок 5. Профиль MFA в UserGate

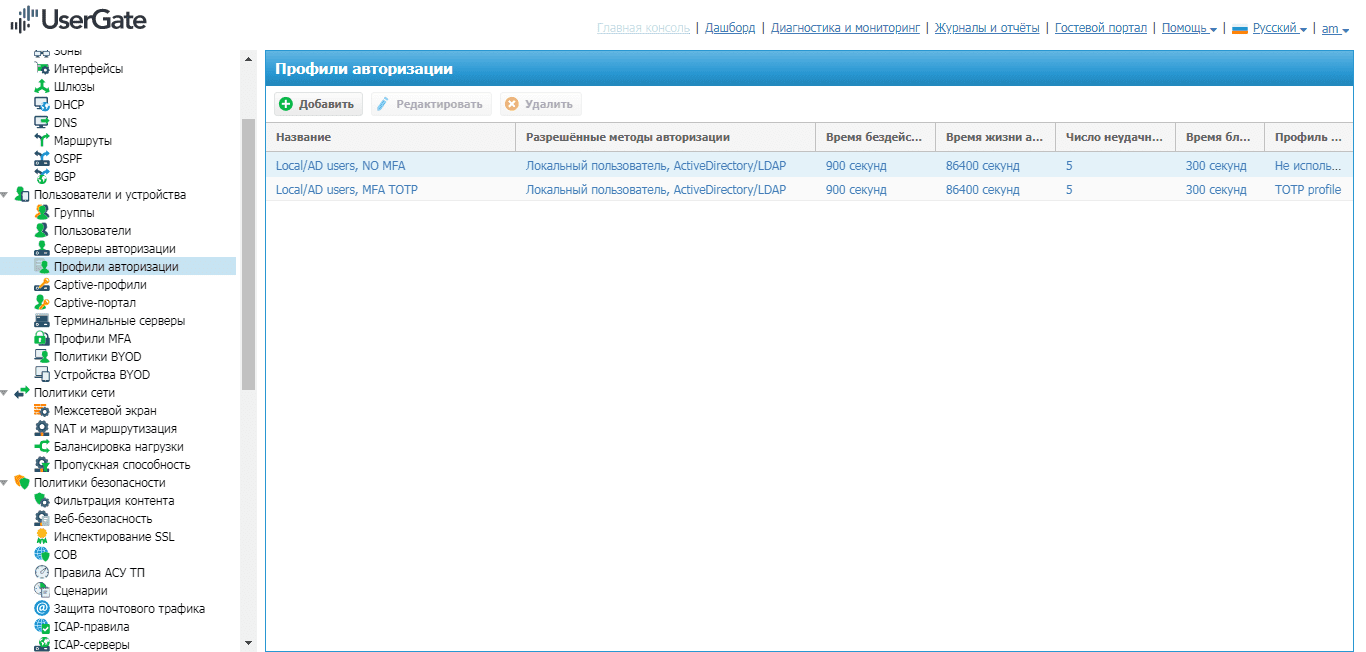

После создания профиля MFA по TOTP необходимо сформировать профиль авторизации на UserGate. Он позволит указать набор способов и параметров, которые в дальнейшем можно будет использовать в различных подсистемах UserGate, например Captive-портале, VPN, веб-портале и т.д. Для этого необходимо перейти на вкладку «Профили авторизации».

Рисунок 6. Вкладка «Профили авторизации» в UserGate

В данном случае у нас на шлюзе UserGate уже есть два созданных и настроенных профиля — с MFA-авторизацией и без неё (с использованием логина и пароля Active Directory). Для нашего кейса нам, очевидно, интересен первый вариант.

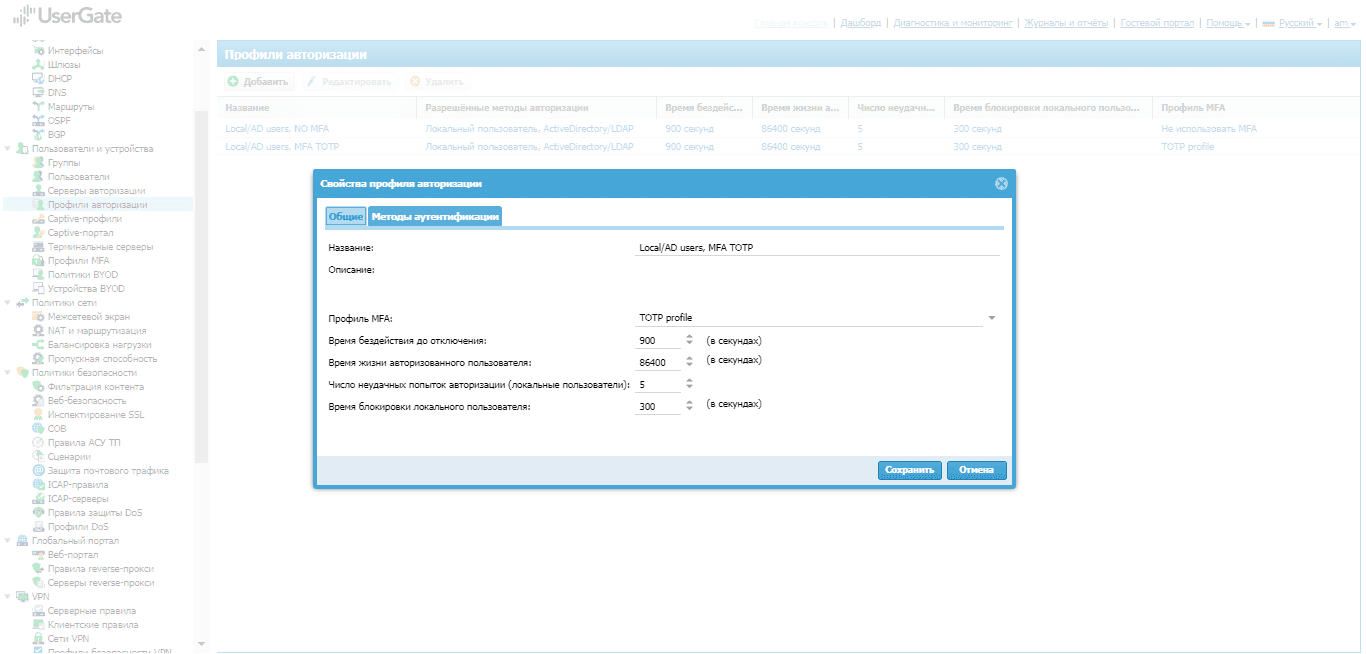

Рисунок 7. Свойства профиля авторизации с MFA в UserGate

В данном случае главной является настройка «Профиль MFA». Именно она даёт возможность использовать мультифакторную аутентификацию для входа в систему. Выбираем ранее созданный профиль TOTP.

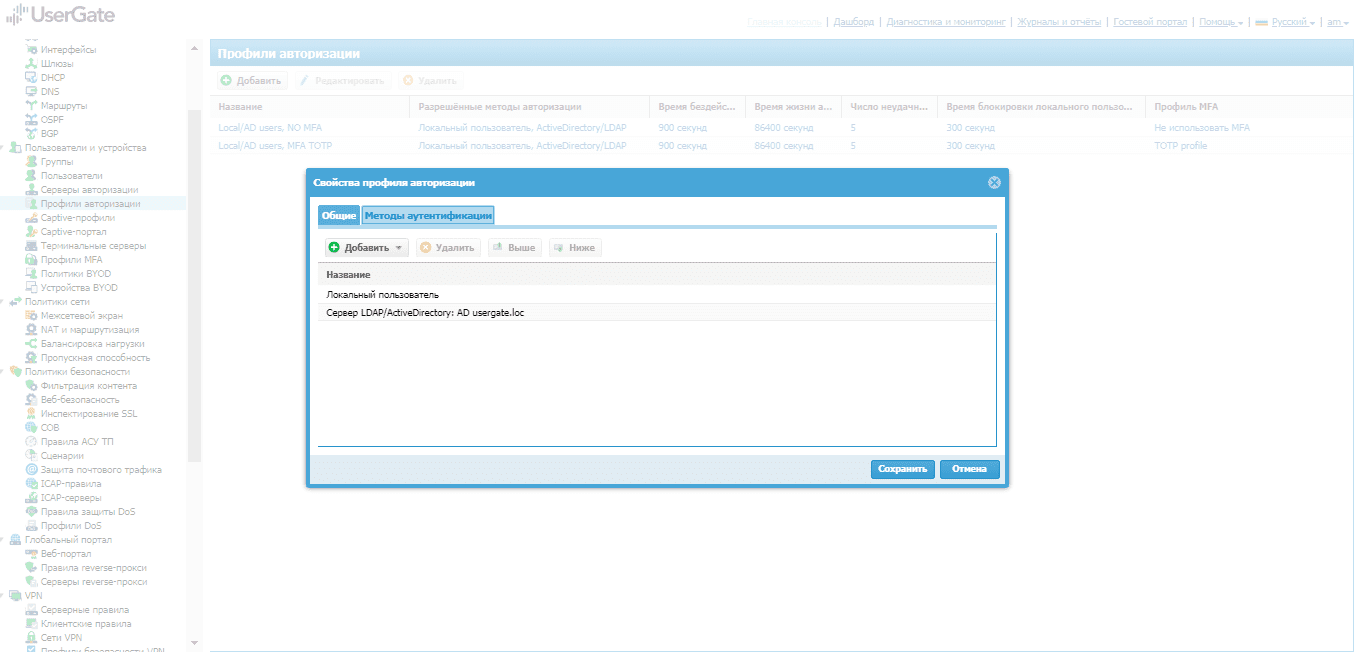

Рисунок 8. Свойства профиля авторизации с MFA в UserGate

Задаём созданные ранее методы авторизации пользователей — например, через сервер Active Directory или по базе данных локальных аккаунтов UserGate.

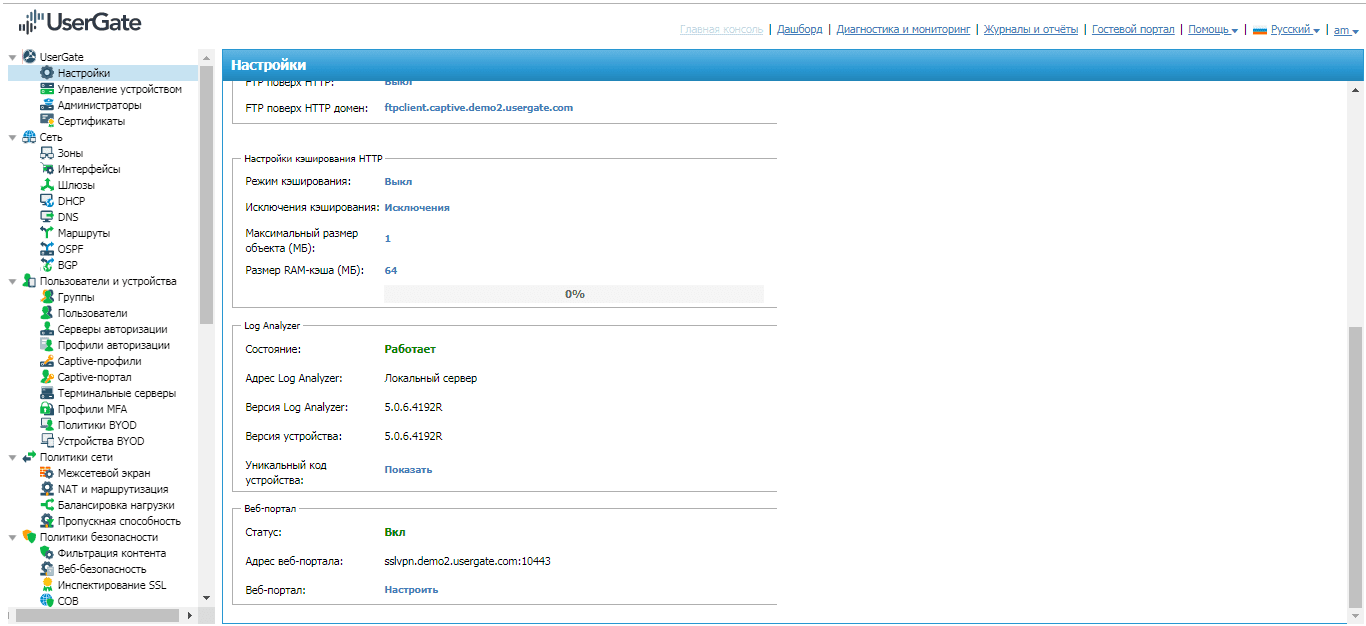

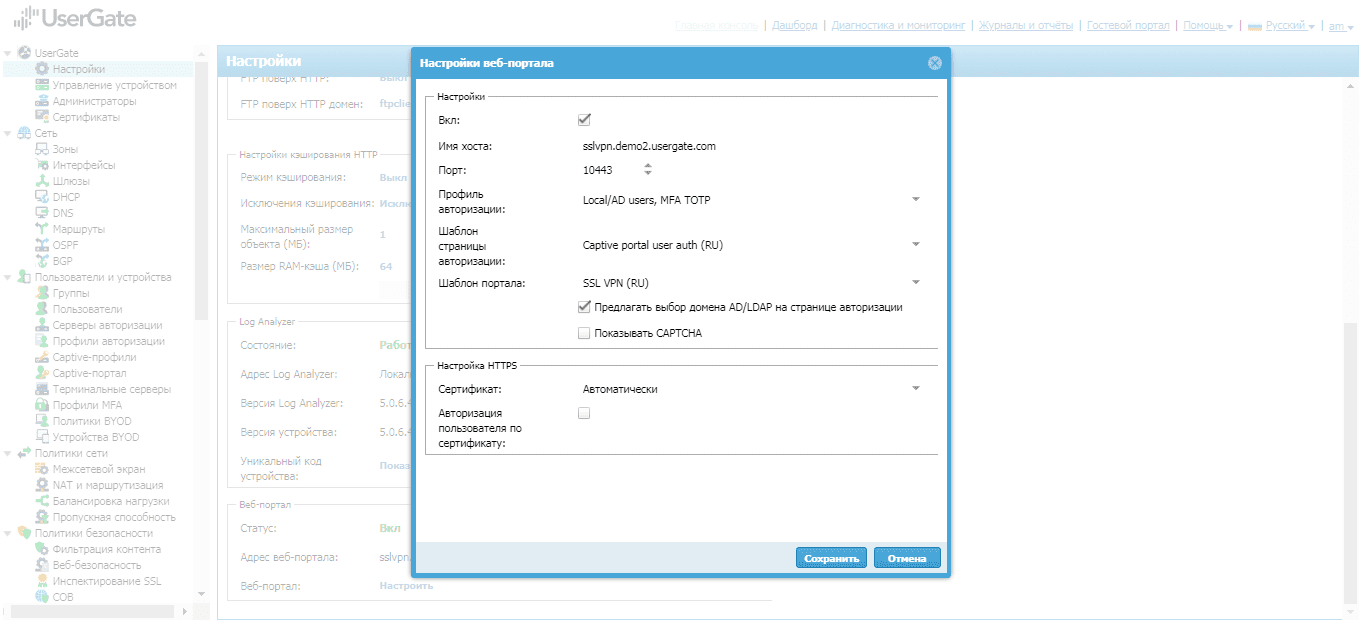

Затем необходимо настроить сам веб-портал. Для этого переходим на вкладку «Настройки». В рабочей области вкладки находим «Веб-портал» и выбираем «Настроить».

Рисунок 9. Вкладка «Настройки» в UserGate

В настройках веб-портала задаём следующие параметры:

После этого выбираем шаблон веб-портала для отображения доступных ресурсов (в данном случае у нас уже был заранее создан шаблон «SSL VPN (RU)»). Создать свою индивидуальную страницу авторизации можно в разделе «Шаблоны страниц».

Опция «Показывать CAPTCHA» рекомендуется для защиты от ботов, подбирающих пароли.

Значение, указанное в поле «Сертификат», будет использоваться для создания HTTPS-соединения. Мы выберем режим «Автоматически». Функция «Авторизация пользователя по сертификату» потребует предъявления последнего браузером; этот флаг мы устанавливать не будем.

Рисунок 10. Настройки веб-портала в UserGate

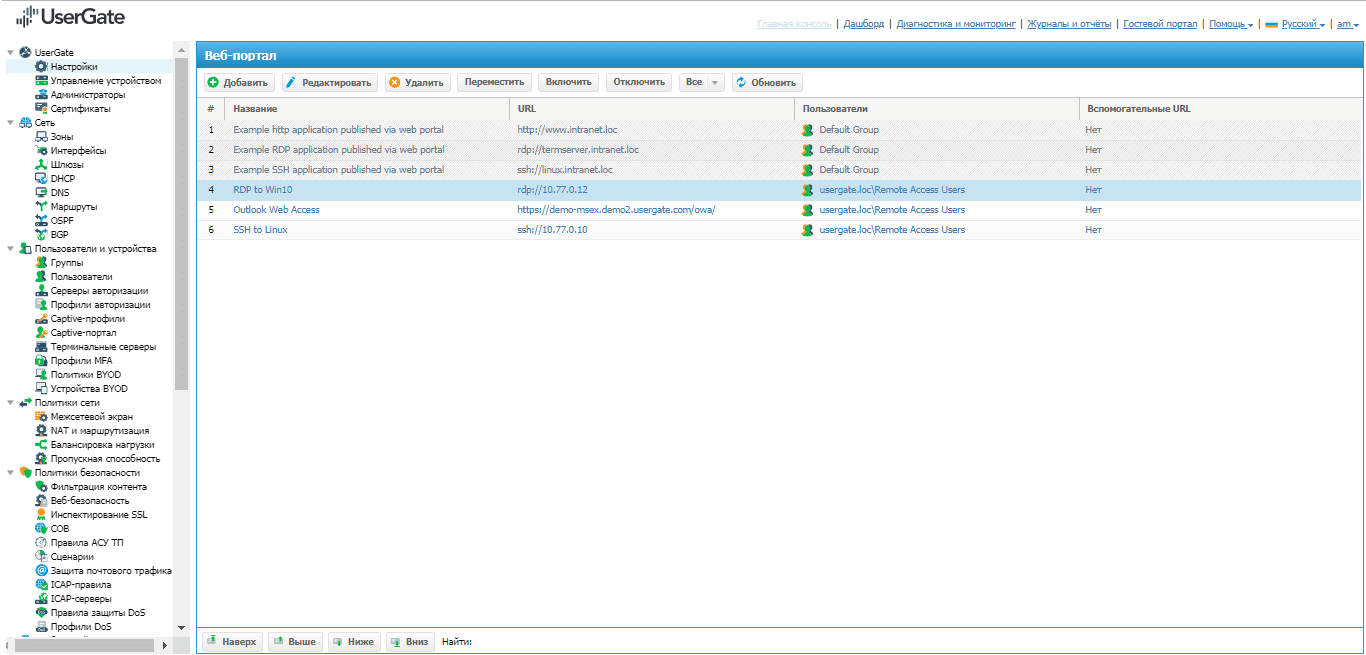

Теперь выполним публикацию необходимых нам для работы ресурсов на веб-портале. Ресурсы добавляются на одноимённой вкладке.

Рисунок 11. Вкладка «Веб-портал» (обзор опубликованных ресурсов) в UserGate

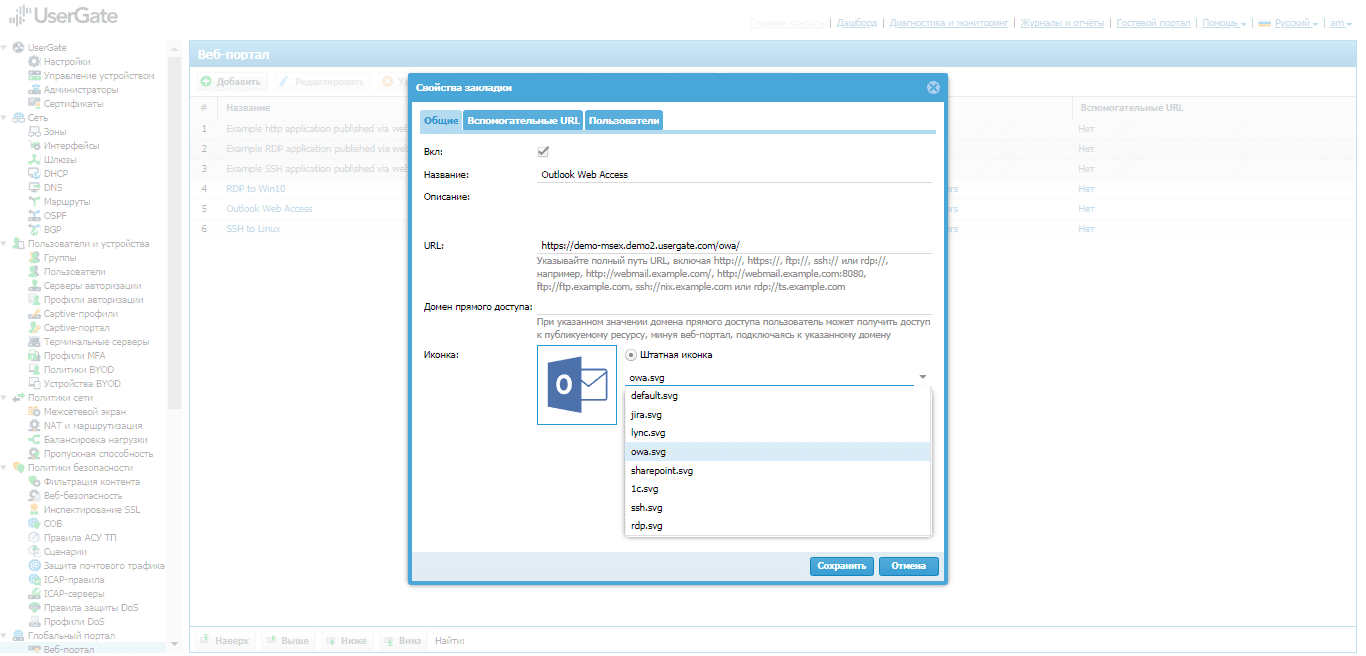

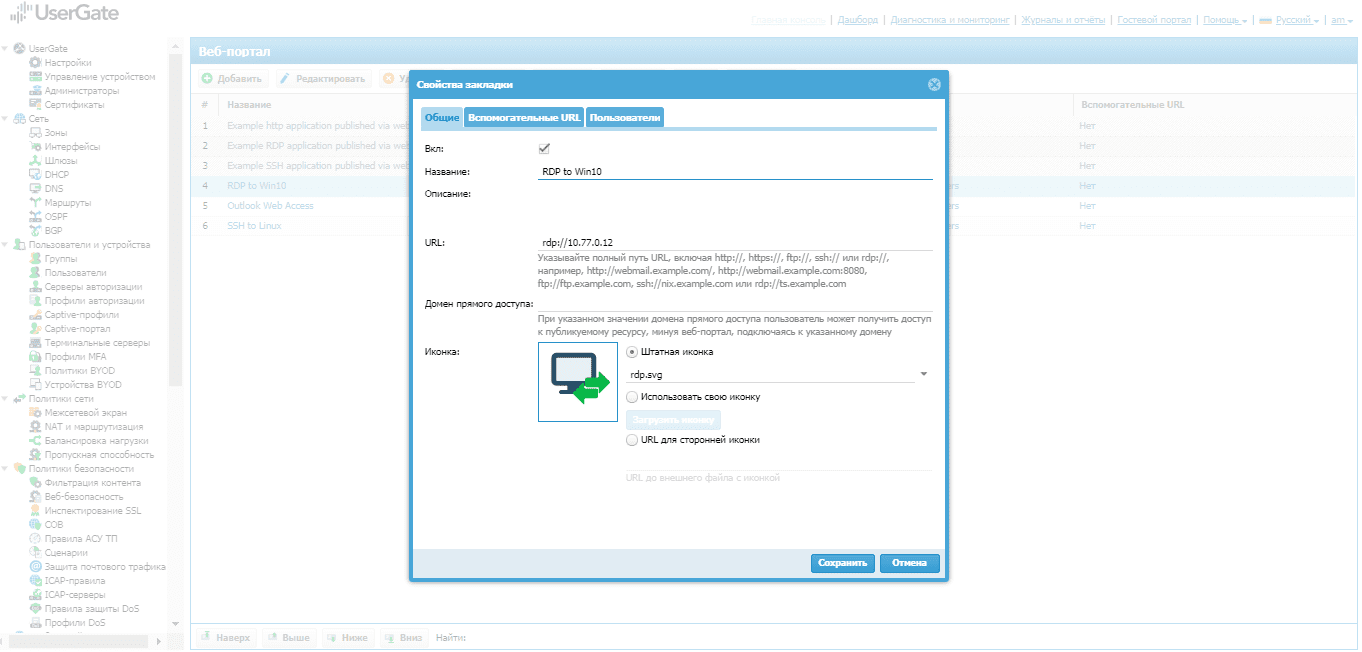

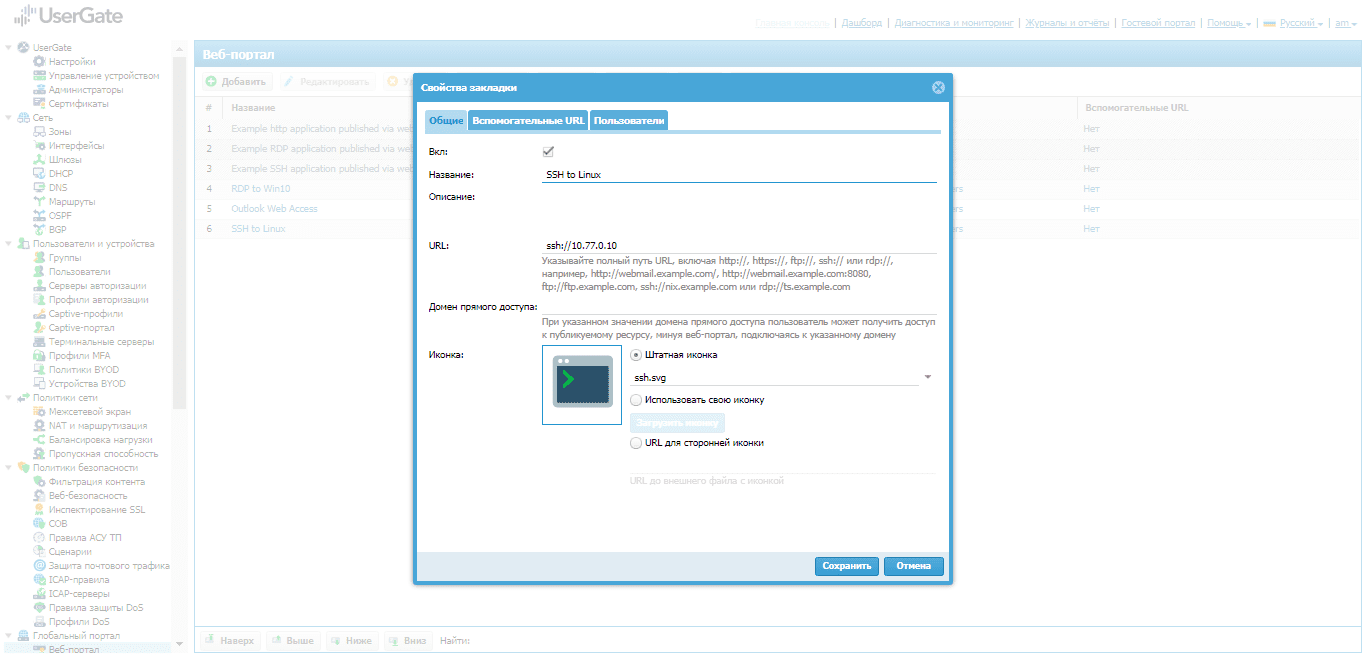

Для нашего сценария мы опубликуем приложения Outlook Web Access (OWA), RDP — для доступа к Windows-станции, SSH — для доступа к Linux-станции, где развёрнут SSH-сервер.

Рисунок 12. Свойства опубликованного приложения Outlook Web Access на веб-портале UserGate

Рисунок 13. Свойства опубликованного приложения RDP на веб-портале UserGate

Рисунок 14. Свойства опубликованного приложения SSH на веб-портале UserGate

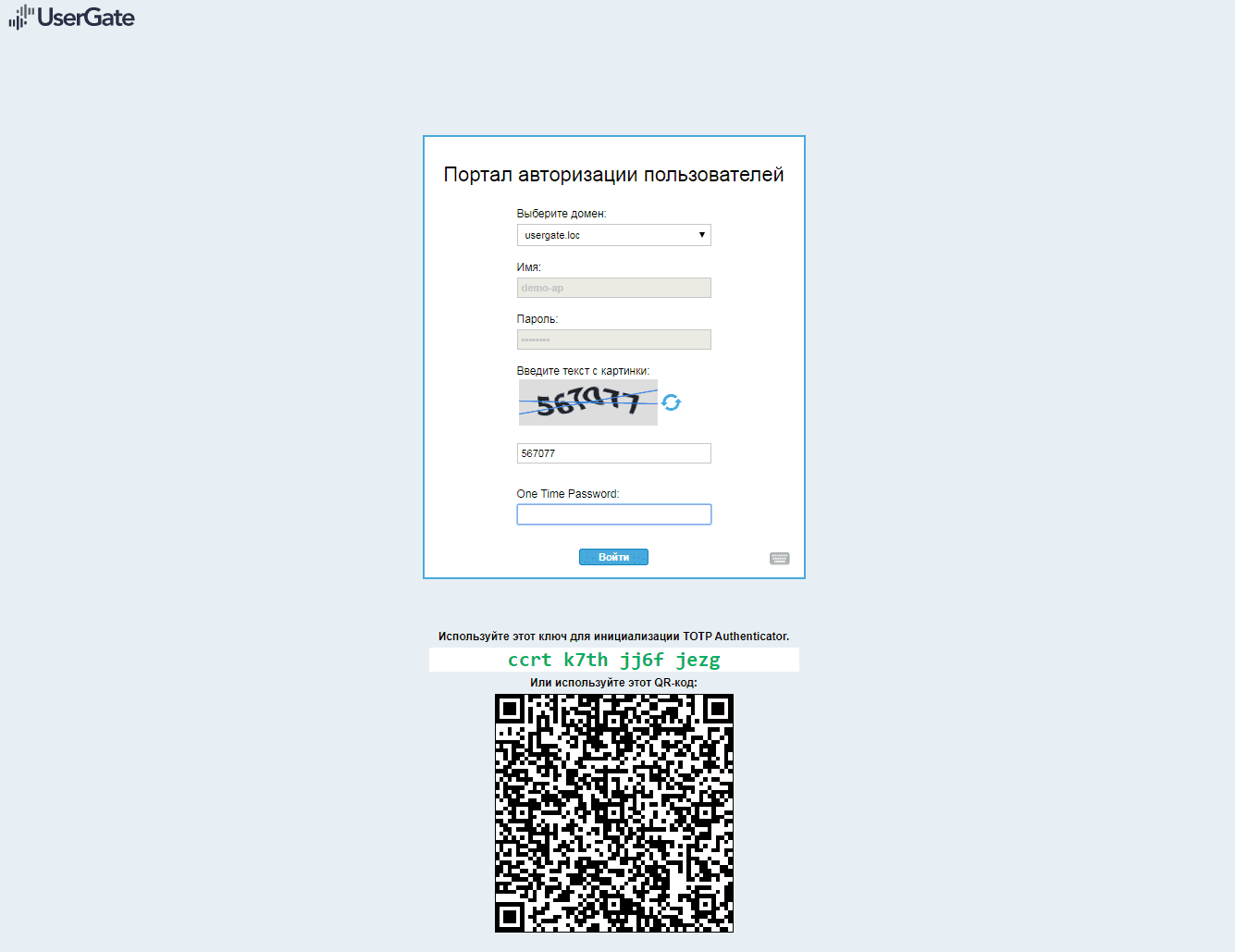

Теперь, после всех настроек, попробуем зайти на веб-портал UserGate и открыть опубликованные приложения, тем самым получив доступ к необходимым ресурсам корпоративной сети. Переходим на URL-адрес веб-портала, который мы указали в его настройках. В окне авторизации вводим логин и пароль, а также текст с CAPTCHA-картинки. Далее устанавливаем на смартфон приложение Google Authenticator.

Рисунок 15. Окно авторизации на веб-портале UserGate

После установки и успешной аутентификации с помощью пароля сканируем QR-код или вводим ключ, который отображается зелёным цветом в окне UserGate. Теперь мобильное приложение будет выдавать коды для двухфакторной аутентификации (TOTP) на веб-портале UserGate.

Рисунок 16. Окно приложения Google Authenticator на смартфоне

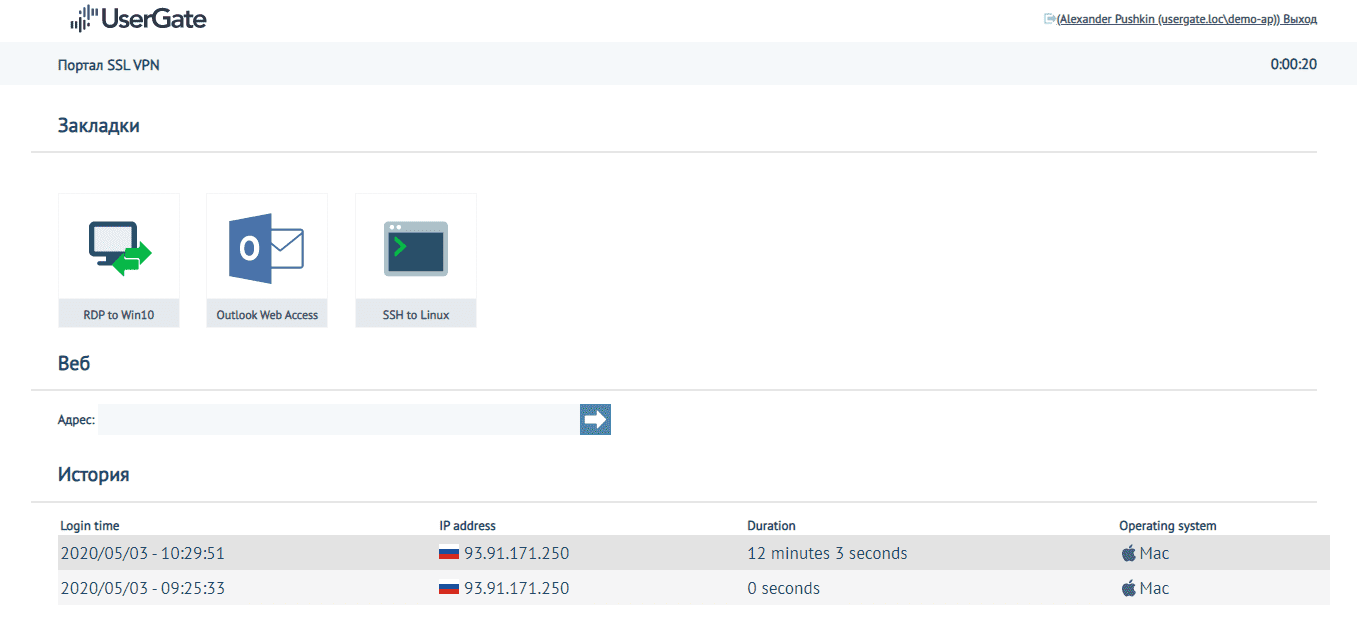

Полученный пароль вводим в поле One Time Password. После успешной авторизации мы попадаем на веб-портал UserGate.

Рисунок 17. Опубликованные приложения на веб-портале UserGate

Для нас опубликованы ранее настроенные ресурсы:

Пробуем воспользоваться каждым из этих ресурсов.

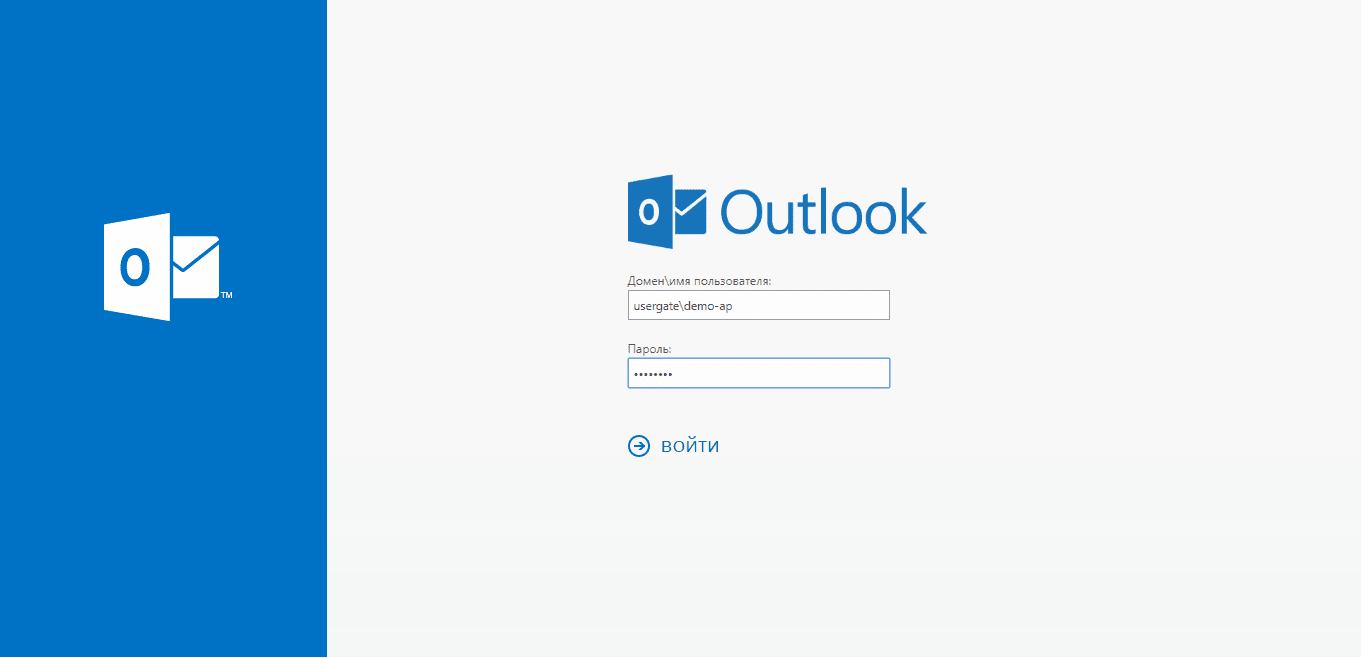

Запускаем опубликованный OWA для подключения к Exchange-серверу, вводим учётные данные в окне авторизации.

Рисунок 18. Окно авторизации в Outlook Web Access (OWA) на веб-портале UserGate

Получаем доступ к своему почтовому ящику.

Рисунок 19. Доступ к почтовому ящику в Outlook Web Access (OWA)

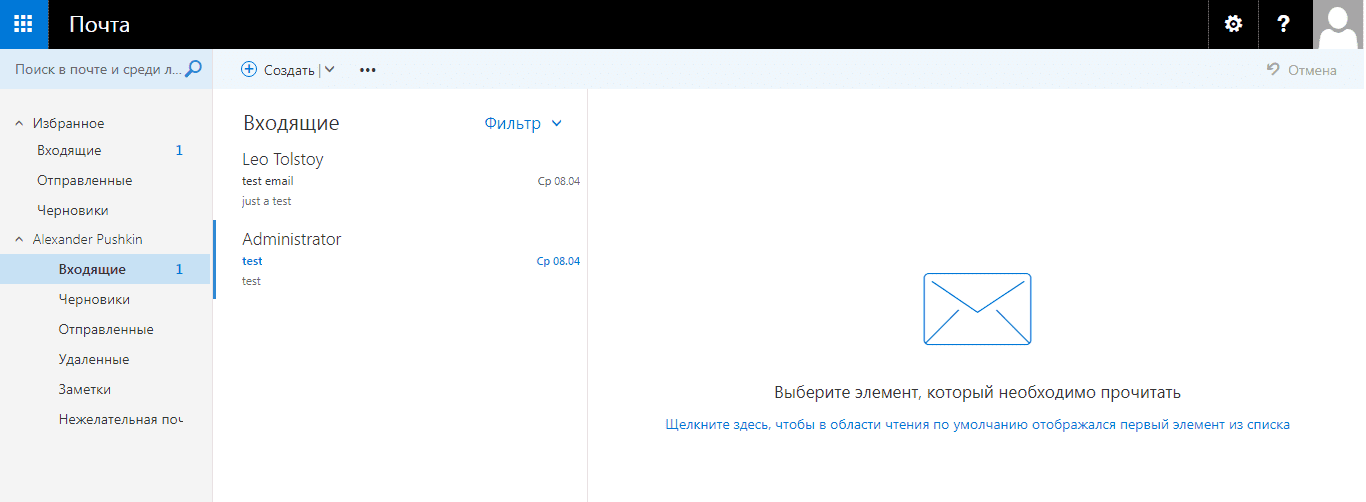

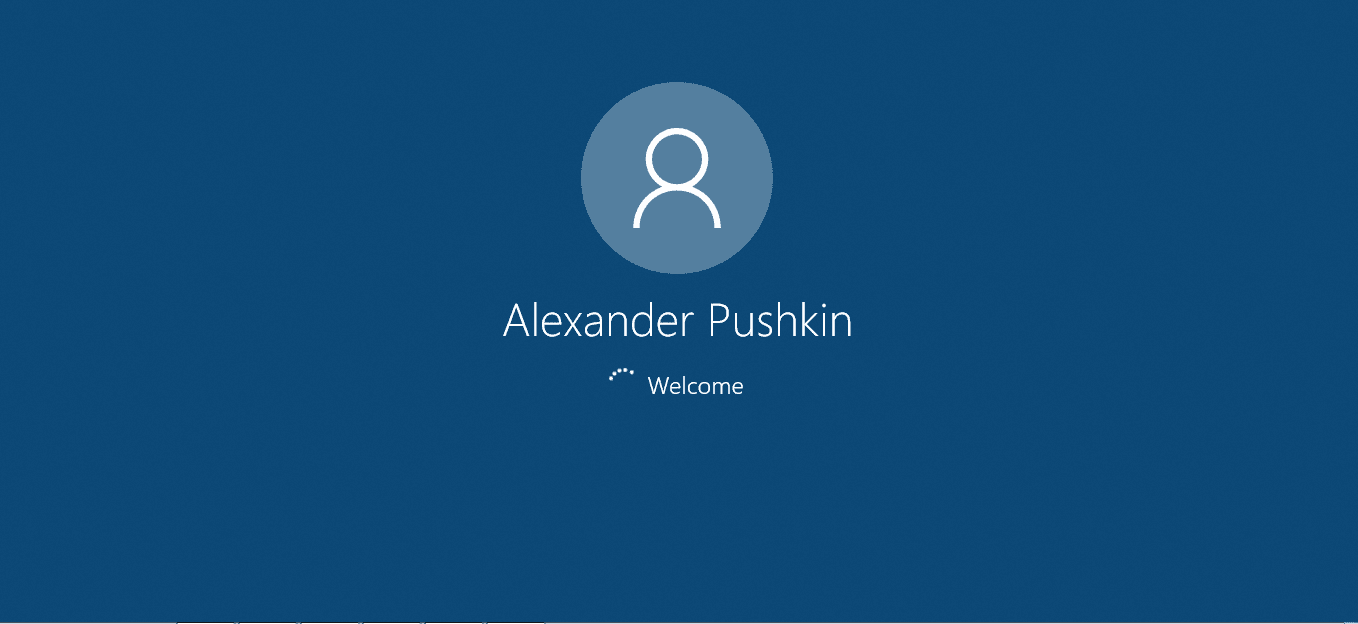

Запускаем опубликованный RDP-клиент для подключения к станции под управлением Windows 10. Вводим учётные данные в окне авторизации UserGate.

Рисунок 20. Ввод учётных данных в окне авторизации UserGate

После успешной авторизации появляется приветственная заставка Windows 10.

Рисунок 21. Приветственная заставка Windows в рамках RDP-сеанса

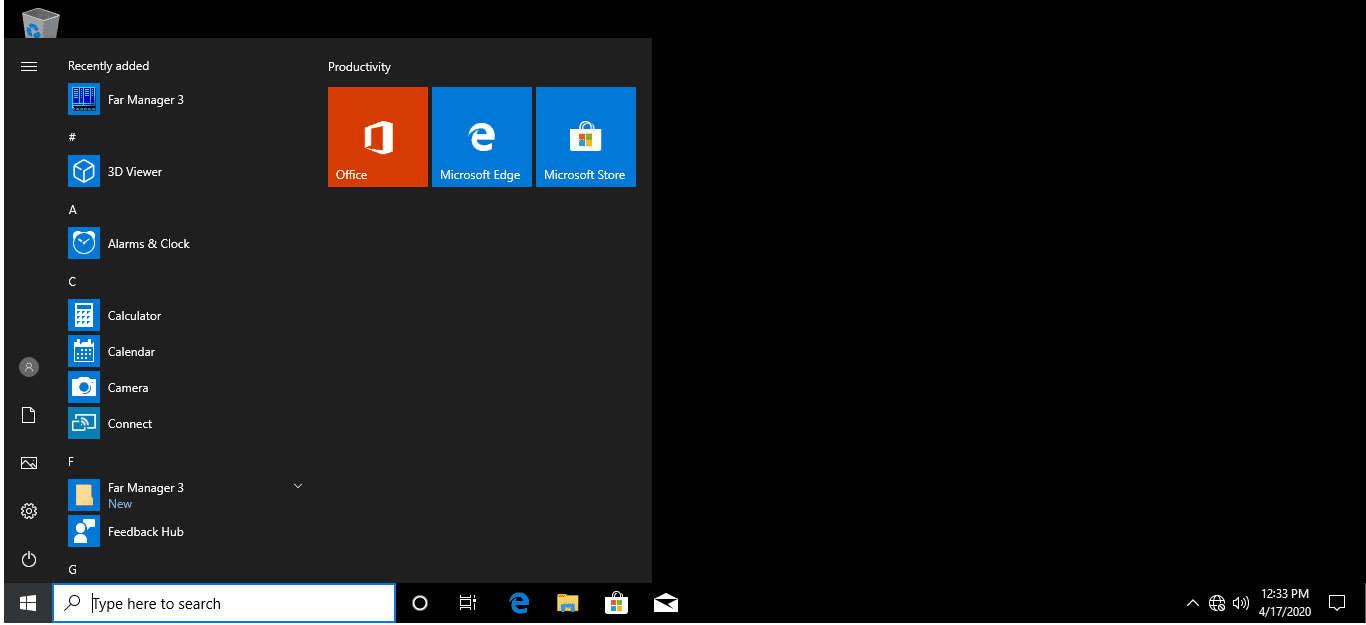

Осуществлён вход в Windows 10 по RDP c веб-портала UserGate.

Рисунок 22. Вход в Windows 10 по RDP c веб-портала UserGate

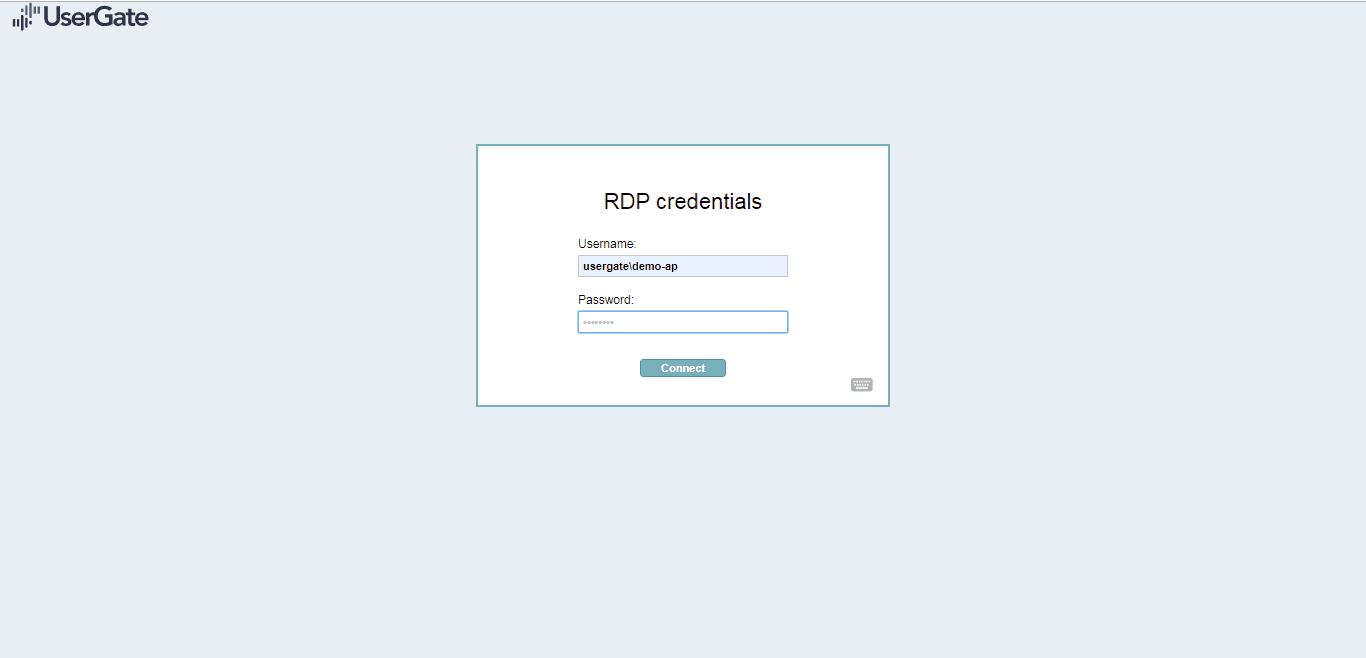

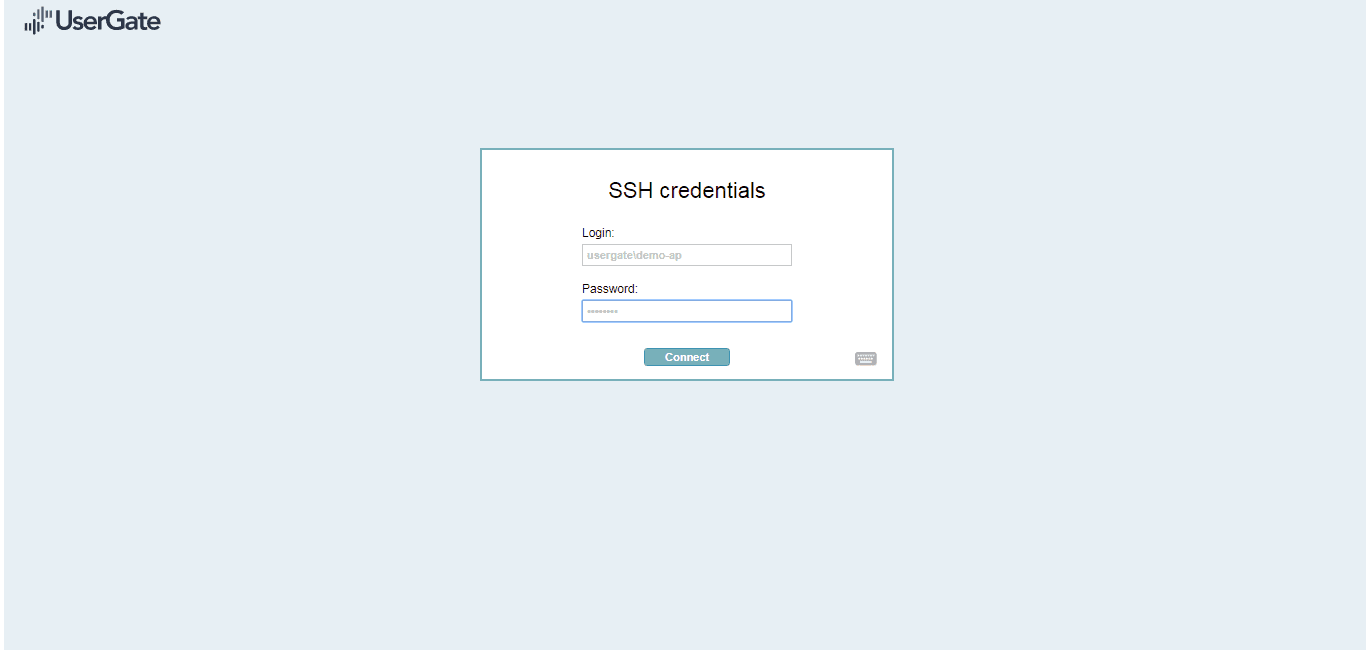

Далее тестируем вход на SSH-сервер на Linux-станции. Запускаем опубликованный SSH-клиент и вводим учётные данные в окне авторизации UserGate.

Рисунок 23. Ввод учётных данных в окне авторизации UserGate

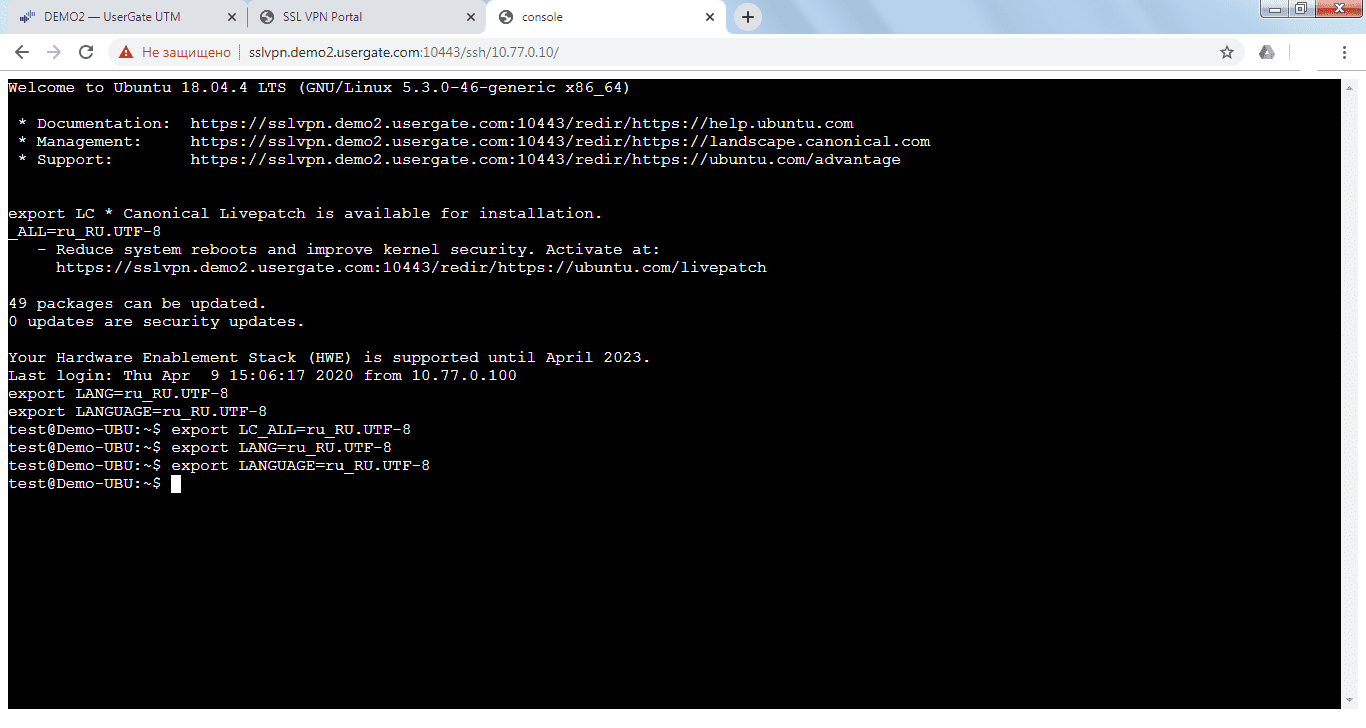

После успешной авторизации осуществлён вход на SSH-сервер Linux-станции c веб-портала UserGate.

Рисунок 24. Полученный доступ к SSH через веб-портал UserGate

Выводы

Пандемия коронавирусного заболевания поставила многие компании перед необходимостью организовать удалённую работу сотрудников. При этом в условиях глобальных изменений ИТ-специалистам требуются готовые и несложные решения для оперативного развёртывания.

UserGate предлагает несколько способов организовать защищённый удалённый доступ — DNAT, обратное проксирование, веб-портал и «классический VPN». О том, как организовать удалённую работу сотрудников с помощью веб-портала через SSL VPN c мультифакторной аутентификацией (MFA) без особо сложных настроек и дополнительных приложений, мы рассказали сегодня.

Механизм предоставления доступа к опубликованным на веб-портале UserGate приложениям в данной схеме работает весьма удобно, так как все вычисления происходят на серверах внутри корпоративного периметра и не требуется дополнительно разворачивать VPN-клиенты на домашних компьютерах сотрудников. Для более надёжной защиты может применяться многофакторная аутентификация с получением одноразового пароля по SMS, электронной почте или из генератора одноразовых паролей — например, мобильного приложения Google Authenticator.