Vlan что это для чайников vlan

Виртуальная локальная сеть VLAN — Объясняем на картинках

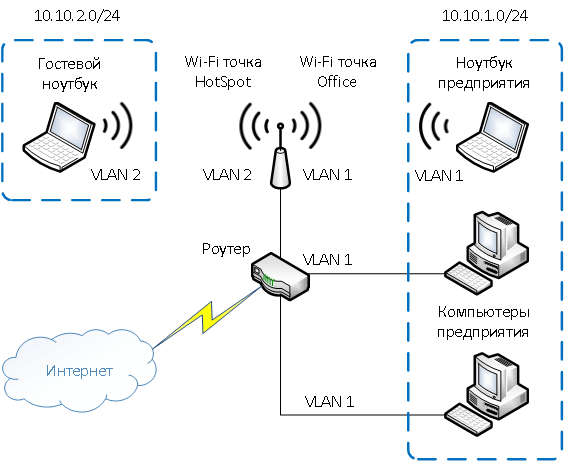

Что такое Virtual local area network (VLAN) это виртуальная локальная сеть, позволяющая делить 1 физическую сеть на некоторое количество других логических сетей, которые работают вне зависимости друг от друга. Надеюсь вы прочитали статью про модель открытых систем OSI, так как технология vlan реализуется коммутаторами и находится на канальном уровне модели.

Для чего нужна vLan?

Зачем делить 1 сеть на несколько изолированных частей? К примеру, когда строят сеть для большой компании, известно, что каждый отдел хочет иметь свою собственную сеть, которая разделена от других.

Конечно, можно создать отдельную физическую сеть на основе отдельных коммутаторов. Но если строить сеть огромного бизнес-центра, то мы заранее не поймем сколько будет арендаторов, сколько квадратных метров им будет нужно. Следовательно, нужно построить одну большую сеть для всего бизнес-центра, а потом логически делить ее на отдельные части в зависимости от нужды арендаторов.

Преимущества деления и изоляции vlan

Во-первых, безопасность. Если ты арендуешь помещение в каком-либо здании, тебе необходимо, чтобы данные были недоступны для других арендаторам.

Во-вторых, это распределение нагрузки. Например, рядом с вами в организации работает команда, которая занимается разработкой сетевых протоколов, и они активно работают. Вдруг, в их эксперименте что-то пошло не так, и вся сеть компании упала. Соответственно, вы не хотите, чтобы их действия повлияли на работу вашей сети.

В-третьих, ограничение широковещательного трафика. Если коммутатор не может найти в каком порту находится получатель, то он отправляет этот кадр на все порты. В сети с огромным множеством компьютеров такого широковещательного трафика много и он занимает высокий % нагрузки сети. А если вы изолируете сеть, то широковещательный трафик будет распространяться в рамках этой изолированной сети и объем трафика сокращается.

VLAN в коммутаторах

В большинстве случаев, чтобы обозначить виртуальные сети, используют различные цвета. К примеру, у нас есть ноутбуки, которые подключены к единственному коммутатору. Порты коммутатора отмечены разными цветами в зависимости, в какой vlan они входят. Порты, которые синим цветом входят в синий vlan, соответственно жёлтые в жёлтый. Ноутбуки, которые находятся в синем vlan могут взаимодействовать, друг с другом и не могут отправить никаких данных ноутбукам, которые находятся в желтом vlan и наоборот.

Как это работает?

В таблице коммутации, на рисунке ниже, есть поле в котором написано “идентификатор VLAN”, как правило для этих целей используют обычные числа.

По таблице смотрим, что порт 1 и 5 входят в vlan №2, а порты 2-4 в vlan №3. Если компьютеры подключенные к порту 1 и входящие в vlan 2 попытаются переслать данные к компьютеру подключенному к порту 4 входящий в вилан 3, то даже если компьютер отправителя знает MAC-адрес компьютера получателя, коммутатор не передаст этот кадр. Потому что порты находятся в разных виртуальных сетях и передача данных между ними невозможна.

Хорошо, когда сеть построена на одном коммутаторе, тогда подойдет вариант с таблицей коммутации и номерами vlan. Что делать, если в сети используются 2 или более коммутаторов? При отправлении кадров от одного коммутатора к другому, нужна информация к какому вилэну принадлежит передаваемый кадр. Информацию о № vlan нужно включать в отправляемый кадр, альтернативного варианта получить эту информацию у принимающего коммутатора нет.

С противоположной стороны, формат кадра Ethernet задан стандартом IEEE и в нем нет места для идентификатора VLAN. Чтобы включить № вилан в Ethernet кадр, нужно было изменить формат. Это изменение было предложено в стандарте IEEE 802.1Q. Но было нельзя просто добавить отдельное поле для номера вилан, потому что нужно обеспечить согласование со всем существующим оборудованием.

В стандарте IEEE 802.1Q в поле тип кадра, было предложено, вместо протокола верхнего уровня вставить специальное значение в шестнадцатеричном виде 8100 — это показатель того, что кадр содержит номер вилана. Далее в части, где в стандартном кадре Ethernet должны находиться данные, есть поле из 2-х байт, которое содержит номер вилана — Тег и еще одно поле из двух байт, куда записывается код протокола вышестоящего уровня.

Чтобы передавать данные размером 1500 байт в кадрах с идентификатором вилана, max длина кадра была увеличена на четыре байта.

Передача данных с использованием стандарта IEEE 802.1Q

Сетевой адаптер в ноутбуке генерит Ethernet кадр, внутри которого вложен IP пакет, в поле “Тип” — код протокола уровня выше, содержится значение 0800.

Коммутатор получает этот кадр, и понимает, что он был получен с ноутбука входящего в желтый вилан. Например, номер желтого вилана 2. Коммутатор добавляет служебные поля, в поле “Тип” протокола следующего уровня, значение 0800 заменяется на 08100. Потом добавляется номер вилана 2 и записывается код протокола следующего уровня 0800, для того, чтобы его, в дальнейшем можно было восстановить.

Принимающий информацию коммутатор извлекает эту информацию о vlan, осознает, что кадр был отправлен вилэн с номеров 2, т.е. в желтый вилан. Затем этот коммутатор удаляет из кадра информацию о номере вилэн и восстанавливает старое значение протокола следующего уровня 0800, что соответствует IP.

И вот такой кадр отправляет принимающему ноутбуку. Сейчас почти все сетевые адаптеры поддерживают стандарт 802.1Q и уже сам ноутбук может вставить нужные поля с номером вилана в кадр.

Заключение

Vlan что это для чайников vlan

VLANs – это виртуальные сети, которые существуют на втором уровне модели OSI. То есть, VLAN можно настроить на коммутаторе второго уровня. Если смотреть на VLAN, абстрагируясь от понятия «виртуальные сети», то можно сказать, что VLAN – это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), – на который отводится 12 бит, то есть, вилан может нумероваться от 0 до 4095. Первый и последний номера зарезервированы, их использовать нельзя. Обычно, рабочие станции о VLAN ничего не знают (если не конфигурировать VLAN на карточках специально). О них думают коммутаторы. На портах коммутаторов указывается в каком VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт помечается меткой, то есть VLAN. Таким образом каждый порт имеет PVID (port vlan identifier).Этот трафик может в дальнейшем проходить через другие порты коммутатора(ов), которые находятся в этом VLAN и не пройдут через все остальные порты. В итоге, создается изолированная среда (подсеть), которая без дополнительного устройства (маршрутизатора) не может взаимодействовать с другими подсетями.

Зачем нужны виланы?

Примеры использования VLAN

Достоинства использования VLAN

Тэгированные и нетэгированные порты

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Для настройки портов в режим trunk созданы специальные протоколы. Один из таких имеет стандарт IEEE 802.1Q. Это международный стандарт, который поддерживается всеми производителями и чаще всего используется для настройки виртуальных сетей. Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20.1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

VLAN для начинающих. Общие вопросы

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

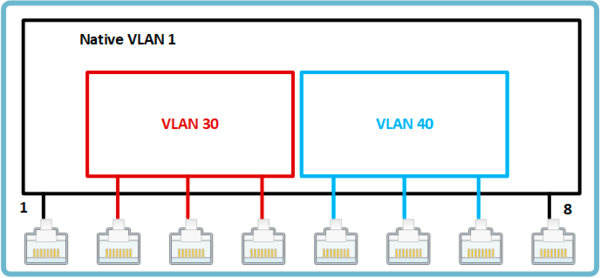

Давайте рассмотрим, как работает коммутатор с виртуальными сетями. В нашем примере мы возьмем условный 8-портовый коммутатор и настроим на нем три порта на работу с одним VLAN, а еще три порта с другим.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

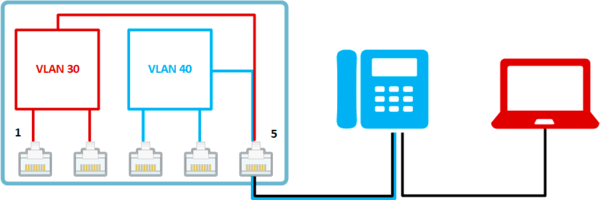

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

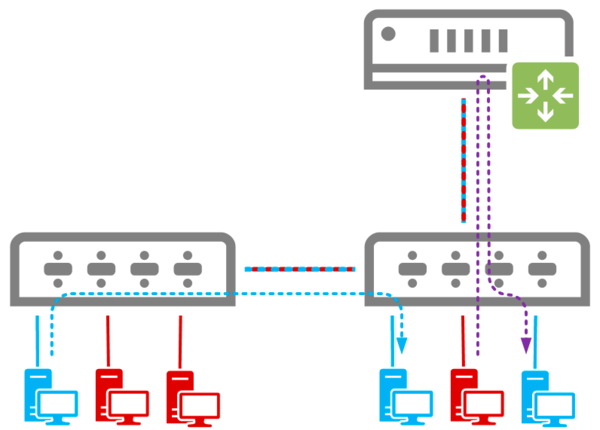

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Роутер получает данный кадр, извлекает из него IP-пакет и анализирует заголовки. Обнаружив адрес назначения, он сверяется с таблицей маршрутизации и принимает решение куда отправить данный пакет дальше. После чего формируется новый Ethernet-кадр, который получает тег с новым VLAN ID сети-получателя в него помещается IP-пакет, и он отправляется по назначению.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Разбираемся с виртуальными сетями

Развитие компьютерных сетей проходит ошеломляющими темпами. Обилие устройств в компьютерных сетях порождает ряд проблем, таких, например, как необходимость объединять в отдельные изолированные подсети машины, которые подключены к различным коммутаторам. Иными словами, развитие сетей породило необходимость создания так называемых виртуальных локальных сетей, или VLAN.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Что же такое виртуальная компьютерная сеть? VLAN дословно расшифровывается как Virtual Local Area Network, или виртуальная локальная сеть. По факту – это функция устройств связи, например, коммутаторов или маршрутизаторов, которая позволяет объединять устройства в одну или несколько виртуальных локальных подсетей в рамках одного физического сетевого интерфейса, такого как Wi-fi или Ethernet. Стоит отметить, что виртуальная логическая топология сети никак не пересекается с физической топологией и, соответственно, не зависит от нее.

Несколько примеров использования виртуальной локальной сети

Заключение

Таким образом, к достоинствам VLAN можно отнести:

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Vlan что это для чайников vlan

VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN’ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В современных сетях VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. VLAN’ы используются для сокращения широковещательного трафика в сети. Имеют большое значение с точки зрения безопасности, в частности как средство борьбы с ARP-spoofing’ом.

Содержание

[править] Зачем нужен VLAN?

[править] Тегирование трафика VLAN

Компьютер при отправке трафика в сеть даже не догадывается,в каком VLAN’е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту,находится в соответствующем VLAN’e. Трафик, приходящий на порт определённого VLAN’а, ничем особенным не отличается от трафика другого VLAN’а. Другими словами, никакой информации о принадлежности трафика определённому VLAN’у в нём нет.

Однако, если через порт может прийти трафик разных VLAN’ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN’у трафик принадлежит.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

[править] Коммутатор и VLAN’ы

VLAN’ы могут быть настроены на коммутаторах, маршрутизаторах, других сетевых устройствах и на хостах. Однако, для объяснения VLAN лучше всего подойдет коммутатор.

Коммутатор — устройство 2го уровня и изначально все порты коммутатора находятся, как правило, в VLAN 1 и, следовательно, в одном широковещательном сегменте.

Это значит, что если одно из устройств, которое подключено к порту коммутатора, отправит широковещательный фрейм, то коммутатор перенаправит этот фрейм на все остальные порты, к которым подключены устройства, и они получат этот фрейм.

[править] Принципы работы коммутатора

В этом разделе рассматривается коммутатор с настройками по умолчанию, то есть все его порты находятся в VLAN 1.

Для того чтобы передавать фреймы, коммутатор использует таблицу коммутации. Изначально, после включения коммутатора таблица пуста. Заполняет её коммутатор автоматически, при получении фреймов от хостов.Когда коммутатор получает фрейм от хоста, он сначала передает его в соответствии со своими правилами (описаны ниже), а затем запоминает MAC-адрес отправителя во фрейме и ставит его в соответствие порту на котором он был получен.

Например, для изображенной схемы, итоговая таблица коммутации будет иметь такой вид (после того как все хосты передавали какой-то трафик):

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| 3 | C |

| 4 | D |

Когда таблица заполнена, коммутатор знает на каких портах у него находятся какие хосты и передает фреймы на соответствующие порты.

Unicast фрейм с MAC-адресом получателя для которого у коммутатора нет записи в таблице коммутации, называется unknown unicast.

[править] Механизмы передачи фреймов

Для того, чтобы передавать фреймы, коммутатор использует три базовых механизма:

[править] Пример сети для демонстрации использования механизмов передачи фреймов

На рисунке изображен коммутатор sw1 и повторитель (hub) к которому подключены два хоста.

Изначально к коммутатору были подключены три хоста A, B и C.

Соответственно у коммутатора такая таблица коммутации:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| 3 | C |

Когда хост A отправляет фрейм хосту B, коммутатор использует механизм forwarding, так как ему известно где находятся оба хоста и хосты находятся на разных портах коммутатора.

Далее к коммутатору подключили хост D. Если хост A отправляет фрейм хосту D, то для коммутатора это unknown unicast фрейм, так как в таблице коммутации нет записи о MAC-адресе D. В соответствии со своими правилами коммутатор выполняет flooding и передает фрейм на все порты, кроме 1 (с которого фрейм был получен).

После того как коммутатор получит фрейм от хоста D, он запомнит его адрес и создаст соответствующую запись в таблице коммутации.

К коммутатору подключили повторитель с двумя хостами и коммутатор выучил их адреса.

Соответствующая таблица коммутации:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| 3 | C |

| 4 | D |

| 5 | E |

| 5 | F |

Если после этого хост E будет передавать фрейм хосту F, то коммутатор получит его, но не будет передавать далее. В этой ситуации коммутатор использует механизм filtering, так как MAC-адрес получателя доступен через тот же порт, что и отправитель.

[править] Хосты в одном VLAN на одном коммутаторе

К коммутатору подключены 4 хоста. Для упрощения будем считать, что A, B, C и D это соответствующие MAC-адреса хостов.

Соответствующая таблица коммутации:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| 3 | C |

| 4 | D |

[править] Хосты в разных VLAN на одном коммутаторе

Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут перемещаться в другие VLAN’ы.

На коммутаторе, который изображен на рисунке, настроены два VLAN’а, все порты в соответствующих VLAN настроены как нетегированные, т. е. не используют теги IEEE 802.1Q при передаче фреймов (access-порты в терминологии Cisco).

После этого на коммутаторе существуют две таблицы коммутации.

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 3 | C |

| 4 | D |

Все базовые механизмы коммутатора остаются точно такими же как и до разделения на VLAN, но они используются только в пределах соответствующего VLAN.

Например, если хост из VLAN 10 отправляет широковещательный фрейм, то он будет отправлен только на порты в этом VLAN.

Получается, что нетегированные порты это «обычные» порты коммутатора. Это просто возможность сообщить коммутатору о том, какому VLAN принадлежат порты. Затем коммутатор использует эту информацию при передаче фреймов.

Как правило, реально в таблице коммутации в коммутаторах указывается порт, MAC-адрес и VLAN. То есть, для указанного примера таблица коммутации будет такая:

| Порт коммутатора | VLAN | MAC-адрес хоста |

|---|---|---|

| 1 | 2 | A |

| 2 | 2 | B |

| 3 | 10 | C |

| 4 | 10 | D |

Однако, далее для упрощения используется запись таблицы коммутации в виде соответствия между портами и MAC-адресами.

[править] Хосты в разных VLAN на разных коммутаторах (объяснение тегированных портов)

К используемому примеру добавляется ещё один коммутатор.

В ходе объяснения используются промежуточные схемы подключения устройств и настройки коммутаторов, которые обычно не используются в реальной сети. Но они необходимы для объяснения.

[править] Добавлен второй коммутатор и хосты в VLAN 2

Для начала добавлен коммутатор sw2 и два хоста E и F в VLAN 2. Если рассматривать два коммутатора отдельно, то получается, что на коммутаторе sw1 осталась прежняя таблица коммутации, а на коммутаторе sw2 таблица такая (пока что коммутаторы не соединены):

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 7 | E |

| 8 | F |

Теперь необходимо чтобы хосты A, B, E, F «увидели» друг друга. Они должны находиться в одном VLAN. То есть, необходимо каким-то образом указать коммутатору, что ещё на одном порту есть хосты в соответствующем VLAN’е.

Для указанного примера достаточно добавить на коммутаторе sw1 порт 10 в VLAN 2, а на коммутаторе sw2 порт 9 в VLAN 2. Принадлежность к VLAN указывается настройкой порта нетегированным в VLAN 2 (пока что). После этого на коммутаторах в таблицах коммутации добавятся новые порты и соответствующие MAC-адреса хостов. Теперь четыре хоста на разных коммутаторах находятся в одном широковещательном сегменте.

Таблица коммутации sw1 для VLAN 2:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 1 | A |

| 2 | B |

| 10 | E |

| 10 | F |

Таблица коммутации sw2 для VLAN 2:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 7 | E |

| 8 | F |

| 9 | A |

| 9 | B |

[править] Ко второму коммутатору добавлены хосты в VLAN 10

К коммутатору sw2 добавлены два хоста G и H в VLAN 10.

Для того чтобы хосты C и D в VLAN 10 на коммутаторе sw1, могли обмениваться информацией с хостами VLAN 10 на коммутаторе sw2 добавлен линк между коммутаторами. Логика аналогична добавлению хостов в VLAN 2.

Таблица коммутации sw1 для VLAN 10:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 3 | C |

| 4 | D |

| 11 | G |

| 11 | H |

Таблица коммутации sw2 для VLAN 10:

| Порт коммутатора | MAC-адрес хоста |

|---|---|

| 13 | G |

| 14 | H |

| 12 | C |

| 12 | D |

[править] Создание тегированного порта между коммутаторами

Когда необходимо передать трафик одного-двух VLAN’ов между коммутаторами, то схема, которая использовалась выше, выглядит нормально. Однако, когда количество VLAN возрастает, то схема явно становится очень неудобной, так как для каждого VLAN надо будет добавлять линк между коммутаторами для того, чтобы объединить хосты в один широковещательный сегмент.

Для решения этой проблемы используются тегированные порты.

Тегированный порт позволяет коммутатору передать трафик нескольких VLAN’ов через один порт и сохранить при этом информацию о том, в пределах какого именно VLAN’а передается фрейм.

На коммутаторах sw1 и sw2 порты 21 и 22, соответственно, это тегированные порты.

Для того, чтобы коммутаторы понимали какому VLAN принадлежит пришедший фрейм и использовали соответствующую таблицу коммутации для его обработки, выполняется тегирование фрейма.

Например, если хост E передает фрейм хосту A, то коммутатор sw2 проверяет свою таблицу и видит, что хост A доступен через порт 22. Так как порт настроен как тегированный, то когда фрейм выходит с порта 22 в нём проставляется тег, который указывает какому VLAN’у принадлежит этот фрейм. В данном случае проставляется тег с VLAN’ом 2.

Реальная структура фрейма с тегом описана на странице 802.1Q.

Коммутатор sw1 получает тегированный фрейм через тегированный порт 21. Для того чтобы определить на какой порт его передавать далее sw1 использует таблицу коммутации для VLAN 2 (так как этот VLAN был указан в теге). На коммутаторе sw1 порт 21 должен быть настроен как тегированный для того чтобы коммутатор не отбрасывал тегированные фреймы, а считывал информацию тега. И соответственно чтобы он также помечал фрейм тегом, когда будет передаваться трафик коммутатору sw2.

Остальные порты коммутатора остаются нетегированными. И для хостов операция тегирования, которую выполняют коммутаторы абсолютно прозрачна. Хосты ничего не знают о тегах и получают обычные фреймы.

Аналогичные действия выполняются, например, при передаче фрейма от хоста C хосту G.

[править] Принадлежность VLAN

Порты коммутатора, поддерживающие VLAN’ы, (с некоторыми допущениями) можно разделить на два множества:

Тегированные порты нужны для того, чтобы через один порт была возможность передавать данные принадлежащие к различным VLAN и, соответственно, получать трафик нескольких VLAN на один порт. Информация о принадлежности трафика к конкретному VLAN, как было сказано выше, указывается в специальном теге. Без тега коммутатор не сможет различать трафик различных VLAN.

Если порт нетегированный и принадлежит к какому-либо VLAN, то трафик для этого VLAN передается без тега. На Cisco нетегированный порт (access-порт) может быть только в одном VLAN, на некоторых других свитчах (например, ZyXEL, D-Link и Planet) реализация иная.

Если порт тегирован для нескольких VLAN, то в этом случае весь нетегированный трафик будет приниматься специальным родным VLAN (native VLAN). С этим параметром (native, PVID, port VID) возникает много путаницы. Например, свитчи Planet для правильной работы нетегированного порта требуют поместить порт в VLAN, задать режим порта untagged (нетегированный), и прописать номер этого VLAN в PVID этого порта. На коммутаторах HP ProCurve тегированный порт начинает работать как тегированный только если поставить его PVID в «None».

Если порт принадлежит только одному VLAN как нетегированный, то тегированный трафик, приходящий через такой порт, должен удаляться. На деле это поведение обычно настраивается.

Проще всего это понять, если «забыть» всю внутреннюю структуру коммутатора и отталкиваться только от портов. Допустим, есть VLAN с номером 111, есть два порта которые принадлежат к VLAN 111. Они общаются только между собой, с untagged/access-порта выходит нетегированный трафик, с tagged/trunk-порта выходит трафик тегированный в VLAN 111. Все необходимые преобразования прозрачно внутри себя делает коммутатор.

Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут быть перемещены в другие VLAN.

Существуют два подхода к назначению порта в определённый VLAN:

[править] Настройка VLAN на коммутаторах

В качестве примера выбрана такая топология, на которой легче объяснить различия в настройках VLAN на коммутаторах различных производителей. В соответствующих разделах объясняется как настраивать VLAN’ы, а также приведены примеры конфигурации.

[править] Настройка VLAN на коммутаторах Cisco под управлением IOS

На странице VLAN в Cisco/Lab находятся лабораторные, которые можно сделать для того чтобы на практике попробовать настройки, которые описываются в этом разделе. Лабораторные подготовлены в Packet Tracer, но аналогично могут быть выполнены и на реальном оборудовании.

Коммутаторы Cisco ранее поддерживали два протокола 802.1Q и ISL. ISL — проприетарный протокол использующийся в оборудовании Cisco. ISL полностью инкапсулирует фрейм для передачи информации о принадлежности к VLAN’у.

В современных моделях коммутаторов Cisco ISL не поддерживается.

Создание VLAN’а и задание имени:

[править] Настройка access портов

Назначение портов 1 и 2 коммутатора в VLAN:

Назначение диапазона портов с fa0/4 до fa0/5 в vlan 10:

Просмотр информации о VLAN’ах:

[править] Настройка транка (trunk)

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим транка.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

В схеме, которая используется для демонстрации настроек, на коммутаторах sw1 и sw2, нужные VLAN будут созданы в момент добавления access-портов в соответствующие VLAN:

На коммутаторе sw3 access-портов нет. Поэтому необходимо явно создать все необходимые VLAN:

Для автоматического создания VLAN на коммутаторах, может использоваться протокол VTP.

[править] Настройка статического транка

Создание статического транка:

На некоторых моделях коммутаторов (на которых поддерживается ISL), после попытки перевести интерфейс в режим статического транка, может появиться такая ошибка:

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

[править] Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

Перевести интерфейс в режим auto:

Перевести интерфейс в режим desirable:

Перевести интерфейс в режим nonegotiate:

Проверить текущий режим DTP:

[править] Разрешенные VLAN’ы

По умолчанию в транке разрешены все VLAN. Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

Добавление ещё одного разрешенного VLAN:

Удаление VLAN из списка разрешенных:

[править] Native VLAN

В стандарте 802.1Q существует понятие native VLAN. Трафик этого VLAN передается нетегированным. По умолчанию это VLAN 1. Однако можно изменить это и указать другой VLAN как native.

Настройка VLAN 5 как native:

Теперь весь трафик принадлежащий VLAN’у 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

[править] Настройка маршрутизации между VLAN

Все настройки по назначению портов в VLAN, сделанные ранее для sw1, sw2 и sw3, сохраняются. Дальнейшие настройки подразумевают использование sw3 как коммутатора 3 уровня.

При такой схеме работы никаких дополнительных настроек на маршрутизаторе не требуется. Коммутатор осуществляет маршрутизацию между сетями разных VLAN, а на маршрутизатор отправляет трафик предназначенный в другие сети.

Настройки на коммутаторе sw3:

| VLAN / интерфейс 3го уровня | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

| Fa 0/10 | 192.168.1.2 /24 |

Включение маршрутизации на коммутаторе:

Задание адреса в VLAN. Этот адрес будет маршрутом по умолчанию для компьютеров в VLAN 2:

Задание адреса в VLAN 10:

[править] Перевод интерфейса в режим 3го уровня

Интерфейс fa0/10 соединен с маршрутизатором. Этот интерфейс можно перевести в режим 3 уровня.

Перевод fa0/10 в режим интерфейса 3 уровня и задание IP-адреса:

Коммутатор sw3 использует R1 как шлюз по умолчанию для рассматриваемой сети. Трафик не предназначенный сетям VLAN’ов будет передаваться на R1.

Настройка маршрута по умолчанию:

[править] Просмотр информации

Просмотр информации о транке:

Просмотр информации о настройках интерфейса (о транке):

Просмотр информации о настройках интерфейса (об access-интерфейсе):

Просмотр информации о VLAN’ах:

[править] Диапазоны VLAN

| VLANs | Диапазон | Использование | Передается VTP |

|---|---|---|---|

| 0, 4095 | Reserved | Только для системного использования. | — |

| 1 | Normal | VLAN по умолчанию. Можно использовать, но нельзя удалить. | Да |

| 2-1001 | Normal | Для VLANов Ethernet. Можно создавать, удалять и использовать. | Да |

| 1002-1005 | Normal | Для FDDI и Token Ring. Нельзя удалить. | Да |

| 1006-4094 | Extended | Только для VLANов Ethernet. | Версия 1 и 2 нет, версия 3 да |

[править] Пример настройки

[править] Пример базовой настройки VLAN, без настройки маршрутизации

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы. На коммутаторе sw3 не настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться только в пределах одного VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Однако, они не могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Не все настройки являются обязательными. Например, перечисление разрешенных VLAN в транке не является обязательным для работы транка, однако, рекомендуется настраивать разрешенные VLAN явно.

Настройки транка на sw1 и sw2 немного отличаются от sw3. На sw3 не задается инкапсуляция для транка (команда switchport trunk encapsulation dot1q), так как в используемой модели коммутатора поддерживается только режим 802.1Q.

[править] Пример конфигураций с настройкой маршрутизации между VLAN

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы. На коммутаторе sw3 настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться как в пределах одного VLAN, так и между различными VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Кроме того, они могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Настройки коммутаторов sw1 и sw2 остались точно такими же, как и в предыдущем разделе. Добавились дополнительные настройки только на коммутаторе sw3.

[править] Настройка VLAN на коммутаторах HP ProCurve

По умолчанию на коммутаторах HP ProCurve доступно не максимальное количество VLAN. Как правило, можно создать 8 VLAN. Это можно изменить с помощью команды max-vlans. Указание максимального количества VLAN (максимальное значение варьируется в зависимости от модели коммутатора):

Для применения этой команды необходимо сохранить конфигурацию и перезагрузить коммутатор.

Создание VLAN’а, задание имени и назначение портов:

Так как на коммутаторе sw2 нет VLAN’а 15, то мы не добавляем тегированный порт 22 в этот VLAN:

Просмотр информации о существующих VLAN’ах:

Посмотреть, какие порты принадлежат VLAN’у 2 и какой статус у порта:

Посмотреть, каким VLAN’ам принадлежит порт 22:

[править] Настройка маршрутизации между VLAN

Дальнейшие настройки подразумевают использование коммутатора 3 уровня.

Для того чтобы настроить маршрутизацию между сетями разных VLAN на коммутаторе необходимо:

Кроме того, необходимо чтобы IP-адреса соответствующих VLAN были указаны как маршруты по умолчанию на хостах.

Включение маршрутизации на коммутаторе:

Задание адреса в VLAN. Этот адрес должен быть прописан как маршрут по умолчанию для компьютеров в VLAN 2:

Или, другой формат задания IP-адреса в VLAN:

Просмотр информации о заданных IP-адресах и включен ли ip routing:

[править] Пример конфигурации

Для сети изображенной на схеме приведены примеры конфигураций коммутаторов.

Коммутаторы sw1 и sw2 работают как коммутаторы 2 уровня. Коммутатор sw3 выполняет маршрутизацию между VLAN’ами хостов и VLAN’ом серверов. Кроме того, на коммутаторе sw3 настроен DHCP relay agent, для того чтобы хосты могли получить IP-адреса и маршрут по умолчанию от DHCP-сервера (IP-адрес DHCP-сервера указан на схеме).

[править] Настройка VLAN на коммутаторах D-LINK

Удаление и добавление портов в VLAN:

Просмотр информации о VLAN’ах:

Сохранение изменений в NVRAM:

[править] Настройка VLAN на маршрутизаторах

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подинтерфейсы [1] на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

[править] Настройка VLAN на маршрутизаторах Cisco

На странице VLAN в Cisco/Lab находятся лабораторные, которые можно сделать для того чтобы на практике попробовать настройки, которые описываются в этом разделе. Лабораторные подготовлены в Packet Tracer, но аналогично могут быть выполнены и на реальном оборудовании.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подинтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подинтерфейсов [1] необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подинтерфейса:

Создание логического подинтерфейса для VLAN 2:

Создание логического подинтерфейса для VLAN 10:

Соответствие номера подинтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подинтерфейсов задаются именно таким образом, чтобы упростить администрирование.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

[править] Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

[править] Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

Если необходимо создать подинтерфейс для передачи не тегированного трафика, то в этом подинтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

[править] Проверка настройки

Для проверки настроек маршрутизации между VLAN, можно использовать такие команды:

Пример вывода команды sh ip route:

Пример вывода sh int fa0/0.2

[править] Настройка VLAN на маршрутизаторах ProCurve

Настройка физического интерфейса:

После задания на физическом интерфейсе инкапсуляции 802.1Q на нем нельзя задать IP-адрес (адреса задаются на подинтерфейсах [1] ).

На логических подинтерфейсах необходимо указать номер VLAN и адрес. Если подинтерфейс должен передавать нетегированный трафик, то необходимо использовать опцию native (по умолчанию native VLAN 1).

Создание логического подинтерфейса для VLAN 1:

Создание логического подинтерфейса для VLAN 2:

Пример конфигурации R1:

[править] Настройка VLAN в операционных системах

Когда хост подключен к сети через нетегированный порт, никакой особой поддержки VLAN со стороны операционной системы не требуется. Она работает как обычно. В большинстве настольных систем именно так и происходит. Операционная система должна понимать, что такое VLAN, только тогда, когда она получает через сетевой интерфейс тегированный трафик.

Такая задача чаще всего возникает на маршрутизаторах, которые должны передавать трафик между несколькими VLAN’ами, или на нагруженных серверах, которые должны присутствовать одновременно в нескольких VLAN’ах и получать трафик из них непосредственно, а не через маршрутизатор.

В подавляющем большинстве современных UNIX/Linux-систем поддержка VLAN’ов есть. Поддержка VLAN’ов в Windows доступна при инсталляции дополнительного программного обеспечения.

Настройка VLAN в операционной системе состоит из нескольких шагов:

[править] Настройка VLAN в Linux

Ниже описывается процедура поднятия тегированного интерфейса в Linux-системе. Может применяться, например, в тех случаях, когда нужно маршрутизировать трафик между несколькими VLAN’ами или обеспечить присутствие сервера в нескольких VLAN’ах одновременно.

Необходима поддержка 802.1Q ядром Linux.

Если модуль не найден, необходимо переконфигурировать ядро, включив поддержку модуля, а потом пересобрать модули ядра.

Модуль включается в Network options / 802.1Q VLAN Support.

Теперь поднимем его, но уже без адреса:

Затем говорим какие VID будем пропускать. Для этого используем программу vconfig (пакет vlan в Debian) В результате будут созданы виртуальные интерфейсы с именами, содержащими VLAN ID.

Имена интерфейсов могут отличаться (список возможных имён и от чего это зависит см. в man:vconfig).

Далее, назначаем каждому интерфейсу свой IP-адрес.

Если маршрут по умолчанию смотрит в один из VLAN’ов, нужно его задать:

Лучше сразу запретить пересылку трафика между интерфейсами (forwarding). Если пересылку разрешить, весь трафик между VLANами может пересылаться через эту систему. Если для этого она и настраивалась, пересылку разрешайте, но помните, что вы можете ограничить прохождение трафика и регулировать его другим способом.

Для управления прохождением трафика между VLAN’ами можно использовать стандартные механизмы ядра Linux, такие как маршрутизация, iptables и QoS.

Просматривать информацию о VLAN-подынтерфейсах [1] в Linux можно через /proc:

[править] Настройка VLAN при загрузке в Debian GNU/Linux

Для того чтобы информация о созданных VLAN’ах сохранилась после перезагрузки, необходимо добавить её в файл /etc/network/interfaces. Например:

[править] Настройка VLAN при загрузке в CentOS

Для того чтобы информация о созданных VLAN’ах сохранилась после перезагрузки, необходимо создать файлы с описанием подынтерфейсов [1] VLAN. Например, для создания подынтерфейса eth0.10 необходимо создать файл /etc/sysconfig/network-scripts/ifcfg-eth0.10, содержимое которого будет похожим на традиционное содержимое файлов network-scripts/ifcfg-*:

[править] QinQ-инкапсуляция в Linux

Q-in-Q инкапсуляция позволяет создавать дважды тегированный трафик. Для каждого уровня вложенности создаётся свой собственный интерфейс.

Подробнее о процедуре настройки:

[править] Настройка VLAN во FreeBSD

Для создания и управления VLAN во FreeBSD не используются какие-то специальные программы. Всё делается с помощью программы ifconfig.

Создать интерфейс vlan4:

Указать, что созданный интерфейс соответствует трафику, тегированному VLAN 4 и приходящему через физический интерфейс fxp0:

Теперь можно работать с vlan4 как с обычным интерфейсом. Этому интерфейсу нужно назначить адрес. Машина будет видна в VLAN 4 по этому адресу:

Предыдущие команды можно было бы совместить в одну.

Просмотреть информацию об интерфейсе:

[править] Настройка VLAN в (Open)Solaris

Для создания и управления VLAN в Solaris так же, как и во FreeBSD, не используются какие-то специальные программы. Всё делается с помощью программы ifconfig, но с некоторой спецификой

Создать интерфейс vlan4 на интерфейсе nge0 (именование сетевых интерфейсов таково же, как и во FreeBSD):

То есть новый интерфейс обзывается в виде <имя ethernet-девайса-без_цифр><(id вилана X 1000)+цифра_от_девайса>. Тем самым новый интерфейс уже привязывается к физическому интерфейсу.

Теперь можно работать с nge4000 как с обычным интерфейсом. Этому интерфейсу нужно назначить адрес. Машина будет видна в VLAN 4 по этому адресу:

Просмотреть информацию об интерфейсах:

[править] Настройка VLAN в Oracle Solaris 11 Express

В данной версии настройка VLAN может осуществляться с использованием утилит администрирования уровня соединения (Data Link) и транспортного уровня (IP).

Провести инвентаризацию физических интерфейсов

Создать виртуальный адаптер на базе физического

Создать интерфейс на базе адаптера

Назначить IPv4 статический адрес для интерфейса

Провести инвентаризацию интерфейсов

[править] Настройка VLAN в Windows

В Windows нет встроенной поддержки VLAN. Нельзя создать интерфейс, который бы соответствовал отдельному VLAN’у, за исключением случаев, когда в системе есть специальный драйвер.

В случае использования простых сетевых карт, например, Realtek RTL8139, трафик передаётся в неизменном виде, с тегами, в операционную систему и приложениям. Например, если запустить wireshark и направить его на соответствующий интерфейс, он увидит трафик с тегами.

Более мощные сетевые карты обрабатывают теги 802.1Q. Они могут по-разному поступить с тегами: удалить теги, удалить тегированные фреймы или сделать что-нибудь ещё.

Как правило, в этом случае существуют механизм, позволяющий отключить обработку тегов сетевой картой, сделать её более «тупой» и доставлять трафик вместе с тегами. Обычно, это делается через registry, указанием соответствующего ключа.

Например, для карт Intel в ветке

нужно установить ключ

Здесь, xx — это номер сетевого адаптера в системе (подробнее [3]).

Ещё существуют специализированные драйверы от Intel, Broadcom, 3Com и SysKonnect, которые добавляют поддержку VLANов (виртуальные интерфейсы), аггрегированных каналов, failover’а и многие другие функции. Каким образом настраивать их, нужно смотреть в документации для этих драйверов.

Примеры таких драйверов:

[править] Дополнительные вопросы

[править] Автоматизированное создание VLAN

Статическое размещение портов коммутатора в отдельных VLAN’ах становится утомительным занятием уже со второго порта. Решение этой задачи можно автоматизировать одним из нескольких способов:

Первый вариант достаточно прост и удобен, но требует специального программного обеспечения. Кроме того, он не обладает достаточной гибкостью, в том смысле, что это программное обеспечение позволяет решать типовые распространённые задачи, но даже небольшой уход от них в сторону уже трудноосуществим или вовсе невозможен.

Специальное программное обеспечение выполняет размещение портов по VLAN’ам, фактически, отправляя соответствующие команды по SNMP. Это означает, что системный администратор может сделать это и сам с помощью таких инструментов, например, как snmp-utils. Однако, для этого он должен знать процедуру назначения настроек VLAN по SNMP. Для различного сетевого оборудования она варьируется.

Самый простой способ — использовать известные уже команды по настройке оборудования, только автоматизировать их ввод.

К сожалению, простейший удалённый вызов команды в стиле UNIX

невозможен. Аналогичные команды где используется перевод строки вместо символа ; тоже не дадут желаемого эффекта.

Единственный рабочий способ — сформировать поток команд, которые должны быть выполнены на коммутаторе, и каким-то образом передать их ему. Самый простой (но не единственный) способ — передать команды через SSH/Telnet или консольный интерфейс.

Однако, напрямую передать не получится. Понадобится несколько небольших ухищрений:

Для обхода указанных ограничений типичных командных оболочек и упрощения автоматизированной работы чаще всего используются средства более развитых скриптовых языков. Для Perl существует модуль Net::Telnet Описание на www.cpan.org Для Python существует библиотека telnetlib Описание на www.python.org Также существуют аналогичные модули для работы с FTP, SSH и другими сетевыми протоколами.

Рабочий пример настройки коммутатора с использованием socat ниже. Пример приведён для коммутатора ProCurve, но аналогичным образом можно выполнять настройку любого коммутатора.

Генерируется последовательность команд, которая отправляется на вход socat. Программа socat вызывает программу ssh, которой предоставляет терминал. Через этот терминал вводятся необходимые команды, исполняющиеся на коммутаторе. Скрипт make-many-vlans.pl генерирует последовательность команд, которые передаются на коммутатор. В этом примере команды генерируются и передаются скопом, без задержек между ними. Что плохо и может работать не всегда.

Пример скрипта make-many-vlans.pl, который создаёт 5 различных VLAN’ов (VLAN25—VLAN30) и помещает в них отдельные порты коммутатора: (25—30)

Скрипт просто генерирует последовательность команд, которые должны вводиться в командную строку коммутатора:

Аналогичный пример, но команды вводятся в коммутатор через небольшие интервалы времени.

Пример скрипта автоматизированного создания VLAN’ов для коммутатора Cisco:

Ещё вместо socat может использоваться empty.

[править] Динамическая настройка VLAN

Выше рассмотрен способ статического размещения, когда порты коммутатора заранее размещаются в отдельных VLAN’ах.

Настройка может быть в некоторых случаях выполнена динамически, на основе:

Для динамической настройки VLAN по MAC-адресу используется протокол VQP (VLAN Query Protocol) и специальный сервер VMPS (VLAN Management Policy Server). Коммутатор выступает в роли клиента. Он должен поддерживать протокол VQP.

Для динамической настройки VLAN в зависимости от пользователя, который подключается к сети используется стандарт 802.1X.

(несколько слов о том, как организовать динамическое назначение VLAN с помощью 802.1x)

[править] Проброска тегированного трафика через туннель поверх IP-сети

Существует две сети, соединённые на IP-уровне между собой. Необходимо сделать так чтобы между этими сетями мог прозрачно передаваться трафик, тегированный с помощью тега 802.1Q так как если бы это была большая коммутируемая сеть.

Указанную задачу можно решить с помощью различных средств построения туннелей, в частности vtun и OpenVPN. Ниже описывается решение задачи с помощью OpenVPN.

Здесь есть несколько машин, соединённых в цепочку с помощью коммутаторов.

В качестве операционной системы используется Debian GNU/Linux. Рассматриваемая последовательность действий будет работать и в других дистрибутивах Linux. В FreeBSD принципиальных отличий нет, но некоторые команды отличаются (настройка мостов и VLAN’ов).

Необходимо сделать так чтобы машина debian1 видела машину debian5 так как будто они находятся с ней в одной коммутируемой сети. Если трафик, передающийся в этой сети тегирован, теги должны сохранятся. Другими словами, если вместо машины debian1 будет коммутатор с настроенными на нём VLAN’ами, который будет смотреть на debian2 тегированным портом (и точно такая же ситуация будет с противоположной стороны), то компьютеры находящиеся в одном VLAN’е будут прекрасно видеть друг друга, независимо от того, в какой части сети они находятся.

Для выполнения процедуры потребуется установить программное обеспечение.

На debian2 и debian4:

На debian1 и debian5:

(здесь предполагается, что 192.168.2.2 — IP-адрес машины debian2 в условном Интернете)

Как и следовало ожидать, для поднятия туннеля и его использования в режиме моста, IP-адреса не нужны.

После того как туннель поднят

Необходимо создать мосты на обеих машинах (debian2 и debian4), и включить все необходимые интерфейсы.

Теперь машины debian1 и debian5 видят друг друга, так как если бы они находились в одной сети.

С машины debian1 можно пингануть машину debian5 и проследить трассу:

Трассировка показала, что debian5 находится с debian1 в одной коммутируемой сети.

Мы также можем передавать тегированный трафик.

В это время на debian5:

[править] Протоколы автоматической настройки VLAN

[править] Анализ тегированного трафика

Тегированный трафик можно анализировать точно также как и обычный. Как правило, все современные анализаторы распознают теги 802.1Q, показывают их и поддерживают фильтрацию по ним.

Например, если запустить tcpdump на интерфейсе, по которому передаётся тегированный трафик, он его покажет.

Для фильтрации нужно использовать ключевое слово vlan. Например, если нужно увидеть трафик, тегированный тегом VLAN 100, передающийся через интерфейс eth0 (и только его) нужно использовать команду:

[править] Безопасность VLAN

Принято считать, что достаточно изолировать трафик внутри отдельного VLAN и становится абсолютно невозможно ни просмотреть, ни, тем более, модифицировать его другим участникам сети, которые не имеют прямого доступа к этому VLAN’у. В действительности, это правда только отчасти. Существует большое количество различных способов в случае некорректной настройки коммутатора заставить его направлять на порт вместо трафика одного VLAN’а тегированный трафик множества VLAN’ов.