Vlan что это в роутере keenetic

Твой Сетевичок

Все о локальных сетях и сетевом оборудовании

Как настроить vlan на zyxel keenetic?

Иногда сетевым администраторам необходимо настроить несколько подсетей на одном роутере zyxel keenetic: например, чтобы часть клиентов получала свободный доступ в интернет, а подключенные к другому порту пользователи имели только доступ к локальной сети.

И в данной статье будет рассмотрен пример настройки vlan на роутере zyxel keenetic и создания нескольких подсетей на основе одного маршрутизатора.

Настройка vlan для доступа в интернет на zyxel

Для настройки vlan на zyxel keenetic вам понадобится доступ к маршрутизатору через консоль «Telnet». Если у вас операционная система Windows 7, то нужно активировать «Telnet клиент». Для этого зайдите в «Панель управления» через меню «Пуск» и кликните по вкладке «Программы и компоненты».

В открывшемся окне «Удаление или изменение программ» зайдите на вкладку «Включение компонентов Windows» в левом верхнем углу и в открывшемся окне поставьте галочку на строке «клиент Telnet».

Ваш telnet клиент активирован, теперь нужно зайти в программу и подключиться к маршрутизатору zyxel keenetic. Вновь заходим в меню «Пуск», в строке поиска пишем «cmd» и нажимаем «Enter»: отроется окно режима командной строки.

Вводите команду «Telnet 192.168.1.1» и – если все сделано правильно – появится окно приглашения ввода логина и пароля маршрутизатора. Если вы еще не настраивали свой интернет центр, то пароль вводить не надо (желательно все-таки обезопасить соединение и потом поставить пароль). Если вы правильно авторизовались, то появится окно «Командной строки CLI»: иными словами вы зашли в режим управления и редактирования настроек вашего маршрутизатора.

После проделанных действий, нужно правильно распределить ip адреса в вашей сети.

В данном примере маршрутизатор zyxel keenetic будет иметь IP адрес 192.168.1.1, сегмент сети с доступом в интернет будет иметь IP адрес 192.168.0.1\24, а подсеть с доступом только к локальной сети будет иметь IP адрес 192.168.2.0.\24

То есть порты 1.2.3 будут подключены к первой VLAN, а порт 4 будет подключен ко второй.

Настройка сервера на zyxel keenetic для двух подсетей

Теперь вам нужно создать виртуальную сеть для четвертого порта. Для этого нужно ввести команды:

Теперь нужно задать IP вашей сети и добавить правило безопасности. Для этого вводим очередные команды.

Задаем активацию интерфейса командами:

Следующее наше действие – это объединение посредством моста Wi-Fi и интерфейса.

Обратите внимание, что перед тем как настраивать zyxel keenetic в режиме моста и добавлять интерфейсы в «мост», следует удалить ваш Wi-Fi интерфейс, который именуется как Bridge0.

Теперь можно создать для вашей виртуальной сети под номером три свой мост, так как она уже не связана ни с одним из интерфейсов.

Теперь наш интерфейс надо привязать к диапазону IP адресов: для этого вводим следующие команды.

Потом даем разрешение между нашими сетями.

Теперь нужно, чтобы ваш роутер zyxel keenetic сохранил все ваши действия в памяти. Для этого введите команду:

Как видно из примера доступ в интернет на роутере zyxel keenetic блокируется через отключение NAT в локальной сети под номером два, если же интернет станет необходим для данной сети, то вам нужно будет просто включить NAT

После проделанных действий ваш маршрутизатор полностью настроен (не забудьте установить пароль, если он не установлен).

Zyxel keenetic: настройка iptv ростелеком vlan

Еще один пример настройки VLAN на Zyxel keenetic – это распределение портов для интернета и IP- телевидения.

Вся настройка будет осуществляться через web интерфейс роутера. Для этого пишем в адресной строке браузера IP адрес для авторизации нашего маршрутизатора

Затем кликните на вкладку «интернет», перейдите в окно «IPOE» и нажмите «добавить интерфейс»

Далее обозначаем наше подключение как «интернет», затем прописываем настройки интернета, который вам выдал ваш провайдер в строке «Идентификатор сети (VLAN ID)».

Обратите внимание, что данное подключение создаётся для нулевого разъёма.

Теперь нужно создать следующее соединение. Для этого опять добавляем новый интерфейс и прописываем его соответственно настройкам вашего IP телевидения, ставим галочку напротив порта под номером четыре, что означает включение этого порта для цифрового вещания (именно к нему и будет подключаться тв приставка).

И в завершении настроек кликните на вкладку «PPPoE/VPN», нажмите «добавить соединение» и внесите настройки.

На этом настройка вашего роутера Zyxel keenetic окончена.

Online помощник

Cети плюс

Сеть и интернет

Цифровое ТВ

Видеонаблюдение

Новичкам

Опытным пользователям

Безопасность

Настройка VLAN в маршрутизаторе Zyxel Keenetic

В маршрутизаторе Keenetic (с микропрограммой V2) на одном физическом LAN-порту можно настроить два разных VLAN, например, чтобы один VLAN имел полный доступ к ресурсам локальной сети и к Интернету, а другой VLAN (гостевой) имел бы доступ только в Интернет.

Для реализации данной задачи в маршрутизаторе Keenetic (с микропрограммой V2) требуется создать два VLAN, например:

VLAN 3 – для доступа к локальным ресурсам и Интернету,

VLAN 4 – для гостевого доступа.

Примечание: VLAN 2 является служебным. По умолчанию он используется для порта 5 (WAN).

Для каждой VLAN требуется настроить свой DHCP Pool (диапазон IP-адресов, назначаемых по DHCP).

Ограничить доступ к локальным ресурсам и управлению маршрутизатором можно с помощью встроенного межсетевого экрана (Firewall).

Настройку VLAN произведем, например, на 4-м физическом LAN-порту встроенного

Настройку маршрутизатора удобнее выполнять из режима командной строки (CLI) устройства.

1. Подключитесь к интернет-центру через telnet-подключение, используя его IP-адрес и пароль по умолчанию (если не меняли).

| telnet 192.168.1.1 Password: 1234 |

2. Создайте VLAN 3, VLAN 4 и привяжите их к LAN-порту 4 интернет-центра.

| (config)> interface Switch0 (config-if)> port 4 (config-if-port)> mode trunk Trunk mode enabled (config-if-port)> trunk vlan 3 Vlan added to trunk (config-if-port)> trunk vlan 4 (config-if-port)> exit |

3. Установите IP-адрес для интерфейсов Switch0/VLAN3, Switch0/VLAN4 и активируйте созданные интерфейсы. В нашем примере для локальной сети назначаем подсеть 192.168.3.0/24, для гостевой – 192.168.4.0/24.

| (config)> interface Switch0/VLAN3 (config-if)> ip address 192.168.3.1/24 Network address saved. (config-if)> security-level private Interface set as private(config-if)> up Interface enabled. (config-if)> exit (config)> interface Switch0/VLAN4 (config-if)> ip address 192.168.4.1/24 (config-if)> up (config-if)> exit |

4. Создайте DHCP Pool для VLAN 3 (192.168.3.33 — 192.168.3.43) и VLAN 4 (192.168.4.33 — 192.168.4.43).

| (config)> ip dhcp pool HOME3 pool «_HOME2″ has been created. (config-dhcp)> range 192.168.3.33 192.168.3.43 pool «_HOME3″ range has been saved. (config-dhcp)> bind Switch0/VLAN3 pool «_HOME3″ bound to interface Switch0/VLAN3. (config-dhcp)> exit(config)> ip dhcp pool HOME4 pool «_HOME4″ has been created. (config-dhcp)> range 192.168.4.33 192.168.4.43 pool «_HOME2″ range has been saved. (config-dhcp)> bind Switch0/VLAN4 |

5. Настройте межсетевой экран (Firewall) для блокировки доступа с VLAN 4 к управлению интернет-центром Keenetic и к ресурсам корпоративной сети.

| (config)>access-list _WEBADMIN_VLAN4 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>exit (config)>interface Switch0/VLAN4 (config-if)>ip access-group _WEBADMIN_VLAN4 in Access group applied (config-if)>exit |

6. Включите NAT (функция трансляции сетевых адресов) для интерфейсов Switch0/VLAN3 и Switch0/VLAN4.

Настройка VLAN на Zyxel Keenetic

Если в вашей сети оконечным оборудованием является роутер Zyxel Keenetic, но авторизацию пользователей Wi-Fi по каким-либо причинам вы хотите настроить на другом оборудовании (например, у вас несколько Zyxel Keenetic и вы хотите сделать бесшовный роуминг), то вам необходимо использовать механизм VLAN 802.1q. Использование VLAN позволит отделить служебный трафик от гостевого.

Перевод Keenetic в режим Точка доступа/Ретранслятор

Перед началом настройки необходимо перевести роутер в режим Точка доступа/Ретранслятор.

Устройство по умолчанию получит IP-адрес по DHCP от вышестоящего роутера. Если IP-адрес не был получен, то устройству назначается служебный статический IP-адрес 192.168.1.3. При появлении DHCP-сервера в сети служебный IP-адрес автоматически сбрасывается и подключиться к WEB-конфигуратору будет можно только по новому IP-адресу, который будет получен от главного роутера по DHCP.

Для переключения режима работы на моделях с 4-позиционным переключателем установите его в положение «D» (Точка доступа), в моделях с 2-позиционным переключателем в положение «B» (Ретранслятор). В других моделях Keenetic переключение режима работы нужно выполнить через WEB-интерфейс.

На странице «Общие настройки» нажмите «Изменить режим работы» и установите режим дополнительного интернет-центра «Точка доступа/Ретранслятор».

После необходимо выполнить перезагрузку системы.

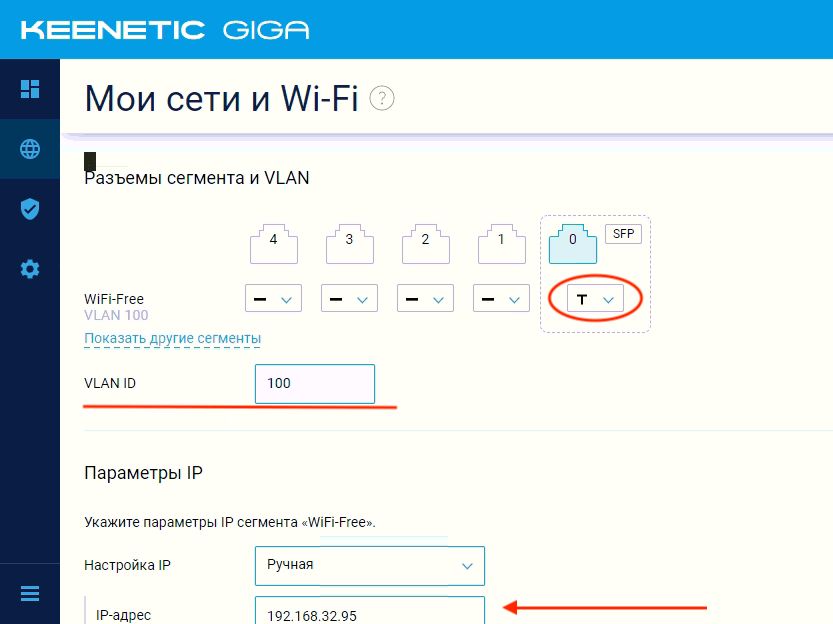

Настройка сегмента и VLAN

Подключитесь на точку доступа через WEB-интерфейс и перейдите в раздел Мои сети и Wi-Fi, создайте новый сегмент сети. Укажите имя и выполните необходимые настройки этого сегмента.

В разделе Разьемы сегмента и VLAN укажите разъем в который входит VLAN и его тэг. В нашем случае это разъем SFP и тэг 100.

В параметрах IP-адрес укажите IP-адрес из рабочей сети для подключения к ней через WEB интерфейс.

Настройка VLAN на точке доступа окончена, теперь необходимо выполнить настройку VLAN на оборудовании, на котором будет терминироваться гостевой трафик.

Zyxel keenetic настройка vlan web интерфейс

Online помощник

Сеть и интернет

Цифровое ТВ

Видеонаблюдение

Новичкам

Опытным пользователям

Безопасность

Настройка VLAN в маршрутизаторе Zyxel Keenetic

В маршрутизаторе Keenetic (с микропрограммой V2) на одном физическом LAN-порту можно настроить два разных VLAN, например, чтобы один VLAN имел полный доступ к ресурсам локальной сети и к Интернету, а другой VLAN (гостевой) имел бы доступ только в Интернет.

Для реализации данной задачи в маршрутизаторе Keenetic (с микропрограммой V2) требуется создать два VLAN, например:

VLAN 3 — для доступа к локальным ресурсам и Интернету,

VLAN 4 — для гостевого доступа.

Примечание: VLAN 2 является служебным. По умолчанию он используется для порта 5 (WAN).

Для каждой VLAN требуется настроить свой DHCP Pool (диапазон IP-адресов, назначаемых по DHCP).

Ограничить доступ к локальным ресурсам и управлению маршрутизатором можно с помощью встроенного межсетевого экрана (Firewall).

Настройку VLAN произведем, например, на 4-м физическом LAN-порту встроенного

Настройку маршрутизатора удобнее выполнять из режима командной строки (CLI) устройства.

1. Подключитесь к интернет-центру через telnet-подключение, используя его IP-адрес и пароль по умолчанию (если не меняли).

2. Создайте VLAN 3, VLAN 4 и привяжите их к LAN-порту 4 интернет-центра.

(config)> interface Switch0

(config-if-port)> mode trunk

Trunk mode enabled

(config-if-port)> trunk vlan 3

Vlan added to trunk

(config-if-port)> trunk vlan 4

Vlan added to trunk

3. Установите IP-адрес для интерфейсов Switch0/VLAN3, Switch0/VLAN4 и активируйте созданные интерфейсы. В нашем примере для локальной сети назначаем подсеть 192.168.3.0/24, для гостевой — 192.168.4.0/24.

(config)> interface Switch0/VLAN3

(config-if)> ip address 192.168.3.1/24

Network address saved.

(config-if)> security-level private

Interface set as private(config-if)> up

(config)> interface Switch0/VLAN4

(config-if)> ip address 192.168.4.1/24

Network address saved.

(config-if)> security-level private

Interface set as private

4. Создайте DHCP Pool для VLAN 3 (192.168.3.33 — 192.168.3.43) и VLAN 4 (192.168.4.33 — 192.168.4.43).

(config)> ip dhcp pool HOME3

pool «_HOME2″ has been created.

(config-dhcp)> range 192.168.3.33 192.168.3.43

pool «_HOME3″ range has been saved.

(config-dhcp)> bind Switch0/VLAN3

pool «_HOME3″ bound to interface Switch0/VLAN3.

(config-dhcp)> exit(config)> ip dhcp pool HOME4

pool «_HOME4″ has been created.

(config-dhcp)> range 192.168.4.33 192.168.4.43

pool «_HOME2″ range has been saved.

(config-dhcp)> bind Switch0/VLAN4

pool «_HOME4″ bound to interface Switch0/VLAN4.

5. Настройте межсетевой экран (Firewall) для блокировки доступа с VLAN 4 к управлению интернет-центром Keenetic и к ресурсам корпоративной сети.

(config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0

(config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0

(config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0

(config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0

(config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0

(config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0

(config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255

(config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255

(config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255

(config-if)>ip access-group _WEBADMIN_VLAN4 in

Access group applied

6. Включите NAT (функция трансляции сетевых адресов) для интерфейсов Switch0/VLAN3 и Switch0/VLAN4.

Все возможности Keenetic, если вы работаете удаленно

Что делать с интернетом, если пришлось самоизолироваться дома или на даче на неопределенный срок, а нужно работать, учиться, быть на связи? Достаточно ли простенького провайдерского роутера или Keenetic может предложить что-то особенное? А если кинетик у вас уже есть, всё ли вы знаете о его возможностях?

Первое, с чего нужно начать, это даже не VPN (о нем, разумеется, ниже), а сам факт надежного доступа в интернет. Потому что через работающий интернет вы найдете что угодно в любой момент, сможете спросить у друзей или в нашей базе знаний.

Заплатите провайдеру впрок на несколько месяцев (мало ли что, вдруг при неблагоприятном раскладе потом и в поддержке никто не ответит). Автоматический биллинг вас точно не отключит, а вот переподключит ли с внесением платежа, когда у людей будет гречка на исходе, — уже вопрос.

Озаботьтесь резервным каналом доступа в интернет. Если есть запасной проводной провайдер — отлично. Пусть даже ADSL через модем — провод с него заведете в кинетик на любой порт, который назначите дополнительным WAN’ом.

USB-модемы 3G/4G — тоже хороший вариант. Тем, у кого-то это вообще первый и единственный канал, можем порекомендовать запастись модемом другого оператора, — кинетики легко поддерживают такое резервирование. Только старайтесь брать непохожие модемы — два идентичных модема в системе уже требуют усилий по установке. SIM-карты желательны от операторов, имеющих физически разные сети. Например, с «Йотой» берите МТС или Tele2, но не «Мегафон», или аналогично по тому же принципу.

Если нет модема, не забывайте, что кинетики могут использовать в качестве интернет-доступа расшаренный по Wi-Fi мобильный интернет со смартфона. Этот режим называется WISP. Когда нужно работать с ноутбука или компьютера, смартфон пусть трудится в роли модема. Если договоритесь с соседями, аналогично можно подключаться через их Wi-Fi-сеть. Для WISP-подключений очень рекомендуем заранее назначить кинетику собственную сеть отличающейся от стандартной 192.168.1.1, типа 192.168.моёчислодо255.1.

Наиболее распространенный способ организации доступа к офисной сети и ее ресурсам обычно состоит в том, что вам нужно подключаться к офисному VPN-серверу. Самый простой и надежный способ, которому вас обучит сисадмин, — подключаться с домашнего или BYOD-компьютера. Здесь благодаря кинетику не требуется никаких лишних телодвижений, не нужно включать никакие VPN pass-through, большинство VPN-протоколов беспрепятственно пройдут из домашней сети интернет-центра.

Если вы продвинутый пользователь и для работы с корпоративной сетью используете несколько устройств (например, не только компьютер, но и смартфон), задачу одного постоянного подключения может решить интернет-центр Keenetic. (Кстати, в некоторых случаях он решает ее намного лучше и проще потому, что, например, в MacOS напрочь вырезали PPTP и не тривиально настроить SSTP, а из Windows — OpenVPN.)

Первое и главное, что должен сообщить вам сисадмин вашей корпоративной сети — тип подключения или протокол корпоративного VPN-сервера. Это может быть PPTP, L2TP, L2TP-over-IPsec, IPsec site-to-site, OpenVPN, SSTP, Wireguard.

Вы, вероятно, не видите этого сходу в базовой прошивке своего кинетика, однако он поддерживает все перечисленные протоколы с точки зрения VPN-клиента (плюс большинство из них и с точки зрения VPN-сервера, но об этом чуть ниже). Не видите вы их обычно потому, что многие из них не входят в базовый рекомендованный набор компонентов. Посмотрите весь список и установите необходимые.

Далее вам для начала следует просто попробовать настроить необходимое подключение из кинетика, используя предоставленные корпоративным сисадмином параметры. Вам помогут базовая инструкция и инструкция для PPTP и L2TP.

Поскольку чистый L2TP без шифрования редко используется для корпоративного VPN, намного полезнее может быть L2TP-over-IPsec.

В серьезных организациях сисадмины попытаются удивить вас тем, что у них IPsec, а домашние роутеры дескать с ним не фурычат. Ваш кинетик фурычит еще как, особенно если это модели Speedster, Viva, Giga и Ultra, где IPsec ускоряется аппаратно. По настройке читайте для начала эту инструкцию. Если что-то не понятно — пишите в нашу поддержку.

Аналогично с OpenVPN. Большой скорости от него не ждите даже на топовых кинетиках, но функционально он тоже в вашем арсенале.

Для сложных случаев прохождения через файрволы провайдеров вам и вашему админу может пригодиться VPN-клиент SSTP.

А если хотите совсем удивить сисадмина своей продвинутостью и желанием работать из дома наиболее продуктивно, намекните ему как бы невзначай, что ваш роутер из коробки поддерживает Wireguard.

После того, как тот или иной вариант VPN-туннеля у вас заведется в простейшем качестве главного подключения, следует озаботиться тем, чтобы в/через вашу корпоративную сеть не ходили ваши домочадцы. Это важно. То есть чтобы при постоянно поднятом на кинетике VPN-подключении до офиса через него работал только ваш компьютер, а все остальные устройства в домашней сети продолжали использовать обычный провайдерский интернет. Внимательно прочтите базовую статью. За неимением места просим, если тут что-то непонятно или сложно, сразу писать в нашу поддержку, потому что для одних типов VPN всё элементарно настраивается через веб-интерфейс, а для других может понадобиться помощь специалистов.

Вообще, тема VPN в нашей базе знаний неисчерпаема, поэтому для общего представления рекомендуем вам (и вашему сисадмину) обзорную статью.

Если у вас совсем небольшая компания, которая ранее не задумывалась об удаленном доступе сотрудников к каким-то ресурсам, принципиально расположенным в офисе (например, NAS с данными), вы можете сделать главным офисным маршрутизатором одну из старших моделей Keenetic и поднять на ней практически любой VPN-сервер из перечисленных выше без особых затрат.

Например, L2TP-over-IPsec или IPsec Virtual IP Xauth PSK оптимальны с точки зрения скорости, простоты настройки и поддержки на клиентских устройствах (ноутбуках и смартфонах всех мастей). Объединить сети нескольких офисов через кинетики и IPsec — вообще то, что вирусолог прописал.

Если по какой-то причине у офисной сети нет белого IP-адреса (например, при переходе на резервный канал) и почти все виды VPN превращаются в тыкву, интернет-центры Keenetic предлагают уникальную возможность прокидывать SSTP-туннель до сервера через фирменную службу KeenDNS. Скорость будет посредственной даже на топовых кинетиках, пототому что и протокол медленно-тяжелый, и плюс проксирование, но для крайних ситуаций решение очень полезное и безальтернативное. Кроме того, как уже отмечалось выше, SSTP порой незаменим при прохождении сквозь частоколы файрволов и транснациональные DPI-фильтры.

Настройка vlan в коммутаторах ZyXEL

В данной статье будет описана процедура настройки vlan в коммутаторах ZyXEL серии ES, GS

Прежде чем начать, немного теории о создании vlan в коммутаторах ZyXEL.

— список портов коммутатора.

После создания VLAN на коммутаторе по умолчанию все порты находятся в режиме NORMAL.

Для настройки статической таблицы VLAN в режиме config-vlan используются следующие команды:

vlan — команда для создания VLAN с номером

name — установка имени VLAN

, которые будут являться выходными для данного VLAN

, в которых запрещено передавать кадры принадлежащие данному VLAN

, которые не включены в определенный VLAN, но могут быть включены по протоколу GVRP, о чем будет описано далее в этом блоге

Теперь перейдем к практике и создадим VLAN 900 тегируемый на аплинк порту 28 коммутатора ZyXEL ES-3124-4F и нетегируемый в сторону клиента 2 с именем Clients

Заходим на коммутатор и выполняем следующие команды: