Vlan и vlan в чем разница

Разница между статической VLAN и динамической VLAN

Содержание:

Статическая VLAN против динамической VLAN

Что такое статическая VLAN?

Что такое динамический VLAN?

Как упоминалось ранее, динамические VLAN создаются путем назначения хоста VLAN, когда хост подключается к коммутатору с использованием аппаратных адресов, хранящихся в базе данных. Динамические сети VLAN используют центральный сервер, называемый VMPS (сервер политики членства в VLAN). VMPS используется для обработки конфигураций портов каждого коммутатора в сети VLAN. Сервер VMPS содержит базу данных, содержащую MAC-адреса всех рабочих станций с VLAN, к которой он принадлежит. Это обеспечивает сопоставление VLAN-MAC-адресов. Эта схема сопоставления позволяет хостам перемещаться внутри сети и подключаться к любому коммутатору, который является частью сети VMPS, при этом сохраняя свою конфигурацию VLAN. Первоначальная рабочая нагрузка, необходимая для настройки VMPS, велика, поэтому динамические VLAN встречаются довольно редко. Когда хост подключен к коммутатору, он проверяется по базе данных VMPS на его членство в VLAN, прежде чем порт будет активирован и назначен VLAN. Это предотвращает доступ постороннего хоста к сети, просто подключив рабочую станцию к розетке.

В чем разница между статической VLAN и динамической VLAN?

Основное различие между статическими VLAN и динамическими VLAN заключается в том, что статические VLAN настраиваются вручную путем назначения портов VLAN, в то время как динамические VLAN используют базу данных, в которой хранится сопоставление VLAN-MAC для определения VLAN, к которой подключен конкретный хост. Это обеспечивает большую гибкость в динамических VLAN, позволяя хостам перемещаться внутри сети, в отличие от статических сетей. Но для настройки сервера VMPS, который содержит сопоставление VLAN-MAC, требуется большая начальная работа. Из-за этих накладных расходов администраторы сети предпочитают статические VLAN.

Vlan и vlan в чем разница

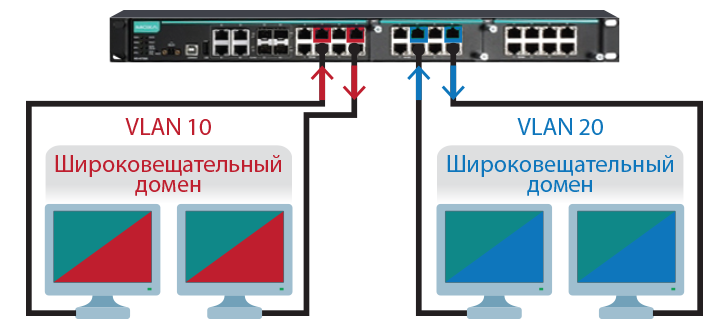

Локальные сети давно перестали состоять из нескольких абонентских устройств, расположенных внутри одного помещения. Современные сети предприятий представляют собой распределенные системы, состоящие из большего количества устройств разного назначения. Ситуация вынуждает разделять такие большие сети на автономные подсети, в итоге логические структуры сети отличаются от физических топологий. Подобные системы создаются с помощью технологии VLAN (Virtual Local Area Network – виртуальная локальная сеть), которая позволяет разделить одну локальную сеть на отдельные сегменты.

Зачем нужна технология VLAN?

Технология VLAN обеспечивает:

Как работает технология VLAN?

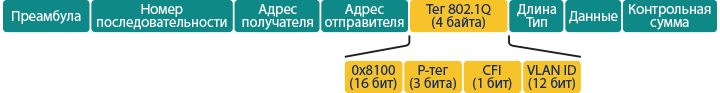

У каждой VLAN-подсети есть свой идентификатор, по которому определяется принадлежность той или иной подсети. Информация об идентификаторе содержится в теге, который добавляется в тело Ethernet-фрейма сети, в которой внедрено разделение на подсети VLAN.

Самый распространенный стандарт, описывающий процедуру тегирования трафика, – это открытый стандарт 802.1 Q. Кроме него есть проприетарные протоколы, но они менее популярны.

Формат Ethernet – фрейма после тегирования:

Тег размером 4 байта состоит из нескольких полей:

Именно по тегу сетевое оборудование определяет принадлежность пакета той или иной сети VLAN, осуществляет фильтрацию пакетов и определяет дальнейшие действия с ними: снять тег и передать на конечное оборудование, отбросить пакет, переслать следующему получателю с сохранением тега. Правила, определяющие действия с пакетом на основе тега, зависят от режима работы порта сетевого оборудования. В свою очередь, режим работы выбирается в соответствии с характеристиками подключаемого оборудования. В системе может присутствовать как оборудование с поддержкой технологии VLAN, так и без нее.

Режимы работы портов коммутаторов

Тип Access назначается порту коммутатора, к которому подключено либо единичное абонентское устройство, либо группа устройств, находящихся в одной подсети. Кроме выбора режима работы порта Access необходимо указать идентификатор VLAN-подсети, к которой будет принадлежать оборудование, находящееся за этим портом.

Коммутатор, получив в порт Access данные от подключенных к нему абонентских устройств, добавит ко всем Ethernet-кадрам общий тег с заданным идентификатором подсети и далее будет оперировать уже тегированным пакетом. Напротив, принимая из основной сети данные, предназначенные Access-порту, коммутатор сверит идентификатор VLAN принимаемого пакета с номером VLAN-подсети этого порта. Если они совпадут, то данные будут успешно переданы в порт, а тег удалён, таким образом, подключенные к порту устройства продолжат работать без необходимости поддержки VLAN. Если же идентификатор не равен номеру подсети, кадр будет отброшен, не позволив передать пакет из «чужой» подсети VLAN.

Помимо задания режима работы и идентификатора VLAN, при конфигурировании Trunk-портов создается список разрешенных для передачи подсетей VLAN, с которым коммутатор сверяется при получении пакетов. Благодаря этому через Trunk-порты могут передаваться пакеты нескольких VLAN-подсетей.

Коммутатор, получив в порт Trunk нетегированные данные, поступит аналогично Access-порту, т.е. промаркирует пакеты идентификатором VLAN-подсети, присвоенном этому порту, и передаст дальше в сеть. При получении пакета с таким же идентификатором VLAN, как и у самого порта, тег будет снят и данные отправлены на абонентское устройство без тега. В случае получения тегированного пакета с идентификатором VLAN, отличающимся от номера, присвоенного порту, коммутатор сравнит идентификатор со списком разрешенных VLAN-подсетей. Если номер будет указан в списке, то данные будут переданы по сети на следующее устройство без изменения тега. В случае, если идентификатор указывает на принадлежность незнакомой подсети VLAN, то пакет будет отброшен.

VLAN на коммутаторах Moxa

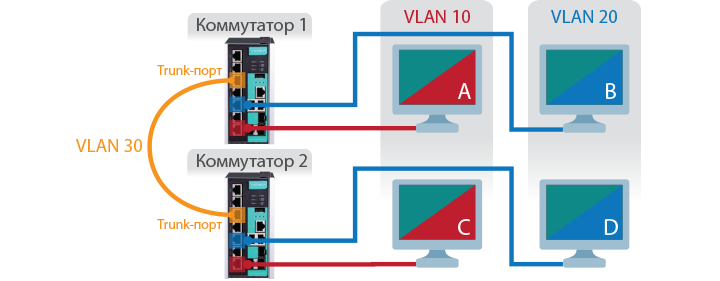

ЗАДАЧА:

Необходимо построить общую сеть предприятия с разграничением доступа между технологической сетью, предназначеной для управления и мониторинга технологическими процессами и сетью общего назначения. Кроме того, оборудование одной подсети установлено на территориальном удалении друг от друга.

Организовать подобную систему можно с помщою технологии VLAN. Рассмотрим пример реализации данной задачи на коммутаторах Moxa EDS-510E-3GTXSFP.

Технологию VLAN поддерживают все управляемые коммутаторы Moxa.

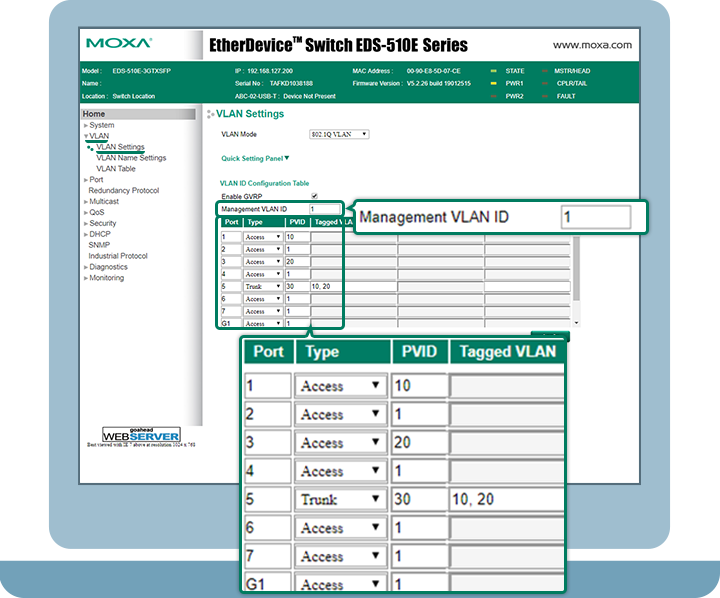

Оборудование, которое должно находиться в технологической сети (компьютеры A и C), отнесем в подсеть с идентификатором VLAN 10. Оборудование сети общего назначения отнесем в подсеть с идентификатором VLAN 20 (компьютеры B и D). Обмен между этими подсетями происходить не будет. В то же время из-за удаленного расположения устройств оборудование одной VLAN-подсети подключено к разным коммутаторам и необходимо обеспечить обмен данными между ними. Для этого объединим коммутаторы с помощью Trunk портов и поместим их в отдельную подсеть с идентификатором VLAN 30.

Конфигурирование коммутаторов:

Кроме того, следует обратить внимание на параметр Management VLAN ID – подсеть управления коммутатором. Компьютер, с которого необходимо управлять и следить за состоянием самих коммутаторов, должен находиться в подсети управления, указанной в Management VLAN ID. По умолчанию Management VLAN но для предотвращения несанкционированного доступа к коммутаторам рекомендуется идентификатор VLAN управления менять на любой свободный.

Обмен данными в сети предприятия будет осуществляться в соответствии с правилами обработки пакетов.

Правила обработки пакетов для портов Access

Правила обработки пакетов для портов Trunk

Таким образом, технология VLAN позволит создать гибкую систему предприятия с объединением удаленного оборудования и разграничением доступа между функциональными сегментами сети.

Твой Сетевичок

Все о локальных сетях и сетевом оборудовании

Что такое vlan: технология и настройка

На страницах нашего сайта мы неоднократно использовали термин VLAN в инструкциях по настройке различных роутеров и созданию корпоративной сети. Однако современная vlan технология требует детального изучения, поэтому следующий цикл статей посвящен характеристике и настройке «влан» на различных устройствах.

Данный материал является своего рода «вступительным словом», и здесь мы рассмотрим, что такое VLAN и как технология VLAN помогает в настройке сети.

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

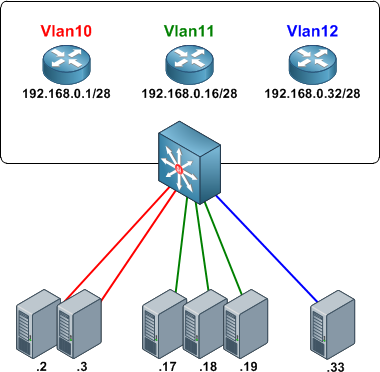

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

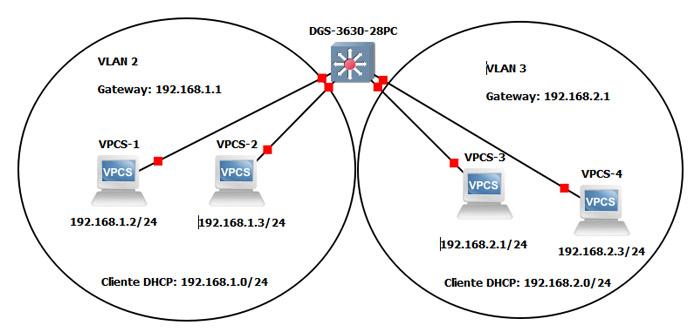

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Примеры использования vlan

Пример разделения сети на несколько VLAN по сегментам в зависимости от ролей и используемых технологий:

Наиболее часто используемым стандартом для конфигурации VLAN является IEEE 802.1Q, в то время как Cisco имеет свой собственный стандарт ISL, а 3Com – VLT. И IEEE 802.1Q и ISL имеют схожий механизм работы, называемый “явным тегированием” – фрейм данных тегируется информацией о принадлежности к VLAN. Отличие между ними в том, что ISL использует внешний процесс тегирования без модификации оригинального Ethernet-фрейма, а 802.1Q – внутренний, с модификацией фрейма.

Что такое VLAN: как они работают с примерами использования

Что такое VLAN?

VLAN позволяют нам логически связать разных пользователей на основе меток, портов коммутатора, их MAC-адресов и даже в зависимости от аутентификации, которую они выполнили в системе. VLAN могут существовать в одном управляемом коммутаторе, чтобы впоследствии назначить доступ к каждому порту определенной VLAN, но они также могут существовать в нескольких коммутаторах, которые связаны между собой, поэтому VLAN могут быть расширены различными коммутаторами через магистральные каналы. Это позволяет нам располагать виртуальные локальные сети на разных коммутаторах и назначать конкретную виртуальную локальную сеть на любом из этих коммутаторов или на нескольких одновременно.

Чтобы разрешить связь или отсутствие связи между виртуальными локальными сетями, вы должны использовать ACL (списки контроля доступа) или настройте соответствующий брандмауэр, чтобы разрешить или запретить трафик. Например, связь может быть разрешена из VLAN 2 в VLAN 3, но не наоборот, поэтому, правильно настроив брандмауэр и состояния подключения, связь может быть скорректирована в соответствии с требованиями компании.

Для чего нужны VLAN?

Как видите, VLAN позволит нам сегментировать локальную сеть на несколько меньших подсетей, специально ориентированных на конкретную задачу, кроме того, мы можем обеспечить безопасность, потому что VLAN между ними не смогут взаимодействовать (или да, в зависимости от в конфигурации ACL, которую мы хотим). Благодаря виртуальным локальным сетям общая производительность сети улучшится, поскольку мы будем ограничивать широковещательную передачу в меньших широковещательных доменах.

Как только мы увидим, что такое VLAN и для чего они нужны, мы увидим, какие типы существуют.

Типы VLAN

В настоящее время существует несколько типов VLAN, которые мы можем использовать в различном оборудовании, то есть в коммутаторах и Wi-Fi точки доступа. Существуют различные VLAN, основанные на стандарте 802.1Q VLAN Tagging на основе тегов, VLAN на основе портов, VLAN на основе MAC, VLAN на основе приложений, хотя последние обычно не используются регулярно.

Маркировка 802.1Q VLAN

Это наиболее широко используемый тип VLAN, он использует стандарт 802.1Q для тегирования или отмены тегов VLAN. Этот стандарт состоит из введения заголовка 802.1Q во фрейм Ethernet, который мы все знаем, чтобы различать различные VLAN, которые мы настроили. Этот стандарт не инкапсулирует исходный кадр Ethernet, но добавляет 4 байта к исходному заголовку Ethernet, кроме того, изменение «EtherType» изменяется на значение 0x8100, чтобы указать, что формат кадра был изменен.

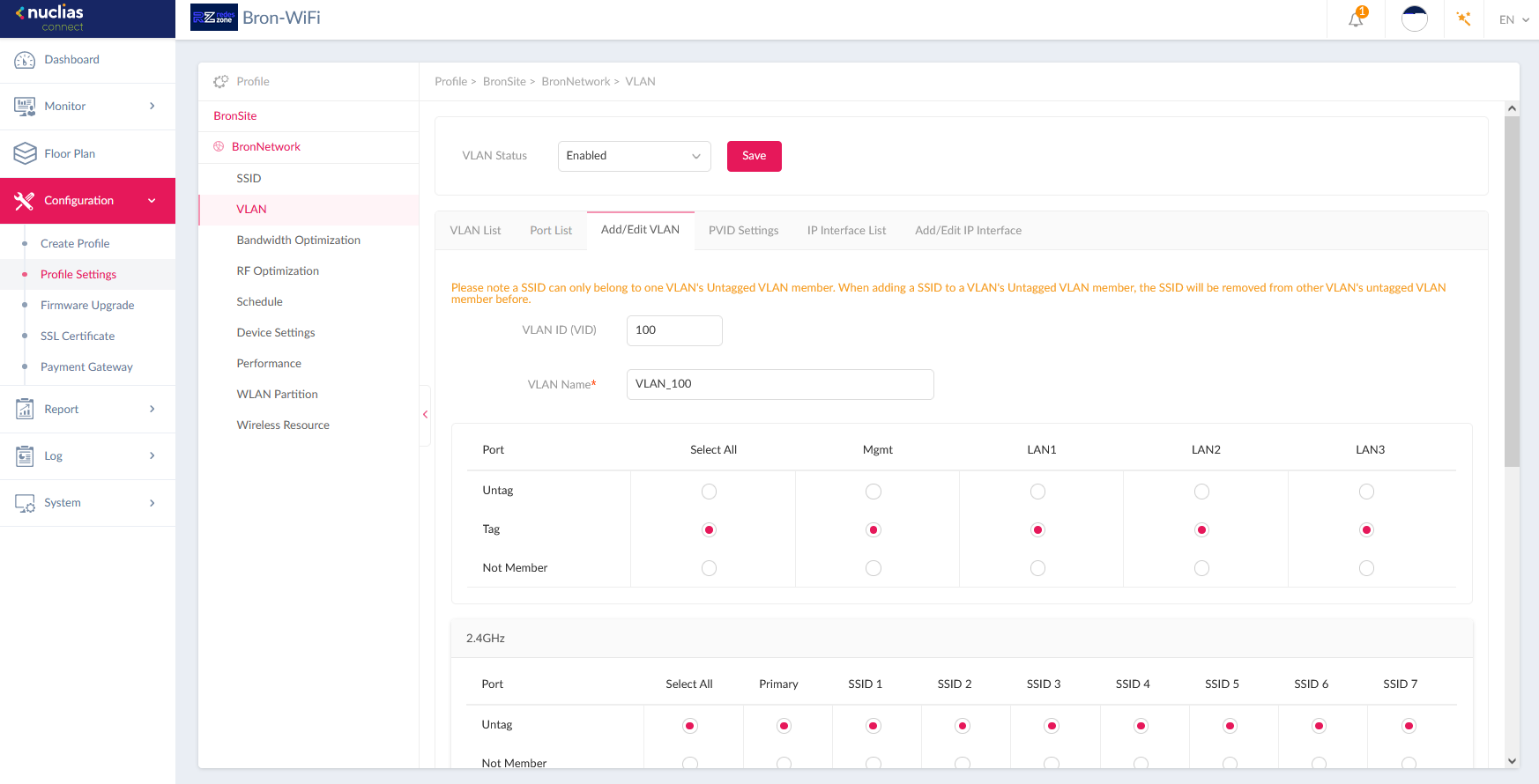

На следующем изображении вы можете видеть, что у нас созданы разные сети VLAN, и у нас будет столбец «немаркированный» с немаркированными портами коммутатора. У нас также есть столбец с тегами, в котором находятся помеченные сети VLAN. В этом примере порты 1-4 и 9 настроены с профессиональными точками доступа и с другим коммутатором, поэтому мы будем передавать тегированные VLAN.

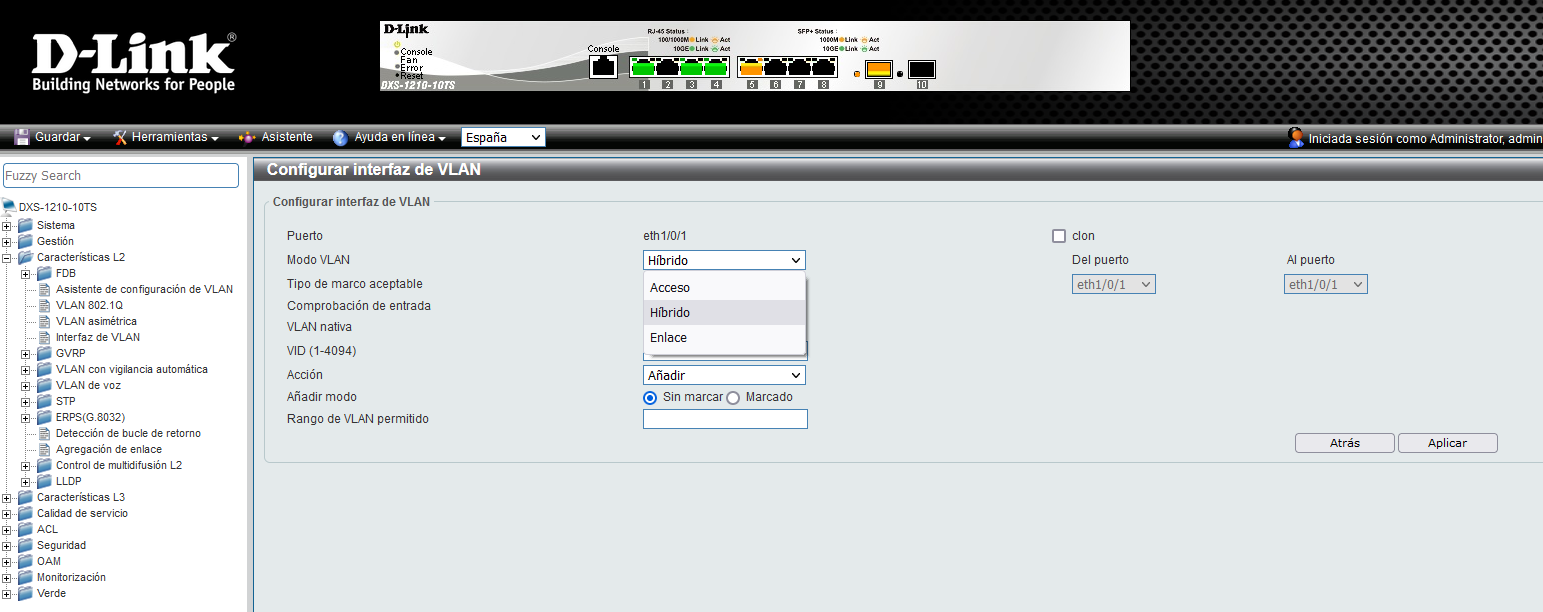

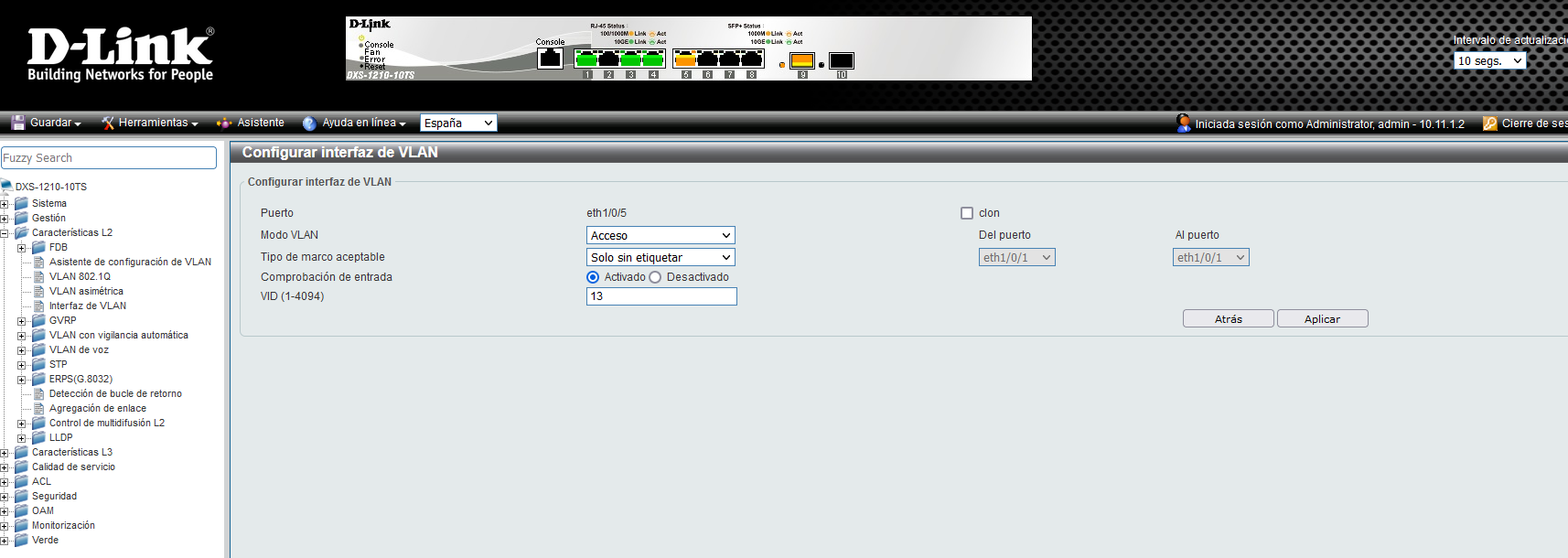

Когда мы используем этот стандарт, коммутаторы также позволяют настраивать физические порты по-разному:

В зависимости от конфигурации порта, которую мы собираемся выбрать, нам нужно будет заполнить различные параметры, чтобы правильно настроить VLAN. Например, если мы выберем режим доступа (чтобы передать VLAN без тегов на конечное устройство, к которому мы подключаемся), это будет примерно так:

Порты, настроенные как «немаркированные», являются синонимом порта, настроенного в режиме доступа, а порт, настроенный как «тегированные», является синонимом порта в магистральном режиме, через который мы передаем ему одну или несколько виртуальных локальных сетей.

VLAN на основе портов

Также известное как переключение портов в меню конфигурации маршрутизаторов и коммутаторов, оно является наиболее распространенным и используется коммутаторами очень низкого уровня. Каждый порт назначается VLAN, и пользователи, подключенные к этому порту, принадлежат к назначенной VLAN. Пользователи в одной и той же VLAN видят друг друга, но не соседние виртуальные локальные сети.

Единственный недостаток заключается в том, что он не допускает динамизма при поиске пользователей, и в случае, если пользователь физически меняет местоположение, VLAN следует перенастроить. В виртуальных локальных сетях на основе портов решение и переадресация основаны на MAC-адресе назначения и соответствующем порте, это простейшая и наиболее распространенная виртуальная локальная сеть, по этой причине низкоуровневые коммутаторы обычно включают виртуальные локальные сети на основе портов, а не на основе стандарта. 802.1Q.

VLAN на основе MAC

Рассуждения аналогичны предыдущим, за исключением того, что вместо назначения на уровне порта оно выполняется на уровне MAC-адреса устройства. Преимущество состоит в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется довольно очевидной: добавление всех пользователей может быть утомительным. Только коммутаторы высшего уровня разрешают VLAN на основе MAC, когда коммутатор обнаруживает, что определенный MAC-адрес был подключен, он автоматически помещает его в конкретную VLAN, это очень полезно в случаях, когда нам нужна мобильность.

Представим, что мы подключаемся к нашему ноутбуку через несколько портов Ethernet в нашем офисе и хотим, чтобы он всегда назначал нам одну и ту же VLAN, в этом случае с VLAN на основе MAC это можно сделать без перенастройки коммутатора. В крупных бизнес-средах эта функция очень распространена для правильного сегментирования компьютеров.

Разница между подсетью и VLAN?

Если они используются взаимозаменяемо, то они используются неправильно.

VLAN может транспортировать одну или несколько подсетей (но не обязательно, это может быть передача чего-то другого, кроме IP). Подсеть может быть сконфигурирована для VLAN, но это не обязательно, она может быть без 802.1Q или с какой-то совершенно другой технологией L2, чем ethernet.

Подсети (L3) и VLAN (L2) находятся на разных уровнях. Термины не должны использоваться взаимозаменяемо. VLAN может содержать один или несколько префиксов L3 («Подсети»). Для непрофессионала это может привести к путанице. Часто люди не понимают, что эти двое связаны, но не одно и то же. Люди могут сказать, что Хост, расположенный в нашей подсети сервера, или Сервер, расположенный в VLAN DMZ, означает одно и то же.

Это очень неформальный способ взглянуть на разницу между VLAN и подсетями, но он не является неточным (просто неполным). Это может помочь новичкам в сети немного приблизиться к правильной психической картине.

Две разные VLAN на одном коммутаторе или хосте похожи на два физически отдельных коммутатора. Они разделяют пространство MAC-адресов, так как при обмене данными между двумя сторонами в одной VLAN или в одном физическом коммутаторе не участвуют никакие другие стороны в сети уровня MAC (уровень 2). VLAN или физический коммутатор ограничивают степень распространения сообщений на уровне MAC, сохраняя его как можно более локальным.

Напротив, подсети IP существуют на уровне 3 и разделяют пространство IP-адресов, а не пространство MAC-адресов, но с аналогичной целью: ограничить степень распространения сообщений. Любое разделение в сети уровня 2 уровня MAC ниже полностью прозрачно для уровня 3, что означает, что VLAN и / или отдельные физические коммутаторы могут рассматриваться как одна единая непрерывная среда уровня 2 с точки зрения сетей уровня IP.

В итоге: VLAN и подсети разделяют различные уровни модели сети. Нет обстоятельств, при которых они являются взаимозаменяемыми.

Они используются только взаимозаменяемо с точки зрения каждого уникального vlan на уровне 2, должны иметь свою собственную подсеть для адресации на уровне 3, что дает вам разделение и возможность управлять широковещательным трафиком и т. Д.

С точки зрения сценариев, в которых у вас будет vlan без подсети, тогда, возможно, только при использовании установки «ip unumbered», но причин для этого не так уж много. Если вы рассмотрите некоторые передовые модели, такие как модель составной сети Cisco, то с точки зрения того, что отдельные подсети и ваши локальные сети будут «локальными» для переключения блоков, вам, как правило, будет назначаться отдельная подсеть для каждой виртуальной сети.

Причина корреляции заключается в том, что одна VLAN и одна подсеть представляют один широковещательный домен. Как таковые, эти два имеют тенденцию перекрываться в большинстве реализаций. Как описано в предыдущих ответах, VLAN является объектом уровня 2. Все хосты в данной VLAN могут взаимодействовать друг с другом, но никакие хосты в одной VLAN не могут связываться с хостами на другом без какой-либо формы маршрутизации или в редких случаях мостового соединения.

Многие респонденты сказали, что термины НЕ должны использоваться взаимозаменяемо. На самом деле, я думаю, что это вполне приемлемая и распространенная практика среди людей, которые действительно знают разницу между терминами IP в сетях Ethernet. На самом деле они в большинстве случаев должны быть синонимами (всегда есть исключения), поскольку оба определяют широковещательный домен, а ваши широковещательные домены L2 и L3 обычно должны быть идентичны.

VLAN разделяет сеть Ethernet на несколько логически отдельных сетей Ethernet.

Подсеть определяет, с какими хостами хост будет пытаться общаться напрямую с стихами, которые хосты должны будут проходить через маршрутизатор. Он также определяет «сетевые» и «широковещательные» адреса.

Обычной практикой является сопоставление 1: 1 между подсетями и VLAN, но вполне возможно иметь несколько подсетей в одной VLAN. Точно так же можно использовать proxy arp для разделения подсети между несколькими VLAN или даже иметь две VLAN, использующие одну подсеть IP для разных целей.

Они очень разные. Однако многие термины (мегабит, мегабайт, память, жесткий диск и т. Д.) Неправильно понимаются.

Часто у нас есть клиенты, которые просят нас переместить vlan с одного сайта на другой, когда на самом деле они хотят переместить подсеть.

Вы привыкаете к этому, хотя я пытаюсь исправить их (вежливо)

Другими словами, есть ли случаи для VLAN без подсети, и все еще иметь связь IP (L3)? [Также игнорируя, что все сети не являются подсетями при рассмотрении классных сетей, которые на самом деле являются просто префиксами CIDR в наши дни.]

некоторые протоколы маршрутизации могут находиться в одном домене L2 и поддерживать аналогичные протоколы Apple Talk или другие протоколы L3 / 4 не IP. Они должны быть в одном домене L2, но не в одной подсети IP, так как IP не требуется. В таком случае может оказаться целесообразным использовать VLANS без учета IP / каких-либо подсетей.

Разница между ними одна из важных. Сети VLAN, как правило, уникальны только локально, тогда как подсети, как правило, уникальны для всей организации.

По моему опыту, в наши дни они считаются одинаковыми, пока вы не используете протокол, отличный от IP, непосредственно поверх Ethernet.