Vnamillyo ida exe что это

3 простых шага по исправлению ошибок IDA.EXE

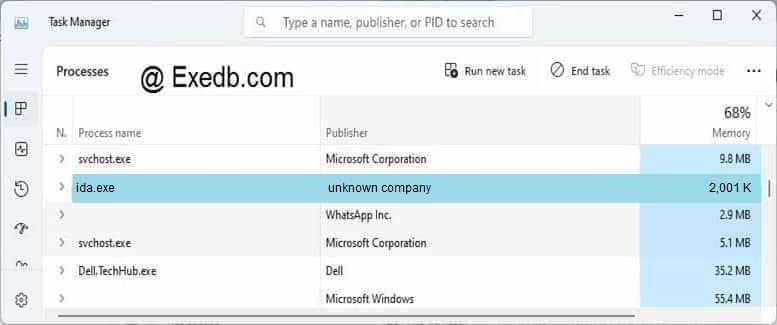

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки ida.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить ida.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить ida.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок ida.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом ida.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с ida.exe файлом

(ida.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(ida.exe) перестал работать.

ida.exe. Эта программа не отвечает.

(ida.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(ida.exe) не является ошибкой действительного windows-приложения.

(ida.exe) отсутствует или не обнаружен.

IDA.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

filecheck .ru

Подлинный файл является одним из компонентов программного обеспечения Internet Download Accelerator, разработанного WestByte.

Вот так, вы сможете исправить ошибки, связанные с ida.exe

Информация о файле ida.exe

Описание: ida.exe не является необходимым для Windows. Файл ida.exe находится в подпапках «C:\Program Files». Размер файла для Windows 10/8/7/XP составляет 3,958,848 байт.

У процесса есть видимое окно. Это файл, подписанный Verisign. Поставлена цифровая подпись. Это не системный процесс Windows. Ida.exe способен записывать ввод данных и мониторить приложения. Поэтому технический рейтинг надежности 2% опасности.

Если у вас есть какие-либо проблемы с ida.exe, Вы можете удалить программное обеспечение Internet Download Accelerator version, используя функцию «Установка и удаление программ» в Панели управления Windows, получить помощь от поставщика программного обеспечения Westbyte или обновить программу до последней версии.

Важно: Некоторые вредоносные программы маскируют себя как ida.exe, особенно, если они расположены в каталоге c:\windows или c:\windows\system32. Таким образом, вы должны проверить файл ida.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с ida

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

ida сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

SpeedUpMyPC бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Vnamillyo ida exe грузит процессор

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Подлинный файл является одним из компонентов программного обеспечения Internet Download Accelerator, разработанного WestByte.

Информация о файле ida.exe

Описание: ida.exe не является необходимым для Windows. Файл ida.exe находится в подпапках «C:\Program Files». Размер файла для Windows 10/8/7/XP составляет 3,958,848 байт.

У процесса есть видимое окно. Это файл, подписанный Verisign. Поставлена цифровая подпись. Это не системный процесс Windows. Ida.exe способен записывать ввод данных и мониторить приложения. Поэтому технический рейтинг надежности 2% опасности.

Если у вас есть какие-либо проблемы с ida.exe, Вы можете удалить программное обеспечение Internet Download Accelerator version, используя функцию «Установка и удаление программ» в Панели управления Windows, получить помощь от поставщика программного обеспечения Westbyte или обновить программу до последней версии.

Важно: Некоторые вредоносные программы маскируют себя как ida.exe, особенно, если они расположены в каталоге c:\windows или c:\windows\system32. Таким образом, вы должны проверить файл ida.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с ida

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

ida сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

SpeedUpMyPC бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Процесс chrome.exe нагружает процессор

Появляется после перезапуска через некоторое время, появилось это недавно, пользуюсь Оперой.

После загрузки Windows 7 Процесс find.exe нагружает процессор на 100%

После загрузки Windows 7, через минуту запускается Процесс find.exe который нагружает процессор на.

Процесс Realtek HD Audio нагружает процессор на 30%

Собственно, сильно нагружается процессор и раздается резкий свист/писк. При закрытии процесса.

Решение

Пофиксите в HiJackThis из папки Autologger

Решение

Решение

Выполните указанные рекомендации

Engin2.exe нагружает процессор

При запуске Win 7 загружается engin2.ехе который загружает ЦП на все 75-80 % и компьютер тормозит.

Процесс chrome.exe нагружает процессор

Появляется после перезапуска через некоторое время, появилось это недавно, пользуюсь Оперой.

После загрузки Windows 7 Процесс find.exe нагружает процессор на 100%

После загрузки Windows 7, через минуту запускается Процесс find.exe который нагружает процессор на.

Процесс Realtek HD Audio нагружает процессор на 30%

Собственно, сильно нагружается процессор и раздается резкий свист/писк. При закрытии процесса.

Решение

Пофиксите в HiJackThis из папки Autologger

Решение

Решение

Выполните указанные рекомендации

Engin2.exe нагружает процессор

При запуске Win 7 загружается engin2.ехе который загружает ЦП на все 75-80 % и компьютер тормозит.

Введение в эксплоитинг и реверсинг (уже не с нуля) с использованием IDA FREE и других бесплатных инструментов

Для тех кто не знает, совсем недавно Рикардо начал новый курс, который посвящен реверсингу и эксплоитингу. Это продолжение предыдущего оригинального авторского курса, который закончился на 67 главе. Я узнал про курс сразу, так как Рикардо подписал меня на свою рассылку КрэкЛатинос. После появления этой новости я сразу побежал искать папочку с английским переводом и очень обрадовался когда нашел его там. Над английским переводом постарался человек под ником Fare9, за что ему честь и хвала. Также я хочу передать привет и сказать спасибо Ильфаку Гильфанову за его прекрасный инструмент, которым пользуются в каждой стране. Перед ним я снимаю шляпу и делаю низкий поклон.

Мы начнём новый курс, который будет посвящен эксплоитингу и реверсингу в WINDOWS с использованием бесплатных инструментов и которые могут быть бесплатно получены из интернета. (IDA FREE, RADARE, WINDBG, X64DBG, GHIDRA и т.д.)

Мы не будем использовать ни один платный инструмент. Идея курса состоит не в том, чтобы создать конкуренцию между различными инструментами, а в том, чтобы научиться использовать их. В моем случае, мы научимся использовать RADARE и GHIDRA, которые являются инструментами, которые я не использую ежедневно, и поэтому я постараюсь использовать их как могу, при условии, что я вообще не являюсь экспертом в этих двух инструментах. Поэтому, если кто-то увидит какую-либо ошибку или лучший способ их использования, было бы хорошо, если бы вы мне дали знать об этом, чтобы я исправил свои ошибки и научился чему-то новому.

Этот курс начинается с установки инструментов, затем небольшой теории уязвимостей, а затем очень простых примеров эксплуатации, которые увеличиваются в сложности по мере обучения. В этом курсе не будет введения в инструкции на ассемблере. Всё это есть в предыдущем курсе REVERSING CON IDA PRO, а также в других предыдущих курсах и на многих интернет-сайтах. Здесь мы перейдем непосредственно к эксплуатации и реверсингу. Все те, кто сомневается в ассеблерных инструкциях, можете обратиться к предыдущим курсам, чтобы уточнить эти сомнения.

Для создания моего рабочего окружения первым делом нужно будет установить инструменты.

УСТАНОВКА IDA FREE

Чтобы загрузить IDA FREE, Вы можете перейти по этой ссылке:

Отсюда нужно загрузить файл IDAFREE70_WINDOWS, и сама установка очень проста. Просто следуйте инструкциям установщика и у вас на компьютере быстро появится иконка с IDA FREE.

Следующим шагом нужно установить RADARE2.

Нужно только перейти на страничку проекта:

Здесь нам нужно найти последний релиз.

На данный момент это версия 3.9.0. В будущем здесь будет доступна новая версия. Независимо от того, какая сейчас версия на сайте, нам нужно скачать установщик самой новой версии для WINDOWS.

Установка также очень проста. Просто добавьте путь в переменные окружения по которому он был установлен.

Здесь в переменную окружения PATH добавить следующие строки:

C:\Users\ \AppData\Local\Programs\radare2

C:\Users\ \AppData\Local\Programs\radare2\bin

Идея состоит в том, чтобы в командной строке (CMD) мы могли бы ввести RADARE2 и запустить его.

Установить GHIDRA также очень просто. Нужно только перейти на страничку проекта.

Здесь нужно загрузить ZIP архив. В моем случае он назывался GHIDRA_9.1-BETA_DEV_20190923.ZIP, и я распаковываю его, например, на рабочий стол. Я создаю виртуальную машину VMWARE без подключения к Интернету, которую я буду использовать только для GHIDRA. Я не доверяю АНБ (какой параноик то, прим. Яши), поэтому лучше работать так.

После распаковки вы должны установить JAVA. Вы можете скачать её через страницу ORACLE или с других сайтов. В моем случае нужно скачать этот установщик и после завершения установки добавить путь к месту расположения JAVA BIN, к переменным среды окружения.

Версия 11 на странице GHIDRA говорит, что она наиболее самая подходящая.

Те, кто уже успел поиграться с GHIDRA также говорят, что версия OPENJDK 11 лучше всего подходит для неё.

После загрузки установщика у вас есть возможность добавить путь к двоичному файлу JAVA.EXE через переменную среды PATH.

После завершения установки JAVA можно запустить GHIDRA.

Просто запустить этот BAT-ник и GHIDRA начнет загружаться.

Хорошо. У нас практически все готово.

Новые снимки для этого отладчика выходят почти ежедневно.

Конечно нам нужно загрузить самую последнюю сборку на текущий момент.

В моем случае это снапшот под именем SNAPSHOT_2019-10-14_00-57.ZIP

Как только мы распаковали архив нужно зайти в папку RELEASE.

При запуске от имени администратора нам появится лаунчер, чтобы мы могли выбрать 32-х или 64-х битную версию отладчика в зависимости от того что нам нужно.

Мы можем скачать плагин SNOWMAN для декомпиляции, так как IDA FREE не поставляется с плагином декомпиляции и добавить его в папку плагинов.

32-х битную версию плагина нужно скопировать в папку плагинов для 32-битной версии отладчика и аналогично поступить для 64-х битной версии плагина.

Если Вы используете WINDOWS 10, то установите отладчик WINDBG через магазин MICROSOFT. Просто поищите по ключевому слову WINDBG и установите его оттуда.

Из магазина автоматически установится WINDBG PREVIEW, который является самой новой версией. Если же Вы используете WINDOWS 7, Вам придется установить более раннюю версию WINDBG.

Здесь есть несколько разных версий, очень старые и не очень.

Это самые новые версии отладчиков для WINDOWS 7, которые у меня есть. Если они Вам не подойдут, то есть некоторые предыдущие версии в папке OLD VERSIONS.

Следующим шагом будет необходимо настроить символы для WINDBG, создать папку под названием SYMBOLS на диске C:\, а затем перейти к переменным среды окружения и добавить переменную _NT_SYMBOL_PATH.

Этой переменной нужно присвоить такое значение:

После этого у нас будет установлен WINDBG PREVIEW.

Затем Вы можете установить какой-нибудь шестнадцатеричный редактор, например такой как HxD, который является бесплатным.

Мы будем устанавливать самый свежий PYTHON 3, чтобы иметь возможность создавать эксплойты для каждого упражнения.

Это самая последняя версия, которая существует на данный момент когда я пишу этим строки. Её я и загружу.

Чтобы добавить путь к исполняемому файлу PYTHON.EXE в переменную среды PATH в установщике нужно поставить чек-бокс и он сделает это за Вас автоматически.

Обычно путь выглядит так:

Папка PYTHON38 будет называться по другому в зависимости от версии.

Это нам нужно, чтобы запускать PYTHON из командной строки.

УСТАНОВКА PYCHARM COMMUNITY

В моем случае PYCHARM-COMMUNITY-2019.2.3.EXE является последней версий. Для Вас она может быть другой.

После установки нам нужно создать проект.

В меню RUN → DEBUG видно интерпретатор, который будет обрабатывать наши команды.

Также в SETTINGS найдите PROJECT INTERPRETER и убедитесь, что обнаружен PYTHON 3.8 или тот который Вы используете в своём случае.

Затем я создаю файл PEPE.TXT, переименовываю его в PEPE.PY и перетаскиваю в редактор:

Я пишу небольшой кусок кода, и запускаю его с помощью кнопки RUN и интерпретатор должен мне напечатать следующее значение — 2248.

PYCHARM должен автоматически дополнять текст. Также если мы выделяем мышью, например, слово OS, то когда мы нажимаем клавишу CTRL должна открыться соответствующая библиотека os.

На этом мы заканчиваем первую часть. Она посвящена установке инструментов, которые мы собираемся использовать. Вторую часть мы посвятим переполнению буфера, небольшой теории, и сделаем первые простые упражнения, которые мы разберем вместе, другие я оставлю для вас. Также не забывайте про домашние задания, которые я буду оставлять для Вас. Практика намного важнее теории, без неё никуда.

Введение в IDAPython

На русском языке (и на Хабре, в частности) не так много статей по работе с IDAPython, попытаемся восполнить этот пробел.

Для кого. Для тех, кто уже умеет работать в IDA Pro, но ни разу не писал скрипты на IDAPython. Если вы уже имеете опыт написания скриптов под IDAPython, то вряд ли найдёте здесь что-то новое.

Чего здесь не будет. Мы не будем учить программированию на Python и базовой работе в IDA Pro.

0x00. Знакомство

Как очевидно из названия, IDAPython — это всего-навсего интерпретатор Python, встроенный в дизассемблер IDA как инструмент автоматизации. Функции IDAPython являются «обёртками» для IDC (внутренний С-подобный язык автоматизации IDA Pro).

К сожалению, IDAPython до сих пор имеет скудную документацию, и зачастую ответы на вопросы по API приходится искать в исходниках или получать опытным путём. Модули IDAPython находятся в поддиректории python дизассемблера IDA (обычно это C:\Program Files\IDA 7.0\python).

В этом руководстве мы будем рассматривать IDA Pro версии 7.0. IDAPython является плагином для IDA и идёт сразу в «коробочке» (нет необходимости его устанавливать). В версиях IDA до 7.4 используется Python 2.7 64-bit.

Примечание

Начиная с 7-й версии в IDAPython обновили API, а с версии 7.4 отключили поддержку старого API. Модуль idc_bc695.py обеспечивает обратную совместимость, но в какой-то момент его перестанут поддерживать. В сети в статьях и советах до 2017 года используется старый API, поэтому будьте внимательны и сверяйтесь с текущей документацией.

0x01. В первом приближении

Поскольку IDAPython — это средство автоматизации, то исследователь должен понимать, как совершить ту или иную операцию вручную, чтобы потом ее можно было автоматизировать.

Распространенными задачами для такой автоматизации могут быть:

Естественно, этими случаями автоматизация не ограничивается — пространство для творчества велико.

Принятые обозначения и соглашения

При работе с IDAPython принимается ряд условных обозначений:

Как выполнить код

Выполнить код IDAPython можно несколькими способами:

Рассмотрим особенности каждого способа.

Командная строка IDA CLI

Командная строка расположена внизу главного окна IDA. Слева находится кнопка, позволяющая выбрать язык для вводимых команд, нужно кликнуть по ней и выбрать Python.

Не забудьте выбрать Python как язык для CLI

Особенности IDA CLI

Пример

Класс Segments из модуля idautils создаёт генератор, выдающий начальные адреса сегментов внутри базы IDA. Вот так будет выглядеть вывод в окне Output window после построчного ввода команд в IDA CLI:

Script File

Для тренировки запуска скриптов через меню File — Script file (Alt + F7) напишем небольшой вспомогательный модуль.

Поскольку в IDA 7.0 используется Python 2.7, то для использования кириллических комментариев необходимо указать кодировку файла (или использовать только латиницу).

Тогда можно составить такой модуль для преобразований:

По аналогии с выполнением скрипта в Python, весь код в теле модуля выполняется при запуске в IDA. В данном случае будет выполнена функция make_dwords с адреса START по адрес END. При этом все функции, которые есть в загруженном файле, после выполнения скрипта становятся доступны для запуска через IDA CLI.

Для упрощения доступа к недавним скриптам в IDA есть окно Recent scripts (меню View — Recent scripts Alt + F9):

Важное примечание: если вы разрабатываете и отлаживаете IDAPython-утилиту, которая состоит из нескольких модулей, то при обновлении неглавного модуля придётся перезапускать весь дизассемблер IDA, потому что Python 2 не умеет перезагружать модули, а IDA не умеет отдельно перезагружать свои плагины.

Script Command

Меню File — Script command (Shift + F2) позволяет написать и сохранить скрипт в текущей базе IDA. Это удобно, если предполагается, что некоторые действия могут выполняться по многу раз в текущей базе. В случае если базу нужно передать коллегам, скрипты также будут переданы автоматически.

Код написанный в этом окне сохраняется автоматически. Для выполнения кода нужно нажать кнопку Run.

IDA Pro, как и многие приложения, поддерживает запуск с ключами через командную строку. Информацию по всем ключам запуска можно прочитать во встроенной справке (по клавише F1) в разделе Command line switches.

Среди прочих есть ключи, позволяющие выполнить скрипт при запуске:

Ввод/вывод

При взаимодействии с пользователем есть следующие особенности:

Отладка скриптов

Отладка скриптов в привычном понимании под IDAPython невозможна, поскольку скриптам требуется доступ к «внутренностям» IDA Pro. Имеющиеся рецепты неактуальны для IDA 7-ой версии.

Актуальными средствами отладки для IDAPython-скриптов можно назвать логирование и вывод промежуточных значений (в народе — «отладка принтами»).

IDAPyHelper

Автодополнение в командной строке помогает, если вы точно знаете или хотя бы предполагаете имя функции, к которой хотите обратиться. Для более наглядного выбора модуля и функции IDAPython можно воспользоваться скриптом IDAPyHelper, который выводит имена доступных модулей и их функций.

IDAPython Cheatsheet

Для упрощения работы с IDAPython мы сделали свою шпаргалку популярных функций. Особенность шпаргалки — цветовое представление типов аргументов и результатов функций.

0x02. Комментирование вызова функции

От общих слов перейдем к конкретным примерам.

Удобным приёмом при исследовании бинарного кода является комментирование отдельных участков. Интересно, что если оставить комментарий в строке с вызовом функции, то этот комментарий будет отображаться в окне ссылок на функцию (Xrefs по клавише X), как это показано на рисунке ниже.

В случае, если обращений к функции достаточно много, расставлять комментарии вручную становится затруднительно. Такую операцию можно и нужно автоматизировать с использованием IDAPython.

Общий алгоритм для добавления комментариев будет таким:

Для выполнения этих действий потребуются следующие функции и классы:

Аргументы функции

Поскольку в архитектуре ARM аргументы передаются в функцию через регистры (R0-R3), то необходимо:

Комментарии в IDA

Комментарии в базе IDA бывают трех типов:

Простые комментарии — отображаются только в той строке, где они установлены. Добавляются функцией idc.set_cmt(ea, comment, rpt) с аргументом repeat = 0 :

Повторяемые комментарии (repeatable) — помимо основной строки отображаются ещё и там, где есть ссылка на строку с комментарием. Добавляются функцией idc.set_cmt(ea, comment, rpt) с аргументом repeat = 1 :

Многострочные комментарии в коде () — устанавливаются функцией idc.update_extra_cmt(ea, n, comment) :

Для нашего случая подходят простые неповторяемые комментарии.

Код для комментирования вызовов функции

После выполнения кода комментарии будут отображаться в окне кросс-ссылок:

0x03. Получение аргумента функции

Итак, для создания комментария в месте вызова функции мы сделали функцию get_function_arg :

Важно напомнить, что этот вариант доступа к аргументу функции подходит для архитектуры, где аргументы передаются через регистры. Если работа ведётся в рамках архитектуры x86, то в большинстве случаев аргументы передаются в функцию через стек. Тогда для получения n-го аргумента из стека нужно посчитать инструкции push перед вызовом функции:

0x04. Переименование функции по строке лога

Рассмотрим часто встречающуюся задачу – переименовать функцию по информации из строки лога (такое может быть, например, при использовании функции assert). Для тренировки возьмем изменённую прошивку Носорога без информации об именах функций. При анализе имеющейся текстовой информации в глаза бросаются строки «sendMsg error %s», «recvMsg error» и «freeMsg error».

В этом файле других таких строк нет, но давайте представим, что их слишком много, чтобы переименовывать функции вручную. Дабы облегчить себе работу, можно написать скрипт для автоматического переименования функций.

Если провести дальнейший анализ, то можно установить, что все эти строки передаются в качестве первого аргумента в функцию sub_8006690 :

В строке по адресу 0x08005034 в регистр R0 помещается адрес строки «sendMsg error %s\r\n». Здесь стоит обратить внимание вот на что: если выполнить запрос значения второго операнда в этой строке, то мы получим адрес 0x08005040 :

Связано это с особенностями архитектуры ARM и параметрами при сборке прошивки:

IDA учитывает эти особенности, анализирует код и смещение, и автоматически подставляет в код ссылку на строку.

Учитывая всё это, алгоритм переименования функций будет таким:

В итоге получим скрипт:

Поскольку строка лога в разных приложениях может иметь разный формат, то разумно вынести в отдельную функцию (в нашем случае – get_func_name ) проверку формата строки и получение имени функции.

0x05. Раскраска кода и данных

IDA предоставляет функции для работы с цветом фона в окне листинга. Изменение цвета делает код наглядней, и, следовательно, упрощает работу с ним. Например, если изменить цвет фона инструкций, выполненных в режиме отладки, то будет легче понять структуру кода со множеством ветвлений.

Рассмотрим простой пример – установим для кода и данных разные цвета фона.

Основные функции для работы с цветом фона:

раскрасит строки листинга в диапазоне от 0x08005196 до 0x080051AE в разные цвета:

Как упоминалось выше, при работе с ARM-кодом можно увидеть, что ниже кода функции находятся глобальные адреса объектов, если таковые используются в данной функции:

Определим задачу: установить в кодовых сегментах разный цвет для кода и данных.

Для решения задачи нужно выполнить следующие шаги:

Этот алгоритм можно представить следующим кодом:

Примечание

После выполнения функции colored_code сегменты кода примут вид: