Vpn vlan что это

Разница между VLAN и VPN.

в Интернет 15.03.2019 0 1,134 Просмотров

VLAN (виртуальная локальная сеть) – это набор хостов, которые взаимодействуют друг с другом, как если бы они были подключены к одному и тому же коммутатору (как если бы они находились в одном домене), даже если они не расположены в одном физическом местоположении и не подключены к тому же коммутатору. Сети VLAN позволяют группировать сети логически, а не на основе их физического местоположения. VPN (виртуальная частная сеть) обеспечивает безопасный способ подключения к частной сети через общедоступную сеть, которая не является безопасной, например, Интернет. Данные, которые отправляются через незащищенную общедоступную сеть для обеспечения безопасности шифруются. VPN могут быть использованы для передачи любых данных, включая голосовые и видео.

Что такое VLAN?

VLAN – это набор хостов, которые взаимодействуют друг с другом, как если бы они были подключены к одному коммутатору (или, как если бы они находились в одном домене), даже если это не так. В сетях VLAN не требуется, чтобы компьютеры находились в одном физическом местоположении и находились на одном и том же домене, что позволяет логически группировать узлы, а не их физическое местоположение. Существует два типа VLAN, которые называются статическими VLAN и динамическими VLAN. Статические VLAN – это VLAN, которые настраиваются вручную путём предоставления имени, идентификатора VLAN (VID) и назначений портов. Динамические VLAN создаются путём хранения аппаратных адресов хост-устройств в базе данных, чтобы коммутатор мог динамически назначать VLAN в любое время, когда хост подключен к коммутатору.

Что такое VPN?

VPN обеспечивает безопасный метод для подключения к частной сети через общедоступную сеть, которая не является безопасной, такой как Интернет. Данные, которые отправляются через незащищенную общедоступную сеть, шифруются для обеспечения безопасности. VPN разрешают доступ только авторизованным пользователям, и это делается посредством аутентификации. Для аутентификации своих пользователей VPN используют пароли, биометрические данные и т. д.. VPN широко используются организациями для обмена своими данными и другими сетевыми ресурсами с работниками, расположенными в удалённых местах. Использование VPN может уменьшить сетевые затраты организации, поскольку устраняет необходимость наличия арендованных линий для соединения сети организации с офисами, расположенными в удалённых местах. VPN могут различаться в зависимости от таких факторов, как протокол, который они используют для отправки трафика, обеспечением безопасности, от того, предоставляет ли VPN доступ на сайт или удаленный доступ и т.д.

В чем разница между VLAN и VPN?

VLAN – это набор хостов, которые взаимодействуют друг с другом, как если бы они были подключены к одному и тому же коммутатору (или если бы они были на одном домене), даже если это не так, тогда как VPN обеспечивает безопасный способ подключения к частной сети через общедоступную сеть, которая не защищена, например, Интернет из удаленного местоположения. VPN позволяет создать меньшую подсеть с использованием узлов в основной сети большего размера, а VLAN можно рассматривать как подгруппу VPN. Основное назначение VPN – обеспечить безопасный способ подключения в частной сети с удалённых мест.

VLAN и VPN 2021

VLAN vs VPN

VLAN или виртуальная локальная сеть являются подкатегорией VPN. В тех случаях, когда конструкции VPN варьируются от уровня 1 до уровня 3, VLAN представляет собой только конструкцию уровня 2. VLAN позволяет группировать компьютеры, которые не обязательно связаны с одним и тем же коммутатором, и заставить их действовать так, как если бы они были. VLAN позволяет перемещать компьютеры географически, сохраняя при этом одни и те же соединения и ресурсы, такие как общие папки и другие. VLAN также может использоваться для разделения компьютеров в более крупной локальной сети на более мелкие сети для каждого офиса или отдела и защиты данных, чтобы они не действовали так, как если бы они находились в одной сети, даже если они находятся в одном коммутаторе.

Несмотря на более широкий спектр приложений, VPN обычно связан с технологиями, которые позволяют сотрудникам компании удаленный доступ к ресурсам компании, таким как серверы файлов и электронной почты. VPN также использует механизмы безопасности, чтобы данные не были скомпрометированы после того, как они погасли и путешествуют через Интернет. Пользователям часто требуется аутентифицировать свою личность с помощью имени пользователя и пароля, чтобы получить доступ. Другие сети также требуют, чтобы устройство, на котором установлено пользователь, было помечено как доверенное устройство, прежде чем разрешить доступ. Те, кто не находится на доверенном устройстве, не получают доступа, даже если у них есть правильное имя пользователя и пароль.

Что такое виртуальные сети и как они работают?

Виртуальная сеть обеспечивает связь между несколькими компьютерами, виртуальными машинами (ВМ), виртуальными серверами или другими устройствами в различных офисах и центрах обработки данных. В то время как физическая сеть соединяет компьютеры через кабели и другое оборудование, виртуальная сеть расширяет эти возможности, используя программное обеспечение для подключения компьютеров и серверов через интернет. В ней используются виртуализированные версии традиционных сетевых инструментов, таких как коммутаторы и сетевые адаптеры, что обеспечивает более эффективную маршрутизацию и упрощает внесение изменений в конфигурацию сети.

Виртуальная сеть позволяет устройствам функционировать с теми же возможностями, что и традиционная физическая сеть. Это означает, что центры обработки данных могут распределяться по различным физическим местоположениям и предоставлять сетевым администраторам новые и более эффективные возможности, например, легко изменять сеть без необходимости переключения или покупки большего количества оборудования; большую гибкость в подготовке сети к конкретным потребностям и приложениям; и способность перемещать рабочие нагрузки по сетевой инфраструктуре без ущерба для служб, безопасности и доступности.

На видео: VLAN — Виртуальные локальные сети

Как работает виртуальная сеть?

Виртуальная сеть соединяет виртуальные машины и устройства, независимо от их местоположения, с помощью программного обеспечения. В физической сети, функции модели OSI (стек сетевых протоколов OSI/ISO) выполняются в пределах физических коммутаторов и маршрутизаторов. Кроме того, физические сетевые интерфейсные карты (NIC) и сетевые адаптеры используются для подключения компьютеров и серверов к сети. Виртуальная сеть переносит эти и другие действия на программное обеспечение. Программное приложение, называемое виртуальным коммутатором или vSwitch, управляет и направляет связь между существующей физической сетью и виртуальными частями сети, такими как виртуальные машины. А адаптер виртуальной сети позволяет компьютерам и виртуальным машинам подключаться к сети, в том числе позволяя всем машинам в локальной сети (LAN) подключаться к более крупной сети.

В физической сети, локальные сети создаются для подключения нескольких устройств к общим ресурсам, таким как сетевое хранилище, обычно через кабели Ethernet или Wi-Fi. Но виртуальная сеть создает возможность для виртуальных LAN (VLAN), где группировка настраивается с помощью программного обеспечения. Это означает, что компьютеры, подключенные к различным сетевым коммутаторам, могут вести себя так, как если бы все они были подключены к одному и тому же коммутатору, и, наоборот, компьютеры, совместно использующие кабели, могут храниться в отдельных сетях, а не физически подключаться к машинам с использованием кабельного оборудования и аппаратных средств.

Виртуальная сеть обеспечивает более централизованное управление и упрощенное сетевое управление. Разрозненные части сети могут быть доступны удаленно для необходимых обновлений и изменений, или даже тестирования, что делает сетевое управление проще. Виртуальная сеть является основой для облачных архитектур и приложений, так как она позволяет получать доступ, подключать, защищать и изменять облачные ресурсы.

Примеры виртуальных сетей:

1. Виртуальная сеть VPN

2. Виртуальная сеть VLAN

Еще одним примером виртуальной сети является виртуальная локальная сеть VLAN. VLAN — это подгруппа сети, которая объединяет несколько сетевых устройств в одну группу или домен и отделяет ее от остальных. VLAN повышают скорость и производительность сети за счет более эффективной маршрутизации трафика между этими подгруппами или доменами. Сети VLAN также обеспечивают значительно больший контроль над сетевыми устройствами и трафиком. Изоляция определенных данных в отдельной виртуальной локальной сети обеспечивает дополнительные преимущества в области безопасности, особенно для больших сетей, затрудняя несанкционированный мониторинг или вмешательство в сеть. В VLAN также нет необходимости прокладывать новые кабели или вносить большие изменения в сетевую инфраструктуру.

3. Виртуальная сеть VXLAN

Виртуальная расширяемая локальная сеть (VXLAN) — это еще один пример виртуальной сети. Помимо простого разделения сети на подгруппы, VXLAN могут виртуализировать всю сеть, обеспечивая крупномасштабные возможности. VXLAN значительно увеличивают пропускную способность и масштабируемость виртуальных сетей — это особенно важно для современных сложных архитектур облачных вычислений.

На видео: Подход компании Scaleway к фабрикам на основе VXLAN EVPN

Как настроить VLAN VPN на управляемых коммутаторах 2‑го уровня с новым интерфейсом?

VLAN VPN (Virtual Private Network), также известный как QinQ — это простая и гибкая технология туннелирования уровня L2. VLAN VPN позволяет перенаправить пакеты, отправленные из частной сети, через сеть интернет-провайдера, используя двойные теги VLAN.

При включённом VLAN VPN, когда происходит перенаправление пакетов из частного VLAN к VLAN интернет-провайдера, коммутатор добавляет к пакетам внешний тег VLAN (тег VLAN интернет-провайдера). Таким образом, пакеты могут передаваться через сеть провайдера с двойными тегами VLAN. Внутри сети провайдера пакеты перенаправляются в соответствии с внешним тегом VLAN, в то время как внутренний тег VLAN считается частью полезной нагрузки. Когда пакеты достигают частной сети, коммутатор снимает внешний тег VLAN с пакетов и перенаправляет их во VLAN в соответствии с внутренним тегом VLAN.

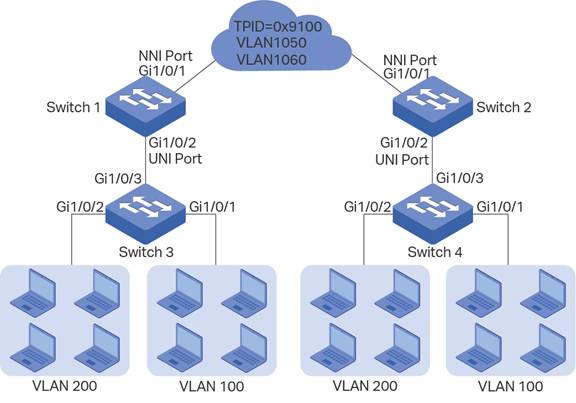

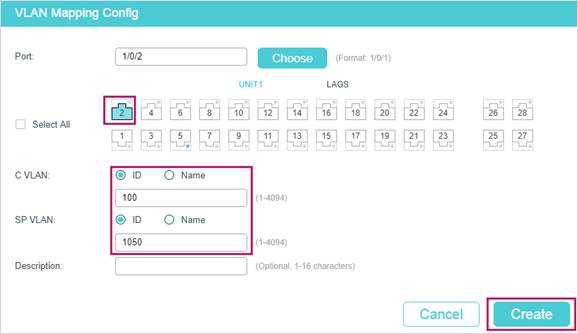

Ниже приведён пример конфигурации VLAN VPN.

Две станции должны общаться между собой через сеть провайдера. Также требуется, чтобы трафик сети VLAN 100 передавался через VLAN 1050, в то время как трафик сети VLAN 200 передавался через VLAN 1060.

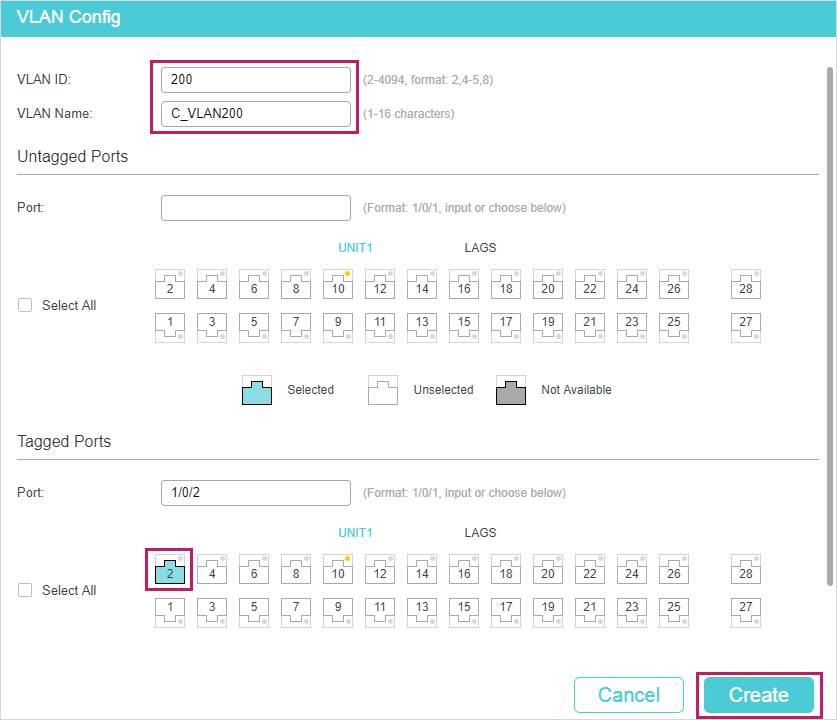

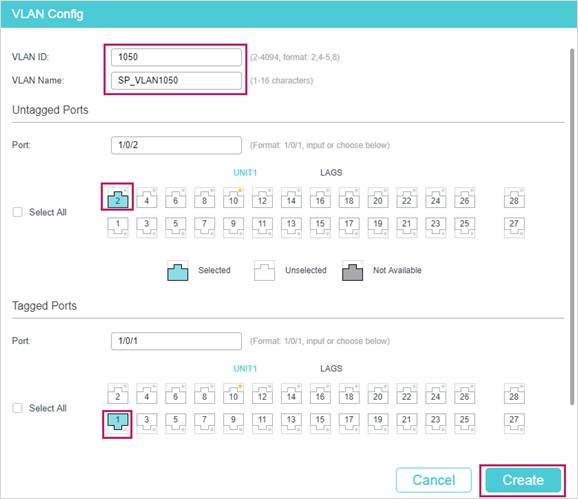

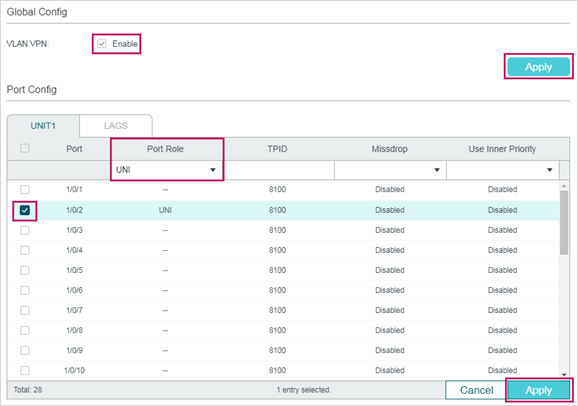

Настройки на коммутаторе 1:

Настройки на коммутаторе 3:

Настройки на коммутаторе 2 и коммутаторе 4:

Настройки для коммутатора 2 такие же, как для коммутатора 1, а настройки коммутатора 4 такие же, как для коммутатора 3.

Каналы связи L2 и L3 VPN — Отличия физических и виртуальных каналов разного уровня

С доброй улыбкой теперь вспоминается, как человечество с тревогой ожидало в 2000 году конца света. Тогда этого не случилось, но зато произошло совсем другое событие и тоже очень значимое.

Исторически, в то время мир вошел в настоящую компьютерную революцию v. 3.0. – старт облачных технологий распределенного хранения и обработки данных. Причем, если предыдущей «второй революцией» был массовый переход к технологиям «клиент-сервер» в 80-х годах, то первой можно считать начало одновременной работы пользователей с использованием отдельных терминалов, подключенных к т.н. «мейнфреймам» (в 60-х прошлого столетия). Эти революционные перемены произошли мирно и незаметно для пользователей, но затронули весь мир бизнеса вместе с информационными технологиями.

При переносе IT-инфраструктуры на облачные платформы и удаленные ЦОД (центры обработки данных) ключевым вопросом сразу же становится организация надежных каналов связи от клиента к дата-центрам. В Сети нередко встречаются предложения провайдеров: «физическая выделенная линия, оптоволокно», «канал L2», «VPN» и так далее… Попробуем разобраться, что за этим стоит на практике.

Каналы связи – физические и виртуальные

1. Организацией «физической линии» или «канала второго уровня, L2» принято называть услугу предоставления провайдером выделенного кабеля (медного или оптоволоконного), либо радиоканала между офисами и теми площадками, где развернуто оборудование дата-центров. Заказывая эту услугу, на практике скорее всего вы получите в аренду выделенный оптоволоконный канал. Это решение привлекательно тем, что за надежную связь отвечает провайдер (а в случае повреждения кабеля самостоятельно восстанавливает работоспособность канала). Однако, в реальной жизни кабель на всем протяжении не бывает цельным – он состоит из множества соединенных (сваренных) между собой фрагментов, что несколько снижает его надежность. На пути прокладки оптоволоконного кабеля провайдеру приходится применять усилители, разветвители, а на оконечных точках – модемы.

В маркетинговых материалах к уровню L2 (Data-Link) сетевой модели OSI или TCP/IP это решение относят условно – оно позволяет работать как бы на уровне коммутации фреймов Ethernet в LAN, не заботясь о многих проблемах маршрутизации пакетов на следующем, сетевом уровне IP. Есть, например, возможность продолжать использовать в клиентских виртуальных сетях свои, так называемые «частные», IP-адреса вместо зарегистрированных уникальных публичных адресов. Поскольку использовать частные IP-адреса в локальных сетях очень удобно, пользователям были выделены специальные диапазоны из основных классов адресации:

Примечание: NAT – Network Address Translation (механизм замены сетевых адресов транзитных пакетов в сетях TCP/IP, применяется для маршрутизации пакетов из локальной сети клиента в другие сети/Интернет и в обратном направлении – вовнутрь LAN клиента, к адресату).

У этого подхода (а мы говорим о выделенном канале) есть и очевидный недостаток – в случае переезда офиса клиента, могут быть серьезные сложности с подключением на новом месте и возможна потребность в смене провайдера.

Утверждение, что такой канал значительно безопаснее, лучше защищен от атак злоумышленников и ошибок низкоквалифицированного технического персонала при близком рассмотрении оказывается мифом. На практике проблемы безопасности чаще возникают (или создаются хакером умышленно) прямо на стороне клиента, при участии человеческого фактора.

2. Виртуальные каналы и построенные на них частные сети VPN (Virtual Private Network) распространены широко и позволяют решить большинство задач клиента.

Предоставление провайдером «L2 VPN» предполагает выбор из нескольких возможных услуг «второго уровня», L2:

VLAN – клиент получает виртуальную сеть между своими офисами, филиалами (в действительности, трафик клиента идет через активное оборудование провайдера, что ограничивает скорость);

Соединение «точка-точка» PWE3 (другими словами, «эмуляция сквозного псевдопровода» в сетях с коммутацией пакетов) позволяет передавать фреймы Ethernet между двумя узлами так, как если бы они были соединены кабелем напрямую. Для клиента в такой технологии существенно, что все переданные фреймы доставляются до удалённой точки без изменений. То же самое происходит и в обратном направлении. Это возможно благодаря тому, что фрейм клиента приходя на маршрутизатор провайдера далее инкапсулируется (добавляется) в блок данных вышестоящего уровня (пакет MPLS), а в конечной точке извлекается;

Примечание: PWE3 – Pseudo-Wire Emulation Edge to Edge (механизм, при котором с точки зрения пользователя, он получает выделенное соединение).

MPLS – MultiProtocol Label Switching (технология передачи данных, при которой пакетам присваиваются транспортные/сервисные метки и путь передачи пакетов данных в сетях определяется только на основании значения меток, независимо от среды передачи, используя любой протокол. Во время маршрутизации новые метки могут добавляться (при необходимости) либо удаляться, когда их функция завершилась. Содержимое пакетов при этом не анализируется и не изменяется).

Примечание: VPLS – Virtual Private LAN Service (механизм, при котором с точки зрения пользователя, его разнесенные географически сети соединены виртуальными L2 соединениями).

MAC – Media Access Control (способ управления доступом к среде – уникальный 6-байтовый адрес-идентификатор сетевого устройства (или его интерфейсов) в сетях Ethernet).

3. В случае развертывания «L3 VPN» сеть провайдера в глазах клиента выглядит подобно одному маршрутизатору с несколькими интерфейсами. Поэтому, стык локальной сети клиента с сетью провайдера происходит на уровне L3 сетевой модели OSI или TCP/IP.

Публичные IP-адреса для точек стыка сетей могут определяться по согласованию с провайдером (принадлежать клиенту либо быть полученными от провайдера). IP-адреса настраиваются клиентом на своих маршрутизаторах с обеих сторон (частные – со стороны своей локальной сети, публичные – со стороны провайдера), дальнейшую маршрутизацию пакетов данных обеспечивает провайдер. Технически, для реализации такого решения используется MPLS (см. выше), а также технологии GRE и IPSec.

Примечание: GRE – Generic Routing Encapsulation (протокол тунеллирования, упаковки сетевых пакетов, который позволяет установить защищенное логическое соединение между двумя конечными точками – с помощью инкапсуляции протоколов на сетевом уровне L3).

IPSec – IP Security (набор протоколов защиты данных, которые передаются с помощью IP. Используется подтверждение подлинности, шифрование и проверка целостности пакетов).

Важно понимать, что современная сетевая инфраструктура построена так, что клиент видит только ту ее часть, которая определена договором. Выделенные ресурсы (виртуальные серверы, маршрутизаторы, хранилища оперативных данных и резервного копирования), а также работающие программы и содержимое памяти полностью изолированы от других пользователей. Несколько физических серверов могут согласованно и одновременно работать для одного клиента, с точки зрения которого они будут выглядеть одним мощным серверным пулом. И наоборот, на одном физическом сервере могут быть одновременно созданы множество виртуальных машин (каждая будет выглядеть для пользователя подобно отдельному компьютеру с операционной системой). Кроме стандартных, предлагаются индивидуальные решения, которые также соответствует принятым требованиям относительно безопасности обработки и хранения данных клиента.

При этом, конфигурация развернутой в облаке сети «уровня L3» позволяет масштабирование до практически неограниченных размеров (по такому принципу построен Интернет и крупные дата-центры). Протоколы динамической маршрутизации, например OSPF, и другие в облачных сетях L3, позволяют выбрать кратчайшие пути маршрутизации пакетов данных, отправлять пакеты одновременно несколькими путями для наилучшей загрузки и расширения пропускной способности каналов.

В то же время, есть возможность развернуть виртуальную сеть и на «уровне L2», что типично для небольших дата-центров и устаревших (либо узко-специфических) приложений клиента. В некоторых таких случаях, применяют даже технологию «L2 over L3», чтобы обеспечить совместимость сетей и работоспособность приложений.

Подведем итоги

На сегодняшний день задачи пользователя/клиента в большинстве случаев могут быть эффективно решены путём организации виртуальных частных сетей VPN c использованием технологий GRE и IPSec для безопасности.

Нет особого смысла противопоставлять L2 и L3, равно как нет смысла считать предложение канала L2 лучшим решением для построения надёжной коммуникации в своей сети, панацеей. Современные каналы связи и оборудование провайдеров позволяют пропускать громадное количество информации, а многие выделенные каналы, арендуемые пользователями, на самом деле – даже недогружены. Разумно использовать L2 только в особенных случаях, когда этого требует специфика задачи, учитывать ограничения возможности будущего расширения такой сети и проконсультироваться со специалистом. С другой стороны, виртуальные сети L3 VPN, при прочих равных условиях, более универсальны и просты в эксплуатации.

В этом обзоре кратко перечислены современные типовые решения, которые используют при переносе локальной IT-инфраструктуры в удаленные центры обработки данных. Каждое из них имеет своего потребителя, достоинства и недостатки, правильность выбора решения зависит от конкретной задачи.

В реальной жизни, оба уровня сетевой модели L2 и L3 работают вместе, каждый отвечает за свою задачу и противопоставляя их в рекламе, провайдеры откровенно лукавят.