Vulnerability assessment что это

vulnerability assessment

1 vulnerability assessment

2 vulnerability assessment

3 vulnerability assessment

4 vulnerability assessment

См. также в других словарях:

Vulnerability assessment — A vulnerability assessment is the process of identifying, quantifying, and prioritizing (or ranking) the vulnerabilities in a system. Examples of systems for which vulnerability assessments are performed for include, but are not limited to,… … Wikipedia

vulnerability assessment — A Department of Defense, command, or unit level evaluation (assessment) to determine the vulnerability of a terrorist attack against an installation, unit, exercise, port, ship, residence, facility, or other site. Identifies areas of improvement… … Military dictionary

Retina Vulnerability Assessment Scanner — is a vulnerability scanner created by eEye Digital Security that remotely scans a network for security vulnerabilities and assigns a level of threat to those discovered. It is only intended for corporate or government use. Purchase or evaluation… … Wikipedia

OpenSource Vulnerability Assessment Scanner — OpenVAS OpenVAS Développeur Intevation GMBH Dernière version … Wikipédia en Français

Open source Vulnerability Assessment Scanner — OpenVAS OpenVAS Développeur Intevation GMBH Dernière version … Wikipédia en Français

nuclear vulnerability assessment — branduolinio poveikio įvertinimas statusas T sritis apsauga nuo naikinimo priemonių apibrėžtis Galimo branduolinio smūgio prognozuojamo poveikio gyventojams, kariuomenei ir ištekliams įvertinimas. Jis pirmiausia atliekamas prieš smūgį; tačiau… … Apsaugos nuo naikinimo priemonių enciklopedinis žodynas

nuclear vulnerability assessment — branduolinio poveikio įvertinimas statusas T sritis Gynyba apibrėžtis Branduolinio ginklo naudojimo galimų padarinių gyventojams, pajėgoms ir ištekliams įvertinimas. Dažniausiai atliekamas prieš puolimą, tačiau gali būti pratęstas puolimo ar… … NATO terminų aiškinamasis žodynas

nuclear vulnerability assessment — The estimation of the probable effect on population, forces, and resources from a hypothetical nuclear attack. It is performed predominantly in the preattack period; however, it may be extended to the transattack or postattack periods … Military dictionary

threat and vulnerability assessment — In antiterrorism, the pairing of a facility … Military dictionary

Social vulnerability — Research on social vulnerability to date has stemmed from a variety of fields in the natural and social sciences. Each field has defined the concept differently, manifest in a host of definitions and approaches (Blaikie, Cannon et al. 1994;… … Wikipedia

В Соединенных Штатах руководства, содержащие ценные соображения и шаблоны для выполнения оценки уязвимости, доступны в многочисленных агентствах, включая Министерство энергетики, Агентство по охране окружающей среды и Министерство транспорта США, и это лишь некоторые из них.

Несколько академических исследовательских работ, включая Turner et al. (2003), Ford and Smith (2004), Adger (2006), Fraser (2007) и Patt et al. (2010), среди прочего, представили подробный обзор различных эпистемологий и методологий исследования уязвимости. Тернер и др. (2003), например, предложили структуру, которая иллюстрирует сложность и взаимодействия, задействованные в анализе уязвимости, привлекает внимание к множеству факторов и взаимосвязей, которые потенциально влияют на уязвимость пары систем человек – среда. Структура использует вложенные блок-схемы, чтобы показать, как взаимодействуют социальные и экологические силы, создавая ситуации, уязвимые для внезапных изменений. Форд и Смит (2004) предлагают аналитическую основу, основанную на исследованиях канадских арктических сообществ. Они предполагают, что на первом этапе необходимо оценить текущую уязвимость путем документирования уязвимостей и текущих адаптивных стратегий. За этим должен следовать второй этап, на котором оцениваются направленные изменения этих текущих факторов риска и определяется будущая адаптивная способность сообщества. В рамках концепции Форда и Смита (2004) используется историческая информация, в том числе о том, как сообщества пережили климатические опасности и как они справлялись с ними, с информацией о том, какие условия могут измениться, и какие ограничения и возможности существуют для будущей адаптации.

СОДЕРЖАНИЕ

Стандартные государственные услуги по оценке уязвимости

GSA (также известное как Администрация общих служб ) стандартизировало службу «Оценка рисков и уязвимостей (RVA)» в качестве предварительно проверенной службы поддержки для быстрого проведения оценки угроз и уязвимостей, определения отклонений от приемлемых конфигураций, корпоративных или локальных. политики, оценить уровень риска и разработать и / или рекомендовать соответствующие меры противодействия в эксплуатационных и нерабочих ситуациях. Эта стандартизированная служба предлагает следующие предварительно проверенные службы поддержки:

Эти службы обычно называются высокоадаптивными службами кибербезопасности (HACS) и перечислены на веб-сайте GSA Advantage в США.

В результате были определены ключевые поставщики услуг, которые прошли техническую проверку и проверку на предмет предоставления этих расширенных услуг. Эта служба GSA предназначена для улучшения быстрого заказа и развертывания этих услуг, уменьшения дублирования государственных контрактов США, а также для более своевременной и эффективной защиты и поддержки инфраструктуры США.

132-45D Оценка рисков и уязвимостей определяет, количественно оценивает и устанавливает приоритеты рисков и уязвимостей в системе. Оценка риска выявляет признанные угрозы и действующих лиц, а также вероятность того, что эти факторы приведут к уязвимости или убыткам.

Введение в OVAL: Open vulnerability and Assessment Language

Доброго времени суток, коллеги!

Все из вас не раз сталкивались с проблемой анализа уязвимостей на целевой системе. Основным камнем преткновения которой является разрозненность подачи данных вендороми.

В одном месте вы можете найти саму уязвимость, в другом ее оценку, в третьем необходимые условия для проверки и в четвертом ссылку на патч.

Специально для решения этой проблемы существует язык описания уязвимостей OVAL

Данный язык стандартизирует способы подачи информации, процесс анализа системы и формат выдаваемого результата. Таким образом, мы получаете один XML файл, в котором уже описана уязвимость, метод определения, ссылка на патч, ссылка на CVE и многое другое. Так же, данный формат является стандартом для принятия информации для сканеров безопасности.

Сам по себе язык является довольно гибкой формализованной средой, позволяющей как использовать шаблонные конструкции, так и модифицировать их по своему вкусу. Таким образом, для подачи разнообразной информации используются одни и те же модели. С полным описанием языка можно ознакомиться в этом документе. Я же хочу вас познакомить с аспектами подачи информации об уязвимостях. А точнее, с конечным продуктом.

Окончательный вид, в котором вы получите данных об уязвимостях на языке OVAL будет в формате XML.

Для удобство понимания, будем рассматривать поподробнее на примере vulnerability OVAL для RedHat

Посмотрим же, что же мы найдем внутри.

Прежде всего то, что нам здорово поможет при автоматизации обработки OVAL-файлов, — схема и неймспейсы:

xsi:schemaLocation = «oval.mitre.org/XMLSchema/oval-definitions-5 oval-definitions-schema.xsd http://oval.mitre.org/XMLSchema/oval-definitions-5#linux linux-definitions-schema.xsd http://oval.mitre.org/XMLSchema/oval-common-5 oval-common-schema.xsd http://oval.mitre.org/XMLSchema/oval-definitions-5#unix unix-definitions-schema.xsd» >

Это описание того, какие параметры и где нас будут ждать.

Далее идет блок, автоматически заполняемый генератором. Традиционное «что, где, когда»:

Дальнейшая информация делится на несколько больших смысловых блоков: definitions, tests, objects и states.

Definitions несет собственно саму информацию об уязвимости, в блоке tests описаны проверки, в разделе objects перечислены объекты проверок, а в части states описана формальное условие теста, применяющееся в объекты.

Для наглядности, давайте разберем построчно один элемент блока «definition»:

id = «oval:org.mitre.oval:def:975» version = «2» class = «vulnerability» >

>

> Red Hat OpenSSL do_change_cipher_spec Function Denial of Service >

family = «unix» >

>

>

source = «CVE» ref_id = «CVE-2004-0079» ref_url = «cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2004-0079» />

> The do_change_cipher_spec function in OpenSSL 0.9.6c to 0.9.6k, and 0.9.7a to 0.9.7c, allows remote attackers

to cause a denial of service (crash) via a crafted SSL/TLS handshake that triggers a null dereference. >

>

>

date = «2004-03-20T12:00:00.000-04:00» >

organization = «The MITRE Corporation» > Matt Busby >

>

date = «2004-05-05T12:00:00.000-04:00» comment = «Corrected syntax errors in sql verion of the definition.» >

organization = «The MITRE Corporation» > Matt Busby >

>

date = «2004-05-25T12:00:00.000-04:00» > INTERIM >

date = «2004-06-16T12:00:00.000-04:00» > ACCEPTED >

comment = «Corrected regex to match only reasonable values for machine class.

Implemented by Jon Baker of the MITRE Corporation.» date = «2007-04-10T15:39:00.888-04:00» >

organization = «Maitreya Security» > Thomas R. Jones >

>

date = «2007-04-10T15:41:24.326-04:00» > INTERIM >

date = «2007-04-25T19:53:11.788-04:00» > ACCEPTED >

>

> ACCEPTED >

>

>

comment = «Software section» operator = «AND» >

comment = «Red Hat 9 is installed» negate = «false» test_ref = «oval:org.mitre.oval:tst:3153» />

comment = «ix86 architecture» negate = «false» test_ref = «oval:org.mitre.oval:tst:3152» />

comment = «openssl version is less than 0.9.7a-20» negate = «false» test_ref = «oval:org.mitre.oval:tst:1484» />

comment = «openssl-devel version is less than 0.9.7a-20» negate = «false» test_ref = «oval:org.mitre.oval:tst:1483» />

comment = «openssl-perl version is less than 0.9.7a-20» negate = «false» test_ref = «oval:org.mitre.oval:tst:1482» />

comment = «openssl096 version is less than 0.9.6-25.9» negate = «false» test_ref = «oval:org.mitre.oval:tst:1481» />

comment = «openssl096b version is less than 0.9.6b-15» negate = «false» test_ref = «oval:org.mitre.oval:tst:1480» />

>

>

Основная информация подается в виде аттрибутов корневого тэга:

id=«oval:org.mitre.oval:def:975» — Идентификационный номер, уникальный в рамках данного неймспейса. Из него можно узнать, что это oval: созданный org.mitre.oval что это дефинишн :def: номер 975.

version=«2» — Версионная информация

class=«vulnerability» — класс дефинишена (в нашем случае это уязвимость, для патча это было бы «patch»)

Далее подается универсальное поле reference, в котором дается ссылка на CVE источник. Здесь может быть подана любая информация подобного типа (ссылка на bugzilla, к примеру).

Тэг тоже является легко-понимаемым и несет текстовое описание уязвимости.

Следующий блок является самым «вкусным». Он несен в себе информацию о необходимых критериях и проверках для определения этой уязвимости, объединенных логическими условиями. Условием являются блоки criteria с параметром логического условия operator, которые могут быть вложенными. Таким образом, имея возможность отрицания (negate=«false»/«true»), операторы AND и OR мы имеем полноценную алгебру. При необходимости, здесь можно описать условие любой сложности. Ссылками на необходимый тест является блок criterion, указывающий на уникальный элемент типа «тест», содержащийся в данном OVAL файле.

Пройдет по такой ссылке, и посмотрим на него:

id = «oval:org.mitre.oval:tst:3153» version = «1» check = «at least one» comment = «Red Hat 9 is installed» check_existence = «at_least_one_exists» >

object_ref = «oval:org.mitre.oval:obj:1414» />

state_ref = «oval:org.mitre.oval:ste:2949» />

>

Как мы видим из содержания, это тест на факт установленного Red Hat 9.

Данную проверку необходимо выполнить хотя бы раз(«at least one») и проверить факт наличия такого объекта хотя бы в одном экземпляре («at_least_one_exists»).

Далее приводятся ссылки на объект и состояние, необходимые для положительного исхода. Данные блоки так же обязаны находиться в этом же репозитории OVAL.

Перейдем по ссылке на указанный объект:

id = «oval:org.mitre.oval:obj:1414» version = «1» comment = «the redhat-release rpm» >

> redhat-release >

>

И отсюда мы узнаем, что необходимо проверять версию redhat-release rpm.

Давайте же узнаем необходимые условия, — перейдем на указанный в тесте state:

id = «oval:org.mitre.oval:ste:2949» version = «1» >

operation = «equals» > 9 >

>

И в описании вы видим, что необходимо сравнить версию RPM с 9. (9)

Таким образом, сложив по указанными в критериях условиям по логическим цепочкам мы получим необходимые условия для определения наличия уязвимости и выполнений условий дефинишена.

Надеюсь, на этом маленьком примере вам стал ясен способ подачи информации в OVAL-vulner.

Главный интерес формата заключается в его чрезвычайной гибкости. Для добавления дополнительных данных достаточно скорректировать схему и указать на нее ссылку. Но, о способах формирования этих файлов я расскажу Вам в другой раз.

Спасибо за чтение, надеюсь я рассказал Вам что-то новое.

Vulnerability assessment что это

Home / Data Protection / What Is Vulnerability Assessment? A Guide to Vulnerability Testing

Cybercriminals often target companies through vulnerabilities the security staff failed to discover and patch on time. While typically small and easy to overlook, these weaknesses offer a backdoor that enables a hacker to slip in unnoticed and cause a costly breach.

This article is an introduction to vulnerability assessments, one of the most effective and affordable techniques for discovering system flaws. Read on to learn how a vulnerability assessment helps detect system faults, evaluate risks, and improve overall cybersecurity.

What Is a Vulnerability Assessment?

A vulnerability assessment is a systematic review of an IT system that discovers, classifies, and prioritizes security flaws. This type of analysis has three goals:

Other common names for a vulnerability assessment are vulnerability analysis and vulnerability testing.

This test’s primary objective is to discover exploitable errors and weak points before hackers breach the system. Most flaws are bugs in code, defects in software architecture, and mistakes in security procedures. Examples of common vulnerabilities are:

Both enterprises and SMBs can benefit from a vulnerability test. Companies typically run assessments on an annual basis or whenever the team makes a significant change, such as:

A company wishing to organize a vulnerability test has two options: have the in-house staff run the test or hire a third-party to evaluate the system. While going with the in-house team is the cheaper choice, the best results come from testers unfamiliar with the subject system and its protocols.

Ensure your business follows cybersecurity best practices to minimize the attack surface and protect sensitive data.

Types of Vulnerability Assessments

Businesses rely on different types of vulnerability tests to discover system defects. Depending on the area of the infrastructure under review, there are three types of tests:

Below are the four most common types of vulnerability assessments.

Network Assessments

Network assessment scans identify possible threats to network security. Testers inspect hubs, switches, routers, clusters, and servers to ensure network-accessible resources are safe from malicious actors.

A network test is the most common type of vulnerability scanning. This scan ensures the safety of networks, communication channels, and all networking equipment.

A network assessment also detects vulnerabilities in wireless networks. These scans typically focus on potential points of attack, configuration mistakes, and poor firewall setups.

Learn about the different types of firewalls, an essential aspect of any network security strategy.

Host Assessment

This analysis locates and classifies vulnerabilities in workstations, laptops, and other hosts. Host scans examine:

A host assessment ensures a misconfiguration within an endpoint does not allow an attacker to pass the perimeter and breach the system.

Application Scans

Application scans detect software flaws and incorrect configurations of web apps and their source code. There are two common forms of application scans:

The two methods test applications differently and are more effective at different phases of the software development life cycle (SDLC). For example, SAST discovers flaws such as cross-site scripting (XSS) earlier in the SDLC, while DAST is more useful when an application enters production.

Database Scans

Database scans identify potential exploits in a database. These tests discover misconfigurations, rogue databases, and insecure dev and test environments. Database scans are vital to preventing SQL injections.

How to Conduct a Vulnerability Assessment?

A typical vulnerability test consists of five steps during which the team inspects the system, evaluates risks, and suggests improvements.

Step 1: Initial Preparation

This step is the planning stage. The team decides the scope and the goal of the upcoming test. Once the plan is ready, the testers examine the hardware and software in the test environment. The team performs the following tasks:

The information from this step helps the team both come up with attack scenarios and create a sound remediation strategy. The testing team often makes a central document to structure the process during this step.

Step 2: Vulnerability Assessment Testing

The team starts running scans on subject devices and environments. Analysts use both automated and manual tools to test the security health of systems. Teams also rely on the following assets for accurate flaw identification:

Testers need to identify the root cause of each vulnerability they discover. Determining the flaw’s root cause allows testers to understand the vulnerability’s scope and the best method to fix the issue.

Depending on the target system’s size and the type of scan, a single test can take anywhere between a minute to a few hours.

Step 3: Prioritize System Flaws

The team prioritizes defects according to the threat level. Most testers determine risk by allocating a severity score. Some factors that impact the score are:

The team must also ensure to filter out false positives during this step. A false positive occurs when a scanning tool incorrectly flags a security defect, which leads to unnecessary remediation work.

Step 4: Create a Vulnerability Assessment Report

Testers compile an analysis report that outlines the uncovered flaws and instructs on how to fix the issues. While minor problems do not require an in-depth explanation, a tester should provide the following information for each medium-to-high risk weakness:

Quantifying the threat gives a clear sense of the level of urgency behind each flaw. If possible, the team should also provide a proof of concept (PoC) for each significant vulnerability.

Step 5: Implement Changes Per the Report

The company uses the information from the report to close the security gaps within IT systems. The implementation of changes is typically a joint effort between security staff, development, and operations teams.

The risk ranking enables the company to prioritize the remediation process and handle urgent threats first. Ignoring low-risk flaws is also common as some threats have so little impact that fixing them is not worth the cost or the necessary downtime.

The most common remediation actions are:

Depending on the arrangement, the hired team that ran the vulnerability test can participate in this step.

If the team makes significant changes to the system, a subsequent test is highly advisable. If the team adds minor updates only, the next regular round of testing can evaluate the improved system’s health.

Vulnerability Assessment Tools

A vulnerability assessment involves the use of both automated and manual testing techniques. Common types of tools include:

Read our article about vulnerability assessment tools for an in-depth explanation of what the pros use to inspect a system.

Why Is Vulnerability Assessment Important?

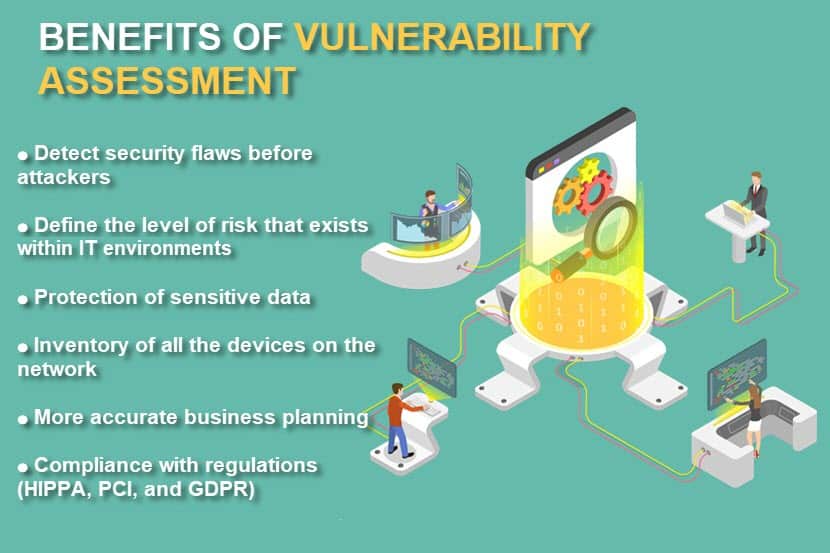

Vulnerability scans allow a company to ensure a consistent and comprehensive strategy for identifying and resolving cyber threats. Thorough and regular security checks offer significant benefits to a business, including:

Assessments reduce the likelihood of successful data breaches and are vital to protecting against all major types of cyberattacks.

Vulnerability Assessments vs. Penetration Testing

Both vulnerability analysis and penetration testing detect weaknesses within an IT system and improve the overall security level. A penetration test also typically includes a vulnerability scan by default.

However, there is a difference between the two testing processes. Whereas a vulnerability scan tries to detect and mitigate system flaws, a pen test involves actual attempts to exploit weaknesses. Pen testers (or ethical hackers) actively try to break into a system by simulating a real cyberattack in a controlled setting. The goal is to prove that:

Vulnerability scans can also include small-scale pen tests. Analysts use penetration testing tools to detect specific flaws invisible to standard network or system scans.

Learn more about penetration testing, the most realistic and well-rounded form of testing system resilience.

Vulnerability Assessment vs Risk Assessment?

A vulnerability assessment discovers, quantifies, and prioritizes weaknesses in an IT environment. In contrast, a risk assessment evaluates the probability that certain flaws and threat actors will lead to an exposure or data loss.

A vulnerability scan is larger in scope than a risk assessment. A complete analysis not only evaluates the likelihood of a breach but also deals with potential consequences and strategies for avoiding future incidents.

Create a sound cybersecurity incident response plan to ensure your company is ready for breach attempts.

Ensure High System Resilience

Vulnerability tests are an essential part of any rock-solid IT security strategy. Schedule regular scans of all critical systems to minimize the risk of costly breaches and ensure uninterrupted business growth.

Оценка уязвимостей для SQL Server

Оценка уязвимостей SQL — это простой инструмент, который позволяет обнаруживать, отслеживать и устранять потенциальные уязвимости баз данных. Используйте его, чтобы с упреждением повышать безопасность своей базы данных.

Средство оценки уязвимостей доступно в SQL Server Management Studio (SSMS) для SQL Server 2012 или более поздних версий.

Чтобы получить исчерпывающее решение с расширенными возможностями защиты от угроз, используйте Microsoft Defender для серверов SQL Server на компьютерах. Чтобы использовать этот план Microsoft Defender, SQL Server нужно подключить к Azure.

Для Базы данных SQL Azure, Azure Synapse Analytics и Управляемого экземпляра SQL используйте Microsoft Defender для Базы данных SQL.

Возможности службы оценки уязвимостей

Оценка уязвимостей SQL — это служба, которая дает представление о состоянии безопасности и предлагает практические действия для устранения проблем безопасности и повышения безопасности базы данных. Эта служба может помочь в выполнении следующих задач:

Служба оценки уязвимостей выполняет проверку прямо в базе данных. Эта служба использует базу знаний правил, содержащую правила, которые помечают уязвимости системы безопасности и указывают на отклонения от рекомендаций, в том числе на неправильные настройки, избыточные разрешения и незащищенные конфиденциальные данные. Правила основаны на рекомендациях корпорации Майкрософт и направлены на проблемы безопасности, представляющие наибольшую угрозу для базы данных и ее ценных данных. В этих правилах также представлены многие требования различных контролирующих органов, что позволяет соблюдать стандарты соответствия.

Результаты проверки включают в себя практические действия по устранению каждой проблемы, а также настроенные скрипты исправления, если их можно применить. Отчет об оценке можно настроить для своей среды, задав приемлемые базовые показатели для конфигураций разрешений, конфигураций функций и параметров базы данных.

Предварительные требования

Эта функция доступна только в SQL Server Management Studio (SSMS) 17.4 и более поздних версий. Ее можно найти здесь.

Начало работы

Чтобы выполнить проверку уязвимостей в базе данных, выполните следующие действия.

Откройте SQL Server Management Studio.

Подключитесь к экземпляру ядра СУБД SQL Server или к узлу localhost.

Учебник

Чтобы выполнять оценку уязвимостей и управлять ею, сделайте следующее.

1. Выполнение проверки

Если все готово для проверки, нажмите кнопку ОК, чтобы проверить базу данных на уязвимости.

Проверка безопасна и не требует большого количества ресурсов. Она занимает несколько секунд и является исключительно операцией чтения. При проверке никакие изменения в базу данных не вносятся.

2. Просмотр отчета

Когда проверка завершится, на основной панели SSMS автоматически появится отчет о проверке. В отчете представлен обзор состояния безопасности: количество обнаруженных проблем и уровень их серьезности. Результаты содержат предупреждения об отклонениях от рекомендаций, а также моментальный снимок параметров безопасности, например субъектов и ролей базы данных и соответствующих разрешений. Отчет о проверке также содержит карту конфиденциальных данных, обнаруженных в базе данных, и рекомендации по встроенным методам, доступным для их защиты.

3. Анализ результатов и устранение проблем

Просмотрите результаты и определите, какие проблемы в отчете действительно нарушают безопасность в вашей среде. Изучите подробные сведения о каждой проблеме, чтобы понять, как она влияет на безопасность, и о каждой проверке безопасности, завершившейся сбоем. Используйте практические рекомендации по исправлению, представленные в отчете, чтобы устранить проблему.

4. Настройка базовых показателей

При просмотре результатов оценки можно пометить определенные результаты как допустимые базовые показатели в своей среде. Базовые показатели — важные параметры, влияющие на содержимое отчета о проверке. При следующих проверках результаты, которые соответствуют базовым показателям, будут рассматриваться как прошедшие проверку.

Когда вы установите состояние базовых показателей безопасности, служба оценки уязвимостей будет сообщать только об отклонениях от базовых показателей, и вы сможете сосредоточиться на важных проблемах.

5. Выполнение новой проверки для просмотра настраиваемого отчета об отслеживании

Завершив настройку базовых показателей правила, выполните новую проверку, чтобы просмотреть настраиваемый отчет. Теперь служба оценки уязвимостей сообщает о проблемах безопасности, которые связаны с отклонением от утвержденного состояния базовых показателей.

6. Открытие файла ранее проведенной проверки

Теперь службу оценки уязвимостей можно использовать, чтобы постоянно отслеживать безопасность базы данных и обеспечивать высокий уровень безопасности, а также следить за соблюдением политик организации. Если требуются отчеты о соответствии, вам могут пригодиться отчеты службы оценки уязвимостей, чтобы упростить соответствие требованиям.

Управление оценкой уязвимостей с помощью PowerShell

С помощью командлетов PowerShell можно управлять оценкой уязвимостей на серверах SQL Server программными средствами. Командлеты можно использовать для программного выполнения оценки, экспорта результатов и управления базовыми показателями. Сначала скачайте последний модуль PowerShell SqlServer с сайта коллекции PowerShell. Дополнительные сведения см. здесь.

Дальнейшие действия

Дополнительные сведения о службе оценки уязвимостей SQL см. в следующих документах: