Wifi джаммер что это

Что такое вай-фай Джаммер и как сделать его своими руками

Wi-Fi Джаммер — это специальное устройство, которое позволяет отключать беспроводные устройства от их точки доступа. Например, можно нарушить соединение планшета и телефона от роутера. Подобное устройство можно использовать как в бытовых целях, так и нелегальных или криминальных. Конечно, мало кому понравится, если личный гаджет потеряет сигнал маршрутизатора, поэтому нужно заранее ознакомиться, что такое вай-фай Джамер и каким образом можно защититься от подобных атак.

Принцип работы

Представленные устройства являются любительскими приборами для глушения беспроводного сигнала. Существуют специальные профессиональные приборы, которые используются спецслужбами, но их принцип работы несколько иной. Они заглушают другой сигнал своими же с более сильными волнами.

Рассматриваемое устройство, как оно еще называется деаутентификатор, работает немного иначе. В этом случае глушение сигнала происходит на программном уровне. Наиболее распространенная схема — это отправка сигнала маршрутизатору на деаутентификацию от имени подключенных к нему приборов. То есть происходит своеобразный сигнал отказа в обслуживании, который поддерживает роутер. В связи с отсутствием шифрования в подаче сигнала хулигану достаточно знать только МАС-адреса подключенных приборов, проанализировав весь трафик.

Обратите внимание! Использование рассматриваемых приборов для глушения преследуется законом.

Наиболее часто попытки деаутентификации применяются при мощной и последовательной атаке на определенную сеть. Причины подобных атак могут быть различными, но чаще всего все затевается ради расшифровки паролей сети.

Сейчас наиболее популярными на рынке являются сравнительно дешевые и небольшие по размерам платы, работающие на платформе NodeMCU. Она имеет следующие параметры:

Важно! Все данные по деаутентификации сохраняются в логах маршрутизатора, что позволяет вычислить атаку.

Различные вариации платформы NodeMCU

Создатели подобных плат производят их для прототипирования, то есть производства автоматизированных систем управления, руководство которыми проходит через беспроводную сеть. Однако они нашли также нелегальное применение в виде плат для совершения атак на раздающие сигнал устройства.

Устройства Dstrike

Установка Deauther 2.0

Интересно! Кроме этого, есть Arduino IDE, для которого существует упрощенная система установки при помощи скетчей в архиве с исходным кодом.

Первый способ

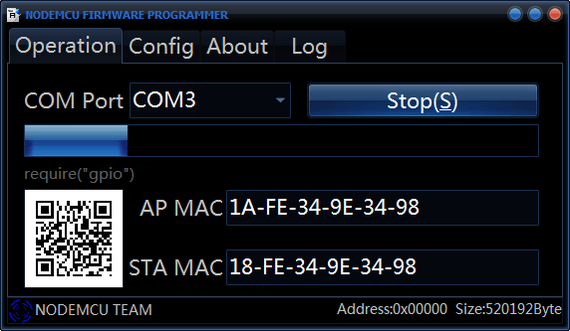

Сперва нужно загрузить программу NodeMCU Flasher. Потом установить драйверы от китайских производителей или Силикон Лабс. Потом подключается плата к компьютеру и открывается сама программа. После этого требуется совершить следующую последовательность действий:

Второй способ

Здесь также сначала придется скачать драйверы, после чего открыть Arduino IDE и проделать определенные шаги:

Возможности

Управление Джаммером может происходить через последовательный порт. Обычно атаки длятся 600 сек. и после останавливаются автоматически.

Имеется раздел сканирования, при помощи которого устройство может искать доступные сети. Пользователю остается выбрать необходимую и начать атаку.

Интересно! Кроме самой глушилки создатели предусмотрели обнаруживающее устройство, при помощи которого можно, наоборот, вычислять атаки на сеть.

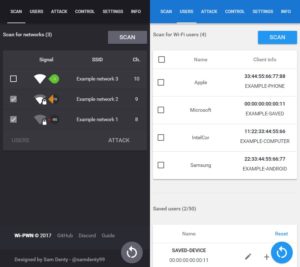

Wi-PWN

Это специальная прошивка, которая определяет деавторизации. Представляет собой специальное приложение для системы Андроид. Алгоритм его использования:

Как защититься

Есть несколько способов для защиты от атак:

Как сделать самостоятельно

Чтобы собрать устройство собственными руками, потребуются следующие комплектующие:

Подготовив все необходимое, нужно выбрать частоты, на которых будет работать глушилка.

Интересно! Можно собрать портативный прибор или настольный. Второй больше по размерам, но имеет повышенный функционал.

Схемы и устройство каждого прибора можно найти в Интернете.

Так как сделать Wi-Fi Jammer относительно просто и осуществить с помощью него атаку может любой, то рекомендуется заранее принять все меры для защиты. Важно также помнить, что использование глушилок незаконно.

Jammer: глушим GSM, 3G, 4G, WiMAX, Yota

Пока есть возможность («пока лопух не догадался»), я взял на обзор одну из популярных гражданских глушилок.

Обзор 5-канальной глушилки ГРН40-А5

В 2012 году обсуждался вопрос широкого использования GSM-глушилок в общественных местах.

В 2014 российские разработчики представили свой аппарат для ЕГЭ.

В 2014 журнал «Хакер» признал глушилки (jammer) полезным гаджетом.

В феврале 2015 года африканский злоумышленник протащил глушилку в парламент.

Что интересно, началась веселуха и на глушилки появляются антиглушилки (и обнаружители глушилок), а на них в свою очередь появляются глушилки антиглушилок и тд.

Вот так видят глушилки наши родители:

Актуальность

Поисковый запрос «глушилка» в google.com/trends и wordstat.yandex.ru

Правовая сторона вопроса

Использования технических средств подавления сигналов мобильных телефонов и других средств радиосвязи относится к сфере регулируемой государством. Для легального использования блокираторов сотовых телефонов данные устройства должны быть сертифицированы для использования на территории Российской Федерации и должным образом зарегистрированы. За сертификацию устройств отвечает его производитель или продавец (импортер). Регистрацию подобной аппаратуры осуществляет владелец, при этом на каждое используемое устройство должно быть получено отдельное свидетельство с указанием идентификационных данных этого устройства.

Нормативной базой в данном вопросе выступают федеральный закон «О связи» N 126-ФЗ от 07.07.2003 и постановление правительства Российской Федерации N 539 от 12 октября 2004 г. «О порядке регистрации радиоэлектронных средств и высокочастотных устройств». Также некоторый интерес может представлять решение ГКРЧ № 05-10-03-001 «О выделении полосы радиочастот 0,1-1000 МГц для генераторов радиошума, используемых в качестве средств защиты информации», однако обратите внимание, что данное постановление относится только в средствам подавления радиосвязи работающим в диапазоне до 1 ГГц.

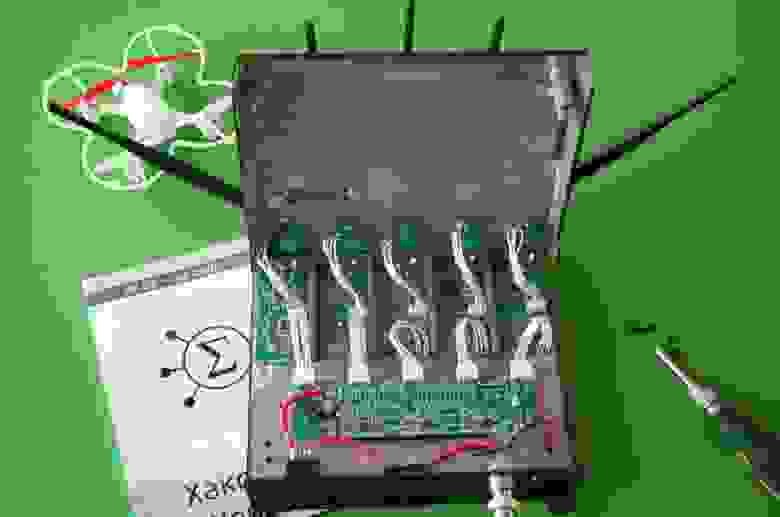

Квадрокоптер, которым я искал снайпера. Хотя частота 2.4 ГГц не является рабочей для данной сборки джаммера, все равно, на подлете к прибору, квадрокоптер перестает откликаться на сигналы пульта.

Внутри. Платы плотно примыкают к толстому корпусу радиатору, что позволяет охлаждаться без шумного вентилятора. Для каждого диапазона — своя антенна и своя плата. Состав: генератор, управляемый напряжением (ГУН), усилитель, генератор шума, модулятор

Задняя панель. Здесь можно подкрутить частоты для каждой антенны. Американские коллеги даже пост написали, как разобрать бюджетную китайскую глушилку и перенастроить ее на американские частоты. В нашем случае нужно отвинтить специальную крышечку на задней панели

Есть возможность настраивать мощность для каждого диапазона глушения

DIY

Глушилка — не такая уж сложная вещь и ее можно собрать самому, в сети есть множество схем и руководств.

Англоязычный пост про то как сделать GSM глушилку самому

Wi-Fi jammer. Подробная видеоинструкция по изготовлению глушилки. Дополнительные материалы здесь.

Что такое вай-фай Джаммер и как сделать его своими руками

Wi-Fi Джаммер — это специальное устройство, которое позволяет отключать беспроводные устройства от их точки доступа. Например, можно нарушить соединение планшета и телефона от роутера. Подобное устройство можно использовать как в бытовых целях, так и нелегальных или криминальных. Конечно, мало кому понравится, если личный гаджет потеряет сигнал маршрутизатора, поэтому нужно заранее ознакомиться, что такое вай-фай Джамер и каким образом можно защититься от подобных атак.

Принцип работы

Представленные устройства являются любительскими приборами для глушения беспроводного сигнала. Существуют специальные профессиональные приборы, которые используются спецслужбами, но их принцип работы несколько иной. Они заглушают другой сигнал своими же с более сильными волнами.

Рассматриваемое устройство, как оно еще называется деаутентификатор, работает немного иначе. В этом случае глушение сигнала происходит на программном уровне. Наиболее распространенная схема — это отправка сигнала маршрутизатору на деаутентификацию от имени подключенных к нему приборов. То есть происходит своеобразный сигнал отказа в обслуживании, который поддерживает роутер. В связи с отсутствием шифрования в подаче сигнала хулигану достаточно знать только МАС-адреса подключенных приборов, проанализировав весь трафик.

Обратите внимание! Использование рассматриваемых приборов для глушения преследуется законом.

Наиболее часто попытки деаутентификации применяются при мощной и последовательной атаке на определенную сеть. Причины подобных атак могут быть различными, но чаще всего все затевается ради расшифровки паролей сети.

Сейчас наиболее популярными на рынке являются сравнительно дешевые и небольшие по размерам платы, работающие на платформе NodeMCU. Она имеет следующие параметры:

Важно! Все данные по деаутентификации сохраняются в логах маршрутизатора, что позволяет вычислить атаку.

Различные вариации платформы NodeMCU

Создатели подобных плат производят их для прототипирования, то есть производства автоматизированных систем управления, руководство которыми проходит через беспроводную сеть. Однако они нашли также нелегальное применение в виде плат для совершения атак на раздающие сигнал устройства.

Устройства Dstrike

Установка Deauther 2.0

Интересно! Кроме этого, есть Arduino IDE, для которого существует упрощенная система установки при помощи скетчей в архиве с исходным кодом.

Первый способ

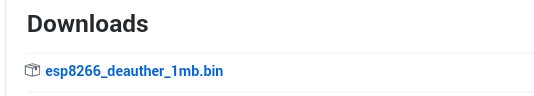

Сперва нужно загрузить программу NodeMCU Flasher. Потом установить драйверы от китайских производителей или Силикон Лабс. Потом подключается плата к компьютеру и открывается сама программа. После этого требуется совершить следующую последовательность действий:

Второй способ

Здесь также сначала придется скачать драйверы, после чего открыть Arduino IDE и проделать определенные шаги:

Возможности

Управление Джаммером может происходить через последовательный порт. Обычно атаки длятся 600 сек. и после останавливаются автоматически.

Имеется раздел сканирования, при помощи которого устройство может искать доступные сети. Пользователю остается выбрать необходимую и начать атаку.

Интересно! Кроме самой глушилки создатели предусмотрели обнаруживающее устройство, при помощи которого можно, наоборот, вычислять атаки на сеть.

Wi-PWN

Это специальная прошивка, которая определяет деавторизации. Представляет собой специальное приложение для системы Андроид. Алгоритм его использования:

Как защититься

Есть несколько способов для защиты от атак:

Как сделать самостоятельно

Чтобы собрать устройство собственными руками, потребуются следующие комплектующие:

Подготовив все необходимое, нужно выбрать частоты, на которых будет работать глушилка.

Интересно! Можно собрать портативный прибор или настольный. Второй больше по размерам, но имеет повышенный функционал.

Схемы и устройство каждого прибора можно найти в Интернете.

Так как сделать Wi-Fi Jammer относительно просто и осуществить с помощью него атаку может любой, то рекомендуется заранее принять все меры для защиты. Важно также помнить, что использование глушилок незаконно.

Wifi jammer. Подрыватель жопок.Деаутентификатор.

Все это время обещал сделал пост на интересную прошивку для nodemcu, этот пост мог выйти вчера(кто ждал) но к сожалению, в то время как я его писал, приложение ‘пикабу’ вылетело и пост исчез.

Так вот. Nodemcu:

Они прилично греются, по этому я на термоскотч приклеил радиаторы, хоть корпус у них железный, это даст эффект. В режиме jammer, в полной загрузке он греется очень прилично и потребляет максимально 0.43 ампера, пальцеметр не выдерживает.

Заказал две штуки.

Кстати пайка китайская говно.

Однако он остался рабочим.

Кстати, есть разные версии, например с программатором ch340g или cp2102.

Так. Значит начнем подключать ее к ПК для прошивки, я купил два модуля на cp2102, бьём в Гугл: «cp2102 driver download» качаем, ставим, точно так же и с ch340.

Отобразилось у меня так:

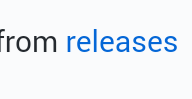

Сперва качаем прогу для прошивки(nodemcu fasher), потом качаем bin файл

Тыкаем releases, перекидывает на каталог прошивок. Берём это:

После того как прога завершит дело, просто переподключаем nodemcu к любому источнику питания.

Ищем ч любого устройства wifi сети, там будет pwned, пароль deauther

Готово. Переходим в 192.168.4.1, принимаем соглашение.

Первым делом идёт настройка. Панель config.

Обязательно убираем таймер.

Заодно можно переименовать сеть, сменить пароль, вырубить назойливый светодиод.

Теперь самое интересное.

Попробуем проверить его работу.

Сканируем сети с нашего nodemcu. Затем выбираем устройство которое будем глушить. Можно несколько, кстати он может видеть и глушить невидимые сети, это супер.

Теперь жмём в панели атаки

На этом этапе(аутентификация) мой телефон начал сходить с ума и через минуту ушел в перезагрузку, китайфонляяляляял. 🙂

Может и правда, ноутбук так же не смог подключиться к глушимая нами сети, как и пара других устройств. Этап аутентификации никогда не заканчивается успехом. По этому не подключается.

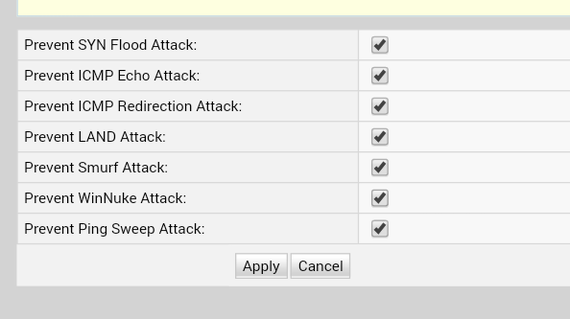

Кстати, защититься от этого можно, вот что нам надо врубить в модеме:

Ок, но не во всех устройствах и модемах оно есть, на моем модеме не оказалось

Так же не спасает изменение режима сети.

То есть наше устройство глушит почти все типы wifi сетей( кроме оговоренной одной-802.11w) это очень круто, т.к. мы можем спокойно глушить не только wps/wpa wifi сети.

Я пробовал включать защиты от спама, но как оказалось они действуют только внутри сети, а наш nodemcu к ней не подключается.

Вот так их видит мобила

А так вторая nodemcu

Третий режим похож на второй, но отсылает запросы.

В общем разберётесь.

Да, кстати спс тем кто мне помогал в прошлом посте.

И ещё забавный факт, не смотря на размеры антенны, он даёт сигнал лучше чем антенна моего роутера! Класс.

И на 7 сетей больше чем телефон.

Вот вам ссылки на nodemcu:

Как у меня: http://ali.[Убрать]pub/1tvwj1

На ch340: http://ali.[Убрать]pub/1tvwo3

Отличаются только типом uart программаторов, да, я тоже хочу есть, по этому и приложил реферальные ссылки.

Всем спасибо за прочтение. Можно ещё подкинут А7105 для улучшения сигнала

Ну а потом я планирую собрать на них wifi управление домом Аля умный дом. Жду реле.

Мой роутер похоже сегодня подобной штукой глушили)) С сетью творился какой-то бардак, спустя примерно пол часа все само прошло.

Как выбрать несколько сетей для деаутентификации?

как можно решить следующую проблему?

роутер перезагружают, атака (деаутентификатор) прекращается

Соседскому файфаю «..зда»?

А ссылку на саму прошивку)))

Купила, попробовала. Очень полезная вещь кода с кем то конфликт.

рекомендуют переходить с этого китайского однодневного на RTL8710

@moderator, реферальные ссылки (или реклама, как будет угодно)

Зачем делать себя помехой WIFI? По моим наблюдениям, в Интернете много магазинов, торгующих помехами.

Эти два сайта являются двумя наиболее популярными сайтами на американском рынке помех.

не ясно назначение. ну заглушил ты сеть и чего? можно сделать другую сеть. вот если бы пароль как-то обходила.

Уязвимости Wi-Fi. Практика.

Сегодня расскажу Вам о том как с помощью атаки Pixie Dust получить доступ к сети Wi-Fi от которой Вы забыли пароль от своей сети или хотите проверить уязвим ли Ваш роутер.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

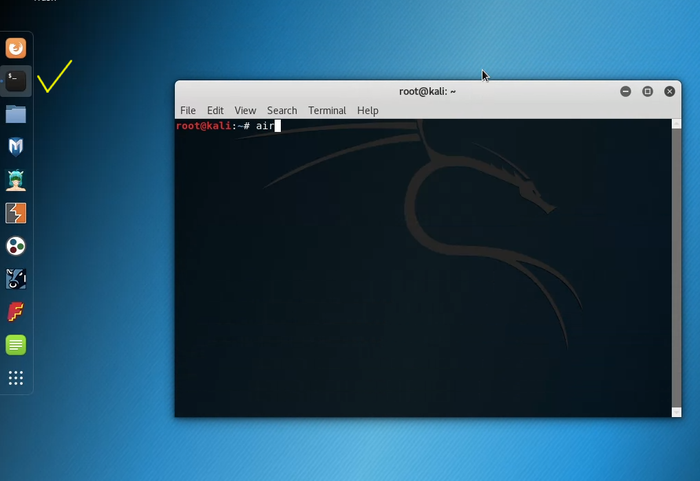

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

Что бы наш адаптер Wi-Fi смог инжектировать пакеты нам необходимо воспользоваться заботливо предустановленными в Kali драйверами. Для этого включим режим мониторинга командой в терминале:

# airmon-ng start wlan0

Вывод покажет нам какие Wi-Fi адаптеры присутствуют в системе:

У меня он один, называется (поле Interface) wlan0 и я включаю мониторинг на нем:

# airmon-ng start wlan0

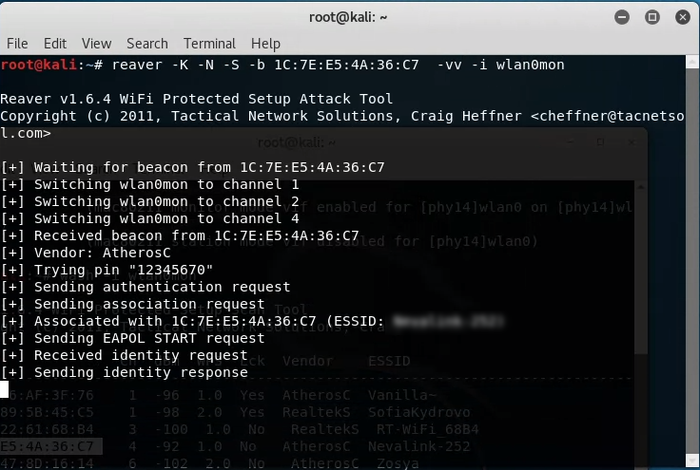

Теперь наш адаптер в режиме мониторинга и называется wlan0mon. Мы можем проверить доступен ли WPS на наших точках доступа командой:

Ура, наши точки поддерживают, которые поддерживают WPS, самое время провести pixie dust.

Кстати, если мы поймали «Receive timeout occured», как на скриншоте выше, то скорее всего reaver не смог нормально ассоциироваться с точкой доступа. Сделаем это за него с помощью aireplay-ng. Сперва проверим подвержена ли точка атаке:

Если aireplay-ng пытается найти точку доступа на не верном канале меняем канал вручную:

# iwconfig wlan0mon channel 2

Искомое «Association successful» получено. Мы ассоциировались с точкой доступа, теперь мы можем атаковать! Проводим PIXIE DUST:

7. Всего пара минут и WPS PIN в наших лапках. Самое время получить пароль:

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите «Receive timeout occured».

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Повторюсь. Вся опубликованная информация опубликована только с целью ознакомления и аудита собственных сетей.

Что бы уберечь себя от таких действий третьих лиц выключите WPS в настройках Вашего роутера, подбор WPA2-PSK это совершенно другая история и значительно снизит интерес к Вашей сети.

Задавайте вопросы в комментариях. С удовольствием отвечу на все!