Win32 presenoker pua win32 presenoker что это

Что такое PUA:Win32/Presenoker и как удалить в Windows 10?

Для защиты компьютера от потенциальных угроз достаточно активировать Защитника Windows. Преимущество встроенного антивируса в том, что он постоянно усовершенствуется регулярными обновлениями Windows 10. Но есть и недостатки. В частности, он иногда блокирует приложения, которые проявляют подозрительную активность, хотя на самом деле не являются вредоносными. Одной из таких потенциальных угроз, идентифицированных Защитником Windows, является win32/Presenoker, который он помечает как PUA (Потенциально нежелательное приложение).

Что такое PUA: Win32 / Presenoker?

PUA или потенциально нежелательное приложение не относится к категории вредоносных программ. Обычно Защитник Windows помечает так торрент-клиенты.

Хотя Microsoft не сообщает, откуда появляется угроза, по-видимому, с помощью флага он предупреждает пользователей о том, что торрент (или другое ПО) может быть потенциально опасным, поскольку другие вредоносные или троянские программы могут получить доступ через него к системе.

Но есть один недостаток. Эти программы не полностью обезвреживаются антивирусом, а скорее блокируются им и остаются в папке Detection History. При следующих сканированиях, когда Защитник идентифицирует uTorrent как возможную угрозу, он снова помечает его как PUA.

Что делать при обнаружении потенциально нежелательного ПО?

PUA – это не вирус, а похоже на ошибочное срабатывание. В основном так помечаются программы с неизвестной цифровой подписью или вообще без нее. Но также не исключается, что под этими файлами прячется вредоносная программа. Поэтому вам решать, удалять ее или включить в список исключений. Чтобы убедится, что приложение безопасно, стоит проверить, загружено ли оно из официального или непроверенного источника.

Как полностью удалить из системы?

Откройте Проводник клавишами Win + E и перейдите по указанному пути:

Выделите все содержимое папки Service сочетанием клавиш Ctrl + A, щелкните правой кнопкой мыши и выберите «Удалить».

Затем перейдите в папку:

Проверьте, есть ли в этой папке файлы и папки, она должна быть пустой. Затем закройте Проводник.

На панели задач в области уведомлений щелкните правой кнопкой мыши на значок безопасности и выберите пункт «Просмотр панели мониторинга безопасности».

В правой части окна нажмите на кнопку «Защита от вирусов и угроз» и перейдите в раздел Текущие угрозы.

Здесь не должен отображаться текущий статус угрозы. Это означает, что вы успешно удалили PUA: Win32/Presenoker.

Как определить, ошибочно ли сработал антивирус?

Иногда Защитник может пометить даже безопасный компонент как потенциальную угрозу Win32/Presenoker. Как же определить, является ли срабатывание ошибочным.

Откройте системные параметры нажатием Win + I и перейдите в раздел «Обновление и безопасность».

На вкладке Безопасность Windows выберите раздел «Защита от вирусов и угроз».

В разделе Текущие угрозы перейдите к списку. Нажмите на опцию «Показать подробности».

Здесь увидите, какие приложения отмечены потенциально нежелательным ПО. Если по имени сможете его определить, то оно безопасно. Но если не знаете как попало оно на компьютер, скорее всего, это вредоносная программа.

Удаление Win32/Presenoker вместе с приложением

Прежде чем приступить к удалению флага Win32/Presenoker, нужно также удалить отмеченное приложение. В противном случае Защитник будет продолжать вытаскивать его как нежелательное программное обеспечение.

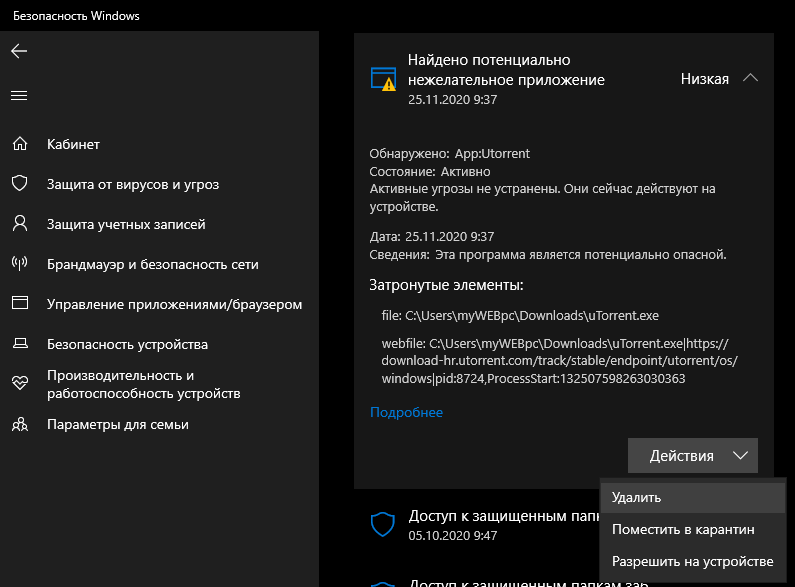

В строке поиска наберите Безопасность Windows и перейдите по найденному результату. Выберите пункт «Защита от вирусов и угроз». В разделе «Текущие угрозы» увидите список отмеченных программ.

Нажмите на запись с флагом Win32/Presenoker. В разделе вариантов действий выберите «Удалить».

Затем нажмите на кнопку «Запуск действий». Подождите, пока защитник удалит возможную угрозу. Повторите шаги для других программ.

PUA:Win32/Presenoker: что это за программа в Windows, как удалить?

Встроенный антивирус, установленный практически на каждом ПК “Безопасность Windows” в Windows 10 рассматривает те или иные угрозы как подозрительное приложение, Троян. И таким типом идентификации, который и будет определять защитник Windows есть непосредственно Potentially Unwanted Application PUA:Win32/Presenoker. Это потенциально нежелательное на ПК приложение, которое стоит удалить. Но как?

Что такое PUA: Win32 / Presenoker?

PUA не относят к группе вредных программ, это скорее торрент клиент. И хоть защитник Windows не указывает, откуда идет данная угроза, он рассматривает торент как потенциально опасная на ПК программа. Ведь через него иные вредные программы могут получить доступ к ПК.

Но тут существует свой минус – данные программы не могут полностью обезвреживаться антивирусом, и будут не удалены, а блокированы в самой папке Detection History. В последующем, при проведении сканирования защита вновь идентифицирует его как угрозу и снова пометит как PUA.

Как удалить PUA:Win32/Presenoker

PUA – это никак не вирус, а скорее ошибочное самой системы защиты срабатывание. Потому вам и решать – удалить или же игнорировать самой системы оповещения. Но если встал вопрос о полном ее удалении из системы, закономерно многие пользователи могут искать ответ на вопрос – как это сделать? Далее рассмотрим саму последовательность полного удаления.

В самом начале стоит открыть Проводник – делают это посредством комбинации клавиш Win + E, после переходят по самому пути:

Далее стоит выделить все содержимое в папке, которая открылась по данному пути – папки Service, применив комбинацию клавиш Ctrl + A. Далее стоит щелкнуть правым на мышке кликом и выбрать команду Удалить.

Далее стоит перейти в саму папку

C:\ProgramData\Microsoft\Windows Defender\Scans\Scans\History\CacheManager

Именно тут стоит проверить – имеются ли тут файлы, папки. В идеале она должна быть полностью пустой. Далее же закрываете Проводник. Далее на самой панели зада, перейдя в область уведомлений стоит кликнуть правой кнопкой мышки на знак – Безопасность. В этом разделе выбираете пункт – Просмотр панели мониторинга безопасности.

Далее стоит в правой части окна кликнуть на кнопку – Защита от вирусов и угроз, проверить на предмет чистоты сам раздел Текущие угрозы. И именно в нем не должно быть никаких отображений, извещений о возможных статусах угроз. Все это подтвердит – вы успешно удалили PUA: Win32/Presenoker.

Что за вирус PUA:Win32/Presenoker и как удалить его в Windows 10

Защитник Windows считает потенциально нежелательным приложением торрент-клиенты как uTorrent, и Microsoft не называет истинную причину угрозы данной программы, объясняя это тем, что через торрент-клиенты могут получить доступ другие вредоносные программы.

Настоящая проблема в том, что Антивирус не удаляет программы, которые считает PUA (потенциально нежелательными программами), а просто блокирует их и оставляет в уведомлении «История обнаружения». Безопасность Windows будет сканировать вновь и вновь компьютер находя всё время uTorrent и помечать его как PUA:Win32/Presenoker. Уведомления получат циклический статут и будут отображаться всё время, настораживая пользователя, что не все в порядке с безопасностью в системе.

Разрешить или заблокировать PUA:Win32/Presenoker?

По сути, PUA являться ложным срабатыванием, и не является вирусом, как в случае торрент-клиента. Большинство программ, которые не имеют издателя, могут помечаться как PUA. Решать вам, удалять эту угрозу или добавить её в исключения, чтобы установить приложение. Вы должны четко понимать реальность и достоверность самой программы, и если вы разрешите доступ к потенциально нежелательному приложению, которое действительно может нести в себе трояна, последствия могут быть печальными.

Важно: Скачивайте программы только с официальных сайтов.

Как удалить PUA:Win32/Presenoker

Если вы решили удалить PUA:Win32/Presenoker, то откройте

Уведомления появляются вновь и вновь

Если вы добавили в исключения программу помеченную как PUA:Win32/Presenoker, но уведомления появляются вновь и вновь, то это косяк безопасности Windows, так как он не может обновить свою историю для удаленных угроз. Чтобы решить проблему с повторяющимися предупреждениями, нужно очистить журнал защитника Windows. Обратитесь ниже к руководству.

Срыв масштабной хакерской атаки на пользователей Windows в России: часть 2

Совсем недавно мы предотвратили массовую атаку с применением трояна Dofoil, целью которой была установка вредоносного ПО для майнинга криптовалют на сотни тысяч компьютеров. С помощью поведенческого мониторинга, моделей машинного обучения и многоуровневой системы защиты антивирусная программа Windows Defender смогла эффективно выявить и заблокировать атаку в течение несколько миллисекунд.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Сразу после обнаружения атаки мы смогли определить, откуда именно совершается огромное количество попыток установить вредоносное ПО. Как правило, троян Dofoil (также известный как Smoke Loader) распространяется самыми разными способами, включая спам-сообщения и наборы эксплойтов. Для атаки, которая началась 6 марта, использовалась другая схема: большинство вредоносных файлов создавалось процессом mediaget.exe.

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

Временная шкала осуществленной атаки

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

Заражение обновления программы MediaGet

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Зараженный файл update.exe

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

Рис. 4. Данные сертификата зараженного файла update.exe

Update.exe подписан сторонним разработчиком ПО, не связанным с MediaGet (вполне вероятно, что эта компания является жертвой злоумышленников). Исполняемый файл содержит код, подписанный другим сертификатом, задача которого — просто передать такое же требование о подтверждении подписи, как и в исходном файле mediaget.exe. Код обновления выполняет проверку данных сертификата, подтверждая, что он является действительным и подписан надлежащим образом. Если сертификат подписан, он проверяет, совпадает ли значение хэша со значением, полученным от хэш-сервера в инфраструктуре mediaget.com. На следующей иллюстрации показан фрагмент кода, который выполняет проверку действительных подписей для файла update.exe.

Рис. 5. Код обновления mediaget.exe

Зараженный трояном файл mediaget.exe

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

Вредоносная программа выбирает один из четырех серверов C&C. Программа использует протокол HTTP для обмена данными управления и контроля.

Рис. 9. Подключение к серверу C&C

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Защита от вирусных атак в режиме реального времени

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Что такое PUA:Win32/Presenoker это вирус?

Приложение может рассматриваться «потенциально нежелательным» (PUA), если оно способно:

Воздействовать на конфиденциальность или производительность, например когда раскрывает личную информацию или выполняет несанкционированные действия

Подвергает ненужной нагрузке ресурсы устройства, например использует значительный объем хранилища или памяти

Подвергает риску систему безопасности устройства или информацию, хранящуюся на нем, например демонстрирует непредвиденный контент или приложения

Воздействие подобных вариантов поведения и характерных особенностей на устройство или данные может варьироваться от умеренного до серьезного. Однако они не являются достаточно опасными, чтобы с уверенностью относиться к категории вредоносных программ.

Если приложение обладает поведением или характерными особенностями, оказывающими серьезное воздействие, оно рассматривается в качестве «нежелательного приложения» (НП). Продукт будет обрабатывать подобные приложения с особой осторожностью.

Так как вы лучше всего способны оценить, нужно ли доверять и использовать «потенциально нежелательное» или «нежелательное» приложение, можно выбрать, каким образом продукт будет обрабатывать его.

Потенциально нежелательное приложение. Продукт выведет на экран предупреждение перед тем, как приложению будет разрешен запуск в обычном режиме. Если вы доверяете приложению, можно разрешить продукту запускать его. Можно также выбрать блокировку приложения продуктом.

Нежелательное приложение. Продукт заблокирует и отправит приложение на карантин. Если вы доверяете приложению, можно исключить его из дальнейших проверок.

Через данную угрозу на сегодня никаких напрямую вредоносных действий нет. Просто Микрософт «предупреждает».

PUA:Win32/Presenoker удалять или оставить

Windows определяет PUA:Win32/Presenoker в файле utorrent.exe как «потенциально опасное приложение». Никаких явных угроз в нём нет.