Wlan pmf что это

Угрозы для беспроводной корпоративной сети WPA2-Enterprise и способы защиты

Не так давно совместно с Digital Security мы провели пентест своей корпоративной wi-fi-сети. Сегодня с коллегами расскажем, что может угрожать беспроводной сети, построенной на базе WPA2-Enterprise с аутентификацией по доменному аккаунту, и как от этого защититься.

Про WPA2-Enterprise

Прежде чем рассказывать про атаки и способы защиты от них, вспомним основные особенности стандарта WPA2-Enterprise.

Аутентификация. Для того чтобы подключиться к сети, клиент должен аутентифицироваться на ААА-сервере. Часто в качестве такового выступает RADIUS-сервер. Аутентификацию можно пройти с помощью доменного пароля, клиентского сертификата и пр. (EAP).

Шифрование. Организовано по алгоритму AES. Ключ шифрования динамический, индивидуальный для каждого клиента (802.1X), генерируется в момент аутентификации на RADIUS-сервере. Этот ключ может периодически обновляться по ходу работы без разрыва соединения.

Схема работы WPA2-Enterprise.

Процесс подключения клиента к беспроводной сети кратко можно описать так.

При подключении данные клиента передаются на точку доступа/контроллер при участии протокола 802.1x. Далее информация отправляется на RADIUS-сервер, где происходит аутентификация клиента: RADIUS-сервер проверяет, есть ли в его списках такой клиент с указанным логином и паролем и можно ли его подключать.

После успешной аутентификации точка доступа подключает клиента в сеть.

Рассмотрим подробнее процесс аутентификации на RADIUS-сервере:

От чего защищаемся

Врага надо знать в лицо, поэтому ниже кратко пройдемся по механике возможных атак против сети WPA2-Enterprise с аутентификацией по доменным аккаунтам.

Подключение клиентов к ложной точке доступа. Зная имя сети SSID (ESSID, если сеть построена на нескольких точках доступа) и MAC-адрес точки доступа (BSSID), злоумышленник может развернуть нелегитимную точку доступа.

Чтобы увеличить свои шансы на успех, злоумышленники используют следующие нехитрые приемы:

Чтобы было куда подключить эту точку доступа, злоумышленник разворачивает свой RADIUS-сервер, к которому будет подключаться нелегетимная точка доступа. У этого RADIUS-сервера нет задачи аутентифицировать клиента и проверить, указал ли он правильный пароль. Главное – получить от клиента авторизационные данные, логин и ответ на предоставленный ложным Radius-сервером challenge. Их злоумышленник будет использовать для оффлайн подбора пароля и последующего подключения к целевой корпоративной беспроводной сети.

Без мониторинга эфира обнаружить местонахождение нелегитимной точки доступа не всегда просто. Злоумышленник вряд ли будет выглядеть, как человек с огромным рюкзаком, кучей антенн и дизель-генератором на тележке.

Например, для своих пентестов коллеги из Digital Security используют портативный бытовой роутер со встроенной батарейкой (типа этого). Перепрошивают с помощью OpenWRT и устанавливают кастомный пакет. На выходе получается точка доступа со встроенным RADIUS-сервером, которая может при необходимости прослушивать эфир и собирать данные. При желании можно и вовсе воспользоваться обычным телефоном.

Места размещения таких точек доступа ограничиваются только изобретательностью взломщика. Если офис жертвы находится в бизнес-центре, то можно развернуть точку доступа в фойе до турникетов или лобби с диванчиками. Удобно разместить такую точку доступа в кабине лифта: она с большой скоростью удаляется от легитимных точек доступа, поэтому клиентское устройство оказывается в ловушке и с большой вероятностью подключится к ложной точке доступа. Злоумышленник может даже кататься с ложной точкой доступа на корпоративном транспорте, который развозит сотрудников до метро после работы.

Принудительная деаутентификация. Если клиент уже подключен к легитимной точке доступа, то его нужно как-то отключить от нее (принудительно деаутентифицировать), чтобы переподключить к ложной. Злоумышленник прослушивает эфир. Для этого он переводит свой wi-fi-адаптер в режим monitor-mode. Обычно для этого используют набор утилит aicrack-ng. С его же помощью злоумышленник начинает рассылать беспроводным клиентам сообщения о том, что легитимная точка доступа, к которой уже подключен клиент, отключается и уходит из эфира. Такой эффект достигается с помощью инъекции фреймов управления wi-fi (Management Frame), а именно: фреймов деассоциации и деаутентификации.

В результате клиент отключается от точки доступа и начинает искать новую точку доступа с таким же ESSID. В этой ситуации как раз пригождается точка доступа с более мощным сигналом. Клиентское устройство пытается к ней подключиться. Если клиент пройдет аутентификацию на ложном RADIUS-сервере, злоумышленник может захватить имя пользователя и аутентификационную MSCHAPv2-сессию.

Как защищаемся

Рассмотренные атаки можно предотвратить, если использовать следующие меры защиты:

| Атака | Мера |

|---|---|

| Подключение клиентов к ложной точке доступа | мониторинг эфира для выявления фейковых точек доступа; аутентификация пользователей с использованием клиентских сертификатов |

| Принудительная деаутентификация клиента | мониторинг эфира для выявления попыток принудительной деаутентификации клиентов беспроводных сетей; активация 802.11w (Protected Management Frames, PMF) на контроллере |

Далее расскажем, как реализован каждый из способов защиты в нашем случае.

Мониторинг эфира и выявление ложных точек доступа. Организовать мониторинг эфира можно с помощью штатных средств точек доступа и контроллера WLAN. Далее речь пойдет об устройствах Cisco.

Для этого на точках доступа активируется механизм Off Channel Scanning, в котором он периодически сканирует эфир по всем каналам. В результате такого мониторинга он выявляет наименее загруженный канал и сторонние точки доступа (в терминологии Cisco – Rogue AP). Данные с точек доступа отправляются на контроллер, к которому они подключены.

На самом контроллере настраивается правило классификации сторонних точек доступа, согласно которому все посторонние точки доступа с SSID, эквивалентным нашему, считаются нелегитимными (malicious в терминологии Cisco). Подробно о настройке контроллера Cisco можете почитать в этой серии статей.

Так выглядит сообщение о найденной нелегитимной точке доступа в веб-интерфейсе контроллера.

681 Mon Apr 10 12:10:55 2017 Rogue AP: 14:2d:27:ef:f8:2b with Contained mode added to the Classified AP List.

682 Mon Apr 10 12:10:55 2017 Rogue AP 14:2d:27:ef:f8:2b is advertising our SSID. Auto containing as per WPS policy

Сообщения в логах контроллера при обнаружении нелегитимной точки доступа.

В системе мониторинга (в нашем случае это Nagios) настроен SNMP-опрос контроллера. При обнаружении нелегитимной точки доступа на экран мониторинга выводится сообщение, содержащее:

С помощью таблицы соответствия MAC-адреса точки доступа и ее месторасположения можно определить примерное расположение нелегитимной точки доступа.

Сообщение в системе мониторинга о том, что была зафиксирована нелегитимная точка доступа.

Мониторинг эфира на предмет попыток принудительной деаутентификации беспроводных клиентов. В рамках системы обнаружения вторжений (intrusion detection system, IDS) у контроллера Cisco есть штатный набор стандартных сигнатур, с помощью которых он может распознавать потенциально опасное поведение клиентов и соседских точек доступа. Сюда как раз относятся множественные попытки деаутентификации, аутентификации, ассоциации и пр.

Wed Apr 12 10:17:53 2017 IDS Signature attack detected. Signature Type: Standard, Name: Auth flood, Description: Authentication Request flood, Track: per-signature, Detecting AP Name: OST_Reception, Radio Type: 802.11b/g, Preced: 5, Hits: 500, Channel: 11, srcMac: 14:2d:27:ef:f8:2b

Сообщения о множественной аутентификации в логах контроллера Cisco

Рассматриваемый контроллер также имеет механизмы предотвращения вторжений (IPS). Например, при выявлении нелегитимной точки доступа можно противодействовать вторжению теми же средствами, которые используются и при атаках, – деаутентификацией и деассоциацией. Контроллер можно настроить так, что при появлении точки доступа с SSID, совпадающим с анонсируемым контроллером, будет запускаться механизм auto contain: точки доступа, фиксирующие сигнал нелегитимной точки доступа, начинают отправлять клиентам кадры деаутентификации от имени этой точки доступа. В результате клиенту становится очень сложно работать и передавать данные нелегитимной точке доступа.

Настройка автоматической деаутентификации клиентов, подключившихся к нелегитимной точке доступа, на контроллере Cisco.

Получать информацию от контроллера о событиях IDS можно двумя способами: отправка SNMP-трапов в систему мониторинга или парсинг журнала контроллера.

В систему мониторинга также приходит сообщение с МАС-адресом нелегитимной точки доступа и МАС-адрес легитимной точки доступа, которая ее обнаружила.

Для защиты от принудительной деаутентификации на контроллере активируется 802.11w (Protected Management Frames, PMF). Этот режим предотвращает атаки, направленные на принудительное отключение клиента от легитимной точки доступа и переподключение к нелегитимной. При использовании 802.11w фреймы Disassociation, Reassociation, Deauthentication подписываются ключом, известным только авторизованным клиентам и легитимным точкам доступа. В результате клиент может определить, получен данный фрейм от легитимной точки или нет.

Активация 802.11w PMF в веб-интерфейсе контроллера Cisco.

Аутентификация по пользовательским сертификатам. Суть метода заключается в том, что клиент аутентифицируется по пользовательскому сертификату, выписанному доверенным удостоверяющим центром. Этот сертификат помещается в пользовательского хранилище сертификатов каждого беспроводного устройства. При подключении сервер аутентификации (AAA-сервер) сверяет сертификат, предъявленный устройством, с установленными политиками.

Проникнуть в сеть с аутентификацией под клиентским сертификатом злоумышленник сможет, только украв устройство с сертификатом и имея логин/пароль для входа на устройство. Но и здесь лазейка быстро закрывается: когда о краже станет известно, сертификат можно быстро отозвать в удостоверяющем центре. Сервер аутентификации оповещается о том, что сертификат отозван, соответственно злоумышленник не сможет с помощью сертификата подключиться к целевой сети.

Ниже схема того, как беспроводная сеть WPA2-Enterprise c аутентификацией по пользовательским сертификатам реализована у нас.

Рассмотрим подробнее следующие составляющие этой схемы.

RADIUS-сервер. Принимает запросы от устройств на подключение беспроводных устройств (radius-clients).

Network Policy Server, NPS. Выполняет аутентификацию и проверку подлинности. Здесь же настраиваются условия подключения к беспроводной сети. Например:

Доменный сервер Active Directory (AD DS). Содержит базу с учетными записями пользователей и групп пользователей. Чтобы NPS мог получать данные о пользователях, необходимо зарегистрировать NPS на AD DS.

Active Directory Certificate services. Инфраструктура открытых ключей (Public Key Infrastructure, PKI).

Root-сервер. Корневой удостоверяющий центр. Здесь на основе закрытого ключа генерируется сертификат удостоверяющего центра. С помощью этого сертификата подписывается сертификат для промежуточного удостоверяющего центра.

Обычно этот сертификат вместе с ключом экспортируют на флешку, прячут в подвал, в сейф, чтобы к нему не было никакого физического доступа для посторонних. Сам сервер отключают.

Схема с subordinate-сервером выгодна тем, что при компрометации промежуточного сертификата корневой сертификат никак не будет затронут. В этом случае скомпрометированный сертификат просто отзывается через root-сервер, а subordinate-сервер удаляется.

На сегодня все, задавайте свои вопросы в комментариях.

WLAN: что это такое, чем отличается от Wi-Fi, WLAN в телефоне

Кабельные сети не могут покрыть все пространства, где необходим или желателен высокоскоростной интернет. Кроме того, на них влияет топология, относительная сложность монтажа и ограниченность конечных пользователей сети. При таких обстоятельствах оптимальным решением является проведение WLAN и Wi-Fi.

WLAN, что это такое? Чем отличается WLAN? Это точка доступа к интернету, современная технология передачи информации посредством радиосигналов, без наличия кабельных соединений. Влан расшифровывается как беспроводная локальная сеть (Wireless Local Area Network). Наличие специальных модулей в смартфонах, планшетах, ноутбуках или стационарных ПК позволяет пользователям получать устойчивый сигнал в границах покрытия, как находясь неподвижно, так и перемещаясь.

Что такое WLAN, узнаете, посмотрев следующее видео:

Преимущества технологии

К основным преимуществам такого технологического решения можно отнести следующее:

WLAN и смартфон

Где найти WLAN в телефоне, смотрите на картинке:

Технологии в настоящее время развиваются стремительно, что делает наличие такой точки доступа как WLAN в современном телефоне необходимостью. Мобильник сейчас представляет собой не просто средство для звонков и сообщений, но полнофункциональный прибор для работы и развлечений. АйОС, мобильная версия Майкрософт, Андроид ли установлен в гаджете, сеть WLAN там непременно будет доступна.

Как настроить точку доступа?

Краткая пошаговая инструкция:

Как включить WLAN на Windows? Смотрите подробную инструкцию в следующем видео:

Не забывайте одно правило: если вы пользуетесь свободным, незапароленным Вай-Фай, злоумышленники могут видеть, какие сайты вы посещаете, и перехватить введенные пароли!

Обзор-инструкция пользователя по настройке сети предприятия на основе оборудования Ubiquiti Networks UniFi®. Часть 3. Настройка беспроводной сети на уровне сайта и индивидуальные настройки точек доступа UniFi.

Одним из основных компонентов (и первым по времени разработки) в рамках сети UniFi являются беспроводные точки доступа. Часть параметров Wi-Fi сети задается на уровне контроллера и сайта UniFi и применяется одновременно к многочисленным точкам доступа. Другие параметры задаются индивидуально для каждой точки. В данной части обзора-инструкции будет рассмотрена работа с беспроводными сетями на этих двух уровнях.

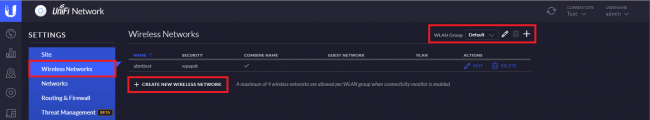

«Глобальные» настройки параметров беспроводных сетей на уровне сайта.

Основные настройки параметров беспроводных сетей делаются на уровне сайта сети UniFi в разделе ‘Wireless Networks’. Параметр «Группа беспроводных сетей» (WLAN Group) позволяет объединять до 4 Wi-Fi сетей. Эти настройки группы затем применяются на уровне точек доступа к каждому радио-модулю (2.4 и 5 ГГц). Таким образом, каждая одно-диапазонная точка доступа UniFi может одновременно поддерживать до 4 различных сетей (SSID), а двух-диапазонная до 8. При создании и начальной настройке контроллера создается группа «По умолчанию», которая автоматически применяется ко всем адаптированным точкам доступа. Созданные заново группы необходимо применять к точкам доступа принудительно в индивидуальных настройках каждой точки.

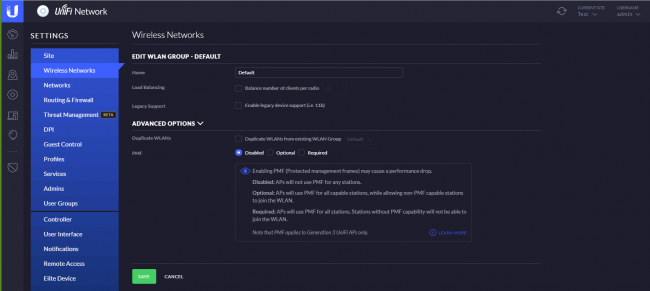

При создании или редактировании параметров группы беспроводных сетей можно изменить рад параметров, которые будут распространяться на все Wi-Fi-сети данной группы. Среди них возможность ограничения максимального числа клиентов на точку доступа для балансировки нагрузки и возможность поддержки устаревших клиентов, использующих стандарт 802.11b. Поддержку устаревших клиентов необходимо включать только в случае необходимости, так как эта опция оказывает отрицательное воздействие на производительность Wi-Fi сети в целом.

Ранее в данном разделе также активировалась опция бесшовного роуминга «Zero Handoff». Однако в последних версиях контроллера компания Ubiquiti отказалась от поддержки этой устаревшей технологии и перешла на использование стандарта «Fast Roaming» 802.11r.

Дополнительные возможности позволяют скопировать настройки Wi-Fi сетей как шаблон из уже существующей группы. Еще одна настройка позволяет активировать защиту управляющих фреймов (Protected Management Frames, PMF, 802.11w). Она позволяет предотвращать атаки, направленные на принудительное отключение клиента от легитимной точки доступа и переподключение к нелегитимной. Однако эта опция требует осторожного использования, так как может вызвать снижение производительности. Также, данная возможность применяется только к точкам доступа 3-го поколения.

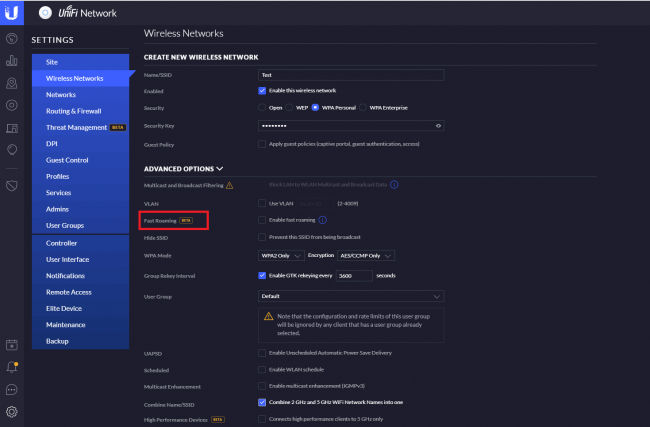

При создании новой Wi-Fi сети в выбранной группе, можно выбрать как базовые настройки, так и ряд расширенных настроек. Базовые включают имя сети (SSID), тип и ключ шифрования, а также применения гостевых настроек сети. Гостевые настройки и портал будут рассмотрены в одной из следующих частей обзора. Если контроллер настроен «по умолчанию» и не имеет гостевого портала, то к гостевой сети применяются ограничения доступа, при которых клиент сети имеет только доступ в Интернет, но не может использовать «внутренние» ресурсы или видеть других клиентов («изоляция клиента»). Новая сеть может быть немедленно включена или создана в неактивном состоянии для использования в будущем (опция «Enable this wireless network»).

Расширенные настройки позволяют настроить ряд дополнительных параметров. Среди них: фильтрация широковещательного трафика (позволяет ограничить широковещательные запросы в беспроводной сети только определенным списком устройств, по умолчанию в список включен только шлюз USG, опция не действует, если на уровне сайта уже включен режим автоматической оптимизации сети, если USG не используется в список как минимум должен быть включен DHCP-сервер), VLAN, создание скрытой сети, дополнительные настройки шифрования. Следует отметить, что в современных условиях для обеспечения высокой безопасности и производительности рекомендуется использовать только режим WPA2/AES.

Для сети Wi-Fi система UniFi предлагает стандарт «быстрого роуминга» 802.11r вместо устаревшей технологии «Zero Handoff» (которая к тому же работала только в точках первого поколения). Данный стандарт позволяет значительно сократить время переподключения клиентов к следующей точке доступа. Тем не менее, по заявлению разработчиков, даже стандартных возможностей роуминга в сети UniFi вполне достаточно для большинства сценариев. «Быстрый роуминг» должен применяться только в случае необходимости, так как требует поддержки со стороны клиентов. Старые беспроводные устройства без поддержки данной технологии наоборот могут испытывать проблемы с подключением при активации 802.11r.

Скорость клиентских подключений можно регулировать двумя способами. Один из них будет рассмотрен в настройках гостевой сети. Второй осуществляется с помощью пользовательских групп. Каждой Wi-Fi сети можно назначить определенную группу пользователей с заранее определенной скоростью приема и передачи. В группу пользователей также можно включить и индивидуального клиента, тогда настройка группы в рамках Wi-Fi сети для этого клиента не будет действовать.

Другие продвинутые настройки позволяют активировать расписание работы беспроводной сети, разделить SSID для сетей 2.4 и 5 ГГц (в этом случае к имени сети 2.4 ГГц будет добавлен определенный суффикс, например, «_2G») и ряд других настроек.

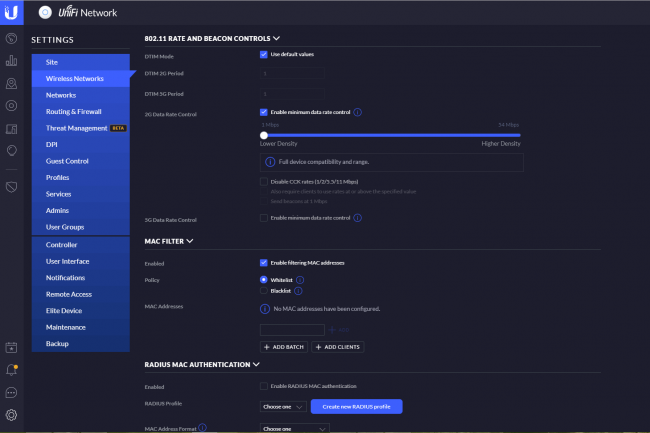

Среди других продвинутых настроек в группе «802.11 Rate and beacon control» можно настроить параметры DTIM (Delivery Traffic Indication Message). Данный параметр периодически информирует клиентов о наличии буферизованного мультикаст/широковещательного трафика и после сообщения передает его по назначению. Увеличение значения позволяет сократить потребление энергии, но за счет некоторого увеличения задержки. Также в данной группе настроек можно ограничить использование низких модуляций при передаче данных. Эти настройки выполняются раздельно для сетей 2.4 и 5 ГГц и позволяют увеличить производительность сети. Однако, более старые клиенты могут быть несовместимы с данной настройкой, а для более новых может быть ограничена дальность действия сети.

Раздел «MAC Filter» позволяет создать черный или белый список MAC-адресов клиентов. В разделе «RADIUS MAC Authentication» можно настроить аутентификацию на внешнем RADIUS-сервере при условии, что в разделе Profiles создан соответствующий профиль RADIUS-сервера.

Параметры индивидуальной настройки точек доступа.

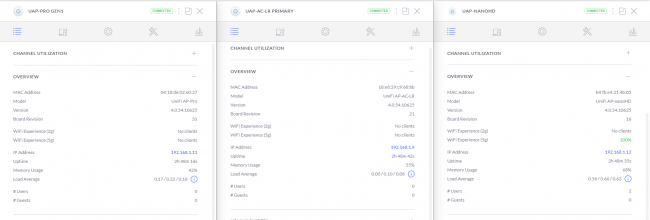

Открыть индивидуальные настройки для каждой точки можно из раздела «устройства». По умолчанию, окно свойств открывается справа экрана, но может быть отсоединено и перемещено в другое место. Поведение окна свойств устройства настраивается в общих настройках контроллера в разделе «User Interface».

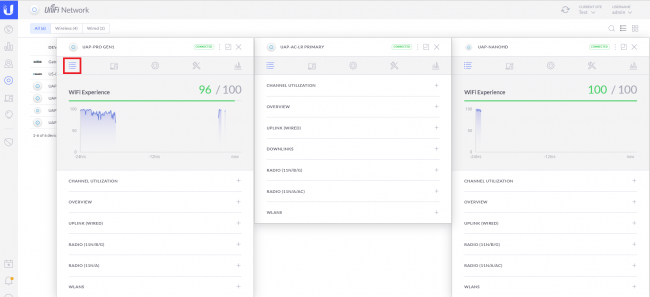

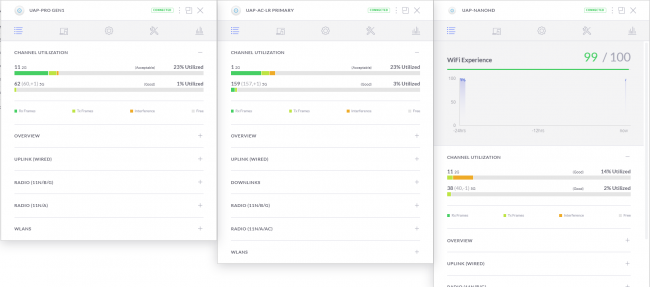

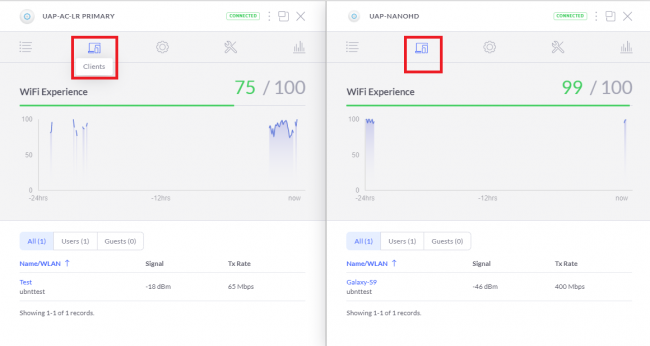

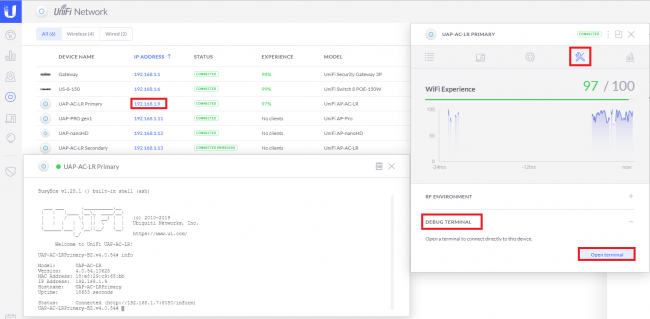

Первая закладка в окне устройства – «Details» – информация о текущем состоянии. Для точек доступа с подключенными клиентами отображается график «Wi-Fi Experience» наглядно показывающий качество связи. Любые «отрицательные» события типа долгой ассоциации устройства с точкой, потерь пакетов, аномалий трафика, а также появления «плохих» Wi-Fi клиентов со слабым сигналом оказывают влияние на «Wi-Fi Experience». Низкие значения параметра должны являться поводом для расследования причин и возможного внесения изменений в настройки.

Данные об утилизации канала показывают, сколько данных принимает и отдает точка доступа, а также насколько велики помехи. Высокий уровень загрузки может служить показателем избыточного количества клиентов или наличия конкурирующих точек доступа на том же канале.

В разделе «Overview» можно просмотреть общие данные об устройстве, включая модель устройства, версию ПО, IP- и MAC-адреса, время непрерывной работы, количество клиентов и ряд других параметров текущей работы.

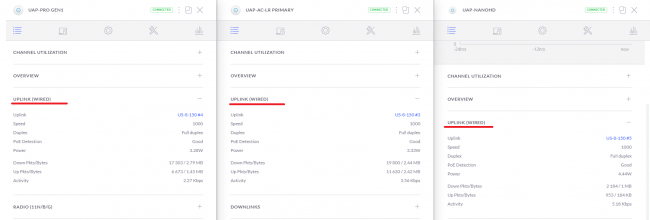

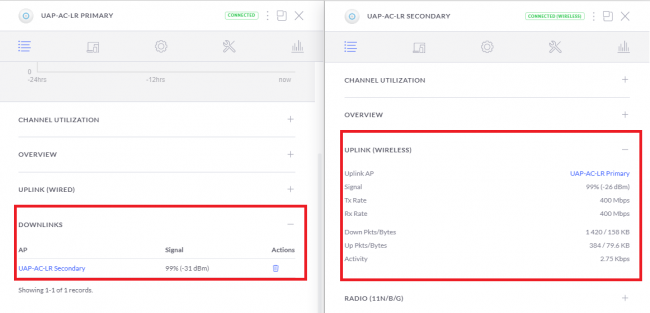

Раздел «Uplink (Wired)» показывает текущие характеристики вышестоящего проводного подключения. Если точка доступа подключена напрямую к коммутатору UniFi, отображается подробная информация, включая имя коммутатора и порт, данные PoE, сведения о скорости соединения и трафике. Если используется стороннее оборудование, то отображаются только данные о скорости и трафике.

В разделах «Downlink» и «Uplink (Wireless)» отображаются данные о входящих и исходящих подключениях точек доступа по беспроводной сети. Более подробно эти параметры уже были рассмотрены во второй части обзора.

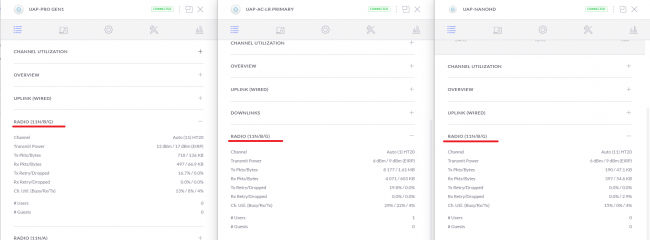

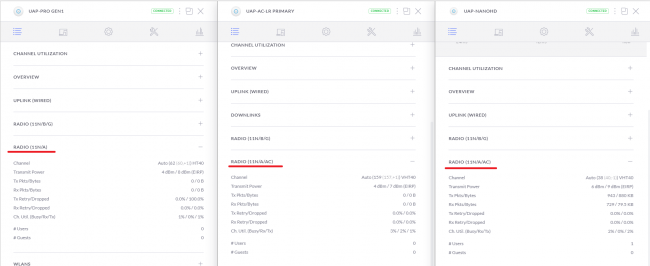

В разделе «Radio» доступна информация об используемых стандартах Wi-Fi, частотном канале, мощности излучения, объеме переданных данных, количестве клиентов. Информация предоставлена раздельно для радио-модулей 2.4 и 5 ГГц. Мощность отображается двумя значениями. Первое – мощность самого радио-модуля. Второе – суммарная мощность (EIRP) складывающаяся из мощности радио и усиления антенны.

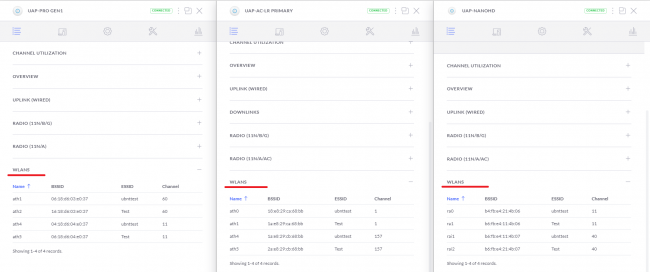

В разделе WLANS доступна информация об активных на данной точке доступа Wi-Fi сетях.

В пункте «Clients» доступны данные о клиентах беспроводной сети, включая принадлежность к основной или гостевой сети, уровне сигнала на клиенте и скорости подключения. Данные об уровне сигнала могут быть использованы в дальнейшем для оценки и указания параметров Minimum RSSI и Cell Size Tuning.

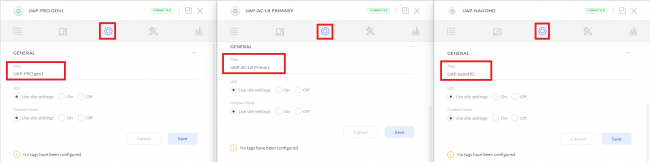

Достаточно большой объем настроек точек доступа может быть выполнен в разделе «Config». Первая из этих настроек – возможность сменить имя устройства для более легкого поиска в списке.

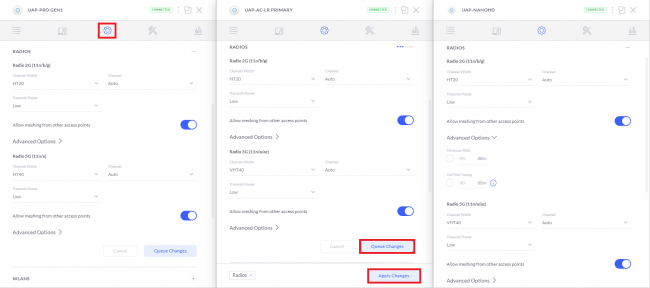

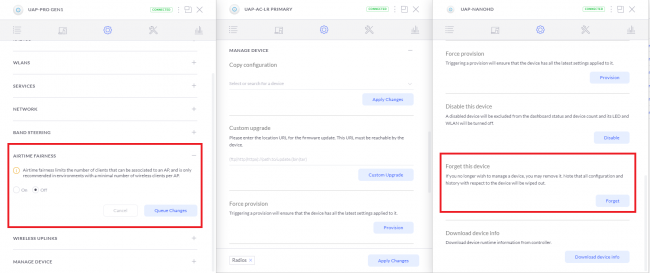

Настройки применяются в два приема. На первом вносятся необходимые изменения в конфигурацию. Изменения сохраняются в очереди настроек по кнопке «Queue Changes». После этого они могут быть распространены на точки доступа по кнопке «Apply Changes». Такое разделение может быть важным, поскольку при применении настроек точка доступа временно перестает транслировать Wi-Fi сеть.

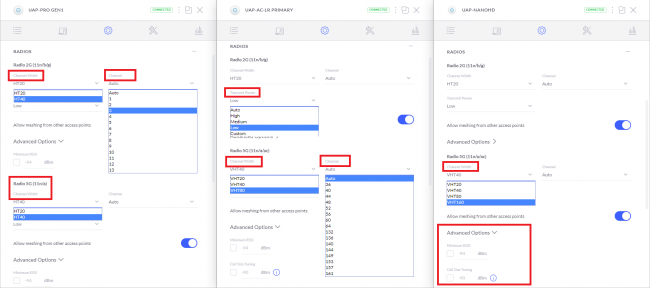

Настройки Главные настройки конфигурации выполняются в разделе «Radios» отдельно для диапазонов 2.4 и 5 ГГц. Ряд настроек будут доступны, только если на уровне сайта была активирована опция «Advanced Features» (подробное описание в первой части обзора). Для удобства представления рисунок 16 выполнен композитным с одновременным отображением всех параметров.

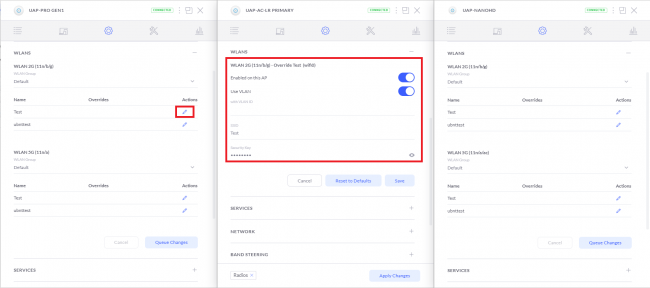

В разделе WLANS можно при необходимости задать настройки, отличные от заданных на уровне сайта. Для каждого радио-модуля можно отключить трансляцию Wi-Fi сети, использовать определенный VLAN ID, переименовать сети и указать отличающийся ключ шифрования.

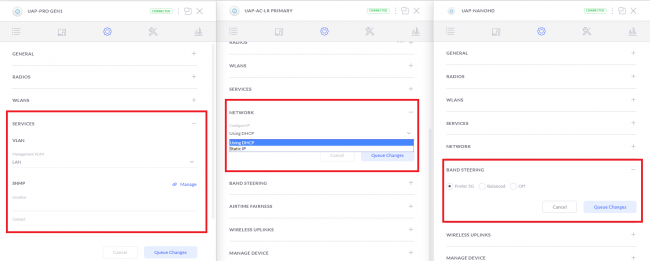

Настройки сервисов позволяют указать параметры VLAN для управляющей сети. Доступные сетевые настройки позволяют выбрать статический адрес или автоматическое назначение адреса по DHCP для точки доступа. По умолчанию, адрес назначается по DHCP, но в более-менее крупных сетях рекомендуется использовать постоянные адреса. Для точек UAP-AC-HD и UAP AC SHD доступна опция «Port Aggregation», позволяющая объединить оба сетевых порта устройства. После применения на точке, естественно, подобная настройка должна быть активирована и на коммутаторе к которому подключена эта точка. Настройка Band Steering применяется для двухдиапазонных точек и позволяет направить клиентов, поддерживающих оба диапазона, на предпочитаемую частоту. При выборе учитывается утилизация каналов и оценка качества сигнала, включая RSSI. При выборе сбалансированного варианта клиент направляется на сеть с наименьшей загрузкой. При выборе предпочитаемой частоты 5 ГГц клиент будет направляться на эту сеть даже при более высокой загрузке канала. Следует отметить, что использование Band Steering имеет ряд ограничений. Во первых, окончательный выбор остается за клиентским устройством. Во вторых, все точки, участвующие в группе беспроводных сетей, должны иметь одинаковый SSID для 2.4 и 5 ГГц и на всех должна использоваться настройка Band Steering. Также, ни на одной из точек группы не должно использоваться переименование сети.

В разделе обслуживания («Manage Device») можно скопировать конфигурацию с одной точки доступа на другую (только для однотипных устройств), обновить прошивку на нестандартную (например, бета версию), принудительно передать настройки на устройство. Также возможно временно отключить точку доступа (она перестает транслировать Wi-Fi сеть, исключается из статистики, LED индикатор перестает светиться, но точка по-прежнему будет доступна для настройки в контроллере) или окончательно удалить точку из контроллера (такая точка также сбрасывается к заводским настройкам).

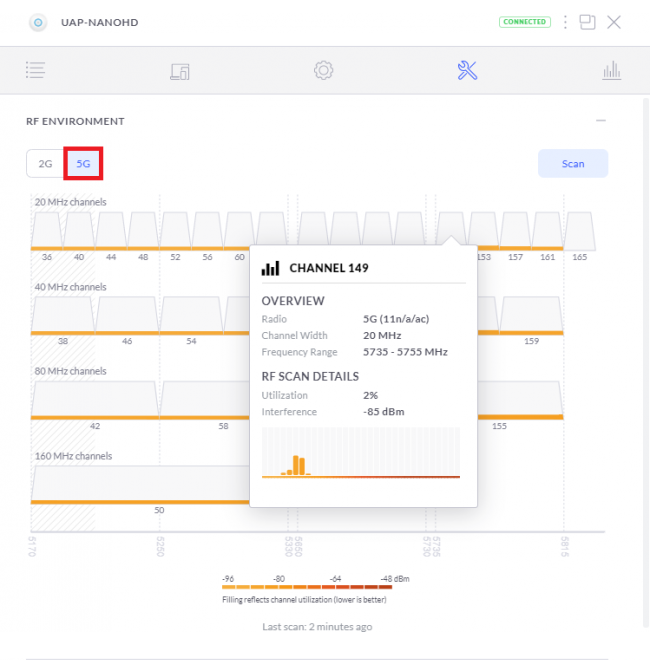

В разделе инструментов «Tools» для точек доступа 2 и 3 поколений имеется частотный сканер, позволяющий оценить текущее состояние радио эфира. Для всех точек кроме UAP-AC-SHD работа сканера обеспечивается штатным радио-модулем, поэтому во время сканирования точка перестает обслуживать клиентов. Работа сканера в точке UAP-AC-SHD обеспечивается отдельным радио-модулем, поэтому такая точка более удобна для постоянного мониторинга. Данные сканирования предоставляются для всех доступных частотных каналов и наглядно показывают утилизацию канала и текущий уровень помех.

Также в разделе инструментов «Tools» можно получить доступ непосредственно к точке доступа через терминал. Окно терминала доступно также при клике по IP адресу точки в списке устройств. Экран терминала тот же, что доступен при подключении к точке по протоколу SSH.

Для точек доступа 3-го поколения с выделенным радио-модулем безопасности (например, UAP-AC-SHD) в разделе «Tools» также доступны инструменты AIRTIME и AIRVIEW. Более подробно о них можно узнать в обзоре точки UniFi AP AC Security HD на нашем сайте.

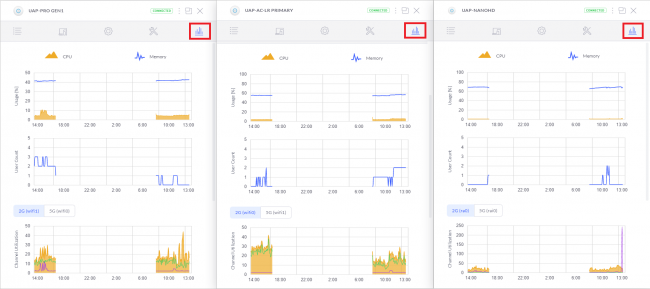

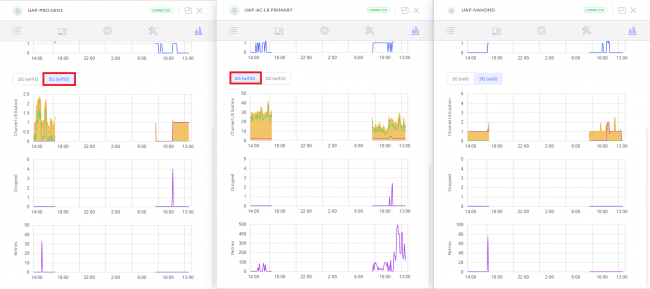

Наконец, последний раздел в интерфейсе настройки точки доступа – статистические графики. Они показывают загрузку процессора и памяти устройства, количество пользователей, утилизацию канала, а также количество повторных и отброшенных пакетов. Такие данные могут помочь в решении возможных проблем.