Wpa group key regeneration interval что это

990x.top

Простой компьютерный блог для души)

Интервал ротации сетевых ключей — что это, сколько ставить? (Asus, Network Key Rotation Interval)

Приветствую. Данная заметка расскажет о некоторых опциях, которые вы можете заметить при настройке маршрутизатора компании Asus.

Интервал ротации сетевых ключей — что это такое?

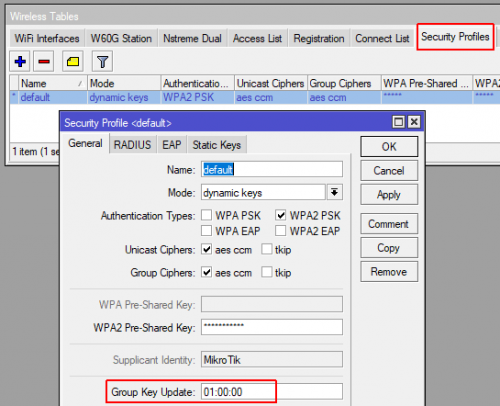

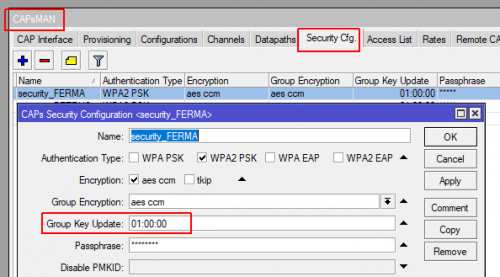

Время обновления ключа шифрования авторизованных клиентов. Значение по умолчанию — 3600. Для отключения необходимо выставлять 0.

Рекомендованное значение — 3600 миллисекунд.

Что делает опция? Подключение к сети Wi-Fi осуществляется по безопасному протоколу WPA (Wi-Fi Protected Access), который зашифрован специальными ключами (сочетание цифр и букв разного регистра). Только при помощи них можно расшифровать трафик. Смена ключей необходима в целях безопасности, хакеры в теории могут перехватить ключи и расшифровать трафик. В домашних случаях это почти невозможно, но в общественных местах — редко, но бывает.

Функция в настройках маршрутизатора:

Некоторые другие опции, описание которых может быть полезным:

Опасность Wi-Fi заключается только когда сигнал идет незашифрованным, а протокол сайта — HTTP. Это случается редко, на сегодняшний день большинство сайтов использует HTTPS, поэтому злоумышленник даже если перехватит трафик, расшифровать его будет почти невозможно. Тем не менее, использовать Wi-Fi в общественных местах (кафе, рестораны, гостиницы) для важных задач, особенно банковского характера — нежелательно.

Заключение

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. С конца 1990-х годов стандарты безопасности Wi-Fi претерпели некоторые изменения, направленные на их улучшение.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа. Ключ WEP позволяет компьютерам внутри сети обмениваться зашифрованными сообщениями, однако содержимое сообщений скрыто от злоумышленников. Этот ключ используется для подключения к беспроводной сети с включенной безопасностью.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

В macOS

В Android

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Информационные технологии, интернет, веб программирование, IT, Hi-Tech, …

Беспроводная безопасность маршрутизатора DIR-615

Доброго времени суток, уважаемые читатели блога okITgo.ru! Сегодня мы поговорим о беспроводной безопасности DIR-615, о сетевой безопасности в целом. Я расскажу, что из себя представляет понятие WPA. Далее приведу пошаговую инструкцию установки беспроводной сети с помощью мастера, об автоматическом и ручном режимах назначения сетевого ключа. Далее будет показано, как добавить беспроводное устройство с помощью мастера WPS. И наконец, приведу описание конфигурации WPA-Personal (PSK) и WPA-Enterprise (RADIUS).

Сетевая Безопасноть

В этой статье я, как и обещал, напишу о различных уровнях безопасности, которые Вы можете использовать для защиты ваших данных от злоумышленников. DIR-615 предлагает следующие типы безопасности:

| WPA2 (Wi-Fi Protected Access 2) | WPA2-PSK(Pre-Shared Key) |

| WPA (Wi-Fi Protected Access) | WPA-PSK (Pre-Shared Key) |

Что такое WPA?

WPA, или Wi-Fi Protected Access (Защищенный Доступ Wi-Fi), – это стандарт Wi-Fi, который был спроектирован для улучшения возможностей безопасности WEP.

2 главных улучшения над WEP:

WPA-PSK/WPA2-PSK использует идентификационную фразу или ключ для аутентификации вашего беспроводного соединения. Этот ключ представляет собой алфавитно-цифровой пароль от 8 до 63 символов в длину. Пароль может включать символы (!?*&_) и пробелы. Этот ключ должен быть в точности тем же самым ключем, который введен на вашем беспроводном маршрутизаторе или точке доступа.

WPA/WPA2 включает аутентификацию пользователя через EAP. EAP построен на более безопасной системе шифрования публичного ключа для гарантии того, что только авторизованные сетевые пользователи смогут получить доступ к сети..

Мастер Установки Беспроводной Сети

Чтобы запустить мастер безопасности, откройте утраницу Setup и затем нажмите кнопку Wireless Network Setup Wizard.

Автоматическое Назначение Сетевого Ключа

Введите SSID. SSID – это имя вашей беспроводной сети. Создайте имя, используя до 32 символов. SSID чувствителен к регистру.

Выберите Automatically и кликните Next.

Как только появится этот экран, установка завершена. Вам будет предоставлен подробный отчет ваших настроек сетевой безопасности.

Кликните Save, чтобы продолжить.

Ручное Назначение Сетевого Ключа

Введите SSID. SSID – это имя вашей беспроводной сети. Создайте имя, используя до 32 символов. SSID чувствителен к регистру.

Выберите Manually и кликните Next.

Выберите беспроводной пароль безопасности. он должен быть в точности 5 или 13 символов. Также он может быть в точности 10 или 26 символов с использованием 0-9 и A-F.

Кликните Next, чтобы продолжить.

Установка завершена. Вам будет предоставлен подробный отчет о ваших настройках беспроводной безопасности. Кликните Save, чтобы завершить Мастер Безопасности.

Добавить Беспроводное Устройство с помощью Мастера WPS

Выберите Auto, чтобы добавить беспроводного клиента, используя WPS. Как только Вы выбрали Auto и нажали Connect, Вам потребуется максимум 120 секунд времени, чтобы применить настройки к вашему беспроводному клиенту (клиентам) и успешно установить соединение.

Если Вы выберите Manual, появится экран с резюме настроек. Запишите секретный ключ и введите его на ваших беспроводных клиентах.

PIN: Выберите эту опцию для использования метода PIN. Чтобы использовать этот метод, Вы должны знать PIN из 8 цифр вашего беспроводного клиента, кликните Connect.

PBC: Выберите эту опцию для использования метода PBC, чтобы добавить беспроводного клиента. Кликните Connect.

Конфигурация WPA-Personal (PSK)

Рекомендуется включить шифрование на беспроводном маршрутизаторе перед включанием ваших беспроводных сетевых адаптеров. Пожалуйста, установите возможность беспроводного подключения перед включением шифрования. Ваш беспроводной сигнал может ухудшиться при включении шифрования из-за дополнительных накладных расходов.

Конфигурация WPA-Enterprise (RADIUS)

Рекомендуется включить шифрование на беспроводном маршрутизаторе перед включением ваших беспроводных сетевых адаптеров. Пожалуйста, установите возможность беспроводного подключения перед включением шифрования. Ваш беспроводной сигнал может ухудшиться при включении шифрования из-за дополнительных накладных расходов.

Wpa group key regeneration interval что это

при попытке включить в настройках WiFi трансляцию,

выдаёт такое сообщение:

WPA Group Key Update Interval should be between 30 and 65535 seconds.

Подскажите, пожалуйста, где мне найти эту включалку.

Я уже всё вроде облазил, нигде не нашёл.

| Сотрудник D-LINK |

|

Зарегистрирован: Ср май 10, 2006 16:40

Сообщений: 12251

Откуда: D-Link, Moscow

Зарегистрирован: Пт мар 09, 2007 15:34

Сообщений: 5

Дело в том, что я вообще пытаюсь отключить шифрование. Хотя пробовал запускать и с такими настройками: Wireless Radio : on Security Mode: WPA-PSK |

| Сотрудник D-LINK |

|

Зарегистрирован: Ср май 10, 2006 16:40

Сообщений: 12251

Откуда: D-Link, Moscow

Зарегистрирован: Пт мар 09, 2007 15:34

Сообщений: 5

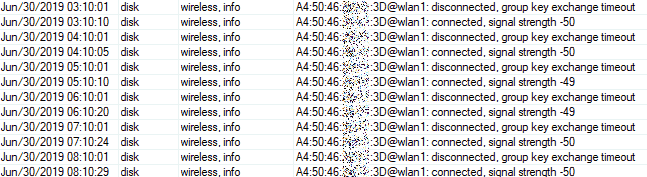

Почему возникает ошибка «disconnected, group key exchange timeout» или «disconnected, group key timeout» и что с ней делать.

Почему возникает ошибка «disconnected, group key exchange timeout» или «disconnected, group key timeout» и что с ней делать.