Wpsettings dat что такое

IndexerVolumeGuid на флешке — что это за файл?

IndexerVolumeGuid — что это такое?

Файл, который содержит уникальный идентификатор, который необходим для ассоциации с базой данных индексации.

Сразу скажу — создается службой Windows Search.

Можно обнаружить на флешке либо других накопителях, на которых установлена файловая система exFAT/FAT32. Лично мой совет — при возможности форматируйте накопитель только в NTFS и с кластером в 4к, это лучшая файловая система как по быстродействию так и по надежности хранения данных.

Данная база индексации позволяет производить поиск по накопителю намного быстрее, чем если бы индексирование было отключено. Но возможно чтобы файл не появлялся, то стоит попробовать индексирование отключить — для этого остановите работу службы Windows Search.

По поводу WPsettings.dat — инфы нет вообще в интернете о предназначении, однако слово settings говорит что возможно содержит некие настройки.

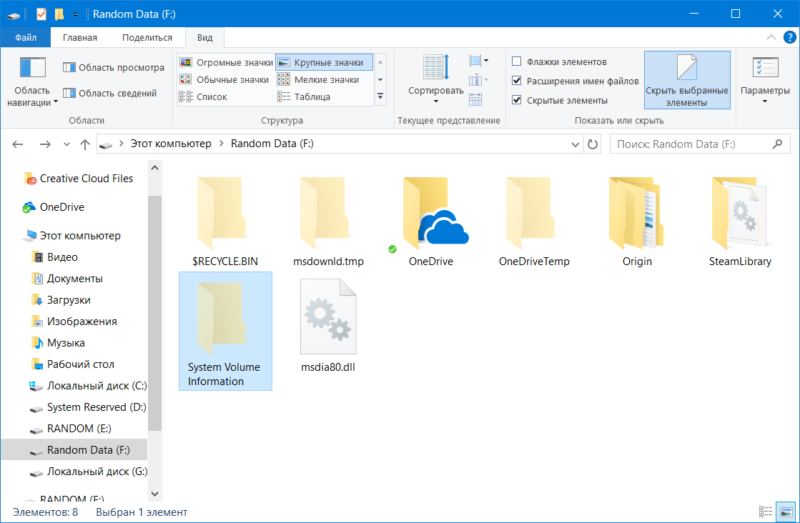

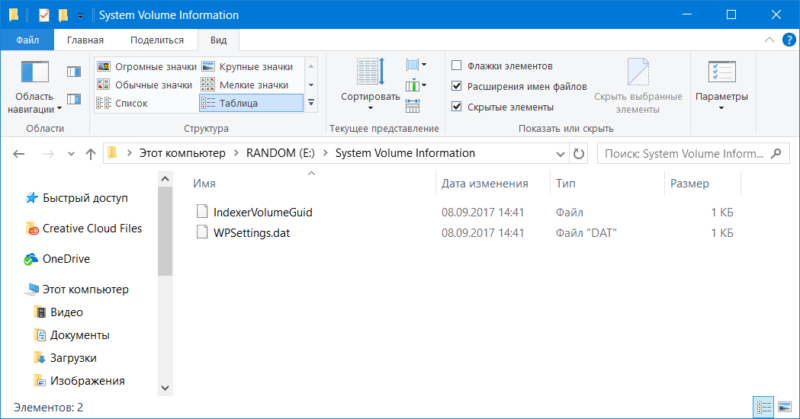

Собственно сам IndexerVolumeGuid на флешке в скрытой папке System Volume Information:

System Volume Information — скрытая системная папка, она присутствует как на флешках так и на обычных жестких дисках в ПК. Может содержать данные точек восстановления и некоторую другую служебную информацию, удалять ее не стоит, хотя честно говоря я удалял и никаких проблем потом не было)

Что за папка System Volume Information

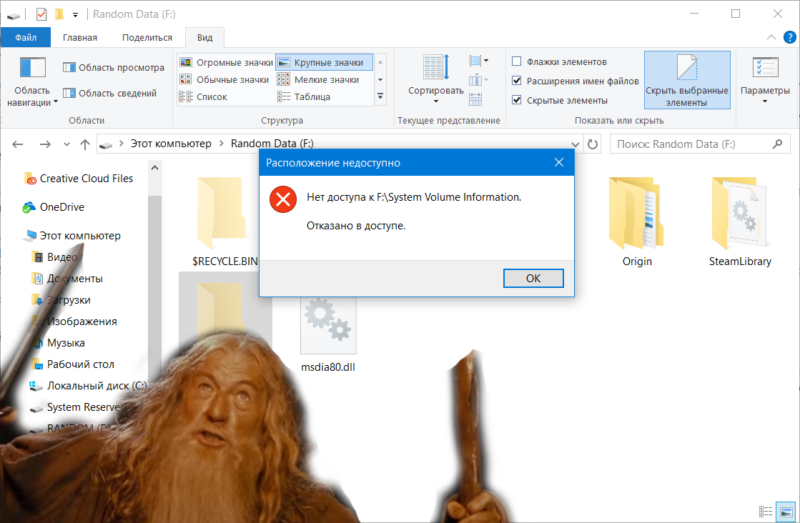

На каждом накопителе Windows (даже на внешних USB-носителях) вы можете найти папку System Volume Information. Если у вас включено отображение скрытых файлов и папок, тогда вы уже наверняка видели (и не один раз) эту загадочную директорию, доступ к которой наглухо закрыт. Возникает закономерный вопрос: а зачем она нужна?

Что за папка System Volume Information

Сразу отметим, что наличие System Volume Information не является признаком заражения или наличия вредоносного ПО на вашем компьютере. Это системная папка, необходимая для работы Windows. В ней хранится много разной информации. К примеру, там расположены точки восстановления Windows (если они включены, разумеется). Из-за хранящихся внутри точек восстановления папка System Volume Information может занимать достаточно много пространства. Вы сможете уменьшить ее путем изменения параметров точек восстановления. Об этом подробнее описано в статье точки восстановления Windows.

Отключение создания точек восстановления Windows не удалит из диска папку System Volume Information. Windows хранит в этой директории дополнительные файлы, которые необходимы для стабильной работы. System Volume Information также содержит в себе информацию, которую использует сервис индексирования Windows. Он ответственен за мгновенный поиск внутри ваших дисков. Кроме того, в System Volume Information расположены сведения теневого копирования (Volume Shadow Copy) и базы данных службы отслеживания изменившихся связей (Distributed Link Tracking).

Если у вас есть USB-носитель, файловая система которого отформатирована в exFAT / FAT32, тогда вы можете заглянуть внутрь папки System Volume Information и посмотреть ее содержимое. Часто пользователи находят там файлы IndexerVolumeGuid и WPsettings.dat.

IndexerVolumeGuid назначает уникальный идентификатор для текущего накопителя. Сервис индексации Windows проверяет файлы на диске и проводит эту самую индексацию (своеобразная ревизия). Когда вы подключаете накопитель к компьютеру, Windows проверяет идентификатор и таким образом узнает, какую базу данных надо ассоциировать с диском. После этого вы можете использовать функции поиска в Windows, вроде той, что в меню Пуск или в правом верхнем углу Проводника.

WPsettings.dat – файл-загадка. В интернете фактически нет информации о нем, а в официальной документации Microsoft ничего не указано, о том для чего он нужен.

Как открыть папку System Volume Information

Если диск отформатирован в NTFS, вы не сможете открыть папку System Volume Information. Даже не пытайтесь. Windows блокирует доступ любым пользователям к этому разделу, поскольку в нем хранятся сведения системного уровня. Даже пользователь с правами Администратора не сможет ее открыть. Конечно, блокировку можно обойти, если изменить параметры доступа на вкладке Безопасность в свойствах. Но мы не будем подробно описывать процедуру открытия или удаления этой папки, поскольку ничего хорошо с этого не получится – вы только навредите своему компьютеру.

На диске в формате exFAT / FAT32 вы свободно можете открыть System Volume Information. Система не будет вам мешать. Это объясняется особенностями файловых систем NTFS / FAT32 и содержимым папки System Volume Information для каждой из них.

Как удалить System Volume Information

Эту папку не надо удалять. Более того, ее нельзя удалять. На NTFS-дисках система не разрешит вам даже открыть ее, не говоря уже об удалении. На exFAT / FAT32 вы можете открыть ее и удалить, но Windows восстановит ее, как только в этом будет необходимость. Зачастую это происходит сразу же после удаления. Windows хранит важную информацию внутри этой папки, поэтому вы должны оставить ее в покое. Если System Volume Information мозолит вам глаза, просто отключите отображение скрытых файлов и папок в Проводнике. Не пытайтесь изменить любые разрешения для этой папки с целью удалить ее, как и не пытаетесь модифицировать папку Windows или System32 на системном разделе.

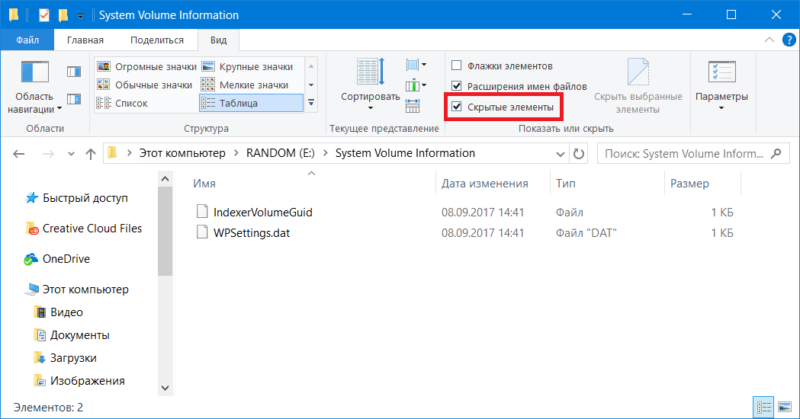

Как скрыть папку System Volume Information

Откройте Проводник и перейдите на вкладку Вид, затем снимите флажок Показать скрытые файлы и папки. После этого папка System Volume Information исчезнет.

К вашему сведению: спрятать эту папку можно даже если у вас включено отображение скрытых файлов и папок. Для этого сделайте следующее:

После этого папка System Volume Information исчезнет из всех дисков, но при этом скрытые файлы и папки будут далее отображаться.

Как очистить папку System Volume Information

Мы уже уяснили, что удалить папку System Volume Information нельзя. Но все же бывают случаи, когда ее надо привести в порядок. Случается, что System Volume Information занимает весьма много места (вплоть до десятка гигабайт или больше). В таком случае вы можете очистить ее, но только правильными, предусмотренными системой методами. В этом случае будут удалены только те файлы, которые не влияют на работу системы.

Чтобы очистить папку System Volume Information вам надо:

Это все, что вам надо знать о папке System Volume Information в вашем компьютере.

Идентификационные признаки в Windows

Подскажите пожалуйста, в каких случаях компьютер с Windows может оставить на флешке индивидуальные идентификационные признаки, которые указывают на этот компьютер? Как я понял лицензия Windows cвязывается с устройством, но я не смог найти информацию в интернете, когда Windows может связать лицензию с флешкой.

2 ответа 2

Ответить на этот вопрос проще, чем кажется.

Особенно, если воспользоваться утилитой dd для получения дампа ВСЕХ секторов флешки «до момента вставки в компьютер» и «после извлечения из компьютера»

Таким образом, сами файлы, скопированные с компьютера на флешку, представляют собой источник информации для идентификации.

Отдельно стоит обратить внимание на содержимое флешки в случае, когда флешка форматируется на компьютере: в этом случае компьютер записывает туда загрузочный сектор. Правда, мне не удалось в загрузочном секторе найти прямо идентификатор компьютера, но при этом формируется метка тома. Возможно, эта метка тома остаётся где то в логах на самом компьютере.

Может быть, Вы уточните Ваш вопрос, чтобы мой ответ можно было сделать более полезным?

Дополнение после комментария автора вопроса

Вы можете поставить «натурный эксаперимент», если самостоятельно проделаете то, что я сделал в самом начале: снимите дампф флешки, воткнёте её в компьютер и потом снимете дамп еще раз. На таком дампе Вы увидите, что в логической структуре флешки накаих изменений не произошло.

Думаю, если бы Windows нагло помечала все флешки, до котрых она можетт дотянуться, то это был бы epic fail. Поэтому такой наглой пометки не происходит.

Что такое IndexerVolumeGuid?

IndexerVolumeGuid — это файл, используемый службой поиска Windows. Файл содержит GUID текущего тома или раздела. … Это связано с тем, что буквы дисков могут время от времени меняться, особенно для флеш-накопителей и внешних жестких дисков, а идентификаторы GUID томов — нет.

Безопасно ли удалять информацию о системном томе?

Не следует удалять папку с информацией о системном томе. На дисках, отформатированных в NTFS, Windows обычно не позволяет вам получить доступ к этой папке, не говоря уже о ее удалении. На дисках, отформатированных в exFAT или FAT32, вы можете удалить папку, но Windows просто воссоздает ее в будущем, поскольку она ей понадобится.

Что такое файл WPSettings DAT?

WPSettings. dat используется для настроек хранилища Windows Phone. Если вы имеете дело с жестким диском, это может быть хорошо, если вы имеете дело с флешкой, она вам не нужна. Я еще не встречал человека, который делал бы резервную копию данных своего телефона на USB-накопитель.

Как удалить вирус с информацией о системном томе с USB-накопителя?

Как мне узнать размер информации о моем системном томе?

Откройте папку с информацией о системном томе в проводнике. Проводник не отображает папку с информацией о системном томе, если пользователи не настроят несколько параметров папки. Сначала щелкните вкладку «Просмотр» в проводнике. Затем нажмите кнопку «Параметры» и выберите «Изменить папку и параметры поиска».

Как очистить информацию о системном томе?

Как избавиться от инфекций, обнаруженных в информации о системном томе

Корзина — это вирус?

Первоначальный ответ: Являются ли папки «$ Recycle. Bin и System Volume Information» вирусами в ОС Windows 8? Нет, это не вирусные папки.

Является ли информация о системном томе вирусом?

Папка с информацией о системном томе — это скрытая и защищенная папка, расположенная в корне каждого диска или раздела. Он даже находится на вашей SD-карте, USB-накопителе и внешнем жестком диске, если вы ранее подключили их к компьютеру с Windows. Это не вирус или вредоносная программа.

Почему информация о системном томе такая большая?

Чем чаще создаются теневые копии и чем чаще меняются файлы на диске, тем быстрее увеличивается размер этого каталога. На скриншоте ниже вы можете увидеть, что в папке System Volume Information находится системный файл размером более 160 ГБ.

Какой объем системы?

Системные тома — это тома FlexVol, которые содержат специальные метаданные, такие как метаданные для журналов аудита файловых служб. … Системные тома принадлежат серверу управления кластером (также называемому администратором SVM), и они создаются автоматически при включении аудита файловых служб.

Как удалить вирус с помощью cmd?

Теперь выполните следующие действия, чтобы удалить вирусы с вашего компьютера или запоминающего устройства с помощью CMD.

Как скрыть информацию о системном объеме?

Как удалить вирус с USB-накопителя без удаления файлов?

Как удалить вирус с USB без удаления файлов

Как исправить информацию о системном объеме?

Метод 1. Получите доступ к C: System Volume Information из графического интерфейса Windows.

Как удалить информацию о системном томе с диска D?

Информация о системном томе — это папка, созданная W7 для восстановления системы. Вы можете удалить эту папку, отключив восстановление системы для этого диска / раздела. (или иногда необходимо включить, а затем выключить для достижения цели). Примечание: все точки восстановления для этого диска (D 🙂 будут удалены.

Почему запрещен доступ к информации о системном томе?

WhatsApp на ладони: где и как можно обнаружить криминалистические артефакты?

Хотите узнать, какие типы криминалистических артефактов WhatsApp существуют в различных операционных системах и где именно они могут быть обнаружены — тогда вам сюда. Этой статьей специалист Лаборатории компьютерной криминалистики Group-IB Игорь Михайлов открывает серию публикаций о криминалистическом исследовании WhatsApp и о том, какие сведения можно получить при анализе устройства.

Сразу отметим, что в разных операционных системах хранятся различные типы артефактов WhatsApp, и если из одного устройства исследователь может извлечь определенные типы данных WhatsApp, это совсем не означает, что подобные типы данных можно извлечь из другого устройства. Например, если изымается системный блок под управлением ОС Windows, то на его дисках, вероятно, не будут обнаружены чаты WhatsApp (исключение составляют резервные копии iOS-устройств, которые могут быть обнаружены на этих же накопителях). При изъятии ноутбуков и мобильных устройств будут свои особенности. Поговорим об этом поподробнее.

Артефакты WhatsApp в Android-устройстве

Для того, чтобы извлечь артефакты WhatsApp из устройства под управлением ОС Android, исследователь должен иметь права суперпользователя (‘root’) на исследуемом устройстве или иметь возможность иным способом извлечь физический дамп памяти устройства, или его файловую систему (например, используя программные уязвимости конкретного мобильного устройства).

Файлы приложения располагаются в памяти телефона в разделе, в котором сохраняются данные пользователя. Как правило, этот раздел носит имя ‘userdata’. Подкаталоги и файлы программы располагаются по пути: ‘/data/data/com.whatsapp/’.

Основными файлами, которые содержат криминалистические артефакты WhatsApp в ОС Android являются базы данных ‘wa.db’ и ‘msgstore.db’.

В базе данных ‘wa.db’ содержится полный список контактов пользователя WhatsApp, включая номер телефона, отображаемое имя, временные метки и любую другую информацию, указанную при регистрации в WhatsApp. Файл ‘wa.db’ располагается по пути: ‘/data/data/com.whatsapp/databases/’ и имеет следующую структуру:

Наиболее интересными таблицами в базе данных ‘wa.db’ для исследователя являются:

Внешний вид таблицы:

| Имя поля | Значение |

|---|---|

| _id | порядковый номер записи (в SQL таблице) |

| jid | WhatsApp ID контакта, записывается в формате @s.whatsapp.net |

| is_whatsapp_user | содержит ‘1’ если контакту соответствует фактический пользователь WhatsApp, ‘0’ в ином случае |

| status | содержит текст, отображаемый в статусе контакта |

| status_timestamp | содержит временную метку в формате Unix Epoch Time (ms) |

| number | номер телефона, ассоциированный с контактом |

| raw_contact_id | порядковый номер контакта |

| display_name | отображаемое имя контакта |

| phone_type | тип телефона |

| phone_label | метка, ассоциированная с номером контакта |

| unseen_msg_count | количество сообщений которые были отправлены контактом но небыли прочитаны получателем |

| photo_ts | содержит временную метку в формате Unix Epoch Time |

| thumb_ts | содержит временную метку в формате Unix Epoch Time |

| photo_id_timestamp | содержит временную метку в формате Unix Epoch Time (ms) |

| given_name | значение поля совпадает с ‘display_name’ для каждого контакта |

| wa_name | имя контакта в WhatsApp (отображается имя, указанное в профиле контакта) |

| sort_name | имя контакта, используемое в операциях сортировки |

| nickname | ник контакта в WhatsApp (отображается ник, указанный в профиле контакта) |

| company | компания (отображается компания, указанная в профиле контакта) |

| title | обращение (госпожа/господин; отображается обращение, настроенное в профиле контакта) |

| offset | смещение |

Наиболее интересными таблицами в файле ‘msgstore.db’ для исследователя являются:

Внешний вид таблицы:

Внешний вид таблицы:

Внешний вид таблицы:

| Имя поля | Значение |

|---|---|

| _id | порядковый номер записи (в SQL таблице) |

| key_remote_jid | WhatsApp ID партнера по коммуникации |

| key_from_me | направление сообщения: ‘0’ – входящее, ‘1’ — исходящее |

| key_id | уникальный идентификатор сообщения |

| status | статус сообщения: ‘0’ – доставлено, ‘4’ – ждет на сервере, ‘5’ – получено по месту назначения, ‘6’ – контрольное сообщение, ‘13’ – сообщение открыто получателем (прочитано) |

| need_push | имеет значение ‘2’, если это широковещательное сообщение, в ином случае содержит ‘0’ |

| data | текст сообщения (когда параметр ‘media_wa_type’ равен ‘0’) |

| timestamp | содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства |

| media_url | содержит URL передаваемого файла (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| media_mime_type | MIME-тип передаваемого файла (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| media_wa_type | тип сообщения: ‘0’ – текст, ‘1’ – графический файл, ‘2’- аудио-файл, ‘3’ – видео- файл, ‘4’ – карточка контакта, ‘5’ — геоданные |

| media_size | размер передаваемого файла (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| media_name | имя передаваемого файла (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| media_caption | Содержит слова ‘audio’, ‘video’ для соответствующих значений параметра ‘media_wa_type’ (когда параметр ‘media_wa_type’ равен ‘1’, ‘3’) |

| media_hash | закодированный в формате base64 хэш передаваемого файла, рассчитанный по алгоритму HAS-256 (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| media_duration | продолжительность в секундах для медиафайла (когда параметр ‘media_wa_type’ равен ‘1’, ‘2’, ‘3’) |

| origin | имеет значение ‘2’, если это широковещательное сообщение, в ином случае содержит ‘0’ |

| latitude | геоданные: широта (когда параметр ‘media_wa_type’ равен ‘5’) |

| longitude | геоданные: долгота (когда параметр ‘media_wa_type’ равен ‘5’) |

| thumb_image | служебная информация |

| remote_recource | ID отправителя (только для групповых чатов) |

| received_timestamp | время получения, содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства (когда параметр ‘key_from_me’ имеет ‘0’, ‘-1’ или иное значение) |

| send_timestamp | не используется, обычно имеет значение ‘-1’ |

| receipt_server_timestamp | время получения центральным сервером, содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства (когда параметр ‘key_from_me’ имеет ‘1’, ‘-1’ или иное значение |

| receipt_device_timestamp | время получения сообщения другим абонентом, содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства (когда параметр ‘key_from_me’ имеет ‘1’, ‘-1’ или иное значение |

| read_device_timestamp | время открытия (чтения) сообщения, содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства |

| played_device_timestamp | время воспроизведения сообщения, содержит временную метку в формате Unix Epoch Time (ms), значение берется из часов устройства |

| raw_data | миниатюра передаваемого файла (когда параметр ‘media_wa_type’ равен ‘1’ или ‘3’) |

| recipient_count | количество получателей (для широковещательных сообщений) |

| participant_hash | используется при передаче сообщений с геоданными |

| starred | не используется |

| quoted_row_id | неизвестно, обычно содержит значение ‘0’ |

| mentioned_jids | не используется |

| multicast_id | не используется |

| offset | смещение |

Внешний вид таблицы:

Также при исследовании WhatsApp в мобильном устройстве под управлением Android надо обращать внимание на следующие файлы:

Файлы, находящиеся в подкаталоге ‘Databases’:

Особенности хранения данных в некоторых моделях мобильных устройств

В некоторых моделях мобильных устройств под управлением ОС Android возможно хранение артефактов WhatsApp в ином месте. Это обусловлено изменением пространства хранения данных приложений системным программным обеспечением мобильного устройства. Так, например, в мобильных устройствах Xiaomi есть функция создания второго рабочего пространства («SecondSpace»). При активации данной функции происходит изменение месторасположения данных. Так, если в обычном мобильном устройстве под управлением ОС Android данные пользователя хранятся в каталоге ‘/data/user/0/’ (что является ссылкой на привычные ‘/data/data/’), то во втором рабочем пространстве данные приложений хранятся в каталоге ‘/data/user/10/’. То есть, на примере месторасположения файла ‘wa.db’:

Артефакты WhatsApp в iOS-устройстве

В отличие от Android ОС, в iOS данные приложения WhatsApp передаются в резервную копию (iTunes backup). Поэтому, извлечение данных этого приложения не требует извлечения файловой системы или создания физического дампа памяти исследуемого устройства. Большая часть значимой информации содержится в базе данных ‘ChatStorage.sqlite’, которая располагается по пути: ‘/private/var/mobile/Applications/group.net.whatsapp.WhatsApp.shared/’ (в некоторых программах этот путь отображается как ‘AppDomainGroup-group.net.whatsapp.WhatsApp.shared’).

Наиболее информативными в базе данных ‘ChatStorage.sqlite’ являются таблицы ‘ZWAMESSAGE’ и ‘ZWAMEDIAITEM’.

Внешний вид таблицы ‘ZWAMESSAGE’:

| Имя поля | Значение |

|---|---|

| Z_PK | порядковый номер записи (в SQL таблице) |

| Z_ENT | идентификатор таблицы, имеет значение ‘9’ |

| Z_OPT | неизвестно, обычно содержит значения от ‘1’ до ‘6’ |

| ZCHILDMESSAGESDELIVEREDCOUNT | неизвестно, обычно содержит значение ‘0’ |

| ZCHILDMESSAGESPLAYEDCOUNT | неизвестно, обычно содержит значение ‘0’ |

| ZCHILDMESSAGESREADCOUNT | неизвестно, обычно содержит значение ‘0’ |

| ZDATAITEMVERSION | неизвестно, обычно содержит значение ‘3’, вероятно, является указателем текстового сообщения |

| ZDOCID | неизвестно |

| ZENCRETRYCOUNT | неизвестно, обычно содержит значение ‘0’ |

| ZFILTEREDRECIPIENTCOUNT | неизвестно, обычно содержит значения ‘0’, ‘2’, ‘256’ |

| ZISFROMME | направление сообщения: ‘0’ – входящее, ‘1’ — исходящее |

| ZMESSAGEERRORSTATUS | статус передачи сообщения. Если сообщение отправлено/получено, то имеет значение ‘0’ |

| ZMESSAGETYPE | тип передаваемого сообщения |

| ZSORT | неизвестно |

| ZSPOTLIGHSTATUS | неизвестно |

| ZSTARRED | неизвестно, не используется |

| ZCHATSESSION | неизвестно |

| ZGROUPMEMBER | неизвестно, не используется |

| ZLASTSESSION | неизвестно |

| ZMEDIAITEM | неизвестно |

| ZMESSAGEINFO | неизвестно |

| ZPARENTMESSAGE | неизвестно, не используется |

| ZMESSAGEDATE | временная отметка в формате OS X Epoch Time |

| ZSENTDATE | время отправки сообщения в формате OS X Epoch Time |

| ZFROMJID | WhatsApp ID отправителя |

| ZMEDIASECTIONID | содержит год и месяц отправки медиафайла |

| ZPHASH | неизвестно, не используется |

| ZPUSHPAME | имя контакта отправившего медиафайл в формате UTF-8 |

| ZSTANZID | уникальный идентификатор сообщения |

| ZTEXT | текст сообщения |

| ZTOJID | WhatsApp ID получателя |

| OFFSET | смещение |

Внешний вид таблицы ‘ZWAMEDIAITEM’:

Другими интересными таблицами базы данных ‘ChatStorage.sqlite’ являются:

Также нужно обращать внимание на следующие каталоги:

Артефакты WhatsApp в Windows

В каталоге ‘C:\Users\%User profile%\ AppData\Roaming\WhatsApp\’ находится несколько подкаталогов:

Файл ‘main-process.log’ содержит информацию о работе программы WhatsApp.

Подкаталог ‘databases’ содержит файл ‘Databases.db’, но этот файл не содержит никакой информации о чатах или контактах.

Наиболее интересными с криминалистической точки зрения являются файлы, находящиеся в каталоге ‘Cache’. В основном это файлы с именами ‘f_*******’ (где * — число от 0 до 9), содержащие зашифрованные мультимедиа-файлы и документы, но среди них встречаются и незашифрованные файлы. Особый интерес представляют файлы ‘data_0’, ‘data_1’, ‘data_2’, ‘data_3’, находящиеся в этом же подкаталоге. Файлы ‘data_0’, ‘data_1’, ‘data_3’ содержат внешние ссылки на передаваемые зашифрованные мультимедиа-файлы и документы.

Также файл ‘data_3’ может содержать графические файлы.

Файл ‘data_2’ содержит аватары контактов (могут быть восстановлены поиском по заголовкам файлов).

Аватары, содержащиеся в файле ‘data_2’:

Таким образом, в памяти компьютера нельзя найти сами чаты, но можно найти:

Артефакты WhatsApp в MacOS

В MacOS можно найти типы артефактов WhatsApp, подобные тем, которые имеются в ОС Windows.

Файлы программы находятся каталогах:

В каталоге ‘C:\Users\%User profile%\Library\Application Support\WhatsApp\Cache\’ находятся файлы ‘data_0’, ‘data_1’, ‘data_2’, ‘data_3’ и файлы с именами ‘f_*******’ (где * — число от 0 до 9). Информация о том, какие сведения содержат эти файлы, описана в разделе «Артефакты WhatsApp в Windows».

В каталоге ‘C:\Users\%User profile%\Library\Application Support\WhatsApp\IndexedDB\’ могут содержаться мультимедийные файлы (файлы не имеют расширений).

Файл ‘main-process.log’ содержит информацию о работе программы WhatsApp.

В следующих статьях этой серии:

В Group-IB знают о киберпреступности всё, но рассказывают самое интересное.

Остросюжетный Telegram-канал (https://t.me/Group_IB) об информационной безопасности, хакерах и кибератаках, хактивистах и интернет-пиратах. Расследования нашумевших киберпреступлений по шагам, практические кейсы с применением технологий Group-IB и, конечно, рекомендации, как не стать жертвой в интернете.

YouTube-канал Group-IB

Фотолента Group-IB в Instagram www.instagram.com/group_ib

Короткие новости в Twitter twitter.com/GroupIB

Компания Group-IB — один из ведущих разработчиков решений для детектирования и предотвращения кибератак, выявления мошенничества и защиты интеллектуальной собственности в сети со штаб-квартирой в Сингапуре.