Zero trust security что это

Модель Zero Trust: привычная защита сетевого периметра уже недостаточна

Лучшие практики по защите информации в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения. Традиционный принцип защиты периметра внутренней сети уже не работает. Сейчас границы размыты, потому что пользователи с рабочими устройствами могут находиться где угодно. Поэтому появилась модель «нулевого доверия» (zero trust), которая позволяет защитить организации без явного периметра.

Введение

Единственное, что в жизни постоянно, — это изменения. Так говорил греческий мыслитель Гераклит. Эта философия справедлива и в случае защиты корпоративных сетевых ресурсов. Сетевая безопасность развивается постоянно, часто стимулируется переломными событиями вроде атаки вымогателя NotPetya 2017 года, которая вывела из строя тысячи компьютеров в мире. Такие события инициируют изменения в архитектуре сетей, принципах их построения.

Сразу после создания сеть «Интернет» не защищали, потому что в это время решались проблемы посерьёзней. Об этом вспоминает, в частности, пионер интернета Дэн Линч, возглавлявший тогда команду ARPANET, которая осуществила переход от первоначальных протоколов NCP к современным, на основе TCP/IP. При тестировании первого интернета сетевая безопасность выглядела слишком сложной для внедрения — создатели пытались заставить сеть хотя бы просто заработать. Ни о каком VPN или ещё чём-то подобном (что такое VPN) речь не шла. Команда проекта планировала добавить защиту после запуска. В результате они долго переносили сроки, а потом стало уже слишком поздно.

На протяжении десятилетий философия сетевой безопасности была сосредоточена на защите внутренней сети от внешних угроз. Неудивительно, что и определение периметра сначала имело смысл и соответствовало концепции «глубокой защиты» (defense-in-depth). Это работало для привязанных к офису сотрудников, потому что стены помещений определяют периметр для охраны.

Сотрудники становятся непрошеными гостями за пределами периметра, если пытаются получить доступ к корпоративным ресурсам. Традиционная защита, конечно, работает, но неуклюже.

Лучшие практики защиты в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения, которые стремятся занять их место до очередного кризиса. В 2020 году драйвером для изменений стал нецифровой вирус — SARS-CoV-2.

Новое рабочее место — через VPN

Пандемия вызвала потрясение. Непонятно, как и где выполняется работа, и пока неясно, когда сотрудники вернутся в офисы. Согласно недавнему опросу Gartner, 317 финансовых директоров сомневаются, что это произойдёт в ближайшее время. 74 % ожидают, что дистанционная работа переживёт пандемию, и планируют перевести не менее 5 % офисных работников на удалённый формат после её окончания.

Десятилетиями различные организации полагались на VPN в вопросах обеспечения дистанционной работы сотрудников. Однако бюджеты рассчитывались исходя из того, что виртуальные частные сети будет использовать не более чем треть работников одновременно.

В середине марта VPN-сервисы сообщили, что трафик взлетел более чем на 40 %. Только в Соединённых Штатах он достиг пика в 65 % за несколько дней до подписания пакета стимулов на 2 триллиона долларов. Некоторые предприятия провели стресс-тесты сетей на пропускную способность и стабильность соединения, прежде чем отправить сотрудников работать из дома. Другие стремились внедрить VPN или докупить больше лицензий. В исследовании OpenVPN 68 % респондентов из 300 компаний США сообщили об активизации применения виртуальных частных сетей из-за COVID-19, 29 % работников воспользовались VPN впервые.

Использование VPN быстрее и дешевле в реализации, чем перестройка сетевой архитектуры, но не является панацеей. Зашифрованные VPN-коммуникации и туннель данных — по-прежнему часть концепции защищённого периметра, через который удалённый пользователь проходит для получения прав на локальный доступ к корпоративным ресурсам. VPN не предотвращает боковое перемещение взломщика по сети и инсайдерские угрозы.

Директора по информационной безопасности (CISO) опасаются, что ИТ-персонал «сгладит углы» при внедрении VPN в работу, игнорируя политики безопасности. Кроме того, увеличивается нагрузка на аналитиков из-за растущего числа предупреждений, многие из которых — ложные. Резкий рост трафика VPN привлёк внимание передовых группировок хакеров, которые специализируются на сложных постоянных угрозах (APT). Они следят за системами с новым уровнем нагрузки на сети и используют соответствующие уязвимости.

Так, в британском корпоративном бюллетене по безопасности за январь этого года появились предупреждения о злоумышленниках, использующих критическую уязвимость в контроллере доставки приложений Citrix (ADC) и Citrix Gateway. Исследователи также обнаружили рост числа сканирований, нацеленных на поиск уязвимых устройств Citrix. В марте американское агентство CISA выпустило предупреждение с призывом обратить повышенное внимание на уязвимости VPN, рекомендовав использовать многофакторную аутентификацию и информировать сотрудников о фишинговом мошенничестве, цель которого — украсть учётные данные для VPN-подключений.

Модель нулевого доверия

Текущая ситуация требует, чтобы предприятия переосмыслили безопасность периметра, потому что пользователи с рабочими устройствами располагаются произвольно. Периметр сети в этом случае перемещается туда, где находится пользователь. Парадигма сетевой безопасности, которая разработана для защиты мобильного персонала, — это сеть без периметра, или архитектура с нулевым доверием (Zero Trust Architecture, ZTA). На верхнем уровне ZTA — это не столько топология сети и физическое местоположение, сколько стратегия и руководящие принципы. Идея состоит в том, чтобы заменить предположение о доверии предположением о недоверии: каждый представляет собой угрозу, а сеть непрерывно находится под атакой.

Чтобы упредить или ограничить бреши в защите, доверие сокращают до уровня данных, а не пользователей или элементов инфраструктуры. Несмотря на это, принципы Zero Trust применимы для защиты всех корпоративных активов. Пословица «доверяй, но проверяй», которая выступает синонимом безопасности периметра, превращается в нечто иное: «сначала проверяй, потом доверяй, а затем перепроверяй и продолжай перепроверять, пока не будет достигнуто нулевое доверие».

ZTA кажется логичным развитием принципов защиты, так же как смартфоны стали новой формой стационарного телефона. Как и в случае с внедрением новой технологии, речь идёт о компонентах и периферийных устройствах, а также о психосоциальных конструкциях, лежащих в основе принципов проектирования. Психоанализ в области ZTA — понимание корней доверия. Доверие — человеческая черта, которая развивается ещё во младенчестве. Когда люди впервые организовали сетевую безопасность, они положились на эту концепцию и создали периметр, в пределах которого все доверяли друг другу и имели общий доступ к ресурсам. Однако борьба с киберпреступностью и распределённый характер работы заставляют переходить к парадигме недоверия. ZTA характеризует недоверие как позитивное качество, которое особенно значимо в глобальном контексте развития машинного обучения.

Нулевое доверие обсуждается в сообществе информационной безопасности с тех пор, как в 2005 году международная группа Jericho Forum опубликовала своё видение этой темы. После того как в 2012 году НАТО подверглась более чем 2500 кибератакам, правительство США призвало федеральные агентства перейти на модель нулевого доверия. В 2015 году оно снова забило тревогу после крупнейшей утечки данных федеральных служащих. Таким образом, можно сказать, что интерес к ZTA существовал и до пандемии. Сейчас он набрал новые обороты, технологии ZTA становятся мейнстримом. Отчёт PulseSecure 2020 Zero Trust Progress показал, что к концу года около 75 % предприятий планируют внедрить ZTA. С другой стороны, почти половине специалистов по информационной безопасности не хватает опыта и уверенности для внедрения новой модели.

Оказание помощи предприятиям в этой области идёт и от частного, и от государственного секторов. Стартапы вроде Breach View, Obsidian Security и HyperCube процветают на фоне востребованности услуг, связанных с нулевым доверием. Национальный институт стандартов и технологий США (NIST) опубликовал в феврале этого года второй проект специального документа 800-207 об архитектуре Zero Trust. В следующем месяце Национальный центр передового опыта в области киберзащиты (NCCoE), входящий в состав института, сопоставил ZTA с системой кибербезопасности NIST и предложил подходы к внедрению. Впрочем, несмотря на перечисленные меры, ZTA вряд ли найдёт повсеместное применение, поскольку принципы защиты периметра по-прежнему актуальны для ряда предприятий.

Механизм работы модели с нулевым доверием

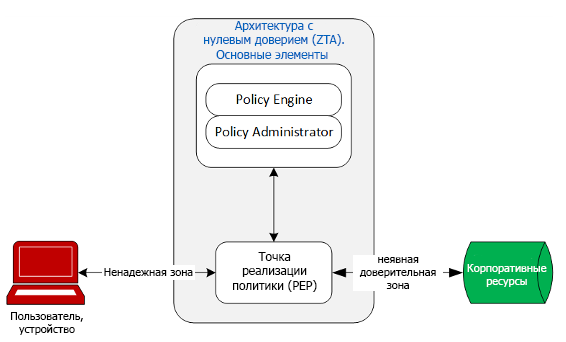

Управление идентификацией и активами, аутентификация приложений, сегментация сети и анализ угроз — вот те компоненты и возможности, на которые опирается ZTA. На рисунке ниже показан её верхний уровень.

Рисунок 1. Верхний уровень архитектуры с нулевым доверием

Основа архитектуры — ядро политик (Policy Engine, PE) и агент администрирования (Policy Administrator, PA). Совместно они создают точку реализации политики (Policy Enforcement Point, PEP). PE запускает политики безопасности и постоянно адаптирует их с помощью поведенческой аналитики. PA обеспечивает исполнение решений, принятых PE, тем самым позволяя предоставить, отклонить или отозвать запрос на доступ к данным. В ZTA ни один пакет не считается надёжным без криптографической подписи, политика же строится с использованием программного обеспечения и идентификаторов пользователей, а не IP-адресов.

Другой способ выразить отношения между PE и PA таков: пользователь передаёт PE информацию вроде времени и даты, геолокации и положения устройства, PE оценивает риски и отправляет PA решение, которое требуется исполнить.

Для реализации ZTA требуется определить множество защищаемых ресурсов, которое состоит из важных и ценных данных, активов, приложений и служб. Для каждого такого компонента выполняется установка одноточечных барьеров (микросегментация). Формируемые таким образом зоны доверия создают множество «перекрёстков» и контрольных точек для блокировки несанкционированного доступа и бокового перемещения. Можно провести аналогию с зонами посадки в аэропорту: только «чистые» пассажиры с посадочным талоном получают доступ к нужному ресурсу — самолёту. Аналогичным образом политики безопасности Zero Trust проверяют подлинность и права пользователей по мере приближения к запрашиваемому ресурсу.

Слабые места модели с нулевым доверием

У ZTA тоже есть недостатки. Хотя эта архитектура изначально предназначена для борьбы с изъянами в защите вплоть до их заблаговременного предотвращения, NIST отмечает, что исключить абсолютно всё невозможно. Инсайдерские угрозы нависают над ZTA точно так же, как и над традиционной защитой периметра: администратор, имеющий доступ к конфигурации ядра политик, может изменить правила безопасности. Для снижения уровня этого риска требуется регистрировать события и проводить аудит.

ZTA подвержена атакам типа «отказ в обслуживании» (DoS) или перехватам маршрутов, если злоумышленник нарушил доступ к точке реализации политик (PEP). Размещение PEP в облаке или её репликация в нескольких местах снижает риск, но если провайдер облачного сервиса случайно отключил PEP в автономном режиме или ботнет попал в облачный сервис, то результат будет таким же — отказ в обслуживании.

Серьёзная угроза — фишинговые мошенники. Отчёт Verizon о расследовании инцидентов компрометации данных за 2019 год показал, что фишинг по-прежнему остаётся самым популярным способом получения доступа к информационным системам. Согласно отчёту PhishLabs за 2019 год, американские организации лидируют в качестве жертв фишинговых атак: на их долю приходится 84 % объёма фишинга в мире.

Ужасная статистика — 667-процентный всплеск (с конца февраля этого года) количества фишинговых атак на тему COVID-19. Несмотря на обучение сотрудников основам информационной безопасности и повышение осведомлённости пользователей, а также компенсирующий контроль, последняя линия защиты — сотрудники — продолжает быть проблемой. Вероятно, она ей так и останется, потому что первая причина такого поведения неизменна: errare humanum est.

Выводы

Модель нулевого доверия — перспективное направление развития сетевой безопасности. По мнению NIST, компаниям стоит постепенно внедрять её, пусть даже и временно совмещая с традиционным подходом по защите периметра.

Переход к архитектуре с нулевым доверием предполагает использование доступных технологий, но потребует времени — как в техническом плане, так и со стороны решения психосоциальных вопросов. Зато по окончании перехода организация получит преимущества за счёт сокращения количества инцидентов в сфере информационной безопасности вкупе с возможностью гибко управлять защитой в зависимости от изменений ИТ-инфраструктуры.

Что такое Zero Trust? Модель безопасности

Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester Джоном Киндервагом в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость компаниям уделять больше внимания кибербезопасности, и модель Zero Trust может оказаться верным подходом.

Zero Trust обозначает полное отсутствие доверия кому-либо – даже пользователям внутри периметра. Модель подразумевает, что каждый пользователь или устройство должны подтверждать свои данные каждый раз, когда они запрашивают доступ к какому-либо ресурсу внутри или за пределами сети.

Читайте дальше, если хотите узнать больше о концепции безопасности Zero Trust.

Как работает концепция Zero Trust

Концепция Zero Trust эволюционировала в целостный подход к кибербезопасности, включающий в себя несколько технологий и процессов. Цель модели «нулевого доверия» – защитить компанию от современных угроз в сфере кибербезопасности и утечек данных, при этом также достигнув соответствия с законодательными нормативами по защите данных и безопасности.

Проанализируем основные области концепции Zero Trust. Forrester рекомендует организациям обратить внимание на каждый из пунктов, чтобы выстроить наилучшую стратегию «нулевого доверия».

Данные Zero Trust: Ваши данные – это то, что пытаются украсть злоумышленники. Поэтому совершенно логично, что первая основа концепции «нулевого доверия» заключается в защите данных в первую очередь, а не последнюю. Это означает необходимость уметь анализировать, защищать, классифицировать, отслеживать и поддерживать безопасность своих корпоративных данных.

Сети Zero Trust: Для кражи информации атакующие должны уметь перемещаться внутри сети, поэтому вашей задачей является сделать этот процесс максимально сложным. Сегментируйте, изолируйте и контролируйте ваши сети с помощью современных технологий, таких как межсетевые экраны нового поколения, специально созданные для этих целей.

Пользователи Zero Trust: Люди являются наиболее слабым звеном в стратегии безопасности. Ограничивайте, отслеживайте и строго навязывайте принципы получения пользователями доступа к ресурсам внутри сети и интернете. Настройте VPN, CASB (брокеры безопасного доступа в облако) и другие варианты доступа для защиты ваших сотрудников.

Нагрузка Zero Trust: Термин нагрузки используется представителями отдела обслуживания и контроля инфраструктуры для обозначения всего стека приложений и бэкенд ПО, который используется вашими клиентами для взаимодействия с бизнесом. А непропатченные клиентские приложения являются распространённым вектором атаки, от которого необходимо защищаться. Рассматривайте весь стек технологий — от гипервизора до веб-фронтенда — как вектор угрозы и защищайте его с помощью инструментов, отвечающих концепции «нулевого доверия».

Устройства Zero Trust: В связи с распространением интернета вещей (смартфоны, смарт-ТВ, умные кофеварки т.д.), число устройств, живущих внутри ваших сетей, резко увеличилось за последние несколько лет. Данные устройства также являются потенциальным вектором атаки, поэтому они должны подвергнуться сегментированию и мониторингу, как и любой другой компьютер в сети.

Визуализация и аналитика: Для успешного внедрения принципа «нулевого доверия», предоставьте вашим сотрудникам отдела безопасности и реагирования на инциденты инструменты визуализации всего, что происходит в вашей сети, а также аналитику для понимания смысла происходящего. Защита от продвинутых угроз и аналитика поведения пользователей являются ключевыми моментами в успешной борьбе с любыми потенциальными угрозами в сети.

Автоматизация и управление: Автоматизация помогает поддерживать работоспособность всех ваших систем с моделью «нулевого доверия» и отслеживать выполнение политик Zero Trust. Люди банально не способны уследить за тем объёмом событий, который требуется для принципа «нулевого доверия».

3 принципа модели Zero Trust

Требуйте безопасный и подтверждённый доступ ко всем ресурсам

Первый базовый принцип концепции Zero Trust – аутентификация и проверка всех прав доступа ко всем ресурсам. Каждый раз, когда пользователь обращается к файловому ресурсу, приложению или облачному хранилищу, необходимо произвести повторную аутентификацию и авторизацию данного пользователя к данному ресурсу.

Вы должны рассматривать каждую попытку доступа к вашей сети как угрозу до тех пор, пока не подтверждено обратное, независимо от вашей модели хостинга и того, откуда происходит подключение.

Используйте модель наименьших привилегий и контролируйте доступ

Модель наименьших привилегий – это парадигма безопасности, которая ограничивает права доступа каждого пользователя до уровня, который необходим ему для выполнения служебных обязанностей. Ограничивая доступ каждому сотруднику, вы препятствуете получению злоумышленником доступа к большому числу дынных через компрометацию одного аккаунта.

Используйте ролевую модель контроля доступа (Role Based Access Control), чтобы достичь наименьших привилегий и предоставить бизнес-владельцам возможность самим управлять разрешениями к их подконтрольным данным. Проводите аттестацию прав и членства в группах на регулярной основе.

Отслеживайте всё

Принципы «нулевого доверия» подразумевают контроль и верификацию всего подряд. Логирование каждого сетевого вызова, доступа к файлу или почтового сообщения для анализа на вредоносную активность – это не то, что в состоянии выполнить один человек или целая команда. Поэтому используйте аналитику безопасности данных поверх собранных логов, чтобы легко обнаружить угрозы в вашей сети, такие как брут-форс атаки, вредоносные программы или тайные эксфильтрации данных.

Внедрение модели «нулевого доверия»

Обозначим несколько основных рекомендаций при внедрении модели «нулевого доверия»:

Модель Zero Trust: доверяйте своим пользователям

Модель «нулевого доверия» немного не соответствует своему названию, но фраза «не верьте ничему, проверяйте всё подряд», с другой стороны, не так хорошо звучит. Вам действительно необходимо доверять своим пользователям, если (и это действительно большое «если») они прошли адекватный уровень авторизации и ваши средства мониторинга не выявили ничего подозрительного.

Принцип «нулевого доверия» с Varonis

При внедрении принципа Zero Trust, Varonis позволяет применить подход с ориентацией на безопасность данных:

Концепция Zero Trust: не доверяй — всегда проверяй

Что такое «нулевое доверие» и чем оно привлекательно для современного бизнеса.

В последние годы среди организаций набирает популярность концепция «нулевого доверия» (Zero Trust). По данным за 2019 год, 78% ИБ-отделов уже реализовали ее или планировали на нее перейти. Разбираемся, что это за концепция и чем она привлекательна для бизнеса.

Периметра больше нет

Традиционно при защите инфраструктуры компании оперируют понятием «защита периметра». Этот принцип предполагает тщательную проверку всего, что пытается подключиться к ресурсам компании извне. При этом внутри периметра (то есть в корпоративной сети) образуется доверенная зона, в которой пользователи, устройства и приложения обладают определенной свободой действий.

Пока доверенная зона ограничивалась локальной сетью и подключенными к ней стационарными устройствами, защита периметра была эффективной. Однако с ростом количества мобильных гаджетов и облачных сервисов, которыми пользуются организации и их сотрудники, понятие периметра размылось. У большинства современных компаний по меньшей мере часть корпоративных ресурсов расположена за пределами офиса, а то и страны. Соответственно, спрятать их за одной большой стеной практически невозможно. А вот проникнуть внутрь доверенной зоны и беспрепятственно перемещаться по ней стало значительно проще.

Поэтому в 2010 году аналитик проекта Forrester Research Джон Киндерваг (John Kindervag) выдвинул концепцию «нулевого доверия» как альтернативу «защите периметра». Он предложил отказаться от разделения ресурсов на внешние и внутренние. Концепция Zero Trust — это по сути полное отсутствие каких-либо доверенных зон. В рамках этой модели пользователи, устройства и приложения подлежат проверке каждый раз, когда требуют доступ к какому-либо корпоративному ресурсу.

Реализация модели Zero Trust на практике

Единого подхода к развертыванию системы безопасности, основанной на «нулевом доверии», не существует. Однако можно выделить несколько базовых принципов, позволяющих выстроить такую систему.

Поверхность защиты вместо поверхности атаки

В контексте модели «нулевого доверия» принято говорить о «поверхности защиты» (protect surface). В нее входит все то, что организация должна защитить от несанкционированного доступа: конфиденциальные данные, элементы инфраструктуры и так далее. Поверхность защиты значительно меньше поверхности атаки, в которую входят все потенциально уязвимые объекты инфраструктуры, процессы и их участники. А значит, обеспечить безопасность поверхности защиты проще, чем свести к нулю поверхность атаки.

Микросегментация

В отличие от классического подхода, подразумевающего защиту внешнего периметра, модель Zero Trust предполагает разделение корпоративной сети и других ресурсов на небольшие узлы, которые могут состоять даже из одного-единственного устройства или приложения. На выходе получается множество микроскопических периметров со своими политиками безопасности и правами доступа. Это позволяет гибко управлять доступом и исключить бесконтрольное распространение угрозы внутри сети.

Принцип минимальных привилегий

Каждому пользователю предоставляется ровно столько прав, сколько необходимо для выполнения его задач. Соответственно, если аккаунт отдельного пользователя взломают, это может привести к компрометации части ресурсов, но не всей инфраструктуры.

Аутентификация

Доктрина «тотального недоверия» предписывает видеть потенциальную угрозу в любой попытке получить доступ к корпоративной информации до тех пор, пока не будет доказано обратное. То есть для каждой конкретной сессии пользователь (устройство, приложение) должен пройти процедуру аутентификации и подтвердить свое право на доступ к тем или иным данным.

Тотальный контроль

Для эффективного внедрения модели «нулевого доверия» IT-отдел должен иметь возможность управлять всеми рабочими устройствами и приложениями. Также важно записывать и анализировать информацию обо всех событиях на конечных точках и в других элементах инфраструктуры.

Преимущества Zero Trust

Помимо того, что концепция «нулевого доверия» избавляет организацию от необходимости защищать периметр, который все больше размывается по мере повышения мобильности бизнеса, она решает и некоторые другие проблемы. В частности, благодаря тому, что все участники процесса постоянно проверяются и перепроверяются, компании легче приспосабливаться к изменениям, например лишать прав доступа уволившихся сотрудников и адаптировать привилегии тех, чей круг задач изменился.

Сложности в реализации модели Zero Trust

Переход на концепцию «нулевого доверия» для отдельных организаций может оказаться долгим и трудным. Если ваши сотрудники используют для работы как офисное оборудование, так и по несколько личных устройств, то все это многообразие необходимо инвентаризовать, установить корпоративные политики на тех устройствах, которые нужны для работы, запретить подключаться к корпоративным ресурсам с остальных. У крупных компаний с филиалами в разных городах и странах эта работа может занять много времени.

Не все системы одинаково приспособлены к переходу на Zero Trust. Если у вашей компании сложная инфраструктура, в ней могут оказаться устаревшие устройства и ПО, на которых воплотить современные стандарты безопасности невозможно. Их замена потребует времени и денег.

Не готовы к смене концепции могут быть и сотрудники, в том числе IT- и ИБ-отделов. А ведь именно на них лежит ответственность за контроль доступа и управление вашей инфраструктурой.

Например, компании Google понадобилось семь лет, чтобы построить фреймворк BeyondCorp, в основе которого лежат принципы «нулевого доверия». Для менее разветвленных корпоративных структур срок может быть существенно меньше, но рассчитывать уложиться в пару недель или даже месяцев не стоит.

Современные подходы к решению проблемы Zero Trust

Несмотря на то что компаниям-первопроходцам пришлось потратить много времени и ресурсов на создание собственных сетей согласно принципам Zero Trust, гораздо больше времени ушло на понимание того, как должны взаимодействовать узлы на поверхности защиты с системой обеспечения доверия.

Наиболее признанной архитектурой сейчас является концепция ZTNA (Zero Trust Network Access). Ее базовые элементы — это контроллер, задача которого управлять политиками доступа на уровне пользователей, устройств и приложений, а также сервисный шлюз, который накладывает политики на подключенные устройства и осуществляет контролируемый доступ к корпоративным ресурсам.

Благодаря применению концепции ZTNA существенно снижается поверхность атаки, так как в этом случае только авторизованные пользователи, устройства и приложения получают доступ к узлам на поверхности защиты.

Таким образом, крупные компании уже сейчас могут применять как комбинацию традиционных способов защиты своих приложений и пользователей внутри периметра, так и принципы Zero Trust для удаленных пользователей и для защиты ресурсов, размещенных в публичных или частных облаках.

В 2019 году аналитическая компания Gartner предложила универсальный фреймворк под названием SASE (Secure Access Service Edge). SASE — это новый пакет технологий, основными компонентами которого являются SD-WAN, SWG, CASB, ZTNA и FWaaS. Он обеспечивает возможность идентификации конфиденциальных данных и вредоносных программ, а также дешифровку трафика с непрерывным мониторингом подключений пользователей и устройств к облачным сервисам. Zero Trust — основа нового фреймворка.

Zero Trust — основа безопасности будущего?

Переход от традиционной охраны периметра к обеспечению безопасности поверхности защиты в рамках концепции Zero Trust хотя и предполагает использование уже имеющихся технологий, все же может оказаться не самым простым и быстрым проектом как технически, так и с точки зрения смены психологических установок сотрудников. Однако в дальнейшем он может обеспечить компании преимущества за счет снижения затрат на информационную безопасность и уменьшения числа инцидентов, а значит, и ущерба от них.

Такие компании, как «Лаборатория Касперского», давно работающие на рынке кибербезопасности, начинают постепенную трансформацию традиционных средств защиты для их использования в облачном окружении. Концепция Zero Trust становится основой новых сервисов, обеспечивая связность между ценными корпоративными ресурсами и пользователями независимо от их местоположения.

Новые облачные технологии проходят длинный путь от адаптации и переосмысления вариантов использования до фактически корпоративных стандартов. Zero Trust — яркий пример такого рода изменений, и в скором времени мы увидим появление промышленных облачных систем со значительно укороченным временем внедрения при сохранении необходимого уровня защиты и удобства использования.