Апкш континент что это

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

АПКШ «Континент»

АПКШ «Континент» (программный комплекс шифрования «Континент») — аппаратно-программный комплекс, позволяющий обеспечить защиту информационных сетей организации от вторжения со стороны сетей передачи данных (Интернет), конфиденциальность при передаче информации по открытым каналам связи (VPN), организовать безопасный доступ пользователей VPN к ресурсам сетей общего пользования, а также защищенное взаимодействие сетей различных организаций.

Содержание

Назначение

Комплекс обеспечивает криптографическую защиту информации (в соответствии с ГОСТ 28147–89), передаваемой по открытым каналам связи, между составными частями VPN, которыми могут являться локальные вычислительные сети, их сегменты и отдельные компьютеры. [Источник 2] [Источник 3]

Современная ключевая схема, реализуя шифрование каждого пакета на уникальном ключе, обеспечивает гарантированную защиту от возможности дешифрации перехваченных данных.

Для защиты от проникновения со стороны сетей общего пользования комплекс «Континент» 3.7 обеспечивает фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, дополнительным полям пакетов и т.д.). Осуществляет поддержку VoIP, видеоконференций, ADSL, Dial-Up и спутниковых каналов связи, технологии NAT/PAT для сокрытия структуры сети.

Область применения

Возможности

Основные характеристики

Работа через Dial-Up соединения, оборудование ADSL, подключенное непосредственно к криптошлюзу, а также через спутниковые каналы связи. Криптошлюзы «Континент» 3.7 «прозрачны» для любых приложений и сетевых сервисов, работающих по протоколу TCP/IP, включая такие мультимедиасервисы, как IP-телефония и видеоконференции.

Реализованный в АПКШ «Континент» 3.7 механизм приоритизации трафика позволяет защищать голосовой (VoIP) трафик и видеоконференции без потери качества связи.

Резервирование гарантированной полосы пропускания за определенными сервисами обеспечивает прохождение трафика электронной почты, систем документооборота и т.д. даже при активном использовании IP-телефонии на низкоскоростных каналах связи.

Поддержка VLAN гарантирует простое встраивание АПКШ в сетевую инфраструктуру, разбитую на виртуальные сегменты. Поддержка технологии NAT/PAT позволяет скрывать внутреннюю структуру защищаемых сегментов сети при передаче открытого трафика, а также организовывать демилитаризованные зоны и сегментировать защищаемые сети.

Скрытие внутренней структуры защищаемых сегментов корпоративной сети осуществляется:

Реализован механизм виртуальной адресации для обеспечения возможности обмена информацией между защищаемыми IP-подсетями с пересекающимся или одинаковым адресным пространством. В состав АПКШ «Континент» входит модуль «ArcSight коннектор», предназначенный для выгрузки событий в систему ArcSight ESM. Дополнительный модуль ПАК «Криптографический коммутатор» обеспечивает поддержку режима L2VPN для объединения распределенных сетей на канальном уровне L2 без изменения адресного пространства.

Есть возможность автоматической синхронизации времени ЦУС и всей сети криптошлюзов с заданным сервером точного времени по протоколу NTP. В состав комплекса добавлено автоматизированное рабочее место генерации ключей для введения режима управления по схеме трехлетнего хранения ключевой информации. В качестве носителя ключевой информации используются USB-ключи Rutoken ЭЦП, ключи шифрования записывают в защищенную область памяти.

Реализована поддержка работы с каналами связи, использующими протокол IPv6. Режим повышенной безопасности позволяет создавать группы криптографических шлюзов с политиками безопасности, исключающими попадание незашифрованного трафика во внешние сети.

Обеспечивается возможность установления доверительных отношений между криптошлюзами, принадлежащими разным криптографическим сетям и управляемыми разными ЦУС, для организации защищенного обмена между разными организациями. Все настройки производятся централизованно при помощи программы управления ЦУС с использованием собственной инфраструктуры открытых ключей. На каждом криптошлюзе существует возможность специально выделить один из интерфейсов для проверки трафика, проходящего через КШ, на наличие попыток неавторизованного доступа (сетевых атак). Для этого необходимо определить такой интерфейс, как «SPAN-порт», и подключить к нему компьютер с установленной системой обнаружения атак (например RealSecure). После этого на данный интерфейс начинают ретранслироваться все пакеты, поступающие на вход пакетного фильтра криптошлюза.

Для защиты от DoS-атак предусмотрен механизм антиспуфинга. Специальные механизмы борьбы с SYN-flood позволяют либо ограничить количество соединений, используя «агента» (TCP proxy), либо блокировать соединение до целевого сервера до тех пор, пока клиент не ответит на свой собственный запрос подтверждением в рамках стандартного алгоритма работы TCP. Полуоткрытые соединения с просроченным временем ожидания автоматически удаляются из таблицы состояния.Реализована поддержка внешних 3G-модемов (USB) для подключения криптошлюзов через провайдеров сотовых сетей.

Обслуживание и управление

АПКШ «Континент» 3.7 не требует постоянного локального администрирования и может работать в необслуживаемом режиме 24*7х365. Промышленные компьютеры, используемые в производстве комплекса, в совокупности с возможностью горячего и холодного резервирования гарантируют бесперебойную работу комплекса. Комплекс осуществляет оперативное оповещение администраторов о событиях, требующих оперативного вмешательства, в режиме реального времени.

В комплексе решена проблема обновления программного обеспечения криптошлюзов в территориально распределенных системах. Обновление ПО загружается в комплекс централизованно, рассылается на все криптошлюзы, входящие в состав комплекса, и автоматически устанавливается.

Отказоустойчивость комплекса обеспечивается следующими мерами:

Централизованное управление сетью осуществляется при помощи ЦУС и программы управления, которая позволяет в диалоговом режиме изменять настройки всех криптошлюзов сети и вести оперативный мониторинг их текущего состояния. Отображение состояния всех устройств на рабочем месте администратора в масштабе реального времени позволяет своевременно выявлять отклонения от нормального процесса функционирования и оперативно на них реагировать.

Реализована возможность разделения полномочий на администрирование комплекса, например, на управление ключевой информацией, на назначение прав доступа к защищаемым ресурсам, на добавление новых компонентов, на аудит действий пользователей (в том числе и других администраторов).

Взаимодействие с системами управления сетью позволяет контролировать состояние АПКШ «Континент» 3.7 по протоколу SNMPv2 из систем глобального управления сетью (Hewlett-Packard, Cisco и др.)

Архитектура АПКШ «Континент» 3.7

АПКШ «Континент» состоит из:

1. Континент 4 Getting Started. Введение

Приветствую всех читателей. Это первая статья из цикла Континент Getting Started, посвященных продукту компании «Код Безопасности» Континент 4.

Код Безопасности – отечественная компания, занимающаяся разработкой программных и аппаратных средств защиты информации. Центральный офис находится в Москве. Имеются офисы в Санкт-Петербурге и Пензе.

«Код безопасности» ранее входил в ГК «Информзащита» как отдел разработки. В 2008 году «Код Безопасности» стал самостоятельной компанией. Из продуктов, на тот момент уже были разработаны первые версии Secret Net Studio (защита АРМ от НСД), ПАК «Соболь» (средство доверенной загрузки) и АПКШ «Континент» (защита периметра сети). Основная задача состояла в дальнейшем развитии собственной линейки программно-аппаратных средств защиты.

История развития компании представлена на рисунке ниже:

На сегодняшний день Код безопасности является одним из лидеров отечественного ИТ рынка. У компании есть решения для защиты сетевой безопасности (защита веб-приложений, система обнаружения вторжений, создание VPN-сетей, UTM), защиты виртуальных сред, защиты конечных станций, защита мобильных устройств и защита электронного документооборота.

В настоящее время идет активное развитие продукта под названием Континент 4. Континент 4 – универсальное устройства корпоративного уровня для всесторонней защиты сети (UTM) с поддержкой алгоритмов шифрования ГОСТ. UTM — продукт по формату «все включено», объединяющий в себе межсетевой экран, систему обнаружения и предотвращения вторжений, антивирус и т.д.

Континент 4 реализует следующие основные функции:

обнаружение и предотвращение вторжений в информационную систему;

обеспечение доступа пользователей к ресурсам VPN

поддержка сетевых возможностей, таких как коммутация и маршрутизация пакетов, преобразование сетевых адресов, организация VLAN и др.;

автоматическая регистрация событий, связанных с функционированием комплекса, в том числе событий НСД;

централизованное и локальное управление компонентами комплекса.

Если в прошлых версиях Континент механизмы безопасности были представлены на отдельных устройствах (Криптошлюз, криптокоммутатор, детектор атак и тд), то в 4 версии все эти механизмы содержатся в едином узле безопасности.

Для обеспечения отказоустойчивости устройство поддерживает кластеризацию в режиме Active/Passive.

Варианты внедрения

Континент 4 представляется в трех вариантах исполнения:

1.UTM – позволяет одновременное функционирование на УБ модулей:

Обзор АПКШ «Континент» 3.9 – многофункционального криптошлюза для защиты сетевого периметра

АПКШ «Континент» 3.9 — аппаратно-программный комплекс шифрования для обеспечения защиты информационных сетей, конфиденциальности при передаче информации по открытым каналам связи, организации безопасного удаленного доступа и защиты сетевого периметра. Решение построено на базе новых аппаратных платформ, что вместе с новым программным обеспечением позволяет добиться производительности до 13 Гбит/с в режиме межсетевого экранирования и до 20 Гбит/с в режиме шифрования канала по ГОСТ. Может использоваться для защиты каналов между ЦОД за счет применения аппаратного криптоускорителя.

Сертификат AM Test Lab

Номер сертификата: 239

Дата выдачи: 14.12.2018

Срок действия: 14.12.2023

Введение

Развитие инфраструктуры в организациях, в том числе в государственном секторе, дает стимул вендорам и разработчикам средств защиты информации постоянно улучшать свои продукты.

Динамика развития сетей в госорганах до определенного момента значительно отставала от корпоративного сегмента. Сейчас разрыв уменьшился, и запросы в части производительности активного сетевого оборудования и применяемых технологий выросли. Поэтому все разработчики средств защиты информации стараются успевать за возрастающими потребностями заказчиков.

По данным исследовательской компании Gartner, за последние годы показатели продаж устройств с 40-гигабитными сетевыми картами сравнялась с показателями продаж 10-гигабитных карт из-за постоянно возрастающих требований к пропускной способности в сетях организаций. Однако обеспечить соответствие новым потребностям рынка способны не только зарубежные сетевые устройства.

Специфика российского рынка предполагает не только высокие требования к производительности: важными факторами являются тенденция импортозамещения и использования сертифицированных средств защиты информации.

С этим связано усиление требований со стороны регуляторов для решения различных отраслевых задач и потребностей:

Еще один мировой тренд в развитии концепции сетевой безопасности направлен в сторону централизации. В соответствии с этим уже сегодня заявлен высокий уровень защиты сети вне зависимости от среды и сценариев реализации систем защиты. Для удовлетворения потребностей заказчиков сейчас все мировые производители выпускают целую линейку продуктов, позволяющих покрыть все потребности заказчика.

АПКШ «Континент» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Он является частью большого комплексного решения для защиты сетевой инфраструктуры, в которое также входят:

Ниже в качестве примера приведены высокопроизводительные модели линейки продуктов «Кода безопасности» (рисунок 1).

Таблица 1. Линейка высокопроизводительных АПКШ «Континент»

| IPC-800F |  |

| IPC-1000F |  |

| IPC-3000F |  |

| IPC3000FC |  |

Характеристики АПКШ «Континент» 3.9

Архитектура и производительность

Новый «Континент» 3.9 стал значительно быстрее за счет перехода на 64-битную программную платформу (x86_64 FreeBSD). Проведена оптимизация программного обеспечения и исправлены ранее обнаруженные ошибки. Кроме того, был обновлен модельный ряд устройств. В результате, если старшее устройство АПКШ «Континент» 3.7 обладало пропускной способностью межсетевого экрана в 3,5 Гбит/с и пропускной способностью шифрования в 2,5 Гбит/с, то старшее устройство АПКШ «Континент» 3.9 обладает производительностью в 13 Гбит/с и 20 Гбит/с соответственно.

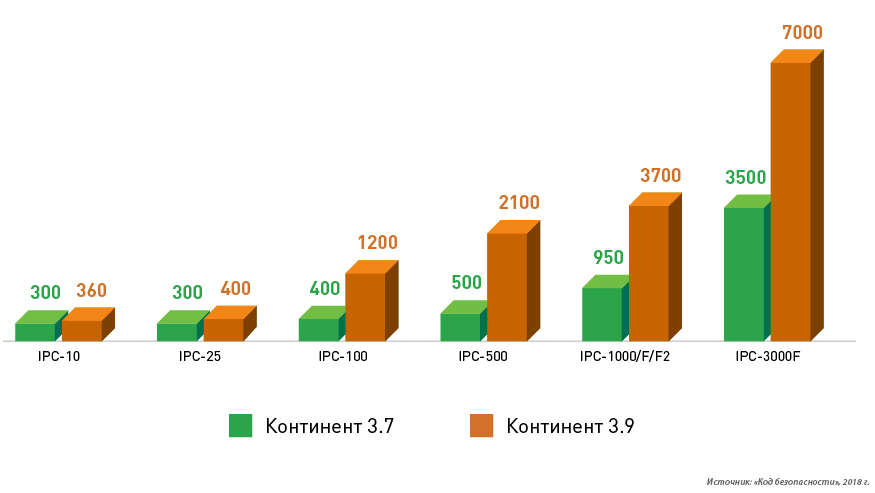

Также разработчики добились значительного увеличения производительности межсетевого экрана на устройствах предыдущего поколения (рисунок 2).

Рисунок 1. Сравнение производительности «Континент» 3.7 и «Континент» 3.9 (Мбит/с)

Стоит отметить, что для тестирования новой версии была произведена смена методики замеров производительности, основанная на методологии NSS Labs. Используя статистику о реальном трафике на стороне заказчика, можно проводить более точные и близкие к реальности замеры, о чем говорят результаты исследования.

При проведении тестов на производительность учитывался и тот факт, что системы могут генерировать трафик с большим количеством потоков (например, при работе по протоколу HTTP).

Применение различных подходов в изучении производительности позволяет доказать эффективность внедренных новшеств.

Теперь после того, как мы рассмотрели общие вопросы, связанные с архитектурой и методиками замера производительности АПКШ «Континент» 3.9, ознакомимся более детально с модельным рядом (рисунок 3).

Для начала разберемся с маркировкой, что означают цифры и литеры в названиях АПКШ:

Таблица 2. Пропускная способность модельного ряда АПКШ «Континент» 3.9

Пропускная способность VPN на синтетических тестах

Пропускная способность межсетевого экрана на синтетических тестах

Пропускная способность VPN на real-world mix тестах

Пропускная способность межсетевого экрана real-world mix тестах

Из приведенных таблиц видно, что самая производительная версия — IPC-3000FC. Достигнуть таких скоростей передачи данных удалось за счет установки криптоускорителя.

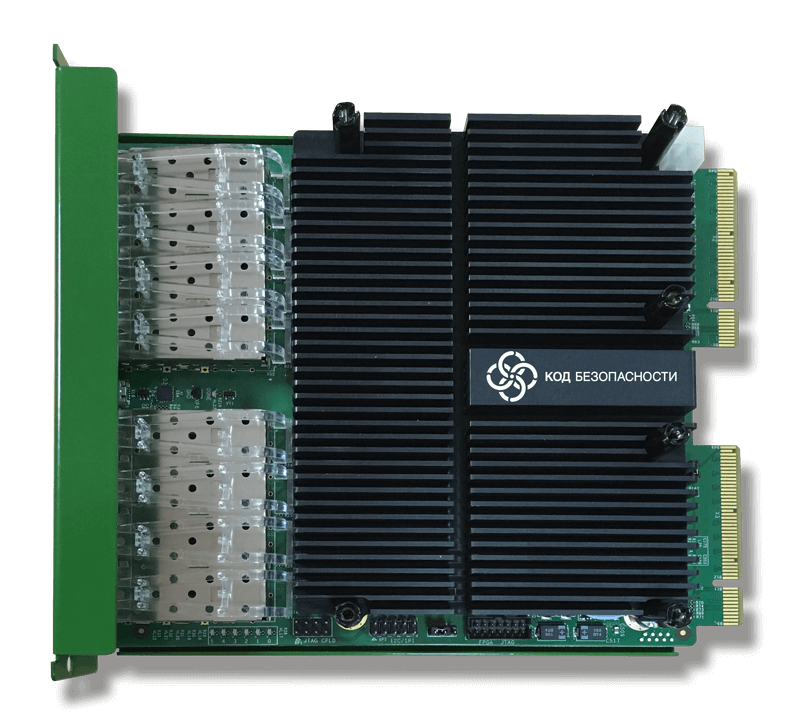

Собственно, криптоускоритель изображен на рисунке 4. За счет того, что он реализован на специализированном FPGA-чипе, решаются проблемы шифрования данных на мощностях обычных процессоров, которые тратят свои ресурсы не только на шифрование, но и на побочные процессы. По сути криптоускоритель — это мини компьютер, заточенный под узкоспециализированные цели.

Таблица 3. Аппаратный криптоускоритель АПКШ «Континент» 3.9

ОБОРУДОВАНИЕ: специализированные FPGA-чип

АЛГОРИТМ ШИФРОВАНИЯ: ГОСТ 28147-89

ФОРМФАКТОР: дополнительный модуль в старшее устройство линейки «Континент» IPC-3000FC

ПРОИЗВОДИТЕЛЬНОСТЬ: 20 Гбит/с без влияния на производительность «материнского» устройства

СЕТЕВЫЕ ИНТЕРФЕЙСЫ : 4 х 10 Gigabit Ethernet Fiber SFP+

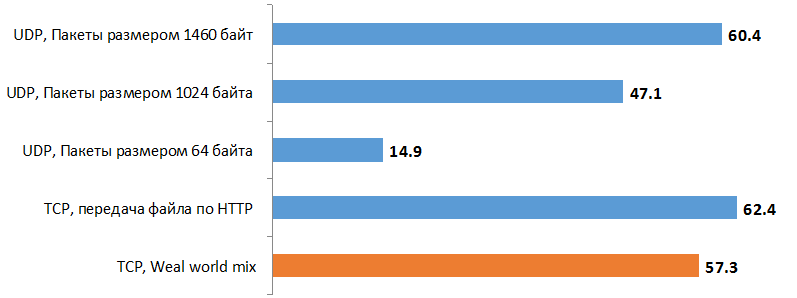

Кроме высокой производительности, аппаратный криптоускоритель благодаря использованию FPGA-чипа обладает очень низкими задержками при шифровании трафика, которые варьируются от 15 до 62 микросекунд. Это является рекордом для средств шифрования по российским криптоалгоритмам (рисунок 5).

Рисунок 2. Сравнение задержек при обработке различных типов трафика

Функциональные возможности

Из материалов предыдущих разделов обзора становится понятно, что рассматриваемый продукт — не просто рядовая «железка» с ограниченными возможностями. Это целый комплекс устройств с обширным модельным рядом под практически любые потребности в части защиты периметра сети и шифрования каналов связи.

Исходя из этого перечень функциональных возможностей достаточно большой. Поэтому будут перечислены и рассмотрены лишь основные, а также отличительные возможности (выделены из общего списка):

Все многообразие возможностей, доступных для «Континент» 3.9 и предыдущих версий, нет смысла перечислять, так как всегда можно обратиться к официальной документации. Наша цель — указать на новшества и преимущества. Поэтому дальше будут рассматриваться более детально только отличительные характеристики.

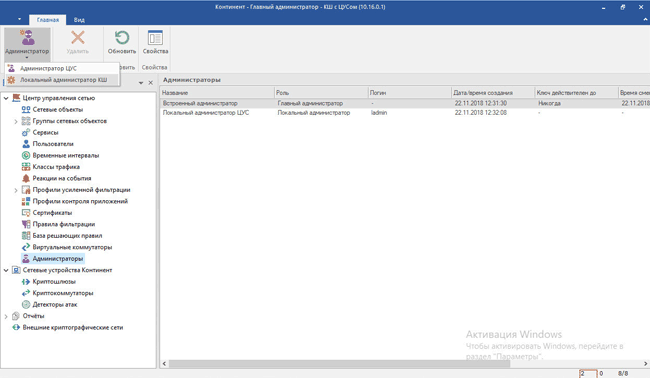

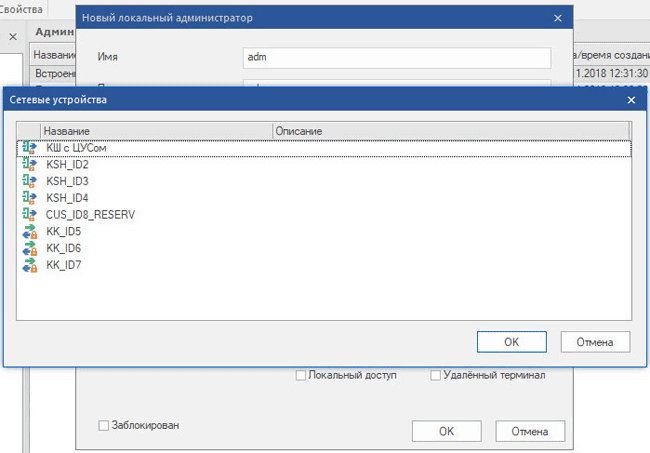

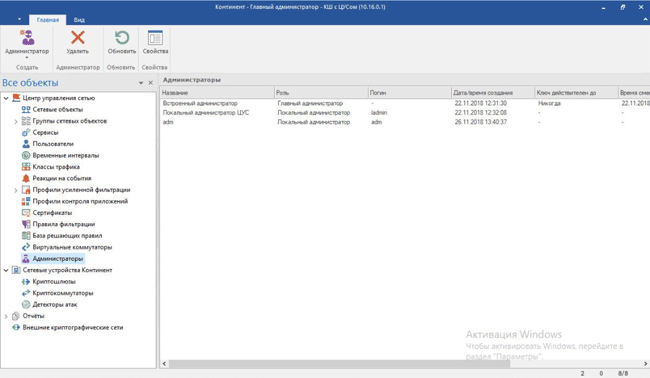

Централизованное управление локальными администраторами криптошлюзов

Несомненно, удобная и полезная функция ввиду наличия в больших организациях нескольких администраторов. Позволяет разграничить доступы на конкретных криптошлюзах, тем самым сузить круг лиц, имеющих доступ к наиболее значимым узлам. При этом в случае необходимости администратор ЦУС может временно дать право на локальное управление местным администраторам.

Рисунок 3. Создание локального администратора в «Континент» 3.9

Рисунок 4. Выбор сетевых устройств, на которых будет добавлена учетная запись создаваемого локального администратора

Рисунок 5. Результат создания учетной записи локального администратора в «Континент» 3.9

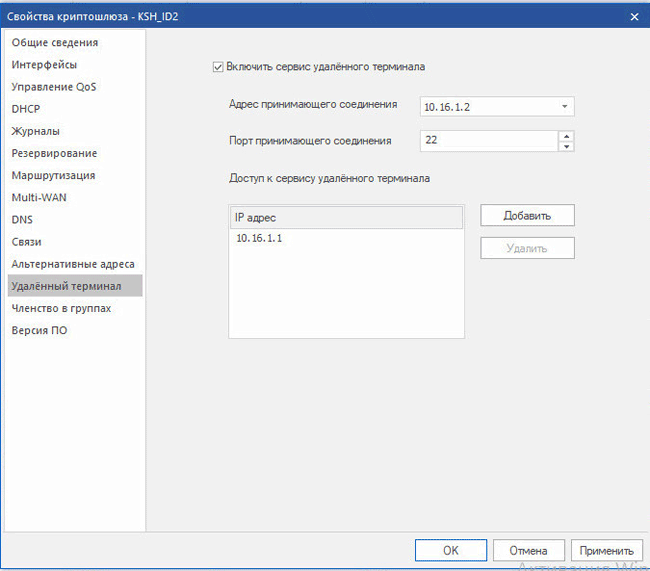

Доступ по SSH к криптошлюзам

Еще одна из многочисленных функций, повышающих удобство использования и управления устройствами удаленно.

Рисунок 6. Настройка удаленного доступа по SSH к криптошлюзу в «Континент» 3.9

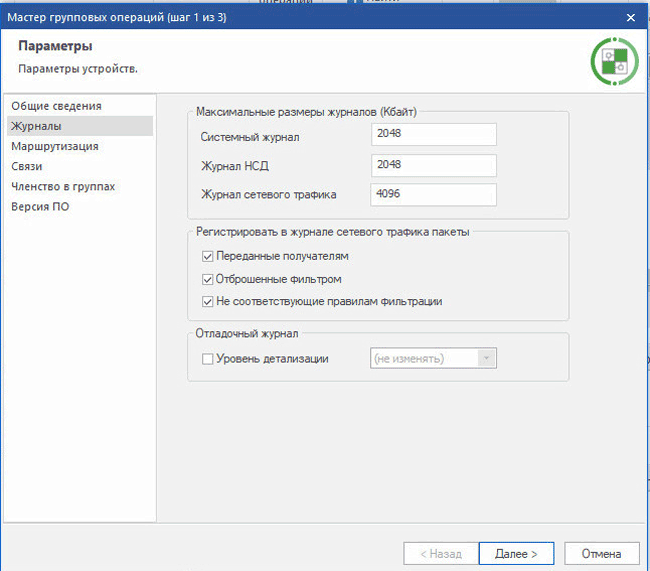

Расширенное журналирование событий и возможность выгрузки из системы отчетов в SIEM-систему

В новой версии было уделено внимание расширению функций записи событий на криптошлюзах. Обновленная система журналирования позволяет не только выгружать отчеты о событиях, но также передавать эту информацию в SIEM (система управления событиями и инцидентами безопасности).

Эту функциональность можно настраивать сразу на нескольких устройствах за счет применения другой интересной возможности, которая позволяет выполнять групповые операции (рисунок 10).

Рисунок 7. Пример настройки журналирования в групповых операциях в «Континент» 3.9

Инспекция внутри SSL-туннеля

«Континент» 3.9 не уступает устройствам подобного класса на рынке. Учитывая тот факт, что в настоящее время все больше сайтов переходит на применение SSL\TLS, возникает потребность в проверке передаваемых команд и трафика в зашифрованном канале (например, шифрование между пользователями и внешними сайтами).

Использование модулей твердотельной памяти DOM и SSD

Применение твердотельных модулей соответствует современным требованиям и несомненно повышает отказоустойчивость и надежность за счет уменьшения количества механических частей. А также влияет на быстродействие комплекса в целом.

Режим резервирования для центра управления сетью (ЦУС)

Данная функция необходима, когда для заказчика важно сохранить управляемость VPN-сети в случае выхода из строя основного ЦУСа. Это необходимо для крупных сетей федерального уровня, а также критичных сетей.

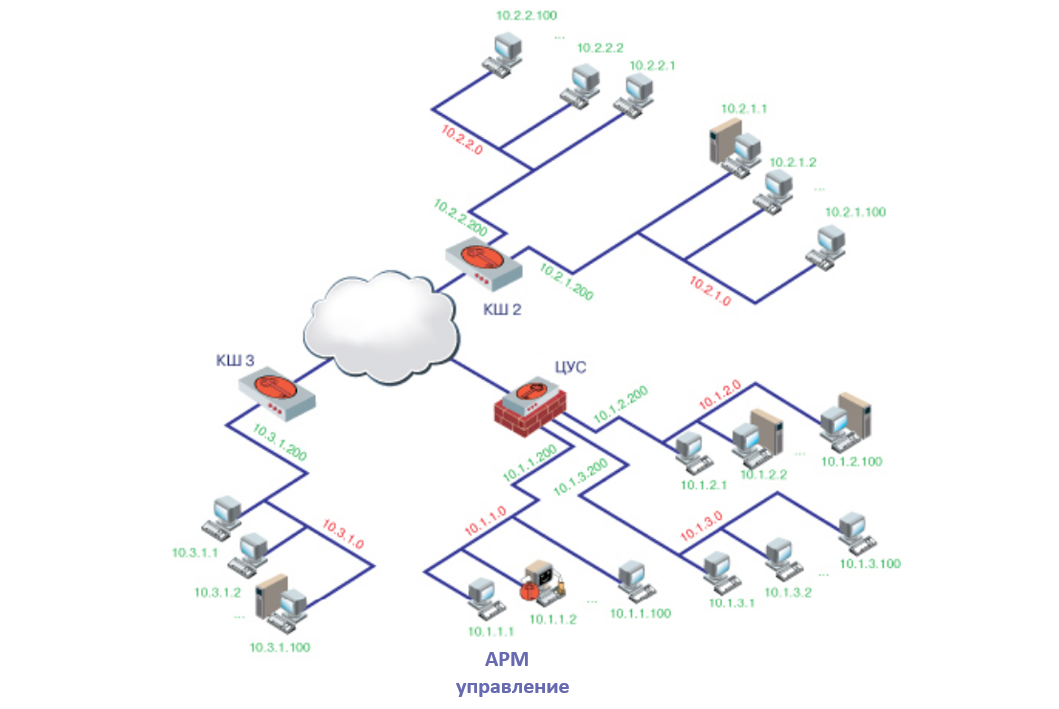

Типовые варианты внедрения

Установка новой версии в целом не отличается от установки предыдущих. Поэтому достаточно будет вспомнить несколько типовых схем внедрения.

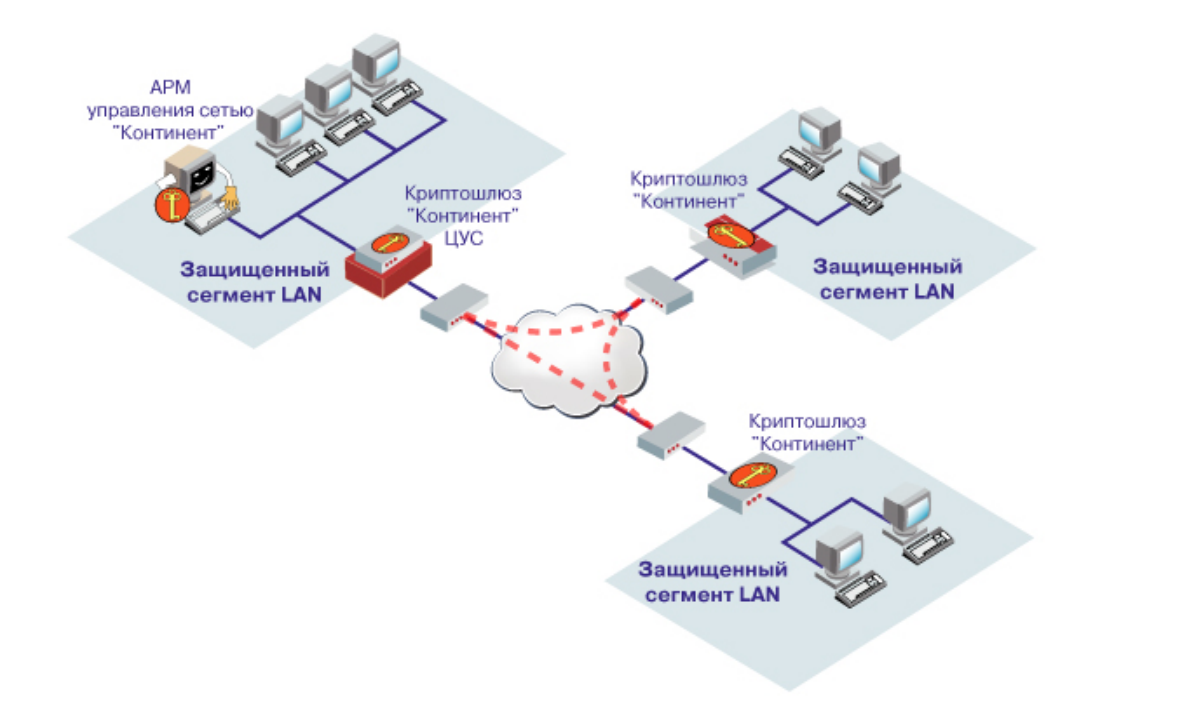

Рисунок 8. Типовая схема организации защищенной корпоративной сети

Рисунок 9. Корпоративная защищенная сеть, состоящая из нескольких локальных вычислительных сетей

Так что исходя из схем видно, что «Континент» 3.9 развертывается на сети не сложнее чем любой другой комплекс криптографической защиты.

Работа с АПКШ «Континент» 3.9

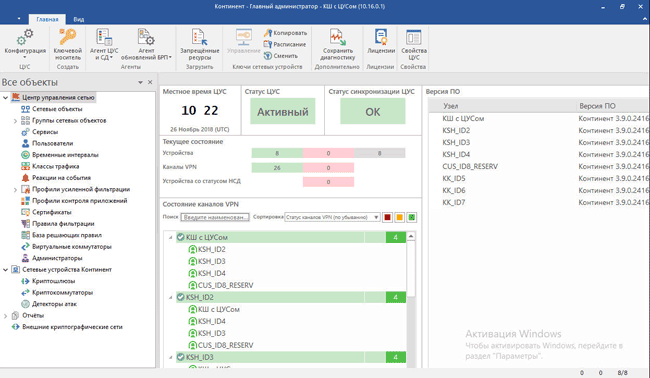

Панель управления центра управления сетями стала значительно удобнее и информативнее (рисунок 13). Здесь можно увидеть:

Рисунок 10. Новый интерфейс панели управления «Континент» 3.9

Практические примеры настройки «Континент» 3.9

Чтобы лучше понять, как работает новый «Континент» 3.9, разберем несколько типовых примеров по новым функциям. Начнем с самого простого — с создания криптошлюза в топологии защищенной сети. Хотя эта функция не относится к новым, всегда лучше представить картину целиком от начала до конца. Особенно это актуально для тех, кто не знаком с предыдущими версиями.

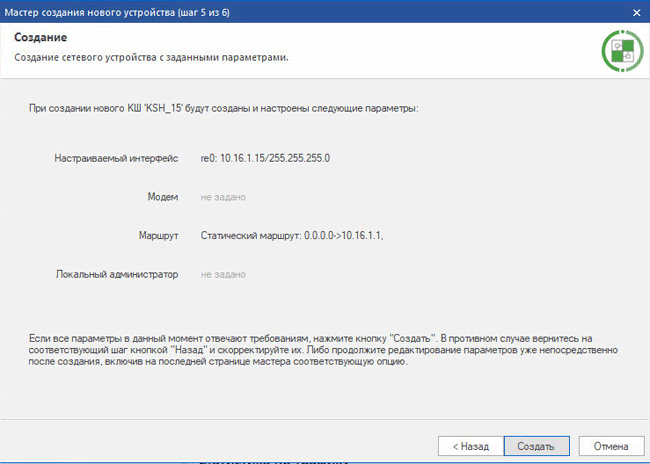

Пример 1. Создание криптошлюза в топологии защищенной сети

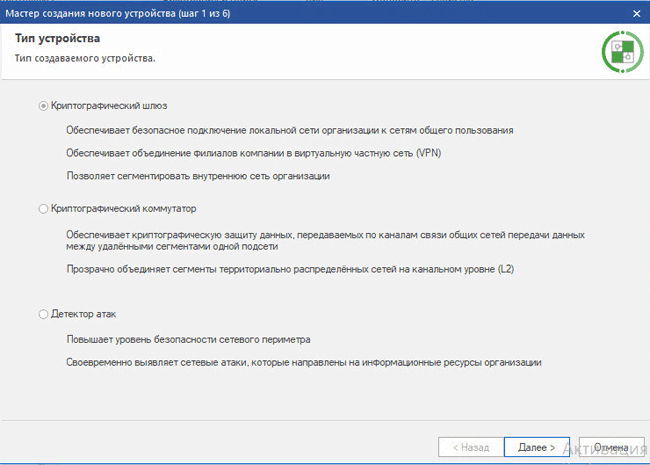

Для создания нового узла необходимо перейти в раздел Сетевые устройства КонтинентàКриптошлюзы и нажать кнопку Криптошлюз вверху на панели быстрого доступа. После чего будет запущен мастер создания нового устройства.

В мастере необходимо выполнить ряд простых действий по выбору и заполнению нужных полей.

На первом шаге необходимо выбрать тип создаваемого устройства, предварительно ознакомившись с описанием (рисунок 14). Это поможет правильно определить нужный тип устройства. В нашем случае — Криптошлюз.

Рисунок 11. Выбор создаваемого устройства в «Континент» 3.9

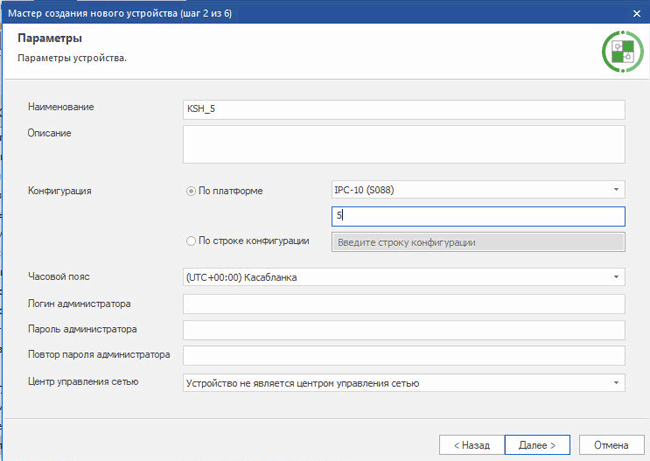

На втором шаге необходимо заполнить ряд полей (имя, описание, часовой пояс, логин, пароль администратора устройства) и выбрать конфигурацию по платформе (допустим, мы подключаем IPC-500F (рисунок 15)), ищем ее в выпадающем списке.

Стоит внимательно отнестись к полю «Центр управления сетью»: чтобы не истратить лицензии, которые ограничены, нужно выбрать Устройство не является центром управления сетью (рисунок 16).

Рисунок 12. Заполнение полей Параметры устройства в «Континент» 3.9

На третьем шаге мастера необходимо корректно выбрать тип интерфейса, режим работы и IP-адрес.

На четвертом шаге указывается тип маршрутизации (динамическая, статическая) до центра управления сетью, поэтому здесь необходимо быть внимательнее. При некорректной настройке могу возникнуть проблемы с удаленным управлением и рассылкой обновлений.

На пятом шаге необходимо убедиться в корректности введенных данных и нажать кнопку «Создать»(рисунок 17).

На завершающем шестом шаге можно отследить ход выполнения операции создания. После успешного создания администратор должен выгрузить конфигурацию устройства на внешний носитель для дальнейшей активации.

Таким образом, было создано новое устройство, произведены первичные настройки и выгружена конфигурация. Далее рассмотрим тонкие настройки.

Рисунок 13. Проверка заданных параметров перед созданием устройства в «Континент» 3.9

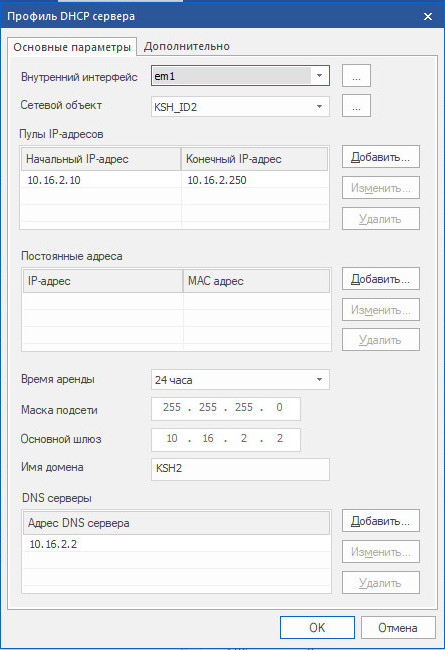

Пример 2. Настройка DHCP-сервера и подключения к NTP-серверу на криптошлюзе

Приведенная в данном примере настройка полезна на большой постоянно масштабируемой сети, поскольку современные географически распределенные сети для полного контроля над ними требуют, как мы раньше уже отмечали, централизации управления.

Чтобы не возникло сложностей с настройкой IP-адресов в сегментах и синхронизацией времени, в АПКШ «Континент» 3.9 реализовали функциональность DHCP-сервера и возможность подключения к NTP-серверу

Для ее настройки необходимо выбрать нужный нам криптошлюз и зайти в его свойства. Выбрать вкладку DHCP, активируем функцию Сервер. После чего в нашем случае необходимо создать новый профиль нажав кнопку Добавить.

Стоит обратить внимание, что криптошлюз также может выступать в роли ретранслятора (DHCP-relay).

После этого откроется только что созданный профиль DHCP-сервера.

На вкладке Основные параметры указать данные про: внутренний интерфейс, сетевой объект, пул IP-адресов, время аренды IP-адреса, основой шлюз и DNS-сервер. Как видно из рисунка 18, задаются все необходимые параметры типичные для DHCP-сервера.

Рисунок 14. Настройка профиля DHCP-сервера в «Континент» 3.9. Основные параметры

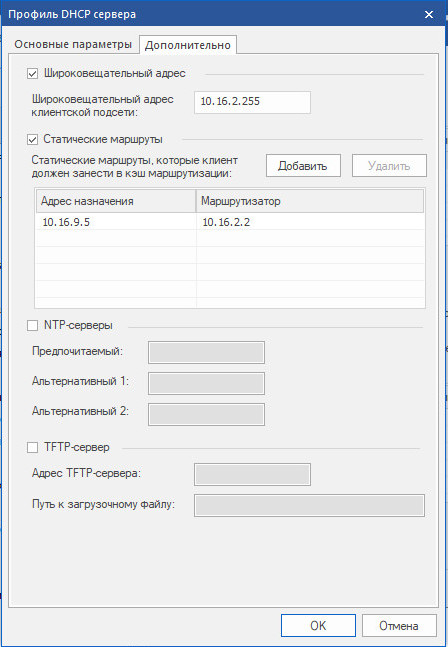

На вкладке Дополнительно (рисунок 19) администратор сети может задать широковещательный адрес клиентской сети и статические маршруты, что несомненно удобно, а также сервер синхронизации времени (NTP-сервер).

Рисунок 15. Настройка профиля DHCP-сервера в «Континент» 3.9 . Дополнительные параметры

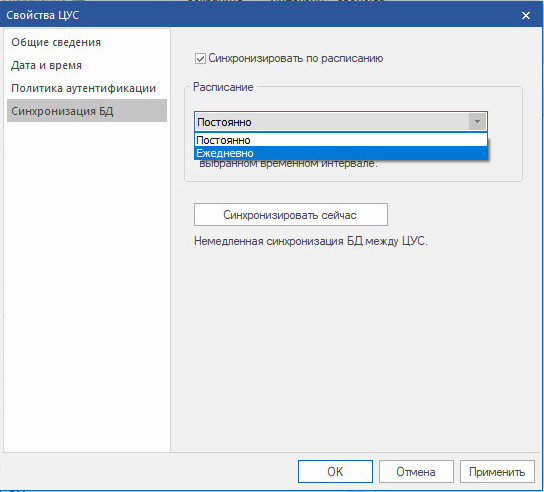

Пример 3. Резервирование базы данных центра управления сетями

Полезной функцией, повышающей отказоустойчивость АПКШ «Континент» 3.9, является резервирование баз данных центра управления сетями. За счет ее применения можно создавать узлы с функцией резервного ЦУС.

Для этого в соответствии с примером 1 создаем криптошлюз, но указываем, что Устройство является центром управления сетью, и назовем его ЦУС Резерв.

После того как мы создали резервный ЦУС, необходимо открыть свойства через основное меню, кликнув правой кнопкой мыши на Центр управления сетью.

Стоит отметить, что вкладка не появится до тех пор, пока не будет создан второй ЦУС.

Переходим на вкладку Синхронизация БД и устанавливаем галочку напротив пункта Синхронизировать по расписанию (рисунок 20). Выставляем расписание Ежедневно.

Рисунок 16. Параметры синхронизации БД в «Континент» 3.9

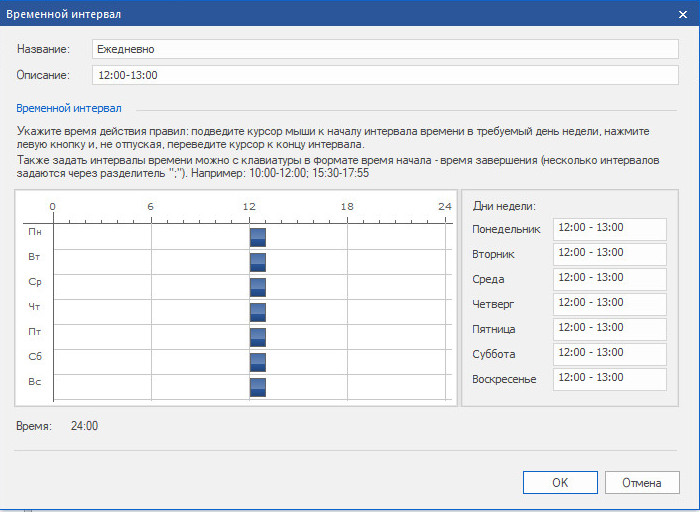

Однако чтобы была возможность выбора различных расписаний, предварительно их нужно создать в основном меню во разделе Временные интервалы (рисунок 21).

Рисунок 17. Создание и настройка нового расписания в «Континент» 3.9

Пример 4. Агрегация интерфейсов

После того как было настроено резервирование базы данных центра управления сетями, стоит обратить внимание на еще одну функцию, позволяющую повысить надежность комплекса, за счет объединения нескольких интерфейсов в один виртуальный для увеличения ширины канала либо резервирования и повышения отказоустойчивости.

Для создания агрегированного интерфейса необходимо выделить из общего списка нужный нам криптошлюз. Правой кнопкой мыши перейти в контекстное меню, выбрать пункт Свойства.

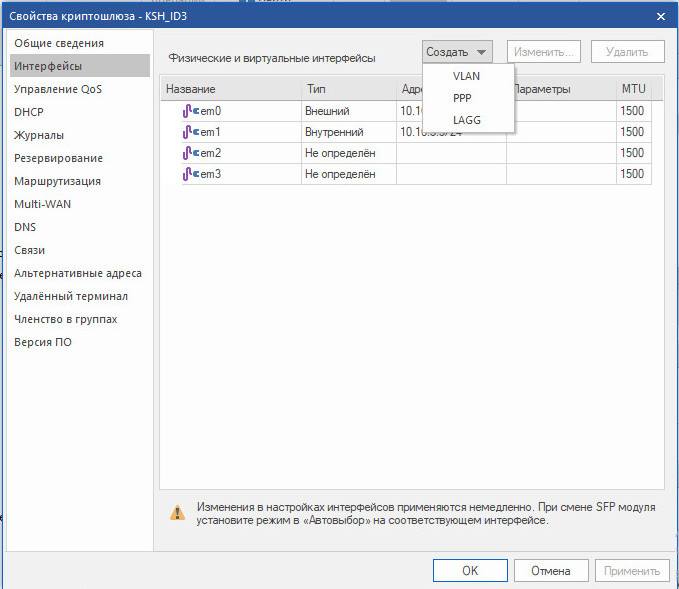

В открывшемся окне необходимо выбрать вкладку Интерфейсы. На ней в целом определяются свойства как физических, так и виртуальных интерфейсов.

Далее необходимо нажать кнопку Создать и выбрать из выпадающего списка LAGGинтерфейс (рисунок 22).

Рисунок 18. Создание агрегированного интерфейса на криптошлюзе в «Континент» 3.9

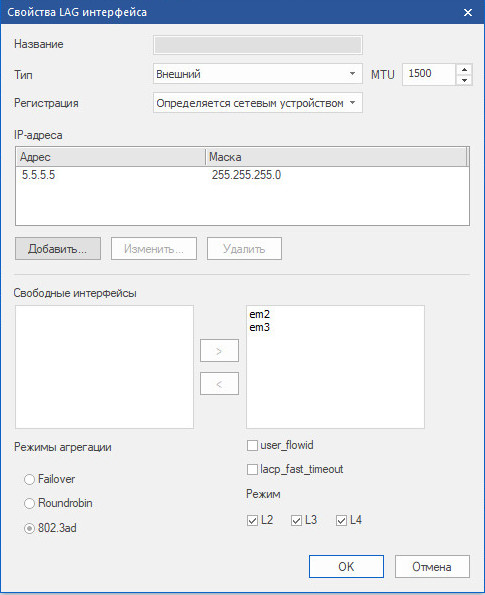

В открывшемся окне свойств нового интерфейса нужно внести основную информацию: название, тип (внешний или внутренний), регистрация (определяет, как интерфейс будет активирован, устройством или вручную), IP-адреса.

После внесения основной информации наступает важный этап — выбор свободных интерфейсов, которые будут объединены в один агрегированный. А также нужно исходя из своих потребностей определить режим агрегации и то, какие уровни модели ISO OSI будут отрабатывать L2-L4(рисунок 23).

Для правильного выбора режима кратко рассмотрим каждый из них:

Рисунок 19. Заполнение свойств LAG интерфейса в «Континент» 3.9

После заполнения всех необходимых параметров будет создан новый агрегированный интерфейс, который будет отображаться в общем списке интерфейсов данного устройства.

Выводы

АПКШ «Континент» 3.9 — гибкое средство, способное покрыть широкий спектр задач, начиная от межсетевого экранирования и обнаружения вторжений и заканчивая шифрованием каналов связи с применением отечественных криптоалгоритмов по ГОСТ.

Что касается конкурентоспособности на рынке, однозначно можно сказать о высоком качестве продукта, учитывая обновленную аппаратную платформу, доработку программного обеспечения с учетом пожеланий заказчика и большого практического опыта вендора.

Стоит также обратить внимание на планы развития и перспективы АПКШ «Континент» 3.9 — данная версия является финальной в третьем поколении продуктов «Континент». Следующее поколение — Континент 4 — будет обладать еще большим набором функций, что соответствует концепции UTM (универсальное устройство корпоративного уровня, обеспечивающее мощную комплексную защиту от сетевых угроз). В числе новых возможностей можно выделить следующие:

Подробнее о Континенте 4 Anti-Malware.ru расскажет в отдельном обзоре, выпуск которого запланирован на начало 2019 года.

Преимущества:

Недостатки: