Ptp bridge ap mikrotik что это

Что такое WISP AP, CAP, CPE, HomeAP на MikroTik?

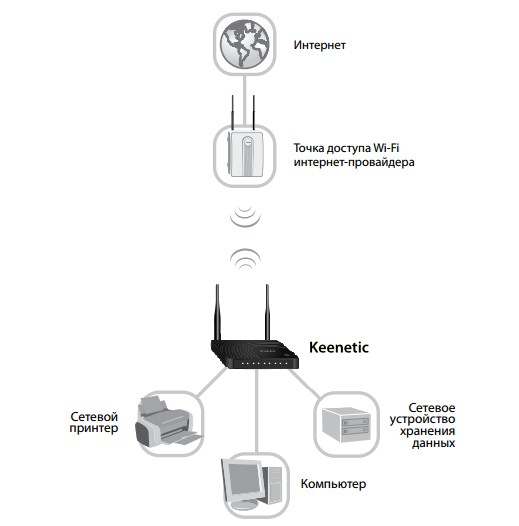

Для начала давайте разберёмся, что же такое режим WISP? Это определённый мод маршрутизатора, при котором он может принимать интернет сигнал и подключаться к сети провайдера путём радиоволн по стандартам Wi-Fi. Если раскрыть аббревиатуру, то она звучит так – «Wireless Internet Service Provider», что дословно можно перевести как «беспроводной интернет сервис провайдера».

Данная технология достаточно редкая, но появилась давно. Давайте покажу на примере. У провайдера есть большая антенна с мощным передатчиком на несколько квадратных километров. Клиент настраивает роутер и подключается к беспроводной сети. То есть в данном случае роутер принимает сигнал не через WAN порт по проводу, а именно путём Wi-Fi сигнала.

Далее при подключении он принимает сигнал и распределяет на все сегменты сети: на компьютеры, ноутбуки телефону и т.д. Интернет раздаётся как по проводам, так и по WiFi. Теперь перед настройкой роутера, именно в этом режиме сразу – скажу, что проблемой является в разных названиях модов. Компании, которые выпускают эти аппараты, по разному называют этот «мод» из-за чего клиент может запутаться. Также не все роутеры имеют данный режим и поддерживают его, поэтому перед покупкой обязательно убедитесь, что он сможет работать как повторитель WISP.

MikroTik

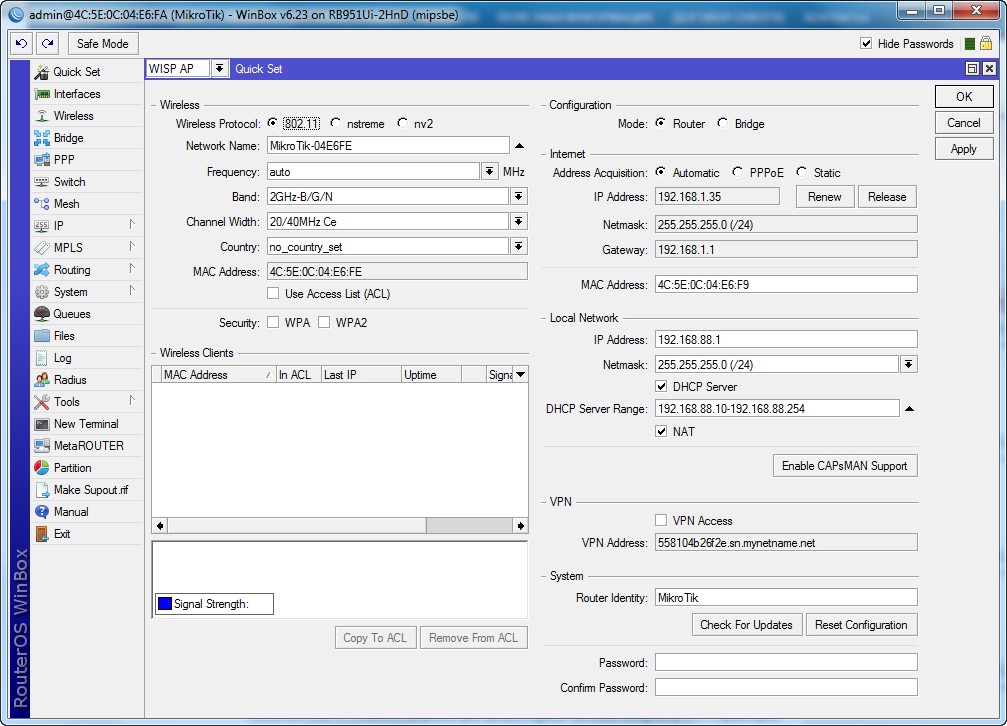

WISP AP на роутере MikroTik – что это такое? У «Микротик» данный «мод» обозначает немного другое значение. Раз вы задаетесь таким вопросом, то скорее вы уже приступили к настройке этого чудного аппарата через «Quick Set». Эта функция позволяет быстро настроит роутер без муторных, педантичных конфигураций. Можно сказать некий «Быстрый старт».

В верхней части можно выбрать несколько вариантов:

Для настройки заполняем конфигурацию в левом блоке «Wireless» для настройки беспроводного мода. Вписываем имя сети и пароль от неё. Чтобы появилась строка ввода пароля укажите типа шифрования как WPA2 и WPA. Тут ничего сложного нет все как на других роутерах.

Справа идут настройки IP, маски и DNS адресов. По идее эти настройки роутер должен получать от провайдера. Тогда просто ставим режим «Automatic». Если у вас статический IP с маской, то ставим «Static» и вписываем данные с листа. В разделе «Local Network» идёт настройка «айпи» адреса шлюза или нашего Микротика и диапазон локальных адресов.

WISP на других маршрутизаторах

«AP client router» на ASUS

На аппаратах Асус к сожалению название не адаптивно и не понятно. Может быть это связано с переводом. Но на русской версии мод называется «Беспроводной сетевой адаптер». Для настройки вы можете использовать «Быструю настройку» – просто нажмите на волшебную палочку в левом углу окна. Или нажмите на «Режим работы» в самой верхней части на главной странице.

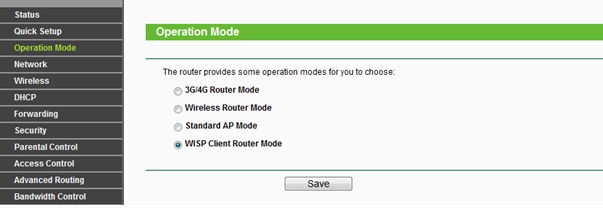

TP-Link

На TP-Link можно включить двумя способами. Заходим в «Operation Mode» или по-русски – «Рабочий режим». Далее выбираем наш мод. После этого переходим в «Сеть» – «WAN» и ставим динамический IP.

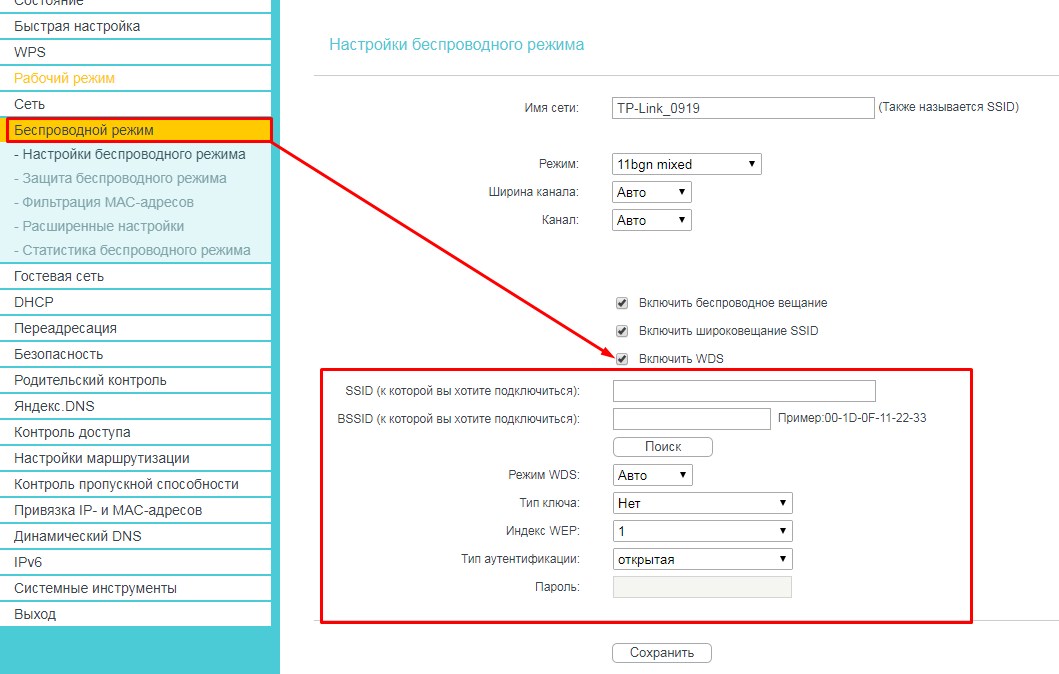

Второй способ – заходим в «Беспроводной режим». Теперь нажимаем «Включить WDS». Далее все просто, нужно просто подключиться к беспроводной сети провайдера. Для этого впишите данные вай-фай.

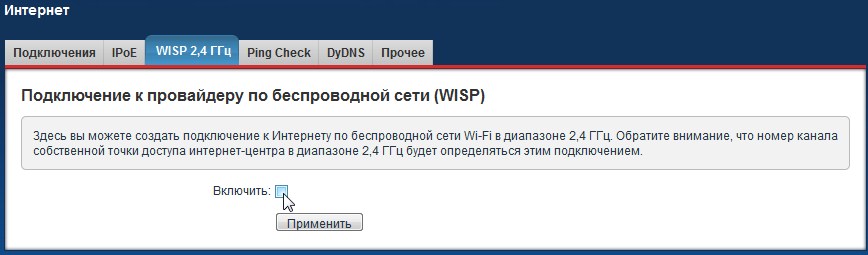

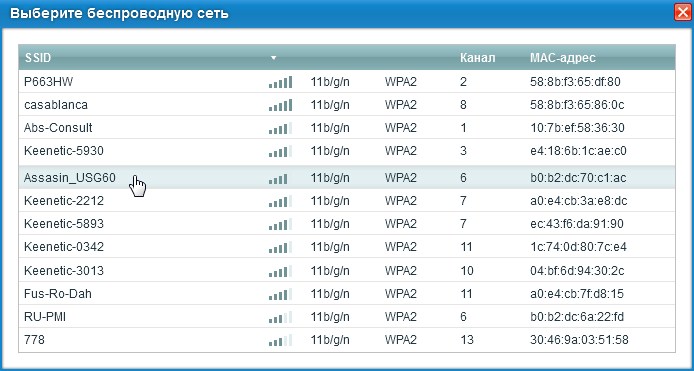

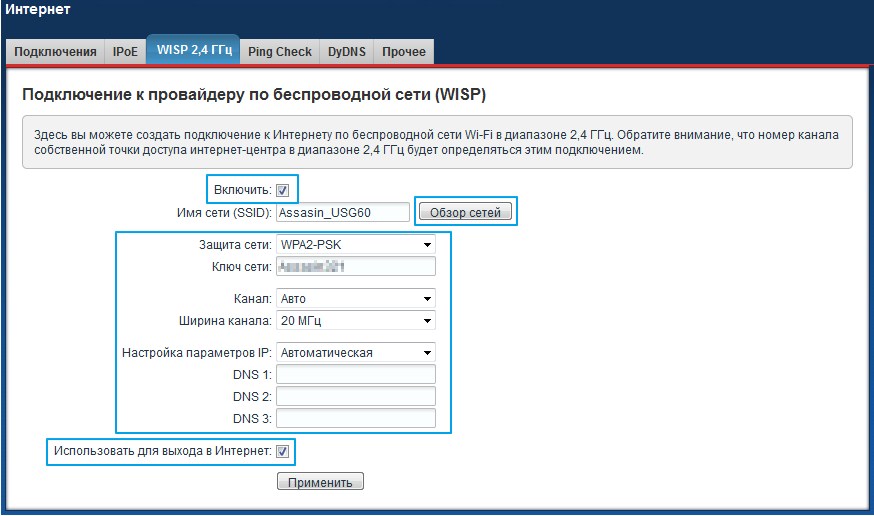

Zyxel Keenetic

Простая настройка Mikrotik через Quick Set

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

Дальше мы будем в основном настраивать HomeAP\WISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

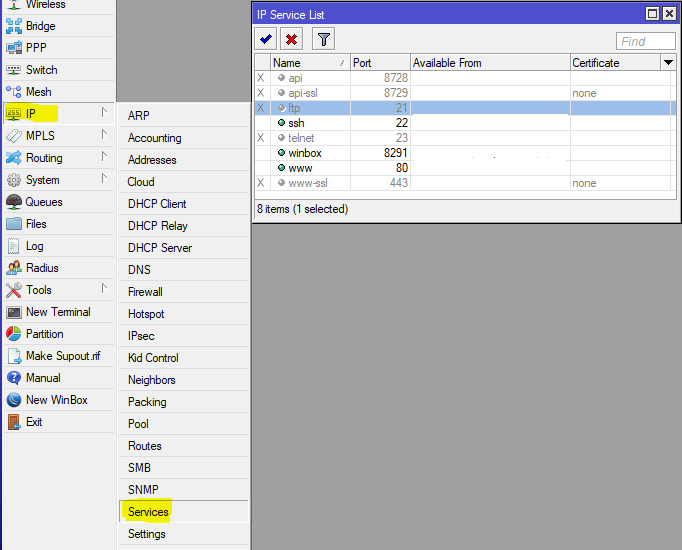

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

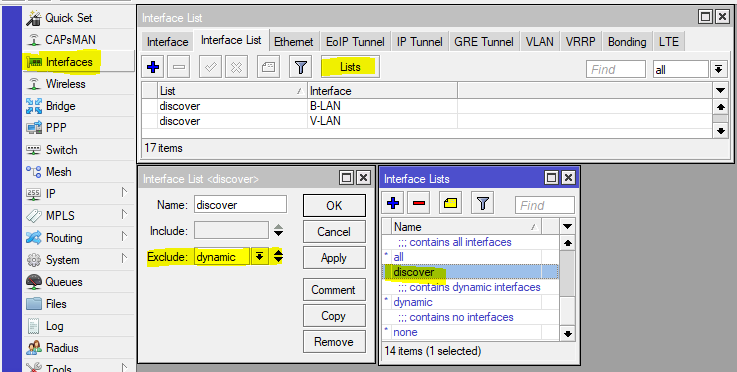

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

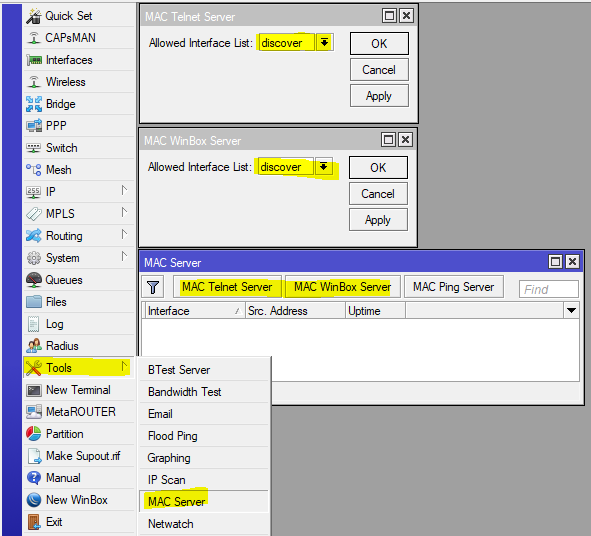

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

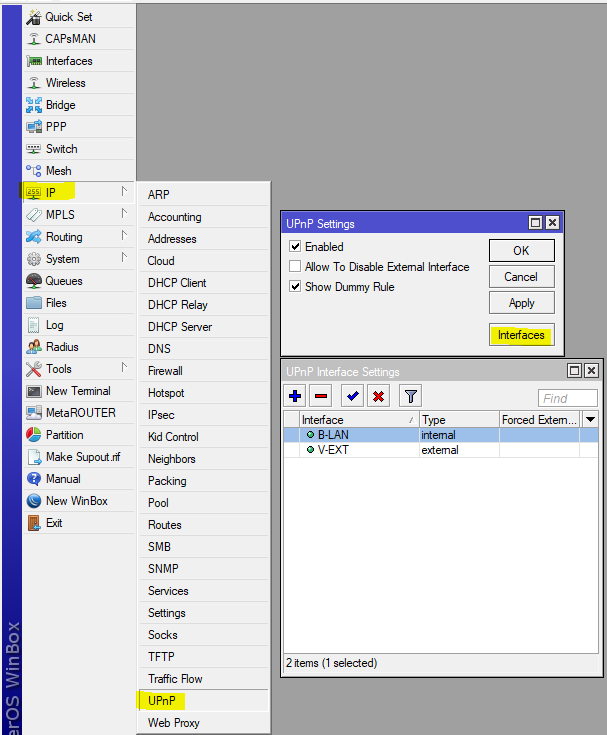

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть неприятный баг (я о нём сообщил, но его еще не исправили), суть в том, что после презапуска роутера, правила файрволла, которые используют эти списки, не работают для интерфейсов входящих в дочернии списки. Лечится передобавлением дочерних списков. Автоматизация простая:

В Sheduler на событие start пишем скрипт (списки интерфейсов для конфигурации с балансировкой):

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

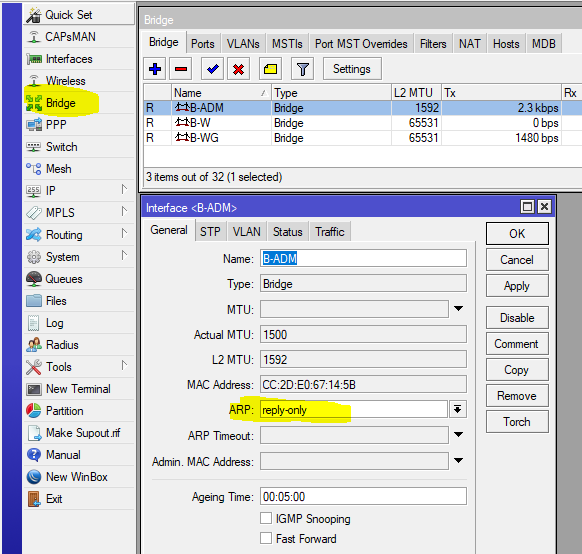

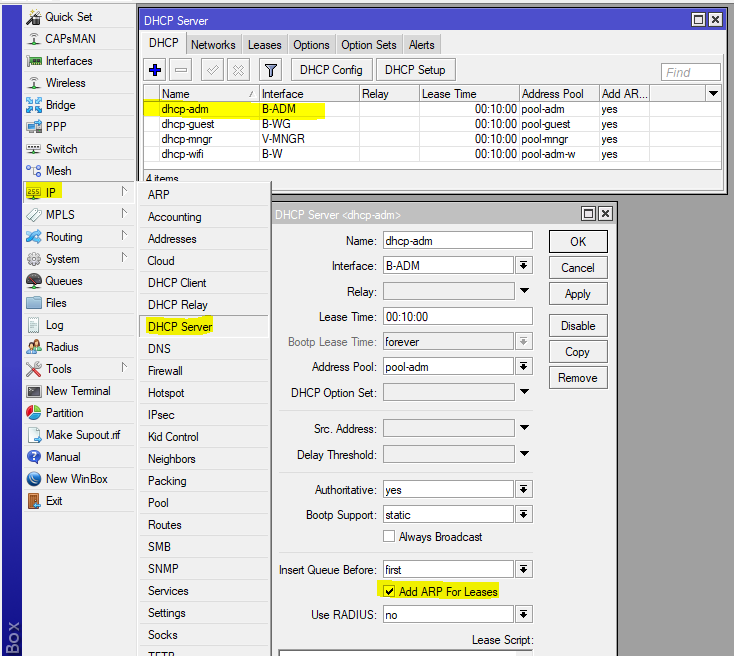

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

Mikrotik RoS, полезные мелочи

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть.

За совет благодарим achekalin

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

За совет опять благодарим achekalin

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть особенность: глубина вложенности. Невозможно вложить вложенный список во вложенный список. Если вы так сделаете (фича такая) вам не сообщат о проблеме, просто такой список работать по факту не будет.

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

Mikrotik: настройка интернета

Настройка интернета на роутерах Mikotik для простого пользователя задача непростая. Роутер Mikrotik снабжен своей собственной OC с интерфейсом на базе Linux. Здесь нет простых настроек, которые все привыкли видеть в большинстве роутеров, предназначенных для дома или малого офиса. Но для быстрой и более удобной настройки подключения роутера к интернету можно воспользоваться функцией «QuickSet».

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Переходим на вкладку Neighbors, выбираем устройство и жмем Connect.

При первом входе в интерфейс роутера появится предложение установить конфигурацию по умолчанию либо удалить ее. Рекомендую воспользоваться удалением базовыхнастроек и настроить все с нуля.

Если диалогового окна для сброса настроек при входе нет, то настройки можно сбросить здесь «System\Reset Configuration«. Обязательно ставим галочку на пункте «No Default Configuration«, чтобы после сброса не применялась настройка по умолчанию.

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed«

Wireless Clients: здесь можно увидеть подключенные

в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Настройка интернета вручную.

Настройка провайдера интернета на роутере Mikrotik вручную предполагает наличие у вас необходимых знаний в области сетевых технологий и более детального знания интерфейса Router OS и его консоли.

Переименуем порт в списке интерфейсов «ether1-WAN«, чтобы сразу было понятно к какому порту подключен провайдер.

Вариант для любителей консоли:

Меняем MAC-адрес если до Mikrotik работал другой роутер, а провайдер интернета сделал привязку на своем маршрутизаторе к mac-адресу. Вместо нулей пишите mac своего старого роутера.

Настройка WiFi.

Открываем в меню пункт Wireless, выбираем WiFi интерфейс и включаем, нажав галочку, если он неактивен.

Заходим в настройки интерфейса двойным кликом и выбираем вкладку Security Profiles. Создаем свой профиль или редактируем существующий.

Переходим на вкладку WiFi interfaces. В настройках беспроводного интерфейса, во вкладке Wireless прописываем следующие настройки для WiFi:

Настройка локальной сети.

Первый порт подключен к провайдеру. Оставшиеся порты будут использоваться для подключения устройств локальной сети. Для того чтобы порты находились в одной физической сети и могли коммутировать подключения их необходимо объединить в мост.

Создаем мост.

Для создания моста переходим в Bridge. Нажимаем плюсик и вписываем название моста, например «bridge-local».

Добавляем в мост порты. Открываем вкладку Ports. Жмем плюс и один за другим добавляем все порты, кроме того к которому подключен интернет, в мост bridge-local.

/interface bridge port

add bridge=bridge-local interface=ether2

add bridge=bridge-local interface=ether3

add bridge=bridge-local interface=ether4

add bridge=bridge-local interface=ether5

add bridge=bridge-local interface=wlan1

Присваиваем мосту IP-адрес. Пункт меню IP > Adresses.

Теперь у нас все порты, включая WiFi, закоммутированны и могут пересылать пакеты между собой. Остается настроить шлюз выхода в интернет.

Включаем сервер DHCP.

Определяем пул ip-адресов, которые будет раздавать DHCP server устройствам локальной сети. Выбираем в меню пункт IP/Pool. Через плюсик добавляем новый пул, вводим название и диапазон адресов.

Переходим к включению DHCP сервера IP > DHCP Server. Создаем новый DHCP сервер, указываем имя, интерфейс и пул адресов.

Во вкладке Networks указываем настройки, которые сервер будет передавать своим клиентам: адрес сети, маску сети, шлюз и DNS серверы. Маску лучше указывать сразу после адреса, через слеш.

После того как мы подготовили локальную сеть, можно перейти к настройке шлюза для выхода в интернет.

Настройка интернета.

Подключение к провайдеру по PPPoE.

Открываем PPP и создаем новое соединение PPPoE Client. Интерфейс выбираем тот куда подключен провод провайдера.

На вкладке Dial Out вписываем имя и пароль для подключения. Отмечаем галочкой пункт Use Peer DNS, который обозначает что адреса DNS серверов будем получать от провайдера. Add Default Route добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

Подключение к провайдеру по технологии PPTP или L2TP происходит способом аналогичным PPPoE. Разница лишь в том, что при добавлении PPTP Client или L2TP Client во вкладке Dial Out необходимо указать, помимо логина и пароля, адрес сервера.

Подключение по статическому IP.

Для образца возьмем такие параметры подключения, полученные от провайдера:

Адрес: 10.20.30.41

Маска: 255.255.255.248

Шлюз: 10.20.30.42

Для DNS используем серверы Google: 8.8.8.8, 8.8.4.4

Настраиваем IP-конфигурацию интерфейса, к которому подключен провод провайдера: IP > Adresses.

Добавляем маршрут для пакетов, направленных в интернет: IP > Routes. Адрес назначения для пакетов интернета Dst. Address: 0.0.0.0/0, шлюз Gateway: 10.20.30.42. Включаем проверку доступности шлюза Check Gateway: ping.

Добавляем адреса DNS-серверов. IP > DNS.

Настройка подключения по DHCP.

Этот вариант самый простой по настройке. Переходим IP > DHCP Client. Указываем интерфейс, подключенный к провайдеру. Остальные настройки оставляем как есть.

Отмеченные галочками Use Peer DNS и Use Peer NTP означают полчения от провайдера адресов DNS сервера и сервера синхронизации времени NTP. Add Default Roue добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

После настройки подключения к провайдеру необходимо выполнить настройку NAT. NAT выполняет трансляцию локальных ip-адресов в публичный адрес, предоставленный провайдером. Если этого не сделать, то трафик в интернет уходить не будет.

Настройка NAT.

Добавляем в NAT правило трансляции локальных адресов.

IP > Firewall > Nat. Добавляем новое правило. Указываем, что трафик исходящий Chain: srcnat. Выбираем интерфейс исходящего трафика Out. Interface: Ether1-WAN или pppoe-out1, в зависимости от настройки подключения к провайдеру.

Далее переключаемся на вкладку Action и выбираем masquerade.

Теперь во всем трафике, идущем в интернет, локальные адреса преобразуются в публичный адрес провайдера и сервера-адресаты знают куда отвечать. А это значит, что интернет должен работать.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.