Query based distribution groups что это

Работа с группами распространения на основе запроса

Некоторые задачи решаются только для групп безопасности и стандартных групп распространения, другие же — только для

групп распространения на основе запросов. Подробнее о них — в следующих разделах. Как и прежде, управление группами будет осуществляться с помощью оснастки Active Directory Users and Computers. He забудьте запустить ее из меню Microsoft Exchange.

Создание групп распространения на основе запроса

Состав групп распространения на основе запроса определяется результатами LDAP-запроса. Создавать группы распространения на основе запроса и определять параметры запроса разрешается, только если Exchange работает в основном режиме.

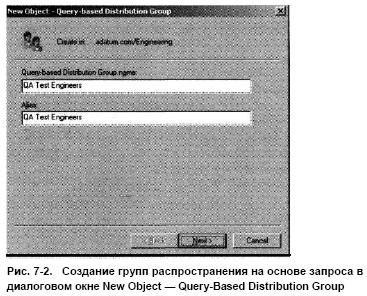

1. Запустите оснастку Active Directory Users and Computers. Щелкните контейнер, в который хотите поместить группу, правой кнопкой и выберите в контекстном меню команду New\Query-Based Distribution Group. Откроется диалоговое окно New Object — Query-Based Distribution Group (рис. 7-2).

Рис. 7-2. Создание групп распространения на основе запроса в

диалоговом окне New Object — Query-Based Distribution Group

2. Введите имя группы. Имена групп не чувствительны к регистру букв, их длина не может превышать 64 символа.

3. Как и у пользователей, у групп есть псевдоним Exchange. По умолчанию он идентичен имени группы. Если необходимо изменить его, введите новый псевдоним. Псевдоним Exchange применяется для создания адреса электронной почты группы.

4. Контейнер, в котором создана группа, определяет область действия запроса. Это означает, что заданный для группы LDAP-запрос фильтрует получателей в самом контейнере и его вложенных объектах. Контейнер по умолчанию, отображаемый в списке Apply Filter To — это контейнер, в котором вы создали группу. Чтобы выбрать другой контейнер для ограничения области действия запроса, щелкните Change и затем укажите нужный контейнер в диалоговом окне Choose A Container. В большинстве случаев выбирают контейнер домена.

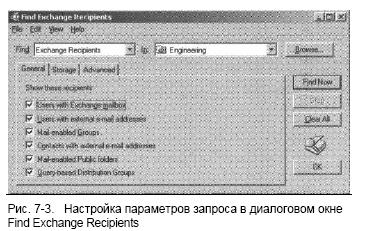

5. Щелкните Customize Filter и затем — Customize. Откроется диалоговое окно Find Exchange Recipients (рис. 7-3).

Рис. 7-3. Настройка параметров запроса в диалоговом окне

Find Exchange Recipients

6. Выберите Entire Directory в раскрывающемся списке In, и затем щелкните Browse. В диалоговом окне Browse For Container выберите нужный контейнер.

7. На вкладке General укажите типы получателей, которых требуется найти. Например, если нужно искать только пользователей с почтовыми ящиками, установите флажок Users With Exchange Mailbox и снимите прочие флажки.

8. Чтобы ограничить область поиска конкретным сервером Exchange или хранилищем почтовых ящиков, перейдите на вкладку Storage. Щелкните Mailboxes On This Server или Mailboxes In This Mailbox Store соответственно и затем введите в текстовом поле имя сервера или хранилища почтовых ящиков. Если поиск следует осуществлять в каком-то другом ресурсе, щелкните Browse и выберите нужный.

9. На вкладке Advanced щелкните Field, укажите тип объекта, с которым хотите работать, например User, и затем выберите параметр фильтра. Затем в списке Condition выберите условие соответствия, например Is (Exactly). Введя нужное значение условия, щелкните Add, чтобы добавить параметр фильтра в список Condition List. Повторите данный этап для определения других параметров.

10. Щелкните ОК, чтобы закрыть диалоговое окно Find Exchange Recipients. Затем щелкните Next и Finish, чтобы создать группу. Будут автоматически созданы адреса электронной почты для SMTP, X.400 и прочих сконфигурированных вами коннекторов Exchange. Для получения сообщений Exchange использует SMTP-адрес.

11. Создание группы — не завершающий этап. После создания вы имеете возможность:

• просмотреть группу, чтобы проверить ее состав и узнать, сколько времени уходит на получение результатов запроса;

• назначить менеджера в качестве контактного лица группы;

• задать ограничения на размер сообщений, адресованных группе;

• задать список пользователей, которые имеют право отправлять сообщение группе;

• изменить или удалить адреса электронной почты по умолчанию;

• добавить дополнительные адреса электронной почты.

Просмотр состава группы распространения на основе запросов

Группу распространения на основе запросов разрешается предварительно просмотреть, чтобы проверить ее состав и узнать,

сколько времени уходит на получение результатов запроса.

Иногда оказывается, что:

Для предварительного просмотра состава группы распространения на основе запросов выполните следующие действия.

1. Запустите оснастку Active Directory Users and Computers. Дважды щелкните нужную группу и затем перейдите на вкладку Preview.

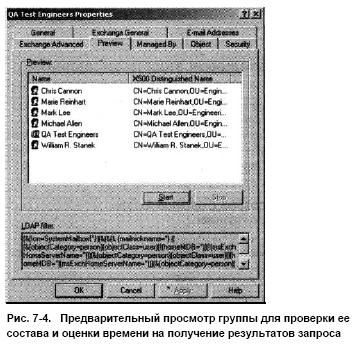

2. Как видите, в панели Preview отображаются члены группы, а в панели LDAP Filter — LDAP-запрос (рис. 7-4).

Рис. 7-4. Предварительный просмотр группы для проверки ее

состава и оценки времени на получение результатов запроса

3. Щелкните Start, чтобы оценить время на выполнение за проса и возврат результатов.

4. Щелкните ОК.

Изменение фильтров запроса

Чтобы изменить LDAP-фильтр, определенный для группы распространения на основе запроса, выполните следующие действия.

1. Запустите оснастку Active Directory Users and Computers. Дважды щелкните нужную группу, чтобы открыть диалоговое окно ее свойств.

2. Параметры запроса задаются в панели Filter на вкладке General. Если вы создали нестандартный фильтр, можно щелкнуть Customize. Откроется диалоговое окно Find Exchange Recipients, на вкладках General, Storage и Advanced которого предусмотрены возможности для изменения текущих или определения новых параметров запроса.

3. Закончив, дважды щелкните ОК. Затем просмотрите состав группы и убедитесь, что вы получили желаемый результат.

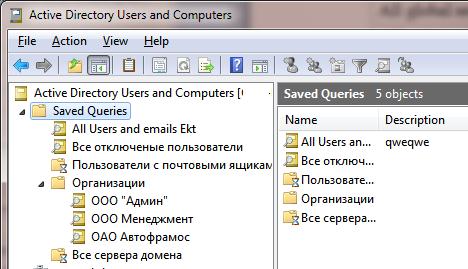

Сохраненные запросы в консоли Active Directory User and Computers

Сохраненные запросы (Saved Queries) в mmc консоли Active Directory Users and Computers (ADUC) позволяют создавать различные LDAP фильтры для выборки объектов Active Directory.Такие запросы можно сохранять, редактировать и переносить между компьютерами. С помощью сохраненных запросов можно быстро и эффективно решать задачи поиска и выборки объектов в AD по различным критериям. Saved Queries помогают администратору быстро выполнять типовые задачи администрирования объектов AD: вывести список всех отключенных учетных записей в домене, выбрать всех пользователей определенной организации с ящиками на заданном сервере Exchange и т.п.

При использовании сохраненных LDAP запросов администратор может выполнять групповые операции с объектами из разных OU (контейнеров) Active Directory. Например, можно выполнить массовую блокировку/разблокировку, перемещение, удаление учетных записей, переименование и т.п. Такие запросы в консоли ADUC позволяют обойти иерархическую структуру OU в Active Directory и собрать все нужные объекты в плоском табличном виде.

Как создать сохраненный запрос в консоли Active Directory?

Рассмотрим несколько примеров использования сохраненных запросов в консоли Active Directory Users and Computers для поиска объектов. Предположим, вам нужно получить список активных (незаблокированных) учетных записей пользователей, их email адресов и названий отделов.

Вы можете создать и сохранить в вашей консоли ADUC множество различных сохраненных запросов, которые можно организовать в древовидную структуру. Таким образом вы может создать удобную подборку запросов, позволяющих быстро выполнять типовые задачи администрирования AD.

В оснастке поддерживается несколько режимов формирования сохраненных запросов AD. Не обязательно указывать текст LDAP фильтра вручную. Выможете сформировать сфой запрос с помощью простого графического мастера. Просто выбираете различные атрибуты объектов AD и используйте для поиска по нужным критериям. Например, чтобы вывести список компьютеров с Windows Server в домене, выберите:

Сохраните запрос и обновите его в консоли ADUC. В списке будут показаны все Windows Server в вашем домене.

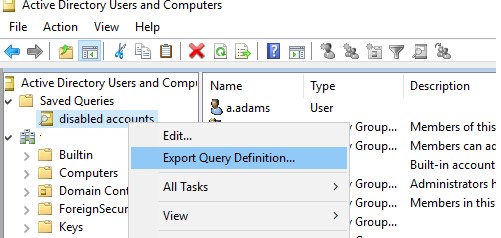

Сохраненные запросы хранятся локально на компьютере, на котором они были созданы. Xml-файл с настройками находится здесь C:\Users\%USERNAME%\AppData\Roaming\Microsoft\MMC\DSA). Для переноса сохранённых запросов между компьютерами, в консоли dsa.msc есть функция экспорта (Export Query Definition) и импорта (Import Query Definition) запросов через XML файлы.

Полезные сохраненные LDAP запросы для MMC консоли Active Directory

В следующей табличке собраны примеры часто используемых LDAP запросов для выборки объектов Active Directory. Вы можете сохранить их в своей консоли ADUC для ежедневного использования.

| Сохраненный запрос ADUC | LDAP фильтр |

| Поиск групп с ключевым словом admin в имени | (objectcategory=group)(samaccountname=*admin*) |

| Поиск учетных записей с ключевым словом service в поле description | (objectcategory=person)(description=*service*) |

| Пустые группы Active Directory (в которых нет пользователей) | (objectCategory=group)(!member=*) |

| Пользователи, у которых в настройках указано “Пароль никогда не истекает” | (objectCategory=person)(objectClass=user)(userAccountControl:1.2.840.113556.1.4.803:=65536) |

| Пользователи, которые не меняли пароль более 3 месяцев | (&(sAMAccountType=805306368)(pwdLastSet |

| Найти пользователей, у которых в поле отдел указано “Отдел продаж” | (&(objectCategory=person)(objectClass=user)(department=*Отдел продаж*)) |

| Пользователи с незаполненным полем Profile Path | (objectcategory=person)(!profilepath=*) |

| Активные учетные записи пользователи, у которых истек срок действия пароля | (objectCategory=person)(objectClass=user)(pwdLastSet=0)(!useraccountcontrol:1.2.840.113556.1.4.803:=2) |

| Все пользователи AD, кроме отключенных | (objectCategory=person)(objectClass=user)(!useraccountcontrol:1.2.840.113556.1.4.803:=2) |

| Заблокированные пользователи AD | (objectCategory=person)(objectClass=user)(useraccountcontrol:1.2.840.113556.1.4.803:=16) |

| Пользователи с email адресами | (objectcategory=person)(mail=*) |

| Пользователи без email адресов | (objectcategory=person)(!mail=*) |

| Пользователи, скрытые из адресной книги Exchange (GAL): | (&(sAMAccountType=805306368)(msExchHideFromAddressLists=TRUE)) |

| Список учетных записей, никогда не регистрировавшихся в домене (информацию о времени входе в домен в более удобном виде можно просматривать с помощью вкладки Additional Account Info) | (&(objectCategory=person)(objectClass=user)(|(lastLogonTimestamp=0)(!(lastLogonTimestamp=*))) |

| Учетные записи пользователи, созданных в определенный период времени (за 2019год) | (&(&(objectCategory=user)(whenCreated>=20190101000000.0Z& |

| Пользователи AD, созданные в этом году | (&(&(&(objectClass=User)(whenCreated>=20200101000000.0Z)))) |

| Все компьютеры с Windows 10 | (&(objectCategory=computer)(operatingSystem=Windows 10*)) |

| Вывести все компьютеры с определенным билдом Windows 10 (например, 1909 – это билд 18363) | (&(&(objectCategory=computer)(operatingSystem=Windows 10*)(operatingSystemVersion=*18363*))) |

| Найти все Windows Server 2016 кроме контролеров домена | (&(&(objectCategory=computer)(!(primaryGroupId=516)))(operatingSystem=Windows Server 2016*)) |

| Все SQL серверы: | (&(objectCategory=computer)(servicePrincipalName=MSSQLSvc*)) |

| Все группы рассылки Exchange | (&(objectCategory=group)(!groupType:1.2.840.113556.1.4.803:=2147483648)) |

| Поиск Query Based Distribution Groups в домене | |

| Найти объект AD с определенным SID | (objectSID=S-1-5-21-71234583-152049171 -8654222215-1231) |

Использование LDAP фильтров в PowerShell

Вы можете использовать рассмотренные LDAP фильтры для поиска объектов в консоли PowerShell. В большинстве командлетов из модуля PowerShell для Active Directory есть специальный параметре LdapFilter. В этом параметре нужно указывать код LDAP запроса.

Просмотр членов динамической группы рассылки

Динамические группы рассылки это группы рассылки, членство в которых основано на заданных фильтрах получателей, а не на определенном списке получателей. Дополнительные сведения см. в статье Управление динамическими группами рассылки.

С помощью Центра администрирования Exchange (EAC) невозможно просматривать сведения об участниках динамической группы рассылки. Можно использовать только командную консоль Exchange.

Что нужно знать перед началом работы

Осталось времени до завершения: 2 минут.

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье Запись «Динамические группы рассылки» в разделе Разрешения получателей.

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форум в Exchange Server.

Просмотр членов динамической группы рассылки с помощью командной консоли Exchange

Чтобы просмотреть участников динамической группы рассылки, используйте следующий синтаксис:

В этом примере возвращаются члены динамической группы рассылки с именем Project X, которая существует в контейнере Пользователи, но в фильтре для группы используется OU с именем ContosoProjects.

Дополнительные сведения о синтаксисе и параметрах см. в разделах Get-DynamicDistributionGroup и Get-Recipient.

Active Directory Security Groups

Applies to

This reference topic for the IT professional describes the default Active Directory security groups.

There are two forms of common security principals in ActiveВ Directory: user accounts and computer accounts. These accounts represent a physical entity (a person or a computer). User accounts can also be used as dedicated service accounts for some applications. Security groups are used to collect user accounts, computer accounts, and other groups into manageable units.

In the WindowsВ Server operating system, there are several built-in accounts and security groups that are preconfigured with the appropriate rights and permissions to perform specific tasks. For ActiveВ Directory, there are two types of administrative responsibilities:

Service administratorsВ В В Responsible for maintaining and delivering Active Directory Domain Services (ADВ DS), including managing domain controllers and configuring the ADВ DS.

Data administratorsВ В В Responsible for maintaining the data that is stored in ADВ DS and on domain member servers and workstations.

About Active Directory groups

Groups are used to collect user accounts, computer accounts, and other groups into manageable units. Working with groups instead of with individual users helps simplify network maintenance and administration.

There are two types of groups in ActiveВ Directory:

Distribution groups Used to create email distribution lists.

Security groups Used to assign permissions to shared resources.

Distribution groups

Distribution groups can be used only with email applications (such as Exchange Server) to send email to collections of users. Distribution groups are not security enabled, which means that they cannot be listed in discretionary access control lists (DACLs).

Security groups

Security groups can provide an efficient way to assign access to resources on your network. By using security groups, you can:

Assign user rights to security groups in ActiveВ Directory.

User rights are assigned to a security group to determine what members of that group can do within the scope of a domain or forest. User rights are automatically assigned to some security groups when Active Directory is installed to help administrators define a person’s administrative role in the domain.

For example, a user who is added to the Backup Operators group in ActiveВ Directory has the ability to back up and restore files and directories that are located on each domain controller in the domain. This is possible because, by default, the user rights Backup files and directories and Restore files and directories are automatically assigned to the Backup Operators group. Therefore, members of this group inherit the user rights that are assigned to that group.

You can use GroupВ Policy to assign user rights to security groups to delegate specific tasks. For more information about using Group Policy, see User Rights Assignment.

Assign permissions to security groups for resources.

Permissions are different than user rights. Permissions are assigned to the security group for the shared resource. Permissions determine who can access the resource and the level of access, such as Full Control. Some permissions that are set on domain objects are automatically assigned to allow various levels of access to default security groups, such as the Account Operators group or the Domain Admins group.

Security groups are listed in DACLs that define permissions on resources and objects. When assigning permissions for resources (file shares, printers, and so on), administrators should assign those permissions to a security group rather than to individual users. The permissions are assigned once to the group, instead of several times to each individual user. Each account that is added to a group receives the rights that are assigned to that group in ActiveВ Directory, and the user receives the permissions that are defined for that group.

Like distribution groups, security groups can be used as an email entity. Sending an email message to the group sends the message to all the members of the group.

Group scope

Groups are characterized by a scope that identifies the extent to which the group is applied in the domain tree or forest. The scope of the group defines where the group can be granted permissions. The following three group scopes are defined by ActiveВ Directory:

In addition to these three scopes, the default groups in the Builtin container have a group scope of Builtin Local. This group scope and group type cannot be changed.

The following table lists the three group scopes and more information about each scope for a security group.

Group scopes