Remote registry что за служба

Как отключить сетевой доступ к реестру в Windows

В сегодняшней статье рассмотрим как отключить сетевой доступ к реестру различными способами в Windows.

За удаленный доступ к реестру отвечает служба RemoteRegistry (Удаленный реестр). Она позволяет удаленным пользователям изменять параметры реестра на компьютере. Если эта служба остановлена, реестр может быть изменен только локальными пользователями, работающими на этом компьютере.

Отключить сетевой доступ к реестру в службах

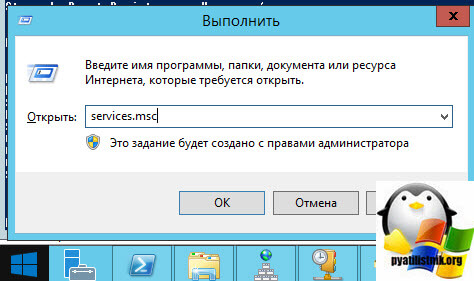

1. В строке поиска или в меню “Выполнить” (выполнить открываются с помощью Win+R) введите services.msc и нажмите клавишу Enter.

2. Откройте службу RemoteRegistry (Удаленный реестр).

3. Нажмите на “Остановить” => возле “Тип запуска” выберите “Отключена” => нажмите на “ОК”.

Отключить сетевой доступ к реестре в редакторе реестра

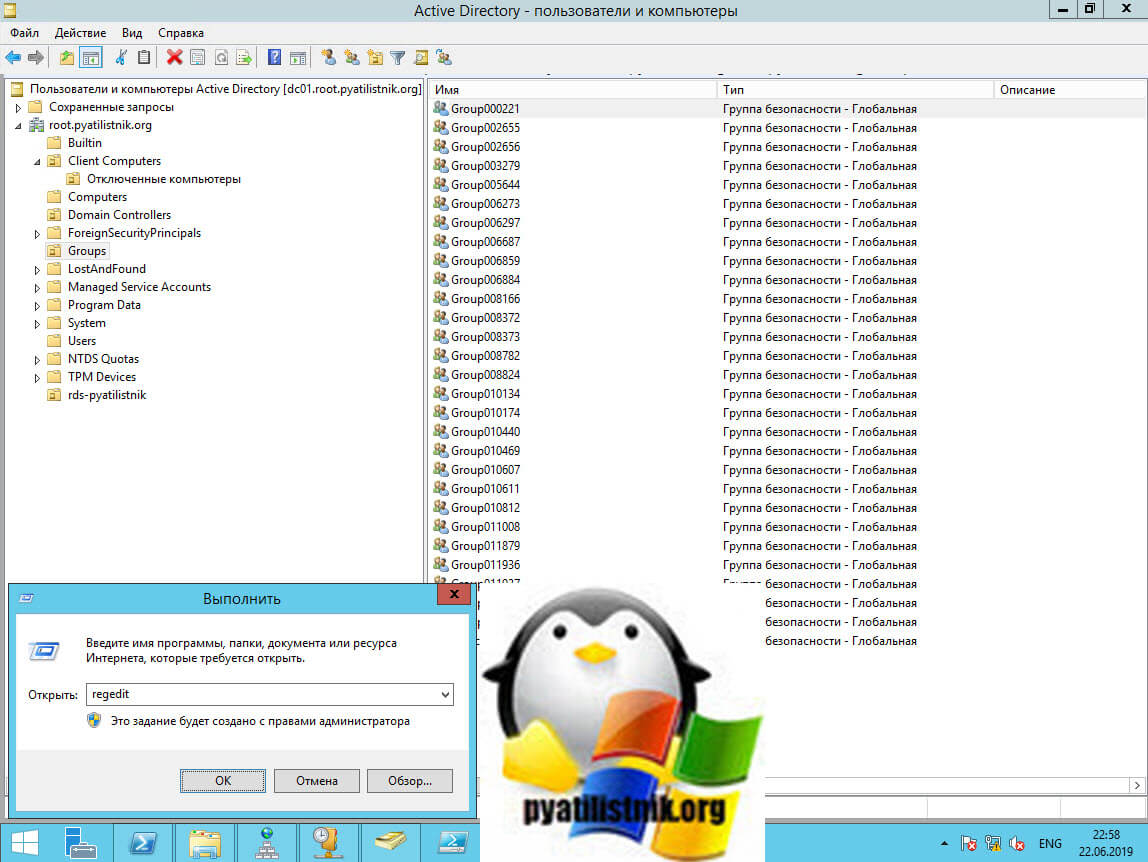

1. В строке поиска или в меню “Выполнить” (выполнить вызывается клавишами Win+R) введите команду regedit и нажмите клавишу Enter.

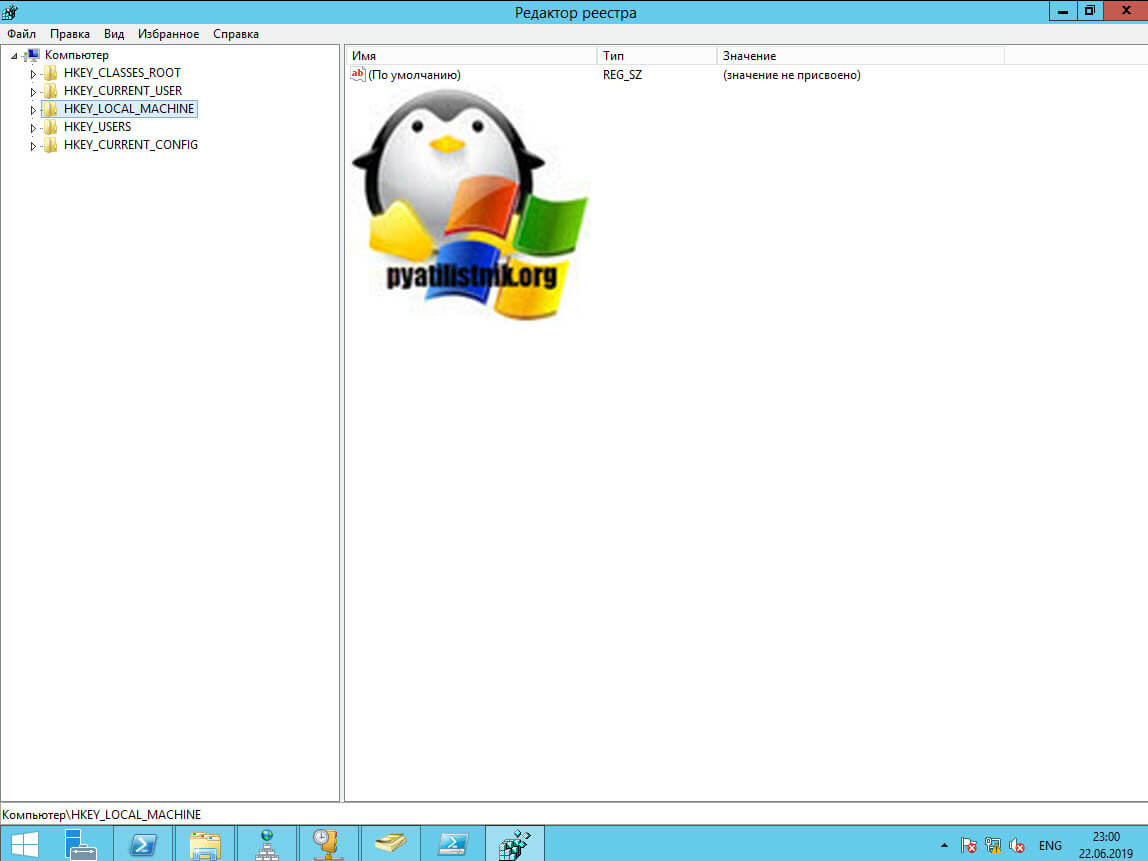

2. Перейдите по пути HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Services\ RemoteRegistry. В разделе RemoteRegistry откройте параметр Start и измените его значение на 4 => нажмите на “ОК”

Отключить сетевой доступ к реестра в командной строке

1.Откройте командную строку от имени администратора: один из способов – в строке поиска введите cmd => на “Командная строка” нажмите правой клавишей мыши и выберите “Запустить от имени администратора”.

2. Введите команду net stop RemoteRegistry и нажмите клавишу Enter.

3. Введите команду REG add “HKLM\SYSTEM\CurrentControlSet\services\RemoteRegistry” /v Start /t REG_DWORD /d 4 /f и нажмите клавишу Enter.

Отключить сетевой доступ к реестру в msconfig

1. В строке поиска или в меню “Выполнить” (выполнить вызывается клавишами Win+R) введите команду msconfig и нажмите клавишу Enter.

2. Перейдите во вкладку “Службы” => уберите флажок перед RemoteRegistry и нажмите на “ОК”.

На сегодня все, если вы знаете другие способы – пишите в комментариях! Счастья Вам 🙂

Remote registry что за служба

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами поговорили про замечательную утилиту Remote Desktop Connection Manager, которая должна быть в инструментарии любого системного администратора, я в будущем планирую сделать отдельную статью про такого рода инструментарий. Сегодня я вам хочу показать еще один лайвхак, который поможет в вашей практике выходить из ряда неприятных ситуаций, и речь пойдет про удаленный реестр windows и подключение к нему.

Для чего может потребоваться удаленно подключиться к реестру Windows другого компьютера

Недавно я вам рассказывал ситуацию, что мне нужно было удаленно включить на одном сервере Windows Server 2019 службу удаленного рабочего стола, чтобы я мог подключиться на него по RDP, и благодаря изменению ключей через удаленное подключение к реестру сервера (Сетевому реестру), задача была выполнена за пару минут. Так же у вас могут быть ситуации:

Алгоритм подключения к удаленному реестру Windows

Предположим, что у меня в моем домене Active Directory есть контроллер домена с которого я попытаюсь подключить к реестру сервера RDCB01, где посмотрю ключи реестра и что-нибудь поправлю. Что делаем, нажимаем одновременно сочетание клавиш WIN+R.

У вас откроется окно «Выполнить», где вы должны ввести regedit.

В итоге у вас откроется окно редактора локального реестра Windows.

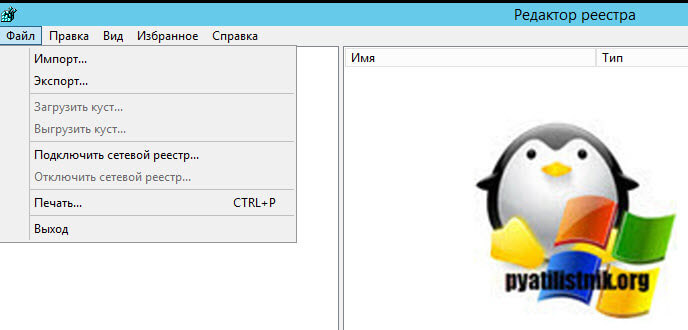

Теперь, чтобы нам подключиться к реестру другого компьютера или сервера, вам необходимо выбрать меню файл, где необходимо найти пункт «Подключить сетевой реестр«

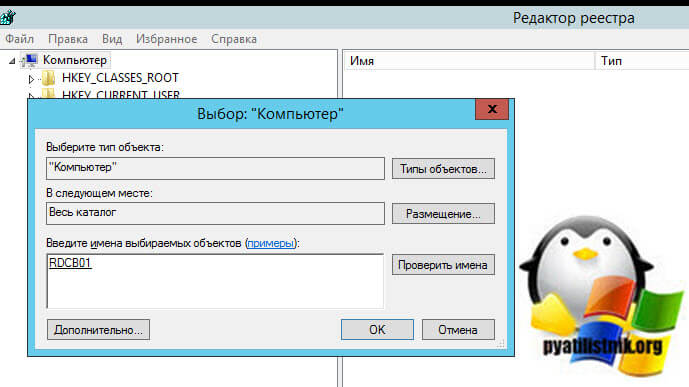

В поле «Введите имена выбираемых объектов», укажите DNS имя вашего удаленного сервера, в моем примере это сервер с Windows Server 2019 под именем RDCB01 и нажимаем проверить имена, если все хорошо, то под именем появится подчеркивание, что означает о выявлении сервера с таким именем. Нажимаем ок и пробуем подключить сетевой реестр Windows.

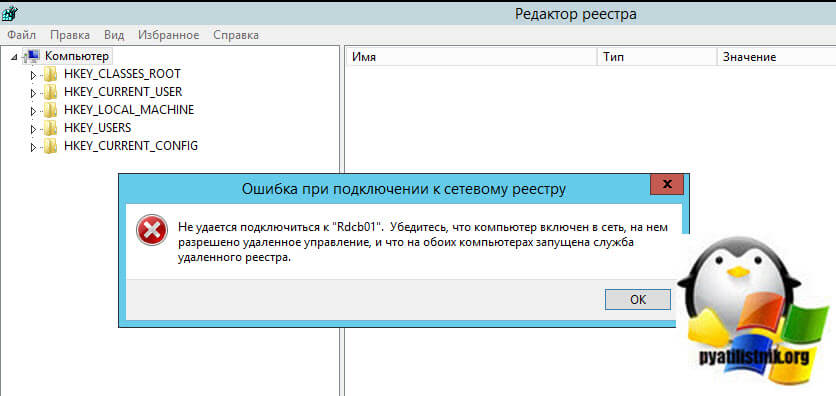

В момент подключения, если на стороне удаленного сервера есть сетевые проблемы или брандмауэр, то вы можете увидеть вот такое предупреждение:

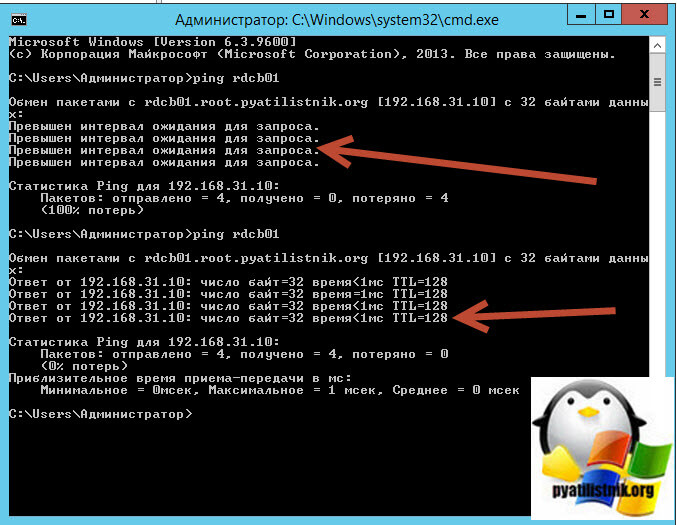

Если вы точно знаете, что удаленный компьютер должен отвечать на сетевые пакеты PING, то попробуем проверить его доступность, для этого откройте командную строку и введите:

Если вы видите, что «Превышен интервал ожидания для запроса», то это означает, что сервер не доступен, при условии, что как я и говорил пакеты PING не лочатся сетевым экраном. Если у вас видится время ответа TTL, то это означает, что сервер по сети доступен и с ним можно взаимодействовать, чтобы включить удаленно нужную службу

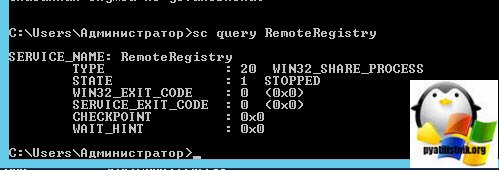

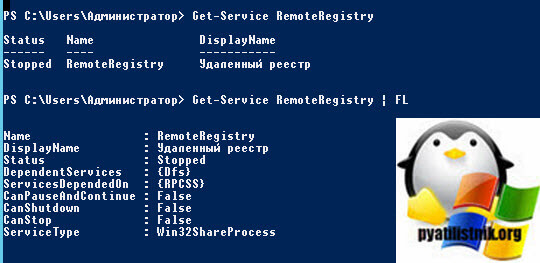

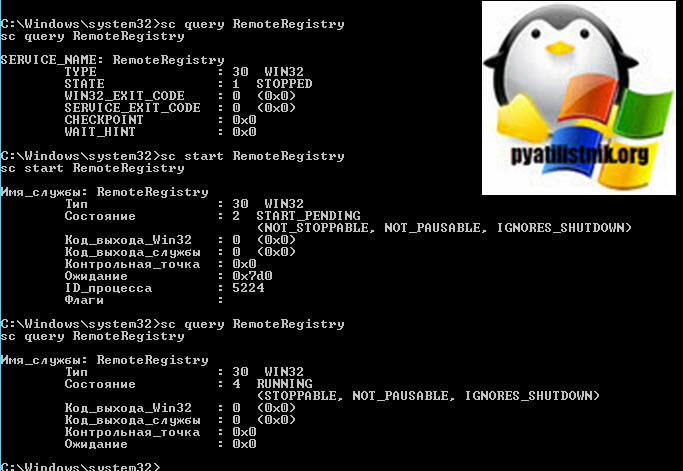

Как нам писала ошибка выше, на обоих компьютерах должна быть запущена служба удаленного реестра. В командной строке вы можете проверить состояние данной службы для этого введите:

Как видим в моем примере у нее статус STOPPED

То же самое можно посмотреть и через PowerShell

запустим у себя локально службу удаленного реестра.

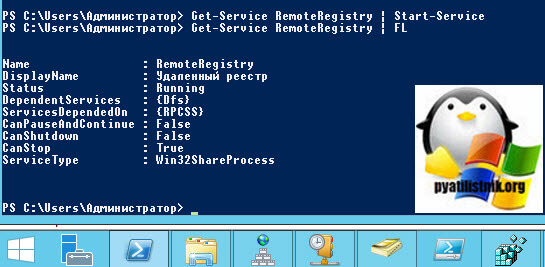

Так же можно тут же проверить доступность службы на удаленном компьютере:

Если ваше обращение блокирует на той стороне брандмауэр, то вы увидите вот такое сообщение, но не спешите расстраиваться, вы либо можете его отключить локально, или если есть административные права на удаленную систему, то мы это сделаем удаленно, об этом ниже.

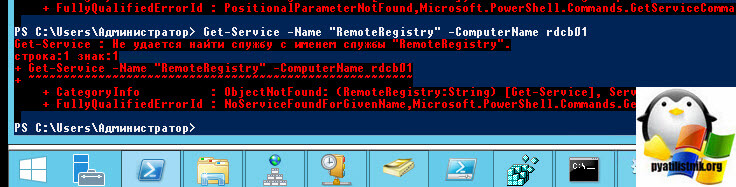

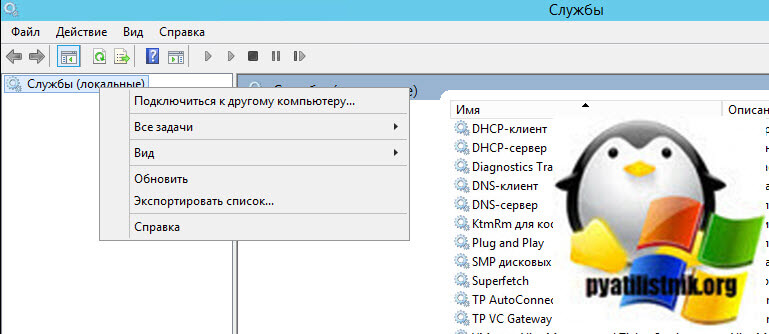

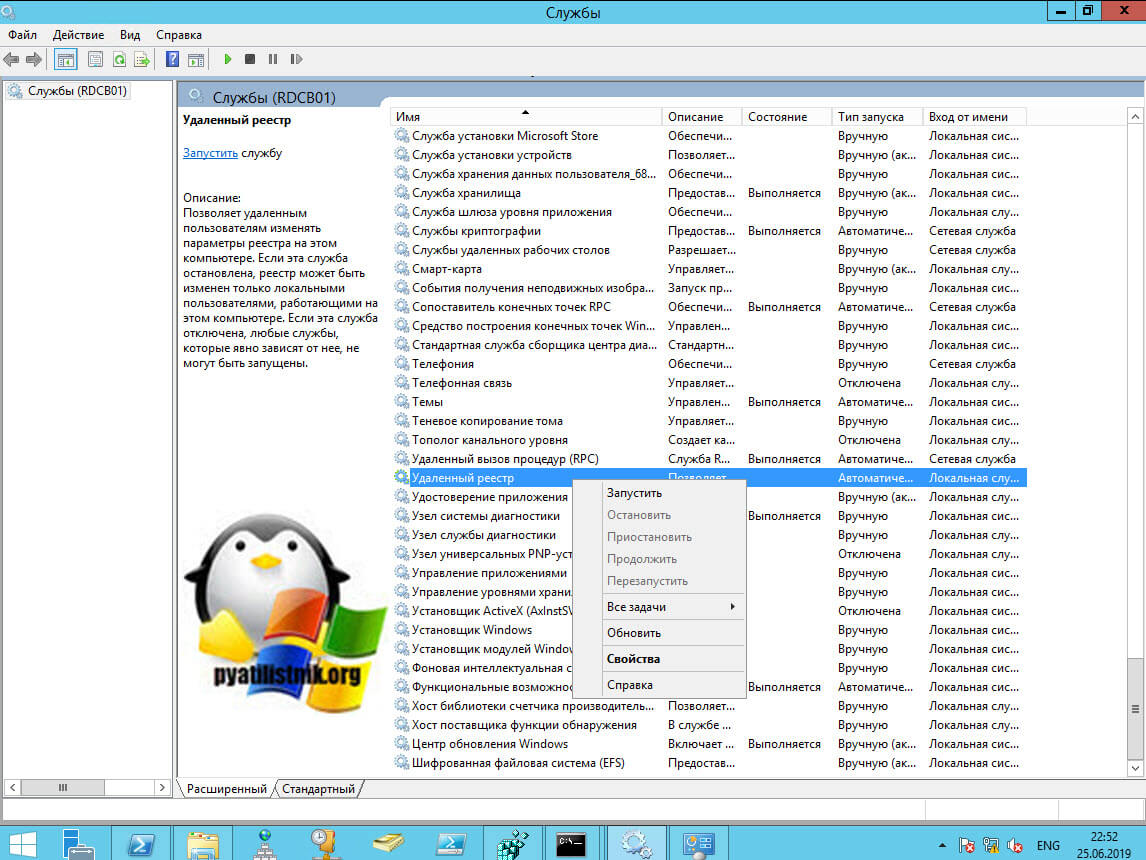

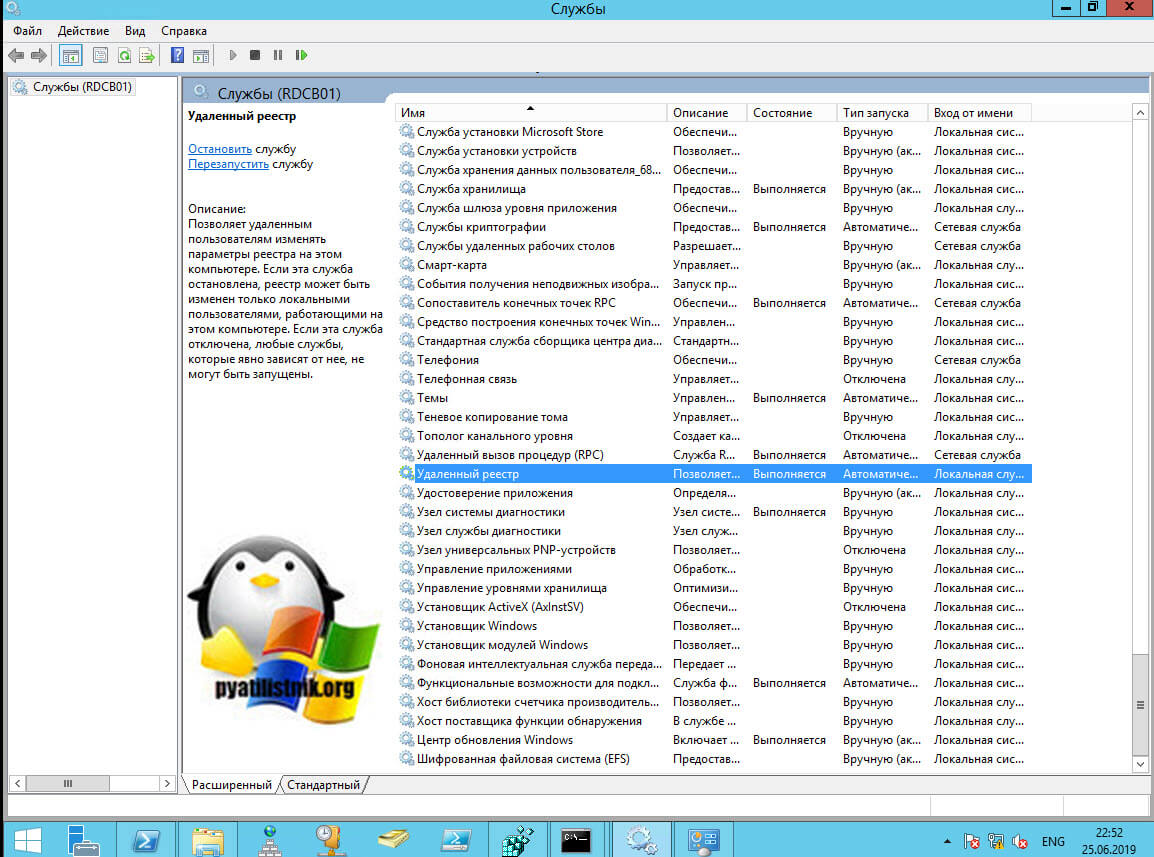

Теперь попробуем запустить данную службу на удаленном сервере RDCB01, для этого откройте окно выполнить и введите в нем команду services.msc и нажмите Enter, у вас откроется оснастка службы.

Щелкаем по службам и из контекстного меню выбираем пункт «Подключиться к другому компьютеру»

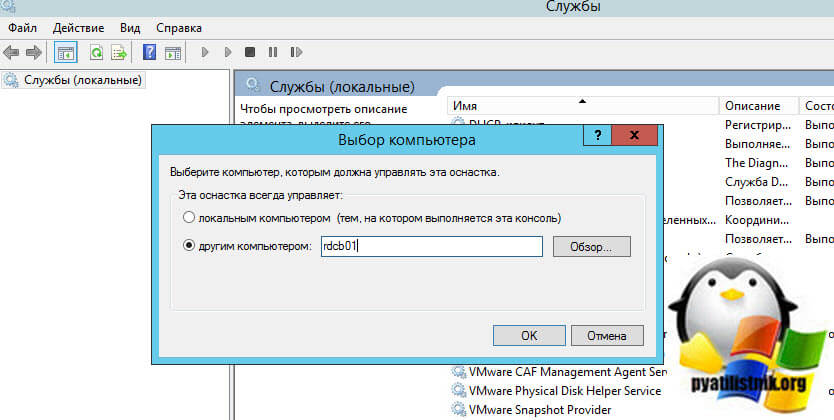

Указываем имя компьютера и нажимаем «OK».

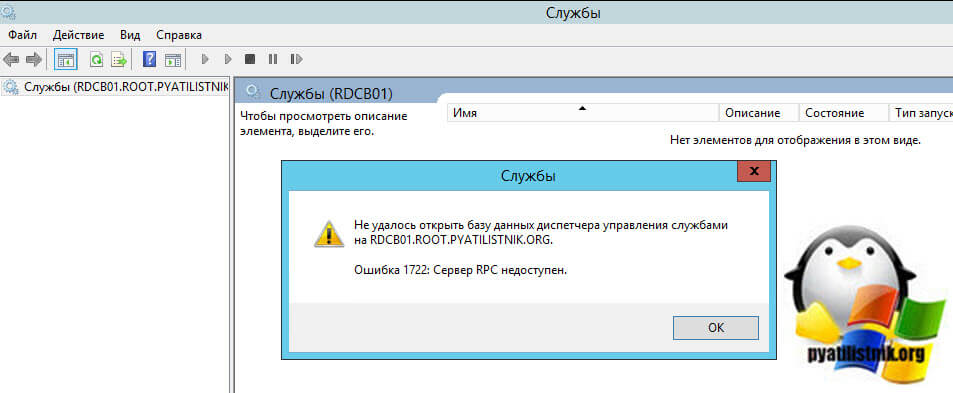

Если брандмауэр не блокирует подключение, то вы увидите успешное выполнение операции, если блокирует, то увидите ошибку:

Причин у ошибки «1722: Сервер RPC недоступен» несколько:

Давайте мы удаленно включим данные правила, напоминаю, что для этого у вас должны быть права локального администратора на удаленном компьютере, понятно, что вы можете включить их локально, но машинка может быть в другом городе или стране. На помощь нам приходит в очередной раз Марк Руссинович и его набор утилит sysinternals. Из данного набора нам потребуется утилита PSTools, она позволит и удаленно запустить службу и при необходимости добавить правило в брандмауэр.

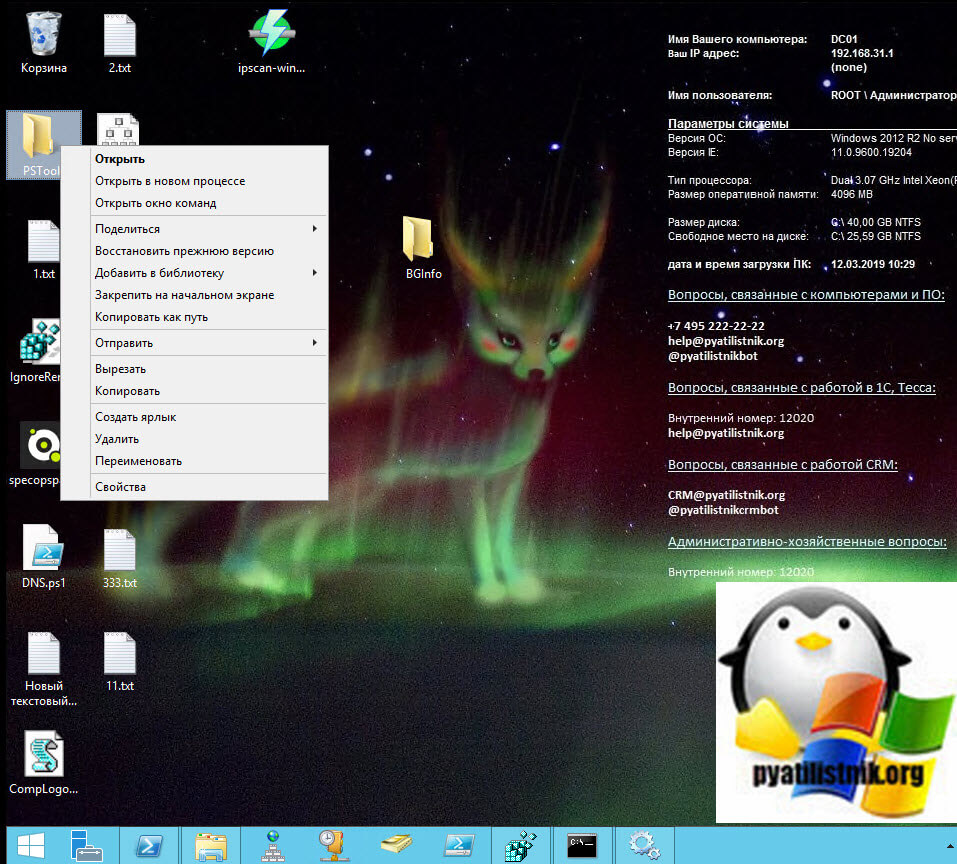

Загружаете данный архив с утилитами, распаковываете его в нужное вам место. Теперь зажав клавишу Shift щелкните правой кнопкой мыши по папке с утилитами и из контекстного меню выберите пункт «Открыть окно команд».

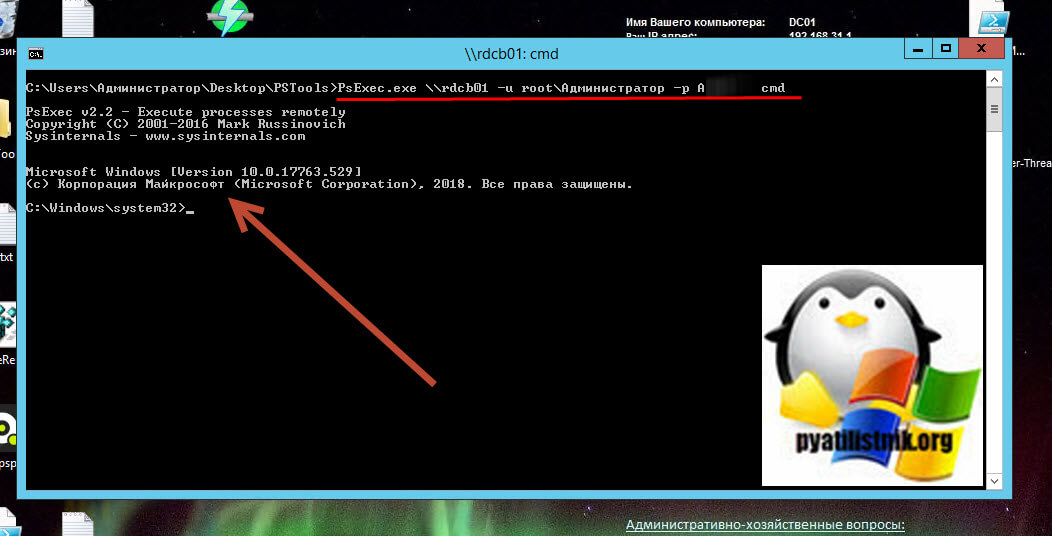

Введите вот такую команду:

Я наблюдаю успешное подключение к командной строке на удаленном компьютере RDCB01, там сейчас запущена служба PsExec.exe. Теперь на удаленной системе я могу делать все, что мне нужно.

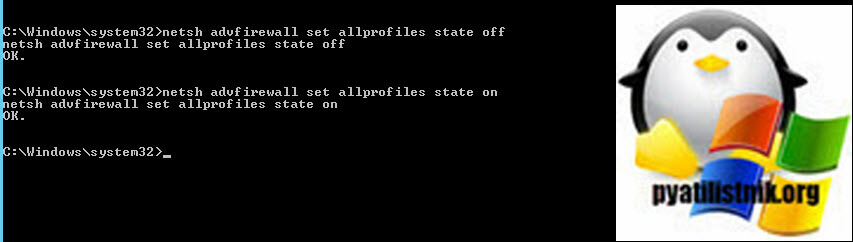

Вы можете на удаленном компьютере отключить брандмауэр на время, чтобы произвести настройки служб:

потом обратно включить netsh advfirewall set allprofiles state on (Обязательно включите после настроек)

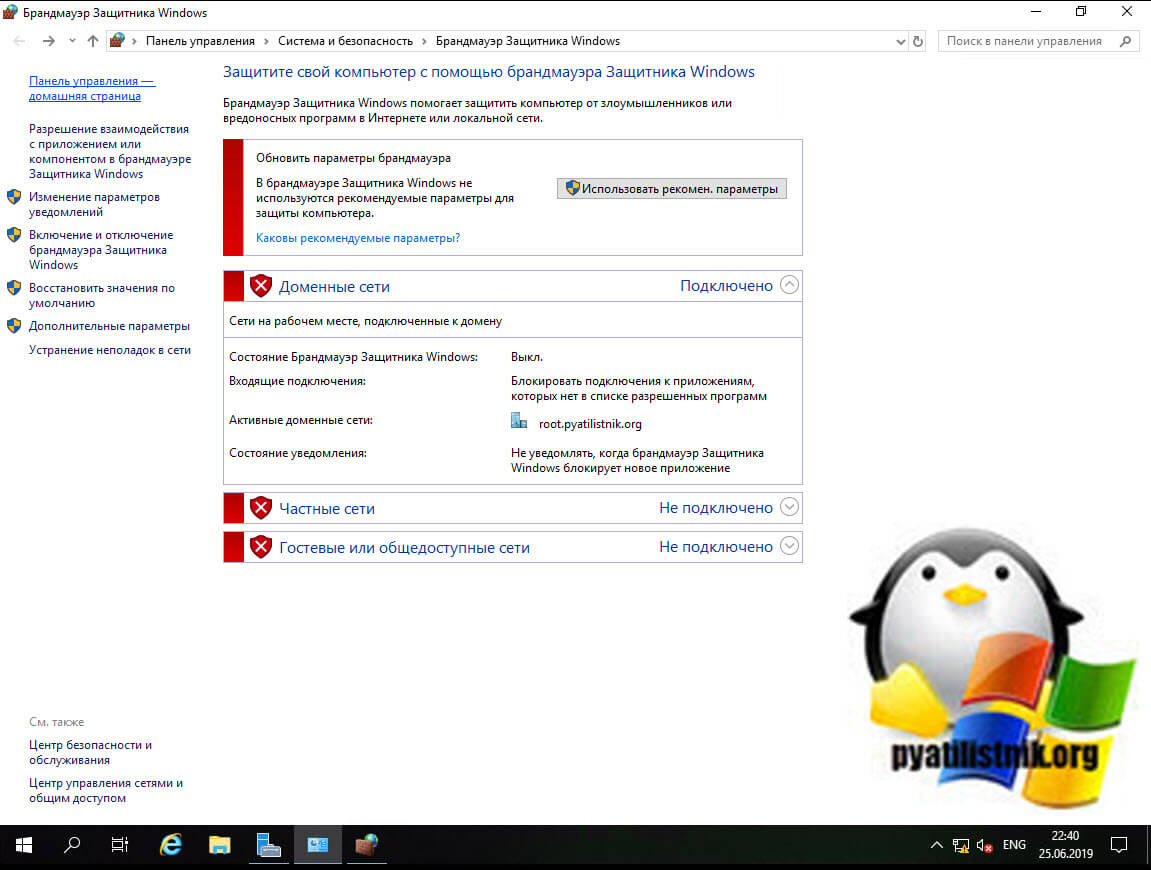

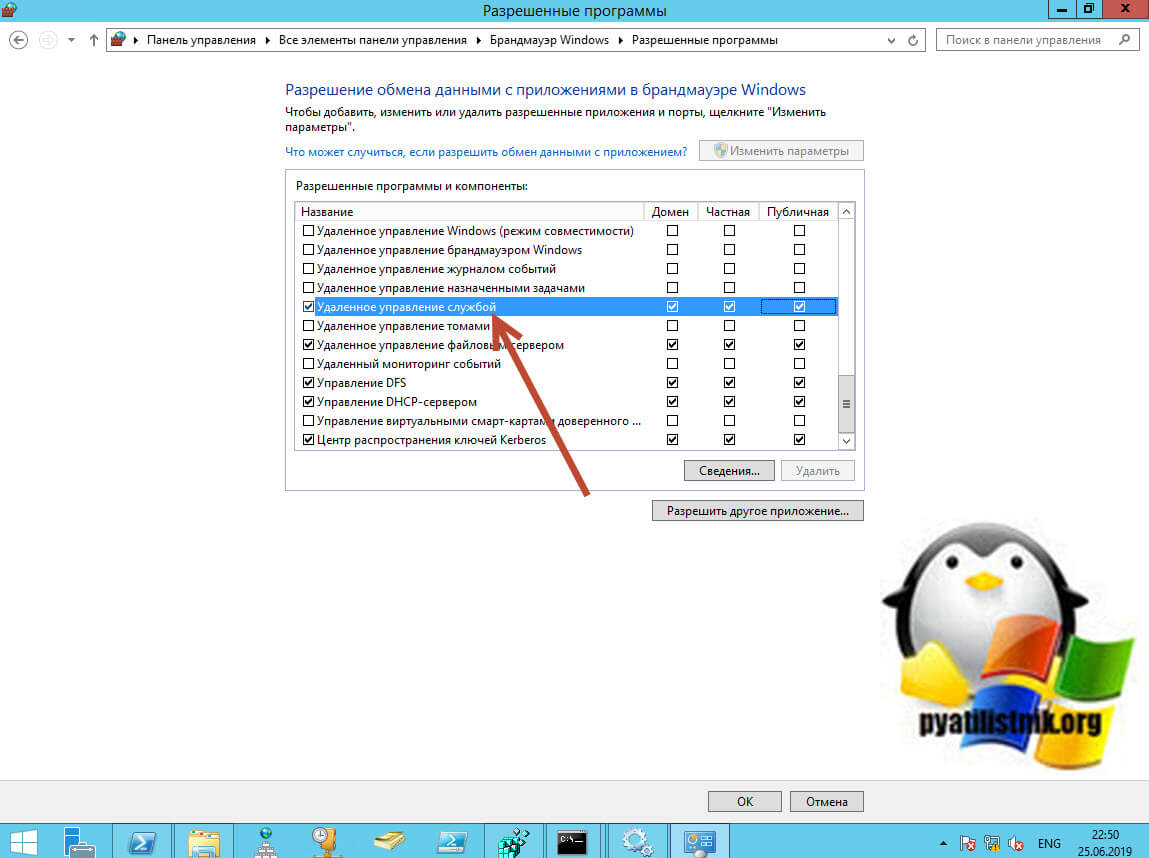

Далее я вам советую включить на брандмауэре в разделе «Разрешение взаимодействия с приложениями или компонентом в брандмауэре», набор правил «Удаленное управление службой», это даст возможность цепляться к оснастке «Службы» на другом компьютере

Далее подключаетесь в оснастке службы к нужному хосту и запускаем службу «Удаленный реестр»

Так же можно изначально прямо из командной строки включить нужную службу в PsExec.exe, я вам не показал, этого сразу, чтобы вы могли настроить для себя брандмауэр. Проверим статус службы:

Далее запустим службу sc start RemoteRegistry

Как видим служба RemoteRegistry успешно запущена, при чем удаленно.

Пробуем подключиться к удаленному, сетевому реестру, теперь у нас не возникает проблем и мы видим, что добавился новый раздел RDCB01.

Remote registry что за служба

Время от времени, при подозрении на вирусную активность нам случается прибегать к помощи антивирусных утилит, таких как Dr.Web и AVZ.

Хочу остановиться немного более подробней на последней. Не стану углубляться в описание оптимально задаваемых настроек перед ее использованием, благо информации на сей счет имеется в избытке как на официальном сайте, так и в сети вообще. Кроме того, интуитивно можно разобраться в них и самостоятельно.

Если кто обращал внимание, то по окончании проверки, мы, скорее всего, увидим следующую картину маслом:

Что это означает, что это за службы, их предназначение и безопасно ли их отключать?

Итак:

Служба RemoteRegistry (Remote Registry)

Это служба удаленного управления реестром.

Позволяет удаленным пользователям изменять параметры реестра на этом компьютере. Если эта служба остановлена, реестр может быть изменен только локальными пользователями, работающими на этом компьютере. Данной службы нет в операционной системе Windows XP Home, да и в ХР Professional она без надобности, имхо.

Название службы: RemoteRegistry

Название процесса: svchost.exe

По умолчанию в Windows XP Home: Недоступна

По умолчанию в Windows XP Pro: Автоматически

Рекомендуемое значение: Отключена

Вход от имени: Локальная служба

Служба TermService (Terminal Services)

Служба терминалов.

Данная служба предоставляет возможность нескольким пользователям интерактивно подключаться к компьютеру и отображает рабочий стол и приложения на удаленных компьютерах. Является основой для удаленного рабочего стола (включая удаленное администрирование), быстрого переключения пользователей, удаленного помощника и служб терминалов.

Название службы: TermService

Название процесса: svchost.exe

По умолчанию в Windows XP Home: Вручную

По умолчанию в Windows XP Pro: Вручную

Рекомендуемое значение Вручную, или вообще Отключена.

Вход от имени: Локальная система

Служба обнаружения SSDP (SSDP Discovery Service)

Данная служба включает обнаружение UPnP-устройств в домашней сети. Однако, необходимость данного сервиса в домашних условиях вызывает большое сомнение.

Название службы: SSDPSRV

Название процесса: svchost.exe

По умолчанию в Windows XP Home: Вручную

По умолчанию в Windows XP Pro: Вручную

Рекомендуемое значение: Отключена

Вход от имени: Локальная служба

Служба Schedule (Task Scheduler)

В дополнение к командам AT системы Windows XP и Windows Server 2003 располагают новым средством — планировщиком заданий (Task Scheduler). (Присутствует также новая утилита командной строки — Schtasks.exe, имеющая значительно больше функциональных возможностей по сравнению с AT.) С помощью планировщика заданий можно составить расписание запуска командных файлов, документов, обычных приложений или различных утилит для обслуживания системы. Программы могут запускаться однократно, ежедневно, еженедельно или ежемесячно в заданные дни, при загрузке системы или регистрации в ней, а также при бездействии системы (idle state). Планировщик позволяет задавать достаточно сложное расписание для выполнения заданий, в котором определяются продолжительность задания, время его окончания, количество повторов, зависимость от состояния источника питания (работа от сети или от батарей) и т. п.

Задание сохраняется как файл с расширением job, что позволяет перемещать его с одного компьютера на другой. Администраторы могут создавать файлы заданий для обслуживания систем и переносить их в нужное место. К папке заданий можно обращаться удаленно, кроме того, задания можно пересылать по электронной почте.

Служба Task Scheduler (имя Schedule) инсталлируется вместе с системой и автоматически запускается при ее загрузке. Управление этой службой может осуществляться интерактивно из окнаScheduled Tasks (Назначенные задания), которое доступно из панели управления или по команде Start | АН Programs | Accessories | System Tools | Scheduled Tasks. При помощи менюAdvanced (Дополнительно) в окне планировщика заданий можно приостанавливать или запускать снова эту службу. Данное меню позволяет также обращаться к журналу регистрации запланированных и выполненных заданий (командаView Log (Просмотр журнала)), в котором также фиксируются все ошибки, возникшие при запуске заданий.

Опасность автоматического запуска этой службы может представлять собой скрытый системный запуск внедренного на ПК вредоносного ПО, поэтому ее можно тоже отключить, или в крайнем случае определить режим запуска как Вручную.

Служба mnmsrvc (NetMeeting Remote Desktop Sharing)

Системная служба общего доступа к рабочему столу NetMeeting позволяет прошедшим проверку пользователям удаленно управлять рабочим столом Windows с помощью программы Windows NetMeeting с другого компьютера по внутренней сети предприятия. Службу необходимо явно включить в NetMeeting, а для отключения или закрытия предназначен значок в области уведомлений Windows. Если вы заботитесь о безопасности вашего компьютера, то есть смысл отключить данную службу.

Название службы: mnmsrvc

Название процесса: mnmsrvc.exe

По умолчанию в Windows XP Home: Вручную

По умолчанию в Windows XP Pro: Вручную

Рекомендуемое значение: Отключена

Вход от имени: Локальная система

Используемые протоколы и порты, на которых служба ожидает входящий трафик: TCP: 3389.

Служба RDSessMgr (Remote Desktop Help Session Manager)

Это служба диспетчера сеанса справки для удаленного рабочего стола.

Управляет возможностями удаленного помощника. После остановки данной службы удаленный помощник будет недоступен. Если вам не нужна данная служба, то просто отключите ее. В режиме бездействия данная служба занимает от 3.4 до мб оперативной памяти.

Название службы: RDSessMgr

Название процесса: sessmgr.exe

По умолчанию в Windows XP Home: Вручную

По умолчанию в Windows XP Pro: Вручную

Рекомендуемое значение: Отключена

Вход от имени: Локальная система.

Далее, в появившемся поле ввода копипастим (копируем-вставляем) следующий скрипт:

begin

RegKeyIntParamWrite(‘HKEY_LOCAL_MACHINE’, ‘SYSTEM\CurrentControlSet\Control\Terminal Server’,’fAllowToGetHelp’, 0);

RegKeyIntParamWrite(‘HKEY_LOCAL_MACHINE’, ‘System\CurrentControlSet\Services\LanmanServer\Pa rameters’,’AutoShareWks’, 0);

RegKeyIntParamWrite(‘HKEY_LOCAL_MACHINE’, ‘System\CurrentControlSet\Services\CDROM’,’AutoRun ‘, 0);

SetServiceStart(‘RDSessMgr’, 4);

SetServiceStart(‘mnmsrvc’, 4);

SetServiceStart(‘Schedule’, 4);

SetServiceStart(‘SSDPSRV’, 4);

SetServiceStart(‘TermService’, 4);

SetServiceStart(‘RemoteRegistry’, 4);

RebootWindows(true);

end.

Жмем Запустить и уходим в reboot. После перезагрузки Ваш железный друг стал еще более неуязвимым ко всяким недружественным нападкам из сети.

Всем добра и света.

Автоматический контроль с помощью удаленного доступа к реестру Windows

Поддержка исправной, корректной работы компьютеров и ПО обычных пользователей — рутина сотрудников техподдержки и/или администраторов. Если компания небольшая, а все находятся в одной-двух комнатах, обычно нетрудно подойти самому и решить проблему или проверить то, что нужно.

Но что делать, если компания большая, а пользователь находится на другой площадке/в другом городе/стране?

Один из классических инструментов для такой работы — удаленное подключение (с помощью RDP, ПО вроде TeamViewer/Skype с демонстрацией рабочего стола и так далее). Однако он не лишен принципиальных недостатков:

Наконец — такой подход используется, когда инцидент уже произошел (сложно представить себе, чтобы администратор время от времени «профилактически» подключался к каждому пользователю). Именно поэтому важен механизм контроля (мониторинга) удаленных компьютеров.

Одним из возможных решений — использование удаленного доступа к реестру Windows. Он хранит данные в виде иерархической базы данных, что позволяет их быстро получать и компактно хранить. Используют реестр для хранения собственных настроек и параметров как ОС и встроенные службы, так и большинство сторонних программ. Поэтому содержание реестра во многом влияет на работу системы.

Исходя из этого, реестр вполне может использоваться как «индикатор» для контроля (можно обнаружить ошибку, если она связана с некорректными параметрами в реестре или смоделировать у себя проблемную ситуацию).

Еще одна возможность, которую дает такое решение — возможность административного контроля пользователей (например, удаленное чтение позволяет увидеть факты установок нежелательных программ и внесение изменений в настройки) — не стоит забывать о влиянии «человеческого фактора» на работу системы. На практике это пригодилось в рамках проекта SkypeTime, где было нужно отследить исправление настроек в Skype for Business.

Но реестр содержит тысячи записей, проконтролировать всех их крайне сложно. Поэтому прежде всего следует ограничить предмет контроля — определить, какие именно параметры нам интересны, и узнать, в каких именно ветках реестра находятся соответствующие значения. Как правило, последнее не составляет труда найти в документации / Интернете, или определить самостоятельно исходя из названий ключей.

Определившись с предметом контроля, можно переходить к непосредственной настройке удаленного доступа. Для этого необходимо активировать службу Remote Procedure Call на удаленных компьютерах и нужным образом настроить firewall, что удобно сделать с помощью групповых политик. С учетом требований безопасности, для доступа необходимы права доменного администратора или локального администратора на каждом из устройств.

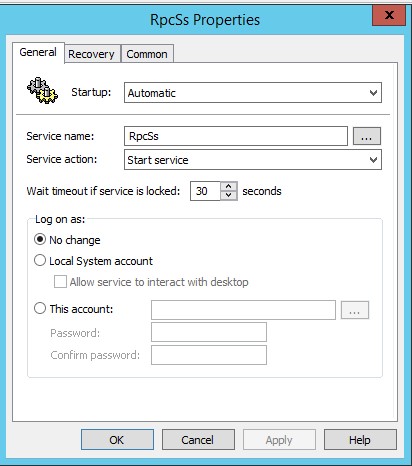

Для активации самой службы, в разделе Computer Configuration > Preferences > Control Panel Settings > Services задаем для службы RpcSs параметры, как на скрин-шоте

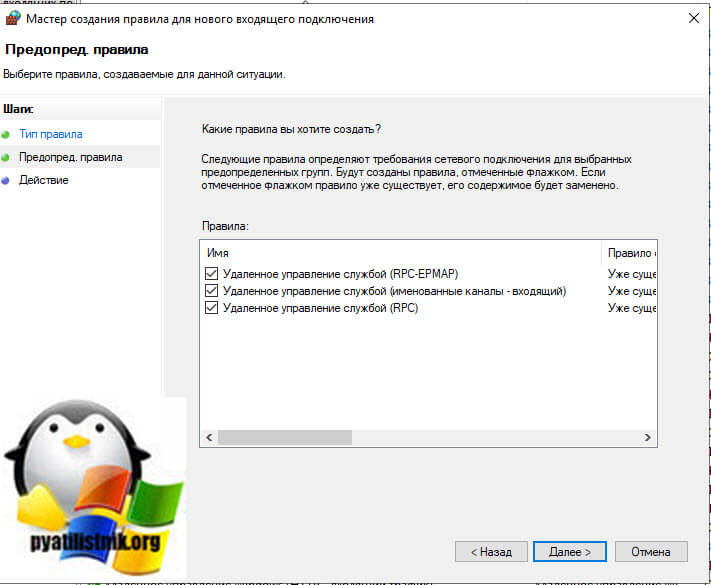

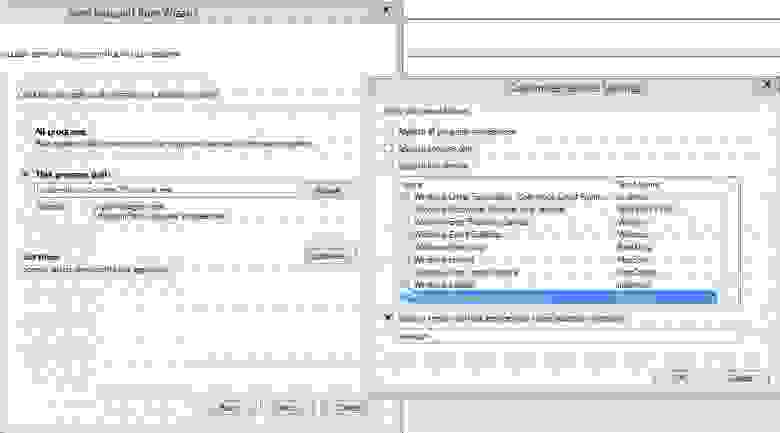

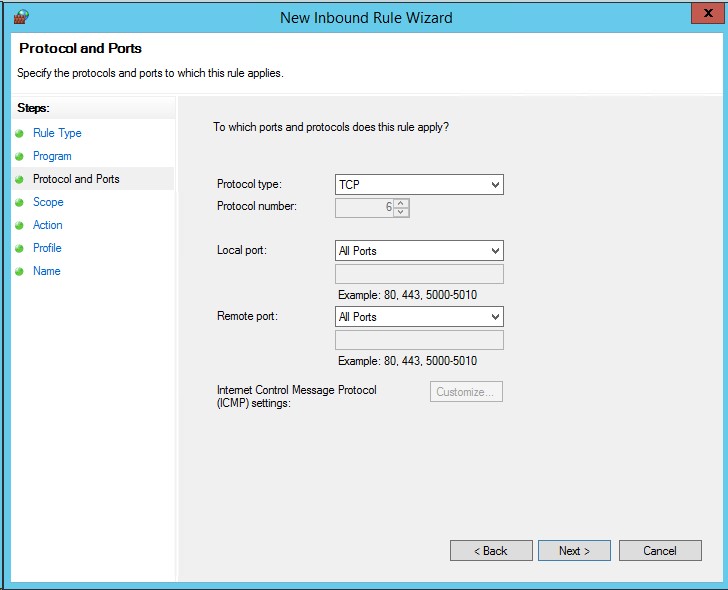

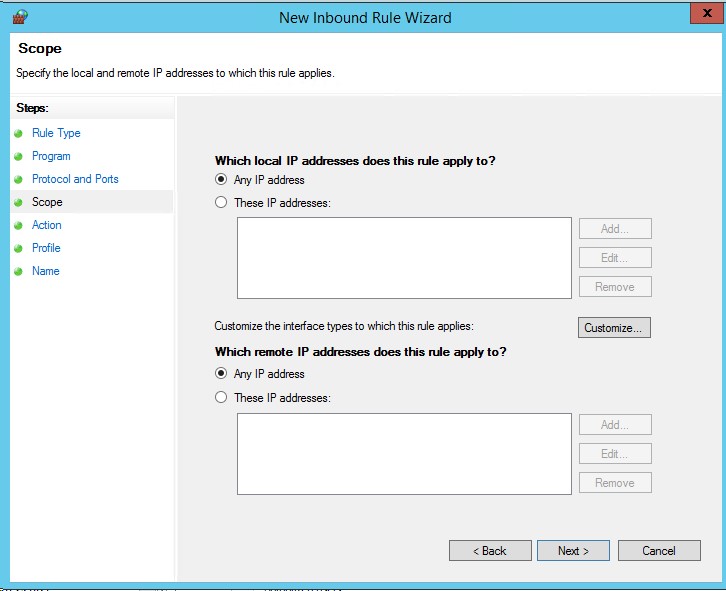

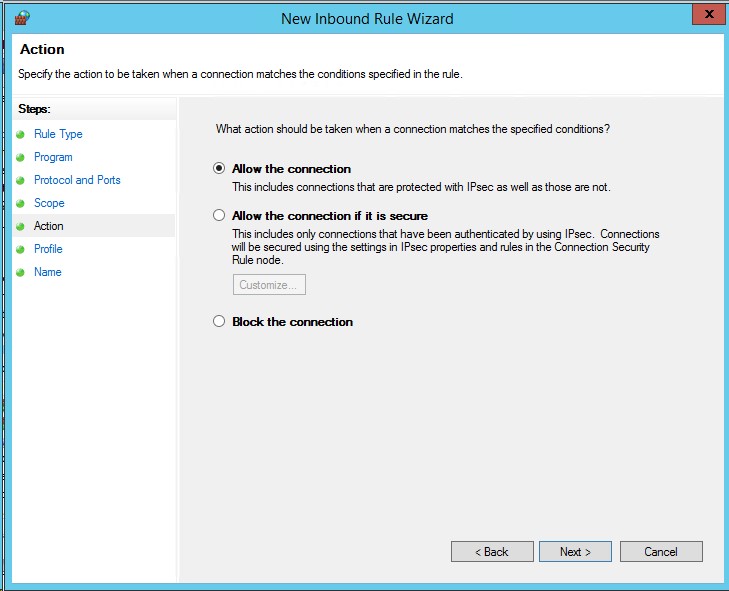

Осталось добавить соответствующие исключения Firewall. В этой же политике в разделе Computer Configuration > Policies > Windows Settings > Security Settings > Windows Firewall with Advanced Security > Inbound Rules создаем New Rule:

Rule Type – Custom

В качестве пути программы указываем – %SystemRoot%\system32\svchost.exe

Из дополнительных настроек в разделе Службы (Services) задаем Применять к службе со следующим кратким именем – Winmgmt

На следующих страницах задаем TCP без указания конкретных портов и для всех адресов

и разрешаем подключение (Allow the Connection) для доменного профиля

Однако контролировать вручную реестр десятков и сотен компьютеров «вручную» (пусть даже по нескольким записям) — дело неблагодарное и бессмысленное. К счастью, этот процесс достаточно просто автоматизировать с помощью скриптов. Например, следующий скрипт на PowerShell позволяет узнать, кто из пользователей изменял параметры AwayThreshold и IdleThreshold (время перехода в состояние «Нет на месте» и «Неактивен») для Skype for Business.

Для большего удобства, скрипт может быть запущен с параметрами:

-c путь к файлу со списком hostname компьютеров для проверки, если не задано — получает компьютеры из AD с активностью за 30 дней.

-r путь к файлу, в который будут записаны hostname компьютеров у которых была ошибка RPC.

-u путь к файлу со списком юзеров (login), если не задано — проверяет всех.

-o путь к файлу, в котором будет результат выполнения скрипта, по умолчанию output.csv.

-a минимальное значение для параметра AwayThreshold, записи со значением, меньше указанного, не попадут результат выполнения скрипта.

-i минимальное значение для параметра IdleThreshold, записи со значением, меньше указанного, не попадут результат выполнения скрипта.

Далее запуск скрипта можно автоматизировать, добавив в Планировщик заданий Windows (Task Scheduler) или через функционал Sheduled Job в PowerShell.

Отключаем потенциально опасные службы Windows

13.11.2017 2 мин. чтения

С целью обеспечения безопасности вашего компьютера необходимо отключать некоторые потенциально опасные службы Windows. Кроме того, отключение некоторых служб позволяет немного ускорить работу вашего персонального компьютера.

Где находится список служб Windows?

Открыть окно администрирования служб можно несколькими вариантами:

Как отключить службы Windows?

У нас открылось окно со списком всех служб Windows. Каждая служба имеет свое название и описание, где есть информация за что служба отвечает.

Чтобы отключить службу необходимо дважды нажать на нужной службе. После чего откроется окно с настройками службы.

В открывшемся окне необходимо изменить тип запуска на «Вручную» или «Отключена».

После чего необходимо остановить службу, нажав на соответствующую кнопку «Остановить».

Какие службы Windows отключать?

Отключать службы нужно аккуратно. Убедитесь, что работа той или иной службы не требуется для функционирования каких-либо нужных вам служб, приложений или устройств.

Перед отключением службы необходимо посмотреть какие службы зависят от отключаемой. Для просмотра зависимостей необходимо зайти в настройки службы и перейти во вкладку «Зависимости». Верхний список служб — это службы от которых зависит выбранная служба, нижний — какие службы зависят от выбранной службы.

Если списки пустые, то можно смело отключать службу.

Потенциально опасные службы Windows, которые используются для внешних атак

Удаленный реестр (RemoteRegistry) — позволяет удаленным пользователям изменять параметры реестра на вашем компьютере. Если остановить службу, то реестр может быть изменен только локальными пользователями, работающими на компьютере.

Службы терминалов (TermService) — служба предназначена для удаленного подключения к компьютеру по сети. Данная служба является основной для удаленного рабочего стола, удаленного администрирования, удаленного помощника и служб терминалов.

Служба обнаружения SSDP (SSDPSRV) — служба предназначена для обнаружения UPnP-устройств в домашней сети. UPnP (Universal Plug and Play) — универсальная автоматическая настройка и подключение сетевых устройств друг к другу, в результате чего сеть может стать доступной большому числу людей.

Планировщик заданий (Shedule) — данная служба позволяет настраивать расписание автоматического выполнения задач на компьютере. Автоматически запускает различные программы, скрипты и т. п. в запланированное время. Часто используется вирусами для автозагрузки или для отложенного выполнения. Многие легальные программы используют данную службу для своей работы, например антивирусы для ежедневного обновления антивирусных баз. Посмотреть список заданий можно тут: Пуск — Программы — Стандартные — Служебные — Назначенные задания.

Диспетчер сеанса справки для удаленного рабочего стола (Remote Desktop Help Session Manager) — служба управляет возможностями Удаленного помощника.

Telnet (Telnet) — позволяет удаленному пользователю входить и запускать программы, поддерживает различные клиенты TCP/IP Telnet, включая компьютеры с операционными системами Unix и Windows. Обеспечивает возможность соединения и удалённой работы в системе по протоколу Telnet (Teletype Network) с помощью командного интерпретатора. Данный протокол не использует шифрование и поэтому очень уязвим для атак при применении его в сети. Если эта служба остановлена, то удаленный пользователь не сможет запускать программы.

Вторичный вход в систему (Seclogon) — служба позволяет запускать процессы от имени другого пользователя.