Safety testing что это

Тестирование безопасности

Введение в тестирование безопасности

Типы тестирования безопасности

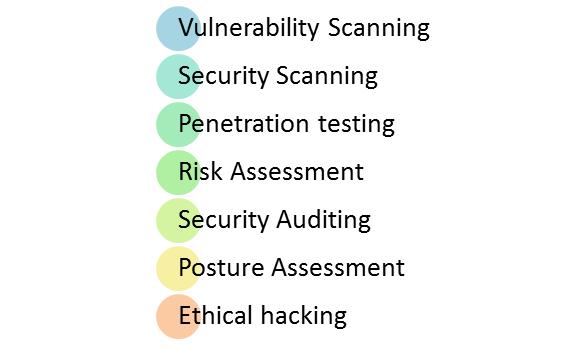

Руководство по методологии тестирования безопасности с открытым исходным кодом имеет семь основных типов тестов безопасности. Описано следующее:

1. Сканирование уязвимостей

Это выполняется с помощью автоматизированного программного обеспечения для сканирования системы на наличие известных признаков уязвимости.

2. Сканирование безопасности

Он включает в себя выявление слабых мест в сети и системе и предлагает альтернативы для снижения таких опасностей. Для ручного и автоматического сканирования это сканирование может быть сделано.

3. Тест на проникновение

Этот тест имитирует злонамеренную хакерскую атаку. Это исследование включает анализ конкретной системы для выявления возможных уязвимостей для внутреннего взлома.

4. Оценка риска

Этот тест включает в себя анализ угроз безопасности, наблюдаемых в компании. Риски имеют низкую, среднюю и высокую классификацию. Этот тест предлагает меры по снижению риска и действия.

5. Аудит безопасности

Аудит также может проводиться в режиме онлайн по линии, проверок кода и операционных систем на наличие ошибок безопасности.

6.Этический взлом

Этический взлом не то же самое, что злонамеренный взлом. Этический взлом направлен на выявление недостатков безопасности в организационной структуре.

7. Оценка осанки

Это объединяет сканирование безопасности, оценки рисков и этический взлом, чтобы показать общую позицию безопасности организации.

Методологии тестирования безопасности

Существуют разные методики тестирования безопасности

1. Тигровая шкатулка

2. Черный ящик

3. Серая коробка

Tiger Box:

Этот взлом обычно выполняется на ноутбуке с операционной системой и набором инструментов взлома. Этот тест позволяет операторам тестирования на проникновение и операторам тестирования безопасности оценивать и атаковать уязвимости.

Черный ящик:

Серая коробка:

Как мы можем провести тестирование безопасности?

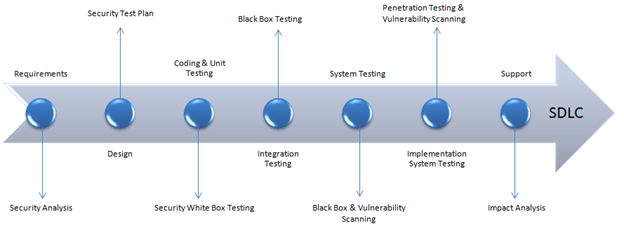

Всегда считалось, что если мы отложим тестирование безопасности после внедрения или развертывания программного обеспечения, эта стоимость будет увеличена. На более ранних этапах тесты безопасности должны выполняться в жизненном цикле SDLC. Давайте посмотрим на соответствующие процедуры безопасности для каждого этапа SDLC. Для областей ввода тестер может проверить максимальную длину. Это ограничение может не позволять хакеру включать такие вредоносные скрипты.

• Оценка безопасности требований и проверка злоупотреблений / злоупотреблений.

• Анализ угроз безопасности для проектирования. Разработка плана испытаний, включая тестирование безопасности.

10 лучших инструментов тестирования безопасности с открытым исходным кодом

Ниже приведен список лучших инструментов тестирования безопасности вместе с их функциями. Вы можете выбрать любой инструмент в зависимости от ваших потребностей.

1. вапити

Особенности Wapiti

• XSS инъекция

• Внедрение базы данных

• Обнаружение выполнения команды.

• впрыск CRLF

2. Zed Attack Proxy

Zed Attack Proxy, обычно известный как ZAP, ZAP был создан OWASP и с этим ZAP является открытым исходным кодом. Zed Attack Proxy При поддержке Unix / Linux, Windows и Mac OS Zed Attack Proxy позволяет выявлять ряд уязвимостей даже на стадии разработки и тестирования в веб-приложениях. Этот инструмент тестирования прост в использовании, даже если вы начинающий тест на проникновение.

Особенности Zed Attack

• Zed Attack Proxy поддерживает сканер автоматизации и поддержку аутентификации.

• Zed Attack Proxy также имеет динамический сертификат SSL и поддержку веб-сокетов.

3. Вега

Особенности Vega

• Вега имеет межсайтовый скриптинг.

• Проверка SQL-инъекций

4. W3af

Особенности W3af

• Несколько дефектных настроек CORS

• CSRF и многое другое уязвимость

5. Skipfish

6. SQLMap

7. Wfuzz

Особенности Wfuzz

• Wifuzz поддерживает несколько точек впрыска.

• Выход Wfuzz в HTML

• Он также имеет многопоточность

• Также имеется поддержка нескольких прокси

8. Metasploit

Особенности Metasploit

• Структура намного лучше, чем у конкурентов.

• Множество сценариев для инфильтрационных макетов

9. Acunetix

Полный инструмент оценки проникновения автоматизации для сканирования ваших сайтов на наличие 4500+ уязвимостей. Самая поразительная особенность Acunetix в том, что он может перебирать тысячи страниц без перерыва.

Особенность Acunetix

10. Граббер

Особенности Grabber

• Резервное копирование файлов

• Проверка Ajax

Вывод

В этой статье мы увидели, что такое тестирование безопасности, зачем оно нам, наряду с различными типами тестирования безопасности, инструментами, используемыми для тестирования, и функциями. Надеюсь, что эта статья поможет вам выбрать инструменты тестирования на основе ваших требований и функций, указанных выше.

Рекомендуемые статьи

Тестирование безопасности

Что такое тестирование безопасности?

SECURITY TESTING — это тип тестирования программного обеспечения, который выявляет уязвимости, угрозы, риски в программном приложении и предотвращает злоумышленные атаки от злоумышленников. Целью тестов безопасности является выявление всех возможных лазеек и слабых мест в программной системе, которые могут привести к потере информации, доходов, репутации со стороны сотрудников или посторонних лиц Организации.

Целью тестирования безопасности является выявление угроз в системе и оценка ее потенциальных уязвимостей, чтобы система не перестала функционировать или использовалась. Это также помогает в обнаружении всех возможных угроз безопасности в системе и помогает разработчикам в устранении этих проблем посредством кодирования.

В этом уроке вы узнаете

Типы тестирования безопасности:

Существует семь основных типов тестирования безопасности согласно руководству по методологии Open Source Security Testing. Они объясняются следующим образом:

Как сделать тестирование безопасности

Всегда соглашаются, что стоимость будет больше, если мы отложим тестирование безопасности после фазы внедрения программного обеспечения или после развертывания. Таким образом, необходимо задействовать тестирование безопасности в жизненном цикле SDLC на более ранних этапах.

Давайте посмотрим на соответствующие процессы безопасности, которые будут приняты для каждой фазы в SDLC

План испытаний должен включать

Примеры тестовых сценариев для тестирования безопасности:

Примеры тестовых сценариев, чтобы дать вам представление о тестах безопасности —

Тестирование безопасности — Краткое руководство

Тестирование безопасности очень важно для защиты системы от вредоносных действий в сети.

Что такое тестирование безопасности?

Тестирование безопасности — это метод тестирования, позволяющий определить, защищает ли информационная система данные и поддерживает ли функциональность, как предполагалось. Тестирование безопасности не гарантирует полную безопасность системы, но важно включить тестирование безопасности как часть процесса тестирования.

Тестирование безопасности принимает следующие шесть мер для обеспечения защищенной среды:

Конфиденциальность — защищает от разглашения информации непреднамеренным получателям.

Целостность — позволяет передавать точную и правильную информацию от отправителей к получателям.

Аутентификация — проверяет и подтверждает личность пользователя.

Авторизация — определяет права доступа к пользователям и ресурсам.

Доступность — обеспечивает готовность информации по требованию.

Безотказность — гарантирует, что отправитель или получатель не получит отказа в отправке или получении сообщения.

Конфиденциальность — защищает от разглашения информации непреднамеренным получателям.

Целостность — позволяет передавать точную и правильную информацию от отправителей к получателям.

Аутентификация — проверяет и подтверждает личность пользователя.

Авторизация — определяет права доступа к пользователям и ресурсам.

Доступность — обеспечивает готовность информации по требованию.

Безотказность — гарантирует, что отправитель или получатель не получит отказа в отправке или получении сообщения.

пример

Обнаружение недостатка безопасности в веб-приложении требует сложных шагов и творческого мышления. Иногда простой тест может подвергнуть самую серьезную угрозу безопасности. Вы можете попробовать этот самый базовый тест в любом веб-приложении —

Войдите в веб-приложение, используя действительные учетные данные.

Выйдите из веб-приложения.

Нажмите кнопку НАЗАД браузера.

Убедитесь, что вас попросили снова войти в систему или вы можете вернуться на страницу входа снова.

Войдите в веб-приложение, используя действительные учетные данные.

Выйдите из веб-приложения.

Нажмите кнопку НАЗАД браузера.

Убедитесь, что вас попросили снова войти в систему или вы можете вернуться на страницу входа снова.

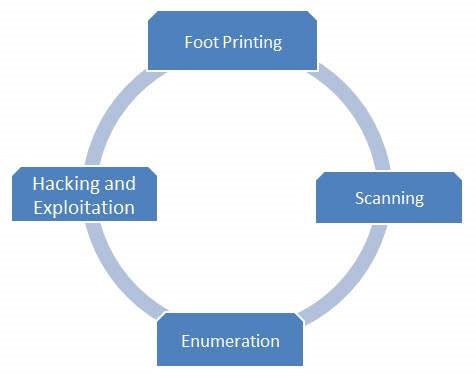

Тестирование безопасности — процесс

Тест на проникновение проводится поэтапно, и здесь, в этой главе, мы обсудим весь процесс. Надлежащая документация должна быть сделана на каждом этапе, чтобы все шаги, необходимые для воспроизведения атаки, были легко доступны. Документация также служит основой для подробного отчета, который клиенты получают в конце теста на проникновение.

Тест на проникновение — рабочий процесс

Тест на проникновение включает в себя четыре основных этапа —

Эти четыре шага повторяются несколько раз, что идет рука об руку с обычным SDLC.

Тестирование безопасности — вредоносное ПО

Вредоносное программное обеспечение (вредоносное ПО) — это любое программное обеспечение, которое частично и полностью контролирует систему злоумышленнику / создателю вредоносного ПО.

Malwares

Различные формы вредоносных программ перечислены ниже —

Червь — червь — это тип вредоносного ПО, который оставляет свою копию в памяти каждого компьютера на своем пути.

Троянец — Троянец — это не самовоспроизводящийся тип вредоносного программного обеспечения, который содержит вредоносный код, который в результате выполнения приводит к потере или краже данных или возможному повреждению системы.

Рекламное программное обеспечение. Рекламное программное обеспечение, также известное как бесплатное программное обеспечение или программное обеспечение, является бесплатным компьютерным программным обеспечением, которое содержит коммерческую рекламу игр, панелей инструментов рабочего стола и утилит. Это веб-приложение, которое собирает данные веб-браузера для таргетинга рекламных объявлений, особенно всплывающих окон.

Шпионское ПО — шпионское ПО — это программное обеспечение для проникновения, которое анонимно отслеживает пользователей и позволяет хакеру получать конфиденциальную информацию с компьютера пользователя. Шпионское ПО эксплуатирует уязвимости пользователей и приложений, которые нередко связаны с бесплатными загрузками программного обеспечения в Интернете или ссылками, по которым щелкают пользователи.

Червь — червь — это тип вредоносного ПО, который оставляет свою копию в памяти каждого компьютера на своем пути.

Троянец — Троянец — это не самовоспроизводящийся тип вредоносного программного обеспечения, который содержит вредоносный код, который в результате выполнения приводит к потере или краже данных или возможному повреждению системы.

Рекламное программное обеспечение. Рекламное программное обеспечение, также известное как бесплатное программное обеспечение или программное обеспечение, является бесплатным компьютерным программным обеспечением, которое содержит коммерческую рекламу игр, панелей инструментов рабочего стола и утилит. Это веб-приложение, которое собирает данные веб-браузера для таргетинга рекламных объявлений, особенно всплывающих окон.

Шпионское ПО — шпионское ПО — это программное обеспечение для проникновения, которое анонимно отслеживает пользователей и позволяет хакеру получать конфиденциальную информацию с компьютера пользователя. Шпионское ПО эксплуатирует уязвимости пользователей и приложений, которые нередко связаны с бесплатными загрузками программного обеспечения в Интернете или ссылками, по которым щелкают пользователи.

Предупредительные меры

Следующие меры могут быть приняты, чтобы избежать присутствия вредоносного ПО в системе:

Убедитесь, что операционная система и приложения обновлены с помощью исправлений / обновлений.

Никогда не открывайте чужие электронные письма, особенно с вложениями.

При загрузке из Интернета всегда проверяйте, что вы устанавливаете. Не просто нажмите кнопку ОК, чтобы закрыть всплывающие окна. Проверьте издателя перед установкой приложения.

Установите антивирусное программное обеспечение.

Убедитесь, что вы регулярно сканируете и обновляете антивирусные программы.

Всегда включайте и используйте функции безопасности, предоставляемые браузерами и приложениями.

Убедитесь, что операционная система и приложения обновлены с помощью исправлений / обновлений.

Никогда не открывайте чужие электронные письма, особенно с вложениями.

При загрузке из Интернета всегда проверяйте, что вы устанавливаете. Не просто нажмите кнопку ОК, чтобы закрыть всплывающие окна. Проверьте издателя перед установкой приложения.

Установите антивирусное программное обеспечение.

Убедитесь, что вы регулярно сканируете и обновляете антивирусные программы.

Всегда включайте и используйте функции безопасности, предоставляемые браузерами и приложениями.

Anti-Malware Software

Следующее программное обеспечение помогает удалить вредоносные программы из системы —

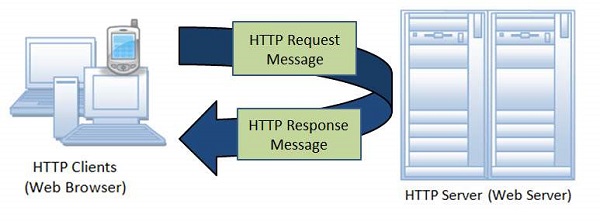

Тестирование безопасности — основы протокола HTTP

Понимание протокола очень важно, чтобы получить хорошее представление о тестировании безопасности. Вы сможете оценить важность протокола, когда мы перехватываем пакетные данные между веб-сервером и клиентом.

Протокол HTTP

Протокол передачи гипертекста (HTTP) — это протокол прикладного уровня для распределенных, совместных, гипермедиа информационных систем. Это основа для передачи данных для Всемирной паутины с 1990 года. HTTP — это общий протокол без протокола состояния, который можно использовать для других целей, а также с использованием расширения его методов запроса, кодов ошибок и заголовков.

По сути, HTTP — это протокол связи на основе TCP / IP, который используется для доставки таких данных, как файлы HTML, файлы изображений, результаты запросов и т. Д. Через Интернет. Он обеспечивает стандартизированный способ связи компьютеров друг с другом. Спецификация HTTP определяет, как запрашиваемые данные клиентов отправляются на сервер, и как серверы отвечают на эти запросы.

Основные характеристики

Существует три основных функции, которые делают HTTP простым, но мощным протоколом.

HTTP без установления соединения — HTTP-клиент, т. Е. Браузер инициирует HTTP-запрос. После выполнения запроса клиент отключается от сервера и ожидает ответа. Сервер обрабатывает запрос и повторно устанавливает соединение с клиентом для отправки ответа обратно.

HTTP не зависит от носителя — данные любого типа могут отправляться по протоколу HTTP, если и клиент, и сервер знают, как обрабатывать содержимое данных. Это необходимо как для клиента, так и для сервера, чтобы указать тип контента, используя соответствующий MIME-тип.

HTTP — без сохранения состояния — HTTP без установления соединения, и это является прямым результатом того, что HTTP является протоколом без сохранения состояния. Сервер и клиент знают друг друга только во время текущего запроса. После этого они оба забывают друг о друге. Из-за этой природы протокола ни клиент, ни браузер не могут сохранять информацию между различными запросами на веб-страницах.

HTTP без установления соединения — HTTP-клиент, т. Е. Браузер инициирует HTTP-запрос. После выполнения запроса клиент отключается от сервера и ожидает ответа. Сервер обрабатывает запрос и повторно устанавливает соединение с клиентом для отправки ответа обратно.

HTTP не зависит от носителя — данные любого типа могут отправляться по протоколу HTTP, если и клиент, и сервер знают, как обрабатывать содержимое данных. Это необходимо как для клиента, так и для сервера, чтобы указать тип контента, используя соответствующий MIME-тип.

HTTP — без сохранения состояния — HTTP без установления соединения, и это является прямым результатом того, что HTTP является протоколом без сохранения состояния. Сервер и клиент знают друг друга только во время текущего запроса. После этого они оба забывают друг о друге. Из-за этой природы протокола ни клиент, ни браузер не могут сохранять информацию между различными запросами на веб-страницах.

HTTP / 1.0 использует новое соединение для каждого обмена запросами / ответами, тогда как соединение HTTP / 1.1 может использоваться для одного или нескольких обменов запросами / ответами.

Архитектура

Следующая диаграмма показывает очень простую архитектуру веб-приложения и показывает, где находится HTTP —

Протокол HTTP — это протокол запроса / ответа, основанный на архитектуре клиент / сервер, где веб-браузер, роботы, поисковые системы и т. Д. Действуют как клиенты HTTP, а веб-сервер выступает в качестве сервера.

Клиент — клиент HTTP отправляет запрос на сервер в форме метода запроса, URI и версии протокола, после чего следует сообщение, подобное MIME, содержащее модификаторы запроса, информацию о клиенте и возможный контент тела через соединение TCP / IP.

Сервер — HTTP-сервер отвечает строкой состояния, включая версию протокола сообщения и код успеха или ошибки, за которым следует MIME-подобное сообщение, содержащее информацию о сервере, метаинформацию объекта и возможное содержимое тела объекта.

Клиент — клиент HTTP отправляет запрос на сервер в форме метода запроса, URI и версии протокола, после чего следует сообщение, подобное MIME, содержащее модификаторы запроса, информацию о клиенте и возможный контент тела через соединение TCP / IP.

Сервер — HTTP-сервер отвечает строкой состояния, включая версию протокола сообщения и код успеха или ошибки, за которым следует MIME-подобное сообщение, содержащее информацию о сервере, метаинформацию объекта и возможное содержимое тела объекта.

HTTP — недостатки

HTTP не является полностью защищенным протоколом.

HTTP использует порт 80 в качестве порта по умолчанию для связи.

HTTP работает на уровне приложения. Для передачи данных необходимо создать несколько соединений, что увеличивает накладные расходы на администрирование.

Для использования HTTP не требуется шифрование / цифровые сертификаты.

HTTP не является полностью защищенным протоколом.

HTTP использует порт 80 в качестве порта по умолчанию для связи.

HTTP работает на уровне приложения. Для передачи данных необходимо создать несколько соединений, что увеличивает накладные расходы на администрирование.

Для использования HTTP не требуется шифрование / цифровые сертификаты.

Протокол Http Подробности

Чтобы понять HTTP-протокол, нажмите на каждую из приведенных ниже ссылок.

Тестирование безопасности сайтов и приложений

Мы поможем Вам обнаружить и устранить уязвимости, чтобы защитить бизнес и обеспечить безопасность клиентов.

Основные цели тестирования безопасности

Для достижения целей безопасности наши специалисты выполняют аудит потенциальных угроз с учетом специфики программного обеспечения и используют оптимальные методы тестирования безопасности.

Результаты тестирования безопасности

Мы стремимся обеспечить ясность результатов и процессов тестирования для наших клиентов. Вы получите:

Аудит защищенности бизнес приложений

Анализ бизнес-приложений позволит получить независимую профессиональную оценку защищенности критичных информационных активов и подробные рекомендации по повышению их безопасности.

Критичная для бизнеса информация, интересная злоумышленникам, обычно хранится и обрабатывается в таких информационных системах, как различные веб-приложения, СУБД, ERP. Это сложные корпоративные приложения, аудит которых должен проводиться отдельно, так как необходимо учитывать специфику каждого приложения и использовать соответствующие модели нарушителя.

Когда следует проводить аудит приложений?

Типы приложений требующих проведения аудита безопасности

SAP-системы – обеспечение защищенности корпоративных систем управления ресурсами предприятия (ERP-систем) является одной из важнейших задач служб информационной безопасности современных компаний.

СУБД Oracle – анализ защищенности корпоративных сетей все чаще показывает, что в целом уровень безопасности заметно возрос, однако ряду проблем до сих пор не уделяется должного внимания. Одна из них – это защищенность корпоративных систем управления базами данных (СУБД).

Системы ДБО – система дистанционного банковского обслуживания является ключевым ресурсом банка, безопасности которого следует уделять особое внимание.

Мобильные приложения – использование мобильных телефонов стало повсеместным и повседневным. ПО, которое раньше было доступно только на компьютере, сейчас доступно и на телефоне.

Интеграционные шины (Enterprise Service Bus, ESB) позволяют реализовать обмен данными как между внутренними системами, такими как ERP или АБС, так и между компаниями-партнерами.

Встроенные системы (Embedded) – компьютерные системы, предназначенные для выполнения определенных специфичных задач.

Исходный код – в настоящие время большинство атак происходит на уровне приложений. Поэтому безопасность программного обеспечения имеет наивысший приоритет. В особенности это относится к заказной разработке.

Веб-приложения – веб-приложения больше других подвержены угрозам безопасности, так как по определению доступны из сети Интернет.

Пример группы тестов аудита безопасности сайта/веб-приложения

Reconnaissance – разведка, подготовительный этап. На данном этапе производится сканирование портов исследуемого ресурса, а также идентификация доступных сервисов.

Configuration Management Testing – т естирование настроек системы. На данном этапе производится поиск уязвимых компонентов серверного ПО и выявление небезопасных настроек хостинга.

Authentication/Authorization bypass – т естирование механизмов аутентификации и авторизации. На данном этапе производится проверка возможности получения нелегитимного доступа к компонентам системы через обход механизмов аутентификации и авторизации.

Session Management Testing – т естирование механизмов управления сессиями. Проверяется возможность фиксации сессии (Session Fixation), подделки межсайтовых запросов (Сross Site Request Forgery) и др.

Business Logic Testing – т естирование механизмов логики приложения. На данном этапе проводится анализ уязвимых мест в логике веб приложения, например, возможность совершить действие без соответствующего на то разрешения, проведения двойных транзакций (Race Condition)).

Data Validation Testing – т естирование механизмов проверки входных данных. Проверяется возможность внедрения произвольного кода (SQL Injection, XML Injection, XSS, Code Injection, B/H/S overflows) через очевидные и неочевидные точки входа в приложение.

Insecure File Uploading – н ебезопасная загрузка файлов на сервер. На данном этапе проводится проверка на возможность загрузки файлов, содержащих код (включая вредоносный), который, впоследствии, может быть выполнен на сервере.

Виды уязвимостей программного обеспечения

В настоящее время наиболее распространенными видами уязвимости в безопасности программного обеспечения являются:

Чек лист проверки безопасности

Степень безопасности вашей системы будет оценена в соответствии с международным стандартом подтверждения безопасности приложений OWASP. Мы также проведем рекомендательную работу по устранению уязвимостей и рисков, опционально можем разработать регламент работы с продуктом для операторов и разработчиков – так вы защитите собственный бизнес и пользователей ресурса.