Sd wan cisco что это

SD-WAN «на пальцах»: плюсы, минусы, подводные камни

Несколько дней назад меня в очередной раз спросили: «SD-WAN — это чистой воды маркетинг или реально эффективная технология?». Недоверие понятно: ко всему новому — а технологии всего пара лет — рынок присматривается с подозрением.

Попробую рассказать о том, что такое SD-WAN, кому и для чего нужны такие решения, а также в чем их плюсы и минусы.

Что это и для чего

Когда мы говорим про SD-WAN — программно-определяемые распределенные сети — мы подразумеваем решения для управления сетью и передачи данных между центром и филиалами.

Что касается основных характеристик и задач, которые обычно ставятся перед SD-WAN, то это, как правило, интеллектуальное управление трафиком, который передается от центра к филиалу и обратно. Также для программно-определяемых сетей характерна единая точка управления всей инфраструктурой и мониторинга.

Обычно это выглядит так: есть некая центральная площадка, есть филиалы. Везде должны быть установлены устройства, которые будут работать с технологией программно-определяемых сетей. Вся конфигурация этого распределенного богатства происходит из единой точки — контроллера. При каких-то изменениях конфигурации контроллер по требованию администратора распространяет обновления на остальные устройства, которые находятся в филиалах.

В случае с большим количеством филиалов, любые типовые процедуры по изменению конфигурации обычно занимают довольно большое количество времени. В случае с SD-WAN будет иначе: достаточно настроить одно устройство, и все это передать по сети дальше. Отсюда имеем снижение операционных затрат на управление инфраструктурой.

Помимо задач управления конфигурацией, контроллер также берет на себя роль точки мониторинга. Он следит за распределенной сетью. Администратору не нужно в случае каких-то изменений в сети заходить на каждое устройство.

Если при мониторинге обнаруживается проблема: падение канала связи, ухудшение характеристик канала, рост задержки сигнала и прочее — это сразу отслеживается и отображается в соответствующей панели. Можно посмотреть как текущую, так и историческую загрузку канала, отследить всплески нагрузки того или иного филиала. Все довольно наглядно.

Для чего еще это нужно

Редко когда в крупных организациях — банках, ритейле и т.п. — присутствует только один канал связи. Обычно их два или больше. Это служит некой гарантией отказоустойчивости филиала.

Думаю любого сотрудника ритейла можно поднять ночью и спросить: сколько стоит час простоя магазина. И он четко ответит — это обязательные цифры, которые легко считаются. Или отделение банка. Что будет, если оно останется без связи? Наверное, многие помнят недавний сбой на сети одного из крупнейших российских операторов. Так вот, одной из главных проблем для людей стала невозможность подтвердить платежи и переводы. Связи не было всего полдня, а пострадавшие жалуются до сих пор.

Наличие больше чем одного канала требует соответствующего администрирования — с этим связаны определенные сложности: как до этого филиала можно достучаться, как мы будем пускать к нему трафик.

Например, нам требуется интеллектуально распределить трафик приложений — скажем, голосовой трафик пустить только по каналу с наилучшими характеристиками, через операторский VPN. Менее требовательный трафик — почтовый — пустить через более дешевый канал с меньшим SLA. Здесь потребуется довольно длительное время по настройке, а если умножить его на количество филиалов, то это становится серьёзной задачей.

SD-WAN решает эту проблему и позволяет динамически, в режиме реального времени проверять все доступные каналы связи в филиале, и, исходя из требований определенного приложения — например, голосовой связи — направлять трафик по наилучшему пути. Это одна из основных концепций подобных продуктов, которую реализует не только Citrix. Но что отличает наше решение — это попакетная передача данных.

Трафик любого приложения представляется для нас как некий набор пакетов, которые передаются в канал в зависимости от тех условий, которые существуют здесь и сейчас. Если идет голосовой трафик, операторский канал доступен и с ним все хорошо, то пакет пойдет туда (куда мы настроили). Если же что-то неладное происходит с сетью оператора, то пакет в рамках того же разговора пойдет по другому каналу. Пользователь вообще не заметит, что что-то произошло — об этом узнает только администратор, когда прочитает логи. Работоспособность приложения и пользователь страдать не будут.

Кому это нужно

Любой организации с большим количеством филиалов. Когда инфраструктура филиалов усложняется и есть проблемы со стабильностью работы каналов связи — решением может стать SD-WAN

В чем преимущества технологии

Основное преимущество, на мой взгляд — возможность объединения нескольких каналов связи в один логический. И, соответственно, интеллектуальное перераспределение трафика в зависимости от типа приложения между этими каналами.

Что такое SD-WAN?

Маршрутизаторы для филиалов

SD-WAN — это программно-определяемый подход к управлению сетями WAN.

Вот его основные преимущества.

Связаться с Cisco

Особое внимание на устойчивости бизнеса

Сбои происходят все чаще, становятся все разнообразнее и разрушительнее по силе воздействия. Сегодня принципиально важно проектировать сеть так, чтобы ваша организация могла мгновенно адаптироваться к непредвиденным обстоятельствам.

Почему переходить на SD-WAN лучше сейчас?

Традиционная сеть WAN

Традиционная глобальная сеть (WAN) предназначена для обеспечения доступа пользователей в филиалах или кампусных сетях к приложениям, размещенным на серверах в ЦОД. Обычно для защиты и поддержания надежности связи использовались выделенные каналы MPLS. Однако в облачном мире такой подход не работает.

Проблемы современных ИТ-отделов

Времена изменились. По мере перехода к использованию приложений, предоставляемых по модели «ПО как услуга» (SaaS) и «инфраструктура как услуга» (IaaS) в разных облачных средах, ИТ-специалисты в разных компаниях сталкиваются с тем, что удобство для пользователей оставляет желать лучшего. Это происходит из-за того, что сети WAN разрабатывались в другую эпоху и не могут справиться с беспрецедентным ростом объема трафика WAN, который неизбежно возникает при внедрении облачных вычислений. Такой трафик повышает сложность управления, не позволяет прогнозировать производительность приложений и делает данные уязвимыми.

Кроме того, из-за масштабного выхода компаний в Интернет и активного использования облачных технологий появляются серьезные угрозы и проблемы с соответствием нормативным требованиям. Когда доступ к приложениям есть у разных категорий пользователей, включая сотрудников, партнеров, подрядчиков, поставщиков и гостей, защита важных корпоративных ресурсов превращается в сложнейшую задачу. А реализация широкополосного доступа в сети WAN еще больше ужесточает требования к безопасности, что создает новые сложности для ИТ-отделов, связанные с обеспечением баланса между удобством работы, защитой и сложностью.

Новая сеть WAN

Для новых бизнес-моделей нужна новая архитектура сети.

SD-WAN — это решение проблем современных ИТ-отделов. Такой новый подход к организации сетевых подключений помогает сократить эксплуатационные расходы и оптимизировать потребление ресурсов в средах, охватывающих несколько корпоративных объектов. Сетевые администраторы смогут эффективнее использовать доступную полосу пропускания, обеспечивая при этом высокую производительность важных приложений без ущерба для безопасности или конфиденциальности данных.

Cisco SD-WAN

Встроенные средства поддержки мультиоблачных сред, защиты, унифицированных коммуникаций и оптимизации приложений для доступа пользователей к любому ПО в нужный момент. И все это в единой архитектуре на базе SASE.

Связаться с Cisco

Как работает архитектура Cisco SD-WAN

Архитектура Cisco SD-WAN на базе технологий Viptela/IOS XE — это облачная среда с высоким уровнем безопасности, которая к тому же является открытой, программируемой и масштабируемой. Консоль Cisco vManage позволяет быстро установить оверлейную фабрику SD-WAN. Она используется для подключения центра обработки данных, филиалов, комплексов зданий и центров совместного размещения ресурсов, чтобы повысить скорость, безопасность и эффективность сети.

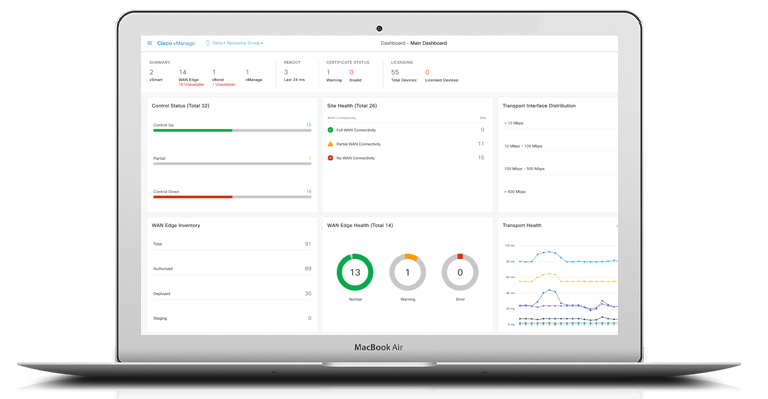

Cisco vManage

Автоматизация. Аналитика для принятия решений. Аналитика.

Любая среда

Гибкое управление сетью WAN

Любые услуги

Заказчикам доступно множество различных услуг.

Любая транспортная система

Развертывание WAN с любыми

подключениями.

Любое местоположение

Физические или виртуальные платформы для разных сред:

SD-WAN и DNA в помощь админу: особенности архитектур и практика

Стенд, который можно пощупать у нас в лабе, если хочется.

SD-WAN и SD-Access — два разных новых проприетарных подхода к построению сетей. В будущем они должны слиться в одну оверлейную сеть, но пока только приближаются. Логика такая: берём сеть образца 1990-х и накатываем на неё все нужные патчи и фичи, не дожидаясь, пока это ещё лет через 10 станет новым открытым стандартом.

SD-WAN — это патч SDN к распределённым корпоративным сетям. Транспорт отдельно, контроль отдельно, поэтому контроль упрощается.

Плюсы — все каналы связи используются активно включая резервный. Есть маршрутизация пакетов до приложений: что, через какой канал и с каким приоритетом. Упрощённая процедура развёртывания новых точек: вместо накатывания конфига — только указания адреса сервера Циски в большом Интернете, ЦОДе КРОК или заказчика, откуда берутся конфиги именно для вашей сети.

SD-Access (DNA) — это автоматизация управления локальной сетью: конфигурация из одной точки, визарды, удобные интерфейсы. Фактически строится другая сеть с другим транспортом на уровне протоколов поверх вашей, и на границах периметра обеспечивается совместимость со старыми сетями.

С этим тоже разберёмся ниже.

Теперь немного демонстраций на тестовых стендах в нашей лабе, как это выглядит и работает.

Начнём с SD-WAN. Основные возможности:

Компоненты и архитектура решений SD-WAN

Оконечные устройства — WAN-маршрутизаторы, которые бывают аппаратными и виртуальными.

Оркестраторы — средство управления сетью. На них настраиваются параметры оконечных устройств, политики маршрутизации трафика, функционал безопасности. Получаются конфиги, которые отправляются автоматически через сеть контроля на узлы. Параллельно оркестратор слушает сеть и делает мониторинг — доступность устройств, портов, каналов связи, загрузку интерфейсов.

Средства аналитики. Делают отчёты на основании данных, собираемых с оконечных устройств: историю качества работы каналов, сетевых приложений, доступности узлов и т. п.

Контроллеры отвечают за применение политик маршрутизации трафика на сеть. Ближайшим их аналогом в традиционных сетях можно считать BGP Route Reflector. Глобальные политики, которые администратор настраивает в оркестраторе, приводят к тому, что контроллеры меняют состав своих таблиц маршрутизации и рассылают обновлённую информацию на оконечные устройства.

Что получает ИТ-служба от SD-WAN:

Что получает бизнес от SD-WAN:

Для нас это было «войсковой операцией». В тот момент мы уже решали задачу модернизации КСПД. А когда мы понимаем, что нам надо в принципе заниматься реновацией оборудования, а технологический стек ушёл вперёд, зачем нам заниматься реновацией тех же самых технологий и сервисов, если можно шагнуть дальше.

SD-WAN на месте устанавливается силами эникеев. Это важно для удалённых филиалов, где может просто не быть нормального админа. Отправляете почтой, говорите: «Кабель 1 воткните в коробку 1, кабель 2 — в коробку 2, и не перепутайте! Не перепутайте, #@$@%!». И если там не перепутают, то устройство само связывается с центральным сервером, забирает и применяет свои конфиги, и этот офис становится частью защищённой сети компании. Приятно, когда не надо ездить и легко обосновать в бюджете.

А вот схема стенда:

Немного примеров настройки:

Политика — глобальные правила управления трафиком. Редактирование политики.

Активация политики управления трафиком.

Массовая настройка основных параметров устройств (IP-адреса, пулы DHCP).

Скриншоты мониторинга перформанса приложений

Для облачных приложений.

Детально для Office365.

Для on-prem-приложений. К сожалению, на нашем стенде не удалось найти приложения с ошибками (FEC Recovery rate везде на нуле).

Дополнительно — перформанс каналов передачи данных.

Какие железки поддерживаются на SD-WAN

1. Аппаратные платформы:

Как накатывается новое устройство

Список пролицензированных устройств для развёртывания скачивается либо со смарт-аккаунта в Cisco, либо загружается CSV-файлом. Больше скриншотов попробую достать позже, сейчас у нас нет новых устройств для развёртывания.

Последовательность шагов, через которые проходит устройство при развёртывании.

Как накатывается новое устройство/способ доставки конфига

Заводим устройства в Smart Account.

Можно загрузить CSV-файл, а можно по одному:

Заполняем параметры устройства:

Дальше в vManage синхронизируем данные со Smart Account. Устройство появляется в списке:

В выпадающем меню напротив устройства жмём Generate Bootstrap Configuration

и получаем начальный конфиг:

Этот конфиг необходимо скормить устройству. Самый простой способ — подключить к устройству флешку с сохранённым файлом с именем ciscosd-wan.cfg. При загрузке устройство будет искать этот файл.

Получив начальный конфиг, устройство сможет достучаться до оркестратора и получить оттуда полноценную конфигурацию.

Смотрим на SD-Access (DNA)

SD-Access упрощает настройку портов и прав доступа для подключения пользователей. Это делается с помощью визардов. Параметры портов задаются в привязке к группам «Администраторы», «Бухгалтерия», «Принтеры», а не к VLAN и IP-подсетям. Это минимизирует ошибки, связанные с человеческим фактором. Если, например, у компании много филиалов по России, а центральный офис при этом перегружен, то SD-Access позволяет решать больше задач именно на местах. Например, те же задачи по траблшутингу.

Для ИБ важно, что SD-Access предполагает чёткое разделение пользователей и устройств на группы и определение политик взаимодействия между ними, авторизацию при любом клиентском подключении к сети и обеспечение «прав доступа» по всей сети. Если следовать такому подходу, то администрировать становится гораздо проще.

Процесс запуска для новых офисов тоже упрощён благодаря Plug-and-Play-агентам в коммутаторах. Бегать по кроссовым с консолью, а то и вообще выезжать на объект не нужно.

Вот примеры настройки:

Инциденты, которые стоит просмотреть администратору.

Автоматические рекомендации, что поменять в конфигах.

План по интеграции SD-WAN с SD-Access

Слышал, что есть такие планы у Циски — SD-WAN и SD-Access. Это должно заметно поубавить геморроя при управлении территориально распределёнными и локальными КСПД.

vManage (оркестратор SD-WAN) управляется через API с DNA Center (контроллера SD-Access).

Политики микро- и макросегментации мапятся следующим образом:

На уровне пакетов всё выглядит вот так:

Кто и что по этому поводу думает

Мы занимаемся SD-WAN с 2016 года в отдельной лаборатории, где тестируем разные варианты решений под нужды розницы, банков, транспорта и промышленности.

Очень много общаемся с реальными заказчиками.

Могу сказать, что розница уже уверенно тестирует SD-WAN, причём некоторые это делают с вендорами (чаще всего — с Cisco), но есть и те, кто пытается решить вопрос самостоятельно: пишут свою версию софта, по функционалу напоминающего SD-WAN.

Все так или иначе хотят прийти к централизованному управлению всего зоопарка оборудования. Это одна точка администрирования для нестандартных инсталляций и стандартных для разных вендоров и разных технологий. Важно минимизировать ручную работу, потому что это, во-первых, сокращает риск человеческого фактора при настройке оборудования, во-вторых, высвобождает ресурсы ИТ-службы на решение других задач. Обычно понимание необходимости приходит из-за очень долгих циклов обновления по всей стране. А, например, если розница торгует алкоголем, то ей нужна постоянная связь для продаж. Обновление или простой днём прямо сказывается на выручке.

Сейчас в рознице точно сформировано понимание, для каких задач ИТ будет использовать SD-WAN:

Банки, имхо, пока тестируют SD-WAN скорее как новую технологическую фичу. Ждут окончания поддержки предыдущих поколений оборудования и только тогда будут меняться. У банков вообще своя особая атмосфера по каналам связи, поэтому текущее состояние отрасли их не очень напрягает. Проблемы скорее лежат в других плоскостях.

В отличие от российского рынка в Европе SD-WAN внедряется активно. У них дороже каналы связи, и поэтому европейские компании приносят свой стек в российские подразделения. В России же есть некая стабильность, потому что стоимость каналов (даже когда регион дороже центра в 25 раз) вполне нормально смотрится и не вызывает вопросов. Из года в год на каналы связи закладывают безоговорочно бюджет.

Вот пример из мировой практики, когда компания за счёт SD-WAN на Циске сэкономила время и деньги.

Есть такая компания — National Instruments. В определённый момент они стали понимать, что глобальная вычислительная сеть, «полученная» по результатам объединения 88 площадок по всему миру, была неэффективная. Помимо этого, компании не хватало пропускной способности и производительности ГВС. Не было баланса между непрерывным ростом компании и ограниченным ИТ-бюджетом.

SD-WAN помог сократить National Instruments расходы на MPLS на 25 % (экономия 450 тыс. долл. по итогам 2018 г.), расширив полосу пропускания на 3 075 %.

По итогам внедрения SD-WAN компания получила умную программно-определяемую сеть и централизованное управление политиками, чтобы автоматически оптимизировать трафик и производительность приложений. Вот здесь — детальный кейс.

Вот тут совершенно чумовой кейс переезда S7 в другой офис, когда сначала всё началось тяжело, но интересно — нужно было переделать 1,5 тысячи портов. А вот потом кое-что пошло не так и в итоге админы оказались теми последними перед дедлайном, на кого сыпятся все накопившиеся задержки.

Отпилит ли Cisco SD-WAN сук, на котором сидит DMVPN?

С августа 2017 года, когда компания Cisco приобрела компанию Viptela, основной предлагаемой технологией организации распределенных корпоративных сетей стала Cisco SD-WAN. За прошедшие 3 года SD-WAN технология прошла множество изменений, как качественного, так и количественного характера. Так значительно расширились функциональные возможности и появилась поддержка на классических маршрутизаторах серий Cisco ISR 1000, ISR 4000, ASR 1000 и виртуального CSR 1000v. В то же время многие заказчики и партнеры Cisco продолжают задаваться вопросом – в чем заключаются отличия Cisco SD-WAN от уже привычных подходов на базе таких технологий, как Cisco DMVPN и Cisco Performance Routing и насколько эти отличия важны?

Здесь сразу следует сделать оговорку, что до появления SD-WAN в портфолио Cisco, DMVPN совместно с PfR составляли ключевую часть в архитектуре Cisco IWAN (Intelligent WAN), которая в свою очередь представляла собой предшественника полновесной SD-WAN технологии. При общем сходстве, как самих решаемых задач, так и способов их решения, IWAN так и не получил необходимого для SD-WAN уровня автоматизации, гибкости и масштабируемости и со временем развитие IWAN значительно снизилось. В то же время сами технологии-составляющие IWAN никуда не делись, и многие заказчики продолжают их успешно использовать в том числе на современном оборудовании. В итоге сложилась интересная ситуация – одно и то же оборудование Cisco позволяет выбрать наиболее подходящую технологию построения WAN (классическую, DMVPN+PfR или SD-WAN) в соответствии с требованиями и ожиданиями заказчиков.

Статья не предполагает подробно разбирать все особенности технологий Cisco SD-WAN и DMVPN (совместно или без Performance Routing) — для этого имеется огромное количество доступных документов и материалов. Основная задача — постараться оценить ключевые отличия этих технологий. Но все же прежде, чем перейти к обсуждению этих различий, кратко напомним о самих технологиях.

Что такое Cisco DMVPN и зачем он нужен?

Cisco DMVPN решает задачу динамического (=масштабируемого) подключения сети удаленного филиала к сети центрального офиса предприятия при использовании произвольных типов каналов связи в том числе Интернет (= с шифрованием канала связи). Технически это реализуется созданием виртуализированной наложенной сети класса L3 VPN в режиме точка — много точка (point-to-multipoint) с логической топологией типа «Звезда» (Hub-n-Spoke). Для этого DMVPN использует комбинацию следующих технологий:

В чем основные преимущества Cisco DMVPN в сравнении с классической маршрутизацией с использованием MPLS VPN каналов?

Что такое Cisco Performance Routing и зачем он нужен?

При использовании DMVPN на межфилиальной сети остается нерешенным один крайне важный вопрос – как динамически оценить состояние каждого из DMVPN туннелей на предмет соответствия требованиям критичного для нашей организации трафика и опять же на основе такой оценки динамически принимать решение о перемаршрутизации? Дело в том, что DMVPN в этой части немногим отличается от классической маршрутизации – лучшее, что можно сделать, это настроить механизмы QoS, которые позволят приоритезировать трафик в исходящем направлении, но никак не способны учитывать состояние всего пути в тот или иной момент времени.

И что делать, если канал деградирует частично, а не полностью – как это обнаружить и оценить? DMVPN сам по себе этого не умеет. Учитывая, что каналы, связывающие филиалы, могут проходить через совершенно разных операторов связи, используя совершенно разные технологии, то это задача становится крайне нетривиальной. И вот здесь на помощь приходит технология Cisco Performance Routing, которая к тому времени уже прошла несколько стадий развития.

Задача Cisco Performance Routing (далее PfR) сводится к измерению состояния путей (туннелей) прохождения трафика на основе ключевых метрик, важных для сетевых приложений – задержка, вариация задержки (джиттер) и потери пакетов (в процентах). Дополнительно может измеряться используемая полоса пропускания. Эти измерения происходят максимально близко к реальному времени (насколько это возможно и оправданно) и результат этих измерений позволяет маршрутизатору, изпользующему PfR, динамически принимать решения о необходимости изменения маршрутизации того или иного вида трафика.

Таким образом задачу комбинации DMVPN/PfR можно кратко охарактеризовать следующим образом:

Что такое Cisco SD-WAN?

Cisco SD-WAN – это технология, которая использует SDN подход для создания и эксплуатации WAN сети организации. Это в частности означает использование так называемых контроллеров (программных элементов), которые обеспечивают централизованную оркестрацию и автоматизированную настройку всех компонентов решения. В отличии от канонического SDN (в стиле Clean Slate) в Cisco SD-WAN используется сразу несколько типов контроллеров, каждый из которых выполняет свою роль – это сделано намеренно с целью обеспечить лучшую масштабируемость и гео-резервирование.

В случае SD-WAN задача использования любых типов каналов и обеспечение работы бизнес-приложений сохраняется, но при этом расширяются требования к автоматизации, масштабированию, безопасности и гибкости такой сети.

Обсуждение различий

Если теперь начать анализировать отличия этих технологий, то они будут попадать в одну из категорий:

В чем заключены архитектурные различия и так ли они важны?

В каждой из обозначенных технологий имеется множество «движущихся частей», у которых отличается не только роль, но и принципы взаимодействия друг с другом. От того, насколько продуманы эти принципы, и общая механика решения напрямую зависит его масштабируемость, отказоустойчивость и общая эффективность.

Рассмотрим различные аспекты архитектуры более подробно:

Data-plane – часть решения, отвечающее за передачу пользовательского трафика между источником и получателем. В DMVPN и SD-WAN реализуется в целом одинаково на самих маршрутизаторах на базе Multipoint GRE туннелей. Разница в том, за счет чего формируется необходимый набор параметров этих туннелей:

Control-plane – функции обмена, фильтрации и модификации маршрутной и другой информации между компонентами решения.

Policy-plane – часть решения отвечающее за определение, распространение и применение политик управления трафиком на распределенной сети.

Для разных сегментов сети возможно гибкое формирование различных политик – сфера применения политики определяется множеством уникальных идентификаторов, предусмотренных в решении – номер филиала, тип приложения, направление движения трафика и т.д.

Orchestration-plane – механизмы позволяющие компонентам динамически обнаружить друг друга, настроить и координировать последующее взаимодействие.

Изначально компоненты не знают о параметрах подключения друг друга – для этого им необходим посредник-оркестратор vBond. Общий принцип следующий – каждый компонент в начальной фазе узнает (автоматически или статически) только о параметрах подключения к vBond, далее vBond сообщает маршрутизатору о контроллерах vManage и vSmart (обнаруженных ранее), что делает возможным автоматическое установление всех необходимых сигнальных связей.

Следующим шагом новый маршрутизатор узнает об остальных маршрутизаторах в сети через OMP-обмен с контроллером vSmart. Таким образом маршрутизатор, не зная изначально о параметрах сети вообще ничего, способен полностью автоматически обнаружить и подключиться к контроллерам и затем также автоматически обнаружить и сформировать связность с остальными маршрутизаторами. При этом параметры подключений всех компонентов изначально неизвестны и в процессе эксплуатации могут меняться.

Management-plane – часть решения, обеспечивающая централизованное управление и мониторинг.

Все настройки SD-WAN сети в vManage сводятся к двум основным конструктам – формирование шаблонов устройств (Device Template) и формирование политики, которая определяет логику работы сети и обработки трафика. При этом vManage, транслируя сформированную администратором политику, автоматически выбирает какие изменения и на каких индивидуальных устройствах/контроллерах необходимо произвести, что значительно повышает эффективность и масштабируемость решения.

Через интерфейс vManage доступна не только настройка решения Cisco SD-WAN, но и полноценный мониторинг состояния всех компонентов решения вплоть до текущего состояния метрик отдельных туннелей и статистики использования различных приложений на основе DPI анализа.

Несмотря на централизацию взаимодействия, все компоненты (контроллеры и маршрутизаторы) обладают также полнофункциональной командной строкой CLI, которая необходима на этапе внедрения или в случае нештатной ситуации для локальной диагностики. В штатном режиме (при наличии сигнального канала между компонентами) на маршрутизаторах командная строка доступна только для диагностики и недоступна для внесения локальных изменений, что гарантирует и локальную безопасность и единственный источник изменений в такой сети – vManage.

Интегрированная безопасность – здесь речь должна идти не только о защите пользовательских данных при передаче по открытым каналам, но и об общей защищенности WAN-сети на базе выбранной технологии.

Все сигнальные соединения (контроллер-контроллер, контроллер маршрутизатор) также защищены на основе DTLS/TLS. Маршрутизаторы оснащаются сертификатами безопасности при производстве с возможностью замены/продления. Двухфакторная аутентификация достигается за счет обязательного и одновременного выполнения двух условий для возможности функционирования маршрутизатора/контроллера в SD-WAN сети:

Функциональные отличия SD-WAN и DMVPN/PfR

Переходя к обсуждению функциональных отличий, нужно отметить, что многие из них являются продолжением архитектурных — не секрет, что при формировании архитектуры решения разработчики отталкиваются от тех возможностей, которые хотят получить в итоге. Рассмотрим наиболее значимые различия двух технологий.

AppQ (Application Quality)– функции обеспечения качества передачи трафика бизнес-приложений

Ключевые функции рассматриваемых технологий направлены на то, чтобы насколько это возможно улучшить пользовательский опыт при использовании бизнес-критичных приложений в распределенной сети. Это особенно важно в условиях, когда часть инфраструктуры не контролируется IT или даже не гарантирует успешную передачу данных.

DMVPN самостоятельно не предоставляет таких механизмов. Лучшее, что возможно сделать в классической DMVPN сети, это классифицировать исходящий трафик по приложениям и приоритезировать его при передаче в направлении WAN-канала. Выбор DMVPN туннеля обусловлен в этом случае только его доступностью и результатом работы протоколов маршрутизации. При этом никак не учитывается сквозное состояние пути/туннеля и его возможная частичная деградация с точки зрения ключевых метрик, значимых для сетевых приложений – задержка, вариация задержки (джиттер) и потери (%). В связи с этим напрямую сравнивать классический DMVPN c SD-WAN в части решения AppQ задач теряет всякий смысл – DMVPN не может решить эту задачу. При добавлении в этот контекст технологии Cisco Performance Routing (PfR) ситуация меняется и сравнение с Cisco SD-WAN становится более целесообразным.

Прежде, чем перейти к обсуждению различий, коротко о том, в чем технологии схожи. Итак, обе технологии:

Как отличаются механизмы оценки сквозных метрик SD-WAN и DMVPN/PfR?

Как отличаются возможности, способы определения и применения AppQ политик?

Политики DMVPN/PfR:

Политики SD-WAN:

Возможности Cisco SD-WAN, без прямых аналогов в DMVPN/PfR

Архитектура решения Cisco SD-WAN в некоторых случая позволяет получить возможности, реализация которых в рамках DMVPN/PfR либо крайне затруднена, либо нецелесообразна в силу необходимых трудозатрат, либо вообще невозможна. Рассмотрим наиболее интересные из них:

Traffic-Engineering (TE)

TE включает механизмы, которые позволяют ответвлять трафик от стандартного пути, сформированного протоколами маршрутизации. TE часто используется для обеспечения высокой доступности сетевых сервисов, за счет способности быстро и/или заранее перевести важный трафик на альтернативный (непересекающийся) путь передачи, с целью обеспечения лучшего качества сервиса или скорости его восстановления в случае сбоя на основном пути.

Сложность реализации TE заключается в необходимости заранее вычислить и зарезервировать (проверить) альтернативный путь. В MPLS сетях операторов связи эту задачу решают, используя такие технологии, как MPLS Traffic-Engineering с расширениями IGP протоколов и RSVP протокола. Также в последнее время все большую популярность набирает технология Segment Routing, которая более оптимизирована для централизованной настройки и оркестрации. В классических WAN сетях эти технологии, как правило, не представлены или сведены до использования hop-by-hop механизмов вроде Policy-Based Routing (PBR), которые способны ответвить трафик, но реализуют это на каждом маршрутизаторе отдельно – без учета общего состояния сети или результата PBR на предыдущем или последующих шагах. Итог применения этих вариантов TE неутешительный – MPLS TE ввиду сложности настройки и эксплуатации, используют, как правило, только в самой критичной части сети (ядро), а PBR используют на отдельных маршрутизаторах без возможности сформировать некую единую PBR политику на всей сети. Очевидно, это касается и сетей на базе DMVPN.

SD-WAN в этом плане предлагает гораздо более элегантное решение, которое не только легко настраивается, но и значительно лучше масштабируется. Это является результатом используемых архитектур control-plane и policy-plane. Реализация policy-plane в SD-WAN позволяет централизовано определить политику TE – какой трафик интересует? для каких VPN? через какие узлы/туннели необходимо или наоборот запрещено формировать альтернативный маршрут? В свою очередь централизация управления control-plane на базе vSmart контроллеров позволяет модифицировать результаты маршрутизации, не прибегая к настройкам отдельных устройств – маршрутизаторы уже видят только результат той логики, которая была сформирована в интерфейсе vManage и передана для применения на vSmart.

Service-chaining (Сервисные цепочки)

Формирование сервисных цепочек еще более трудоемкая задача в классической маршрутизации, чем уже описанный механизм Traffic-Engineering. Ведь в этом случае необходимо не только сформировать некий специальный маршрут для определенного сетевого приложения, но и обеспечить возможность вывода трафика из сети на определенных (или на всех) узлах SD-WAN сети для обработки специальным приложением или сервисом (МСЭ, Балансировка, Кэширование, Инспекция трафика и т.п.). При этом необходимо иметь возможность контролировать состояние этих внешних сервисов, чтобы не допускать ситуаций black-holing, а также нужны механизмы позволяющие размещать такие однотипные внешние сервисы в различных гео-локациях с возможностью сети автоматически выбирать наиболее оптимальный сервисный узел для обработки трафика того или иного филиала. В случае Cisco SD-WAN это достаточно легко достичь, создав соответствующую централизованную политику, которая «склеит» все аспекты целевой сервисной цепочки в единое целое и автоматически изменит логику data-plane и control-plane только там и тогда, где это необходимо.

Способность сформировать гео-распределенную обработку трафика выбранных видов приложений в определенной последовательности на специализированном (но не имеющем отношения к самой сети SD-WAN) оборудовании – это, пожалуй, наиболее наглядная демонстрация преимуществ Cisco SD-WAN над классическими технологиями и даже некоторыми альтернативными решениями SD-WAN других производителей.

Что в итоге?

Очевидно, что и DMVPN (совместно или без Performance Routing) и Cisco SD-WAN решают в конечном итоге очень похожие задачи по отношению к распределенной WAN сети организации. При этом существенные архитектурные и функциональные отличия технологии Cisco SD-WAN выводят процесс решения этих задач на другой качественный уровень. Резюмируя, можно отметить следующие значительные отличия технологий SD-WAN и DMVPN/PfR:

С другой стороны следует помнить, что Все актуальные корпоративные маршрутизаторы Cisco на базе IOS XE (ISR 1000, ISR 4000, ASR 1000, CSR 1000v) сегодня поддерживают любой режим работы – и классическую маршрутизацию и DMVPN и SD-WAN – выбор определяется текущими потребностями и пониманием, что в любой момент на том же самом оборудовании можно начать двигаться в сторону более продвинутой технологии.