Secure boot для чего нужен

Безопасная загрузка

Безопасная загрузка — это стандарт безопасности, разработанный участниками компьютерной индустрии, чтобы гарантировать загрузку устройства с использованием только программного обеспечения, которому доверяет изготовитель оборудования (OEM). Когда компьютер запускается, встроенное по проверяет подпись каждого программного обеспечения загрузки, включая драйверы встроенного по UEFI (также называемые опциональными ПЗУ), приложения EFI и операционную систему. Если подписи допустимы, компьютер загружается, а встроенное по обеспечивает управление операционной системой.

Изготовитель оборудования может использовать инструкции производителя встроенного по для создания защищенных загрузочных ключей и их хранения в встроенном по компьютера. При добавлении драйверов UEFI также необходимо убедиться, что они подписаны и включены в базу данных безопасной загрузки.

сведения о том, как процесс безопасной загрузки включает надежную загрузку и измеряемую загрузку, см. в разделе защита процесса загрузки Windows 10.

Требования безопасной загрузки

Чтобы обеспечить безопасную загрузку, необходимо предоставить следующее.

| Требования к оборудованию | Сведения |

|---|---|

| Невыявленные переменные C UEFI версии 2.3.1 | Переменные должны иметь значение безопасной загрузки = 1 и сетупмоде = 0 с базой данных сигнатур (EFI_IMAGE_SECURITY_DATABASE), необходимой для безопасной предварительной загрузки компьютера, и включения первичного ключа, установленного в допустимой базе данных KEK. для получения дополнительных сведений выполните поиск системных требований system. основы. Firmware. уефисекуребут в файле PDF загрузка спецификации и политик программы обеспечения совместимости оборудования Windows. |

| UEFI v 2.3.1 раздел 27 | Платформа должна предоставлять интерфейс, который соответствует профилю UEFI v 2.3.1 раздела 27. |

| База данных сигнатур UEFI | платформа должна быть подготовлена с правильными ключами в базе данных сигнатур UEFI (db), чтобы разрешить Windows загрузку. Он также должен поддерживать безопасные обновления, прошедшие проверку подлинности, в базах данных. служба хранилища защищенных переменных должны быть изолированы от работающей операционной системы, чтобы их нельзя было изменять без обнаружения. |

| Подписывание встроенного по | Все компоненты встроенного по должны быть подписаны с использованием по крайней мере RSA-2048 с SHA-256. |

| Диспетчер загрузки | если питание включено, система должна начать выполнять код в встроенном по и использовать шифрование с открытым ключом в соответствии с политикой алгоритма для проверки подписей всех образов в последовательности загрузки вплоть до Windows диспетчера загрузки. |

| Откат защиты | Система должна защищаться от отката встроенного по к более старым версиям. |

| EFI_HASH_PROTOCOL | Платформа предоставляет EFI_HASH_PROTOCOL (для UEFI v 2.3.1) для разгрузки криптографических операций хэширования и EFI_RNG_PROTOCOL (определенных корпорацией Майкрософт) для доступа к энтропии платформы. |

Базы данных сигнатур и ключи

Перед развертыванием ПК вы как поставщик вычислительной техники хранит базы данных безопасной загрузки на компьютере. Сюда входит база данных сигнатур (DB), база данных отозванных подписей (DBX) и база данных ключей регистрации ключей (KEK). Эти базы данных хранятся на встроенном в ПЗУ ОЗУ (NV-RAM) во время производства.

В базе данных сигнатур (DB) и базе данных отозванных сигнатур (DBX) перечисляются хэши или цифровые подписи приложений UEFI, загрузчики операционной системы (например, загрузчик операционной системы Майкрософт или диспетчер загрузки), а также драйверы UEFI, которые могут быть загружены на устройстве. Отозванный список содержит элементы, которые больше не являются доверенными и не могут быть загружены. Если хэш изображения находится в обеих базах данных, то база данных отозванных подписей (DBX) имеет приоритет.

База данных ключей регистрации ключей (KEK) — это отдельная база данных ключей подписывания, которую можно использовать для обновления базы данных сигнатур и отзыва базы данных сигнатур. Корпорация Майкрософт требует, чтобы указанный ключ включался в базу данных KEK, чтобы в будущем корпорация Майкрософт могла добавлять новые операционные системы в базу данных сигнатур или добавлять известные плохие образы в базу данных отозванных подписей.

После добавления этих баз данных и после окончательной проверки встроенного по и тестирования изготовитель оборудования блокирует редактирование встроенного по, за исключением тех обновлений, которые подписаны с помощью правильного ключа или обновлений физическим пользователем, использующим меню встроенного по, а затем создает ключ платформы (PK). Ключ PK можно использовать для подписывания обновлений KEK или для отключения безопасной загрузки.

Для получения средств и помощи в создании этих баз данных обратитесь к производителю встроенного по.

Как работает Secure Boot (безопасная загрузка) в Windows 8 и 10 и что она означает для Linux

Современные ПК поставляются с включённой функцией Secure Boot («Безопасная загрузка»). Это функция платформы в UEFI, которая заменяет традиционный BIOS ПК. Если производитель ПК хочет наклеить наклейку с логотипом «Windows 10» или «Windows 8» на свой компьютер, Microsoft требует, чтобы он включил безопасную загрузку и следовал некоторым рекомендациям.

К сожалению, это также мешает вам установить некоторые дистрибутивы Linux, что может быть довольно хлопотным.

Как безопасная загрузка защищает процесс загрузки вашего ПК

Безопасная загрузка предназначена не только для того, чтобы усложнить работу с Linux. Включение безопасной загрузки даёт реальные преимущества в плане безопасности, и даже пользователи Linux могут извлечь из этого пользу.

Традиционный BIOS загрузит любое программное обеспечение. Когда вы загружаете компьютер, он проверяет аппаратные устройства в соответствии с настроенным вами порядком загрузки и пытается загрузиться с них. Типичные ПК обычно находят и загружают загрузчик Windows, который загружает полную операционную систему Windows. Если вы используете Linux, BIOS найдёт и загрузит загрузчик GRUB или systemd-boot, которые используется в большинстве дистрибутивов Linux.

Однако вредоносное ПО, такое как руткит, может заменить ваш загрузчик. Руткит мог загружать вашу обычную операционную систему без каких-либо указаний на то, что что-то пошло не так, оставаясь полностью невидимым и необнаружимым в вашей системе. BIOS не знает разницы между вредоносным ПО и надёжным загрузчиком — он просто загружает всё, что находит.

Безопасная загрузка предназначена для предотвращения этого. ПК с Windows 8 и 10 поставляются с сертификатом Microsoft, хранящимся в UEFI. UEFI проверит загрузчик перед его запуском и убедится, что он подписан Microsoft. Если руткит или другое вредоносное ПО действительно заменяет ваш загрузчик или вмешивается в него, UEFI не позволит ему загрузиться. Это не позволяет вредоносным программам захватить процесс загрузки и скрыться от вашей операционной системы.

Как Microsoft разрешает дистрибутивам Linux загружаться с безопасной загрузкой

Теоретически эта функция предназначена только для защиты от вредоносных программ. Так что Microsoft предлагает способ помочь дистрибутивам Linux загрузиться в любом случае. Вот почему некоторые современные дистрибутивы Linux, такие как Ubuntu и Fedora, «просто работают» на современных ПК даже с включённой безопасной загрузкой. Дистрибутивы Linux могут заплатить единовременную плату в размере 99 долларов за доступ к порталу Microsoft Sysdev, где они могут подать заявку на подпись своих загрузчиков.

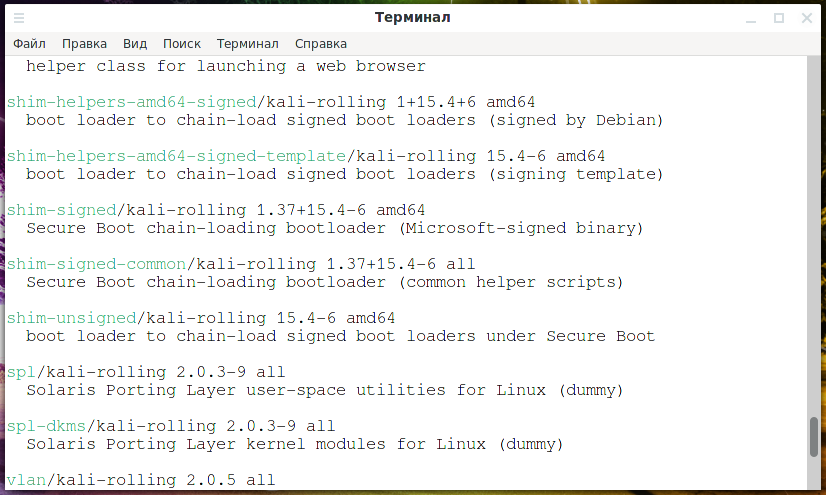

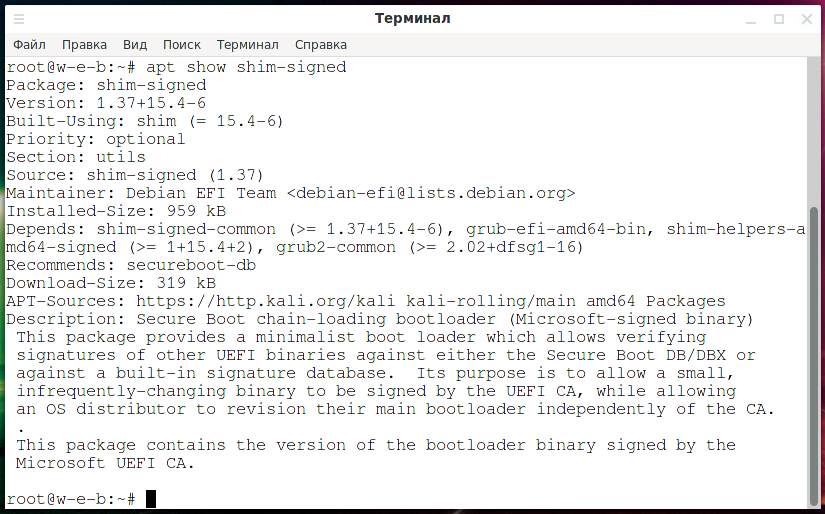

Дистрибутивы Linux обычно имеют подпись shim («прокладка»). shim — это небольшой загрузчик, который просто загружает основной загрузчик GRUB дистрибутива Linux. Прокладка, подписанная Microsoft, проверяет, загружается ли загрузчик, подписанный дистрибутивом Linux, а затем дистрибутив Linux загружается нормально.

Ubuntu, Fedora, Red Hat Enterprise Linux и openSUSE в настоящее время поддерживают безопасную загрузку и будут работать без каких-либо настроек на современном оборудовании. Могут быть и другие, но это те, о которых мы знаем. Некоторые дистрибутивы Linux с философской точки зрения возражают против подачи заявки на подписку Microsoft.

Как отключить безопасную загрузку или управлять ею

Если бы безопасная загрузка была обязательной, вы не смогли бы запускать на своём ПК операционные системы, не одобренные Microsoft. Но вы, вероятно, можете управлять безопасной загрузкой из прошивки UEFI вашего ПК, которая похожа на BIOS на старых ПК.

Есть два способа контролировать безопасную загрузку. Самый простой способ — перейти к настройкам прошивки UEFI и полностью отключить Secure Boot.

Прошивка UEFI перестанет проверять, используете ли вы подписанный загрузчик или нет, и всё будет загружаться. Вы можете загрузить любой дистрибутив Linux или даже установить Windows 7, которая не поддерживает безопасную загрузку. Windows 8 и 10 будут работать нормально, вы просто потеряете преимущества безопасности, связанные с безопасностью загрузки, защищающей процесс загрузки.

Вы также можете дополнительно настроить безопасную загрузку. Вы можете контролировать, какие сертификаты для подписи предлагает безопасная загрузка. Вы можете свободно устанавливать новые сертификаты и удалять существующие. Например, организация, использующая Linux на своих ПК, может удалить сертификаты Microsoft и установить вместо них собственный сертификат организации. Тогда эти ПК будут использовать только загрузчики, одобренные и подписанные этой конкретной организацией.

Человек тоже может это сделать — вы можете подписать свой собственный загрузчик Linux и быть уверенным, что ваш компьютер может загружать только загрузчики, которые вы скомпилировали и подписали лично. Именно такой контроль и мощность предлагает безопасная загрузка.

Что Microsoft требует от производителей ПК

Microsoft не просто требует, чтобы поставщики ПК включили безопасную загрузку, если им нужна наклейка с сертификатом «Windows 10» или «Windows 8» на своих ПК. Microsoft требует, чтобы производители ПК реализовывали его особым образом.

Для ПК с Windows 8 производители должны были дать вам возможность отключить безопасную загрузку. Microsoft потребовала от производителей ПК передать пользователям аварийный выключатель безопасной загрузки.

Для ПК с Windows 10 это больше не является обязательным. Производители ПК могут включить безопасную загрузку и не давать пользователям возможность её выключить. Однако на самом деле нам неизвестно о каких-либо производителях ПК, которые так поступают.

Точно так же, хотя производители ПК должны включать основной ключ Microsoft Windows Production PCA для загрузки Windows, им не нужно включать ключ Microsoft Corporation UEFI CA. Этот второй ключ только рекомендуется. Это второй необязательный ключ, который Microsoft использует для подписи загрузчиков Linux. Документация Ubuntu объясняет это.

Другими словами, не все ПК обязательно будут загружать подписанные дистрибутивы Linux с включённой безопасной загрузкой. Опять же, на практике мы не видели ни одного компьютера, который делал бы это. Возможно, ни один производитель ПК не захочет выпускать единственную линейку ноутбуков, на которую нельзя установить Linux.

На данный момент, по крайней мере, обычные ПК с Windows должны позволять вам отключать безопасную загрузку, если хотите, и они должны загружать дистрибутивы Linux, подписанные Microsoft, даже если вы не отключите безопасную загрузку.

Безопасную загрузку нельзя отключить в Windows RT, но Windows RT мертва

Все вышесказанное верно для стандартных операционных систем Windows 8 и 10 на стандартном оборудовании Intel x86. Для ARM всё иначе.

В Windows RT — версии Windows 8 для оборудования ARM, которая поставлялась на Microsoft Surface RT и Surface 2, среди других устройств — безопасную загрузку нельзя было отключить. Сегодня безопасную загрузку по-прежнему нельзя отключить на оборудовании Windows 10 Mobile, другими словами, на телефонах под управлением Windows 10.

Это потому, что Microsoft хотела, чтобы вы думали о системах Windows RT на базе ARM как об «устройствах», а не о ПК. Как Microsoft сообщила Mozilla, Windows RT «больше не Windows».

Однако Windows RT теперь мертва. Версии настольной операционной системы Windows 10 для ARM-оборудования не существует, так что вам больше не о чем беспокоиться. Но если Microsoft вернёт оборудование Windows RT 10, вы, скорее всего, не сможете отключить на нем безопасную загрузку.

Что такое Secure Boot для Windows 11

Вместе с анонсом Windows 11, компания Microsoft опубликовала и новые системные требования для установки операционной системы Windows 11. В них требуется поддержка TPM 2.0, UEFI и Secure Boot. В результате, вокруг этих технологий возникло много вопросов. Пользователей интересует, что такое Secure Boot, как проверить его наличие на компьютере и как его включить в BIOS (UEFI), если он отключен.

Что такое Secure Boot или безопасная загрузка

Secure Boot – это протокол проверки загружаемых операционных систем, который является частью UEFI. Данный протокол проверяет цифровую подпись операционных систем или драйверов UEFI, которые загружаются при включении компьютера, и при отсутствии такой подписи предотвращает их запуск.

Использование Secure Boot защищает систему от внедрения вредоносного кода в загружаемые компоненты операционных систем. Такое внедрение, например, использовалось вирусом-вымогателем Petya, который распространялся в 2017 году. Также Secure Boot может использоваться для ограничения списка ОС, которые могут запускаться на компьютере.

На данный момент Secure Boot поддерживается такими операционными системами как Windows 8 и Windows 10, а также некоторыми дистрибутивами Linux, например, Fedora, openSUSE, RHEL, CentOS, Debian и Ubuntu.

В еще не выпущенной Windows 11 протокол Secure Boot является обязательным условием и указан в системных требованиях. Хотя, с помощью небольших ухищрений текущие сборки Windows 11 можно установить без TPM и Secure Boot.

Как узнать включен ли Secure Boot

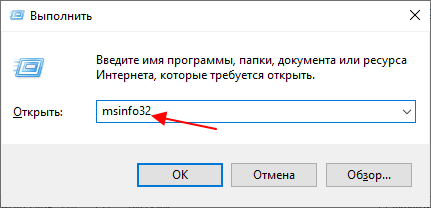

Для того чтобы узнать включен ли Secure Boot на вашем компьютере можно воспользоваться средствами встроенными в Windows 10. Для этого нажмите Win-R на клавиатуре и выполните команду « msinfo32 ».

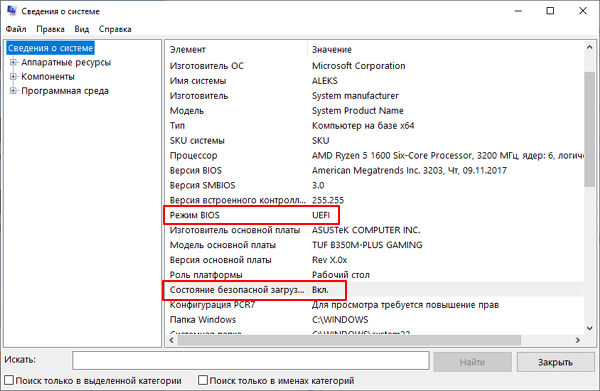

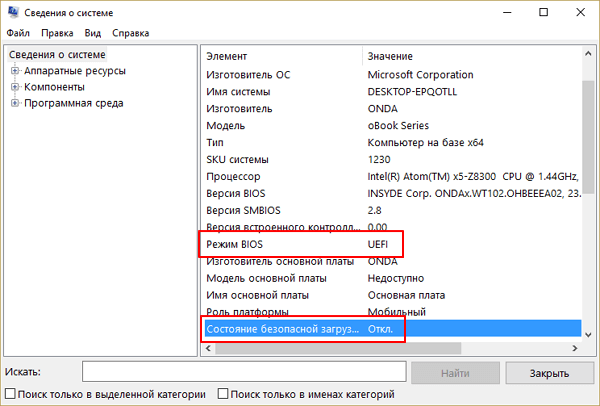

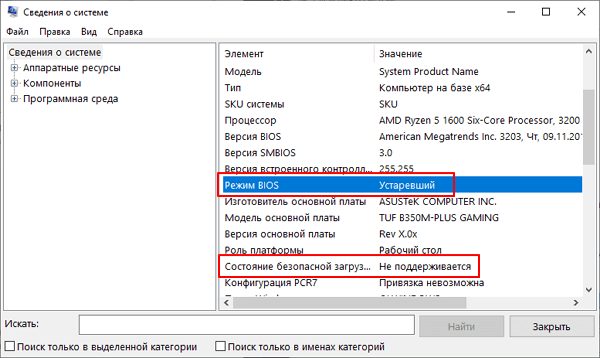

В результате должно появиться окно « Сведения о компьютере ». Здесь в строке « Режим BIOS » будет указано, в каком режиме работает BIOS – UEFI или Устаревший (Legacy), а в строке « Состояние безопасной загрузки » – состояние Secure Boot (включено или отключено).

Если у вас Secure Boot включен и все готово к установке Windows 11, то должно быть так, как на скриншоте внизу:

Также возможен следующий вариант:

В этом случае для обновления до Windows 11 нужно будет включить безопасную загрузку в BIOS.

Подробней в статье:

Конвертация диска с MBR в GPT

Если включить Secure Boot для уже установленной Windows 10, то система может не загрузиться, а вы получите сообщение о том, что « Загрузочное устройство не найдено ». Это происходит из-за того, что на диске используется таблица разделов MBR. Для решения этой проблемы диск нужно предварительно конвертировать из формата MBR в GPT.

Конвертацию диска из MBR в GPT можно выполнить непосредственно в процессе установки Windows 11, вызвав командную строку с помощью комбинации клавиш Shift-F10 (или Shift-Fn-F10 ), либо заранее, из рабочей Windows 10. Конвертацию при установке мы рассматривали в статье о преобразовании диска с MBR в GPT, здесь же будет рассмотрена конвертация из рабочей Windows 10.

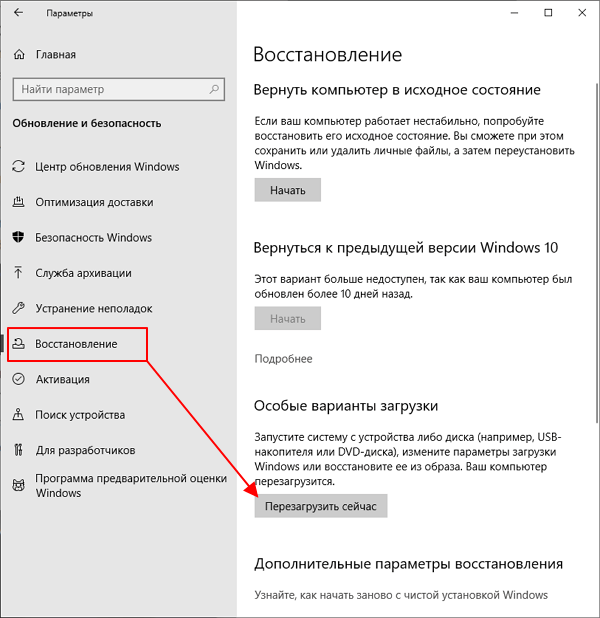

Итак, для начала нужно открыть меню « Параметры » (комбинация клавиш Win-i ), перейти в раздел « Обновление и безопасность – Восстановление » и нажать на кнопку « Перезагрузить сейчас ».

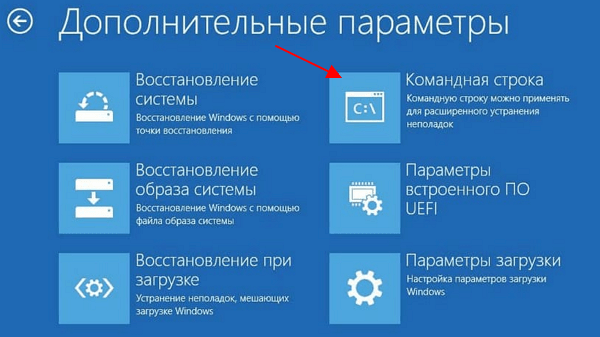

После этого появится меню с дополнительными действиями. Здесь нужно выбрать « Поиск и устранение неисправностей », а потом « Командная строка ». Также может понадобиться выбор пользователя и ввод пароля.

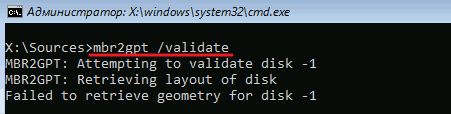

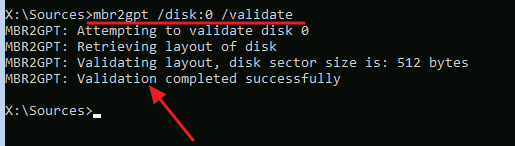

В результате перед вами появится командная строка. Сначала нужно выполнить команду, которая проверит возможность конвертации диска:

Если все нормально и конвертация возможна, то вы получите сообщение « Validation completed successfully ». Чтобы запустить конвертацию выполните команду:

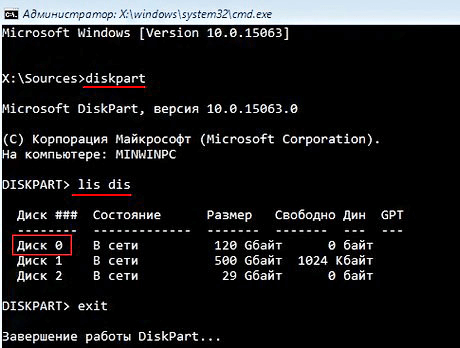

Если же проверка диска выдала сообщение « Failed », то нужно попробовать вручную указать номер диска. Для этого нужно добавить параметр « /disk:0 », где 0 – это номер диска.

Чтобы узнать номер диска выполните следующие команды:

В результате в консоль будет выведен список дисков и их объем. Используя эту информацию, можно определить номер диска, который необходимо конвертировать.

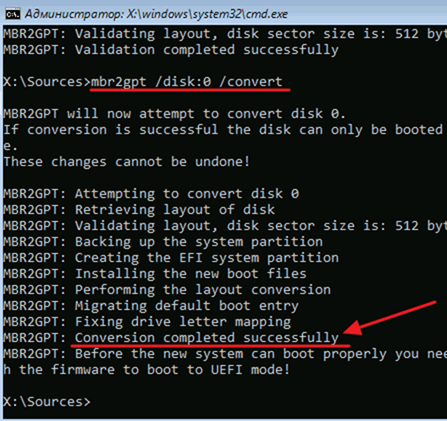

После успешной проверки можно запускать конвертацию диска. Для этого нужно выполнить следующую команду:

Где 0 – это номер диска.

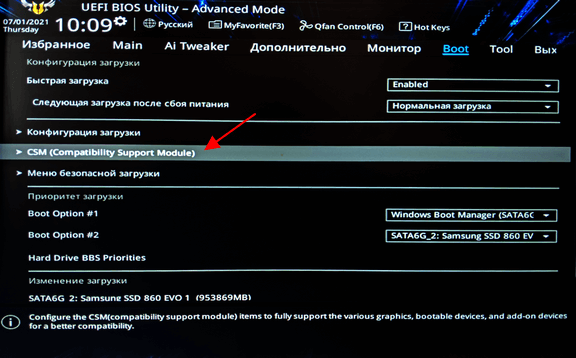

После конвертации диска с MBR в GPT нужно зайти в BIOS и выполнить следующие настройки:

Подробней в статьях:

Как включить Secure Boot в BIOS

Для работы Secure Boot диск должен быть в формате GPT. Посмотрите раздел о конвертации диска (выше).

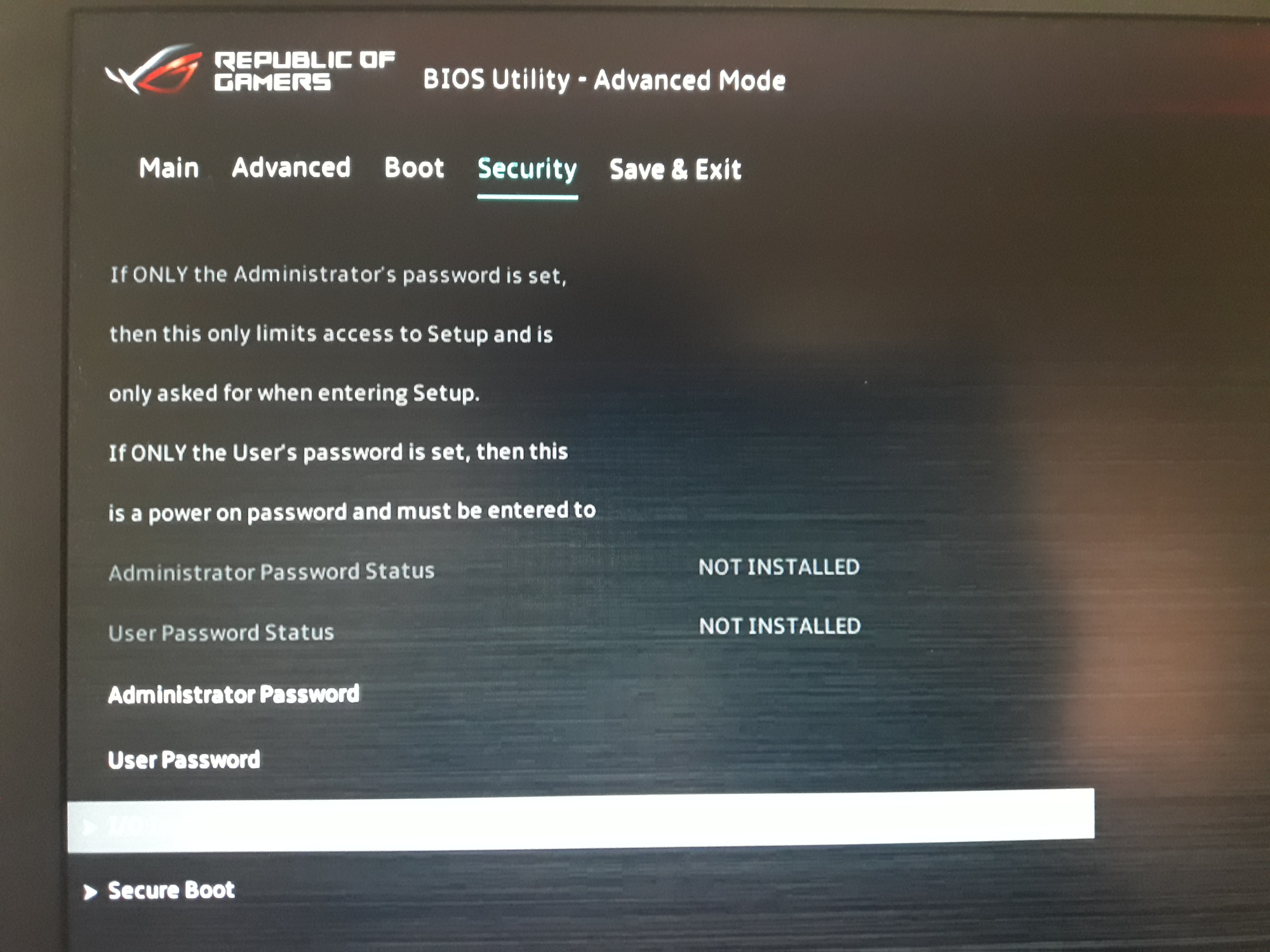

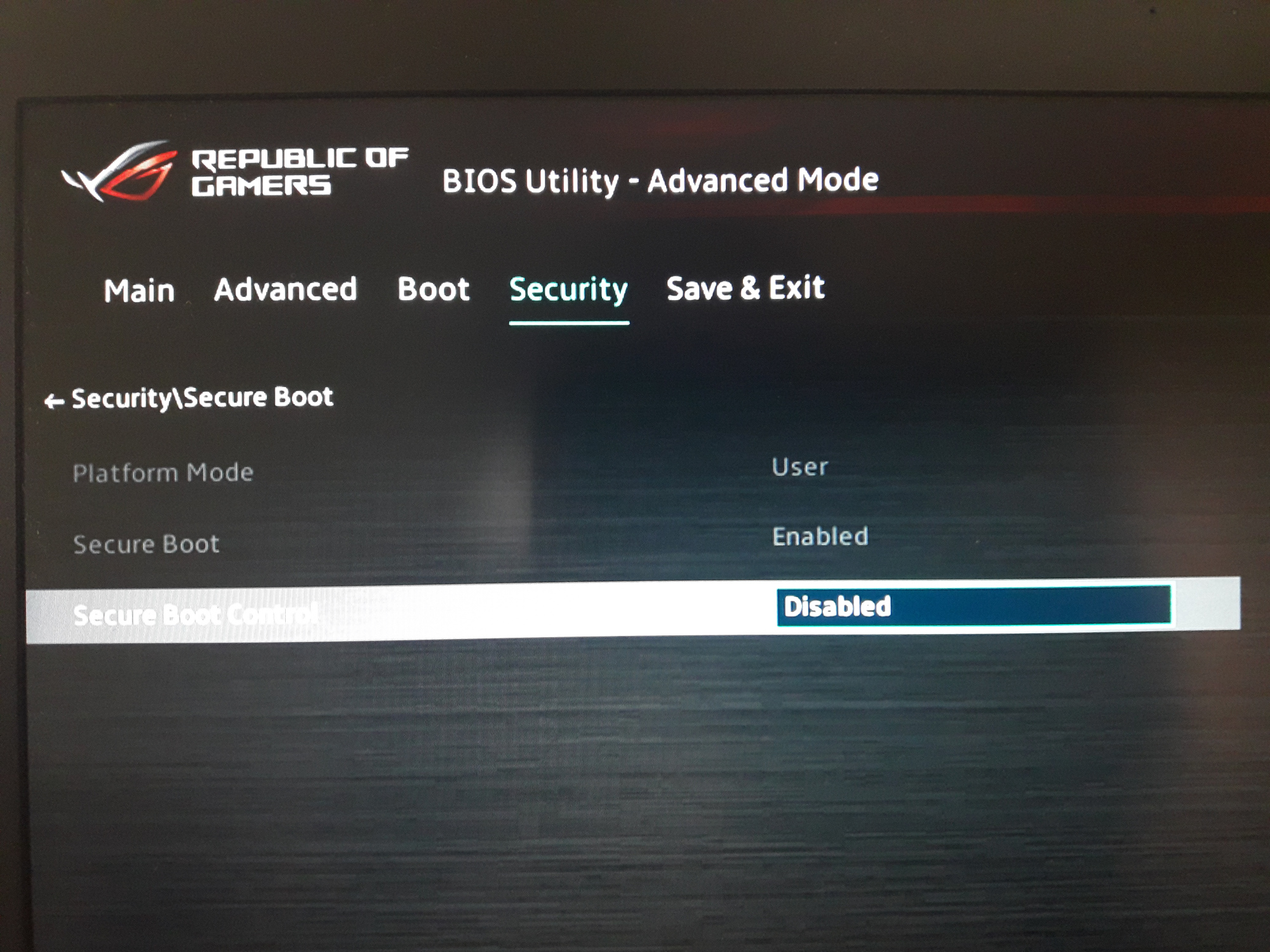

Процесс включения Secure Boot отличается в зависимости от производителя. Точные инструкции по работе с вашим BIOS можно получить в инструкции к материнской плате или ноутбуку. Здесь мы покажем настройку BIOS на примере материнской платы от ASUS.

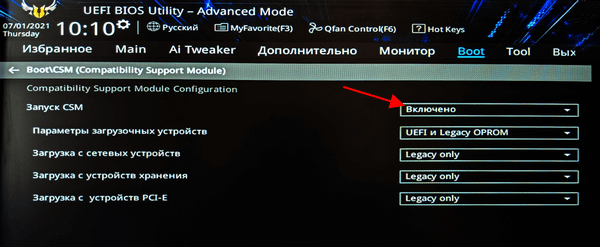

Чтобы включить Secure Boot на материнской плате ASUS нужно войти в настройки BIOS, активировать режим « Advanced mode ( F7) » и перейти в раздел « Boot ». Здесь нужно открыть подраздел « CSM (Launch Compatibility Support Module) », который отвечает за эмуляцию старого BIOS.

Если функция « CSM » включена, то ее нужно отключить.

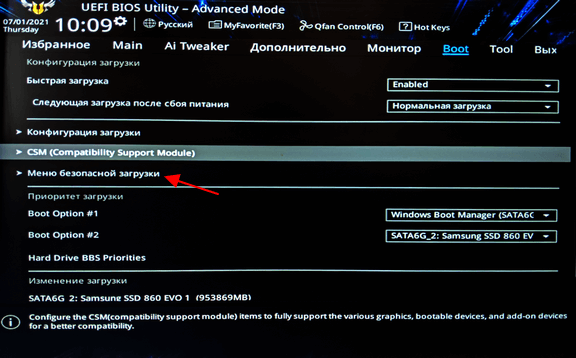

После этого нужно вернуться в раздел « Boot » и перейти в подраздел « Меню безопасной загрузки ».

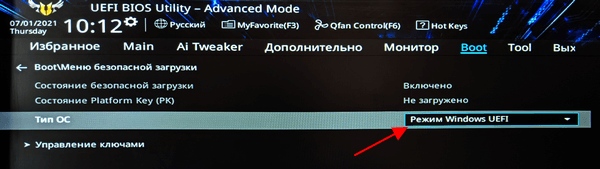

Здесь нужно поменять параметр « Тип ОС » на « Режим Windows UEFI ».

После этого сохраняем настройки BIOS и загружаемся в Windows 10. Если диск был сконвертирован в GPT, то загрузка должна пройти без проблем.

Настройка Secure Boot на других платах :

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Задайте вопрос в комментариях под статьей или на странице «Задать вопрос» и вы обязательно получите ответ.

«mbr2gpt /disk:0 /validate»

Ну и что делать, если и после этого «Failed»?

Все очень здорово и подробно, большое спасибо за подробную инструкцию. Очень долго искал такой доходчивый вариант порядка действий. Большое спасибо

Secure Boot – что это за утилита и как её отключить

Что такое Secure Boot, и как её отключать?

Работа встроенной в BIOS (UEFI) утилиты заключается в сравнении специальных ключей с подписями загрузочного кода системы.

При несовпадении Secure Boot прекращает загрузку с целью защиты компьютера от взлома и использования нелицензионного программного обеспечения.

Для загрузки любой другой операционной системы на ПК от пользователя требуется сначала отключить эту утилиту в интерфейсе UEFI.

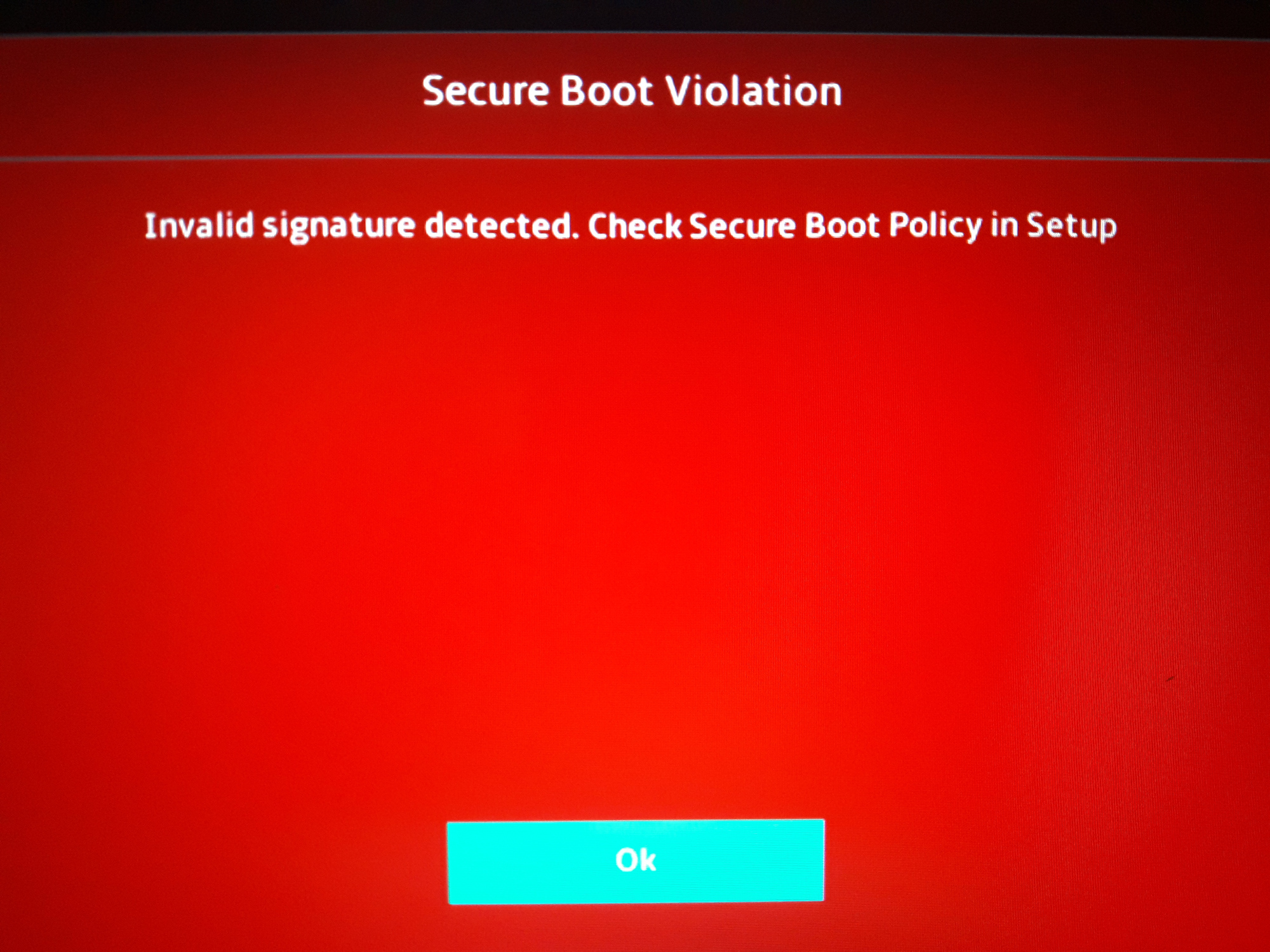

Рис.1. Сообщение при попытке поставить новую систему на компьютер с Security Boot.

Принцип работы и особенности Secure Boot

Технологию защиты системы от переустановки придумали не разработчики Microsoft, а специалисты из компании Unified EFI Forum, создавшей новый интерфейс БИОС – UEFI.

Функция предусматривает возможность отключения запрета установки другой ОС и управления ключами на любом ноутбуке и стационарном ПК.

Не получится отключить Secure Boot (SB) только на планшете под управлением Windows.

Для компьютеров с Windows 8 и 10 утилита работает в двух режимах:

Для того, чтобы убрать функцию следует воспользоваться первым режимом.

Замена ключей, которые сравниваются с подписями кода, позволит обойти ограничение на переустановку.

Определение режима загрузки

Узнать о том, что на вашем ПК или ноутбуке включена функция Secure Boot можно тремя способами:

Рис.2. Вход в меню «Свойств системы».

Рис.3. Сообщение, показывающее отсутствие поддержки UEFI и Secure Boot.

После определения режима, в котором работает Secure Boot, следует проверить тип его политики с помощью той же командной строки. Для этого вводится уже другая команда – Get-SecureBootPolicy.

Она может вернуть значение <77FA9ABD-0359-4D32-BD60-28F4E78F784B>, что говорит о правильно настроенной политике безопасности.

Любые другие символы показывают, что безопасная загрузка работает в тестовом режиме.

Сообщение типа Secure Boot policy is not enabled on this machine означает, что режим не поддерживается материнской платой.

Отключение утилиты

Если на вашем компьютере требуется отключить безопасный режим и обеспечить загрузку новой ОС, следует выполнить следующие действия:

На компьютерах с Виндовс 8 и выше существует 2 основных способа входа в БИОС:

После того как удалось войти в интерфейс, следует найти в его настройках пункт, отвечающий за отключение.

Он зависит от конкретной модели компьютера и марки материнской платы.

Например, для ноутбуков HP в БИОС следует найти вкладку System Configuration, перейти к пункту Boot Options и изменить значение показателя Secure Boot на Disabled.

После сохранения изменений и перезагрузки компьютера никаких ограничений на установку ОС остаться не должно.

Устройства Lenovo и Toshiba имеют вкладку Security, а Dell – меню UEFI Boot, где тоже следует отключить Secure Boot.

Рис.4. Отключение безопасной загрузки для модели ноутбука Lenovo.

Для устройств Asus, кроме отключения, требуется дополнительно выбрать возможность установки новой ОС, установив параметр Other OS в пункте OS Type.

На стационарных компьютерах Asus функцию отключают, перейдя в раздел Authentication. А для плат марки Gigabyte требуется переход в меню BIOS Features.

Исправление неполадок

Иногда настройки Secure Boot могут оказаться неправильными.

В этом случае, даже установив систему, в углу рабочего стола можно увидеть сообщение об ошибке типа «Профессиональная Безопасная загрузка (SecureBoot) настроена неправильно Build 9600».

Причина появления этой информации заключается вовсе не в том, что операционная система оказалась нелицензионной или была неправильно активирована, а только о снижении безопасности компьютера и необходимости в следующих действиях:

Рис.5. Включение SB в настройках UEFI материнской платы AsRock для решения неполадки.

Если применённый метод не помог устранить проблему, настройки UEFI следует попробовать сбросить до заводских.

Для этого в БИОС есть пункт Factory Default. При отсутствии поддержки этого режима у компьютера решить вопрос, скорее всего, не получится.

Единственный возможный вариант – установка таких обновлений от Microsoft, как KB288320, которое находится в составе пакета GA Rollup A.

Скачать его можно с официального сайта производителя, обязательно учитывая разрядность вашей системы – х86 или 64.

Нужен ли пользователям Secure Boot?

Появление функции было неоднозначно воспринято пользователями Windows.

С одной стороны, её использование мешает переустановке операционной системы и, таким образом, ограничивает владельца ноутбука или ПК в своих действиях.

С другой эта же опция, по словам разработчиков, позволяет предотвратить действие руткитов – вредоносных скриптов, отрицательно влияющих на работоспособность системы.

Для того чтобы разобраться с этим вопросом, стоит подробнее рассмотреть особенности утилиты:

Функция безопасности начинает работать сразу же после включения питания компьютера, запрещая установку новых систем.

Таким образом, пользователь не может использовать для изменения ОС ни жёстким диском, ни сетевой картой, ни CD, DVD или USB-флешкой.

И, хотя производитель утверждает, что функция легко может быть отключена (пусть даже это и не даст загружаться установленной лицензионной системе), сертификация Win-8 может привести к другому результату.

Microsoft требует от разработчиков ПК и ноутбуков только установки Secure Boot, но не обязывает предусмотреть возможность её отключения.

Кроме того, согласно требованиям сертификации Win-8, устанавливать ключи, отличные от защиты MS, тоже не обязательно.

Получается, что возможна такая ситуация, когда производитель выпустит компьютер с Secure Boot, который будет нельзя отключить, и системой, которая уже установлена на устройстве, придётся пользоваться постоянно.

А, значит, пользователю необходимо знать о такой возможности перед покупкой ноутбука или ПК, чтобы не отключаемый SB не стал неприятным сюрпризом.