Security union что это

ОС максимальной секретности. Выбираем дистрибутив для обхода блокировок и защиты от слежки

Содержание статьи

WARNING

Длительная и полная анонимность практически недостижима на практике. Более того, настойчивые попытки ее добиться гарантированно привлекут к тебе внимание. Подробнее см. проект XKeyscore. О нем и его наследии в NSA и GCHQ можно почитать на onion-ресурсах.

Составляющие приватности

Опытный хакер-линуксоид самостоятельно сделает операционку под свои нужды, нафарширует ее любимыми инструментами и зашифрует каждый бит. Однако это займет уйму времени, а потому данный способ подходит лишь самым красноглазым. Для всех остальных есть готовые варианты, в которых уже продуманы тысячи мелочей, собраны и настроены проверенные средства защиты приватности.

При внешнем разнообразии эти дистрибутивы имеют много общих черт, поскольку сохранение тайны личной жизни построено на одинаковых подходах. Обеспечение приватности состоит из следующих этапов, которые решаются на локальном и сетевом уровне:

Разумеется, каждый конкретный дистрибутив имеет свои ограничения и не предоставляет все перечисленные выше инструменты в одной сборке, но это и не требуется на практике. Многие пункты в данном списке дублируют функциональность друг друга либо вовсе взаимоисключающи.

Мы не будем рассуждать о человеческом факторе, который сводит на нет надежность любой системы. Ограничимся техническими аспектами и просто напомним, что не существует средств, полностью запрещающих людям совершать ошибки.

Kodachi

В прошлом выпуске мы разбирали дистрибутивы для форензики, а Kodachi позиционируется как anti-forensic-разработка, затрудняющая криминалистический анализ твоих накопителей и оперативной памяти. Технически это еще один форк Debian, ориентированный на приватность. В чем-то он даже более продуман, чем популярный Tails.

Последняя стабильная версия Kodachi 3.7 была написана в январе прошлого года. Операционка родом из Омана (где с интернет-цензурой знакомы не понаслышке), что добавляет ей колорита.

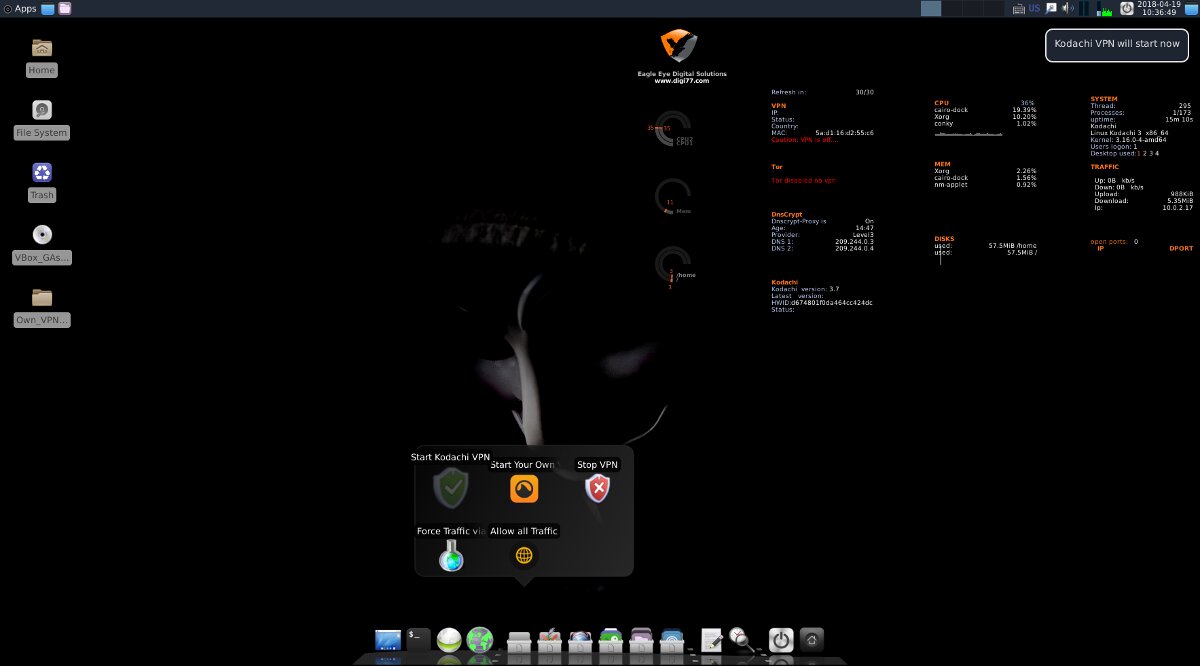

В качестве среды рабочего стола для Kodachi была выбрана Xfce, а общий интерфейс операционки стилизован под macOS. Статус подключения к Tor и VPN, а также большинство текущих параметров загрузки системы выводятся в режиме реального времени и отображаются прямо на рабочем столе.

Среди ключевых особенностей Kodachi — принудительное туннелирование трафика через Tor и VPN, причем бесплатный VPN уже настроен.

Плюс в Kodachi интегрирована поддержка DNScrypt — это протокол и одноименная утилита, шифрующая запросы к серверам OpenDNS методами эллиптической криптографии. Она устраняет целый ряд типичных проблем, вроде DNS leak и оставления следов работы в сети на серверах провайдера.

Другое отличие Kodachi — интегрированный Multi Tor для быстрой смены выходных узлов с выбором определенной страны и PeerGuardian для сокрытия своего IP-адреса в Р2Р-сетях (а также блокировки сетевых узлов из длинного черного списка).

Приложения в Kodachi легко изолировать при помощи встроенной песочницы Firejail (о ней мы уже рассказывали). Особенно рекомендуется делать это для браузера, почты и мессенджера.

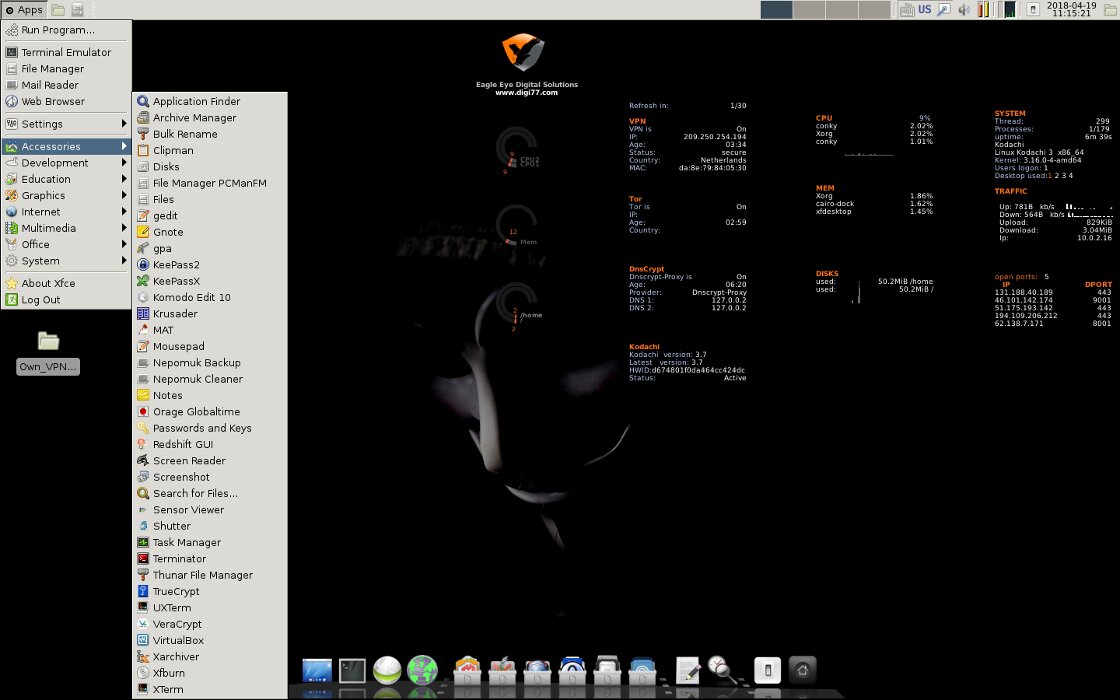

Операционка плотно нафарширована средствами криптографии (TrueCrypt, VeraCrypt, KeePass, GnuPG, Enigmail, Seahorse, GNU Privacy Guard Assistant) и заметания следов (BleachBit, Nepomuk Cleaner, Nautilus-wipe).

В Kodachi реализована защита от атаки методом холодной перезагрузки. Во время cold boot attack можно частично восстановить данные, недавно (секунды назад) хранившиеся в оперативной памяти. Чтобы этого избежать, Kodachi затирает оперативную память случайными данными при выключении компьютера.

MOFO Linux

Это быстро развивающаяся и солидно нафаршированная ОС на базе Ubuntu. Прямо «из коробки» она предлагает SoftEther VPN и OpenVPN с автоматическим определением пятнадцати самых быстрых (не обязательно ближайших к тебе) бесплатных серверов. Указывается их пинг до тебя, до сайта google.com и пропускная способность канала.

Помимо Tor и VPN, MOFO поддерживает I2P плюс Lantern и Psiphon, как шустрые прокси. Правда, сейчас Psiphon глючит, а у Lantern без ограничения скорости на бесплатном тарифе доступно только 500 Мбайт в месяц, но всегда можно купить платный аккаунт.

Прямо из графического меню в пару кликов устанавливается клиент Freenet — одноранговой анонимной сети с распределенным хранением зашифрованных данных. В ней есть свои сайты и форумы, которые практически невозможно цензурировать.

В MOFO добавлена ссылка на установку пакета поддержки распределенной файловой системы IPFS (Interplanetary File System), созданной на основе технологий P2P. Благодаря IPFS можно расшаривать локальные файлы и создавать сайты, которые не исчезнут из-за блокировок (об IPFS мы тоже уже писали). MOFO также поддерживает сетевой протокол Cjdns. С его помощью можно создать виртуальную IPv6-сеть с шифрованием трафика.

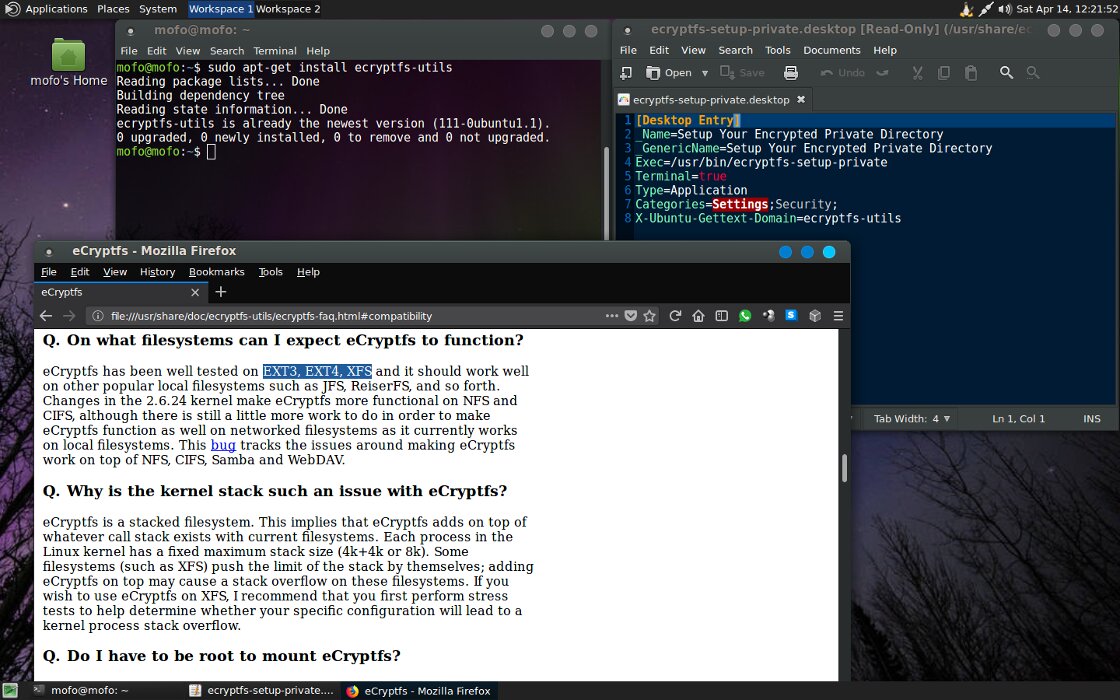

Криптографическую защиту личных данных в MOFO обеспечивает eCryptfs — многоуровневая файловая система с шифрованием на лету. Она работает поверх существующей ФС (ext3, ext4 или XFS) и не требует создания специального раздела.

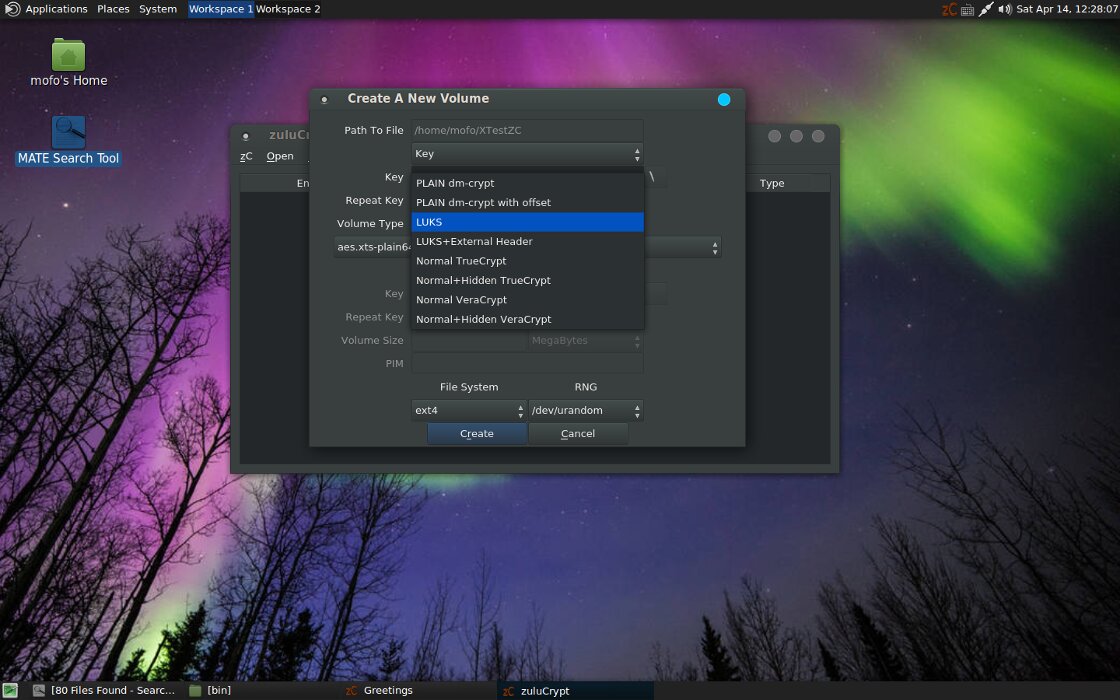

Дополнительно в MOFO предустановлена утилита ZuluCrypt с поддержкой формата криптоконтейнеров TrueCrypt и VeraCrypt.

На момент тестирования была доступна версия mofolinux-6.0 от 18 февраля 2018 года. По умолчанию пароль администратора не задан.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

10 лучших дистрибутивов Linux для усиленной конфиденциальности и безопасности

Дистрибутивы Linux могут быть разделены на различные категории, в зависимости от назначения и предполагаемой целевой группы. Серверы, обучение, игры и мультимедиа являются одними из популярных категорий дистрибутивов Linux.

Для пользователей, беспокоящихся о безопасности, существует несколько дистрибутивов, который предназначены для усиленной защиты приватности. Эти сборки гарантируют защиту от отслеживания вашей активности при серфинге в сети.

Тем не менее, в нашей подборке представлены не только дистрибутивы с акцентом на конфиденциальность, но и дистрибутивы для проведения тестирований вторжений. Эти сборки специально предназначены для анализа и оценки безопасности системы и сети и содержат широкий спектр специализированных инструментов для тестирования систем на потенциальные уязвимости.

Backbox

Репозитории программных решений постоянно обновляются, чтобы пользователь всегда имел дело с последними версиями встроенных инструментов, которые позволяют выполнять анализ веб-приложений, стресс-тесты, оценку потенциальных уязвимостей, привилегий и многое другое.

В отличие от других дистрибутивов, которые включают большой набор различных приложений, Backbox не содержит подобной избыточности. Здесь Вы найдете только лучшие инструменты для каждой отдельной задачи или цели. Все инструменты отсортированы по категориям, что упрощает их обнаружение.

На Википедии представлены краткие обзоры многих встроенных инструментов. Несмотря на то, что Backbox первоначально создавался исключительно для тестирования, дистрибутив также поддерживает сеть Tor, которая поможет скрыть ваше цифровое присутствие.

Вероятно, самый популярный дистрибутив для тестирования на проникновения, основанный на Debian Wheezy. Kali разработан компанией Offensive Security Ltd и является продолжением более раннего проекта BackTrack Linux.

Kali доступ в виде 32-битных и 64-битных ISO-образов, которые можно записать на USB-носитель или CD диск, или даже установить на жесткий диск или твердотельный накопитель. Проект также поддерживает архитектуру ARM и может запускаться даже на одноплатном компьютере Raspberry Pi, а также включает огромное количество инструментов анализа и тестирования. Основным рабочим столом является Gnome, но Kali позволяет создать персонализированный ISO-образ с другой средой рабочего стола. Этот гибко настраиваемый дистрибутив позволяет пользователям даже изменять и пересобирать ядро Linux, чтобы соответствовать конкретным требованиям.

Pentoo

Доступный для 32-битных и 64-битных машин, Pentoo является дистрибутивом для тестирования вторжений, который основан на Gentoo Linux. Пользователи Gentoo могут дополнительно устанавливать Pentoo, который будет инсталлироваться поверх основной системы. Дистрибутив основан на XFCE и поддерживает сохранение изменений, поэтому при отключении USB-носителя, все примененные изменения будут сохранены для будущих сессий.

Встроенные инструменты делятся на 15 различных категорий, например, Exploit, Fingerprint, Cracker, Database, Scanner и т.д. Будучи основанным на Gentoo, дистрибутив унаследовал набор защитных функций Gentoo, которые позволяют выполнять дополнительные настройки безопасности и более детально управлять дистрибутивом. Вы можете использовать утилиту Application Finder для быстрого обнаружения приложений, расположенных в различных категориях.

Поскольку дистрибутив основан на Gentoo, потребуется выполнить некоторые манипуляции, чтобы заставить работать сетевую карту и другие аппаратные компоненты. При загрузке выберите опцию проверки и настройте все ваши устройства.

Security Onion

Основанный на Ubuntu, данный дистрибутив разработан для обнаружения вторжений и мониторинга сетевой безопасности. В отличие от других дистрибутивов для пентестинга, которые носят скорее наступательный характер, Security Onion представляет собой более оборонительную систему.

Тем не менее, проект включает большое количество инструментов наступательного толка, которые встречаются в других дистрибутивах для тестирования на проникновение, а также инструменты мониторинга сети, например, сниффер пакетов Wireshark и утилита обнаружения вторжений Suricata.

Security Onion построен вокруг XFCE и включает все самые необходимые приложения, имеющиеся в Xubuntu. Security Onion не предназначен для любителей, а скорее подойдет опытным специалистам, которые имеют определенный уровень знаний в области мониторинга сети и предотвращения вторжений. К счастью проект постоянно сопровождается подробными руководствами и видеоуроками, чтобы помочь в работе с сложным встроенным ПО.

Caine

Caine является аббревиатурой от Computer Aided INvestigation Environment (среда помощи исследования компьютера). Дистрибутив распространяется с помощью Live диска и построен на последней версии Ubuntu 14.04. В качестве установщика используется SystemBack. Систему можно запустить и с локального диска после установки или с переносного USB-устройства флеш-памяти или CD. Дистрибутив стремится обеспечить дружественный интерфейс и включает богатый набор инструментов для экспертизы безопасности.

BlackArch

BlackArch является разновидностью Gentoo и позиционируется как легковесный вариант Arch Linux. BlackArch доступен как Live-образ для инсталляции, но пользователи Arch могут устанавливать BlackArch поверх существующей системы. Для создания загрузочного USB-накопителя рекомендуется использовать команду dd вместо утилиты UNetBootin.

Учетная запись по умолчанию: root:blackarch. BlackArch имеет размер более 4 гигабайт и поставляется с несколькими различными оконными менеджерами, включая Fluxbox, Openbox, Awesome.

В отличие от других дистрибутивов для тестирования на проникновение, BlackArch также может использоваться в качестве инструмента повышенной конфиденциальности. Кроме различных инструментов анализа, мониторинга и тестирования, дистрибутив также включает инструменты защиты от слежения, в частности sswap и ropeadope для безопасного стирания содержимого файла подкачки и системных журналов соответственно и многие другие программы для обеспечения приватности.

Parrot Security OS

Разработанный итальянской сетью Frozenbox, посвященной IT-безопасности и программированию, основанный на Debian, Parrot Security OS может использоваться для тестирования вторжений и поддержания конфиденциальности. Также как BlackArch, Parrot Security OS является дистрибутивом плавающего релиза. Логин по умолчанию для Live-сессии: root:toor.

Устанавливаемый Live-образ предлагает несколько опций загрузки, например, устойчивый режим или устойчивый режим с шифрованием данных. Кроме аналитических инструментов, дистрибутив включает несколько программ для анонимности и даже криптографическое ПО.

Для пользователей, которые заботятся о приватности, в дистрибутиве предусмотрена специальная категория приложений, где пользователи могут включить анонимный режим серфинга в Интернете (используются сети Tor) за один клик.

JonDo

Все встроенные приложения предварительно сконфигурированы и настроены на максимальную анонимность. Например, мессенджер Pidgin настроен на анонимную передачу сообщений. Дистрибутив включает несколько клиентов мгновенного обмена сообщениями, в частности Pidgin и TorChat и приватные браузеры JonDoFox и TorBrowser.

У проекта есть свой форум, wiki-справочник и различные руководства для пользователей, которые хотят получить максимум от встроенных приложений.

Qubes

Основанный на Fedora, Qubes доступен только для установки и предоставляет защиту конфиденциальности благодаря тотальной изоляции. Проект использует Xen для создания изолированной виртуальной машины, которая обращается только к нужным для данной конкретной функции службам, что снижает потенциальный риск угрозы. Несмотря на использование виртуализации, Qubes предлагает простой и удобный рабочий стол.

Для установки дистрибутива нужно выполнить инструкции текстового инсталлятора anaconda. Дистрибутив позволяет выбирать среду рабочего стола при установке: KDE, XFCE или обе.

Qubes предлагает стандартные инструменты управления разделами и менеджер логических томов, для запуска на некоторых машинах возможно потребуется выбрать опцию BTRFS. Процесс установки довольно сложен, особенно во время графических установщиков, но на выходе Вы получаете невероятно безопасный дистрибутив.

Tails

Также, как и JonDo, Tails Linux также поставляется с широким спектром различных приложений для работы в Интернете, которые предварительно сконфигурированы для максимальной анонимности. Вы можете выбрать устойчивый режим для сохранения всех файлов и настроек для будущих сессий при запуске Tails с USB-носителя. Согласно официальному сайту проекта, Вы можете запустить Tails даже с SD-карты.

По умолчанию дистрибутив использует сеть Tor для анонимизации всего трафика, включая данные, передаваемые браузерами, почтовыми клиентами или мессенджерами. Tails стирает все следы активности в сети и использует криптографические технологии для шифрования всех файлов, сообщений и писем.

Несколько важных плагинов, например, AdBlock Plus, NoScript и другие уже включены по умолчанию в Firefox. Последняя версия поставляется с кошельком Electrum Bitcoin и позволяет маскировать систему под Windows 8, а также визуально подделывать MAC-адрес.

Как установить Security Onion 14.04

Описание Security Onion

Вы знали что нибудь о Security Onion?

Security Onion- дистрибутив Linux, специализированный на контроле сетевой безопасности и предотвращении проникновения, упрощающий централизованное управление сетью, основанный на Ubuntu дистрибутиве, который вы можете начать использовать буквально в пару шагов.

Он идет со многим ценным защитным программным обеспечением, чтобы контролировать вашу сеть в в реальном времени или выполнить анализ pcap файлов и/или системных логов.

Сегодня я покажу вам процесс установки на постепенной основе.

В конце этой статьи вы устанавите его на вашей машине и сможете начать контролировать ваш сетевой трафик и действия хоста, используя его инструменты.

Вот список инструментов, которые вы можете найти в Security Onion:

| Reassembler | tcpdump | OSSEC | hunt | Squert |

| Xplico | tshark | Bro | dsniff | ELSA |

| tcpxtract | ngrep | Snort | sslsniff | Snorby |

| tcpstat | Wireshark | Suricata | mergecap | sguil |

| tcpslice | ssldump | barnyard2 | driftnet | p0f |

| tcpreplay | NetworkMiner | u2boat | netsniff-ng | Sniffit |

| scapy | Argus | u2spewfoo | driftnet | tcpick |

| chaosreader | Daemonlogger | netsed | labrea | hping |

Скачать Security Onion

Скачать Securoty Onin вы можете со страницы github по этой ссылке.

Загрузка Security Onion

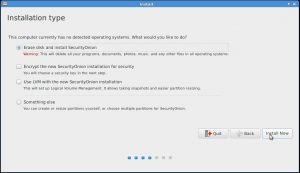

Как только вы начнете запуск с образа, выберите пункт Install – Install Security Onion

Установка Security Onion

Как только вы выбираете опцию установки, система начнет загружаться и затем покажет экран установки.

Первая часть – операционная система

Первым делом установки является язык операционной системы.

Теперь решите использовать или нет сторонние технологии, такие как Flash player или кодеки MP3.

Выберите, как система будет установлена на вашем жестком диске

Далее выберите местоположение, установите дату и время и щелкните на список, чтобы выбрать страну.

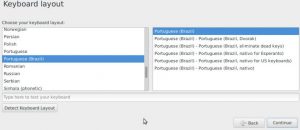

Выбери свою раскладку клавиатуры. Вы можете использовать детектор обнаружения клавиатуры.

Далее укажите свои учетные данные,где вы должны будете ответить на следующее:

Примечание: не выбирайте шифровать папку home, люди жалуются на это на форумах.

В конце этого процесса перезапустите систему, чтобы загрузить с жесткого диска.

Настройка сети

Как только система перезапустится, она также спросит: хотите ли вы установить свои сетевые интерфейсы, выберите Yes, чтобы настроить сеть.

Выберите статику или DHCP

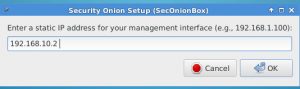

Введите Ip-адрес этой машины:

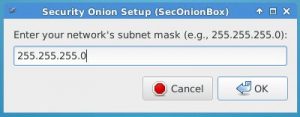

Введите маску сети:

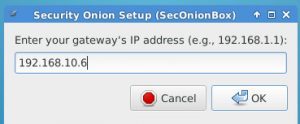

Введите Ip-адрес шлюза по умолчанию:

Введите адрес DNS-сервера:

Введите имя домена:

Введите специальные сетевые настройки, если таковые необходимы.

Security Onion: дистрибутив Linux для сетевых аудитов

Миллионы сотрудников организаций по всему миру перешли на удаленную работу, поэтому организации мобилизовались в этом направлении для обеспечения своих систем адекватной безопасностью в своих системах.

Шансы на кибератаку увеличиваются в геометрической прогрессии, и киберпреступниками становятся жертвами не только крупные организации, но и мелкие и средние компании, поскольку они, как правило, представляют собой компании с меньшими мерами безопасности, чем у «крупных».

Следовательно, как сетевой администратор или специалист по компьютерной безопасности, мы должны иметь необходимые инструменты для обеспечения безопасности нашей инфраструктуры. Сегодня в этой статье мы собираемся показать вам все, что Безопасность Лук имеет полный набор сетевых аудитов совершенно бесплатно и с открытым исходным кодом.

Это Linux распространение, ориентированное на обнаружение угроз, мониторинг безопасности и управление журналами. Одна из самых выдающихся особенностей Security Onion заключается в том, что в него по умолчанию включены несколько инструментов, поэтому нам не придется ничего устанавливать или усложнять жизнь для его реализации. Например, вы можете получить доступ к Elasticsearch, Snort, Zeek, Wazuh, Cyberchef и NetworkMiner среди других инструментов. С другой стороны, его очень просто реализовать, поскольку в нем есть мастер установки, который позволяет запускать этот пакет за считанные минуты.

Этот пакет содержит не только средства реагирования, такие как реагирование на инциденты или судебная компьютерная безопасность. Он также содержит проактивные инструменты, которые помогают нам знать, что происходит с нашей сетью. Какие у вас уязвимости с разными сканеры уязвимостей Какие порты открыты излишне и долго и так далее.

Однако очень важный аспект, который четко отражен в вашей документации, заключается в том, что этот инструмент не волшебен. И при этом это не инструмент, который делает все это для вас, оптимизация и автоматизация сетевых процессов, несомненно, является большим преимуществом, однако, мы должны потратить время на изучение таких наборов инструментов, как этот. Кроме того, получить максимальную отдачу от них.

Какие инструменты содержит Security Onion?

Теперь поговорим о некоторых программах, присутствующих в Security Onion. Некоторые из встроенных программ, например, netsniff-нг этот инструмент собирает всю информацию, связанную с сетевой активностью. Кроме того, он адаптируется к объему хранилища вашей инфраструктуры, удаляя очень старые данные для экономии места. Захват пакетов полезен для обнаружения уязвимостей и подозрительных событий, только с помощью захвата пакетов можно обнаружить такие ситуации, как утечка данных, фишинговые события, вторжение в сетевой трафик и многое другое.

С другой стороны, у него есть инструменты для систем обнаружения и предотвращения вторжений (IDS / IPS). С одной стороны, он имеет инструменты на основе правил, которые фырканье и сурикат эти два инструмента работают на основе правил, которые помогают обнаруживать вторжения для последующей блокировки брандмауэр. Таким образом, инструменты обнаруживают такие вторжения и перекрестно ссылаются на «следы» своих систем в своих базах данных, тем самым эффективно обнаруживая любые свидетельства нерегулярного сетевого трафика.

Одним из преимуществ этого инструмента является то, что он может анализировать данные о событиях в режиме реального времени. Очень интересный пример, приведенный в его документации, заключается в том, что вы можете импортировать информацию в Zeek, который впоследствии может стать скриптом, который может читать CSV файлов (файл, разделенный запятыми) которые содержат данные от сотрудников организации, и это Кросс пути с деятельностью журналы такие например, события загрузки файлов из Интернета, входы в систему и т. д. Таким образом, Zeek становится мостом, позволяющим загружать другие инструменты, такие как антивирус, защита от вредоносных программ, SIEM и т. д., чтобы действия против угроз безопасности были более прямыми и эффективными.

Как мы видим, важно иметь такое разнообразие инструментов IDS / IPS, поскольку оно помогает успешно идентифицировать кибератаки. К этому добавляется возможность узнать их точное происхождение, поэтому наша сетевая инфраструктура улучшается на основе информации, предоставляемой этими инструментами.

Инструменты анализа данных

Sguil

Это обеспечивает видимость в отношении всех собранных данных. Он имеет прямую ссылку на инструменты, упомянутые выше: Snort, Suricata и Wazuh. Одной из особенностей Sguil является то, что он действует как мост между инструментами IDS / IPS и инструментами захвата пакетов. Непосредственная польза от этого заключается в том, что он более эффективен в определении проблемы, что с ней делать, кто должен это делать и, в зависимости от ситуации, обострять ее, чтобы нужные люди могли решить ее своевременно.

Проще иметь интерфейс, который способствует сотрудничеству между членами ИТ-отдела и / или группой компьютерной безопасности. Нет ничего более кропотливого, чем выявление киберугрозы и незнание причины или происхождения. Ответственное лицо, которое должно проверить все, может не очень хорошо знать, является ли угроза внутренней или внешней, поэтому этот инструмент очень полезен для этого сценария.

Как начать использовать Security Onion?

Первое, что мы должны сделать, это получить доступ к скачать на Github, чтобы вы могли начать как можно скорее. Тем не менее, настоятельно рекомендуется ввести документации Веб-сайт. Раздел «Приступая к работе» характеризуется чрезвычайно широкими возможностями и предоставляет пользователю множество возможностей для запуска и запуска Security Onion.

У вас нет компьютера с дистрибутивом Linux? Нет проблем, документация для этого пакета включает возможность виртуализации с использованием решений, уже известных как Virtual Box и VMware. В любом случае он дает вам инструкции о том, как создавать виртуальные машины с нуля, в частности, чтобы настроить пакет Security Onion и начать проводить аудиты сети.

Другим важным аспектом является то, что документация предоставляет чит-лист (шаблон заметок) где будут иметь самые важные команды с первого взгляда. Например, вы будете знать, каковы задачи обслуживания в целом. С другой стороны, в том же шаблоне есть сводка важных файлов и путь к каждому из них. Это чрезвычайно полезно, особенно когда мы хотим найти журналы каждого из инструментов в этом наборе.